Windows

2000 Professional (MCSE, Teil 1)

Prüfungsvorbereitung für MCSE 70-210.

1 Einführung in Windows 2000

Geplante Windows 2000-Produktpalette:

- MS Windows 2000 Professional erhältlich

- MS Windows 2000 Server erhältlich

- MS Windows 2000 Advanced Server noch nicht erhältlich

- MS Windows 2000 Datacenter Server noch nicht erhältlich, 64 bit-System

Zusätzlich zur bestehenden Produktpalette wird geplant:

· MS Windows 2000 Application Server: für Objekte bei Geschäftsvorgänge (COM, DCOM) – Lastverteilung über mehrere Rechner möglich (Bsp: Webserver mit mehreren IP-Adressen)

COM = Component Object Model: fertige Komponenten; neue Software besteht oft nur mehr aus Visual Basic-Scripts, die auf fertige Komponenten zugreifen. Das ganze Betriebssystem Windows 2000 ist sehr stark komponentenorientiert ausgeführt.

Achtung: Lastverteilung ist nicht gleich Clustering!

Clustering = mehrere physische Rechner als einen logischen ansprechen

Windows

Server: Active Directory, Domainen, ....

Es handelt sich immer um dasselbe System, das allerdings unterschiedlich konfiguriert ist.

Neuigkeiten:

· leichtere Installation von Produkten auf Servern (IntelliMirror)

· weniger Verwaltungsaufwand: bessere Verwaltungstools (Microsoft Management Console MMC)

· Skalierbarkeit

Win 2000 kann 32 Prozessoren verwalten.

Win 2000 Datacenter Server kann mehr.

Klonen von Maschinen von NT 4: Sehr problematisch!

SID

(Security ID) Changer notwendig! (Public Domain)

HAL = Hardware Abstraction Layer („Treiber“ fürs Motherboard, eine DLL, die die gesamte Funktionalität des Motherboards umfasst).

Bei Win 2000 stellt Microsoft selbst ein Werkzeug zum Ändern der SIDs zur Verfügung.

Hardwareunterstützung:

- Plug & Play

- USB-Unterstützung (erst ab NT 4 SP 6a)

- WDM (Windows Driver Model)-Treiber-Unterstützung

- Notebooks

- symmetrisches Multiprocessing (Praxis: 2 CPUs auf einer Workstation)

symmetrisches Multiprocessing: 2 Prozessoren teilen sich die Aufgaben und den RAM

asymmetrisches Multiprocessing: Prozessoren für Spezialaufgaben zuständig (eine CPU verwaltet DB-Server, eine andere Massenspeichergeräte usw)

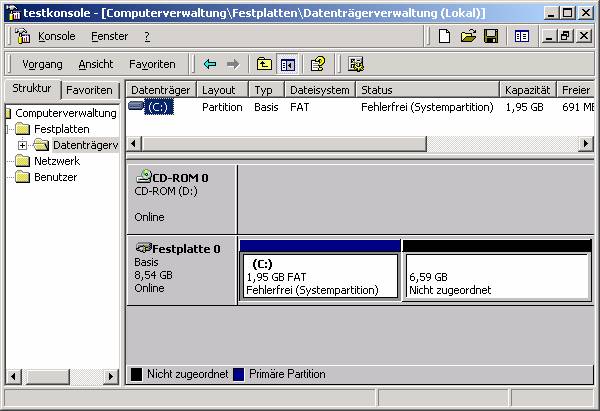

Dateisysteme:

- FAT16

- FAT32 (seit Win95B)

- NTFS (verbessert – dynamische Erweiterung von Partitionen möglich)

Datenträger-Bereitstellungspunkte: Ein scheinbares Unterverzeichnis wird einer physischen Festplatte zugeordnet.

Sicherheitsfunktionen von Windows 2000:

- Kerberos 5: am MIT entwickelt, inzwischen exportfähig, bei UNIX seit vielen Jahren als Standard etabliert.

- EFS (Encrypting File System): verschlüsseltes Dateisystem

- IPSec (Internet Protocol Security): Verschlüsselung von IP-Paketen

Netzwerktechnologien:

- Windows 2000-Arbeitsgruppen: Benutzer muss auf jedem Rechner, auf den er zugreifen will, ein Benutzerkonto besitzen. Funktioniert mit Windows 2000 Professional oder besser.

- Windows 2000-Domänen: Benutzeranmeldung von Domänencontroller. Funktioniert mit Windows 2000 Server oder besser.

Bisher (NT 4): PDC, BDC (wird auch von Win 2000 im Standardmodus = Kompatibilitäsmodus zu Windows NT 4 unterstützt, notwendig, wenn NT4 und W2000 gemischt im Netz eingesetzt werden)

Neu (W2000): lauter gleichberechtigte DC (Domänencontroller)

2 Windows 2000-Installation:

Hardware-Anforderungen:

- Pentium CPU

- 32 MB Minimum, 128 MB realistisch

- Festplattenkapazität: 650 MB mindestens, realistisch für eine Systempartition als absolutes Minimum 2 GB (allein die Auslagerungsdatei hat mehrere 100 MB)

- Netzwerkkarte (es geht auch ohne)

- Grafikkarte: VGA minimal, 800 x 600 pixel empfohlen

- CD-ROM-Laufwerk empfohlen, 12fach oder schneller (alte CD-ROM-Laufwerke abhängen!)

- Diskettenlaufwerk für die Installation eines Minimal-Betriebssystem (DOS etc)

- Tastatur, Maus

HCL = Hardware Compatibility List (was wird an Hardware unterstützt)

Beschränkung für Erstpartition (4 GB – Win NT) ist gefallen.

Empfehlenswert: eigene Systempartition, Datenpartition

Auswahl des Dateisystems für die Systempartition:

- NTFS (empfohlen wegen Sicherheitseinstellung)

- FAT16 (2 GB max. Partitionsgröße, Vorteil: mit DOS-Diskette kann auf diese Partition zugegriffen werden)

- FAT32 (mehr als 2 GB Partitionsgröße, mit DOS-Diskette ist kein Zugriff möglich, mit Win98-Diskette schon)

Lizenzierung für Windows 2000-Netzwerk:

- Windows 2000 Professional (oder anderes Client-Betriebssystem wie Windows 98)

- CAL = Client Access License für Zugriff auf W2000-Server (Achtung: Extra-Produkt!)

Lizenzierung:

- pro Server: mit dem Server werden zB 25 CALs miterworben (für kleinere Unternehmen günstiger)

- pro Arbeitsplatz: pro Client wird eine CAL mitgekauft (mit diesen Lizenzen kann ein Arbeitsplatz auf beliebig viele Server zugegriffen werden; für größere Unternehmen mit mehr als drei Servern empfehlenswert)

Bei der Installation kann eine Maschine zu einer bestehenden W2K-Domäne hinzugefügt werden. (Hier würde der Domänen-Administrator automatisch Administratorrechte auf dieser Maschine erhalten.)

Installation von CD-ROM:

PC mit eingelegter Windows 2000-Professional-CD starten; falls noch keine Partition angelegt ist, startet das Setup-Programm, falls nicht, wird gefragt, ob von CD oder von Festplatte gebootet werden soll.

Motherboards mit El Torito-System unterstützen bootfähige CD-ROMs.

ACPI

(Advanced .... ??)

BX-Chipsatz (steht unten auf dem Startmonitor)

1. Teil: Textbasierte Installation

Zunächst werden Hardwarekomponenten durchsucht und eine Minimalversion von Windows 2000 geladen.

R-Taste ... Reparaturinstallation

Enter-Taste ... Installieren

Lizenzvertrag bestätigen

Systempartition erstellen, formatieren mit NTFS/FAT

Dateien werden in einen temporären Installationsordner kopiert, dann wird der PC neu gestartet.

2. Teil: Setup-Assistent im

Grafikmodus startet

Minimalkonfiguration des grafischen Teils des Betriebssystems wird geladen.

Gebietsschema wird festgelegt (für System und Benutzer getrennt möglich!)

Betriebssysteminstern wird mit dem 16 bit-UTF8-Zeichensatz („UNICODE“) gearbeitet, während Applikationen oft noch mit 8 bit-ISO-Zeichensätzen arbeiten.

Tastaturlayout:

- Deutsch – DIN – Dauerumschalttaste (alle Zeichen mit Zweitbelegung)

- Deutsch (IBM) – CapsLock-Taste (alle Buchstaben groß, Zahlen normal)

Computername (NetBIOS-Name) angeben

Administratorkennwort vergeben

Namensdienste:

- WINS (LMHOSTS) – Auflösung der Windows-NetBIOS-Namens durch Broadcasts (für ältere Maschinen nötig)

- DNS – Auflösung der Namen internet-mäßig

Netzwerkkonfiguration:

TCP/IP-Protokoll

Standardmäßig wird versucht, dem PC eine gültige IP-Adresse zuzuweisen (problematisch!!!) – entweder von einem DHCP-Server bezogen oder aus einem gültigen Bereich für lokale IP-Adressen.

Nachher muss angegeben werden, ob der PC nicht im Netzwerk/in einer Arbeitsgruppe oder Mitglied einer Domäne werden soll.

Unbeaufsichtigte Installation (Unattended Setup):

- Antwort-Datei (Textdatei) UNATTEND.TXT

- UDF

DOS-Diskette mit FDISK

Viele Real Mode DOS-Treiber funktionieren nur mit einer Windows 95-Bootdiskette (dh DOS 7.0).

Installation/Update von einem

bestehenden Betriebssystem aus:

WINNT.EXE ... Installation von Win 95 aus

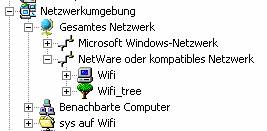

WINNT32.EXE ... Installation von Win NT 4.0/2000 aus

Verknüpfung anlegen, eingeben als Parameter /?

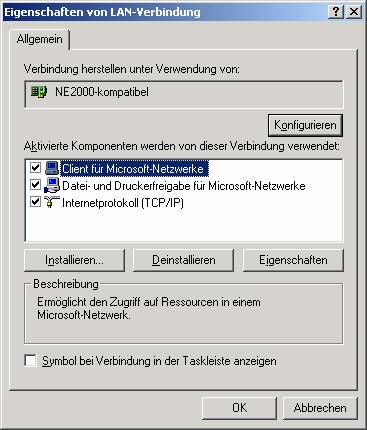

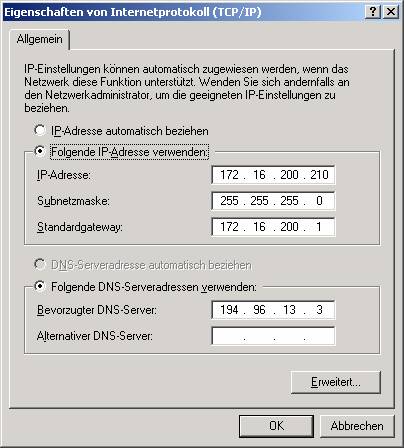

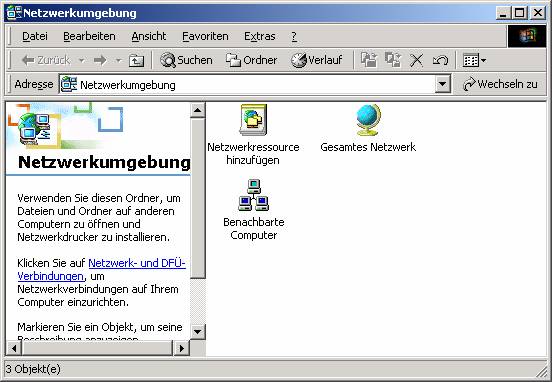

Konfiguration der Windows 2000-Professional Maschine:

Eigenschaften von TCP/IP:

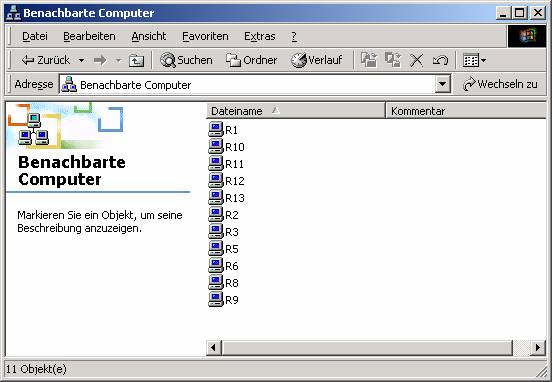

Mit einem Doppelklick auf die Netzwerkumgebung können

"Benachbarte Computer" (d.h. die Arbeitsgruppe) angezeigt. Ein

Doppelklick auf "Gesamtes Netzwerk" bringt auch andere Domänen und

Netware-Server zum Vorschein.

3 Microsoft Management Konsole (MMC):

Das wesentliche Werkzeug zur Verwaltung des eigenen, aber auch von entfernten Rechnern, ist die MMC.

Früher: viele Tools (Festplatten-Manager, Benutzerverwaltung, ...)

Heute: MMC als Rahmenprogramm, Snap-Ins für spezielle Funktionen.

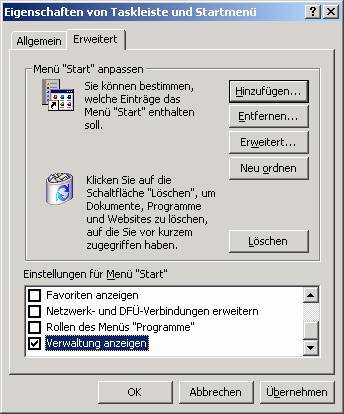

Konfigurieren der MMC:

Wenn einmal eine Konsole gespeichert wurde, wird im Menü

"Start"- Programme die Verwaltungsprogrammgruppe aktiviert.

Man kann diese Gruppe auch händisch aktivieren, indem man

die Eigenschaften der Taskleiste öffnet:

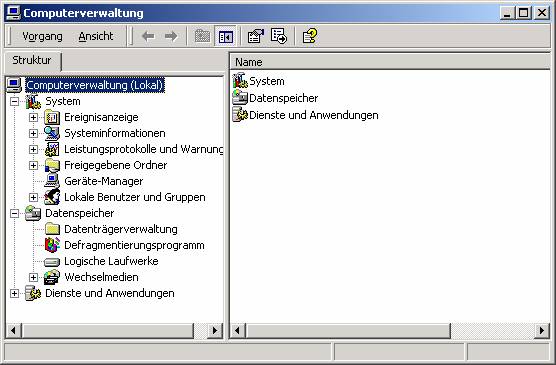

Es gibt eine Reihe vordefinierter Konsolen, etwa die

Computerverwaltung:

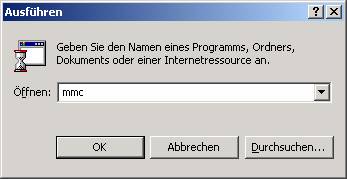

Man kann allerdings auch selbst Konsolen definieren; das

funktioniert so:

Start - Ausführen

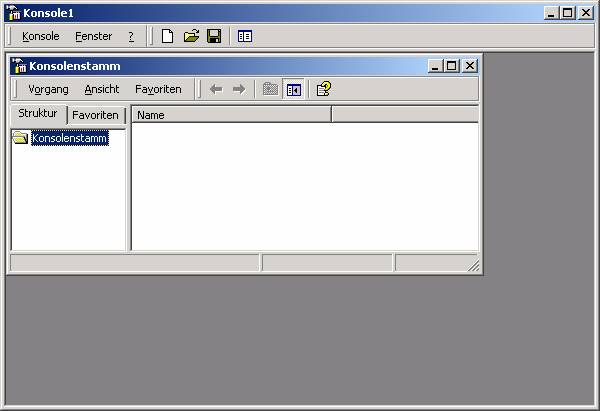

Die Microsoft Management Konsole startet im Autorenmodus:

Durch "Speichern unter" kann der Konsole ein Name

gegeben werden, etwa "Testkonsole".

Umbenennen des Konsolenstamms.

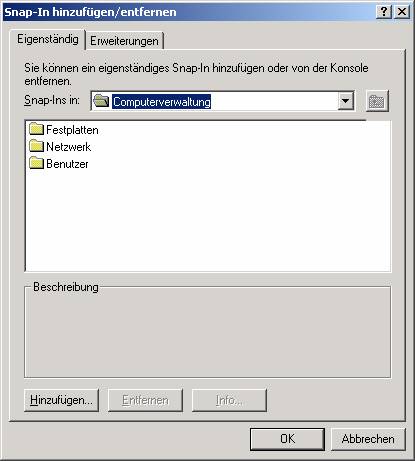

Man kann nun eigenständige Snap-Ins hinzufügen:

[Datei]-[Snap-In hinzufügen]

Um eine Gliederung zu erhalten, kann das

"Ordner"-Snap-In verwenden werden:

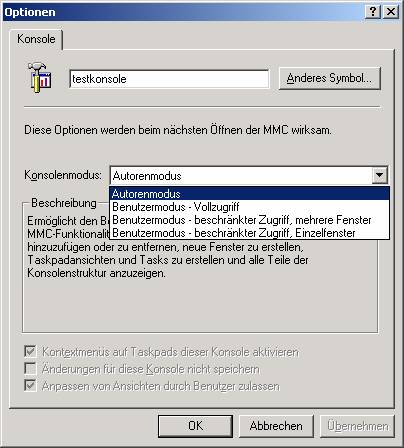

Um die fertig definierte Konsole vor Änderungen zu schützen,

muss [Konsole]-[Optionen] aufgerufen werden und der Konsolenmodus geändert

werden:

Die Konsoleneinstellugen werden standardmäßig im eigenen

Profil gespeichert.

Achtung: Die

Profile werden nicht mehr unter \WINNT\Profiles gespeichert, sondern untern

C:\Dokumente und Einstellungen !!!

Taskplaner

Anwendungsprogramm, das bestimmte Visual-Basic Scripts,

Programme ... zu bestimmten Zeiten ausführt.

(WINNT 4: ATT, WINATT)

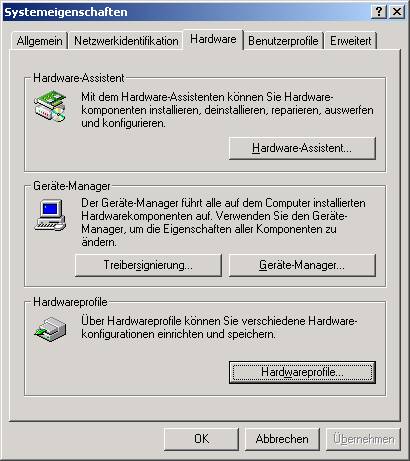

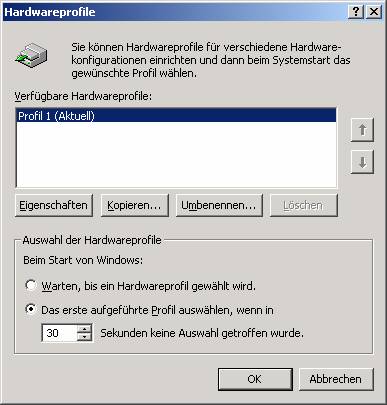

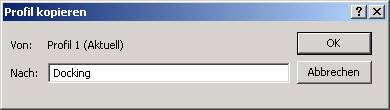

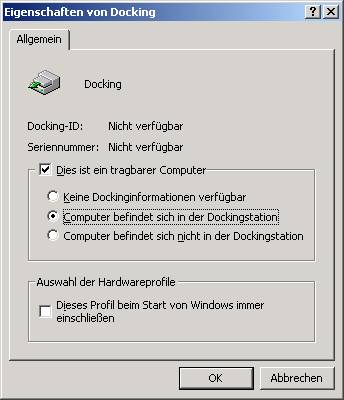

Hardware-Profile

Ziel: Einzelne Hardwarekomponenten können gezielt aktiviert

und deaktiviert werden.

In Wirklichkeit nur sinnvoll bei Notebooks: Docking-Station,

fremdes Netzwerk, ohne Netzwerk

rechte Maustaste - Eigenschaften von Arbeitsplatz

Beim Starten kann zwischen den einzelnen Profilen ausgewählt

werden.

Man kann durch Kopieren Profile anlegen.

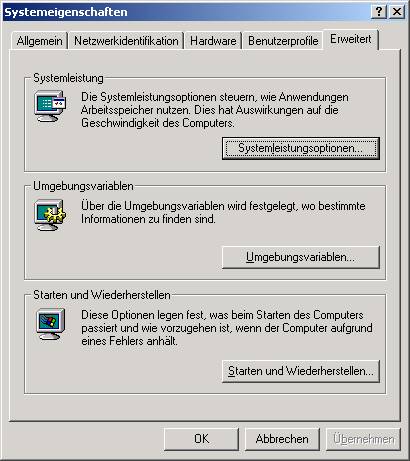

4 Die Windows-Systemsteuerung

Systemeinstellungen

Rechte Maustaste auf Arbeitsplatz - Eigenschaften -

Karteikarte "Erweitert", Schaltfläche

"Systemleistungsoptionen"

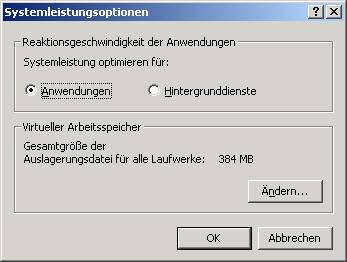

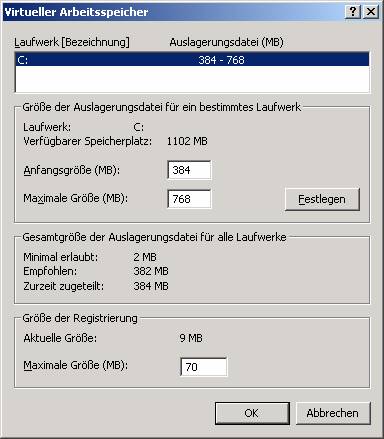

1.

Systemleistungsoptionen:

Durch Klick auf "Ändern" kann der virtuelle

Arbeitsspeicher (d.h. Größe der Auslagerungsdatei, engl. Swap-Datei) geändert

werden.

Empfohlene Größe der Auslagerungsdatei: etwa 1,5 x des

installierten Hauptspeichers (mehr hat keinen Sinn, da sonst

Performance-Verluste auftreten!). Braucht man mehr, so ist es sinnvoller,

physischen Speicherplatz zu ergänzen.

Win NT unterstützt einen 32 bit Adressraum, das bedeutet

einen virtuellen Adressbereich von 4 GB. Jedem Programm wird ein solcher

virtueller 4 GB-Adressraum zugeordnet. (Hätte man diesen Speicher auch

physikalisch, so könnte das Programm diesen Speicher auch nutzen!)

Die Zuordnung zwischen tatsächlich vorhandenem Speicher und

virtuellem Speicher wird vom VMM = Virtual Memory Manager durchgeführt.

Ist für mehrere Programme eine Zuweisung von tatsächlichem

RAM nicht mehr möglich (Page Fault = Seitenzuordnungsfehler), so muss ein

Teilbereich aus dem RAM auf die Festplatte ausgelagert werden. Damit werden

diese Daten auf die "Swap-Datei" (Auslagerungsdatei) auf die

Festplatte ausgelagert.

Die Auslagerung erfolgt generell in 4 KB-Blöcken.

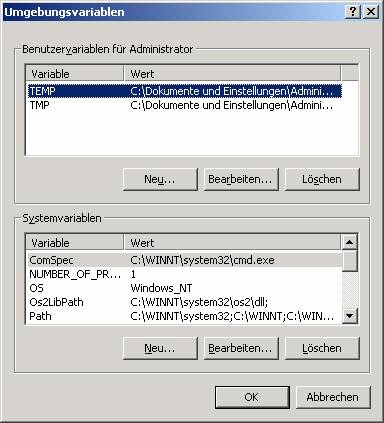

2.

Umgebungsvariablen:

Altes Konzept, mit dem Programme (älteren Datums) gesteuert

werden können.

Die Umgebungsvariablen können in der Kommandozeile abgefragt

werden:

echo %ComSpec%

Diese Variablen können auch gesetzt werden:

set werbinich=Kaliba

echo %werbinich%

Mit

set

können alle Umgebungsvariablen ausgelesen werden:

C:\>set

ALLUSERSPROFILE=C:\Dokumente und

Einstellungen\All Users

APPDATA=C:\Dokumente und

Einstellungen\Administrator\Anwendungsdaten

CommonProgramFiles=C:\Programme\Gemeinsame

Dateien

COMPUTERNAME=R10

ComSpec=C:\WINNT\system32\cmd.exe

HOMEDRIVE=C:

HOMEPATH=\

LOGONSERVER=\\R10

NUMBER_OF_PROCESSORS=1

OS=Windows_NT

Os2LibPath=C:\WINNT\system32\os2\dll;

Path=C:\WINNT\system32;C:\WINNT;C:\WINNT\system32\WBEM

PATHEXT=.COM;.EXE;.BAT;.CMD;.VBS;.VBE;.JS;.JSE;.WSF;.WSH

PROCESSOR_ARCHITECTURE=x86

PROCESSOR_IDENTIFIER=x86

Family 6 Model 7 Stepping 2, GenuineIntel

PROCESSOR_LEVEL=6

PROCESSOR_REVISION=0702

ProgramFiles=C:\Programme

PROMPT=$P$G

SystemDrive=C:

SystemRoot=C:\WINNT

TEMP=C:\DOKUME~1\ADMINI~1\LOKALE~1\Temp

TMP=C:\DOKUME~1\ADMINI~1\LOKALE~1\Temp

USERDOMAIN=R10

USERNAME=Administrator

USERPROFILE=C:\Dokumente und

Einstellungen\Administrator

windir=C:\WINNT

Mit CMD.EXE kann ein neuer Kommandoprozessor gestartet

werden. (Entspricht dem Aufruf von COMMAND.COM im DOS bzw. Windows).

USB-Geräte:

Wenn Windows 98-kompatible WDM-Treiber (Windows Driver Model) vorhanden sind, ist die Installation von USB-Geräten problemlos.

Registry

NTDETECT – schreibt Geräteausstattung in Registry

Konfiguration von Anwendungsprogrammen

Favorisierte Einstellungen der Benutzer

etc.

Auto-IP-Konfiguration verhindern mit Registry-Einstellungen: Buch S. 181

Windows 2000 kann IP-Adressen auf drei Arten erhalten:

- manuelle Konfiguration

- DCHP

- Auto-Konfiguration (Win 2000 sucht sich selbst Adressen)

5 Die Registrierung

Buch S. 127 – 144

6 Datenträgerverwaltung

Buch S. 145 – 170

7 Netzwerkprotokolle installieren und

konfigurieren:

ISO/OSI-7 Schicht-Modell

Schicht 1 - physikalische Netzwerkkonfiguration:

Normen

von Kupfer-, Glasfaserkabeln: Kategorie 3, 5

Schicht 2:

Ethernet = Übertragung von Daten-Frames, Codierung in

elektrische Signale

Alternativen: ATM (Asynchronous Transfer Mode), FDDI

(Fiber Distributed Data Interface), Token Ring, ....

MAC-Adressen (Media Access Control):

Jede Netzwerkkarte benötigt eine eindeutige MAC-Adresse,

je nach verwendetem Netzwerktyp unterscheidet man:

·

Ethernet-Adressen sind 24 bit-Adressen, die weltweit

eindeutig vergeben werden.

·

Bei Token RIng und FDDI können MAC-Adressen manuell

eingestellt werden (d.h. man ist selbst verantwortlich, dass diese Adressen

nicht doppelt auftreten!)

Zwischen Schicht 2 und 3: ARP (Address Resolution

Protocol) zur Auflösung von IP-Adressen in MAC-Adressen.

Schicht 3: IP (Internet Protocol)

organisiert

1/2 Million Netzwerke

nur

wenige Router enthalten wirklich alle Informationen über alle Netzwerke

Datenversand

zunächst ans Ziel-Netzwerk, dann an den Einzelrechner

IANA

verteilt IP-Adressen

Class A, B, C-Netze: Für Internet

Class D-Netze:

Paketbildung an einen Empfänger: Unicast

Gruppenbildung: Multicast (zB Videoconferencing) - nicht

für Internet verwendet

IP adressiert normalerweise so, dass die Anzahl der Hops

(Sprünge von Router zu Router) minimal ist. Dazu wird im IP-Header eine

sogenannte "Metrik" mitgeliefert, die üblicherweise der Anzahl der

Hops entspricht.

Standard-Gateway: Muss im selben Netz sein!

ICMP (Internet Control Message Protocol): spezielle Form

des IP-Protocols speziell für die Übertragung von Fehlermeldungen (zB

"Kein Weg zum angegebenen Ziel-IP-Adresse". Dieses Protokoll kann

auch "Redirect"-Anweisungen zurückschicken, damit ein korrigierter

Routing-Eintrag in der lokalen Routing-Tabelle durchgeführt werden kann.

IGMP: Verwaltung von Multicast-Gruppen

Schicht 4: TCP (Transfer Control Protocol)

Bsp. für TCP: Webserver, Real Video Server (Quicktime

verwendet das RTP = Real Time Protocol)

Alternatives Protokoll zu TCP: UDP (keine

Zustellungsbestätigungen)

(Bsp. für UDP: Freigabe von Ordnern und Dateien im LAN,

DNS)

Internet I: kommerzielles Netzwerk, verwendet

IPv4-Protokoll (32 bit)

Internet II: neues Netzwerk für Universitäten, verwendet

IPv6-Protokoll (64 bit)

Schicht 5:

·

WinSock: eine Socket-Schnittstelle, die von fast allen

Internet-Programmen verwendet wird. zb Webbrowser, Webserver, Mailserver, ...

·

NetBT: NetBIOS-Dienste; zB Named Pipes für

Datenbankzugriff (SQL Server) - typische Windows-Programme

Schicht 6 und 7:

Anwendungen selbst (Webbrowser etc.)

Dienstprogramme zur TCP/IP-Fehlerbehebung:

1. NBTSTAT:

Zeigt Protokollstatistik und aktuelle TCP/IP-Verbindungen

an, die

NBT (NetBIOS über TCP/IP) verwenden.

NBTSTAT [-a Remotename] [-A IP-Adresse] [-c] [-n]

[-r]

[-R] [-RR] [-s] [Intervall] ]

-a Zeigt die Namentabelle des mit Namen

angegebenen

Remotecomputers an.

-A Zeigt die Namentabelle des mit

IP-Adressen angegebenen

Remotecomputers an.

-c Zeigt Inhalt des Remotenamencache mit

IP-Adressen an.

-n Zeigt lokale NetBIOS-Namen an.

-r Zeigt mit Broadcast und WINS

aufgelöste Namen an.

-R Lädt Remotecache-Namentabelle neu.

-S Zeigt Sitzungstabelle mit den

Ziel-IP-Adressen an.

-s Zeigt Sitzungstabelle mit Computer

NetBIOS-Namen an, die aus

den

Ziel-IP-Adressen bestimmt wurden.

-RR (ReleaseRefresh) Sendet

Namensfreigabe-Pakete an WINS und

startet die Aktualisierung.

Remotename Name des Remotehosts

IP-Adresse Punktierte Dezimalschreibweise einer

IP-Adresse

Intervall Zeigt die ausgewählte Statistik nach der

angegebenen

Anzahl Sekunden erneut an. Drücken Sie STRG+C zum Beenden

der

Intervallanzeige.

Remotecomputers an.

-A Zeigt die Namentabelle des mit

IP-Adressen angegebenen

Remotecomputers an.

-c Zeigt Inhalt des Remotenamencache mit

IP-Adressen an.

-n Zeigt lokale NetBIOS-Namen an.

-r Zeigt mit Broadcast und WINS

aufgelöste Namen an.

-R Lädt Remotecache-Namentabelle neu.

-S Zeigt Sitzungstabelle mit den

Ziel-IP-Adressen an.

-s Zeigt Sitzungstabelle mit Computer

NetBIOS-Namen an, die aus

den

Ziel-IP-Adressen bestimmt wurden.

-RR (ReleaseRefresh) Sendet

Namensfreigabe-Pakete an WINS und

startet die Aktualisierung.

Remotename Name des Remotehosts

IP-Adresse Punktierte Dezimalschreibweise einer

IP-Adresse

Intervall Zeigt die ausgewählte Statistik nach der

angegebenen

Anzahl Sekunden erneut an. Drücken Sie STRG+C zum Beenden

der

Intervallanzeige.

Beispiel:

C:\>nbtstat -A 172.16.200.210

LAN-Verbindung:

Knoten-IP-Adresse: [172.16.200.210] Bereichskennung: []

NetBIOS-Namentabelle des Remotecomputers

Name Typ Status

---------------------------------------------

R10

<00> UNIQUE Registriert

R10 <20> UNIQUE

Registriert

MCSE <00> GROUP

Registriert

MCSE <1E> GROUP

Registriert

R10 <03> UNIQUE

Registriert

MAC

Adresse = 00-00-E8-83-3C-FC

2. IPCONFIG:

Windows 2000-IP-Konfiguration

Syntax:

ipconfig [/?

| /all | /release [Adapter] | /renew [Adapter]

|

/flushdns | /registerdns

|

/showclassid Adapter

|

/setclassid Adapter [Klassenkennung] ]

Adapter Ganzer Name oder Zeichen mit "*"

und "?", wobei

"*" für beliebig viele und "?" für ein Zeichen

steht.

Optionen

/? Zeigt diesen Hilfetext an.

/all Zeigt die vollständigen Konfigurationsinformationen

an.

/release Gibt die IP-Adresse

für den angegebenen Adapter frei.

/renew Erneuert die IP-Adresse für den

angegebenen Adapter.

/flushdns Leert den

DNS-Auflösungscache.

/registerdns

Aktualisiert alle DHCP-Leases und registriert DNS-Namen.

/displaydns Zeigt den Inhalt des

DNS-Auflösungscaches an.

/showclassid

Zeigt alle DHCP-Klassenkennungen an, die für diesen Adapter

zugelassen sind.

/setclassid Ändert die DHCP-Klassenkennung.

Standardmäßig wird nur die IP-Adresse, die Subnetzmaske

und das Standard-

gateway für jeden an TCP/IP gebundenen Adapter angezeigt.

Wird bei /RELEASE oder /RENEW kein Adaptername angegeben,

so werden

die IP-Adressen von allen an TCP/IP gebundenen Adapter

freigegeben

oder erneuert.

Wird bei /SETCLASSID keine Klassenkennung angegeben, dann

wird die Klassen-

kennung gelöscht.

Beispiele:

>

ipconfig ... Zeigt

Informationen an.

> ipconfig

/all ... Zeigt detaillierte

Informationen an.

> ipconfig

/renew ... Erneuert

IP-Adressen für alle

Adapter.

> ipconfig

/renew EL* ... Erneuert

IP-Adressen für Adapter

mit Namen EL....

> ipconfig /release *ELINK?21*... Gibt alle entsprechenden

Adapter

frei,

z.B. ELINK-21, ELINKi21karte usw.

Beispiel:

C:\>ipconfig

Windows 2000-IP-Konfiguration

Ethernetadapter "LAN-Verbindung":

Verbindungsspezifisches DNS-Suffix:

IP-Adresse.

. . . . . . . . . . . : 172.16.200.210

Subnetzmaske. . . . . . . . . . . : 255.255.255.0

Standardgateway . . . . . . . . . : 172.16.200.1

3. NETSTAT:

Zeigt Protokollstatistik und aktuelle

TCP/IP-Netzwerkverbindungen an.

NETSTAT [-a] [-e] [-n] [-s] [-p Proto] [-r] [Intervall]

-a Zeigt den Status aller Verbindungen

an. (Verbindungen

des

Servers werden normalerweise nicht angezeigt).

-e Zeigt die Ethernetstatistik an. Kann mit

der Option -s

kombiniert werden.

-n Zeigt Adressen und Portnummern

numerisch an.

-p Proto Zeigt Verbindungen für das mit Proto

angegebene Protokoll

an.

Proto kann TCP oder UDP sein. Bei

Verwendung mit der

Option -s kann Proto TCP, UDP oder IP sein.

-r Zeigt den Inhalt der Routingtabelle

an.

-s Zeigt Statistik protokollweise an.

Standardmäßig werden

TCP,UDP und IP angezeigt. Mit der

Option -p können Sie dies

weiter einschränken.

Intervall Zeigt die gewählte Statistik nach der mit

Intervall angege-

benen Anzahl von Sekunden erneut an. Drücken Sie STRG+C zum

Beenden der Intervallanzeige. Ohne Intervallangabe werden

die

aktuellen Konfigurationsinformationen einmalig

angezeigt.

Beispiel:

C:\>netstat -a

Aktive Verbindungen

Proto Lokale Adresse Remoteadresse Status

TCP r10:epmap r10:0 ABHÖREN

TCP r10:microsoft-ds r10:0 ABHÖREN

TCP r10:1025 r10:0 ABHÖREN

TCP r10:1027 r10:0 ABHÖREN

TCP r10:netbios-ssn r10:0 ABHÖREN

UDP r10:epmap *:*

UDP r10:microsoft-ds *:*

UDP r10:1026 *:*

UDP r10:netbios-ns *:*

UDP r10:netbios-dgm *:*

UDP r10:isakmp *:*

4. HOSTNAME:

Zeigt den Hostnamen des lokalen Computers an.

C:\>hostname

r10

5. ARP

Ändert und zeigt die Übersetzungstabellen für

IP-Adressen/physikalische

Adressen an, die von ARP (Address Resolution Protocol)

verwendet werden.

ARP -s IP_Adr Eth_Adr [Schnittst]

ARP -d IP_Adr [Schnittst]

ARP -a [IP_Adr] [-N Schnittst]

-a Zeigt aktuelle ARP-Einträge durch

Abfrage der Protokoll-

daten an. Falls IP_Adr angegeben wurde, werden die IP- und

physikalische Adresse für den angegebenen Computer ange-

zeigt. Wenn mehr als eine Netzwerkschnittstelle ARP

verwendet, werden die Einträge für jede ARP-Tabelle

angezeigt.

-g Gleiche Funktion wie -a.

IP_Adr Gibt eine Internet-Adresse an.

-N

Schnittst Zeigt die ARP-Einträge für die

angegebene Netzwerk-

schnittstelle an.

-d Löscht den durch IP_Adr angegebenen

Hosteintrag. Die IP-Adr

kann mit dem '*'-Platzhalter versehen werden, um alle Hosts

zu

löschen.

-s Fügt einen Hosteintrag hinzu und

ordnet die Internetadresse

der physikalischen Adresse zu. Die physikalische Adresse wird

durch 6 hexadezimale, durch Bindestrich getrennte Bytes

angegeben. Der Eintrag ist permanent.

Eth_Adr Gibt eine physikalische Adresse

(Ethernetadresse) an.

Schnittst Gibt, falls vorhanden, die Internetadresse

der Schnittstelle

an, deren Übersetzungstabelle geändert werden soll.

Sonst wird die erste geeignete Schnittstelle verwendet.

Beispiel:

> arp -s

157.55.85.212 00-aa-00-62-c6-09 ... Fügt

statischen Eintrag hinzu.

> arp -a ... Zeigt die

ARP-Tabelle an.

C:\>arp -a

Schnittstelle: 172.16.200.210 on Interface 0x1000003

Internetadresse Physikal.

Adresse Typ

172.16.200.7 00-00-e8-83-6c-a5 dynamisch

6. PING

verwendet einen ICMP-Echo-Request - sendet IP-Paket an

einen Rechner mit der Bitte um Rücksendung

Syntax: ping [-t] [-a] [-n Anzahl] [-l Größe] [-f] [-i

Gültigkeitsdauer]

[-v

Diensttyp] [-r Anzahl] [-s Anzahl] [[-j Hostliste] |

[-k Hostliste]] [-w Zeitlimit]

Zielliste

Optionen:

-t Sendet fortlaufend Ping-Signale

zum angegebenen Host.

Geben Sie STRG-UNTRBR ein, um die Statistik anzuzeigen.

Geben Sie STRG-C ein, um den Vorgang abzubrechen.

-a Löst Adressen in Hostnamen auf.

-n n

Anzahl Anzahl zu sendender

Echoanforderungen

-l Länge Pufferlänge senden

-f Setzt Flag für "Don't

Fragment".

-i TTL Gültigkeitsdauer (Time

To Live)

-v TOS Diensttyp (Type Of Service)

-r

Anzahl Route für Anzahl der

Abschnitte aufzeichnen

-s Anzahl Zeiteintrag für Anzahl Abschnitte

-j

Hostliste "Loose Source

Route" gemäß Hostliste

-k

Hostliste "Strict Source

Route" gemäß Hostliste

-w

Zeitlimit Zeitlimit in Millisekunden

für eine Rückmeldung

Beispiel:

C:\>ping www.aon.at

Ping WS01IS07.highway.telekom.at [195.3.96.73] mit 32

Bytes Daten:

Antwort von 195.3.96.73: Bytes=32 Zeit=30ms TTL=248

Antwort von 195.3.96.73: Bytes=32 Zeit=20ms TTL=248

Antwort von 195.3.96.73: Bytes=32 Zeit=20ms TTL=248

Antwort von 195.3.96.73: Bytes=32 Zeit=30ms TTL=248

Ping-Statistik für 195.3.96.73:

Pakete:

Gesendet = 4, Empfangen = 4, Verloren = 0 (0% Verlust),

Ca. Zeitangaben in Millisek.:

Minimum = 20ms,

Maximum = 30ms, Mittelwert = 25ms

7. ROUTE

Manipuliert die Netzwerkroutingtabellen.

ROUTE [-f] [-p] [Befehl [Ziel]

[MASK Netzmaske] [Gateway]

[METRIC Anzahl] [IF Schnittstelle]

-f Löscht alle Gatewayeinträge in

Routingtabellen.

Wird der Parameter mit einem der Befehle verwendet, werden

die

Tabellen vor der Befehlsausführung gelöscht.

-p Wird der Parameter mit dem

"ADD"-Befehl verwendet, wird

eine Route unabhängig von Neustarts des Systems verwendet.

Standardmäßig ist diese Funktion deaktiviert, wenn das

System neu gestartet wird. Dies wird ignoriert für alle

anderen Befehle, die beständige Routen beeinflussen.

Diese Funktion wird von Windows 95 nicht unterstützt.

Befehl Auswahlmöglichkeiten:

PRINT Druckt eine Route

ADD Fügt eine Route hinzu

DELETE Löscht eine Route

CHANGE Ändert eine bestehende

Route

Ziel Gibt den Host an.

MASK Gibt an, dass der folgende Parameter

ein Netzwerkwert ist.

Netzmaske Gibt einen Wert für eine Subnetzmaske für

den Routeneintrag

an.

Ohne Angabe wird die Standardeinstellung

255.255.255.255 verwendet.

Gateway Gibt ein Gateway an.

Schnittstelle

Schnittstellennummer der angegebenen Route.

METRIC Gibt den Anzahl/Kosten-Wert für das

Ziel an.

Alle symbolischen Namen, die für das Ziel verwendet

werden, werden in

der Datei der Netzwerkdatenbank NETWORKS angezeigt.

Symbolische Namen

für Gateway finden Sie in der Datei der

Hostnamendatenbank HOSTS.

Bei den Befehlen PRINT und DELETE können Platzhalter für

Ziel und

Gateway verwendet werden, (Platzhalter werden durch

"*" angegeben),

oder Sie können auf die Angabe des Gatewayparameters

verzichten.

Falls Ziel "*" or "?" enthält, wird

es als Shellmuster bearbeitet und es

werden nur übereinstimmende Zielrouten gedruckt. Der

Platzhalter "*" wird

mit jeder Zeichenkette überprüft, und "?" wird

mit jedem Zeichen überprüft.

Beispiele: 157.*.1, 157.*, 127.*, *224*.

Diagnoseanmerkung:

Eine ungültige

MASK erzeugt einen Fehler unter folgender Bedingung :

(DEST &

MASK) != DEST.

Beispiel>

route ADD 157.0.0.0 MASK 155.0.0.0 157.55.80.1

Die

Route konnte nicht hinzugefügt werden: Der angegebene

Maskenparameter ist ungültig.

(Destination & Mask) != Destination.

Beispiele:

> route

PRINT

> route

ADD 157.0.0.0 MASK 255.0.0.0 157.55.80.1

METRIC 3 IF 2

Ziel^ ^Maske ^Gateway Metric^

^

Schnittstelle^

Sollte

"IF" nicht angegeben sein, wird versucht die beste

Schnittstelle

für das angegebene Gateway zu finden.

> route PRINT

> route

PRINT 157* .... Zeigt

passende Adressen mit 157* an.

> route DELETE 157.0.0.0

> route

PRINT

8. TRACERT

Zur Routenverfolgung im Internet.

Syntax: tracert [-d] [-h Abschnitte max] [-j Hostliste]

[-w Zeitlimit]

Zielname

Optionen:

-d Adressen nicht in Hostnamen

auflösen

-h Abschnitte

max Max. Anzahl an Abschnitten bei

Zielsuche

-j

Hostliste "Loose Source

Route" gemäß Hostliste

-w

Zeitlimit Zeitlimit in

Millisekunden für eine Antwort

C:\>tracert www.wienerwald.org

Routenverfolgung zu www.wienerwald.org

[216.218.196.178] über maximal 30 Abschn

itte:

1 <10 ms

10 ms <10 ms 172.16.200.1

2 <10 ms

10 ms <10 ms vianet-stpolten-gw01.via.at [194.96.211.18]

3 <10 ms

10 ms 10 ms vianet-stpolten-gw00.via.at [194.96.211.17]

4 10 ms 20 ms

20 ms vianet-head-gw04.via.at

[194.96.210.5]

5 70 ms

30 ms 31 ms vianet-vix-gw01-s1-0.via.at [194.96.160.2]

6 50 ms

30 ms 50 ms vix.above.net [193.203.0.45]

7 320 ms

100 ms 90 ms core1-vix-stm-1.vie.above.net [208.184.102.49]

8 40 ms

40 ms 60 ms fra-vie-stm1-1.fra.above.net

[208.184.102.130]

9 60 ms

90 ms 60 ms lhr-fra-stm-1.lhr.above.net [208.184.102.134]

10 50 ms

70 ms 110 ms core1-linx-oc3-1.lhr.above.net [216.200.254.81]

11 130 ms

130 ms 140 ms iad-lhr-stm4.iad.above.net [216.200.254.77]

12 210 ms

230 ms 221 ms mae-west-iad-oc3.above.net [216.200.0.69]

13 220 ms

231 ms 230 ms mae-west-core1-oc3-1.maew.above.net

[209.133.31.

178]

14 361 ms

230 ms 220 ms 100tx-f6-1.mae-west.he.net [207.126.96.98]

15 210 ms

231 ms 220 ms gige-g9-0.gsr12012.sjc.he.net [216.218.130.1]

16 221 ms

230 ms 220 ms launch.server101.com [216.218.196.178]

Ablaufverfolgung beendet.

Automatische private IP-Adressierung:

·

TCP/IP versucht bei der Installation, einen DHCP-Server

zu finden.

·

Wenn kein DHCP-Server auffindbar, dann wird eine

IP-Adresse des Netzwerks 169.254.x.y mit der Subnetzmaske 255.255.0.0

zugewiesen.

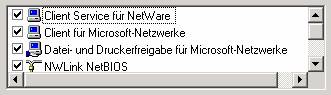

Andere Protokolle:

·

NetBEUI: nicht

routingfähig, kennt nur eigene Adresse

·

NWLink (= Microsoft-Name für IPX/SPX): routingfähig, für

Weitverkehrsnetze eher ungeeignet, bei Novell Netware-Anbindungen oft

verwendet. "Schwester-Protokoll" von IP.

Es wird nur ein Frametyp automatisch erkannt!

Achtung: Ethernet-Frame von Novell 3.11 ist 802.3, ab

3.12 wird 802.2 verwendet!

(Wenn mehrere Rahmentypen, dann müssen diese extra

konfiguriert werden!)

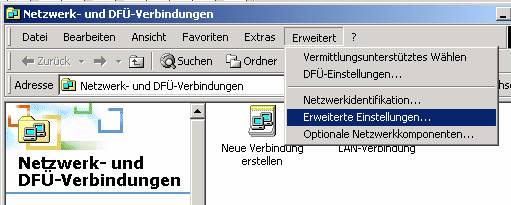

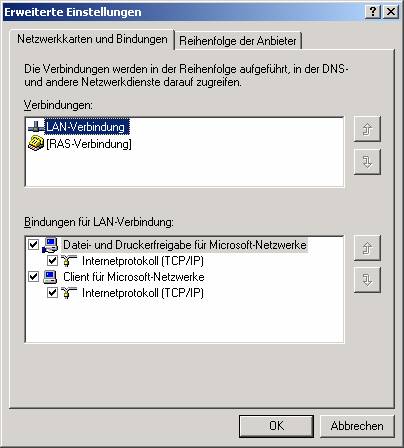

Netzwerkbindungen:

ermöglichen die Kommunikation zwischen Treibern für

Netzwerkkarten, Protokollen und Diensten.

"Stack" - Verbindung eines Netzwerk-Protokolls

zu einem darunterliegenden Protokoll.

Datei- und Druckfreigaben: funktionieren

über das SMB-Protokoll (Server Message Block).

8 Der DNS-Dienst

www.domainforum.at

AUflösung:

. = Root-Domain der obersten Ebene kennt Name-Server der

Top-Level-Domänen

Name-Server sind hierarchisch angeordner

Zunächst wird Name Server oberster Ebene gefragt: welche

IP hat www.xyz.at?

Antwort: Weiß ich nicht, aber ich kenne den Name-Server

für .at

Nächste Anfrage an .at-Name Server: welche IP hat

www.xyz.at?

Antwort: Weiß ich nicht, aber ich kenne den Name-Server

für xyz.at

Dritte Anfrage an .xyz.at-Name Server: welche IP hat

www.xyz.at?

193.122.32.27

wird zurückgeliefert, damit kann die Verbindung aufgebaut

werden

In Domain Namen dürfen Groß- und Kleinbuchstaben sowie

Bindestriche verwendet werden, nicht aber Sonderzeichen!

Windows 2000 unterstützt auch UNICODE-Zeichen!

Maximallänge von Domänennamen: 63 Zeichen

Gesamtlänge eines Fully Qualified Domain Name (FQDN): 255

Zeichen

Unter Umständen kann es sinnvoll sein, mehrere Name

Server einzurichten:

·

Redundanz

·

Lastverteilung

Reverse Lookup: Herausfinden des DNS-Namens zu einer

IP-Adresse

Kommandozeilenprogramm:

nslookup

Beispiel 1:

C:\>nslookup

*** Der Servername für die Adresse 194.96.13.3 konnte

nicht gefunden werden:

Server failed

*** Die Standardserver sind nicht verfügbar.

Standardserver:

UnKnown

Address:

194.96.13.3

> www.noe.wifi.at.

Server: UnKnown

Address:

194.96.13.3

Name:

www.noe.wifi.at

Address:

194.96.13.5

> set type=any

Damit können erweiterte

Informationen abgerufen werden!

> www.noe.wifi.at

Server: UnKnown

Address:

194.96.13.3

www.noe.wifi.at internet address = 194.96.13.5

noe.wifi.at

nameserver = ns.noe.wifi.at

noe.wifi.at

nameserver = ns1.via.at

ns.noe.wifi.at

internet address = 194.96.13.3

ns1.via.at

internet address = 194.

Beispiel 2:

Beachten Sie den Punkt am Ende der Adresse (Root Domain!)

C:\>nslookup www.microsoft.com.

*** Der Servername für die Adresse 194.96.13.3 konnte

nicht gefunden werden:

Server failed

*** Die Standardserver sind nicht verfügbar.

Server: UnKnown

Address:

194.96.13.3

Nicht autorisierte Antwort:

Name:

microsoft.com

Addresses:

207.46.130.149, 207.46.130.45, 207.46.131.137, 207.46.131.30

207.46.130.14

Aliases:

www.microsoft.com

Beispiel 3:

> www.sbg.wifi.at

Server: UnKnown

Address:

194.96.13.3

Nicht autorisierte Antwort:

www.sbg.wifi.at canonical name = WEBWIFI.sbg.wifi.at

sbg.wifi.at

nameserver = ns2.sbg.wifi.at

sbg.wifi.at

nameserver = ns.sbg.wifi.at

ns2.sbg.wifi.at internet address = 193.83.60.252

ns.sbg.wifi.at

internet address = 193.83.60.251

> WEBWIFI.sbg.wifi.at

Server: UnKnown

Address:

194.96.13.3

Nicht autorisierte Antwort:

WEBWIFI.sbg.wifi.at

internet address = 193.83.60.233

sbg.wifi.at

nameserver = ns2.sbg.wifi.at

sbg.wifi.at

nameserver = ns.sbg.wifi.at

ns2.sbg.wifi.at internet address = 193.83.60.252

ns.sbg.wifi.at

internet address = 193.83.60.251

Beispiel 4: www.via.at

C:\>nslookup

> set type=any

> www.via.at

Server: UnKnown

Address:

194.96.13.3

Nicht autorisierte Antwort:

www.via.at

internet address = 194.96.203.221

via.at

nameserver = ns1.via.at

via.at

nameserver = ns2.via.at

ns1.via.at

internet address = 194.41.60.10

ns2.via.at

internet address = 194.41.60.16

> 221.203.96.194.in-addr.arpa. Achtung: Man muss die gefundene Adresse von

hinten eingeben!

Server: UnKnown

Address:

194.96.13.3

Nicht autorisierte Antwort:

221.203.96.194.in-addr.arpa name = www.via.at

203.96.194.in-addr.arpa nameserver = ns1.via.at

203.96.194.in-addr.arpa nameserver = ns2.via.at

ns1.via.at

internet address = 194.41.60.10

ns2.via.at

internet address = 194.41.60.16

Beispiel 5: Auflistung aller Rechner in einer Zone

C:\>nslookup

> ls noe.wifi.at

[UnKnown]

noe.wifi.at. NS server = ns.noe.wifi.at

noe.wifi.at. NS server = ns1.via.at

ls215510 A 194.96.13.135

ls215508 A 194.96.13.133

ls215511 A 194.96.13.136

ls215509 A 194.96.13.134

ls215512 A 194.96.13.137

ls215513 A 194.96.13.138

www2 A 194.96.13.3

ls216601 A 194.96.13.139

ls216602 A 194.96.13.140

ls216603 A 194.96.13.141

ls216604 A 194.96.13.142

mgw A 194.96.13.3

ls216605 A 194.96.13.143

ls216606 A 194.96.13.144

ls216607 A 194.96.13.145

vianet-stpolten-gw01 A 194.96.13.1

ls216610 A 194.96.13.148

ls216608 A 194.96.13.146

ls216611 A 194.96.13.149

ls216609 A 194.96.13.147

ls216612 A 194.96.13.150

ls216613 A

194.96.13.151

ls217701 A 194.96.13.152

ls217702 A 194.96.13.153

ls206651 A 194.96.13.100

ls217703 A 194.96.13.154

ls206652 A

194.96.13.101

ls217704 A 194.96.13.155

ns A 194.96.13.3

ls206653 A 194.96.13.102

ls217705 A 194.96.13.156

ls206654 A 194.96.13.103

ls217706 A 194.96.13.157

ls206655 A 194.96.13.104

kurs A 194.96.13.8

ls217707 A 194.96.13.158

ls206656 A 194.96.13.105

ls217710 A 194.96.13.161

ls217708 A 194.96.13.159

ls206657 A 194.96.13.106

ls217711 A 194.96.13.162

ls217709 A 194.96.13.160

ls206660 A 194.96.13.109

ls206658 A 194.96.13.107

ls217712 A 194.96.13.163

ls206661 A 194.96.13.110

ls206659 A 194.96.13.108

ls217713 A 194.96.13.164

ls206662 A 194.96.13.111

ls206663 A 194.96.13.112

off97 A 194.96.13.7

news-kurs A 194.96.13.8

intra A 194.96.13.249

pizza A 194.96.13.8

ns2 A 194.96.13.5

lstest A 194.96.13.254

smile A 194.96.13.249

ras1 A 194.96.13.16

token A 194.96.13.4

pczettel A 194.96.13.4

wifi4 A

194.96.13.249

wifi5 A 194.96.13.250

gw A 194.96.13.1

ecdl A 194.96.13.7

ls214401

A 194.96.13.113

ls214402 A

194.96.13.114

ls214403 A 194.96.13.115

www A 194.96.13.5

ls214404 A 194.96.13.116

ls214405 A 194.96.13.117

ls214406 A 194.96.13.118

ls214407 A 194.96.13.119

ls214410 A 194.96.13.122

ls214408 A 194.96.13.120

faai A 194.96.13.247

ls214411 A 194.96.13.123

ls214409 A 194.96.13.121

ls214412 A 194.96.13.124

ls214413 A 194.96.13.125

ls215501 A 194.96.13.126

ls215502 A 194.96.13.127

ls215503 A 194.96.13.128

wzj A 194.96.13.20

ls215504 A 194.96.13.129

ls215505 A 194.96.13.130

ls215506 A 194.96.13.131

ls215507 A 194.96.13.132

mcse A 194.96.13.8

9 Active Directory

Verzeichnisdienst: dient zur eindeutigen Identifikation

von Benutzern und Ressourcen im Netz.

Domänen: werden gesteuert von Domänencontrollern (DC)

In einer Domäne kann es mehrere gleichberechtigte DCs

geben. (In der Standardinstallation wird der "NT

4-Kompatibilitätsmodus" installiert, bei dem es genau einen Primären Domänencontroller

(PDC) geben darf, alle anderen werden als Backup Domain Controller (BDC)

konfiguriert).

Die Active Directory-Verzeichnisdienste verwenden DNS als

Namenssystem.

Active Directory arbeitet mit allen Anwendungen und

Verzeichnissen zusammen, die das LDAP = Lightweight Directory Access Protocol

unterstützen.

Folgende Standards für das Ansprechen von Benutzern und

Ressourcen sind zulässig:

·

UNC (NT-4-Standard): \\server.noe.wifi.at\Projekte

·

RFC 822-kompatible Namen, User Principal Name: e-mail-artige

Namen, zB PKaliba@noe.wifi.at

·

HTTP: http://ldap.noe.wifi.at/Users/PKaliba

·

LDAP:

ldap://ldap.noe.wifi.at/CD=PKaliba,OU=trainer,DC=EDV

derzeitige Anwendung von LDAP im Internet: Abfragen von

e-Mail-Adressen von Benutzern (etwa bei www.yahoo.com o.ä.)

Gliederung:

·

Forests, bestehen aus mehreren

·

Trees, bestehen aus mehreren

·

Domänen, bestehen aus mehreren

·

Organisational Units (Organisationseinheiten)

Schema: enthält formale Definition des Inhalts und der

Struktur von Active Directory-Verzeichnisdiensten

Entstehung des Active Directory-Konzepts:

X.500-Verzeichnisdienst (ISO-Norm)

Viele kommerzielle Anbieter versuchen sich an diese Norm

anzulehnen (Win2000: Active Directory, Novell: Novell Directory System etc.)

Zusätzlich Directory Access Protocol (DAP)

wird auch grundlegend verwendet für den

X.400-Mail-Transport (Exchange Server)

Für Win2000 wurde dieses Konzept abgespeckt: Statt X.500

wird eben Active Directory verwendet, statt des DAP ein LDAP.

Da X.400 Mail sehr umfangreiche Funktionalität bietet, wird

es oft in großen Unternehmen als "Backbone E-Mail System" verwendet,

da keine Spezialfeatures von E-Mail-Systemen verlorengehen (Lotus, Outlook

etc.).

Active Directory-Namenskonventionen:

/DC=com /DC=microsoft /ON=div /CN=benutzer /CN=Josef

Maier

bedeutet:

In der Domäne microsoft.com, die sich u.a. aus der

Organisationseinheit "div" zusammensetzt. In dieser OU ist eine

Benutzergruppe "benutzer" angelegt, einer davon ist "Josef

Maier". Ich kann daraus aber NICHT den Anmeldenamen oder die e-mail-Adresse

von "Josef Maier" feststellen.

Hinweis: LDAP- und X.400-Namen ist genauso aufgebaut wie

Active Directory-Namen, allerdings verwendet LDAP Kommas statt den

Schrägstrichen, X.400 verwendet Strichpunkte statt /.

Problematik bei Active Directory-Strukturen:

·

Die erste Planung muss im wesentlichen stimmen, da eine

Umorganisation praktisch nicht möglich ist.

Ansprechen von NetWare-Servern:

1. Installation des NWLink-Protokolls

2. Installation des Client Service für NetWare

Dann ist im WIFI der WIFI-Server sichtbar:

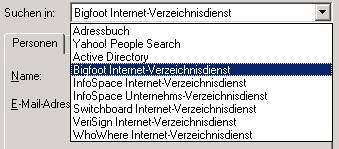

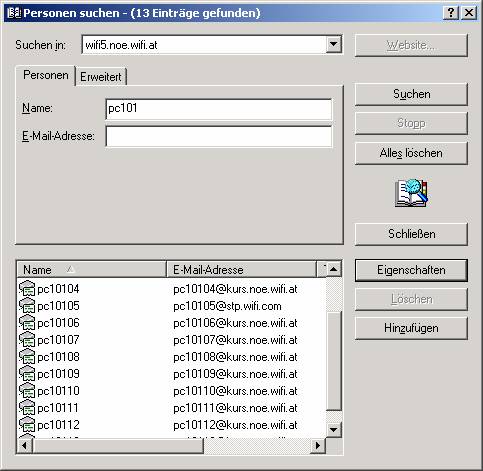

Verwendung von LDAP-Diensten über Outlook Express:

[Bearbeiten]-[Suchen]-[Personen]

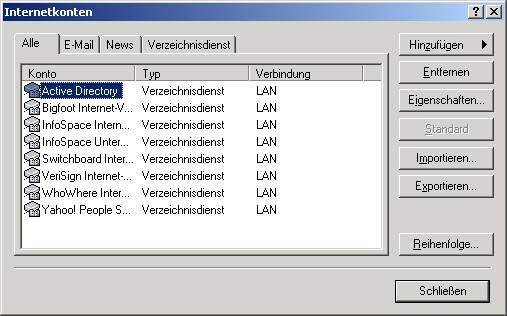

Man kann auch neue LDAP-Verbindungen zu zB Exchange-Servern

herstellen, zB:

[Extras]-[Konten]

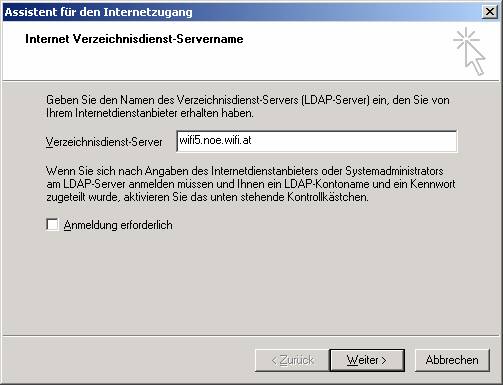

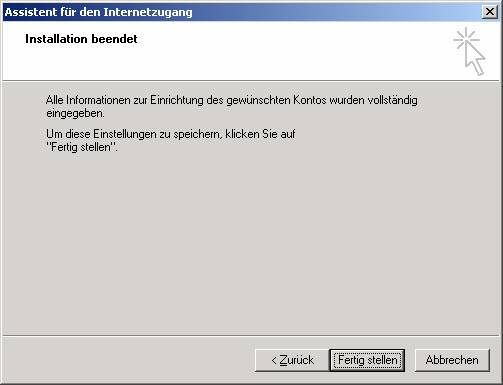

Klick auf Hinzufügen- [Verzeichnisdienst...]

Der WIFI-Exchange-Server heißt wifi5.noe.wifi.at:

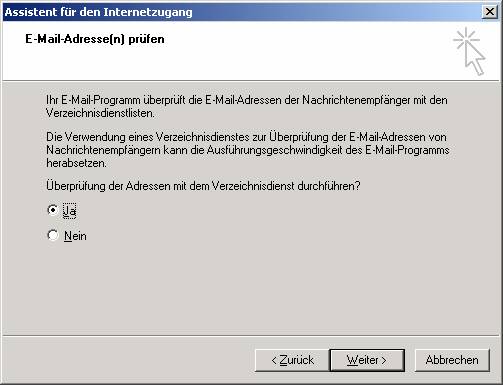

Sofort kann der hinzugefügte Verzeichnisdienst benutzt

werden:

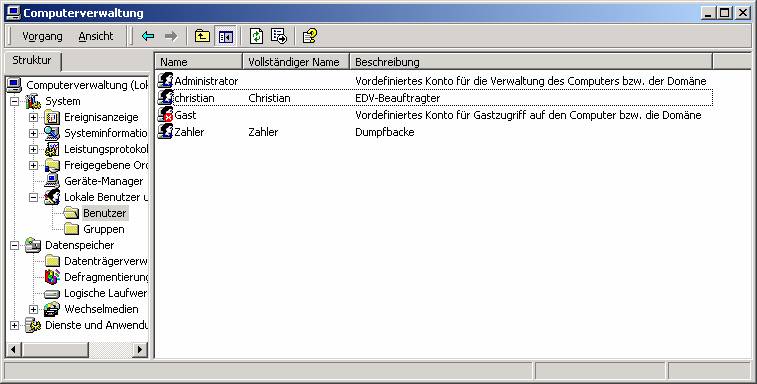

10 Benutzerkonten

·

lokale Benutzerkonten: liegt auf dem lokalen PC

·

Domänen-Benutzerkonten: liegt auf DC, ist in der Domäne

und allen vertrauten Domänen verfügbar

Für jede dieser beiden Gruppen gibt es vordefinierte

Konten:

·

Administrator: kann nicht gelöscht werden, aber umbenannt

·

Gast

Jeder DC repliziert die Benutzerinformationen auf alle

anderen DC auf der Domäne.

Man kann den zeitlichen Ablauf einstellen, wie die

Synchronisierung erfolgen soll (etwa beim Deaktivieren von Benutzerkonten

sofort, beim Neuanlegen nach 10 Minuten etc.).

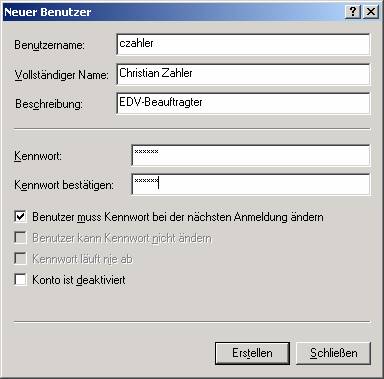

Anlegen von Benutzern:

Vermeiden Sie Sonderzeichen für den Benutzernamen.

Verboten sind:

" / | \ < > ? * = [ ] : ;

Windows 2000 verwendet nur die ersten 20 Zeichen des

Benutzernamens.

Der Benutzername ist nicht case-sensitiv, beim Passwort

wird allerdings Groß- und Kleinschreibung unterschieden.

Kennworter können bis zu 128 Zeichen lang sein.

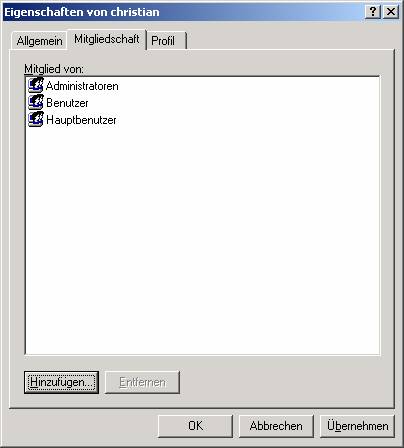

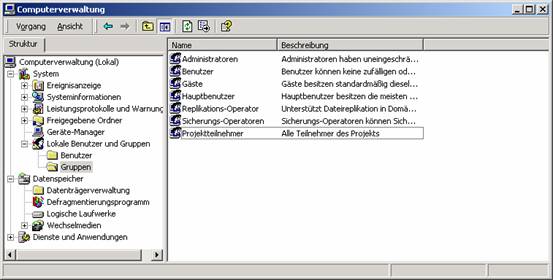

11 Gruppen

·

lokale Gruppen: werden für den Zugriff auf lokale

Ressourcen verwendet. Eine lokale Gruppe kann lokale Benutzer, Domänenbenutzer

oder auch Benutzer einer fremden Domäne enthalten. Zweite Verwendung: PC, der

zu keiner Domäne gehört, administrieren. Lokale Gruppen können keine Gruppen,

sondern nur Benutzer.

·

globale Gruppen

Wieder gibt es vordefinierte Gruppen.

·

Jeder

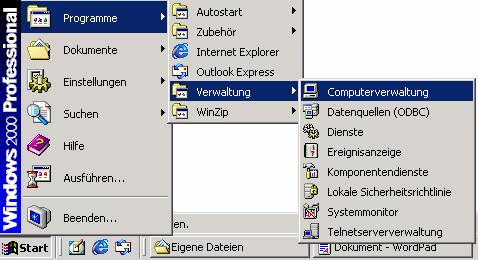

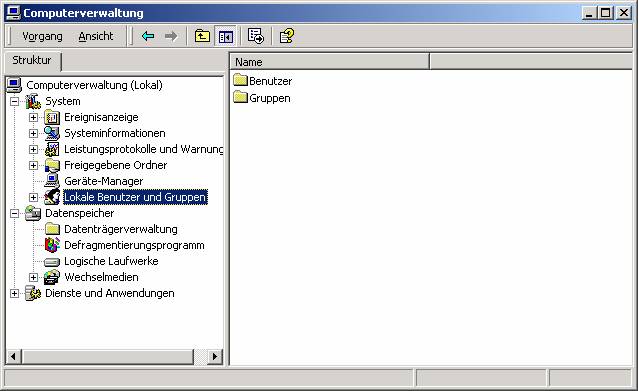

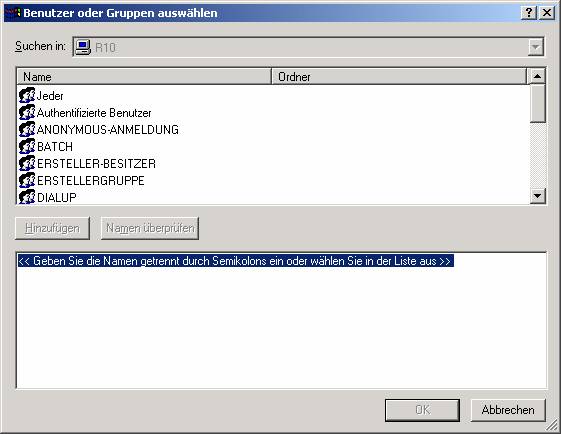

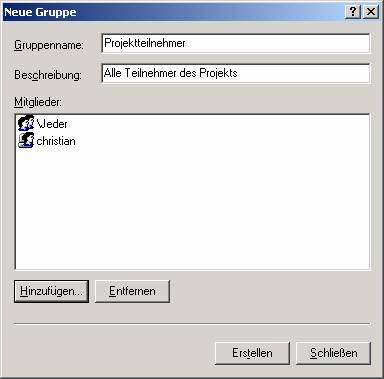

Anlegen von lokalen Gruppen:

Wieder im MMC-Snap-In "Computerverwaltung".

Rechtsklick auf "Gruppen" - [Neue Gruppe]

14

Ressourcen sichern mit NTFS-Berechtigungen

Windows 2000 übernimmt ein Feature von Novell Netware:

Rechte können jetzt an Unterordner und die darin

befindlichen Dateien vererbt werden.

Zugriffsberechtigung

für die Gruppe ...

Ordner Projekte Administratoren

Ordner A

Administratoren, Mitglieder der

Projektgruppe A

Ordner B Administratoren, Mitglieder der

Projektgruppe B

Ordner C Administratoren, Mitglieder der

Projektgruppe C

Wenn die Gruppe "Geschäftsführung" auf die

Ordner A, B und C zugreifen will, dann verliere ich die ursprünglichen Rechte

der Ordner!

Ausweg unter NT 4: Kommandozeile (Anweisung chgacl)

Jetzt neu: Rechte vererben sich automatisch auf die

Unterordner!

Man kann allerdings diese Vererbung blockieren und die

Rechte neu festlegen.

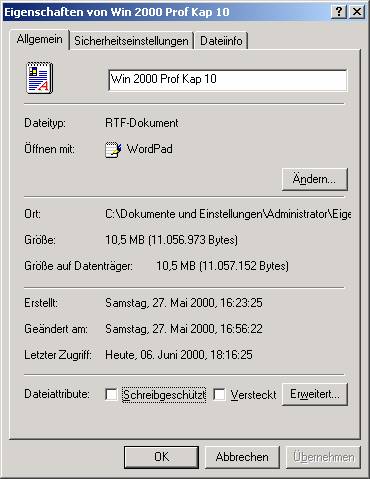

Eigenschaften NTFS-Dateien (Kontextmenü -

[Eigenschaften]).

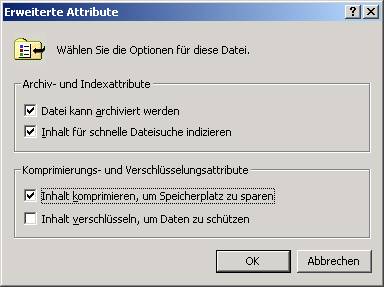

Die Attribute dienen u. a. der DOS-Kompatibilität, wobei

allerdings das Systemattribut nicht mehr verwendet wird. Stattdessen wurden

erweiterte Attribute eingeführt, mit denen man etwa die Datei komprimieren ODER

verschlüsseln kann.

Der Inhalt kann komprimiert werden.

Typische Clustergrößen für 2 GB-Festplatte und darüber: 2

KB

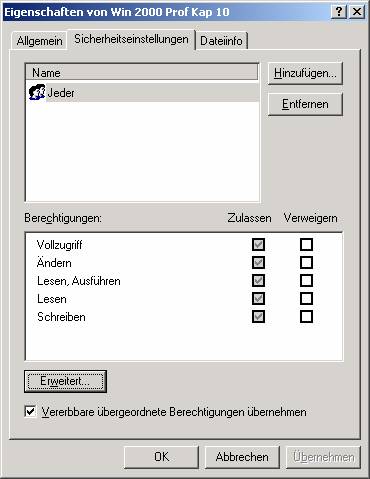

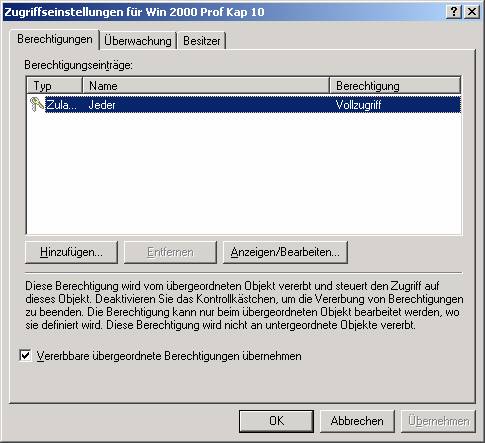

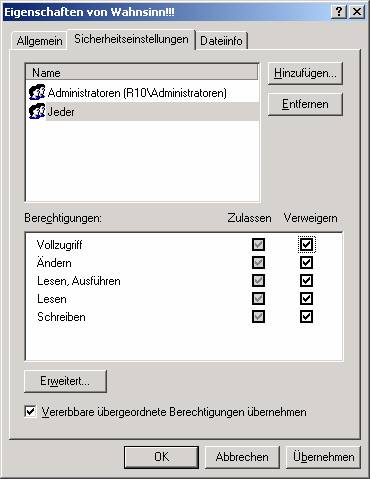

Sicherheitseinstellungen:

Hier sieht man, welche Rechte vom übergeordneten

Verzeichnis ererbt worden sind:

![]() Diese Rechte wurden vom übergeordneten Verzeichnis ererbt!

Diese Rechte wurden vom übergeordneten Verzeichnis ererbt!

![]() Diese Rechte wurden im aktuellen Verzeichnis gesetzt

Diese Rechte wurden im aktuellen Verzeichnis gesetzt

Durch Deaktivieren des Kontrollkästchens "Vererbbare

übergeordnete Berechtigungen übernehmen" wird die Vererbungskette genau an

dieser Stelle unterbrochen.

Die Rechtevergabe erfolgt kumulativ, d.h. ererbte Rechte

und neu vergebene Rechte sammeln sich an.

Rechteliste = ACL (Access Control List)

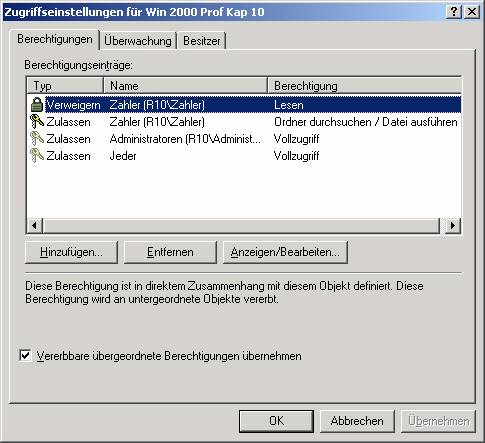

Man kann nicht ein erebtes positives Recht entziehen

("wegklicken"), aber man kann negative Rechte

("Verweigern") setzen!

Verweigerungsrechte haben Vorrang vor positiven Rechten!

Wenn in einer ACL kein Eintrag für einen Benutzer steht,

dann wird im Zweifelsfall negativ entschieden.

Beispiel: Auf die Datei Projektdoku.XLS haben

folgende Gruppen Zugriffsrechte:

·

Administratoren:

Vollzugriff

·

Sicherungsoperatoren: negatives Recht "Lesen"

Herr Meier gehört zu beiden Gruppen. Darf er auf diese

Datei lesend zugreifen?

Antwort: Nein, weil das negative Recht Vorrang hat!

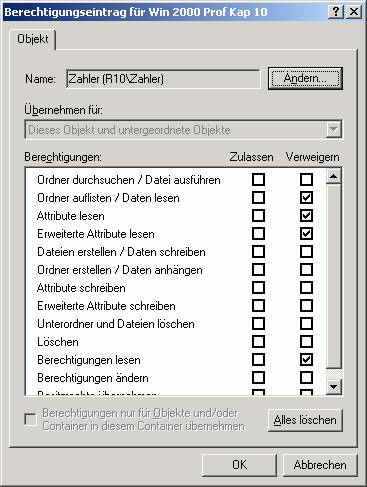

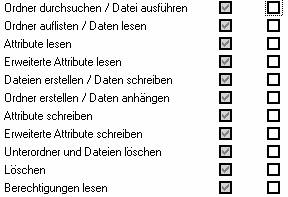

Mit der Schaltfläche "Anzeigen" können die

wirklichen Rechte detailliert eingesehen werden:

Rechte kann man in Grundkategorien einteilen:

Voneinander unabhängig sind

·

Lesen

·

Schreiben

Voneinander abhängig sind:

·

Lesen und Ausführen: beinhaltet das Leserecht

·

Ändern = Lesen + Ausführen + Schreiben

·

Vollzugriff = alles (inkl. Besitzrechte übernehmen,

Berechtigungen ändern)

Das Recht "Besitz übernehmen" ist das "oberste

Recht", da es geeignet ist, alle anderen Rechte beliebig festzulegen.

Der Besitzer hat immer das Recht, Besitz zu übernehmen.

Es ist günstig, Dateien mit gleichen

Sicherheitseigenschaften im selben Ordner zu speichern!

Für die Rechtevergabe gibt es zwei stark unterschiedliche

Strategien:

·

Ich entziehe den Benutzern nur die Rechte, die dem System

Schaden zufügen können - sehr liberale Strategie.

·

Ich gebe den Benutzern nur die Rechte, die sie unbedingt

benötigen - sehr strenge Strategie.

Im Wurzelverzeichnis C:\ hat jeder Benutzer Vollzugriff!

Allerdings werden die Rechte im WINNT-Verzeichnis nicht weitervererbt (d.h. die

Vererbungskette ist standardmäßig unterbrochen).

In einer neuen NTFS-Partition hat ebenfalls standardmäßig

jeder Benutzer Vollzugriff!

Wenn ein Ordner auf demselben Laufwerk verschoben wird,

werden die Berechtigungen "mitgenommen".

Wenn ein Ordner in ein anderes Laufwerk verschoben wird,

werden die Berechtigungen nicht mitgenommen!

Beim Kopieren werden die Berechtigungen nicht mitübernommen!

(Kopieren = Neuerstellen + Lesen im alten Ordner) Man erhält als vererbte

Berechtigungen nur die im Zielordner.

Problem:

Wenn man "Jeder" alle Rechte entzieht, könnte

theoretisch niemand mehr (auch der Administrator nicht) keine Änderungen mehr

durchführen!

Abhilfe: Der Administrator und die Gruppe der Sicherungsoperatoren

haben das Recht, bestehende Zugriffsrechte zu ignorieren (dies wird aber

mitprotokolliert!)!

Mit dem Recht "Ordner durchsuchen" kann man den

Ordner nicht öffnen, aber eine Verknüpfung zu einer im Ordner befindlichen

Datei erstellen und auf diese Datei zugreifen. Mit dem Recht "Ordner

auflisten" kann der Ordnerinhalt angezeigt werden:

Beispiel: Rechte für Ordner entsprechen (ähnlich wie bei

Linux) Rechten für Dateien

![]()

Also: Attribute werden für Dateien anders interpretiert

wie für Ordner!

15

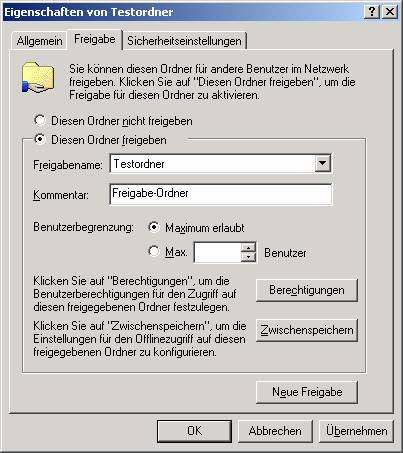

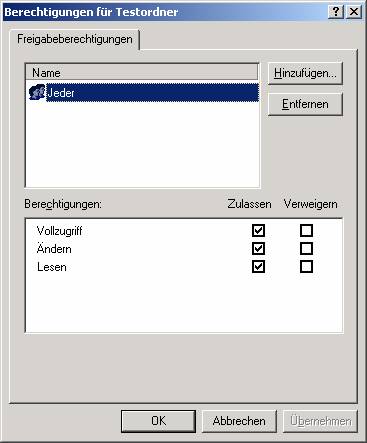

Freigegebene Ordner verwalten

Um Ordner, Drucker und Dateien im Netzwerk gemeinsam

verwenden zu können, ist die Einrichtung von Freigaben nötig.

Freigaben dürfen von Administratoren und Hauptbenutzern

durchgeführt werden (beim Server auch Server-Operatoren).

Berechtigungen für die Freigabe gelten auch für alle

Unterordner und alle Dateien in der Freigabe.

Zweck der Freigaben:

·

Auch unter einem FAT16/FAT32-Dateisystem kann der Zugriff

auf eine Ressource über das Netzwerk grob geregelt werden.

·

Unter NTFS ist das Arbeiten mit Freigaben meist nicht

üblich.

Freigaben wirken wie eine Art "Filter";

zunächst gelten die Freigabe-Berechtigungen, da die Datei-Sicherheitseinstellungen.

Freigabenamen mit einem $-Zeichen am Ende sind

"unsichtbar". (Verknüpfungen zu diesen Freigaben können nur dann

eingerichtet werden, wenn der Freigabename bekannt ist)

Vordefinierte Freigaben:

ADMIN$ .... zeigt auf \WINNT - für administrative

Zugriffe

PRINT$ .... für Druckeradministration; Print-Operatoren,

Administratoren haben Vollzugriff

C$, D$, E$ ...... Systemfreigabe für jeden

Laufwerksbuchstaben

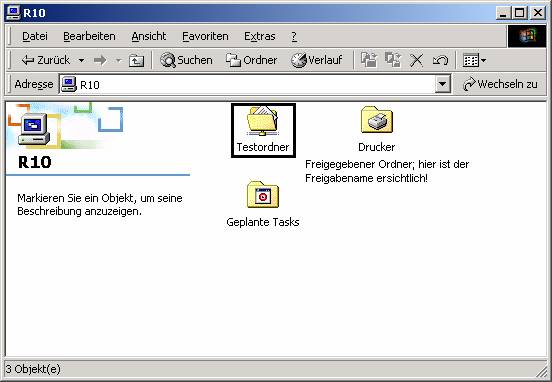

Die Freigabe ist in der Netzwerkumgebung als verbundener

Ordner sichtbar:

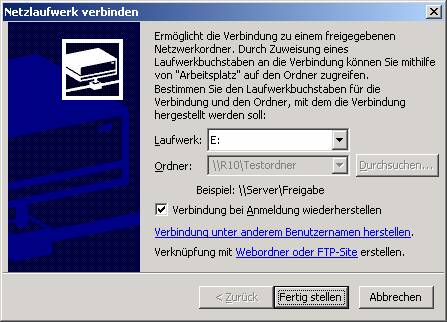

Jeder Freigabe kann ein Laufwerksbuchstabe zugeordnet

werden:

Freigabe anlegen in der Kommandozeile: mit der Anweisung net

use Laufwerksbuchstabe UNC-Pfad

Beispiel:

C:\>net use M: \\r10\Testordner

Der Befehl wurde erfolgreich ausgeführt.

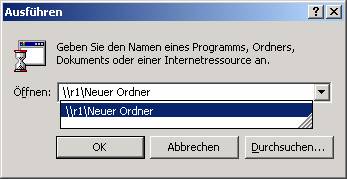

Weitere Möglichkeit: Start - Ausführen

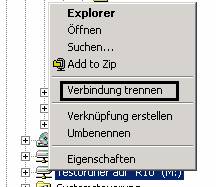

Werden zugeordnete Laufwerksbuchstaben nicht mehr

benötigt, so kann die Freigabe wieder getrennt werden:

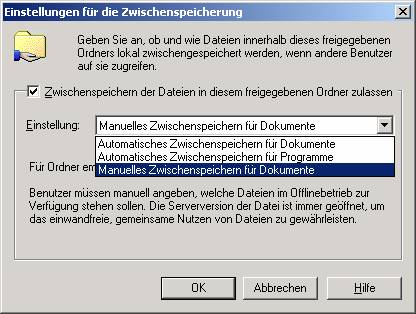

Wichtig für die Offline-Ordner:

Verbesserte Version des "Aktenkoffers": Hier

kann auf eine Netzwerkressource zugegriffen werden, obwohl sie nicht mehr

verfügbar ist. Standardmäßig wird für das Zwischenspeichern 10 % der Festplatte

verwendet; kann geändert werden.

16

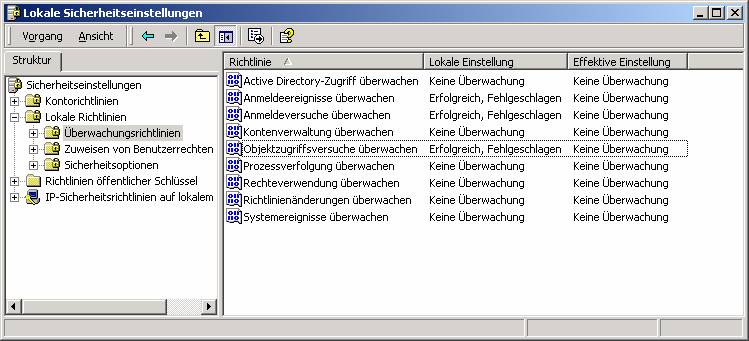

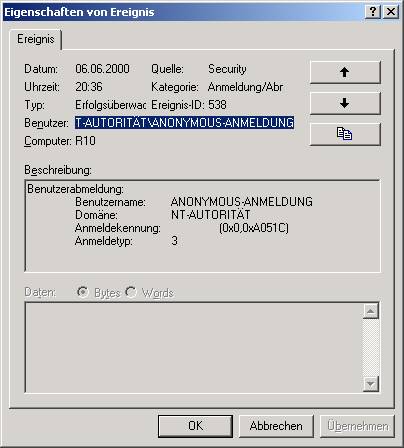

Ressourcen und Ereignisse überwachen

Überwacht werden können:

·

Art der Zugriffe auf Ressourcen (schreibend, lesend,

Änderungen)

·

Datei- und Objektzugriffe

·

An- und Abmeldungen

·

Prozesse

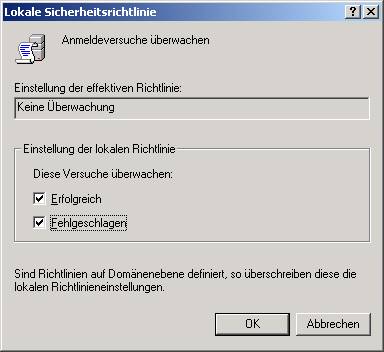

Dafür muss eine Sicherheitsrichtlinie eingerichtet

werden:

Start - Programme - Verwaltung - Lokale

Sicherheitsrichtlinie

Um tatsächlich die Zugriffe auf Dateien

mitzuprotokollieren, muss diese Option auf Dateiebene erst eingeschaltet

werden!

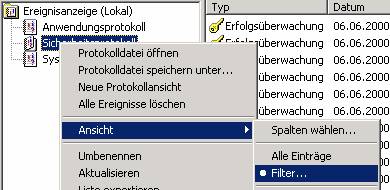

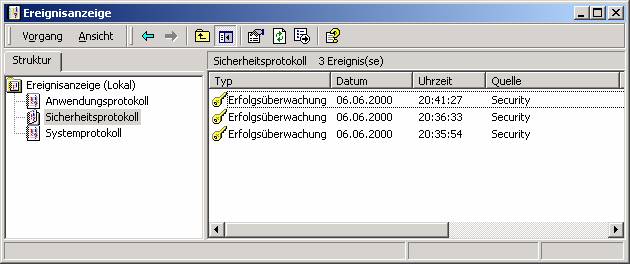

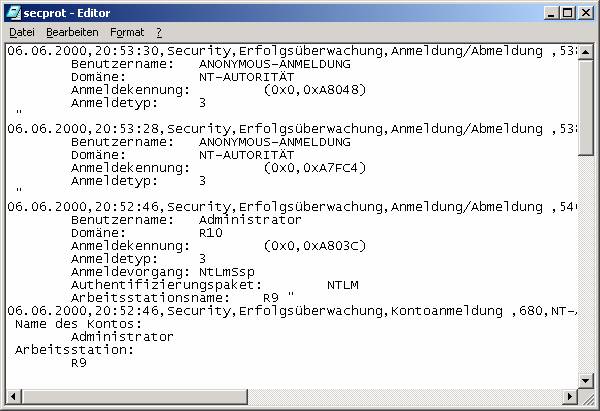

Die Protokolle sind unter Verwaltung - Ereignisanzeige

auszulesen: Dort können unter "Sicherheitsprotokoll" die

protokollierten Vorgänge beobachtet werden.

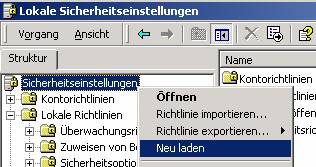

Um die eingestellten Rechte auch tatsächlich zu sehen,

können die Sicherheitseinstellungen neu geladen werden:

Die eingestellten Rechte werden übernommen und auch in

der Spalte "Effektive Rechte" dargestellt.

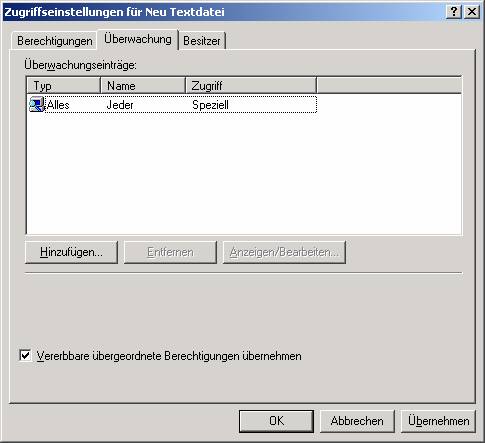

Möchte man etwa den Zugriff auf eine Textdatei

überwachen, so setzt man in den Eigenschaften - Sicherheitseinstellunge in der

Karteikarte "Überwachung" einen Überwachungseintrag:

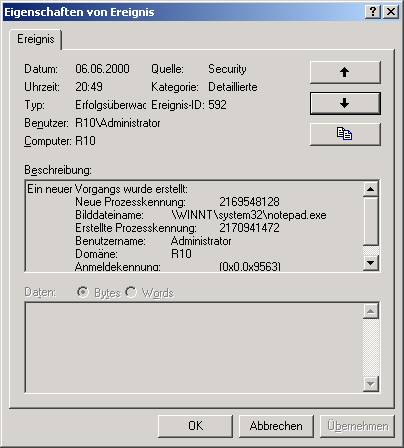

Wird auf diese Datei zugegriffen, dann entstehen in der

Ereignisanzeige Einträge wie dieser:

Protokolldateien können in verschiedenen Formaten

gespeichert werden:

*.EVT - internes Format

*.TXT - Textdatei

*.CSV (comma separated value) - in Excel

weiterverarbeitet

Beispiel für CSV-Datei:

Mit Filterfunktionen können die Ereignisse nach Gruppen

etc. gefiltert werden: