Inhaltsverzeichnis

1 Betriebssysteme - Grundlagen........................................................................................... 5

1.1 Historischer Rückblick................................................................................................ 5

1.2 Aufgaben eines Betriebssystems:................................................................................. 6

1.3 Multitasking................................................................................................................ 6

1.4 Überblick über PC-Betriebssysteme........................................................................... 9

1.4.1 MS-DOS (Microsoft)................................................................................. 10

1.4.2 Windows (Microsoft)................................................................................. 10

1.4.3 Windows NT/2000/XP (Microsoft)............................................................ 12

1.4.4 OS/2 (IBM)............................................................................................... 15

1.4.5 Unix, Linux................................................................................................. 16

1.4.6 NextStep (Next)......................................................................................... 17

1.4.7 MacOS (Apple)......................................................................................... 17

1.4.8 BeOS (Be)................................................................................................. 18

2 Architektur von Windows 2000/XP/2003......................................................................... 19

3 Manuelle Windows XP Professional-Installation von CD.............................................. 20

3.1 Übersicht über Installationsvarianten:......................................................................... 20

3.2 Start der Installation:................................................................................................. 20

3.3 Partitionierung der Festplatte:.................................................................................... 23

3.3.1 Theorie zur Partitionierung:.......................................................................... 24

3.4 Formatierung:........................................................................................................... 29

3.5 Kopieren der Dateien in einen temporären Ordner auf der Festplatte:......................... 31

3.6 Grafischer Installationsassistent:................................................................................. 31

4 Windows XP als Workgroup-Betriebssystem.................................................................. 44

4.1 TCP/IP als Netzwerkprotokoll einrichten.................................................................. 44

4.2 Umstellen der Benutzeranmeldung:............................................................................ 46

4.3 Startvorgang von Windows 2000/XP/2003............................................................... 47

4.4 Die Systemeigenschaften von Windows XP............................................................... 47

4.4.1 Systemleistungsoptionen:............................................................................. 48

4.4.2 Umgebungsvariablen:.................................................................................. 49

4.4.3 Starten und Wiederherstellen:...................................................................... 51

4.5 Treiber und Hardware-Installation............................................................................. 53

4.5.1 Geräte-Manager......................................................................................... 53

4.5.2 Hardware-Profile........................................................................................ 54

4.6 Microsoft Management Konsole (MMC):................................................................. 56

4.6.1 Einführung.................................................................................................. 56

4.6.2 Konfigurieren der MMC:............................................................................ 56

4.6.3 Vordefinierte Konsolen und die Verwaltungs-Programmgruppe................... 60

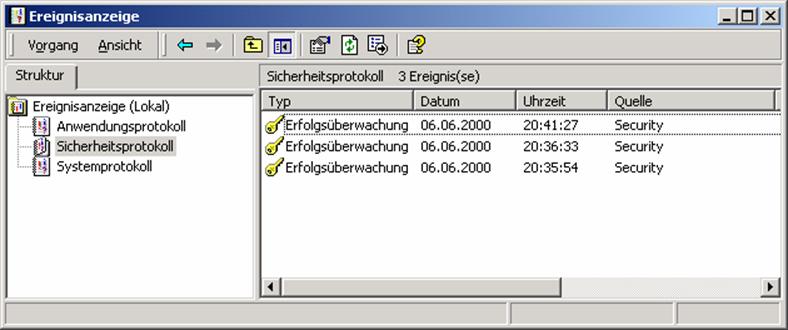

4.6.4 Ereignisanzeige........................................................................................... 61

4.7 Lokale Benutzerverwaltung....................................................................................... 62

4.8 Benutzerprofile......................................................................................................... 66

4.9 Lokale Gruppen....................................................................................................... 66

4.10 Freigaben................................................................................................................. 70

4.11 NTFS-Berechtigungen.............................................................................................. 76

5 Installation von Windows Server 2003............................................................................. 84

6 Das Active Directory-Domänenkonzept von Windows 2000/2003................................. 85

6.1 Einführung................................................................................................................ 85

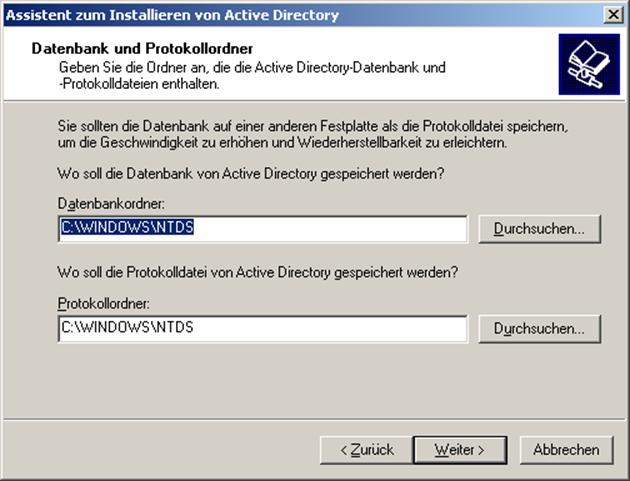

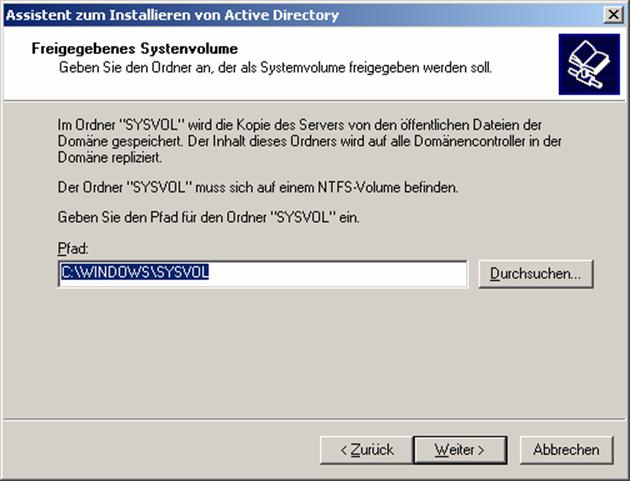

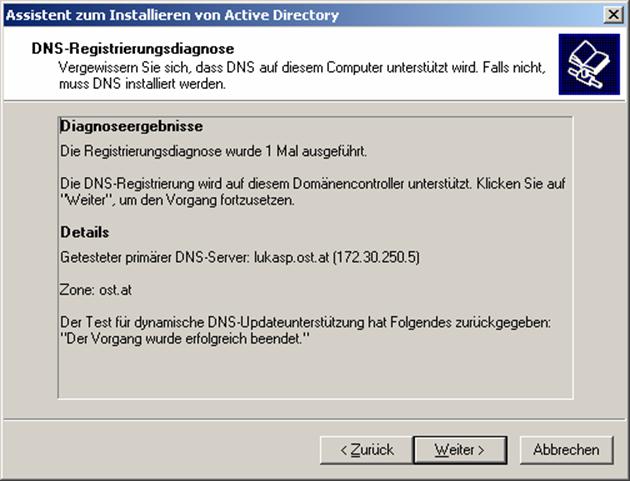

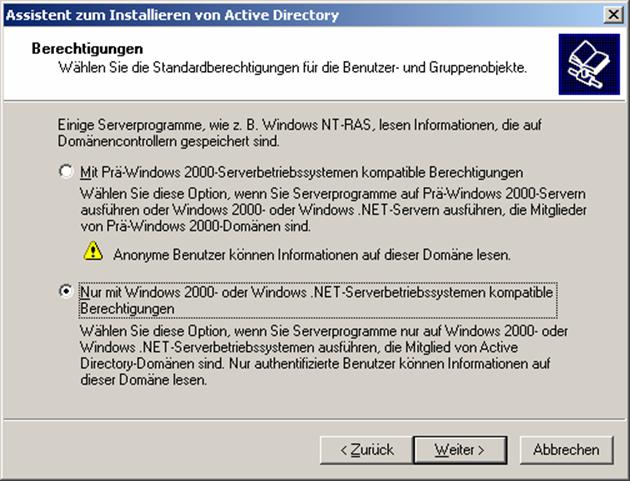

6.2 Hinaufstufen eines alleinstehenden Servers zum ersten Domain Controller in der Gesamtstruktur: 87

7 NTFS-Berechtigungen in AD-Domänen.......................................................................... 96

7.1 Verwaltung von Benutzern:........................................................................................ 96

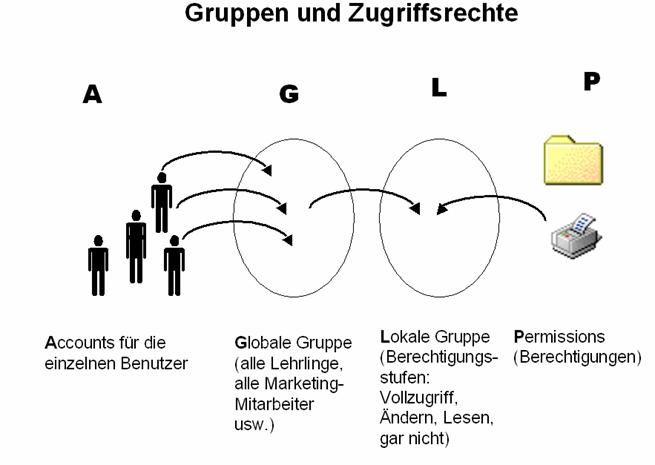

7.2 Verwaltung von Gruppen und NTFS-Berechtigungen:................................................ 99

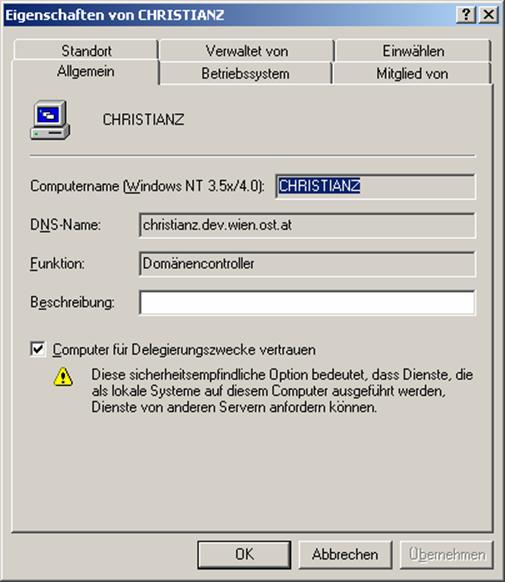

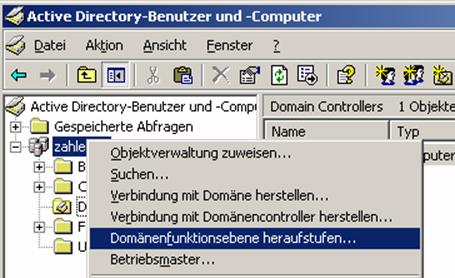

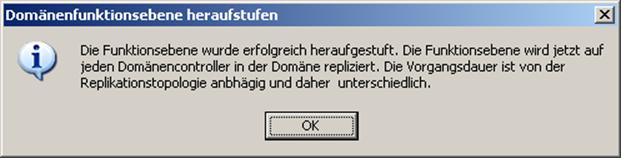

7.3 Domänen-Funktionsebenen von Windows Server 2003-Domänen:.......................... 100

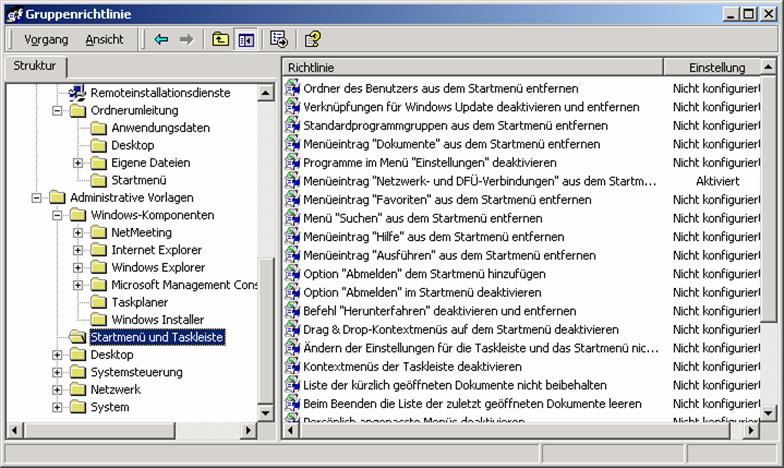

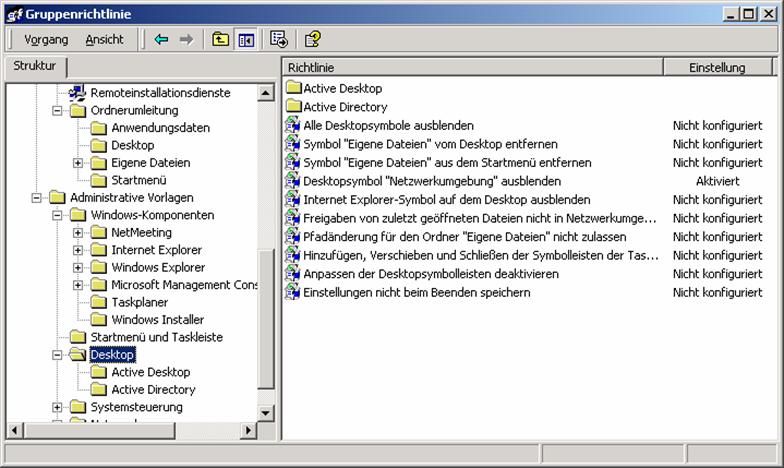

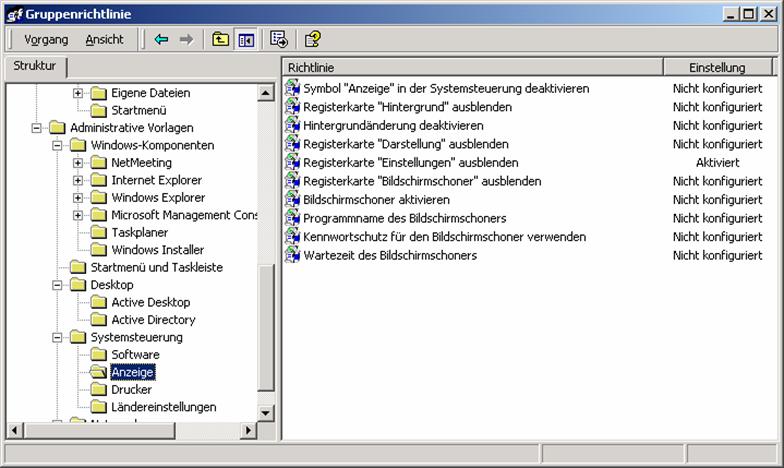

8 Gruppenrichtlinien........................................................................................................... 103

8.1 Konzept, Einrichten von Gruppenrichtlinien.............................................................. 103

8.2 Beispiele aus der Praxis.......................................................................................... 105

8.3 Delegieren der Objektverwaltung für GPOs:............................................................ 115

8.4 Group Policy Management Console (GPMC)......................................................... 118

8.5 Richtlinien für NT-Workstations.............................................................................. 120

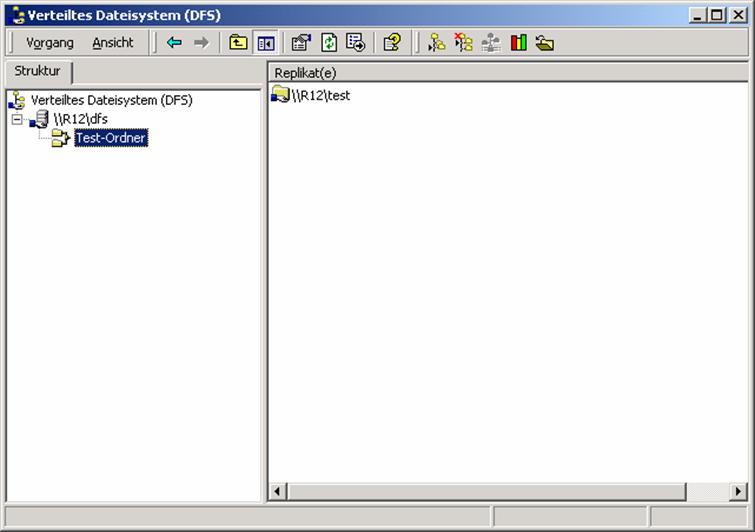

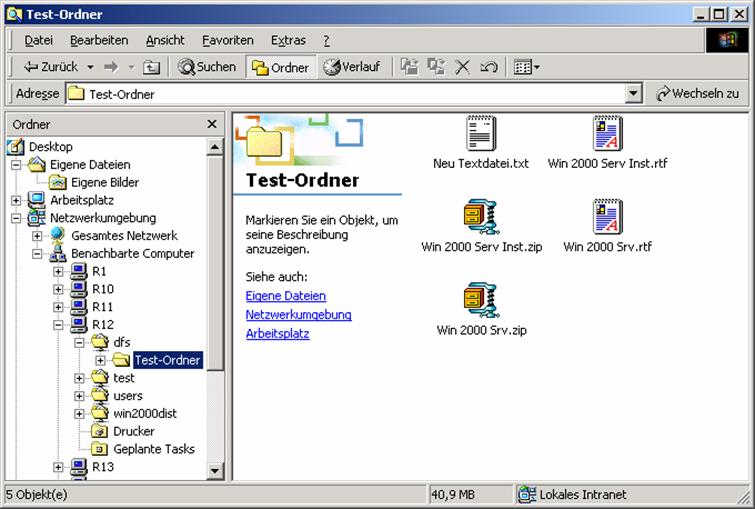

9 DFS (Distributed File System)....................................................................................... 123

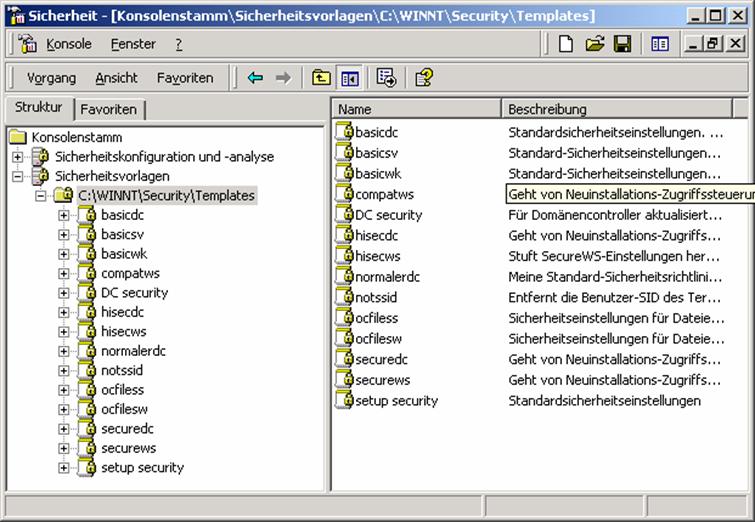

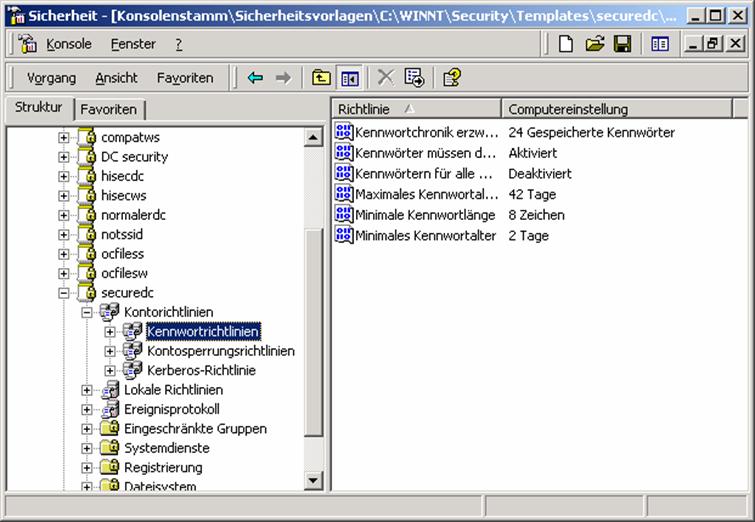

10 Lokale Sicherheitsrichtlinien.......................................................................................... 126

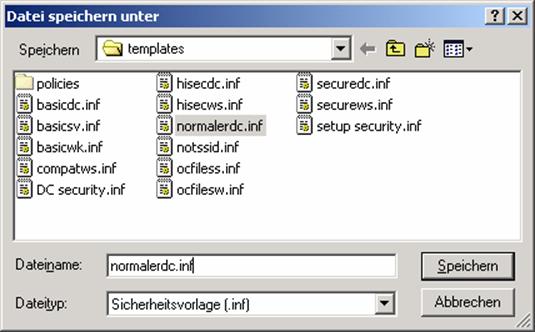

10.1 Was ist eine Sicherheitsvorlage?.............................................................................. 126

10.2 Sicherheitsstufen..................................................................................................... 128

10.3 Eingeschränkte Gruppen......................................................................................... 129

10.4 Kontorichtlinien...................................................................................................... 130

10.5 Empfehlungen......................................................................................................... 131

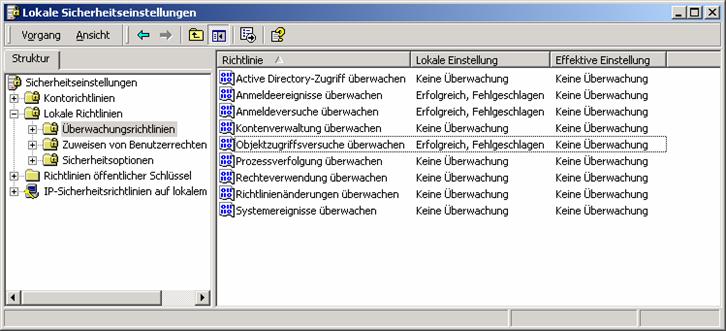

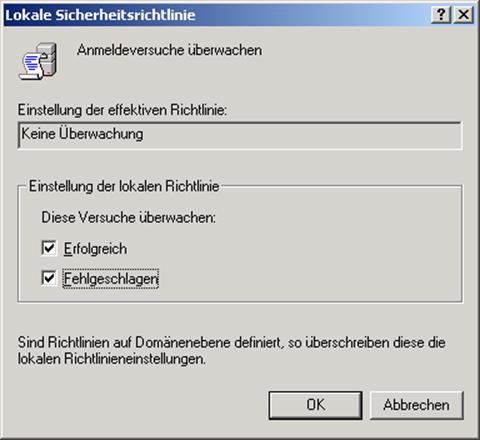

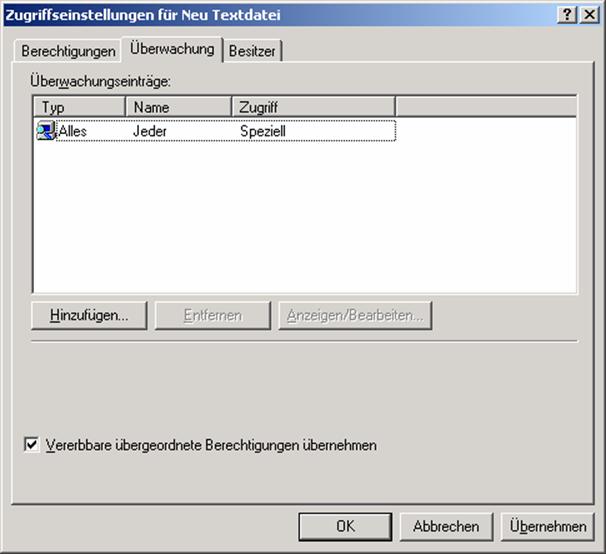

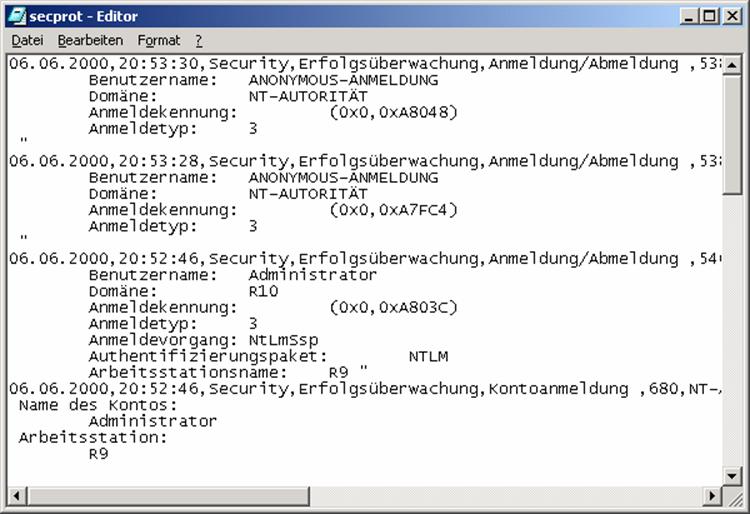

10.6 Überwachungsrichtlinien.......................................................................................... 132

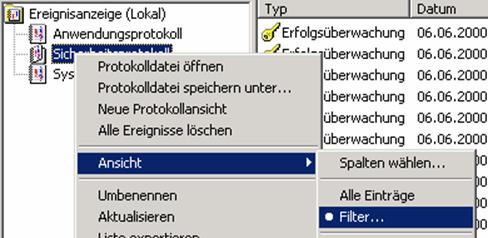

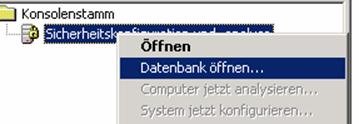

10.7 Das MMC-Snap-ln „Sicherheitskonfiguration und-analyse“..................................... 137

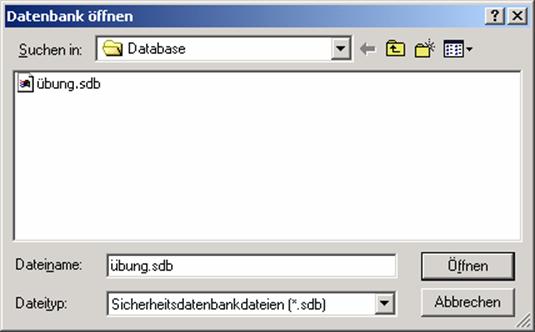

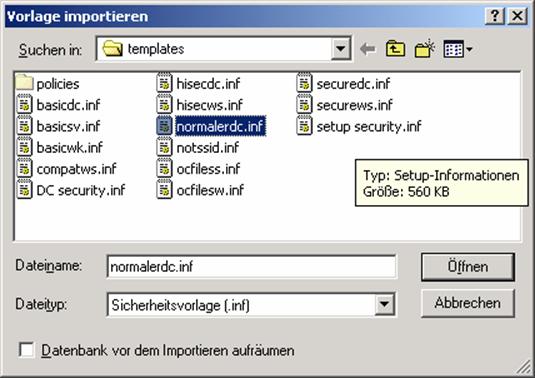

10.7.1 Öffnen einer vorhandenen Datenbank........................................................ 138

10.7.2 Erstellen einer neuen Datenbank................................................................ 138

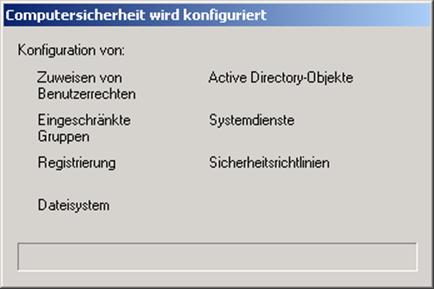

10.7.3 Konfiguration des Computers.................................................................... 139

10.7.4 Analyse der Sicherheit des Computers...................................................... 139

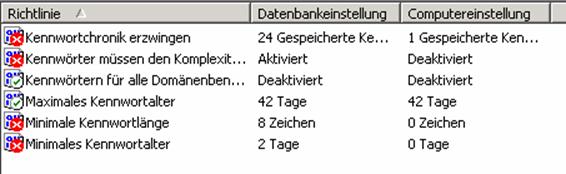

10.8 Sicherheitsanalyse................................................................................................... 139

10.9 Anzeigen von Sicherheitsanalyseergebnissen............................................................ 140

10.10 Secedit.exe........................................................................................................... 140

10.10.1 secedit /analyze....................................................................................... 140

10.10.2 secedit /configure.................................................................................... 141

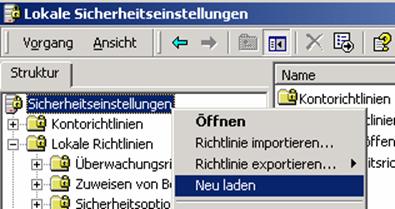

10.10.3 secedit /refreshpolicy.............................................................................. 143

10.10.4 secedit /export........................................................................................ 143

10.10.5 secedit /validate...................................................................................... 144

10.11 Sicherheitskonfiguration........................................................................................ 145

10.12 Problembehandlung.............................................................................................. 145

Problem: Die geänderten Sicherheitseinstellungen werden nicht angewendet.............. 145

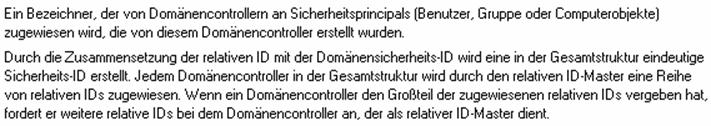

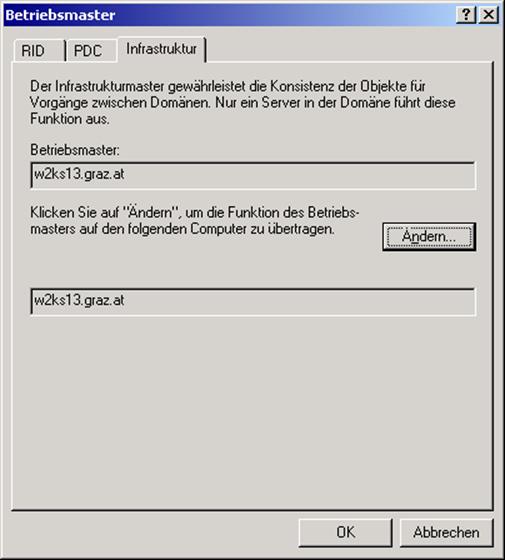

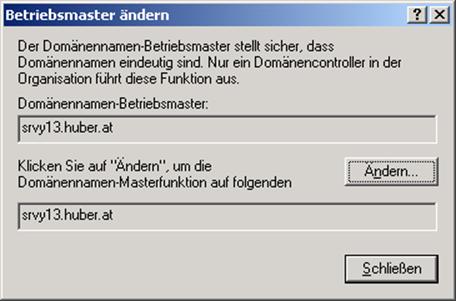

11 Betriebsmasterrollen in AD-Gesamtstrukturen............................................................ 146

11.1 Globaler Katalog-Server (GC)................................................................................ 146

11.2 Flexible Single Master Operations (FISMO-Rollen)................................................ 146

12 Grundbegriffe der Datenkommunikation....................................................................... 152

12.1 Einführung.............................................................................................................. 152

12.2 Grundlagen............................................................................................................. 153

12.3 Serielle Übertragung............................................................................................... 153

12.4 Übertragungsmethoden........................................................................................... 155

12.5 Übertragungsparameter........................................................................................... 157

12.6 Baud und bps......................................................................................................... 158

12.7 Modulationsverfahren............................................................................................. 160

13 Modemtechnik, Konfiguration und Verwendung........................................................... 163

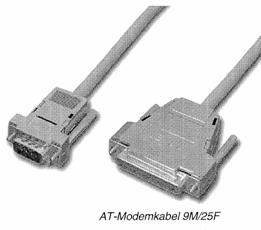

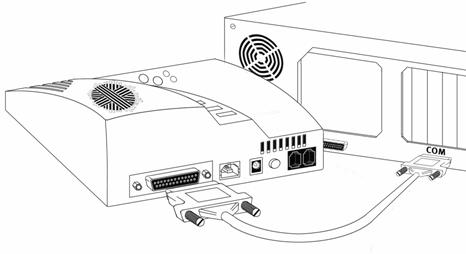

13.1 Anschluss von Modems.......................................................................................... 163

13.2 Wahlverfahren:....................................................................................................... 167

13.3 Gütekriterien für Modems, Hayes-Befehlssatz:......................................................... 167

13.4 Modemstandards (V-Normen):............................................................................... 171

13.5 Datenkompression/Datensicherung.......................................................................... 173

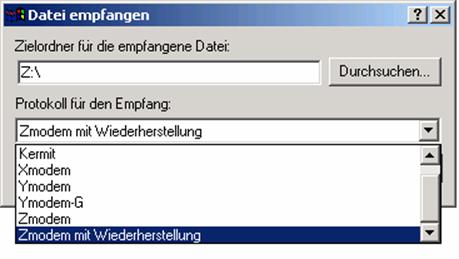

13.5.1 Übertragungsprotokolle............................................................................ 173

13.5.2 Fehlerkorrektur und Datenkompression im Modem................................... 173

13.6 PC-Modem-Karten:............................................................................................... 174

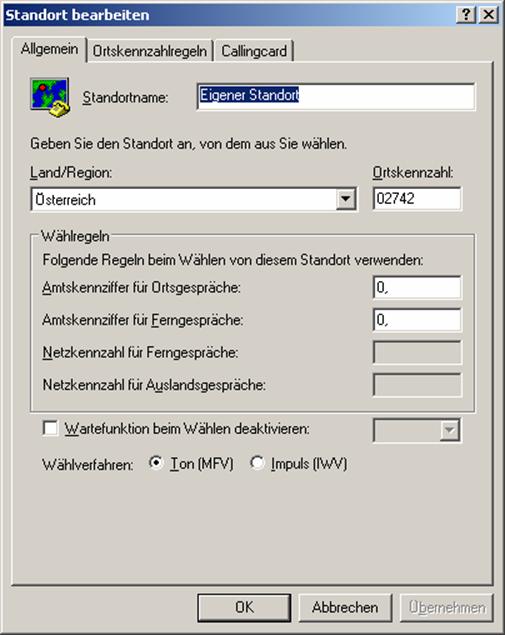

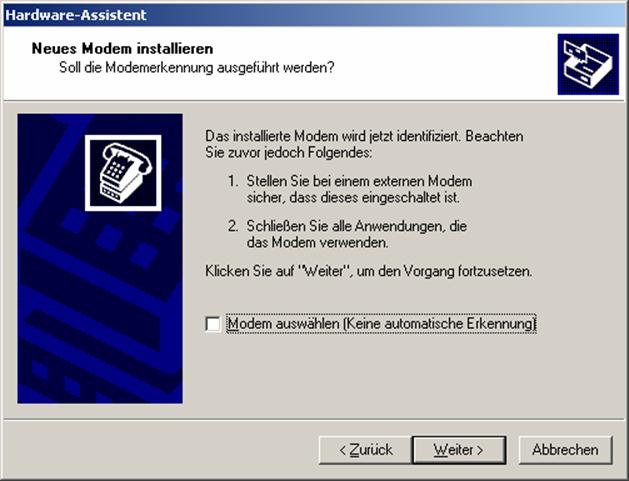

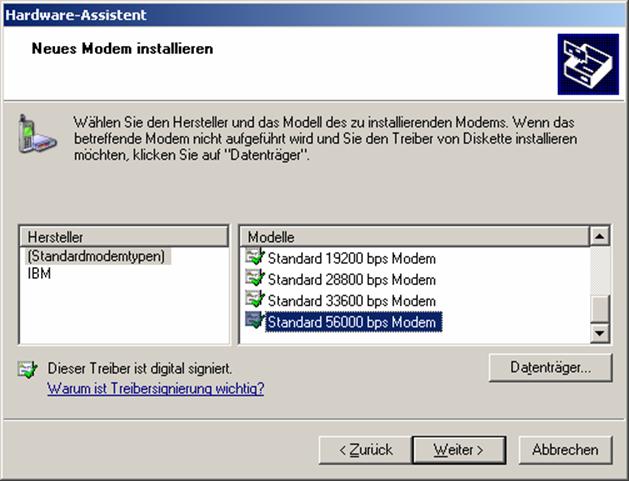

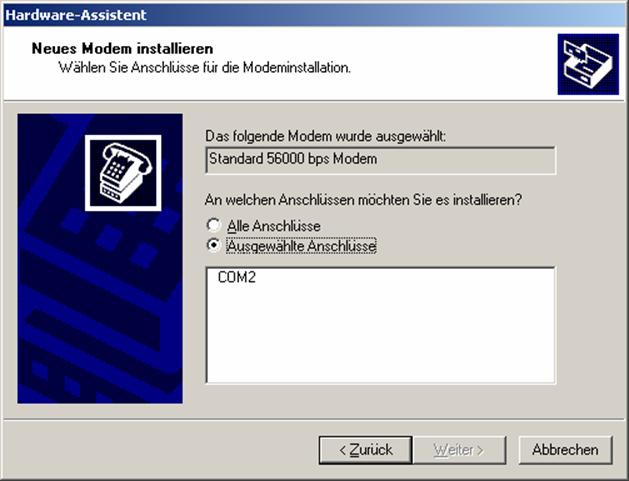

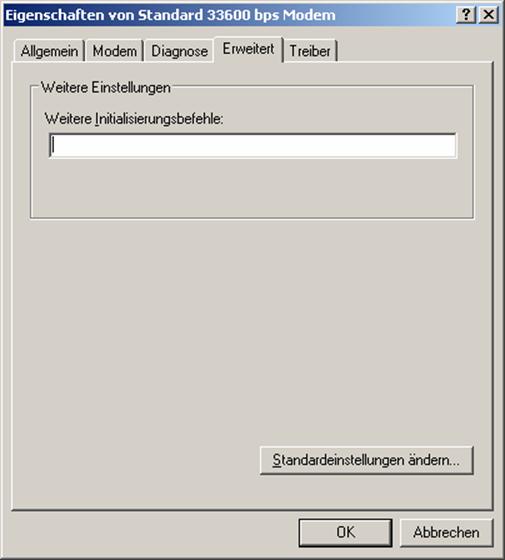

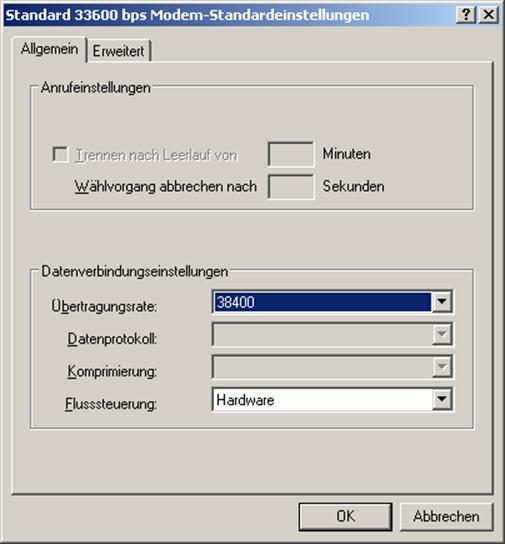

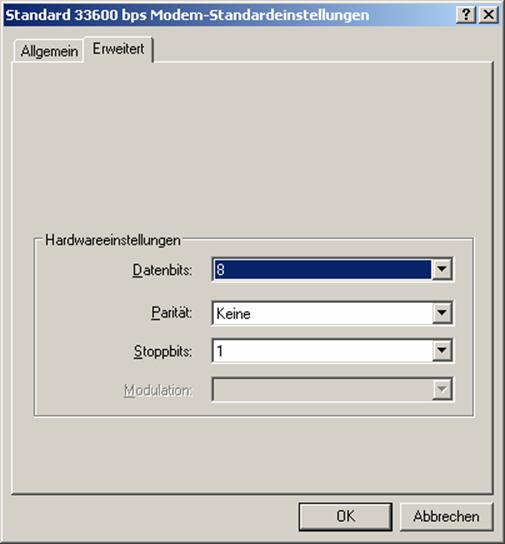

13.7 Modemkonfiguration unter Windows XP:................................................................ 175

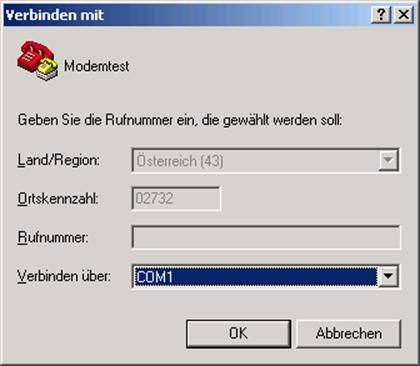

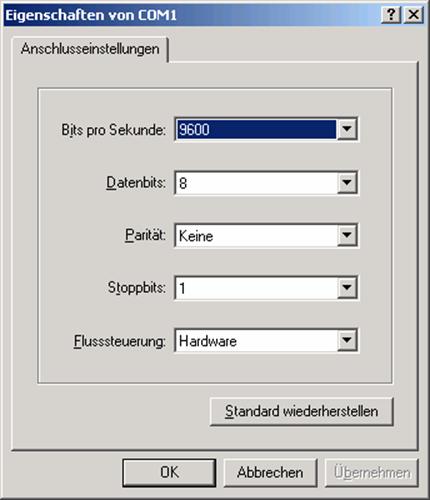

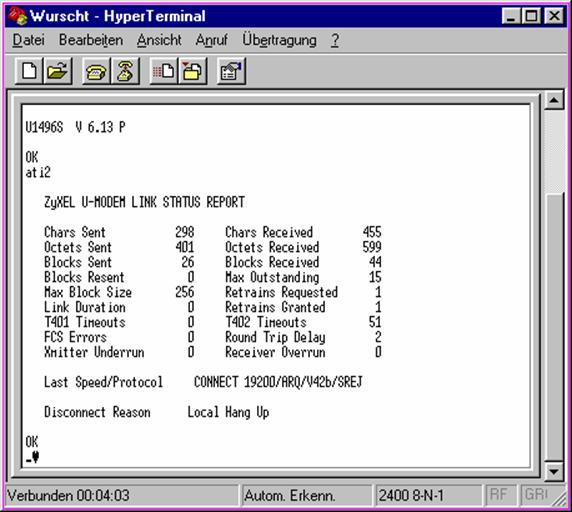

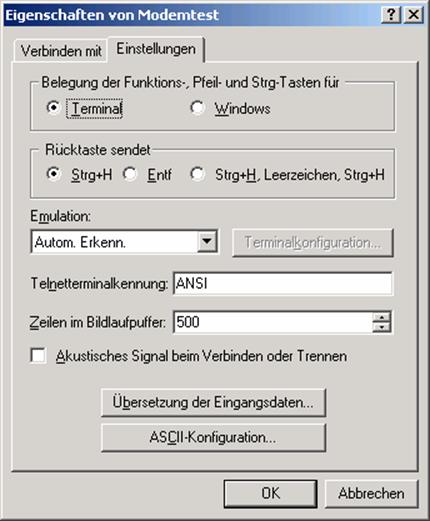

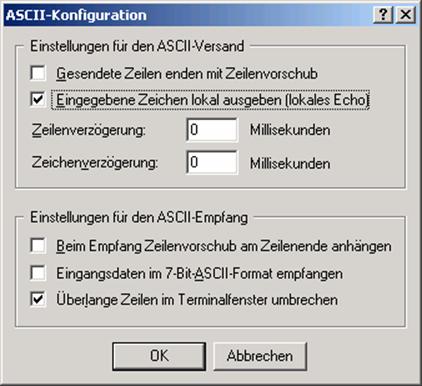

13.8 Testen der Modemfunktion mit HyperTerminal........................................................ 180

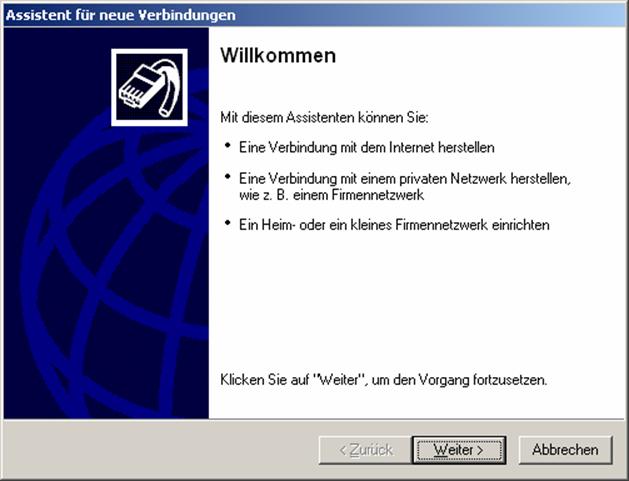

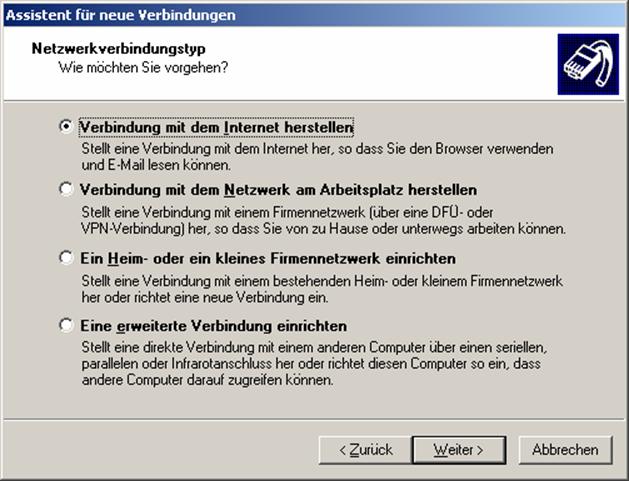

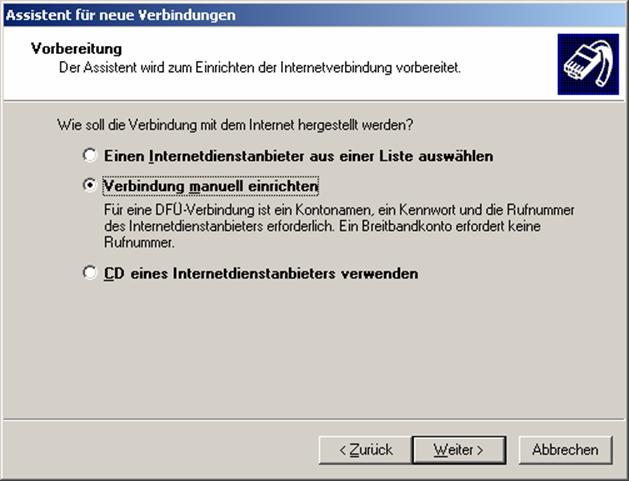

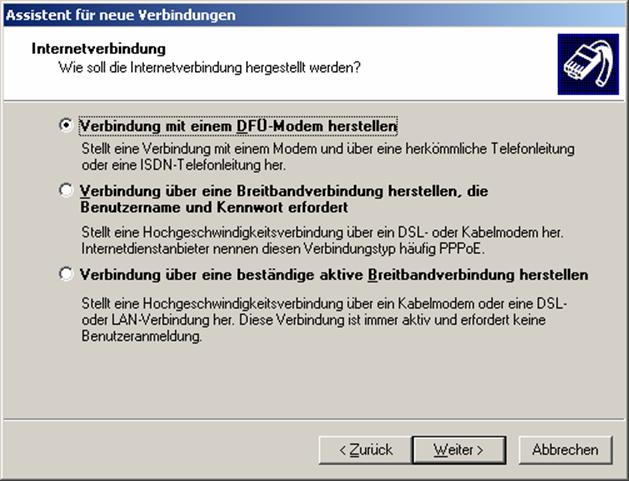

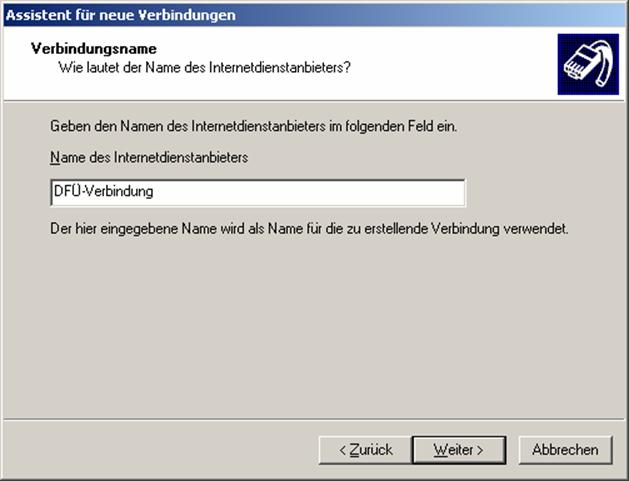

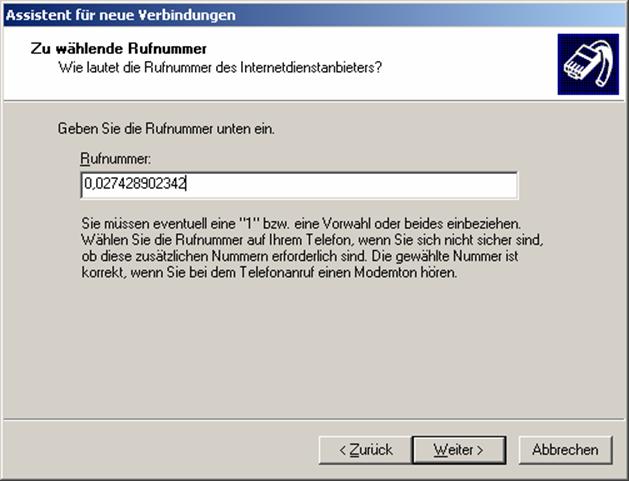

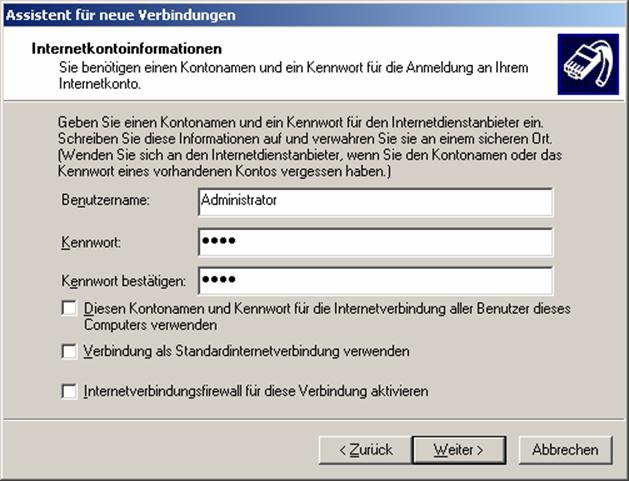

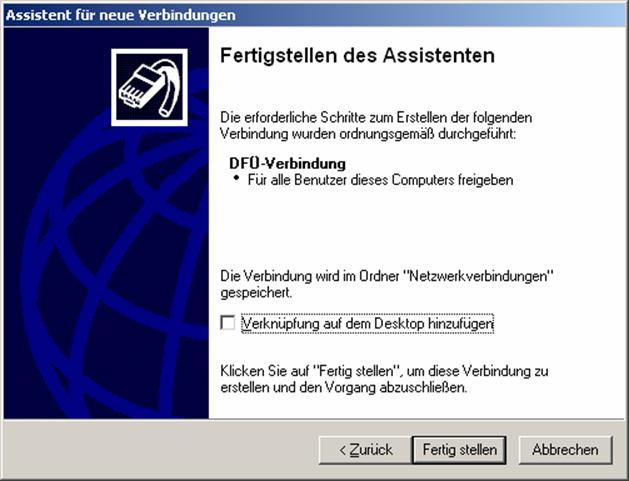

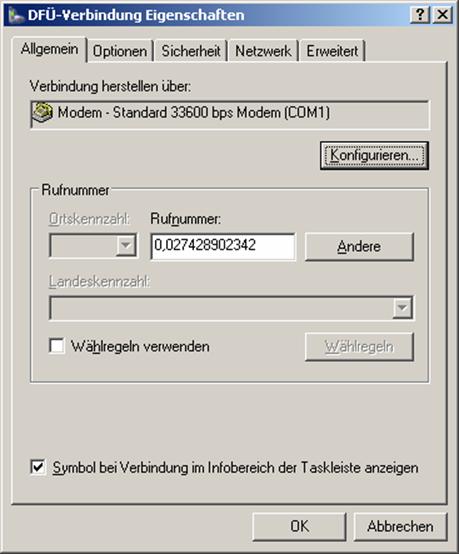

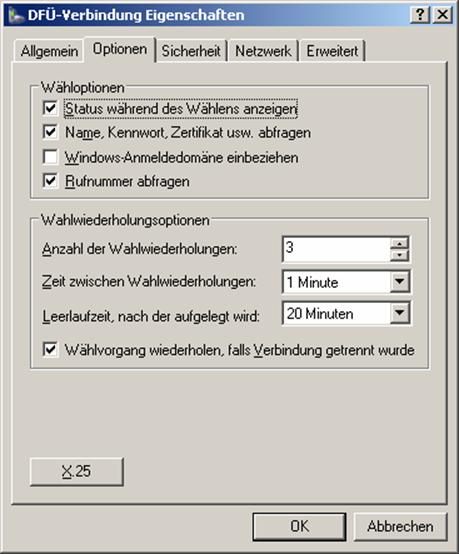

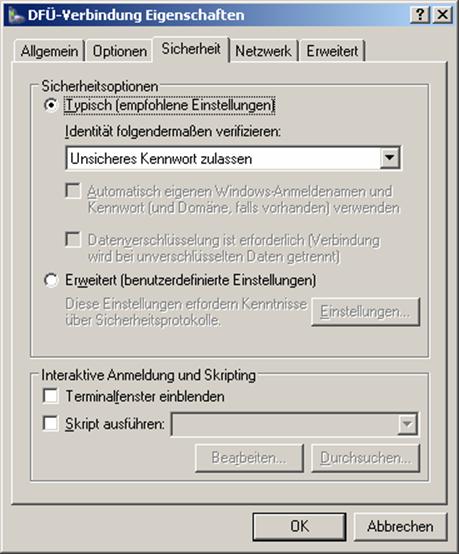

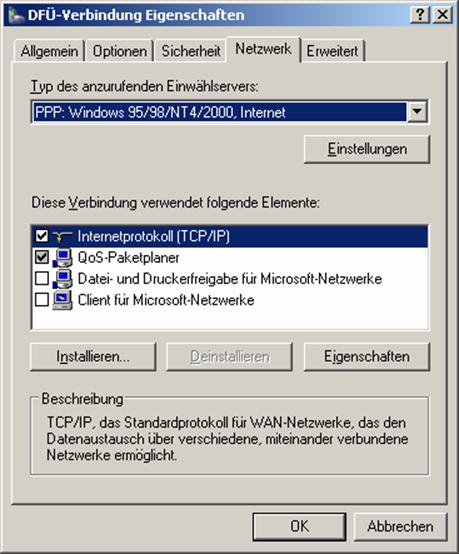

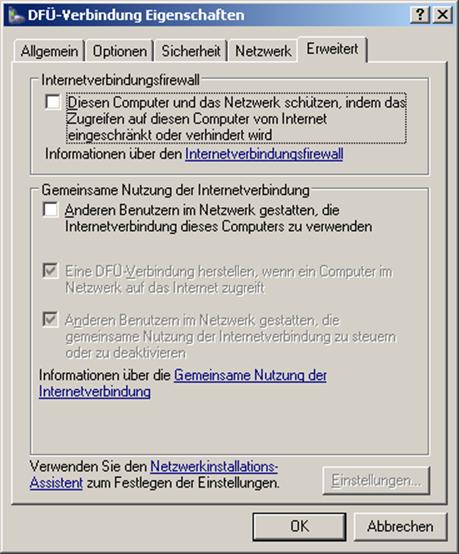

13.9 Einrichten einer ausgehenden DFÜ-Verbindung unter Windows XP:........................ 184

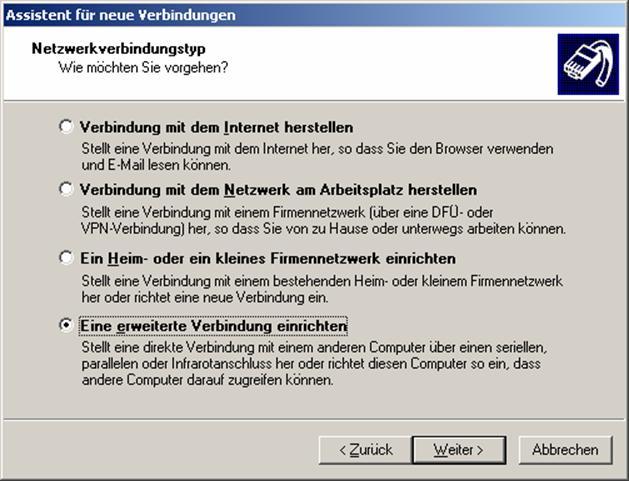

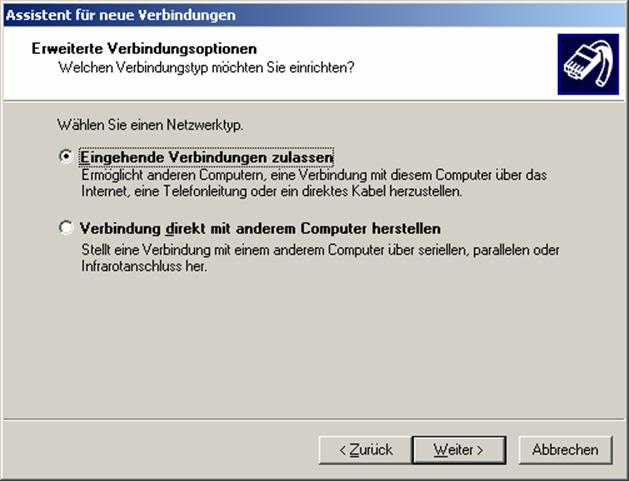

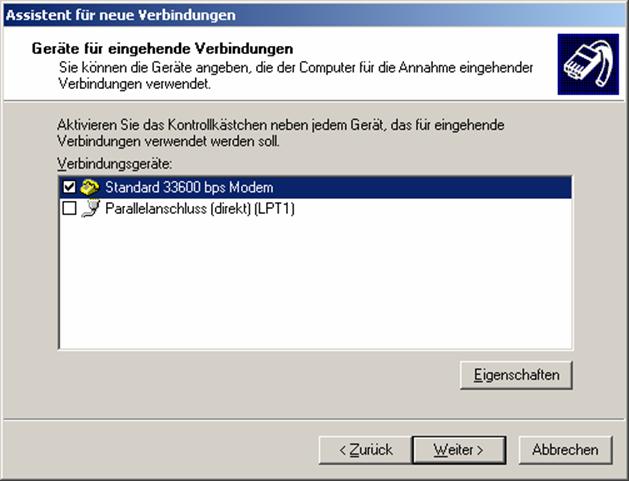

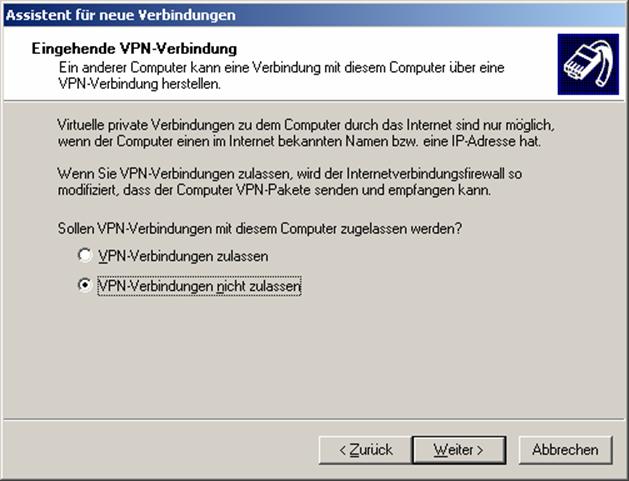

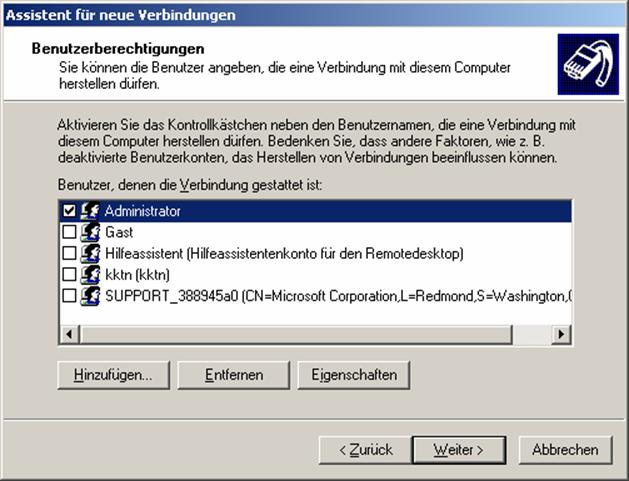

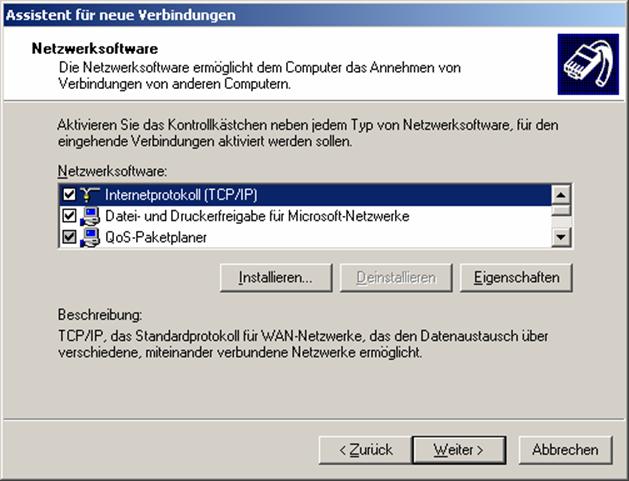

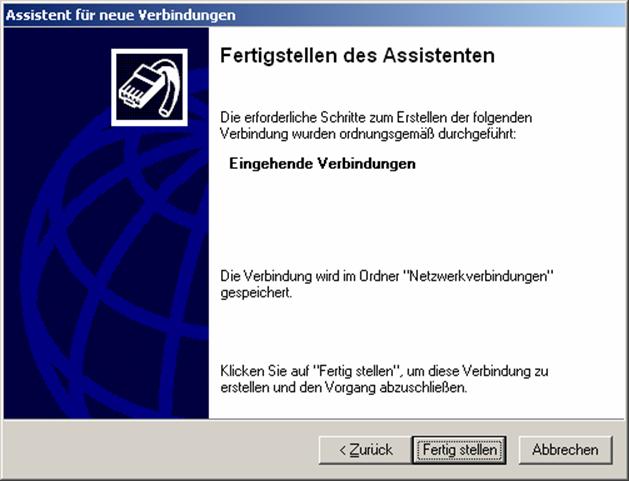

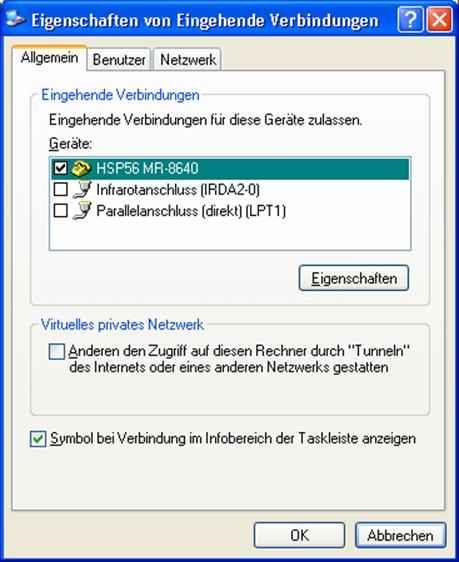

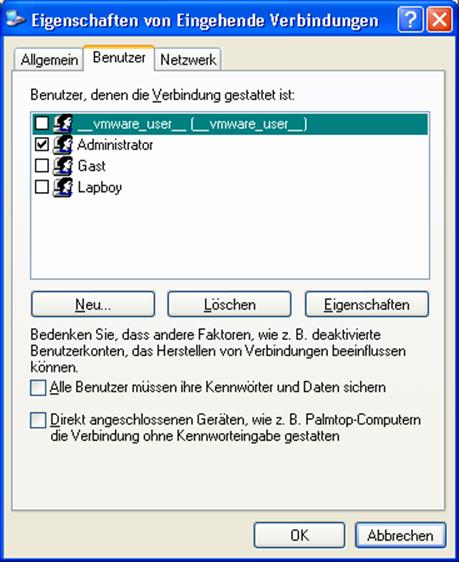

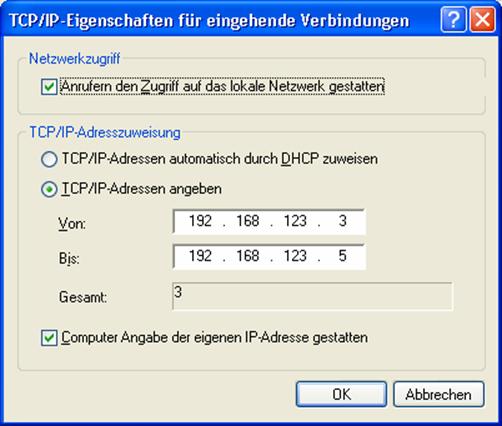

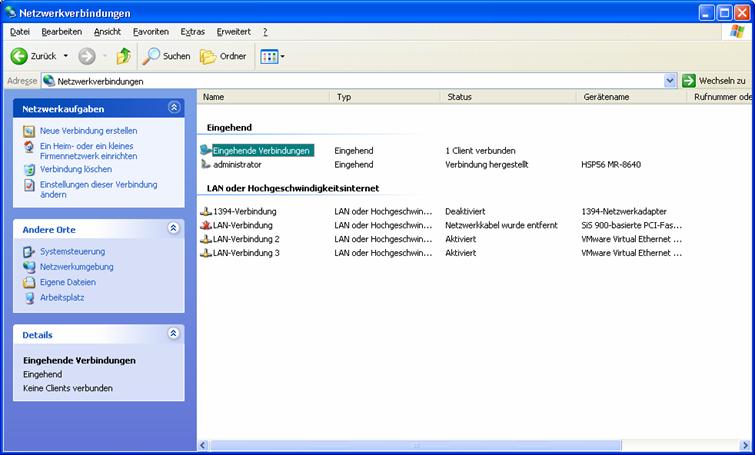

13.10 Einrichten einer eingehenden Verbindung („DFÜ-Server“) unter Windows XP:....... 192

14 ISDN .............................................................................................................................. 198

14.1 Grundlagen............................................................................................................. 198

14.2 Welche Geräte kann man an eine ISDN-Leitung anschließen?.................................. 201

14.3 Anschluss analoger Geräte an das ISDN-Netz:........................................................ 201

14.4 ISDN-B-Kanal-Protokolle:.................................................................................... 201

14.5 Anschlussvarianten für Euro-ISDN:......................................................................... 202

14.6 Informationen aus Teilnehmersicht:.......................................................................... 204

14.6.1 Die Merkmale des Euro-ISDN-Basisanschlusses...................................... 204

14.6.2 Der Euro-ISDN-Basisanschluss als Mehrgeräteanschluss.......................... 204

14.6.3 Der Euro-ISDN-Basisanschluss als Anlagenanschluss................................ 205

14.6.4 Der Euro-ISDN-Primärmultiplexanschluss (PMxAs)................................. 206

14.6.5 Mehrfachrufnummer (nur bei Mehrgeräteanschlüssen)................................ 206

14.6.6 Multiple Subscriber Numbering (MSN) / Mehrgeräteauswahlziffern........... 206

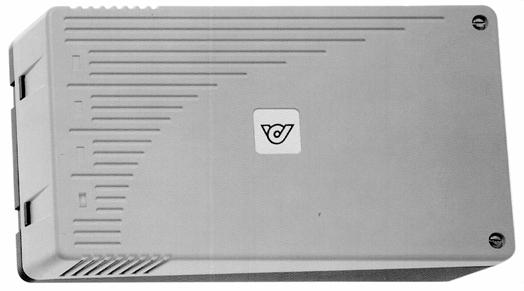

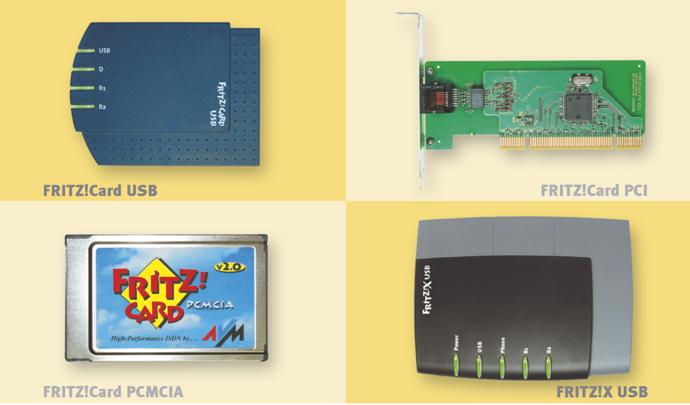

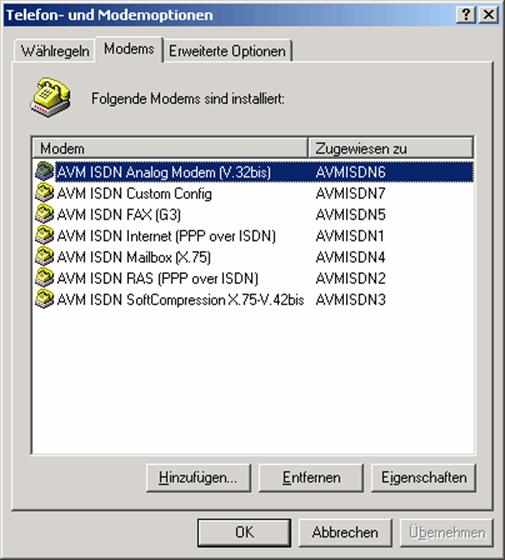

14.7 Installation eines ISDN-Adapters als Modem unter Windows XP am Beispiel der AVM Fritz!-Card 208

15 Internet-Breitbandverbindungen.................................................................................... 211

15.1 ADSL.................................................................................................................... 211

Überblick xDSL..................................................................................................... 211

15.1.1 ADSL – Die Technik................................................................................ 212

15.1.2 Probleme mit ISDN.................................................................................. 214

15.2 PLC (Power Line Communication) – “Internet übers Stromnetz”............................. 216

15.3 Teleweb (Kabel-TV).............................................................................................. 216

16 Tools zur Verwaltung von Festplatten............................................................................ 217

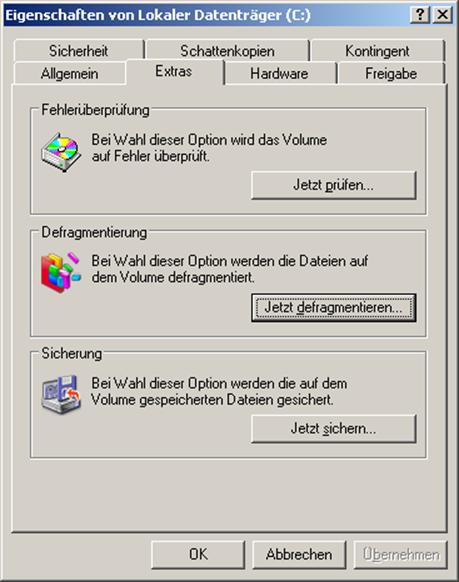

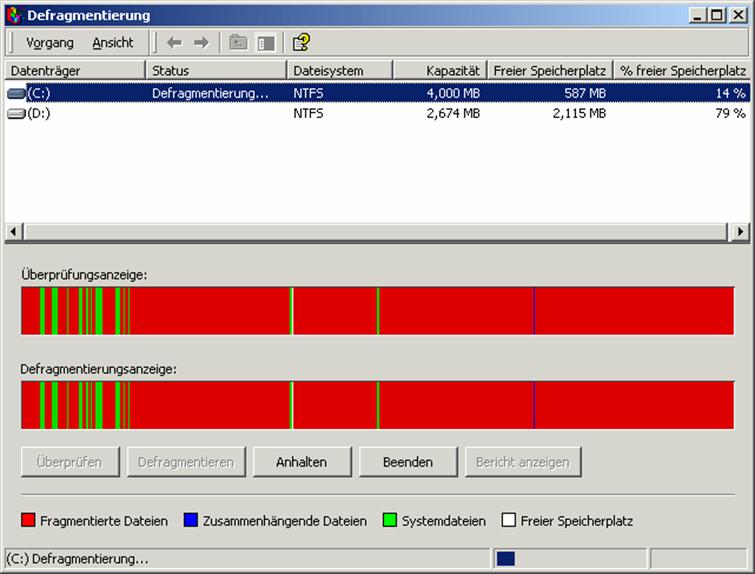

16.1 Defragmentierung.................................................................................................... 217

16.2 Partitionierung......................................................................................................... 218

16.3 Formatierung.......................................................................................................... 218

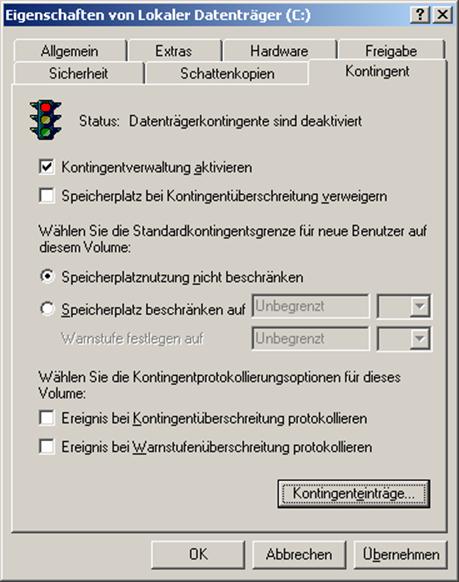

16.4 Einrichtung von Datenträgerkontingenten (Disk Quota)............................................ 219

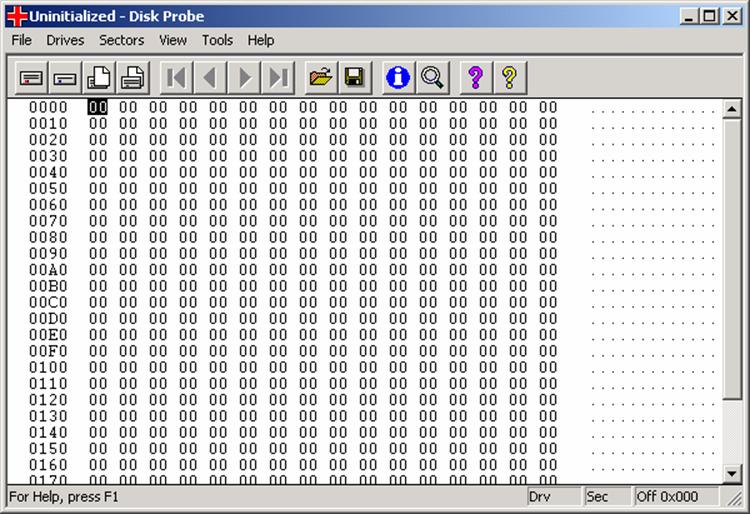

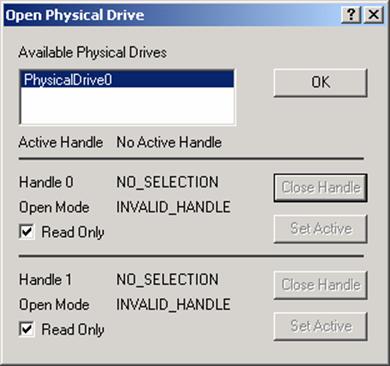

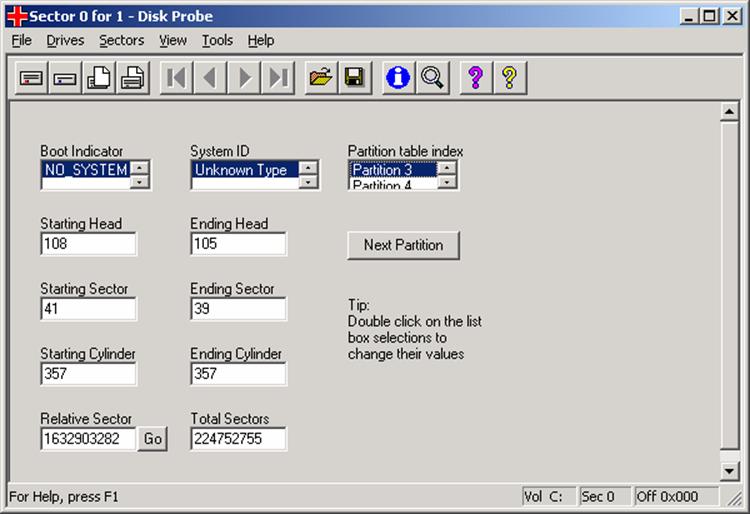

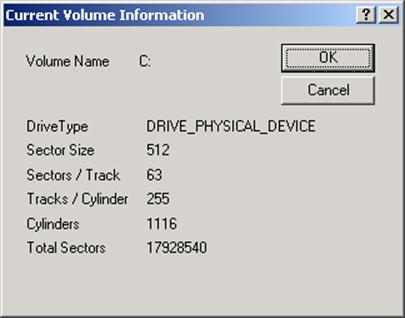

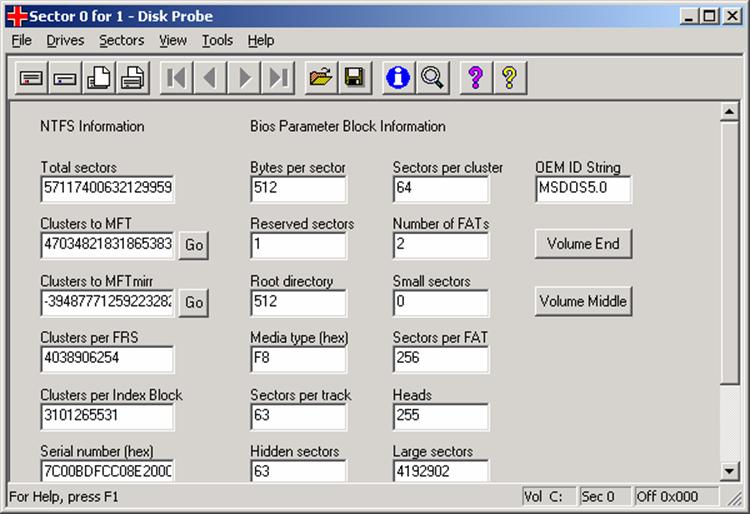

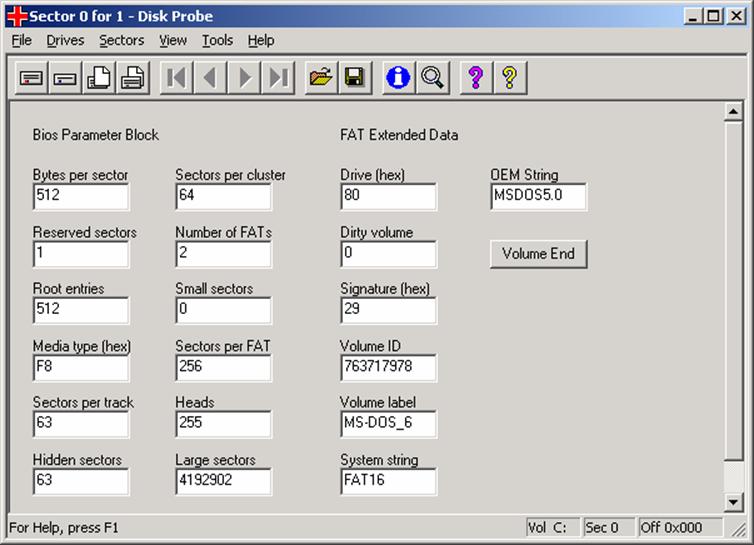

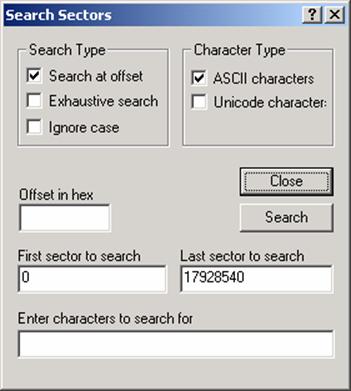

16.5 Sektoreditor DSKPROBE...................................................................................... 220

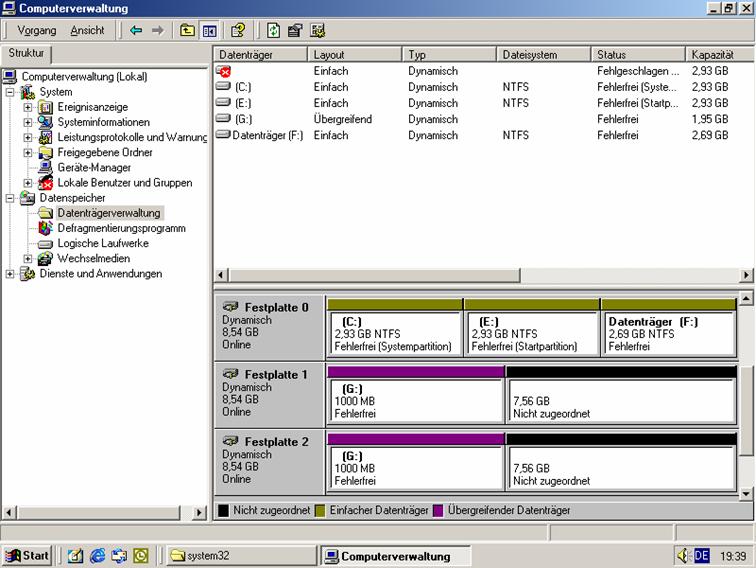

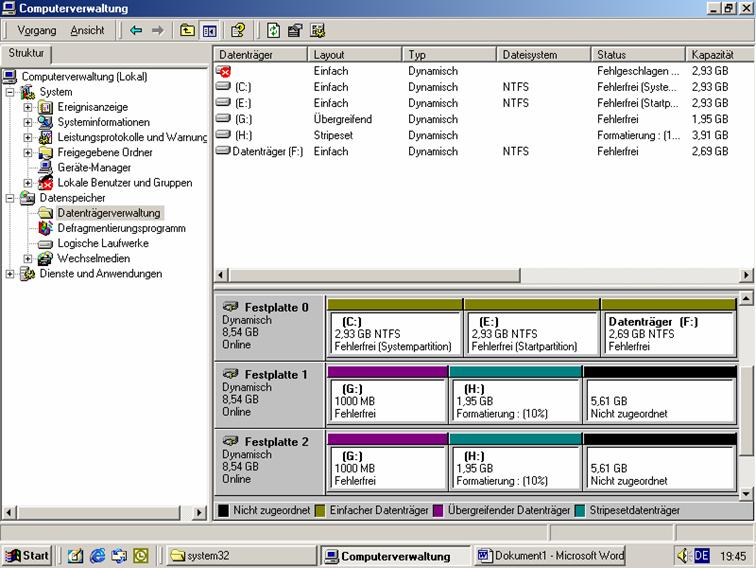

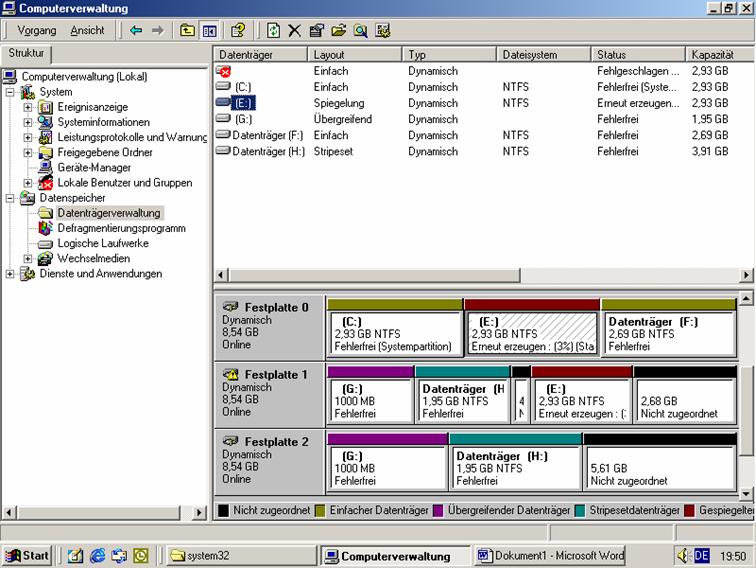

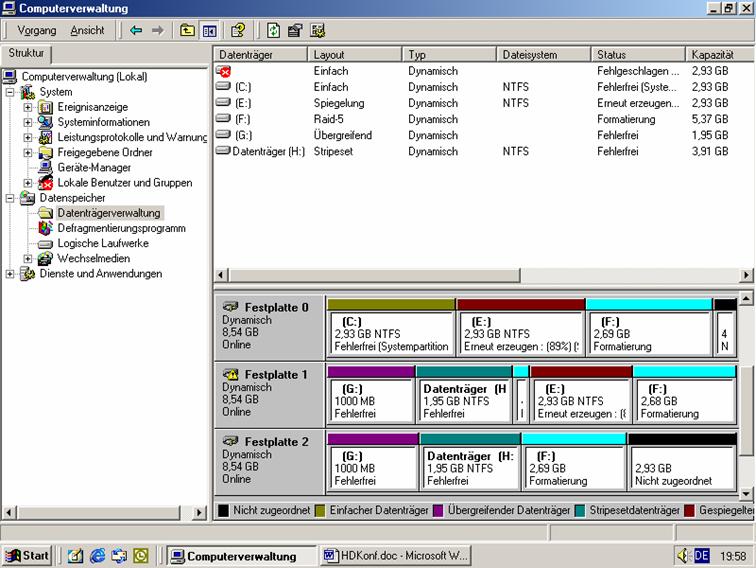

17 RAID (Redundant Array of Inexpensive Disks)........................................................... 224

17.1 Konzept................................................................................................................. 224

17.1.1 RAID Level 0: Block Striping................................................................... 224

17.1.2 RAID Level 1: Disk Mirroring bzw. Disk Duplexing.................................. 225

17.1.3 RAID Level 2: Interleaving........................................................................ 226

17.1.4 RAID Level 3: Synchronised Spindles....................................................... 226

17.1.5 RAID Level 4: Block Striping with Parity.................................................. 227

17.1.6 RAID Level 5: Block Striping with Distributed Parity................................. 228

17.1.7 RAID Level 6/7: Block Striping and Block Mirroring (Exoten, sind unbedeutend) 229

17.2 Einsatz.................................................................................................................... 229

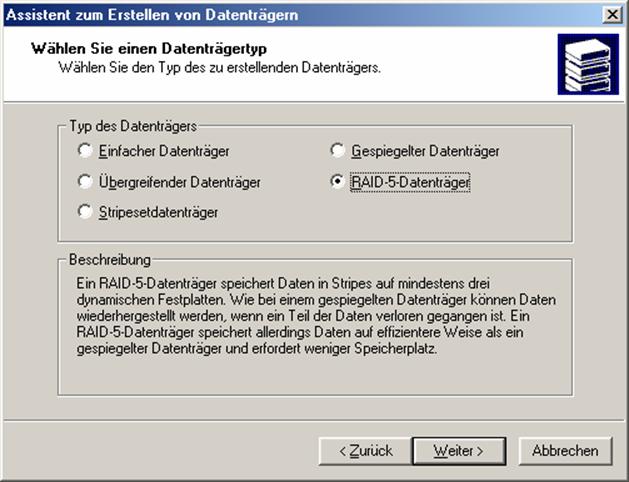

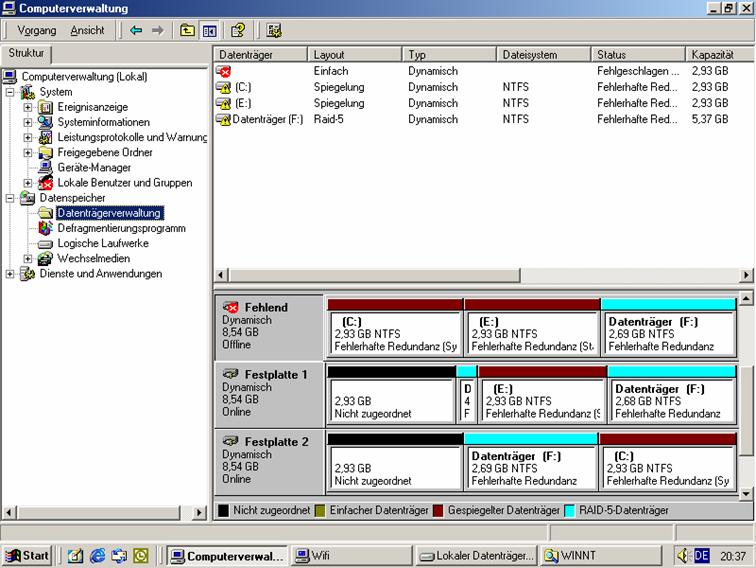

17.3 RAID-Implementierungen in Windows 2000/XP/2003............................................ 230

17.3.1 Software-RAID-Implementierungen.......................................................... 230

17.3.2 Hardware-RAID-Implementierungen........................................................ 231

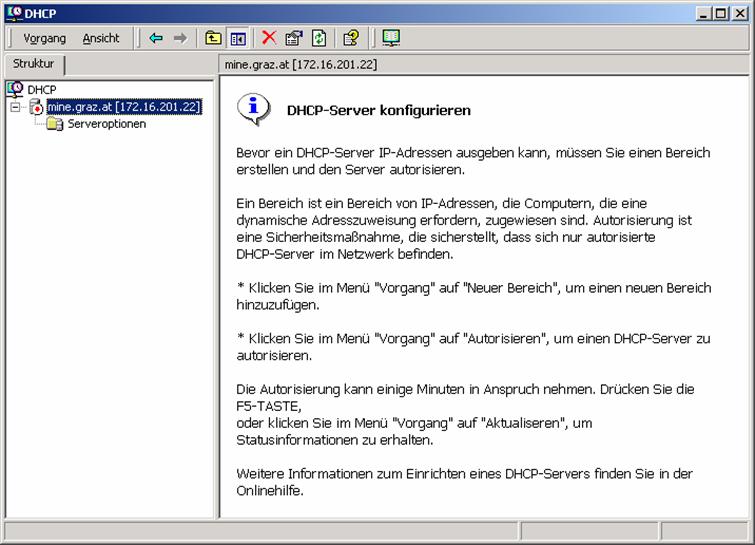

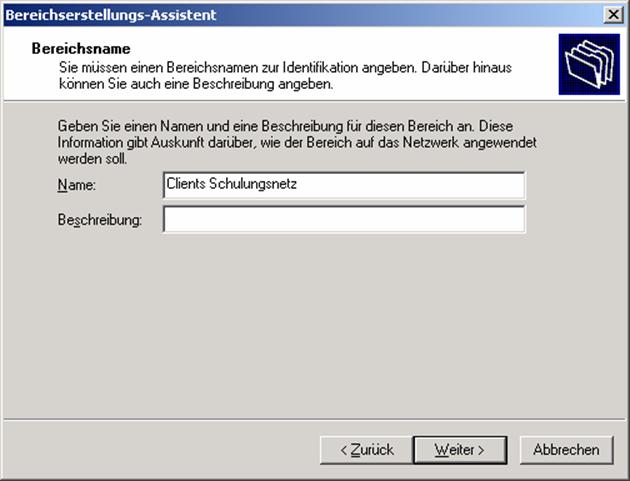

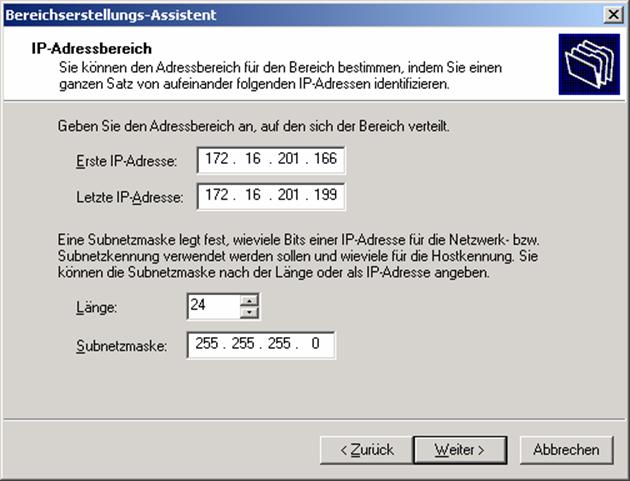

18 DHCP .............................................................................................................................. 240

19 Datensicherung:.............................................................................................................. 248

1 Betriebssysteme - Grundlagen

Unter einem Betriebssystem versteht man eine Programmsammlung, mit deren Hilfe die Bedienung und der Betrieb des Rechners erst möglich gemacht wird.

Die Aufgaben eines Betriebssystems sind vielfältig: Ein Betriebssystem soll die Daten auf den Speichermedien verwalten, eine Schnittstelle zum Benutzer bieten und die Programmausführung organisieren. Bei Netzwerken sorgt es auch für die Zutrittskontrolle und die Kommunikation zwischen den einzelnen Geräten.

Für die Erstellung eines durchschnittlichen Betriebssystems ist eine Arbeitszeit von ca. 50 Mannjahren erforderlich.

1.1 Historischer Rückblick

Steckbretter: Ganz zu Beginn gab es nur „Steckbretter“, bei denen das Setzen einer Brücke (das Schließen eines Kontaktes) logisch 1 bedeutete. Alle Maschinenbefehle, aus denen ein Programm bestand, mussten zunächst gesteckt werden. Durch das Auslösen eines Resets arbeitete der Computer dann die gesteckten Befehle ab und erzeugte eine entsprechende Ausgabe am Drucker.

Closed Shop-Betrieb: Die umständlichen Steckbretter wurden um 1960 durch Lochkarten abgelöst. Für den Einlesevorgang gab es so genannte „Laderprogramme“, die das auf Karten gestanzte Programm in den Speicher des Rechners einlasen und ausführten. Diese Programme kann man als erste Vorläufer der heutigen Betriebssysteme ansehen.

Der Anwender musste also sein Programm zunächst (meist in Fortran oder Assembler) schreiben, Lochkarten stanzen und zum Operator bringen. Dieser übernahm dann die Eingabe des Programms, die Ausgabe wurde wieder ausgedruckt und dem Anwender zurückgegeben. Man kann sich vorstellen, wie lang die Wartezeiten und wie schlecht die Rechnerauslastung damals waren (v.a. wenn man einen Fehler im Programm hatte und die ganze Prozedur wiederholen musste!).

Batch-Betrieb: Die Programme wurden mit Hilfe eines zweiten, kleineren Rechners über einen Kartenleser eingelesen und auf Magnetband gespeichert. Dieses wurde vom Operator an der Bandstation des Großrechners montiert. Das Batch-Betriebssystem hatte die Aufgabe, die Jobs vom Band zu lesen und auszuführen. Hier sieht man bereits einige wichtige Eigenschaften heutiger Betriebssysteme: Organisation der Eingabe/Ausgabe von Daten.

Multiprogramming, Time-sharing-Betriebssysteme: Eine weitere Verbessererung wurde erreicht, dass der Prozessor (etwa während langwieriger I/O-Operationen) andere Programme inzwischen bearbeiten konnte. Damit konnte die Rechnerauslastung wesentlich gesteigert werden. Etwa zu dieser Zeit wurden auch die Lochkarten durch Terminals (Bildschirm + Tastatur) ersetzt.

Unix: 1969 wurde von Ken Thompson (Bell-Laboratorys, USA) ein neues Betriebssystem (und mit Kernighan/Ritchie zusammen die Programmiersprache C) entwickelt, das sich durch Hardware-Unabhängigkeit auszeichnete. Dieses System ist bis heute im Einsatz bei Großrechnern. Ein Problem stellt heute allerdings die Versionsvielfalt dar (AIX von IBM, ULTRIX, SINIX, HP-UX, SCO-Unix usw.), die von den Standardisierungsorgansiationen IEEE und ANSI vereinheitlicht werden soll („POSIX-Standard“). Die Europäer haben eigene Unix-Standards unter der Bezeichnung X/Open entwickelt.

PC-Zeitalter: In den frühen 80er-Jahren war CP/M („Control Program for Microcomputers“) das Standard-Betriebssystem für Kleincomputer (8-bit-Prozessoren), z.B. den bekannten Commodore 64-Heimcomputer (Bekannt war auch GEOS als Betriebssystem mit einer grafischen Oberfläche!) Noch lange Zeit später wurde es – zusammen mit dem grafischen Bedienungssystem GEM – unter dem Namen „TOS“ (Tramiel Disk Operating System) bei ATARI-Computern verwendet. Von Bill Gates und seiner Firma Microsoft wurde es für die 8086-Prozessoren adaptiert und unter dem Namen „MS-DOS“ vermarktet.

1.2 Aufgaben eines Betriebssystems:

- Device Support: Unterstützung der Peripherie, z.B. Kopieren, Löschen von Daten etc.

- Resource-Allocation: Wo befindet sich der Compiler? etc.

- File Management: Verwaltung von Dateien auf Datenträgern

- Access Control: Zugriffs-Schutzmechanismus

- Task Management: organisiert die Programmdurchführung

- Application Management: sorgt für die richtige Anwendung des Betriebssystems (z.B. dass es selbst versteckt auftritt)

- Login-Procedure: Vorstellung des Systems beim Einschalten, auch Zugriffkontrolle

- Error Control and Recovery: z.B. Wiederherstellung versehentlich gelöschter Dateien u.ä.

- Accounting: Verrechnung – wie lange wurde das System von einem Benutzer verwendet?

- System Monitoring: Überwachung des Systems

- Network Facilities: Vernetzung und Kommunikation

1.3 Multitasking

Man unterscheidet prinzipiell zwischen folgenden Arten eines Betriebssystems:

Multitasking bedeutet, dass mehrere Programme vom Betriebssystem gleichzeitig auf demselben Rechner abgearbeitet werden können. Multi-User bedeutet, dass mehrere Personen gleichzeitig auf demselben Programm arbeiten können.

Im Zusammenhang mit der „gleichzeitigen“ (besser: parallelen) Abarbeitung mehrerer Programme spricht man eher von Prozessen. Ein Prozess ist die Abstraktion einer sich in Ausführung befindlichen Befehlsfolge.

Hier bestehen im Grund zwei Möglichkeiten:

- Der Rechner enthält mehrere Prozessoren, von denen jeder einen Prozess bearbeitet (Multiprocessing, Parallelverarbeitung).

- Der Rechner enthält nur einen Prozessor; das Betriebssystem kann aber trotzdem damit mehrere Prozesse ausführen (Multitasking).

Der im PC-Bereich am häufigsten anzutreffende Fall wird der zweite sein: Mehreren Prozessen stehen nur eine CPU und ein Arbeitsspeicher zur Verfügung. Die Abarbeitung der Prozesse kann daher nur quasi-parallel erfolgen. Dazu ordnet das Betriebssystem jedem Prozess einen virtuellen Prozessor zu. Das bedeutet, sämtliche Daten, die zur Abarbeitung eines Prozesses benötigt werden, werden in einem speziellen Speicherbereich abgelegt.

Der Eindruck der „Gleichzeitigkeit“ entsteht dadurch, dass ständig zwischen dem tatsächlichen Prozessor und den einzelnen virtuellen Prozessoren „hin- und hergeschaltet“ wird. Betrachten wir folgende Abbildung, dann sehen wir, dass abwechselnd der eine oder der andere virtuelle Prozessor „aktiv“ ist.

Jeder Prozess wird also „stückweise“ bearbeitet. Man unterscheidet weiters die Art, in der der Wechsel zwischen den Prozessen erfolgt:

- nicht präemptives Multitasking („kooperatives“ Multitasking): Der Prozess gibt die Kontrolle erst dann an den physikalischen Prozessor zurück, wenn er ihn nicht mehr benötigt. Stürzt allerdings ein Prozess ab, so ist er nicht mehr in der Lage, die Kontrolle an den physikalischen Prozessor zurückzugeben; der PC muss neu gebootet werden.

- präemptives Multitasking: Das Betriebssystem organisiert den Wechsel, das heißt, dem Prozess wird die Kontrolle in periodischen Abständen entzogen. Reagiert eine Anwendung nicht mehr, so ist trotzdem ein Weiterarbeiten mit den anderen laufenden Prozessen und dem Betriebssystem möglich.

Als „idle time“ bezeichnet man jene Zeit, in der kein Benutzerprogramm läuft. Besonders bei Großrechenanlagen soll diese Zeit möglichst gering gehalten werden. Die „Sprünge“ zwischen den Programmen benötigen nur einige Hundert Mikrosekunden.

Ein „Multitasking“-Betriebssystem leistet die Aufgabe, mehrere Programme zu verwalten, die verschieblich im Speicher vorhanden sind. Vor dem Ladezeitpunkt sind die Startadressen der Programme nicht bekannt!

Eine mögliche Speichersituation kann daher so aussehen:

|

|

Betriebssystem |

|

|

|

|

User 3 |

Priorität 3 |

|

|

|

|

User 2 |

Priorität 2

|

|

|

|

|

User 1 |

Priorität 1

|

|

|

|

|

|

Betriebssystem |

Will bei obiger Speicheranordnung ein Programm 4 ebenfalls abgearbeitet werden, so hat dieses keinen Platz mehr im Speicher.

Abhilfe:

1. Overlay-Technik bei DOS:

Diese Technik erforderte streng modulare, strukturierte Programmierung. Der Arbeitsspeicher wird (besonders bei sehr großen Programmen) in mehrere Segmente unterteilt, in die alternativ Programmteile eingeladen werden können. Das „MAIN“-Programm ist dann immer im Arbeitsspeicher. Diese Technik wird voll auf der Applikations-Ebene abgewickelt. Der Linker fügt die notwendigen (Bibliotheks)-Routinen ein. Overlays waren nur unter DOS möglich; Windows, Unix usw. bedienen sich anderer Verfahren.

2. Virtueller Speicher, "Paging":

Der Compiler teilt das Programm in pages (engl. Seiten) auf, die wiederum zu Segmenten zusammengefasst werden. Die Segmente passen einzeln in den freien Speicherbereich hinein. Der Austauschvorgang zwischen einzelnen Segmenten heißt „swapping“. Dieser Austauschvorgang wird durch einen absichtlichen Fehler, den so genannten „framing error“ (page fault) aktiviert, d.h. wenn auf eine nicht im Arbeitsspeicher vorhandene page zugegriffen wird, wird das gesuchte Segment geladen. Es wird daher ständig zwischen Platte und Arbeitsspeicher hin- und hergeladen. Der so benützte „virtuelle Speicher“, in dem sich das Programm befindet, ist unabhängig von Grenzen, Befehlen usw. und kann bis in die GB-Größe gehen.

Graphische Darstellung:

Mit einer geschickten Programmiertechnik kann man erreichen, dass möglichst wenig Swaps gebraucht werden, damit die Geschwindigkeit möglichst groß werden kann.

Dynamic page allocation: Das Betriebssystem modifiziert die page fault-Rate. Bei zu vielen Swaps wird der zur Verfügung stehende Arbeitsspeicherbereich um einige Pages erhöht. Damit ergibt sich: die Bereiche (= Segmente) müssen nicht unbedingt zusammenhängend sein.

Interprozesskommunikation (IPC): Alle Multitasking-Betriebssysteme haben die Fähigkeit, mehrere Programme (Tasks) quasi-gleichzeitig laufen zu lassen. Es ergab sich bald der Wunsch, Daten zwischen diesen Programmen auszutauschen (Beispiel: Einbinden von Grafiken in Texte). Es musste also die Möglichkeit der Kommunikation zwischen Prozessen[1] geschaffen werden. Dafür wurden folgende Maßnahmen notwendig:

Semaphor = Zeichen, das einen Status anzeigen kann. Beispiel: Wollen zwei Prozesse auf einen Drucker zugreifen, so sollte der erste Prozess ein Belegt-Zeichen (= einen Semaphor) setzen.

Pipe = Datenkanal zwischen zwei Programmen. Dieser Kanal kann wie eine Datei angesprochen werden. Das absendende Programm schreibt Daten in die Pipe, das Empfängerprogramm erhält diese Daten dann aus der Pipe anstelle etwa der Tastatur.

Queue = Pipe, die von mehreren Absendern beschrieben werden kann, aber nur einen lesenden Empfänger hat. In Netzwerken zum Puffern von Druckaufträgen (= „Drucker-Warteschlange“).

Signal » „Software-Interrupt“[2]. Das momentan laufende Programm erledigt seine Arbeit so lange, bis es durch ein Signal unterbrochen wird. Das Signal zeigt das Eintreten eines bestimmten Ereignisses an. Das Ereignis muss durch eine eigene Routine behandelt werden, bevor der ursprüngliche Prozess fortgesetzt werden kann.

Shared Memory = Speicherbereich, der von allen Tasks benützt werden kann und deshalb zum einfachen Datenaustausch zwischen Programmen dient.

1.4 Überblick über PC-Betriebssysteme

Generell unterscheidet man zwei Arten von „Betriebssystem-Oberflächen“:

- CUI (Character-based User Interface): zeichenorientierte Oberfläche (z.B. 25 Zeilen, 80 Spalten), wie sie z.B. DOS oder Unix zur Verfügung stellen.

- GUI (Graphical User Interface): grafische Oberfläche, die es heute als Standard-Bedienungsoberfläche eingesetzt wird

Die grafische Oberfläche bietet enorme Gestaltungsmöglichkeiten, Programme für den Anwender in entsprechender Form aufzuarbeiten. Dazu mussten aber Standards ausgearbeitet werden, welche dem Benutzer eine leichte Handhabung ermöglichen. Ein Teil dieses Standards ist unter dem Begriff SAA (System Application Architecture) bekannt. Typische Elemente einer SAA-Oberfläche sind eine Pulldown-Menüzeile am oberen Bildschirm, die ganz links ein Menü „Datei“ enthält, oder Fehlermeldungen in Fenstern.

Am häufigsten sind heute folgende Workstation-Betriebssysteme in Gebrauch:

- Windows 95, 98 und ME (Microsoft)

- Windows NT Workstation bzw. Windows 2000/XP Professional (Microsoft)

- MS-DOS (Microsoft; letzte Version: 6.23)

- OS/2 „Warp“ (IBM; letzte Version: 4.0)

- Unix (keine einheitlichen Strukturen[3])

- MacOS (Apple; für MacIntosh-Rechner, aktuelle Version: 10.x)

Anfang 1998 schätzte man die Zahl der PCs mit Microsoft-Betriebssystemen auf etwa 200 Millionen.

1.4.1 MS-DOS (Microsoft)

„Ursprüngliches“ PC-Betriebssystem, 1981 von Microsoft für IBM-PCs entwickelt.

„Ableger“ des usprünglichen MS-DOS sind DOS anderer Firmen, z.B.

- PC-DOS 2000 (IBM): Weiterentwicklung der IBM-DOS-Version 7, Korrektur des "Jahr-2000-Problems", Unterstützung des Euro-Symbols

- Novell-DOS 7.0 (Nachfolger des DR-DOS von Digital Research, welche mit Microsoft fusionierte; Hauptunterschied: Novell-DOS ist netzwerkfähig)

1.4.2 Windows (Microsoft)

1985 lieferte Microsoft die grafische Betriebssystemoberfläche MS-Windows 1.0 aus, die wegen der vielen Einschränkungen und Fehler nur ein Schattendasein führte. Erst Anfang 1992, als es in der Version 3.1 auf den Markt kam, etablierte sich Windows auf dem Markt. Windows 3.1 benötigt zwar DOS, arbeitet aber wie ein eigenes Betriebssystem, das den Erweiterungsspeicherbereich (z. B. von 80386-Prozessoren, für die dieses Programm konzipiert wurde) nutzt und alle wichtigen Betriebssystemfunktionen in einer grafischen Oberfläche („Icons“ = bildhafte Darstellungen) dem User darbietet.

Wichtiger Bestandteil von Windows 3.1 ist „OLE“ (Object Linking and Embedding). Object Embedding bedeutet, dass es möglich ist, in einen Text alle möglichen Dinge aus anderen Windows-Anwendungen „einzukleben“, z.B. Grafiken aus CorelDraw!, Tabellen aus MS-Excel etc. Will man an der Grafik eine Veränderung durchführen, so genügt ein Doppelklick mit der Maus, und schon wird das entsprechende Programm geladen. Man bezeichnet das Programm, aus dem das Objekt stammt, als Server, das Zielprogramm, in welches das Objekt eingebettet wird, als Client.

Manche Programme (etwa das Zeichenprogramm Paintbrush) können nur als Server eingesetzt werden, d.h. Zeichnungen aus Paintbrush können in andere Programme eingefügt werden, Paintbrush selbst kann aber keine Daten aus anderen Programmen aufnehmen. Andere Programme (wie etwa MS-Write) sind nur in der Lage, als Client zu dienen, d.h. sie können Daten von Server-Anwendungen aufnehmen, aber nicht mehr abgeben.

OLE 2.0 ist eine Erweiterung der Datenaustauscharchitektur unter Windows; so können die eingebetteten Objekte direkt innerhalb der Client-Anwendung aktiviert werden.

Unter Object Linking versteht man, dass ein Objekt gleichzeitig in mehrere Dokumente eingebaut werden kann. Änderungen des Objekts werden dann "automatisch" in allen Dokumenten durchgeführt.

Eine weitere wichtige Eigenschaft von Windows ist DDE (Dynamic Data Exchange, deutsch „dynamischer Datenaustausch“). Man versteht darunter ein Standardprotokoll, das die Kommunikation von Windows-Anwendungen untereinander regelt. Nachteile: sehr kompliziert, nicht von allen Programmen unterstützt.

Parallel zu OLE wurde eine andere Objekttechnologie entwickelt: OpenDoc ist ein Standard, der von den Herstellern IBM, Novell und Apple entwickelt wurde und einen Datenaustausch auf einer anderen Grundlage unterstützt. Der Anwender muss keine „Programme“ mehr starten, er öffnet ein Arbeitsblatt, die nötigen Funktionen wie etwa Tabellen- oder Grafikerstellung, werden von OpenDoc „zugebracht“. Es ist geplant, diese beiden Standards kompatibel zu machen, sodass der Anwender beim Datenaustausch nicht merkt, ob nun OLE oder OpenDoc eingesetzt wurde.

1993 kam eine um Netzwerk-Utilities erweiterte Version auf den Markt, Windows for Workgroups (WfW) 3.11, die auch als Nachfolger der Einzelplatzversion 3.1 von Windows gedacht war.

Ende August 1995 kam Windows 95 auf den Markt. Diese Version stellt ein eigenes Betriebssystem dar, benötigt also kein DOS mehr als „Unterlage“ und kann die 32 bit Busbreite der Geräte voll ausnützen. DOS-Programme laufen weiterhin, da der DOS-Kern in Windows 95 enthalten ist; die Vorteile von Windows 95 können aber für diese Programme nicht ausgenützt werden. (So laufen DOS-Programme nach wie vor mit 16 bit Busbreite.)

Im Juni 1998 kam der Windows 95-Nachfolger Windows 98 auf den Markt, der eine erweiterte Unterstützung von Hardware (USB = Universal Serial Bus; Verwaltung größerer Festplattenpartitionen durch das neue Dateisystem FAT32 usw.) und Detailverbesserungen im Geschwindigkeits- und Stabilitätsverhalten bringt.

Die Oberfläche von Windows wurde mit der Version Windows ME („Millennium Edition“) an die Windows 2000-Oberfläche angepasst; auch wurden umfangreiche Systemwiederherstellungs- und Reparaturmechanismen eingebaut. Diese Windows-Version stellt die letzte Version dieser Betriebssystem-Produktlinie dar; die Entwicklung wurde von Microsoft eingestellt.

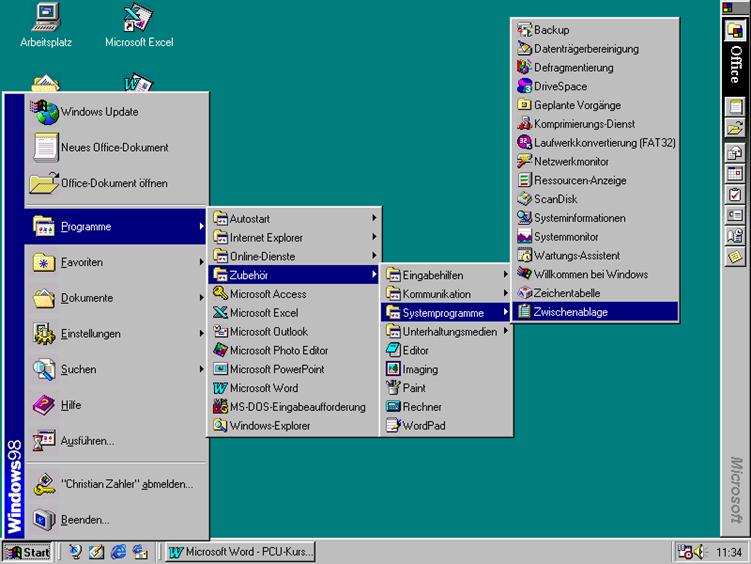

Microsoft Windows 98-Oberfläche

1.4.3 Windows NT/2000/XP (Microsoft)

Das von Microsoft entwickelte Betriebssystem für Netzwerke bzw. anspruchsvolle Applikationen mit größerer Rechnerleistung ist Windows NT (NT für new technology, 1993 auf den Markt gekommen); sein Vorteil: alle unter Windows laufenden Programme funktionieren auch unter Windows NT. Windows NT ist ein Multitasking- (Multiprocessing) und Single-User-Betriebssystem, allerdings mit herausragenden Netzwerkeigenschaften.

Geplant ist, dass Windows und Windows NT immer mehr identischen Programmcode enthalten und so möglicherweise in Zukunft zu einem Produkt (bzw. intern sehr „ähnlichen“ Systemen) „verschmelzen“ könnten.

Die Version 4.0 von Windows NT war seit Mitte 1996 auf dem Markt. Es ist die Microsoft-Variante für High-End-PCs und Netzwerke. Windows NT ist als Microsoft-Konkurrenzprodukt zu den bisher führenden Netzwerk-Betriebssystemen (Unix, Netware) geplant. Windows NT ist hardwareunabhängig; es läuft auf Prozessoren von Intel (Pentium), IBM (Power-PC), Hewlett-Packard (Mips) und DEC (Alpha). Erwähnenswert ist, dass für Windows NT immer wieder sogenannte Service Packs von Microsoft erstellt werden, die neue Treiber, kleine Korrekturen u. ä. enthalten, wodurch der User immer up to date bleiben kann. Diese Service Packs (derzeit Service Pack 6a, Stand: Juni 2000) sind kostenlos vom Microsoft-Server herunterladbar; Nachteil: Umfang (einige zig MByte)

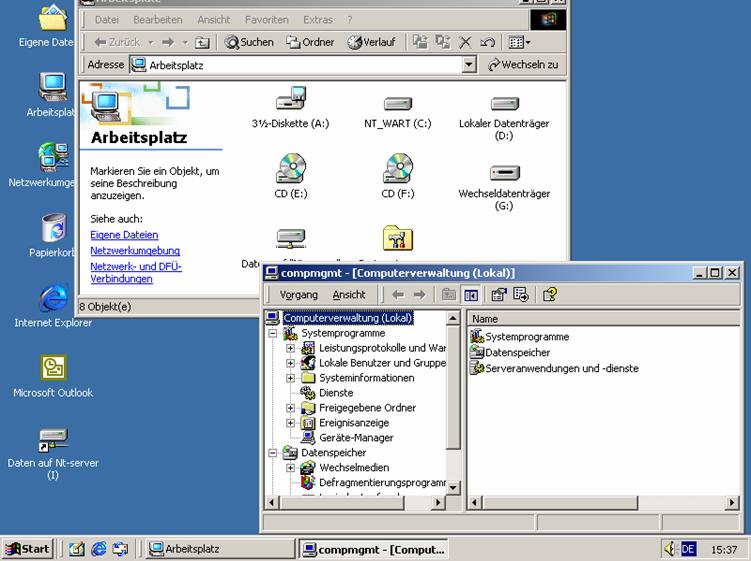

Microsoft Windows NT Workstation 4.0-Oberfläche

Geplant ist, dass Windows und Windows NT immer mehr identischen Programmcode enthalten und so zu einem Produkt „verschmelzen“ könnten.

Microsoft plant, die Standard-Windows-Linie einzustellen und mittelfristig nur die NT-Linie weiterzuführen. Aktuelle Version in dieser Linie ist Windows 2000 (intern: Windows NT 5.0), das in vier Ausführungen am Markt erhältlich ist: Windows 2000 Professional als Workstation-Betriebssystem, Windows 2000 Server für Netze von kleinen und mittleren Unternehmen, Windows 2000 Advanced Server und Windows 2000 Datacenter Server für Netze im Großunternehmensbereich. Neu war die Einführung des Verzeichnisdienstes Active Directory und des DNS-Konzeptes für die Namensauflösung in Windows 2000-Netzwerken.

Windows 2000 Professional-Oberfläche

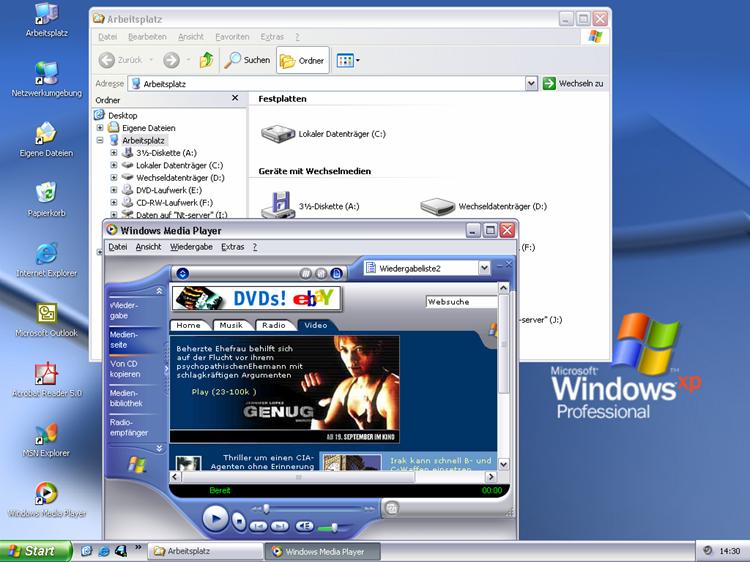

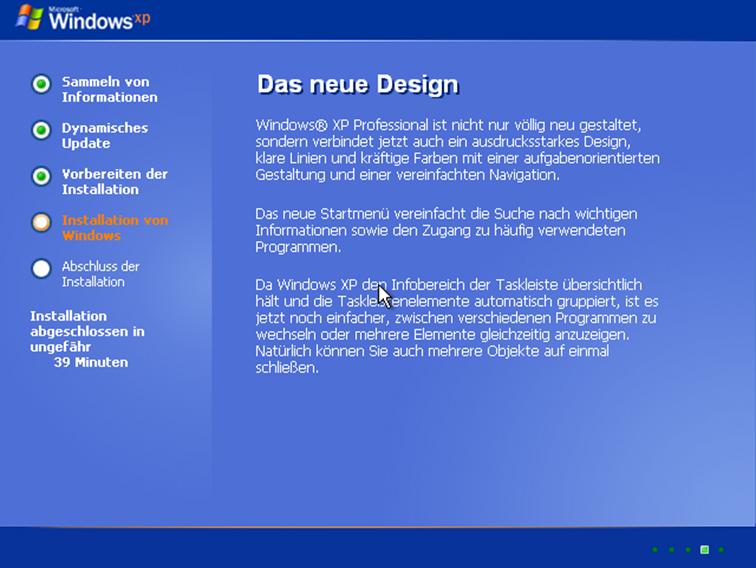

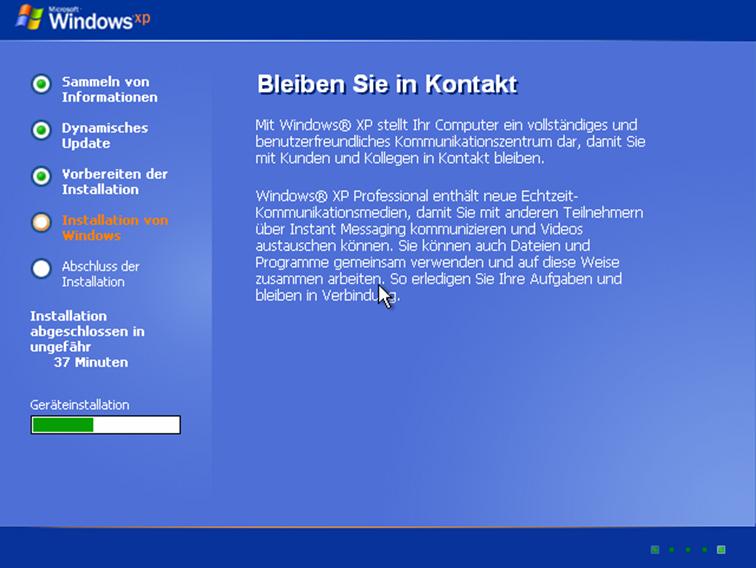

Die neue Version des Desktop-Betriebssystems Windows XP (intern: Windows NT 5.1), das im Herbst 2001 auf den Markt kam, brachte keine wesentlichen technischen Neuerungen (XP steht für „Experience“; das hier angesprochene „Windows-Erlebnis“ besteht in erster Linie aus einer komplett redesignten Oberfläche).

Microsoft Windows XP Professional-Oberfläche

Im Frühjahr 2003 kam der neue Microsoft-Server in mehreren Ausführungen auf den Markt: Der Windows Server 2003 führt die mit Windows 2000 eingeführten Konzepte konsequent weiter. Verbesserungen gab es vor allem im Security-Bereich (hier ist die komplett neu programmierte Internet-Dienstsammlung „Internet Information Services 6.0“ herauszustreichen), die Oberfläche und Bedienerführung wurde an Windows XP angepasst. Die erhältlichen Ausführungen heißen Webserver Edition, Standard Edition, Enterprise Edition und Datacenter Edition. Die Unterstützung von Groß-Netzwerken wurde mit der Einführung von „Forest Trusts“ weiter verbessert. Domänen und Domänencontroller können auch umbenannt werden (wenngleich das einigen Codierungsaufwand erfordert). Im Lauf der nächsten Jahre wird Microsoft auch die entsprechenden Anwendungsserver herausbringen (etwa im Herbst 2003 den Exchange Server 2003). Obwohl bei dieser Betriebssystem-Version das mit Windows 2000 Server begonnene Konzept mit Verzeichnisdiensten fortgesetzt wird, bleibt für die Programmierer trotzdem nichts beim Alten: Eine neue, webfähige Klassensammlung – das Dot-Net-Framework – soll es möglich machen, von verschiedenen Programmiersprachen aus Anwendungen zu entwickeln, die ohne Änderungen des Codes auch internetfähig sind.

Microsoft-Betriebssysteme sind ab Windows XP auch in 64bit-Versionen erhältlich.

1.4.4 OS/2 (IBM)

Hauptkonkurrent der Microsoft-Windows-Linie war das 32 bit-Betriebssystem OS/2 von IBM (1987 erstmals auf den Markt gekommen, Abkürzung für „Operating System No. 2“). Im November 1996 erschien die deutschsprachige Ausgabe von OS/2 Warp 4.0, in der Spracheingabe, Internet (mit Java) und OpenDoc-Unterstützung eingebaut sind. Netscapes Navigator ist in einer speziellen Version für OS/2 ebenfalls in Warp 4 enthalten. OS/2 Warp Server deckt den Server-Bereich bei lokalen Netzwerken ab. Das Hauptproblem von OS/2 auf dem Markt war die äußerst geringe Anzahl von Applikationen.

Laut offizieller Angabe von IBM wurde die Weiterentwicklung von OS/2 eingestellt.

1.4.5 Unix, Linux

Das schon seit Jahren propagierte (1969 entwickelte) „Betriebssystem der Zukunft“ ist Unix. Unix ist ein Multitasking- und Multiuser-Betriebssystem, damit ein typisches Netzwerk-Betriebssystem, auch ein Grund dafür, dass es sich im PC-Bereich nicht durchgesetzt hat.

Zu erwähnen wäre allerdings, dass sich der im Internet entwickelte Unix-Dialekt Linux für spezielle Zwecke sehr gut eignet (etwa: Anbindung von lokalen Netzen ans Internet ist über einen Linux-Rechner mögich). Daher konnte Unix auf diesem "Umweg" neue Marktanteile gewinnen.

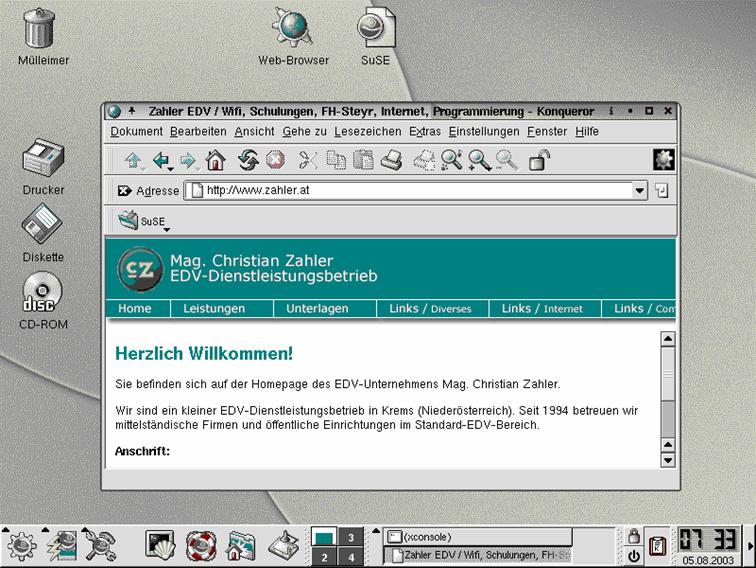

Linux ist in mehreren „Distributionen“ (Zusammenstellungen) erhältlich. Die wichtigsten Distributoren sind derzeit Red Hat (www.redhat.com), Caldera (www.caldera.com), S.u.S.E. (www.suse.de) und Debian (www.debian.org). Derzeit etablieren sich gerade mehrere grafische Oberflächen von Linux, die auf dem X/Window-Standard beruhen. Beispiele dafür sind die Oberflächen KDE (K[ool] Desktop Environment) und GNOME (GNU Network Model Environment).

Linux selbst wird heute in erster Linie als Internet-Server (mit Apache als Webserver und sendmail als Mail-Relay) eingesetzt, auch Firewalls und Infrastruktur-Server (DNS, DHCP) werden häufig mit Linux realisiert.

SuSE 7.2 KDE Oberfläche mit dem Browser „Konquerer“

In den letzten Jahren ist das Interesse von öffentlichen Institutionen an Linux stark gestiegen. So bewirkte die Entscheidung der Stadt München im Jahr 2003, 14000 Computer auf Linux umzurüsten, ein deutliches Medienecho. Gründe dafür sind hauptsächlich die geringeren Sachkosten (Linux als Open Source-Betriebssystem arbeitet mit GNU-Lizenzen) und die unabhängigkeit von Software-Herstellern.

1.4.6 NextStep (Next)

Auf Next-Rechnern gibt es das Betriebssystem NextStep, welches den Betriebssystemkern von Unix enthält. Dieses System kann (neben Intel-PCs) auch auf PowerPC- und Alpha-Rechnern arbeiten. Vorteilhaft ist die komplette Objektorientierung, die gute Netzwerkunterstützung und die Kompatibilität mit weit verbreiteten Unix-Dialekten.

1.4.7 MacOS (Apple)

Für Apple MacIntosh-Rechner gibt es das Betriebssystem MacOS, eine grafische Oberfläche, die bereits seit etwa 10 Jahren die Funktionen bereitstellt, die erst mit Windows 95 in die DOS/Windows-Welt Einzug gehalten haben.

Im Juli 1997 wurde mit MacOS 8 die Benutzeroberfläche weiterentwickelt und die Stabilität und Geschwindigkeit optimiert. Die Folgeversion MacOS 8.5 kam im Oktober 1998 auf den Markt und vertiefte mit neuen Technologien wie dem "persönlichen Suchassistenten" Sherlock insbesondere die Internet-Integration. Ein Jahr später schliesslich, im November 1999, markiert MacOS 9 unter dem Slogan "Ihr Internet Kopilot" mit pfiffigen Lösungen zu den Themen Datensicherheit, Internet und Multiuser-Einsatz den bisherigen Höhepunkt der MacOS-Entwicklung und ebnet mit seinen "Carbon"-Programmbibliotheken gleichzeitig den bruchlosen Übergang zu Mac OS X, dem Betriebssystem der nächsten Generation.

MacOS X (gesprochen "10"), seit März 2001 im Handel, profitiert von den modernen Betriebssystemtechnologien von NeXT Software, Inc. Dabei basiert Mac OS X auf einem UNIX-Mach-Kernel und ist, versehen mit der weiterentwickelten Benutzeroberfläche ("Aqua"), eine Synthese aus neuester Technologie (u.a. der innovativen PDF-basierten Grafikengine "Quartz") und jener sprichwörtlichen Benutzerfreundlichkeit, wie sie das "klassische" Mac OS seit jeher auszeichnet. Mit nur geringem Aufwand können Entwickler ihre bestehenden Macintosh-Applikationen anpassen, um die fortgeschrittenen Leistungsmerkmale von Mac OS X zu nutzen.

Ein erstes Produkt dieser fruchtbaren Entwicklung ist MacOS X Server 1.0, das seit Frühjahr 1999 als Serverplattform für Publishing- und Internet-Lösungen konzipiert ist.

Mac OS X ist UNIX-fähig. Der Systemkern basiert auf Mach 3.0 von Carnegie-Mellon University und FreeBSD 3.2, zwei besonders hoch geschätzte Kerntechnologien von zwei der renommiertesten OS Projekte. Auch der bekannte Apache Web Server, der über die Hälfte der Web-Sites im Internet bereitstellt, wurde integriert und so benutzerfreundlich gestaltet, dass er auf dem Schreibtisch für den Datenaustausch verwenden werden kann.

Abbildung: Oberfläche von MacOS X

Apple hat außerdem die Unterstützung für PDFs integriert, so dass jetzt PDF-Daten in jedem Mac OS X Programm eingebettet und bearbeitet werden können. Auf diese Weise ist es möglich, schnell und einfach „Quartz-optimierte“, mit vielen Grafiken ausgestattete Dokumente zu erstellen und an andere weiterzugeben.

1.4.8 BeOS (Be)

Multimedia-Betriebssystem, auch für ältere Intel-Rechner geeignet. Nischenprodukt, da keine Standardsoftware existiert.

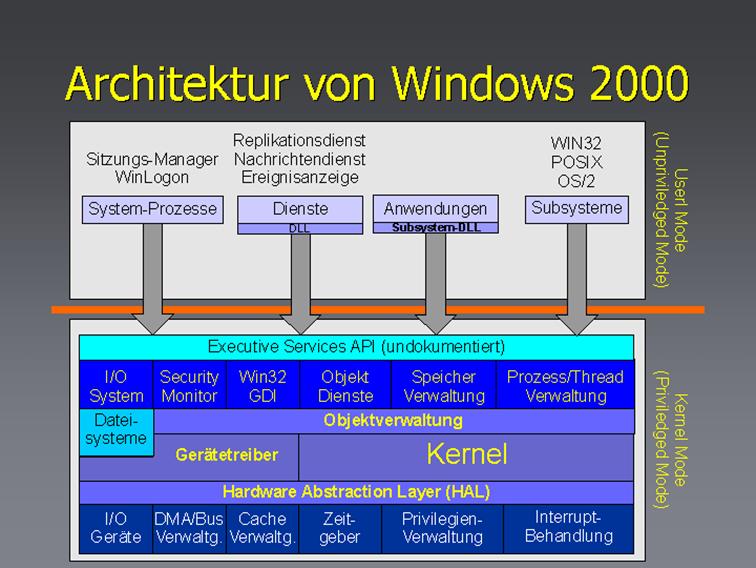

2 Architektur von Windows 2000/XP/2003

3 Manuelle Windows XP Professional-Installation von CD

3.1 Übersicht über Installationsvarianten:

- Manuelle Installation

- von CD

- übers Netzwerk

- Unbeaufsichtigte Installation

- mit CD

- RIS (Remote Installation Service)

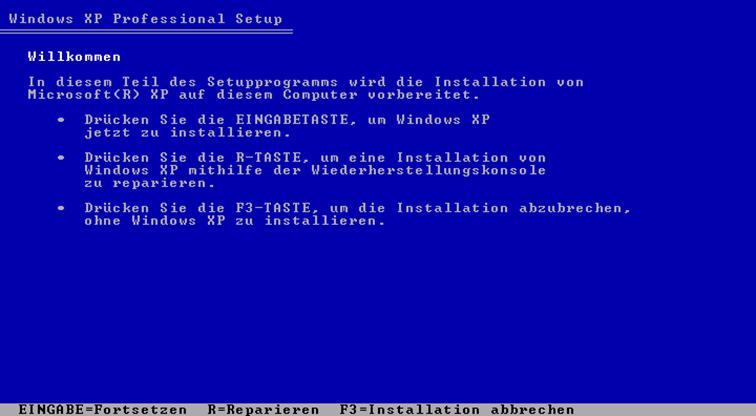

3.2 Start der Installation:

Voraussetzung:

- Im CMOS-Setup des BIOS muss die Boot-Reihenfolge so eingestellt sein, dass der Boot-Vorgang von CD unterstützt wird.

Die Windows XP-CD einlegen und den PC einschalten bzw. neu starten.

F6 für SCSI-Treiber-Installation

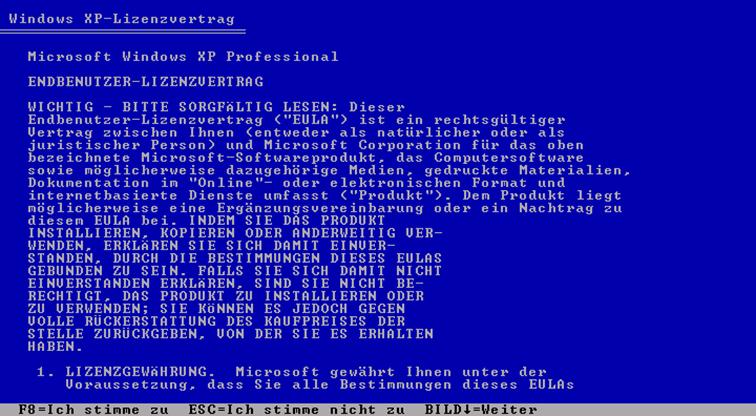

Bestätigung des End User Licence Agreements mit F8:

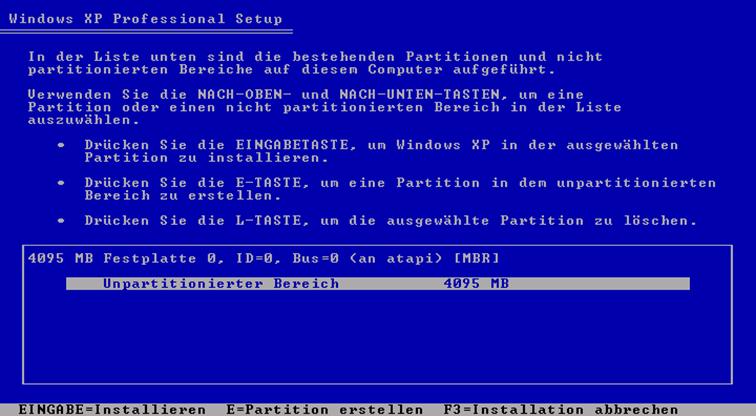

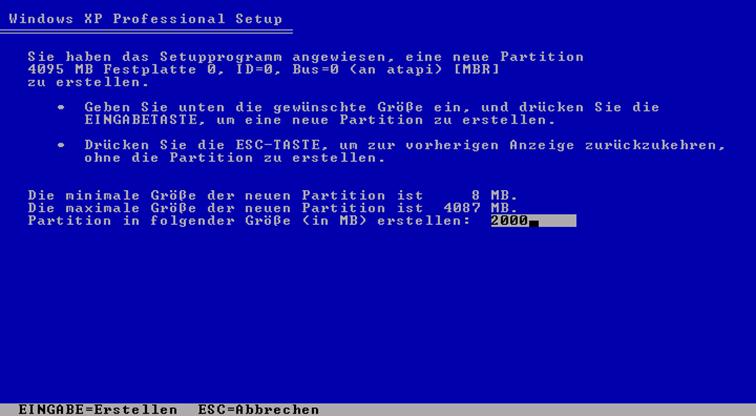

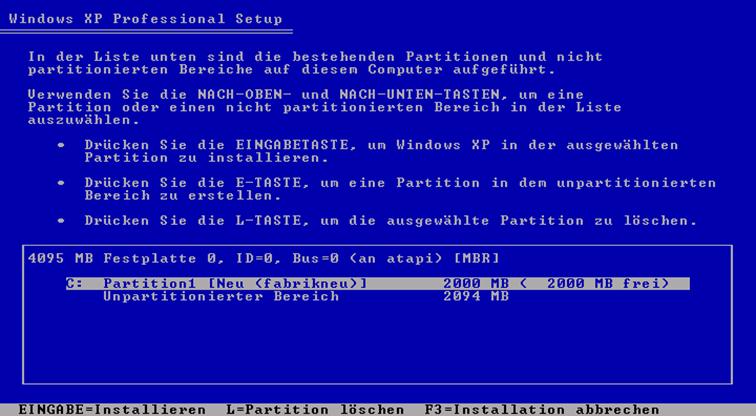

3.3 Partitionierung der Festplatte:

Bei diesem Schritt wird die (neue) Festplatte partitioniert (in logische Teile eingeteilt).

3.3.1 Theorie zur Partitionierung:

|

Die meisten Festplatten benutzen die Ober- und Unterseite der Scheiben und verfügen über mehrere Magnetscheiben. Die Schreib-/Leseköpfe für alle Oberflächen sind als Einheit montiert, sie können sich nicht unabhängig bewegen. Deshalb liegen die Spuren auf den Plattenoberflächen exakt übereinander. Ein Satz von übereinander liegenden Spuren trägt den Namen Zylinder (engl. cylinder). Die drei Begriffe Zylinder (oder Spur), Kopf und Sektor spielen bei der Verwaltung von Festplatten eine zentrale Rolle. Denn über die Angabe dieser drei Werte lässt sich jede Stelle auf der Festplatte eindeutig adressieren. Diese CHS-Notation war bis etwa 1997 Standard und ist auch heute noch für Festplatten kleiner 8 GByte gültig. Die Zählweise beginnt bei Spuren und Köpfen bei 0, Sektoren starten bei 1. Statt des Begriffs Head ist oft auch Seite im Gebrauch, denn jeder Schreib-/Lesekopf korrespondiert ja mit einer Seite einer Magnetscheibe der Festplatte. |

|

Der Master Boot Record (MBR): Damit überhaupt mehrere Betriebssysteme auf einer Festplatte Platz finden, muss sich diese in Bereiche aufteilen lassen. Und die exakte Position dieser Bereiche muss an einer allgemein bekannten Stelle der Festplatte gespeichert sein: in Spur 0, Seite 0, Sektor 1. Dort ist bei jeder Festplatte im PC der Master Boot Record, kurz MBR, gespeichert.

Die Partitionstabelle: Ein einzelner Eintrag in einer Partitionstabelle hat ebenfalls einen festen Aufbau und ist 16 Byte lang.

In Byte 0 zeigt der Wert 80h (das oberste Bit ist gesetzt) an, dass diese Partition die Bootpartition mit einem Betriebssystem ist. Die Master-Boot-Routine wertet dieses Byte aus, um das Betriebssystem zu finden.

Die Bytes 1 bis 3 enthalten die Startposition der Partition: Kopf, Spur und Sektor. Das gilt für Festplatten bis zu einer Größe von 8 GByte. Größere Festplatten verwenden stattdessen die Bytes ab Position 7. Hier ist jeweils als 32-Bit-Zahl die Position des erstens Sektors der Partition (bezogen auf den Plattenanfang) und die Länge der Partition gespeichert. Mit den 32-Bit-Adressen sind Festplattengrößen bis 2048 GByte möglich.

Das Byte 4 spielt eine wichtige Rolle: Es enthält die Typkennung der Partition. Jedes Betriebssystem benutzt ein Dateisystem, um seine Verzeichnisse und Dateien auf der Festplatte zu organisieren. Der Typ gibt an, um welche Art Dateisystem es sich handelt. Die gebräuchlichsten Systeme sind:

00h Partition ist nicht belegt

01h DOS FAT12

04h DOS FAT16 kleiner als 32 MByte

05h erweiterte Partition

06h DOS FAT16 größer als 32 MByte

07h IFS (HPFS, NTFS)

08h OS/2, AIX, Dell, QNX

09h AIX, Coherent, QNX

0Ah OS/2 Bootmanager

0Bh Win9x FAT32

0Ch Win9x FAT32 (LBA)

0Eh Win9x FAT16 (LBA)

0Fh erweiterte Partition (LBA)

Manche Betriebssysteme wie Windows NT/2000 kümmern sich nicht um die Typkennung. Sie analysieren den Inhalt der Partition (genau gesagt: deren Partitionssektor/Bootsektor) und binden eine erkannte Partition, auf die sie zugreifen können, automatisch ein.

Es ist nicht notwendig, dass die Reihenfolge in der Partitionstabelle der physikalischen Reihenfolge auf der Festplatte entspricht. Die erste Partition im MBR kann durchaus in der Mitte der Festplatte bei Spur 600 beginnen.

Primäre und erweiterte Partitionen:

Insgesamt bietet die Partitionstabelle des MBR Platz für vier Partitionen. Grundsätzlich gibt es zwei verschiedene Arten von Partitionen: primäre und erweiterte.

- Eine primäre Partition verweist direkt auf einen Bereich der Festplatte, der Dateien enthält. Meistens sind Betriebssysteme in primären Partitionen installiert, vor allem Microsoft-Systeme setzen dies sogar zwingend voraus. Die Definition ist etwas umständlich: Eine primäre Partition ist immer in der Partitionstabelle des MBR eingetragen und nicht durch die Typkennung als erweiterte Partition ausgewiesen.

- Eine erweiterte Partition enthält im Gegensatz dazu keine Dateien, sondern ist quasi ein Container für weitere Partitionen. Die Typkennungen 05h oder 0Fh weisen eine solche erweiterte Partition aus. Eine Partition innerhalb einer erweiterten Partition ist ein logisches Laufwerk. Durch diesen Kniff ist es möglich, mehr als vier Partitionen pro Festplatte zu realisieren. Für Microsoft-Betriebssysteme sind insgesamt bis zu 23 logische Laufwerke erlaubt, denn mehr Laufwerksbuchstaben ab C gibt es nicht.

Jede erweiterte Partition enthält einen Partitionssektor, der in seinem Aufbau exakt dem MBR entspricht. Allerdings fehlt hier die Master-Boot-Routine, es wird nur die Partitionstabelle genutzt. In diesem Partitionssektor haben wiederum vier Partitionen Platz. Wie erreicht man dann aber 23 logische Laufwerke? Eine erweiterte Partition nutzt immer nur zwei Einträge ihrer Partitionstabelle: Der Erste beschreibt die Position des logischen Laufwerks, der Zweite die Position einer zusätzlichen erweiterten Partition. Diese wiederum bietet Platz für ein logisches Laufwerk und so fort. So entsteht quasi eine Kette von erweiterten Partitionen, die jeweils ein logisches Laufwerk enthalten. Dabei ist die erste erweiterte Partition (die im MBR definiert ist) so groß, dass die anderen Partitionen darin Platz finden.

Der Bootsektor: Innerhalb jeder primären Partition gibt es einen weiteren Sektor, dessen Position immer gleich ist: der Bootsektor. Er liegt im ersten Sektor der Partition und ist damit leicht über die Einträge in der Partitionstabelle zu ermitteln. Jedes Betriebssystem verwendet hier seinen eigenen Aufbau, lediglich einige Daten sind immer identisch. Bei Microsoft-Betriebssystemen ist der Bootsektor weit gehend gleich, im Folgenden deshalb eine Beschreibung der Variante von Windows 98.

8-GByte-Grenze des BIOS: Immer wieder stolpert man bei Festplatten und Bootmanagern über die magische 8-GByte-Grenze oder den Hinweis, dass eine Partition innerhalb der ersten 1024 Zylinder liegen müsse. Was steckt dahinter und welche Konsequenzen ergeben sich daraus? Die folgenden Ausführungen gelten nur für IDE-Festplatten, bei SCSI-Festplatten mit ihrem eigenen BIOS gibt es derlei Probleme nicht.

Der PC steuert die Festplatte über den Interrupt 13h des BIOS an (zumindest während des Startvorgangs). Dieser erlaubt als Eckwerte 63 Sektoren, 255 Köpfe und 1024 Zylinder, das ergibt bei 512 Byte pro Sektor 8,4 GByte. Größere Festplatten lassen sich mit diesem CHS-System nicht ansteuern. Am Rande: Natürlich enthält keine Festplatte 255 Schreib-/Leseköpfe, dafür aber wesentlich mehr Sektoren und Zylinder. Die Elektronik der Festplatte passt die realen Daten an die für das BIOS verträglichen Werte an.

Da beim Booten des PC nur dieser Interrupt 13h zur Verfügung steht, müssen alle Startdateien von Betriebssystemen innerhalb dieses 8,4-GByte-Bereichs respektive der ersten 1024 Zylinder liegen. Da nicht immer genau festzulegen ist, wo innerhalb einer Partition die Startdateien gespeichert sind, sollte die ganze Startpartition innerhalb dieses Bereichs liegen.

Für größere Festplatten gibt es seit 1997 den erweiterten Int 13h im BIOS. Statt mit 24 Bit für eine Position (6 Bit für den Sektor, 8 für die Köpfe und 10 für den Zylinder), arbeitet Int 13h extended mit 64 Bit. Damit sind theoretisch Festplatten bis zu 9,4 Milliarden Terabyte erlaubt.

Diese so genannte LBA-Methode, Logical Block Addressing, setzt andere Angaben im Bootsektor voraus: Statt CHS ist jetzt die Angabe der Sektornummer relativ zum Plattenanfang das Maß der Dinge. In der Partitionstabelle stehen für Startadresse und Länge einer Partition je 4 Byte zur Verfügung. Das reicht für 2 TByte.

Hier schlägt allerdings ein anderes Limit zu: Die ATA-Schnittstelle, über die Festplatten mit dem Controller im PC kommunizieren, verkraftet 255 Sektoren, 16 Köpfe und 65.536 Zylinder, das macht 127,5 GByte. Angesichts des anhaltenden Wachstums bei den Festplattenkapazitäten ist diese Grenze gar nicht mehr so weit entfernt. Dann müssen die Hersteller wohl oder übel ein neues Interface zwischen Controller und ATA-Schnittstelle einführen. Wenigstens Änderungen am Int 13h extended im BIOS bleiben dem Anwender erspart.

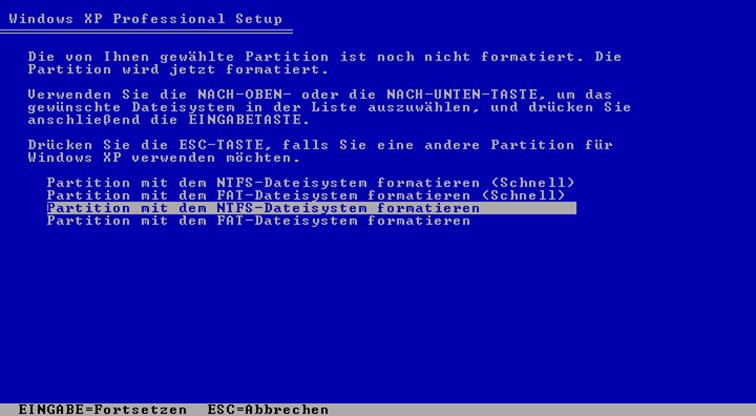

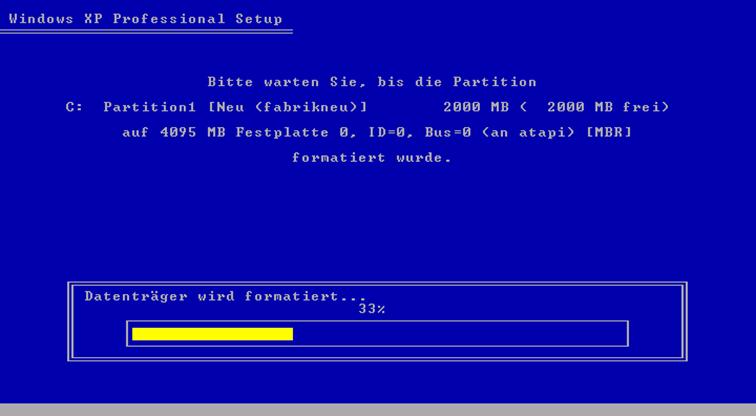

3.4 Formatierung:

Beim Formatieren wird ein sogenanntes Dateisystem auf die Partition geschrieben. Beispiele für solche Dateisysteme sind:

|

Dateisystem |

unterstützt von |

|

FAT oder FAT16 (File Allocation Table; kann bis zu 2 GB Festplatten ansprechen) |

DOS, Windows 95/98/ME/2000, NT, OS/2, [Linux] |

|

FAT32 (verbesserte Variante von FAT, kann bis zu 2048 GB Festplatten ansprechen) |

Windows 95B, Windows 98/ME, Windows 2000 |

|

HPFS (High Performance File System) |

OS/2 |

|

NTFS (NT File System) |

Windows NT/2000/XP/2003 |

Die kleinste ansprechbare Einheit auf einer Festplattenpartition wird als Cluster bezeichnet. Die Unterteilung in Cluster wird bei der Formatierung vorgenommen; die Clustergröße hängt vom verwendeten Dateisystem und der Gesamtpartitionsgröße ab. Dateien können immer nur Vielfache von Clustern belegen; beträgt die Clustergröße also 32 KB, so benötigt eine 33 KB große Datei 2 Cluster (31 KB bleiben ungenutzt).

Clustergrößen:

|

Partitionsgröße |

FAT16 |

FAT32 |

|

(0 ... 127) MB |

2 KB |

nicht unterstützt |

|

(128 ... 255) MB |

4 KB |

nicht unterstützt |

|

(256 ... 511) MB |

8 KB |

nicht unterstützt |

|

(512 ... 1023) MB |

16 KB |

4 KB |

|

(1 ... 2) GB |

32 KB |

4 KB |

|

(2 ... 7) GB |

nicht unterstützt |

4 KB |

|

(8 ... 15) GB |

nicht unterstützt |

8 KB |

|

(16 ... 31) GB |

nicht unterstützt |

16 KB |

|

(32 ... 2047) GB |

nicht unterstützt |

32 KB |

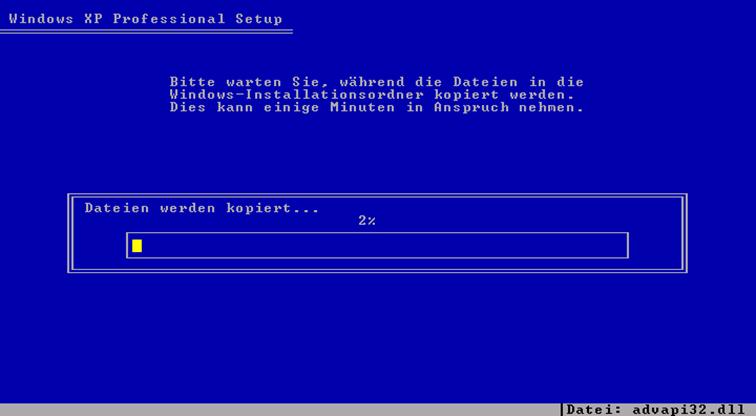

3.5 Kopieren der Dateien in einen temporären Ordner auf der Festplatte:

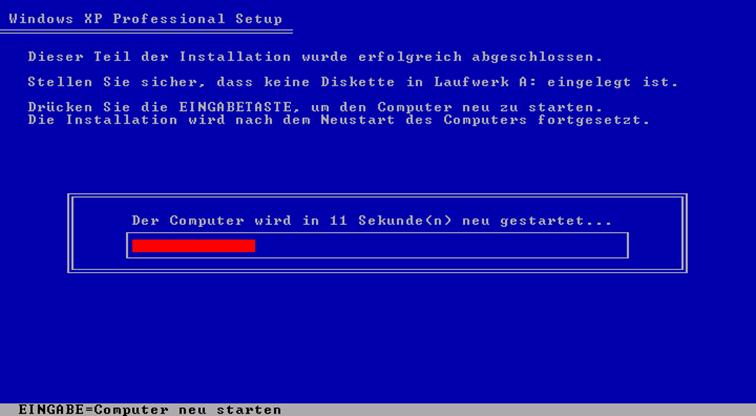

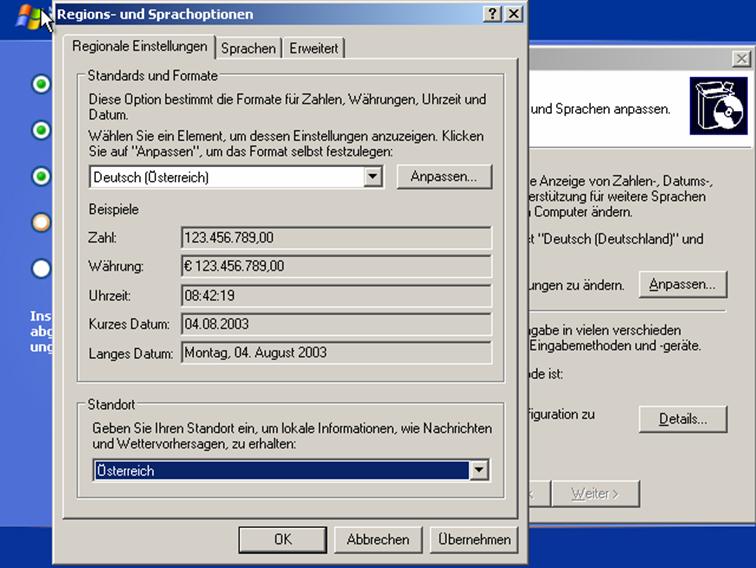

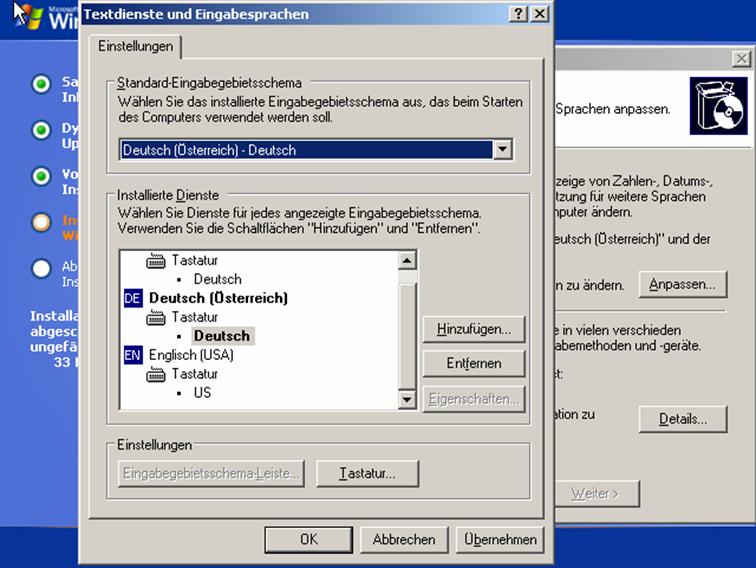

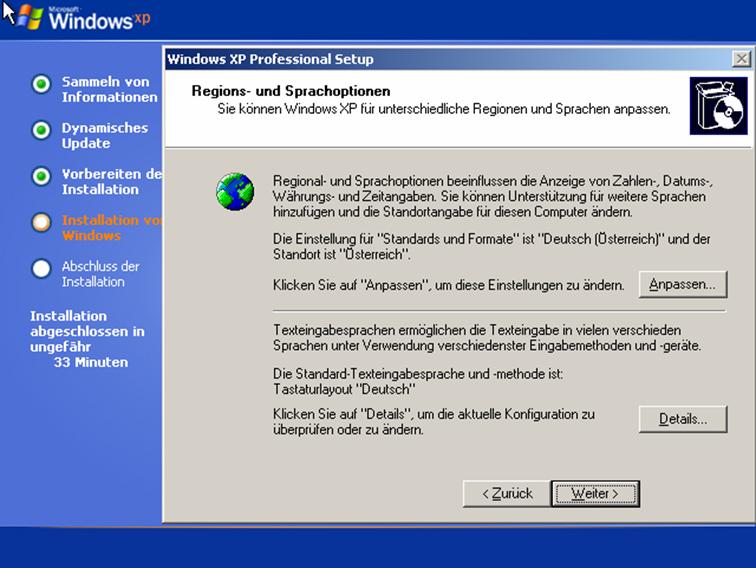

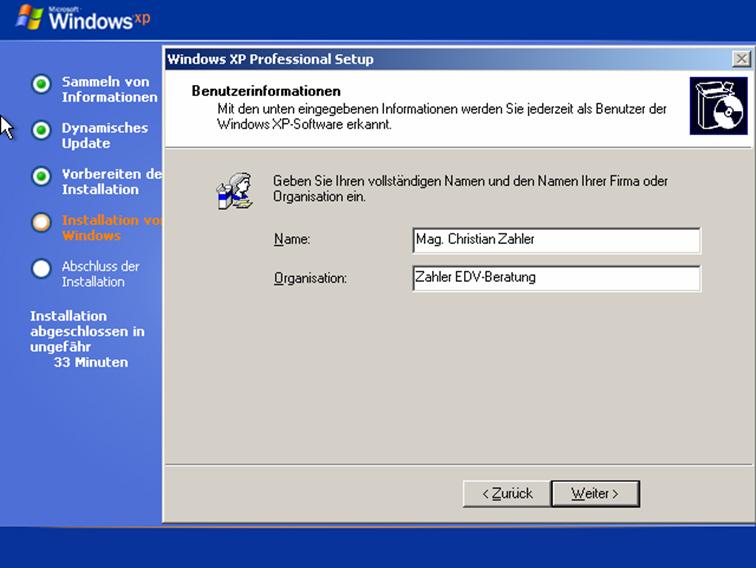

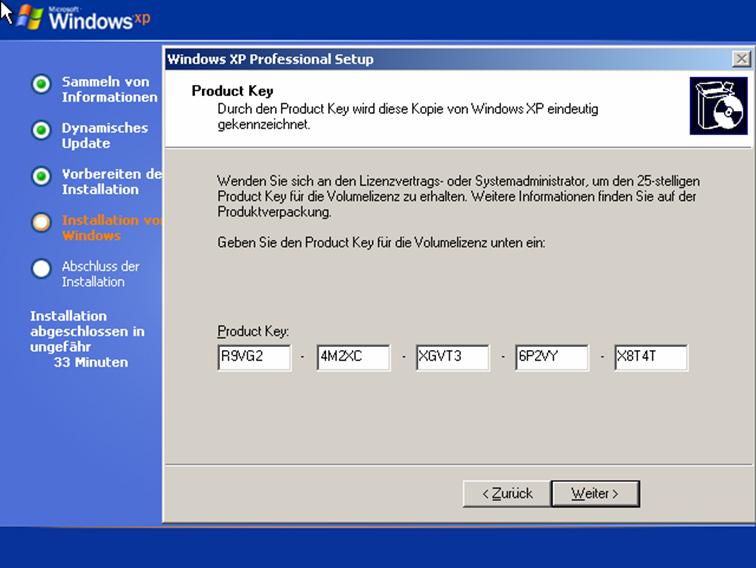

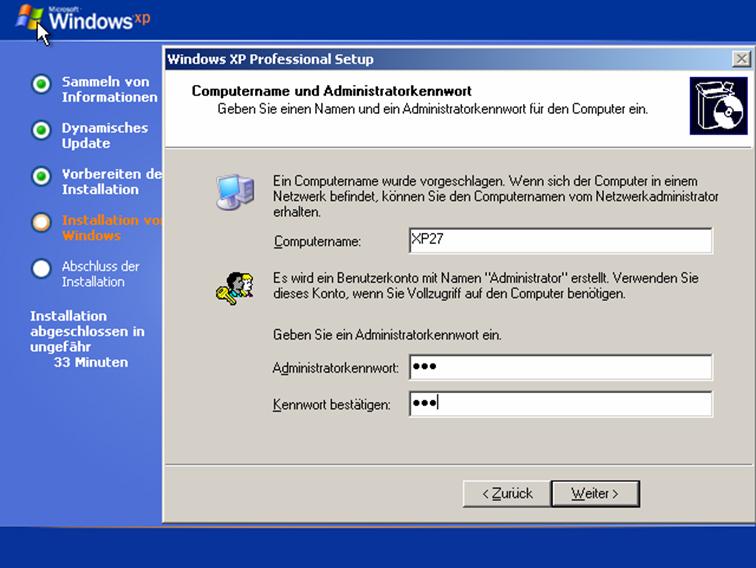

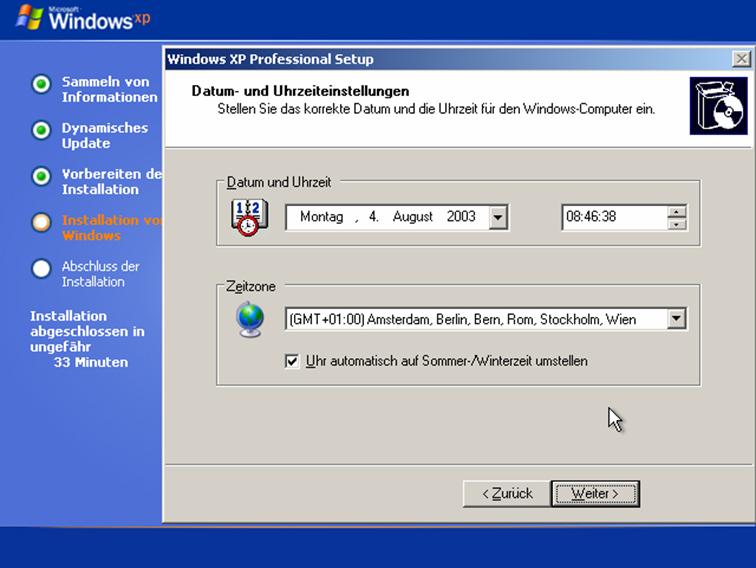

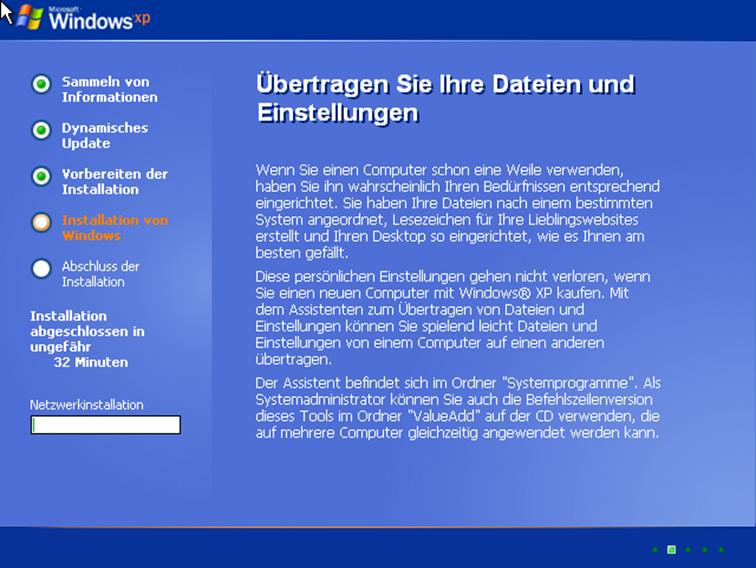

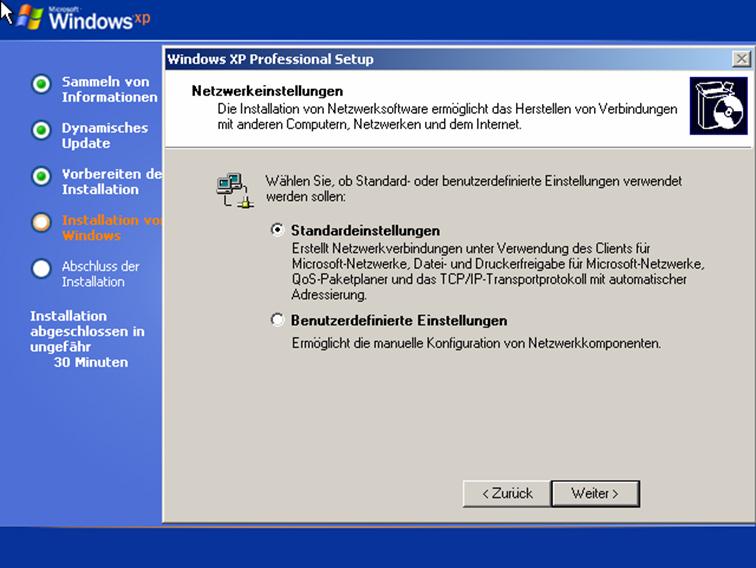

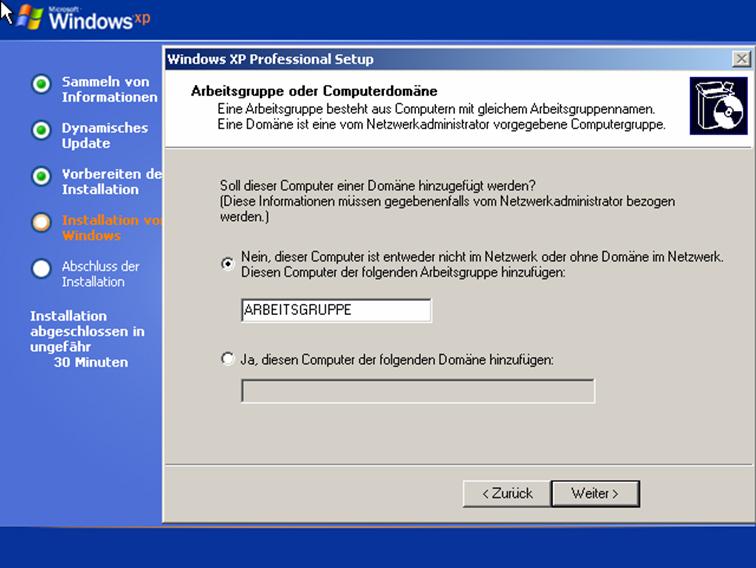

3.6 Grafischer Installationsassistent:

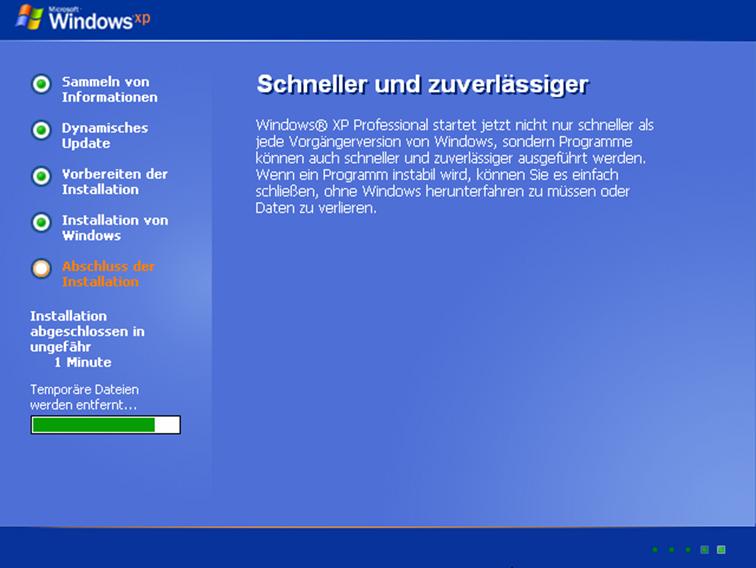

Im Punkt „Abschluss der Installation“ werden folgende Aufgaben erledigt:

- Startmenüeinträge installieren

- Registrieren der Komponenten

- Löschen der temporären Dateien

- Neustart

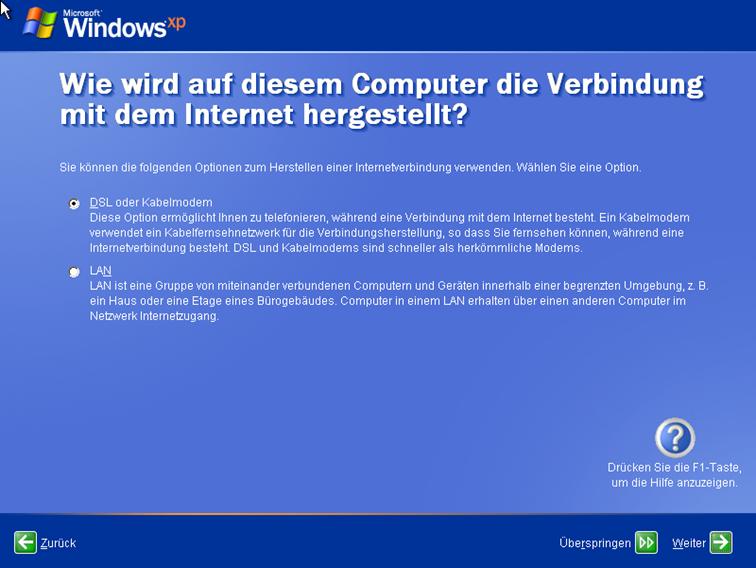

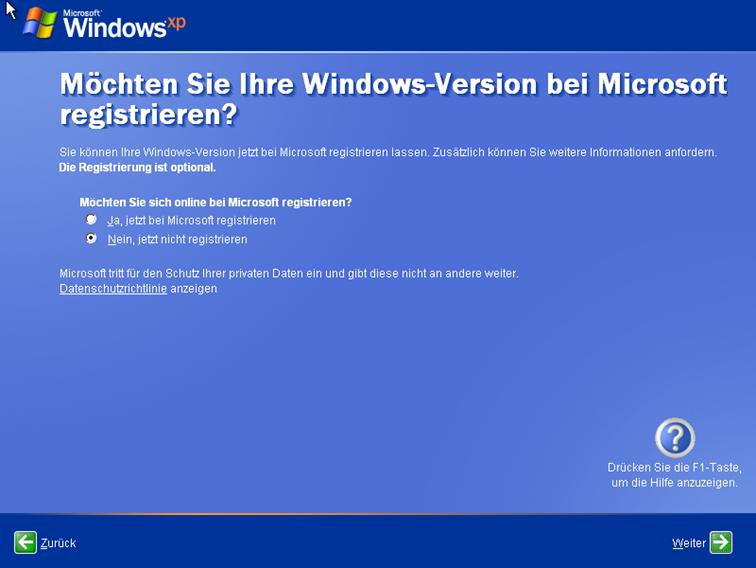

Nach dem Neustart erfolgt der Produkt-Aktivierungs-Prozess, der die Anfertigung und Verwendung von Raubkopien einschränken soll. Der Erstaktivierungsvorgang kann bei Vorliegen einer Internet-Verbindung automatisch erfolgen. Ändern sich mehr als drei Hardware-Komponenten (bei Notebooks: mehr als fünf), so muss die Produkt-Aktivierung wiederholt werden; diese Wiederholungen können aber nur telefonisch durchgeführt werden.

Hinweis: Sie brauchen bei diesem Vorgang nur das Land anzugeben (also etwa Österreich). Es ist nicht notwendig, Namen und Adresse mitzuschicken. Auch die folgende „Registrierung“ hat freiwilligen Charakter!

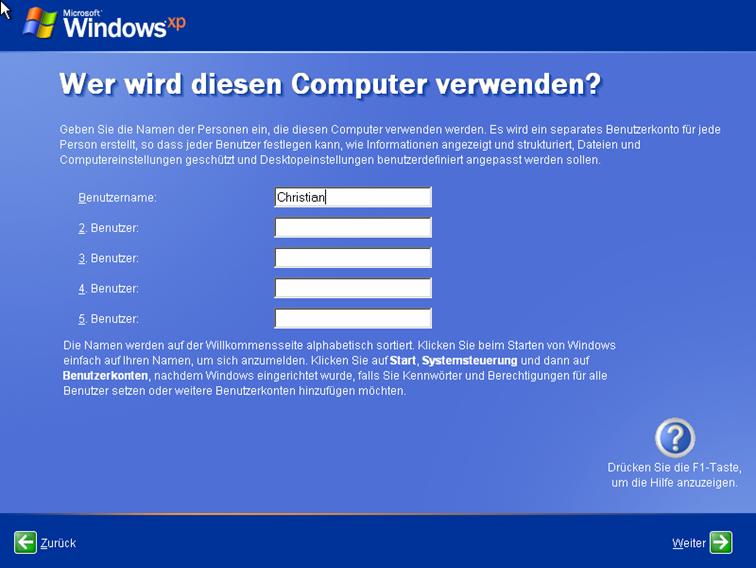

Der nächste Vorgang ist die Anlage eines Benutzerkontos mit Administrator-Berechtigungen ohne Passwort (!!!):

Damit ist die eigentliche Installation beendet.

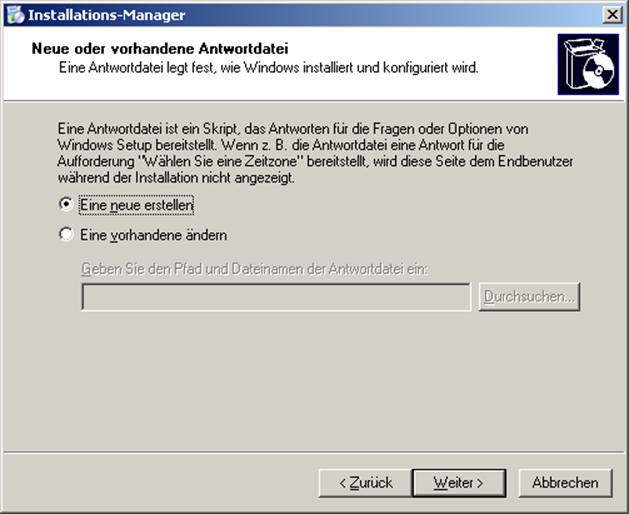

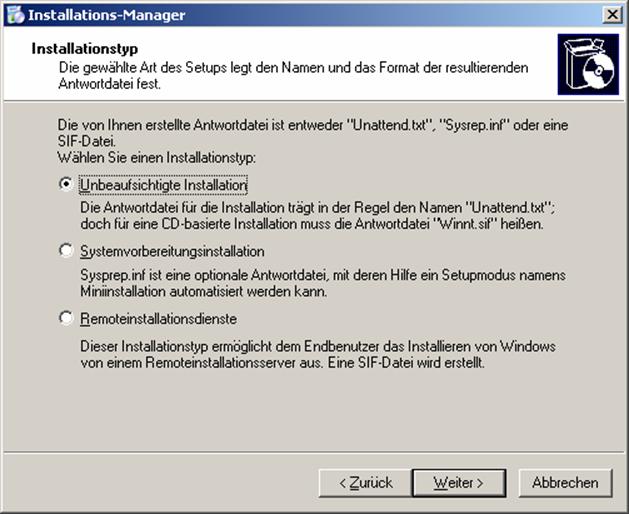

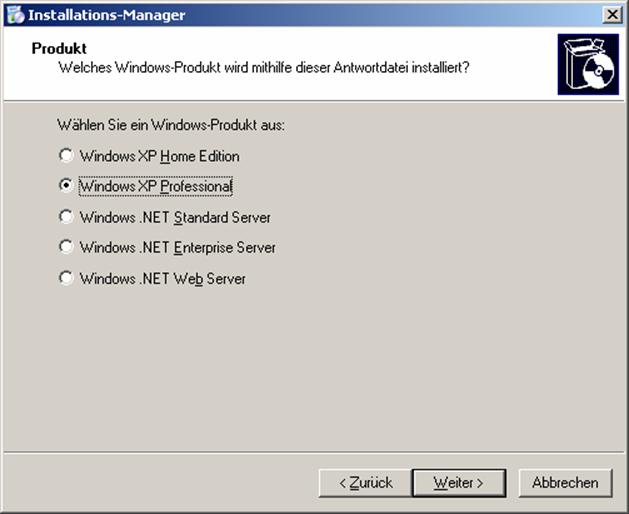

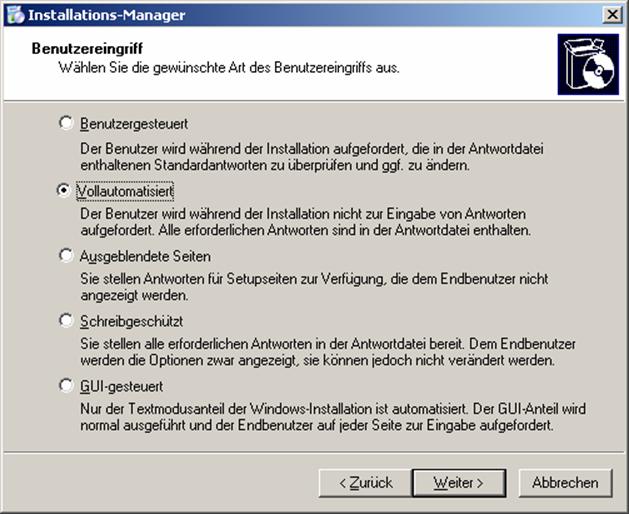

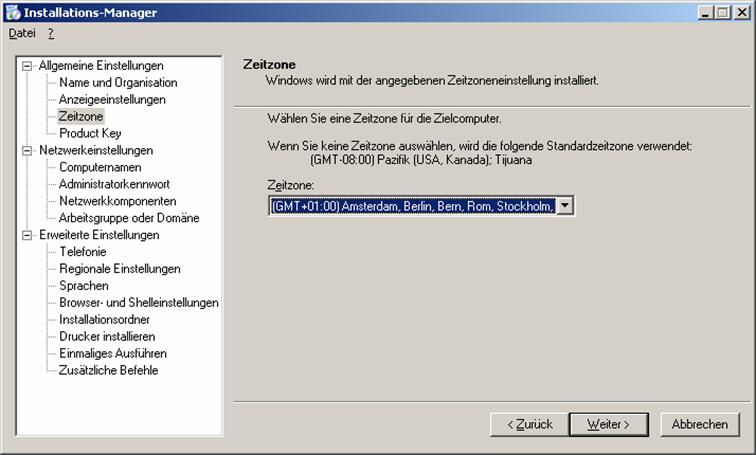

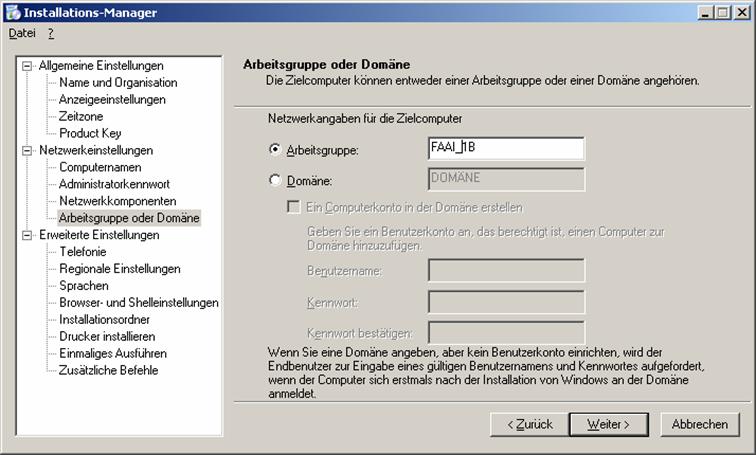

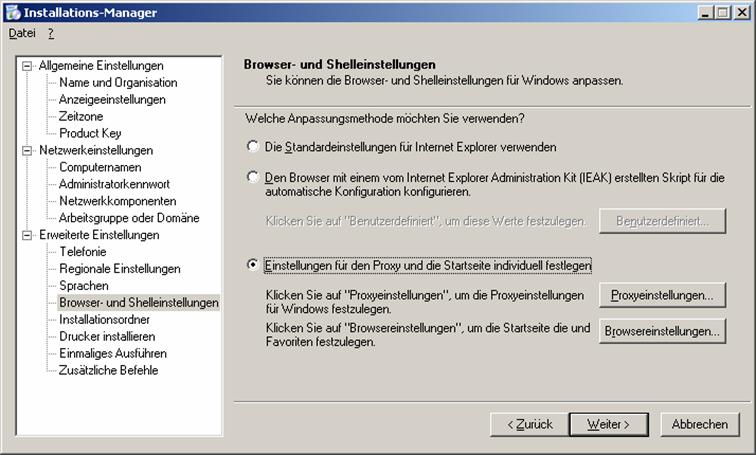

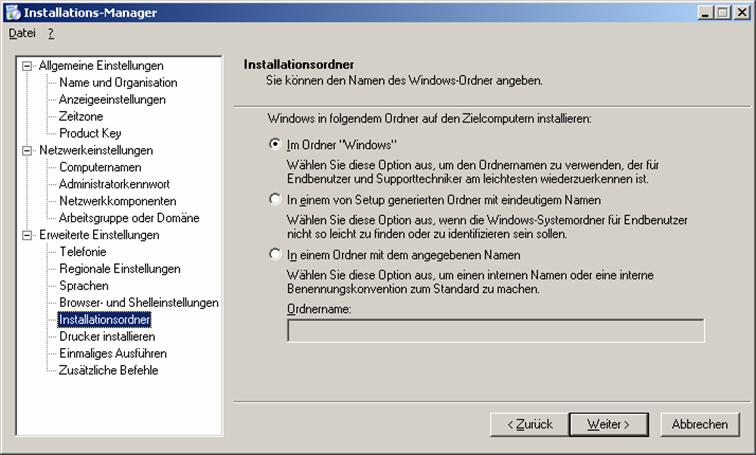

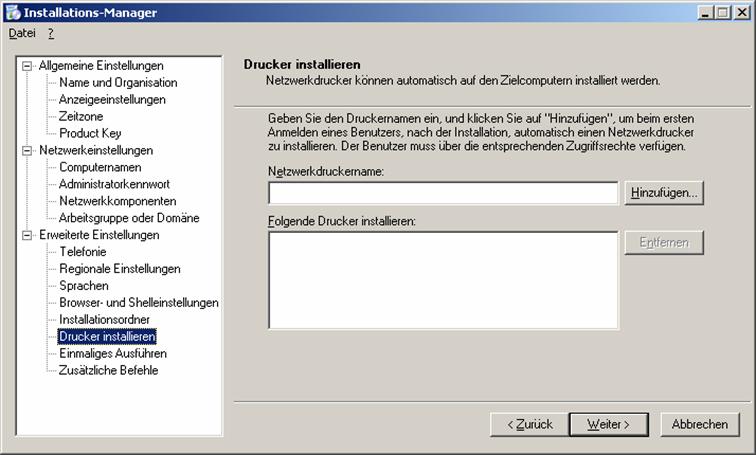

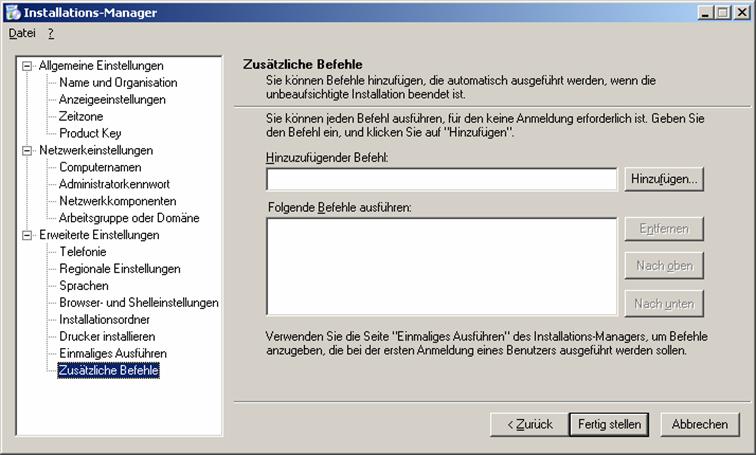

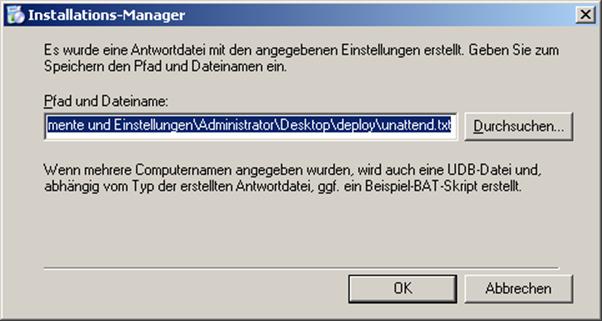

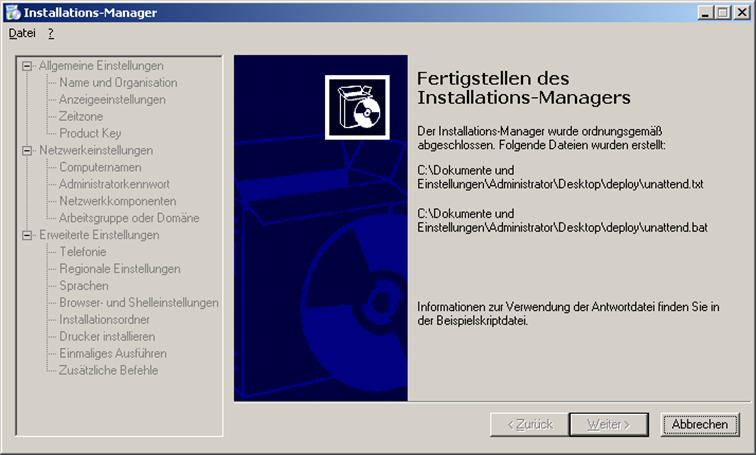

4 Unbeaufsichtigte Installation von Windows XP Professional

Tool zur Erstellung einer UNATTEND.TXT-Datei:

Installations-CD:

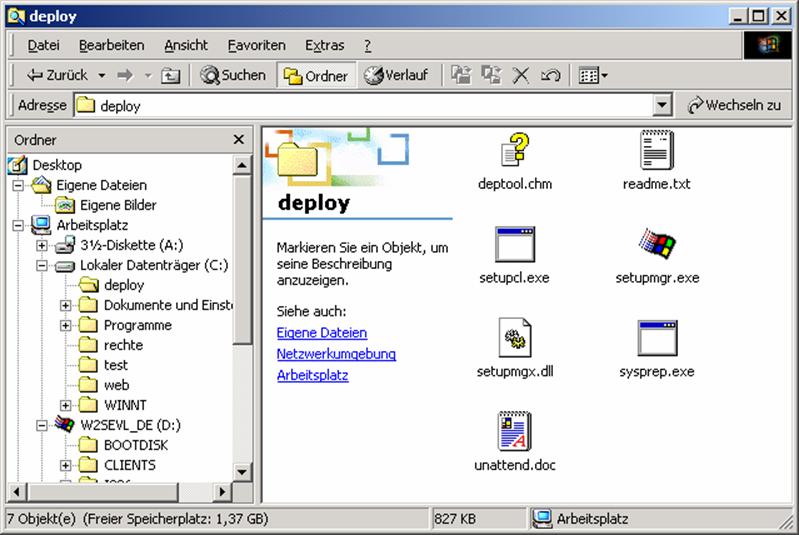

X:\Support\Tools enthält eine Datei DEPLOY.CAB

Diese Datei doppelklicken, enthält komprimierte Dateien. Alle auswählen, rechte Maustaste, Extrahieren, beispelsweise in den Ordner c:\deploy:

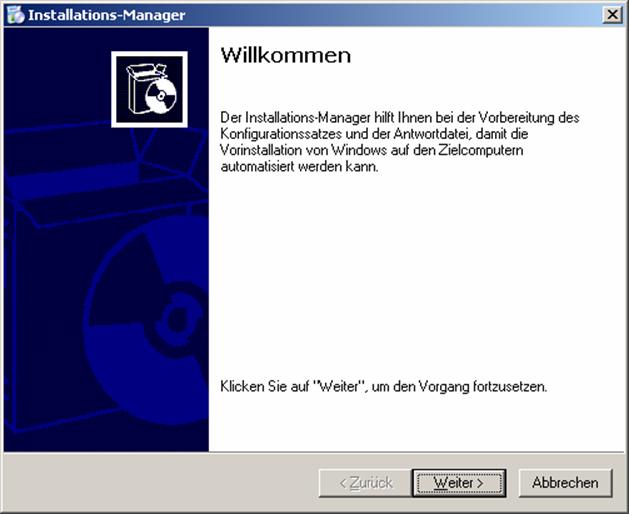

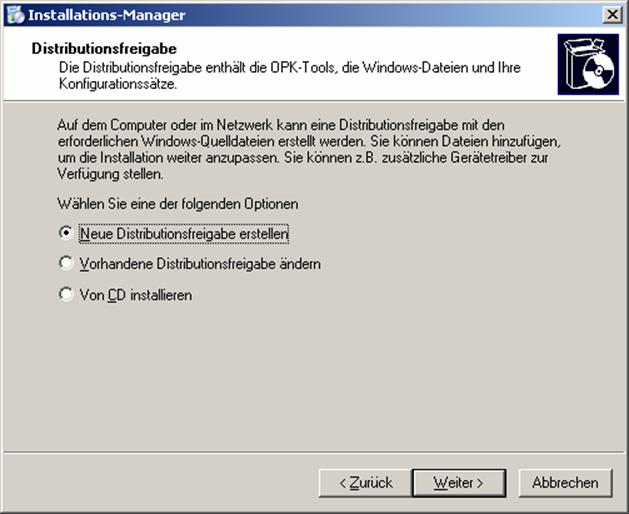

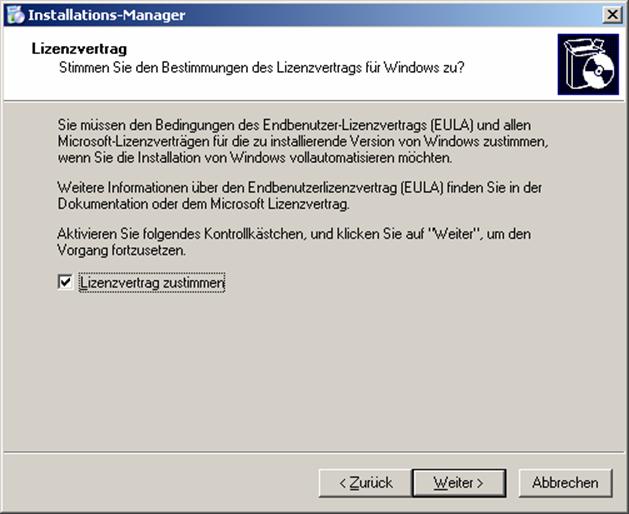

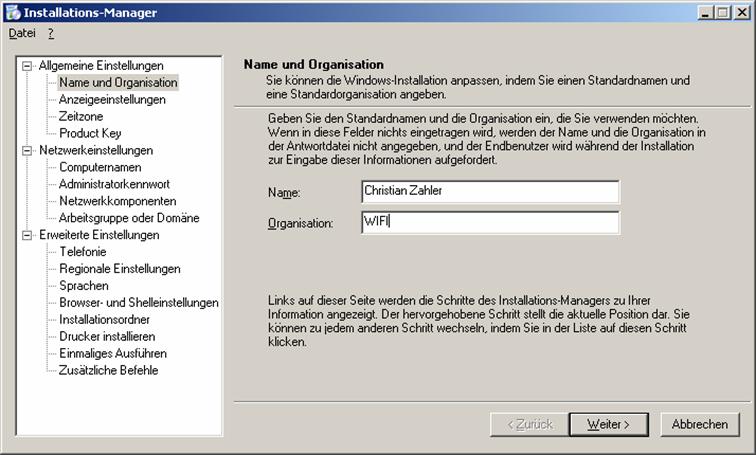

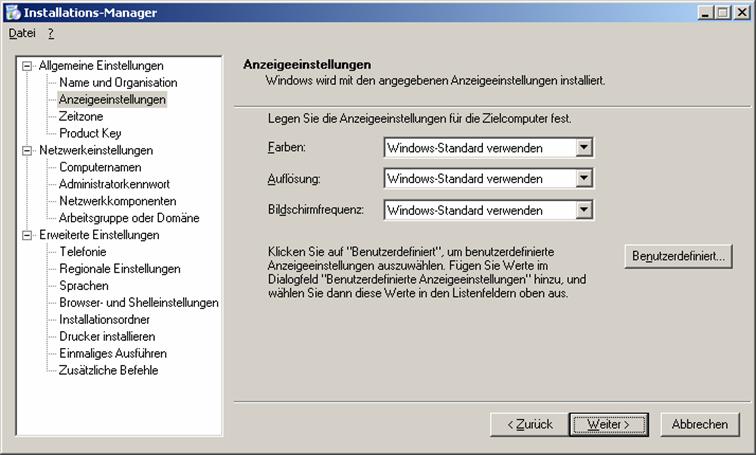

Den Installations-Manager durch Doppelklick auf die Datei SETUPMGR.EXE starten.

WINNT.SIF

[Data]

AutoPartition=1

MsDosInitiated="0"

UnattendedInstall="Yes"

[Unattended]

UnattendMode=FullUnattended

OemSkipEula=Yes

OemPreinstall=No

TargetPath=\WINDOWS

Repartition=Yes

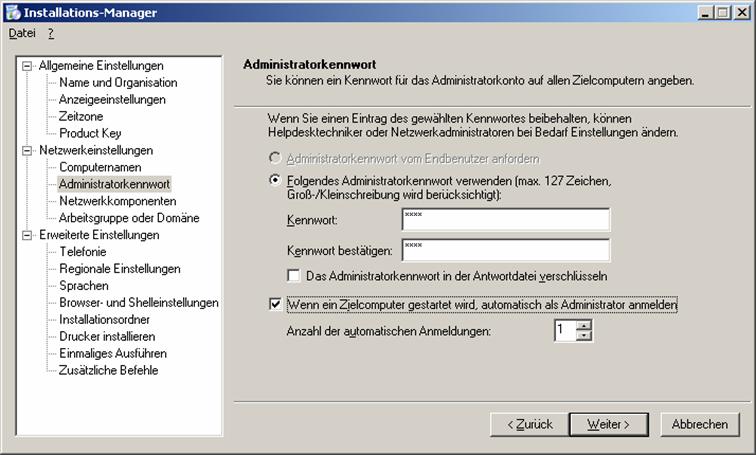

[GuiUnattended]

AdminPassword="wifi"

EncryptedAdminPassword=NO

AutoLogon=Yes

AutoLogonCount=1

OEMSkipRegional=1

TimeZone=110

OemSkipWelcome=1

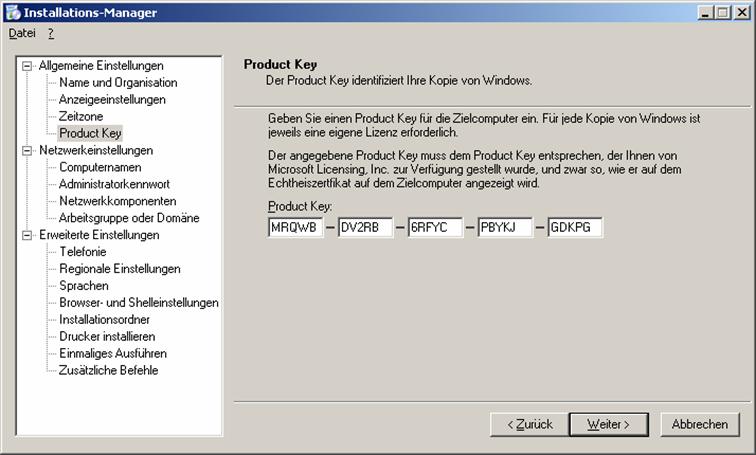

[UserData]

ProductKey=MRQWB-DV2RB-6RFYC-PBYKJ-GDKPG

FullName="Zahler"

OrgName="WIFI"

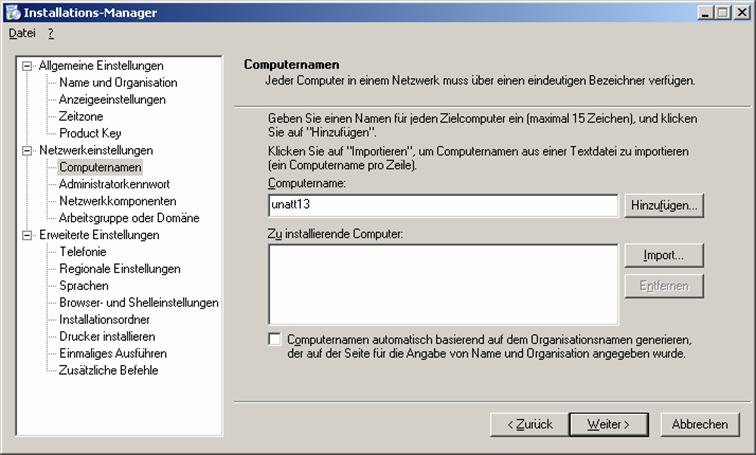

ComputerName=unatt13

[TapiLocation]

CountryCode=43

Dialing=Tone

AreaCode=02742

[RegionalSettings]

LanguageGroup=1

Language=00000c07

[Branding]

BrandIEUsingUnattended=Yes

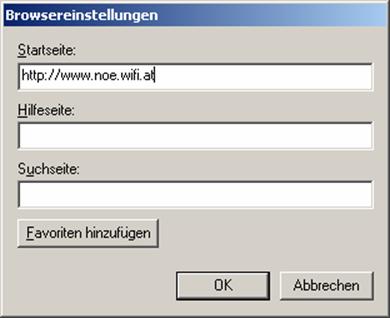

[URL]

Home_Page=http://www.noe.wifi.at

[Proxy]

Proxy_Enable=0

Use_Same_Proxy=1

[Identification]

JoinWorkgroup=FAAI_1B

[Networking]

InstallDefaultComponents=Yes

Installation übers Netzwerk:

- Distributionsordner erzeugen

- Client mit netzwerkfähiger DOS-Startdiskette oder Windows PE-CD (Windows Preinstallation Environment) hochfahren

- Verbindung zur Freigabe herstellen: net use i: \\srv01\whistlerdist

- Start der Installation:

- Bei netzwerfähiger DOS-Startdiskette:

winnt /u:i:\unattend.txt /s:i:\i386 - Bei Verwendung einer Windows PE-CD:

winnt32 /unattend:i:\unattend.txt /s:i:\i386

Der Parameter /s gibt die Position der Installationsdateien an (also die Position der Dateien, die auf der Original-CD im Verzeichnis i386 zu finden sind); der Parameter /u gibt die Position der Antwortdatei an.

5 Windows XP als Workgroup-Betriebssystem

Nach der Basisinstallation kann Windows XP eingerichtet werden, um in einer Arbeitsgruppe (Peer-to-Peer-Netzwerk) mit anderen PCs zusammenarbeiten zu können.

Beachten Sie:

- Pro PC sind nur maximal 10 Zugriffe über das Netzwerk erlaubt. (Diese Einstellung soll verhindern, dass Windows XP als „preisgünstiger Datei-Server“ verwendet wird.)

- Eine Arbeitsgruppe ohne Server-PC eignet sich für maximal 3 bis 5 PCs.

Die Sicherheitseinstellungen nach einer Basisinstallation sind allerdings auch für eine Arbeitsgruppe völlig unzureichend:

- Der während der Installation angelegte Benutzer hat Administratorrechte und kein Passwort! Es ist daher jederzeit der lokale Zugriff auf den PC möglich.

- Die Anmeldung dieses Standardbenutzers erfolgt vollautomatisch.

- Standardmäßig können keine Ordner- und Druckerfreigaben erstellt werden.

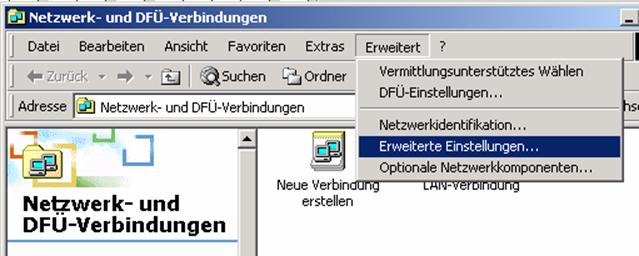

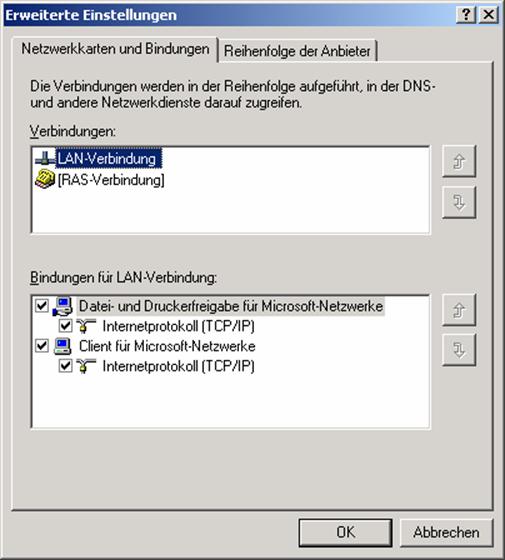

5.1 TCP/IP als Netzwerkprotokoll einrichten

Netzwerkbindungen:

ermöglichen die Kommunikation zwischen Treibern für Netzwerkkarten, Protokollen und Diensten.

"Stack" - Verbindung eines Netzwerk-Protokolls zu einem darunterliegenden Protokoll.

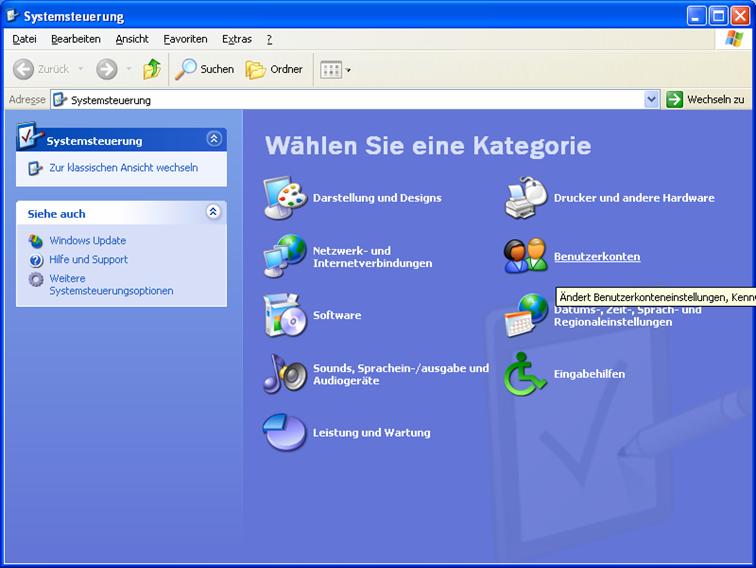

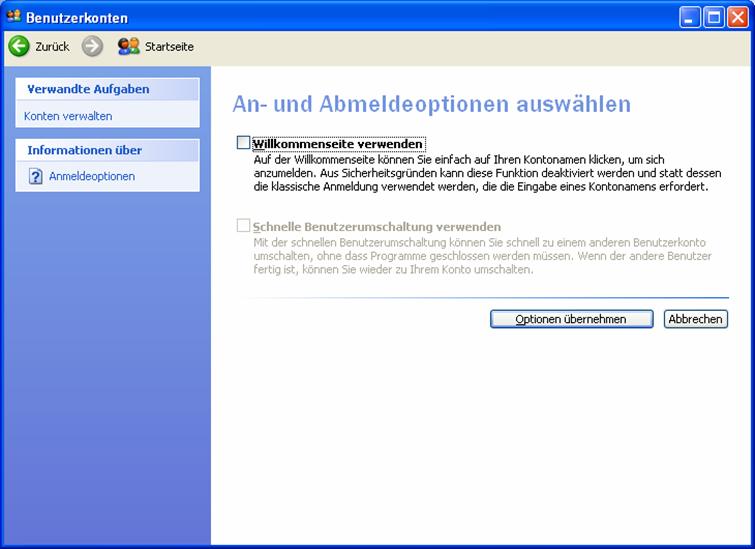

5.2 Umstellen der Benutzeranmeldung:

Für das Einrichten von Benutzerkonten gibt es unter Windows XP zwei Möglichkeiten.

Standardmäßig stehen zwei Arten von Benutzerkonten zur Verfügung (diese Variante ist an Windows XP Home angelehnt):

- Administratoren: dürfen alles

- Eingeschränkte Benutzer: dürfen keine Programminstallationen durchführen, keine Netzwerkeinstellungen ändern, keine Freigaben erstellen etc.

Diese Art der Benutzerverwaltung ist für das Arbeiten in einem Netzwerk völlig ungeeignet.

Das Umstellen der Benutzeranmeldung und -verwaltung erfolgt in der Systemsteuerung.

Unter „Benutzerkonten“ ist die Einstellung „Willkommensseite verwenden“ zu deaktivieren.

Wichtig: Die Änderung dieser Einstellung hat Auswirkungen auf das gesamte Verhalten bei der Benutzererstellung und -verwaltung.

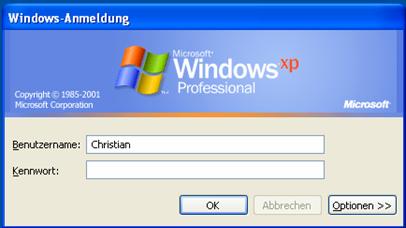

Bei der Anmeldung wird dann die gewohnte Anmeldemaske eingeblendet:

5.3 Startvorgang von Windows 2000/XP/2003

5.4 Die Systemeigenschaften von Windows XP

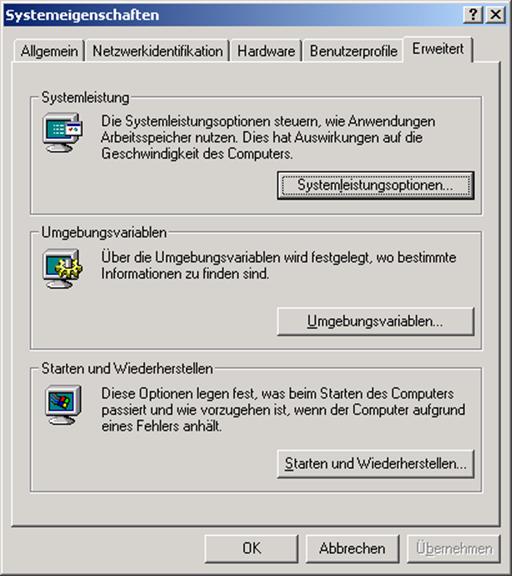

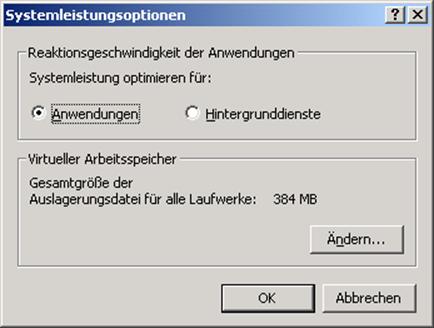

Rechte Maustaste auf Arbeitsplatz - Eigenschaften - Karteikarte "Erweitert", Schaltfläche "Systemleistungsoptionen"

5.4.1 Systemleistungsoptionen:

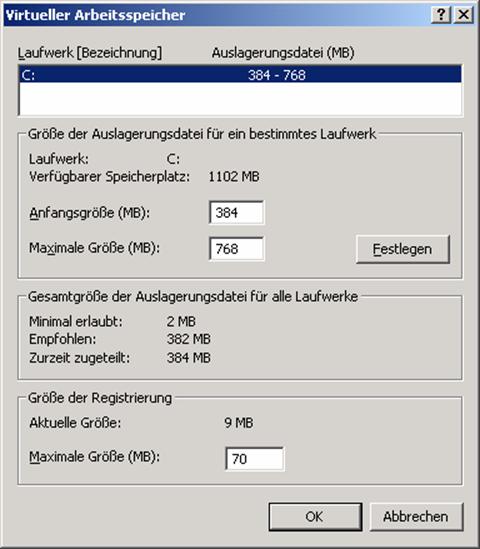

Durch Klick auf "Ändern" kann der virtuelle Arbeitsspeicher (d.h. Größe der Auslagerungsdatei, engl. Swap-Datei) geändert werden.

Empfohlene Größe der Auslagerungsdatei: etwa 1,5 x des installierten Hauptspeichers (mehr hat keinen Sinn, da sonst Performance-Verluste auftreten!). Braucht man mehr, so ist es sinnvoller, physischen Speicherplatz zu ergänzen.

Win NT unterstützt einen 32 bit Adressraum, das bedeutet einen virtuellen Adressbereich von 4 GB. Jedem Programm wird ein solcher virtueller 4 GB-Adressraum zugeordnet. (Hätte man diesen Speicher auch physikalisch, so könnte das Programm diesen Speicher auch nutzen!)

Die Zuordnung zwischen tatsächlich vorhandenem Speicher und virtuellem Speicher wird vom VMM = Virtual Memory Manager durchgeführt.

Ist für mehrere Programme eine Zuweisung von tatsächlichem RAM nicht mehr möglich (Page Fault = Seitenzuordnungsfehler), so muss ein Teilbereich aus dem RAM auf die Festplatte ausgelagert werden. Damit werden diese Daten auf die "Swap-Datei" (Auslagerungsdatei) auf die Festplatte ausgelagert.

Die Auslagerung erfolgt generell in 4 KB-Blöcken.

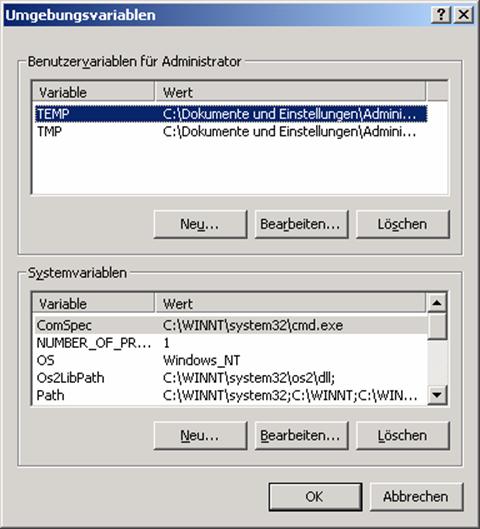

5.4.2 Umgebungsvariablen:

Altes Konzept, mit dem Programme (älteren Datums) gesteuert werden können.

Die Umgebungsvariablen können in der Kommandozeile abgefragt werden:

echo %ComSpec%

Diese Variablen können auch gesetzt werden:

set werbinich=Kaliba

echo %werbinich%

Mit set können alle Umgebungsvariablen ausgelesen werden:

C:\>set

ALLUSERSPROFILE=C:\Dokumente und Einstellungen\All Users

APPDATA=C:\Dokumente und Einstellungen\Administrator\Anwendungsdaten

CommonProgramFiles=C:\Programme\Gemeinsame Dateien

COMPUTERNAME=R10

ComSpec=C:\WINNT\system32\cmd.exe

HOMEDRIVE=C:

HOMEPATH=\

LOGONSERVER=\\R10

NUMBER_OF_PROCESSORS=1

OS=Windows_NT

Os2LibPath=C:\WINNT\system32\os2\dll;

Path=C:\WINNT\system32;C:\WINNT;C:\WINNT\system32\WBEM

PATHEXT=.COM;.EXE;.BAT;.CMD;.VBS;.VBE;.JS;.JSE;.WSF;.WSH

PROCESSOR_ARCHITECTURE=x86

PROCESSOR_IDENTIFIER=x86 Family 6 Model 7 Stepping 2, GenuineIntel

PROCESSOR_LEVEL=6

PROCESSOR_REVISION=0702

ProgramFiles=C:\Programme

PROMPT=$P$G

SystemDrive=C:

SystemRoot=C:\WINNT

TEMP=C:\DOKUME~1\ADMINI~1\LOKALE~1\Temp

TMP=C:\DOKUME~1\ADMINI~1\LOKALE~1\Temp

USERDOMAIN=R10

USERNAME=Administrator

USERPROFILE=C:\Dokumente und Einstellungen\Administrator

windir=C:\WINNT

USB-Geräte:

Wenn Windows 98-kompatible WDM-Treiber (Windows Driver Model) vorhanden sind, ist die Installation von USB-Geräten problemlos.

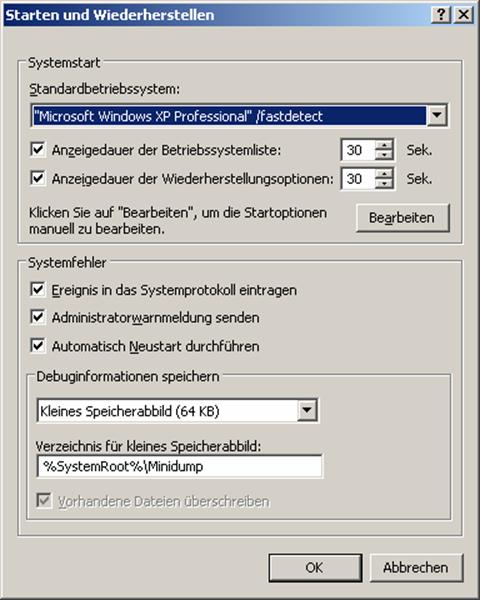

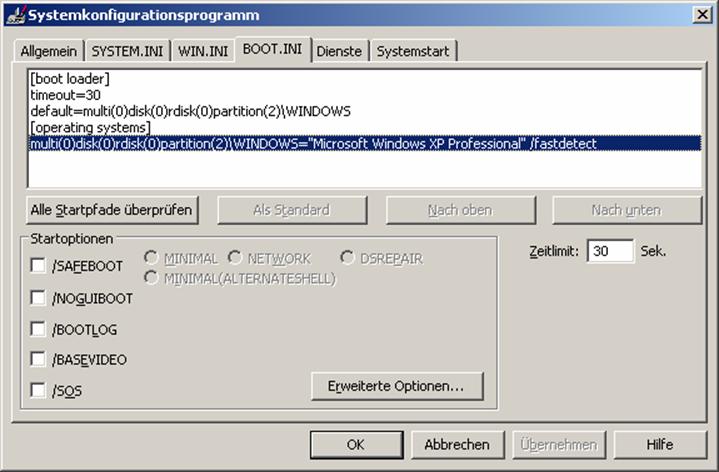

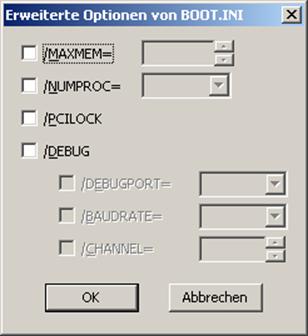

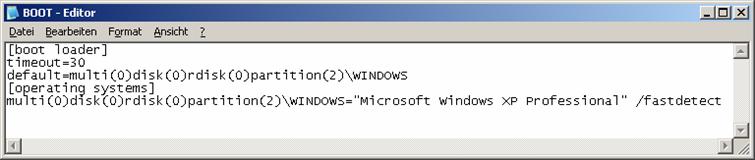

5.4.3 Starten und Wiederherstellen:

In diesem Punkt können Sie das Startverhalten des Betriebssystems konfigurieren.

Die Startkonfiguration ist in erster Linie von der Datei BOOT.INI abhängig, die folgendermaßen geändert werden kann:

1. Kommandozeilentool bootcfg

Z:\>bootcfg

Startladeeinstellungen

----------------------

timeout: 30

default: multi(0)disk(0)rdisk(0)partition(2)\WINDOWS

Starteinträge

-------------

Starteintragskennung: 1

Angezeigter Name: "Microsoft Windows XP Professional"

Pfad: multi(0)disk(0)rdisk(0)partition(2)\WINDOWS

Betriebssystem-Ladeoptionen: /fastdetect

2. Grafisches Tool msconfig.exe:

3. Editor

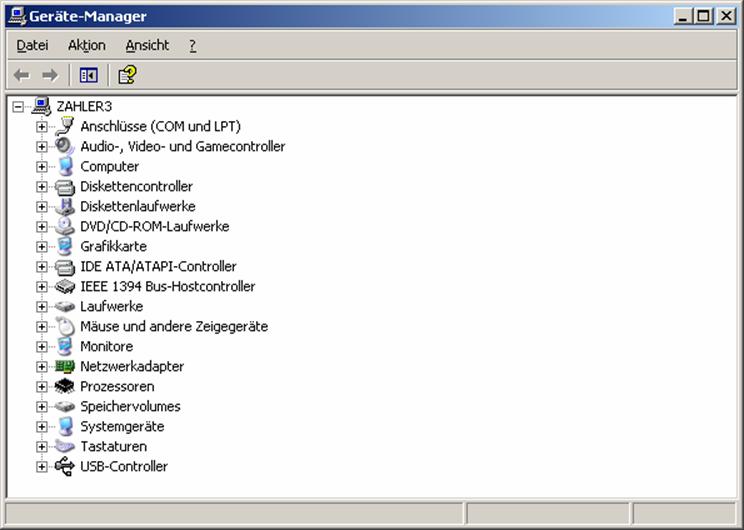

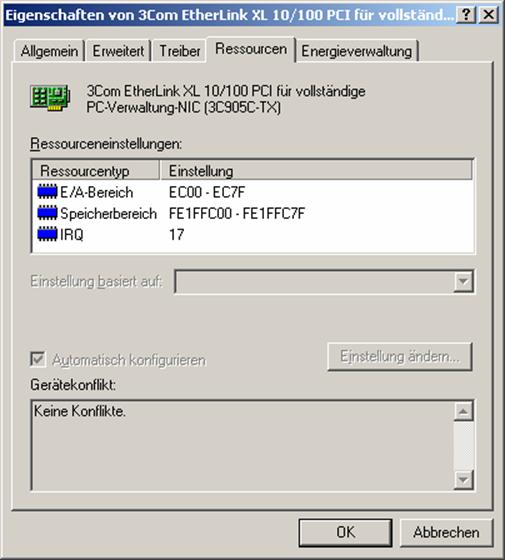

5.5 Treiber und Hardware-Installation

5.5.1 Geräte-Manager

Wird meist im Gerätemanager durchgeführt, dieser ist über das Kontextmenü des Arbeitsplatzes erreichbar.

Ressourcenverwaltung:

- IRQ

- E/A-Speicherbereich

- RAM-Speicherbereich

- bei manchen Geräten: DMA-Kanal (zum Beispiel Diskettenlaufwerkscontroller)

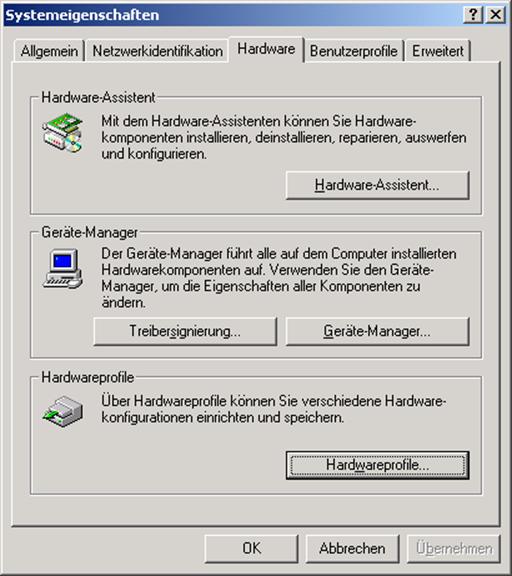

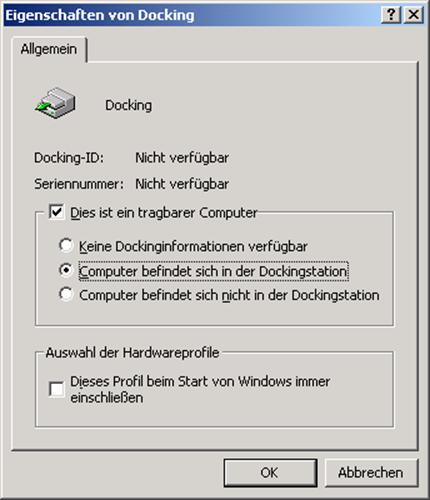

5.5.2 Hardware-Profile

Ziel: Einzelne Hardwarekomponenten können gezielt aktiviert und deaktiviert werden.

In Wirklichkeit nur sinnvoll bei Notebooks: Docking-Station, fremdes Netzwerk, ohne Netzwerk

Systemeigenschaften – Hardware

Beim Starten kann zwischen den einzelnen Profilen ausgewählt werden.

Man kann durch Kopieren Profile anlegen.

5.6 Microsoft Management Konsole (MMC):

5.6.1 Einführung

Das wesentliche Werkzeug zur Verwaltung des eigenen, aber auch von entfernten Rechnern, ist die MMC.

Früher: viele Tools (Festplatten-Manager, Benutzerverwaltung, ...)

Heute: MMC als Rahmenprogramm, Snap-Ins für spezielle Funktionen.

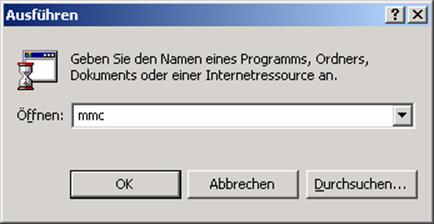

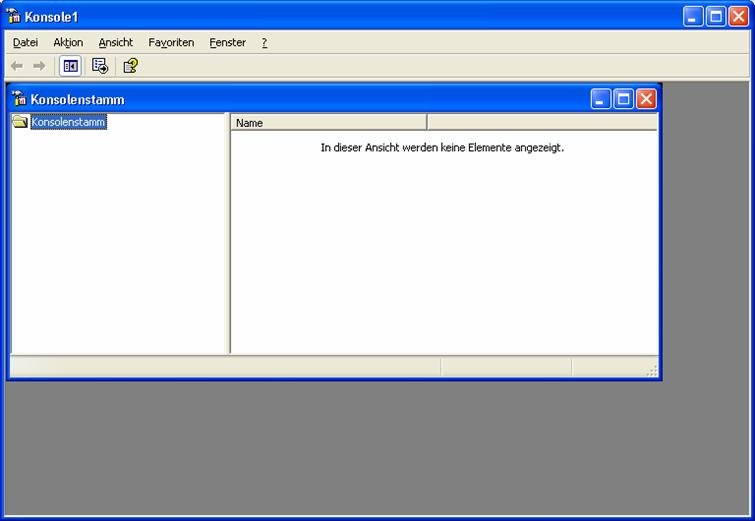

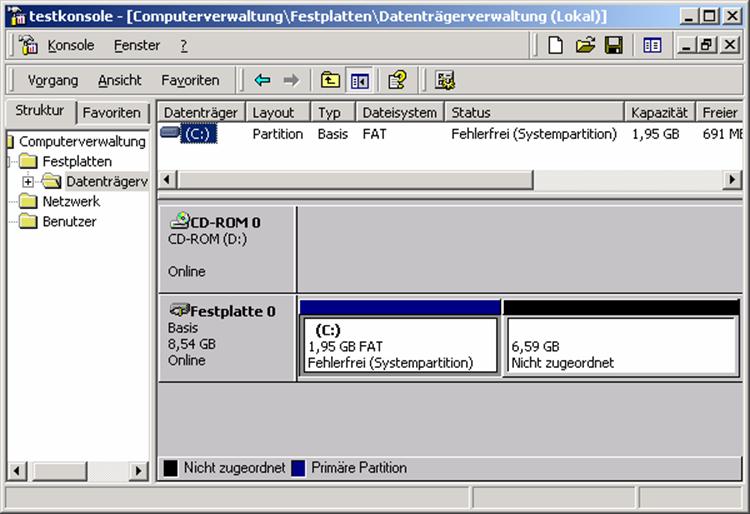

5.6.2 Konfigurieren der MMC:

Man kann allerdings auch selbst Konsolen definieren; das funktioniert so:

Start – Ausführen – MMC

Die Microsoft Management Konsole startet im Autorenmodus:

Durch "Speichern unter" kann der Konsole ein Name gegeben werden, etwa "Testkonsole".

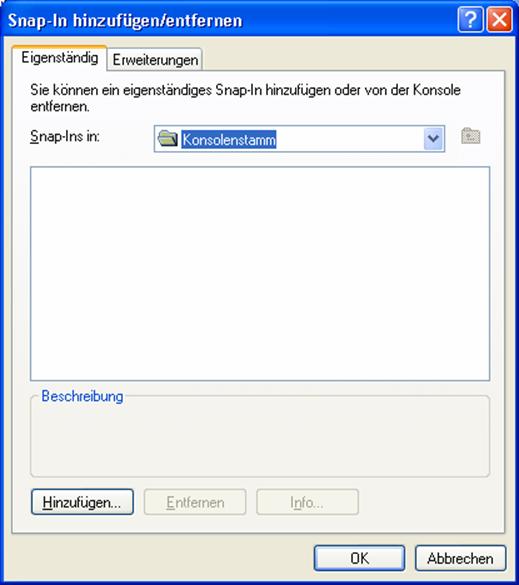

Man kann nun eigenständige Snap-Ins hinzufügen: [Datei]-[Snap-In hinzufügen]

Um eine Gliederung zu erhalten, kann das "Ordner"-Snap-In verwenden werden:

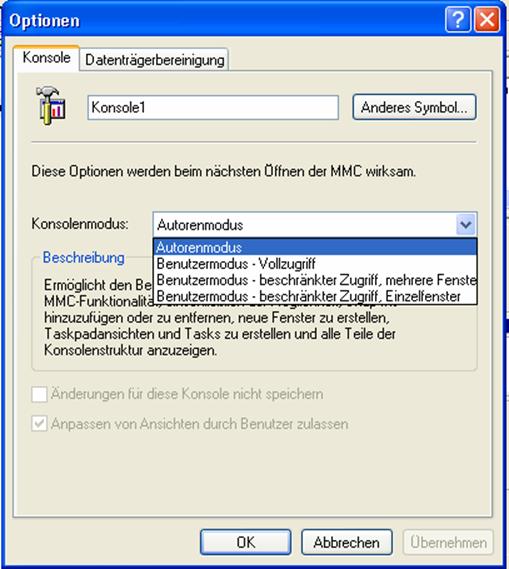

Um die fertig definierte Konsole vor Änderungen zu schützen, muss [Datei]-[Optionen] aufgerufen werden und der Konsolenmodus geändert werden:

Die Konsoleneinstellugen werden standardmäßig im eigenen Profil gespeichert.

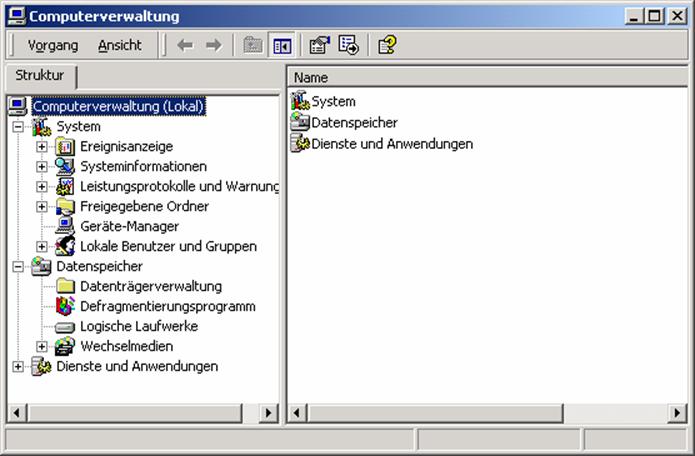

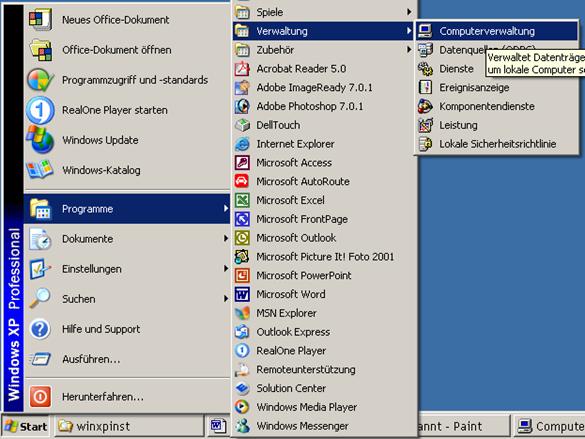

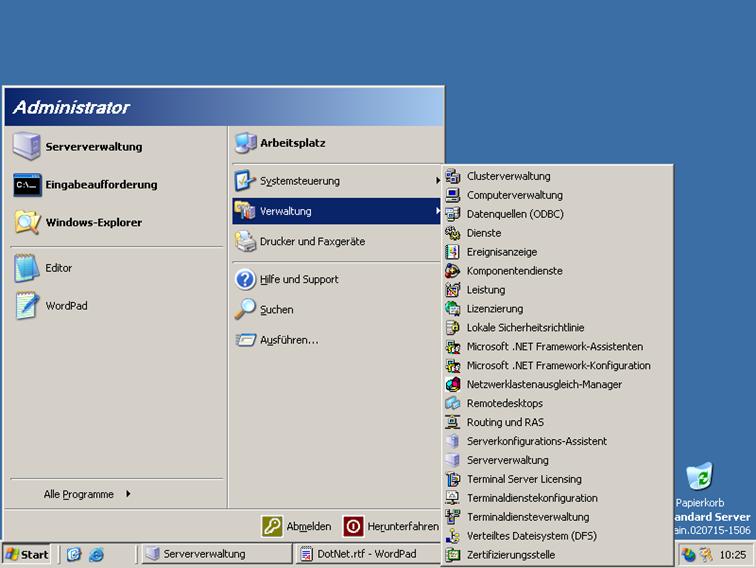

5.6.3 Vordefinierte Konsolen und die Verwaltungs-Programmgruppe

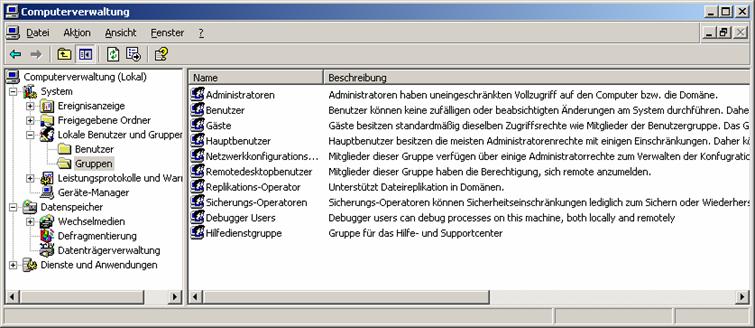

Es gibt eine Reihe vordefinierter Konsolen, etwa die Computerverwaltung:

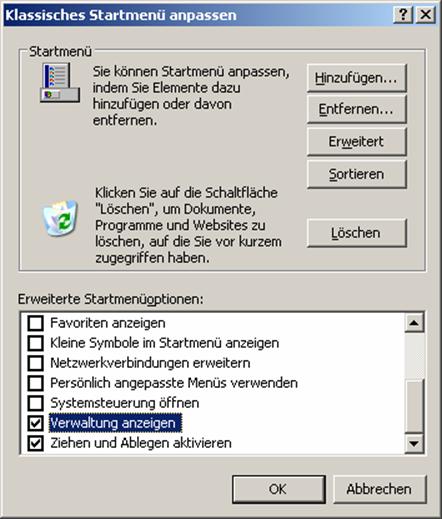

Diese vordefinierten Konsolen sind in der Verwaltungs-Programmgruppe des Startmenüs als Verknüpfungen vorbereitet. Diese Programmgruppe ist standardmäßig nicht sichtbar.

Wenn einmal eine Konsole gespeichert wurde, wird im Menü "Start"- Programme die Verwaltungsprogrammgruppe angezeigt.

Man kann diese Gruppe auch manuell sichtbar machen, indem man die Eigenschaften der Taskleiste öffnet:

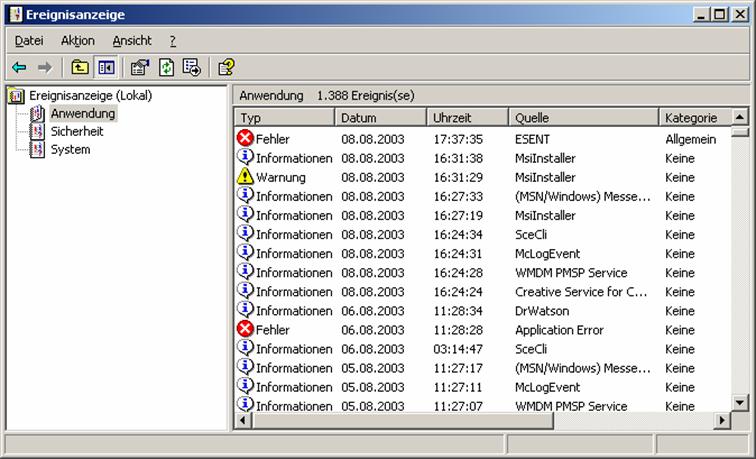

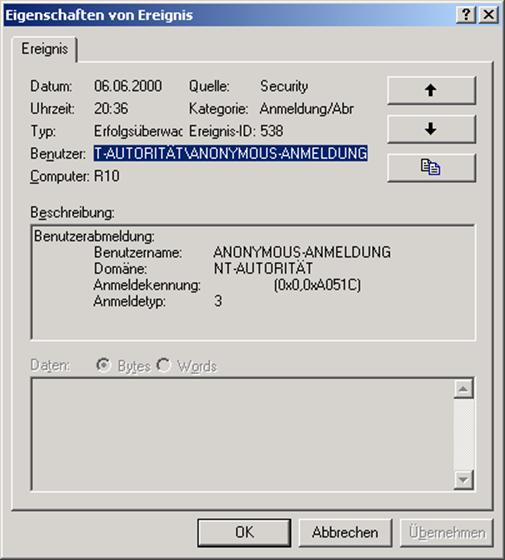

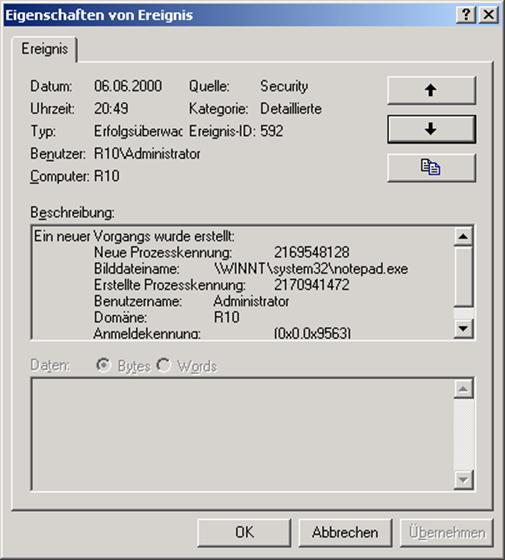

5.6.4 Ereignisanzeige

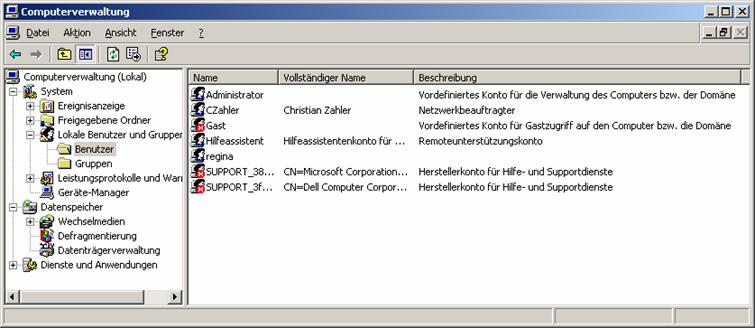

5.7 Lokale Benutzerverwaltung

· Lokale Benutzerkonten: liegen auf dem lokalen PC in der SAM-Datenbank

· Domänen-Benutzerkonten: liegen im Active Directory und sind in der Domäne und allen vertrauten Domänen verfügbar

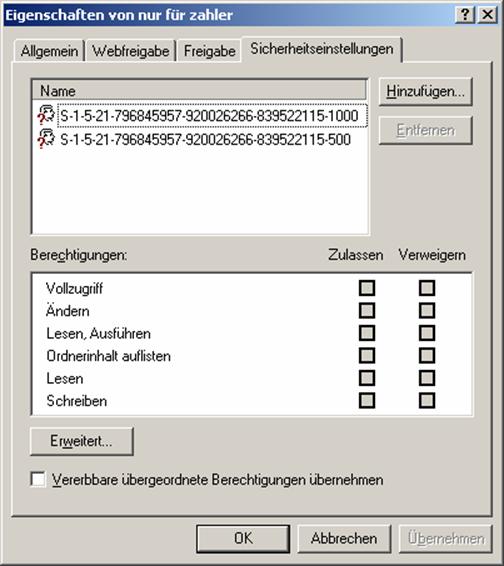

In Wirklichkeit wird mit jedem Benutzerkonto ein interner Primärschlüssel, die sogenannte Security-ID (SID) angelegt. Alle Berechtigungen für diesen Benutzer werden intern mit dieser SID gespeichert. Die SID ist normalerweise unsichtbar, es sei denn, das ursprüngliche Benutzerkonto wurde in der Datenbank gelöscht, die Berechtigungen aber noch nicht, dann kann die SID in den Sicherheitseinstellungen von Dateien und Ordnern auftauchen:

Vordefinierte Konten:

· Administrator: kann nicht gelöscht werden, aber umbenannt

· Gast

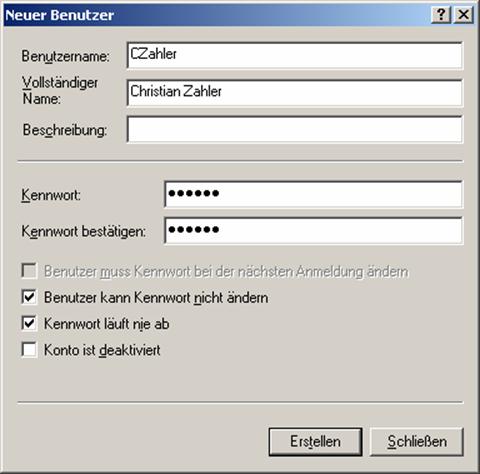

Anlegen von lokalen Benutzerkonten:

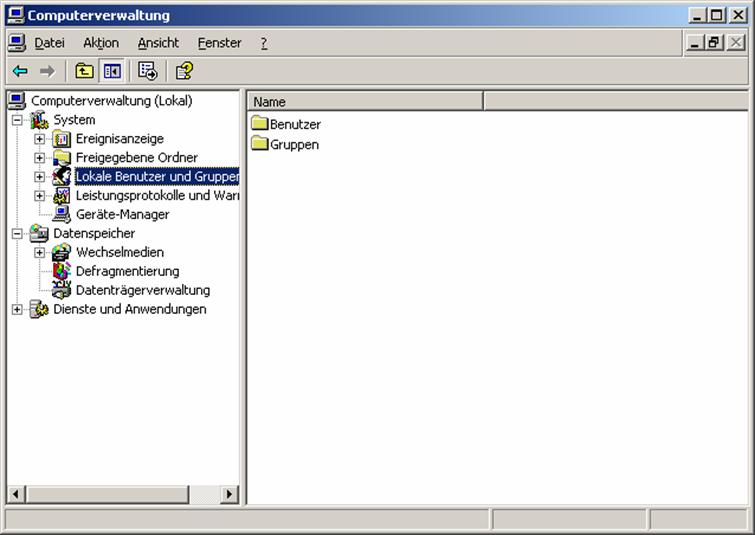

Dies wird mit dem Snap-In „Computerverwaltung“ erledigt:

Vermeiden Sie Sonderzeichen für den Benutzernamen.

Verboten sind:

" / | \ < > ? * = [ ] : ;

Windows 2000/XP verwendet nur die ersten 20 Zeichen des Benutzernamens.

Der Benutzername ist nicht case-sensitiv, beim Passwort wird allerdings Groß- und Kleinschreibung unterschieden.

Kennworter können bis zu 128 Zeichen lang sein.

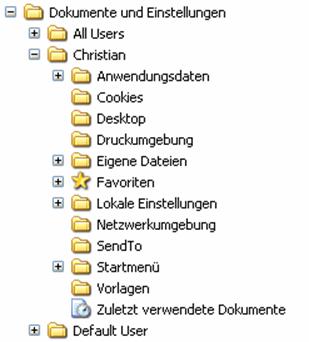

5.8 Benutzerprofile

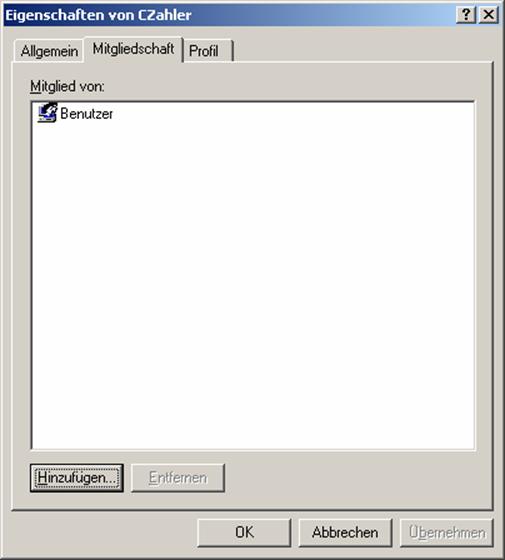

5.9 Lokale Gruppen

Lokale Gruppen werden für den Zugriff auf lokale Ressourcen verwendet. Eine lokale Gruppe kann lokale Benutzer, Domänenbenutzer oder auch Benutzer einer fremden Domäne enthalten. Zweite Verwendung: PC, der zu keiner Domäne gehört, administrieren. Lokale Gruppen können keine Gruppen, sondern nur Benutzer.

Wieder gibt es vordefinierte Gruppen.

· Jeder

Anlegen von lokalen Gruppen:

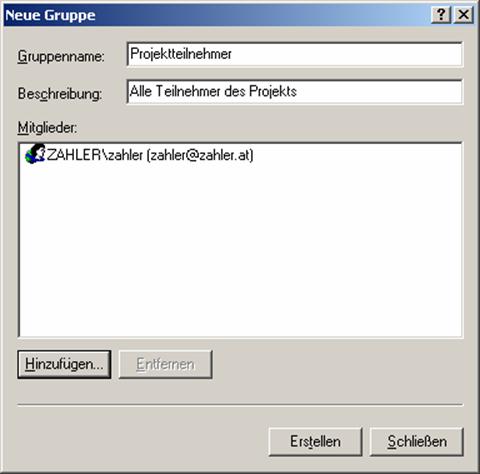

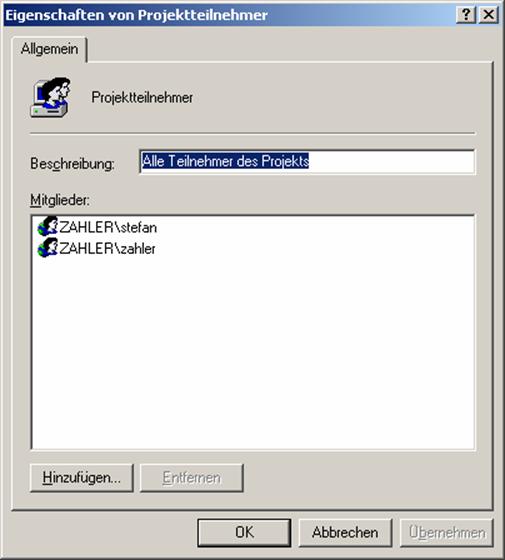

Wieder im MMC-Snap-In "Computerverwaltung".

Klicken Sie mit der rechten Maustaste auf den Eintrag „Gruppen“ und wählen Sie im Kontextmenü [Neue Gruppe].

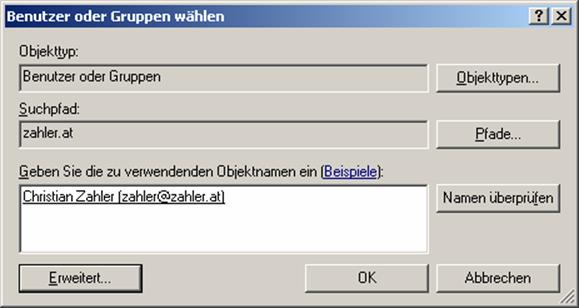

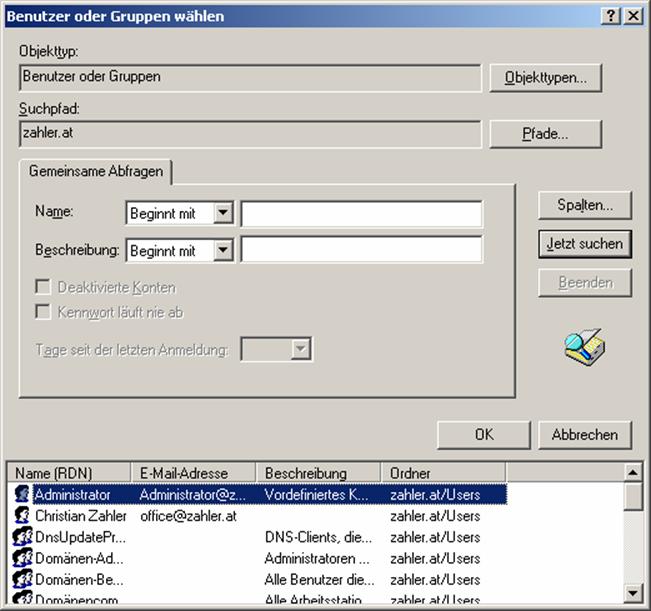

Zum Auswählen von Benutzerkonten klicken Sie auf „Hinzufügen“, dann auf „Erweitert“, dann auf „Jetzt suchen“ – dann werden alle lokalen Benutzerkonten angezeigt.

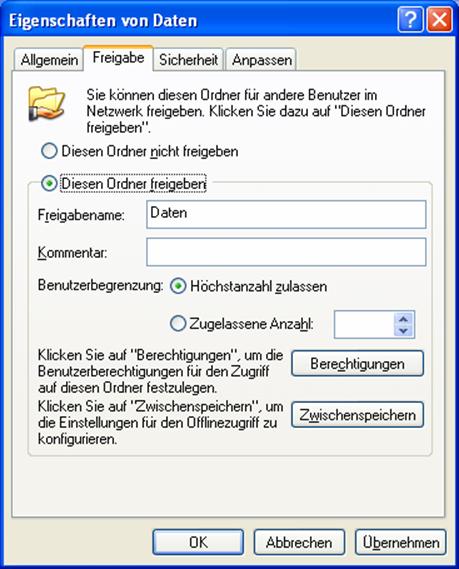

5.10 Freigaben

Um Ordner, Drucker und Dateien im Netzwerk gemeinsam verwenden zu können, ist die Einrichtung von Freigaben nötig.

Freigaben dürfen von Administratoren und Hauptbenutzern durchgeführt werden (beim Server auch Server-Operatoren).

Zweck der Freigaben:

· Auch unter einem FAT16/FAT32-Dateisystem kann der Zugriff auf eine Ressource über das Netzwerk grob geregelt werden.

· Unter NTFS ist das Arbeiten mit Freigaben meist nicht üblich.

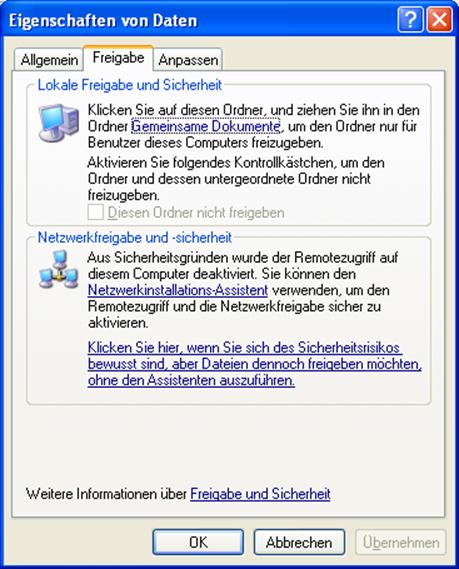

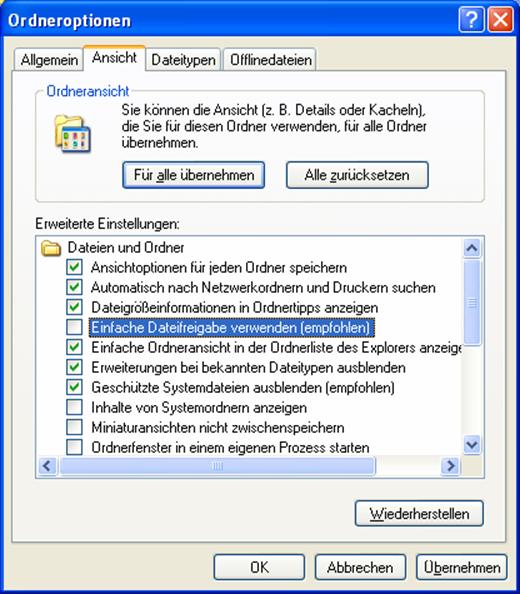

Unter Windows XP ist die Erstellung von Freigaben standardmäßig nicht möglich!

Um wie gewohnt Freigaben von Ordnern und Druckern erstellen zu können, sind einige Schritte nötig. Dazu starten Sie zunächst den Windows-Explorer und wählen [Extras]–[Ordneroptionen].

Ab diesem Zeitpunkt können Ordner und Drucker freigegeben werden (eine „Dateifreigabe“ gibt es übrigens nicht!).

Freigabe-Berechtigungen:

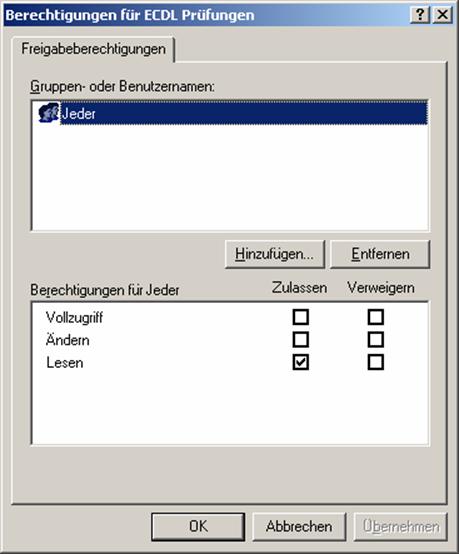

|

Man unterscheidet nur drei Berechtigungsstufen:

Wichtig: Standardmäßig ist in Windows XP für die Gruppe „Jeder“ das Leserecht eingetragen. (In Windows 2000 hatte die Gruppe „Jeder“ standardmäßig auf Freigabeebene den Vollzugriff!) Berechtigungen für die Freigabe gelten auch für alle Unterordner und alle Dateien in der Freigabe.

|

|

Freigaben wirken wie eine Art "Filter"; zunächst gelten die Freigabe-Berechtigungen, da die Datei-Sicherheitseinstellungen.

Verdeckte Freigaben:

Freigabenamen mit einem $-Zeichen am Ende sind "unsichtbar". (Verknüpfungen zu diesen Freigaben können nur dann eingerichtet werden, wenn der Freigabename bekannt ist)

Administrative Freigaben:

ADMIN$ .... zeigt auf \WINNT - für administrative Zugriffe

PRINT$ .... für Druckeradministration; Print-Operatoren, Administratoren haben Vollzugriff

C$, D$, E$ ...... Systemfreigabe für jeden Laufwerksbuchstaben

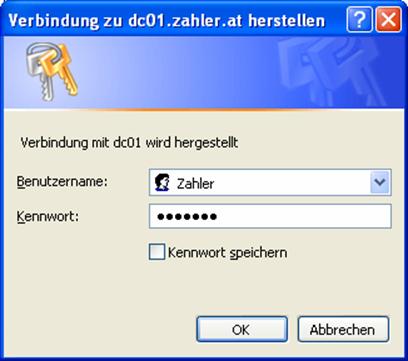

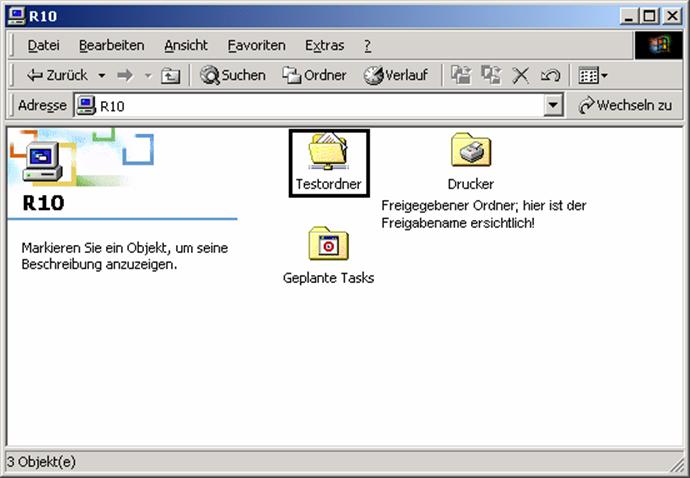

Zugriff auf freigegebene Ordner:

Die Freigabe ist in der Netzwerkumgebung als verbundener Ordner sichtbar:

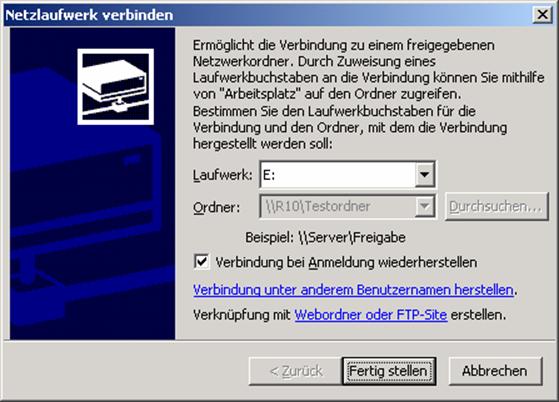

Jeder Freigabe kann ein Laufwerksbuchstabe zugeordnet werden:

Laufwerksbuchstabenzuordnung in der Kommandozeile mit der Anweisung net use:

Beispiel:

C:\>net use M: \\r10\Testordner

Der Befehl wurde erfolgreich ausgeführt.

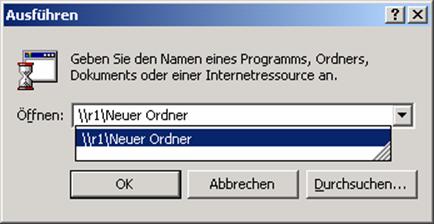

Weitere Möglichkeit: Start - Ausführen

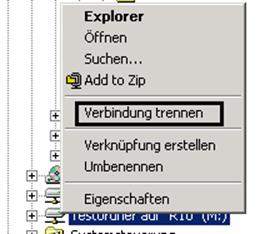

Werden zugeordnete Laufwerksbuchstaben nicht mehr benötigt, so kann die Freigabe wieder getrennt werden:

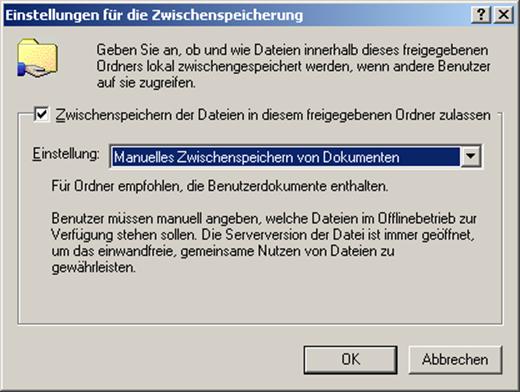

Wichtig für die Offline-Ordner:

Verbesserte Version des "Aktenkoffers": Hier kann auf eine Netzwerkressource zugegriffen werden, obwohl sie nicht mehr verfügbar ist. Standardmäßig wird für das Zwischenspeichern 10 % der Festplatte verwendet; kann geändert werden.

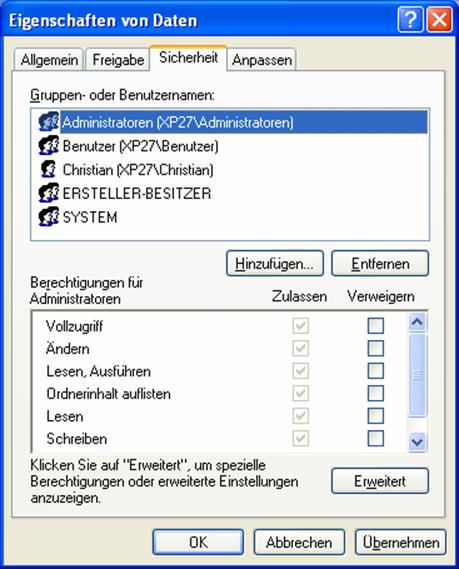

5.11 NTFS-Berechtigungen

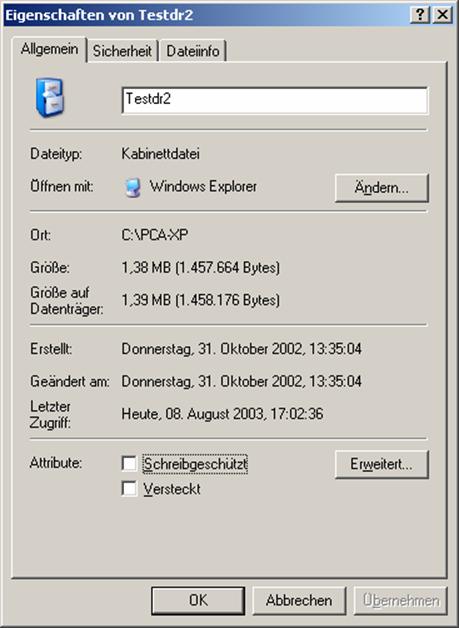

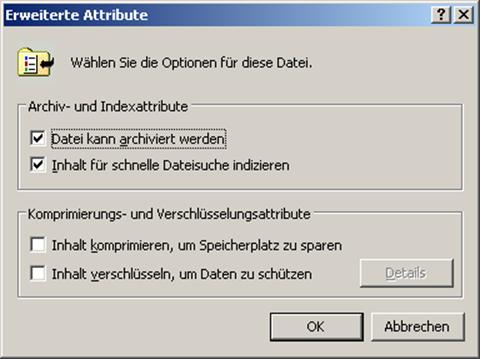

FAT-kompatible Dateiattribute in NTFS:

Die Attribute „Schreibgeschützt“, „Versteckt“ und „Archiviert“ dienen u. a. der DOS-Kompatibilität, wobei allerdings das Systemattribut nicht mehr verwendet wird. Stattdessen wurden erweiterte Attribute eingeführt, mit denen man etwa die Datei komprimieren ODER verschlüsseln kann.

Der Inhalt kann komprimiert werden.

Typische Clustergrößen für 2 GB-Festplatte und darüber: 2 KB

Sicherheitseinstellungen:

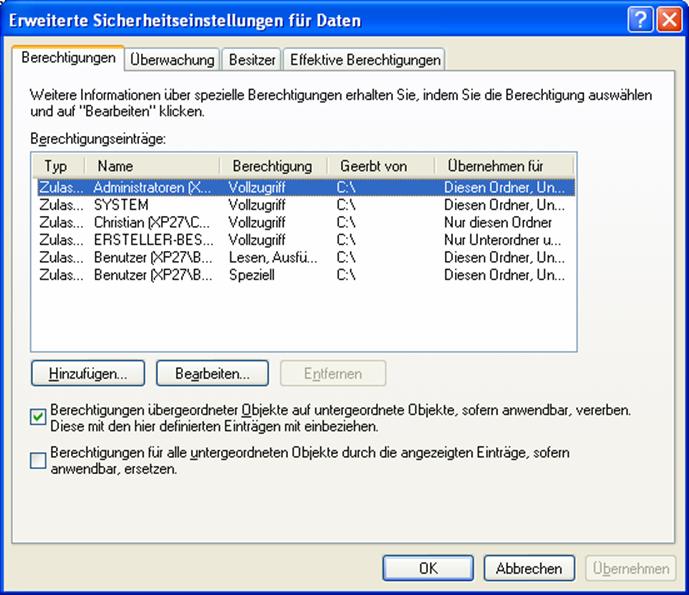

Berechtigungen können jetzt an Unterordner und die darin befindlichen Dateien vererbt werden; die geschieht standardmäßig automatisch!

Man kann allerdings diese Vererbung blockieren und die Rechte neu festlegen.

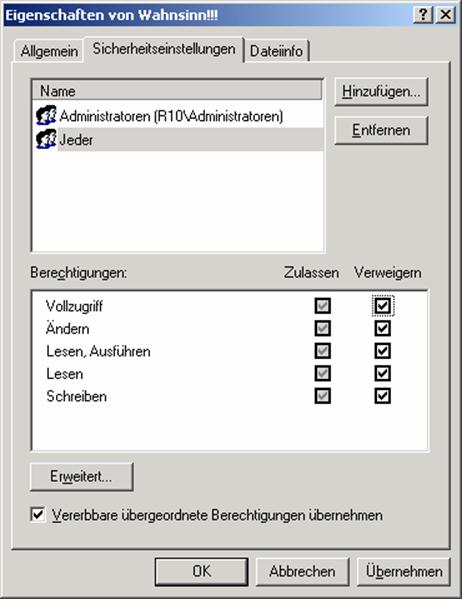

Eigenschaften NTFS-Dateien (Kontextmenü - [Eigenschaften]).

Hier sieht man, welche Rechte vom übergeordneten Verzeichnis ererbt worden sind:

![]() Diese Rechte wurden vom

übergeordneten Verzeichnis ererbt!

Diese Rechte wurden vom

übergeordneten Verzeichnis ererbt!

![]() Diese Rechte wurden im

aktuellen Verzeichnis gesetzt

Diese Rechte wurden im

aktuellen Verzeichnis gesetzt

Durch Deaktivieren des Kontrollkästchens "Berechtigungen übergeordneter Objekte auf untergeordnete Objekt, sofern anwendbar, vererben" wird die Vererbungskette genau an dieser Stelle unterbrochen.

Die Rechtevergabe erfolgt kumulativ, d.h. ererbte Rechte und neu vergebene Rechte sammeln sich an.

Rechteliste = ACL (Access Control List)

Man kann nicht ein erebtes positives Recht entziehen ("wegklicken"), aber man kann negative Rechte ("Verweigern") setzen!

Wichtig:

Verweigerungsrechte haben Vorrang vor positiven Rechten!

Wenn in einer ACL kein Eintrag für einen Benutzer steht, dann wird im Zweifelsfall negativ entschieden.

Beispiel: Auf die Datei Projektdoku.XLS haben folgende Gruppen Zugriffsrechte:

· Administratoren: Vollzugriff

· Sicherungsoperatoren: negatives Recht "Lesen"

Herr Meier gehört zu beiden Gruppen. Darf er auf diese Datei lesend zugreifen?

Antwort: Nein, weil das negative Recht Vorrang hat!

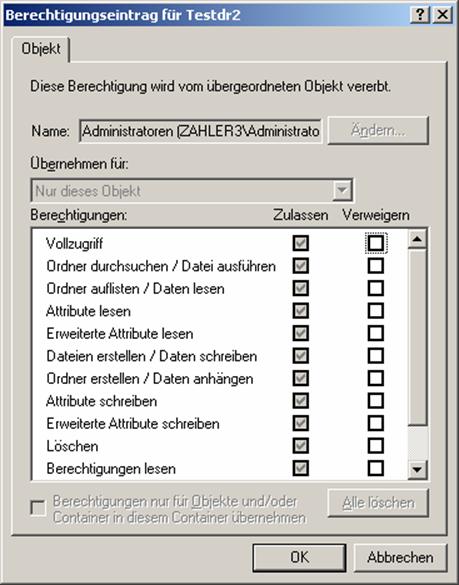

Mit der Schaltfläche "Anzeigen" können die wirklichen Rechte detailliert eingesehen werden:

Rechte kann man in Grundkategorien einteilen:

Voneinander unabhängig sind

· Lesen

· Schreiben

Voneinander abhängig sind:

· Lesen und Ausführen: beinhaltet das Leserecht

· Ändern = Lesen + Ausführen + Schreiben

· Vollzugriff = alles (inkl. Besitzrechte übernehmen, Berechtigungen ändern)

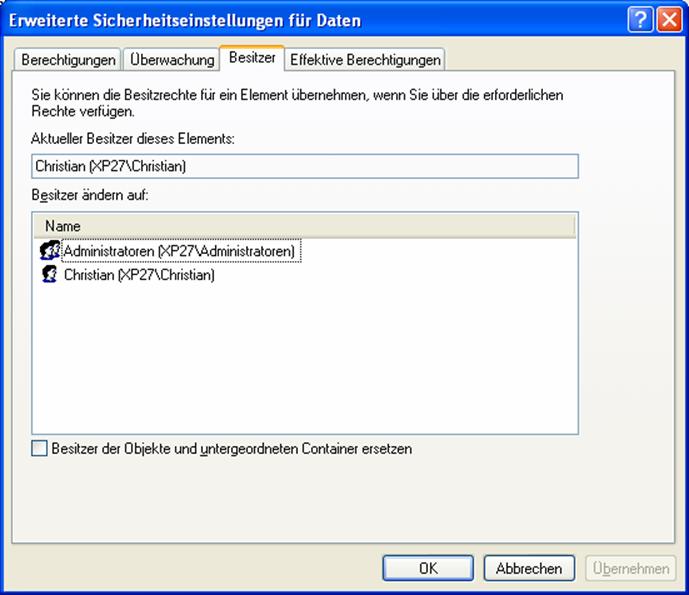

Das Recht "Besitz übernehmen" ist das "oberste Recht", da es geeignet ist, alle anderen Rechte beliebig festzulegen.

Der Besitzer hat immer das Recht, Besitz zu übernehmen.

Es ist günstig, Dateien mit gleichen Sicherheitseigenschaften im selben Ordner zu speichern!

Für die Rechtevergabe gibt es zwei stark unterschiedliche Strategien:

- Ich entziehe den Benutzern nur die Rechte, die dem System Schaden zufügen können - sehr liberale Strategie.

- Ich gebe den Benutzern nur die Rechte, die sie unbedingt benötigen - sehr strenge Strategie.

Im Wurzelverzeichnis C:\ hat jeder Benutzer Lesezugriff! (Das hat sich gegenüber Wíndows 2000 geändert: Damals hatte jeder Benutzer Vollzugriff!) In einer neuen NTFS-Partition hat ebenfalls standardmäßig jeder Benutzer Lesezugriff!

Allerdings werden die Rechte nicht an das WINDOWS-Verzeichnis weitervererbt (d.h. die Vererbungskette ist standardmäßig unterbrochen).

Regeln für das Verhalten von Berechtigungen beim Kopieren und Verschieben von Dateien und Ordnern:

Wenn ein Ordner auf demselben NTFS-Laufwerk verschoben wird, werden die Berechtigungen "mitgenommen".

Wenn ein Ordner in ein anderes NTFS-Laufwerk verschoben wird, werden die Berechtigungen nicht mitgenommen!

Beim Kopieren werden die Berechtigungen nicht mitübernommen! (Kopieren = Neuerstellen + Lesen im alten Ordner) Man erhält als vererbte Berechtigungen nur die im Zielordner.

Problem:

Wenn man "Jeder" alle Rechte entzieht, könnte theoretisch niemand mehr (auch der Administrator nicht) keine Änderungen mehr durchführen!

Abhilfe: Der Administrator und die Gruppe der Sicherungsoperatoren haben das Recht, bestehende Zugriffsrechte zu ignorieren (dies wird aber mitprotokolliert!) – dies geschieht durch die Übernahme des Besitzes an diesem Ordner/dieser Datei.

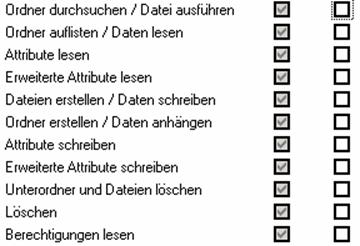

Mit dem Recht "Ordner durchsuchen" kann man den Ordner nicht öffnen, aber eine Verknüpfung zu einer im Ordner befindlichen Datei erstellen und auf diese Datei zugreifen. Mit dem Recht "Ordner auflisten" kann der Ordnerinhalt angezeigt werden:

Beispiel: Rechte für Ordner entsprechen (ähnlich wie bei Linux) Rechten für Dateien

![]()

Also: Attribute werden für Dateien anders interpretiert wie für Ordner!

6 Installation von Windows Server 2003

Produktfamilie:

· Windows Server 2003, Standard Edition

· Windows Server 2003, Enterprise Server

· Windows Server 2003, Datacenter Server

· Windows Server 2003, Web Edition: speziell "abgespeckte" Version - kein ADS, kein VPN; Teil des Standard-Servers

· Windows Small Business Server 2003

Menüführung wurde an Windows XP angeglichen

Beim Anlegen von Freigaben wird standardmäßig die Berechtigung "Jeder - Lesen" vergeben.

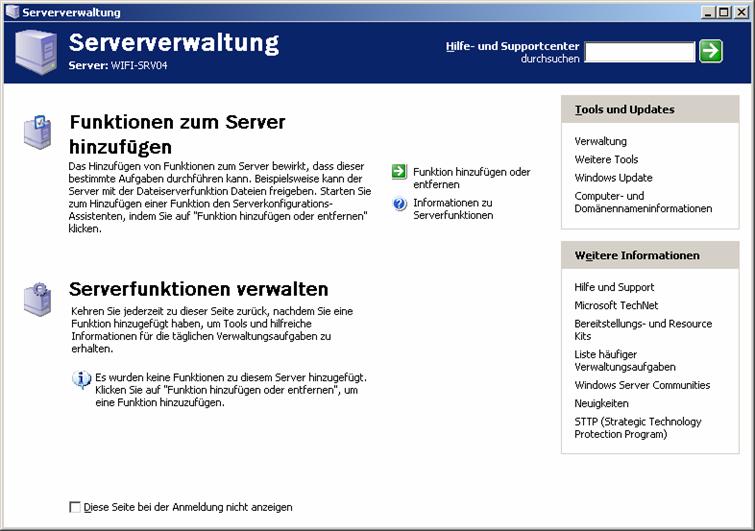

Anderer Assistent zur Serververwaltung:

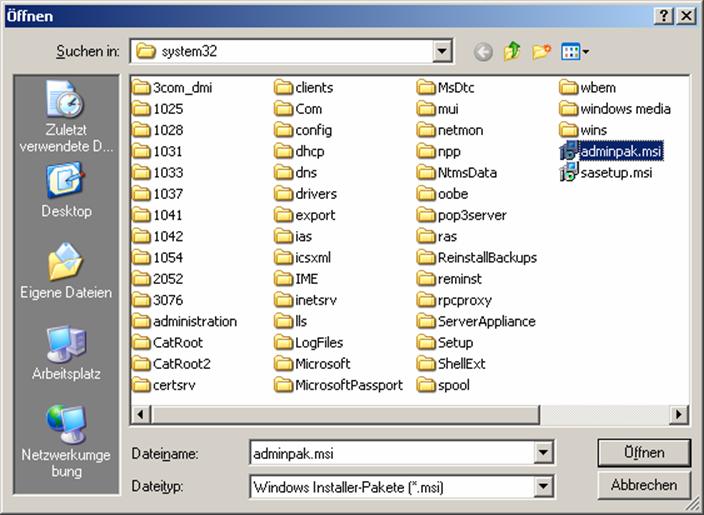

Administrieren eines Windows 2003-Servers von der Workstations aus:

Hier muss ein eigenes Snap-In installiert werden, das auf der Windows 2000 Professional CD enthalten ist:

\\CD\I386\ADMINPAK.MSI\ADMINPK.CH_

Mit Start – Programme – Administrative Tools – Active Directory User und Computer

7 Das Active Directory-Domänenkonzept von Windows 2000/2003

7.1 Einführung

Seit Windows 2000 wird das Active Directory Service (ADS) als Verzeichnisdienst in Domänen verwendet. Ein Verzeichnisdienst dient zur eindeutigen Identifikation von Benutzern und Ressourcen im Netz.

Domänen: werden gesteuert von Domänencontrollern (DC)

In einer Domäne kann es mehrere gleichberechtigte DCs geben. (In der Standardinstallation wird der "NT 4-Kompatibilitätsmodus" installiert, bei dem es genau einen Primären Domänencontroller (PDC) geben darf, alle anderen werden als Backup Domain Controller (BDC) konfiguriert).

In der Active Directory-Datenbank sind unter anderem alle Benutzer-, Gruppen- und Computerobjekte der Domäne gespeichert. Jeder DC repliziert die Benutzerinformationen auf alle anderen DC auf der Domäne. Man kann den zeitlichen Ablauf einstellen, wie die Replikation erfolgen soll (etwa beim Deaktivieren von Benutzerkonten sofort, beim Neuanlegen von Benutzerkonten nach 10 Minuten etc.).

Die Active Directory-Verzeichnisdienste verwenden DNS als Namenssystem.

Active Directory arbeitet mit allen Anwendungen und Verzeichnissen zusammen, die das LDAP = Lightweight Directory Access Protocol unterstützen.

Folgende Standards für das Ansprechen von Benutzern und Ressourcen sind zulässig:

· UNC (NT-4-Standard): \\server.noe.wifi.at\Projekte

· RFC 822-kompatible Namen, User Principal Name: e-mail-artige Namen, zB PKaliba@noe.wifi.at

· HTTP: http://ldap.noe.wifi.at/Users/PKaliba

· LDAP: ldap://ldap.noe.wifi.at/CD=PKaliba,OU=trainer,DC=EDV

derzeitige Anwendung von LDAP im Internet: Abfragen von e-Mail-Adressen von Benutzern (etwa bei www.yahoo.com o.ä.)

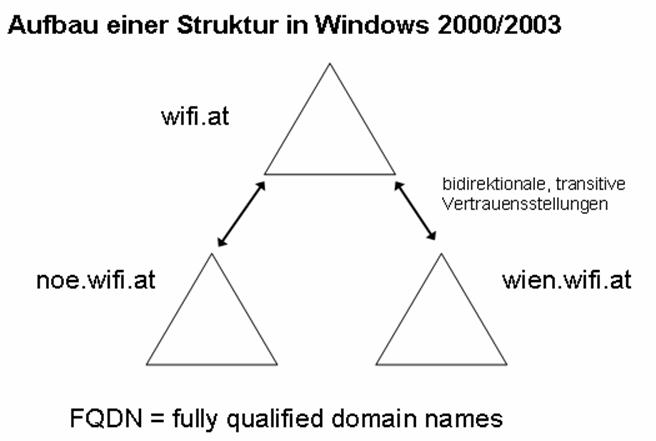

Konzept:

· Forests, bestehen aus mehreren

· Trees, bestehen aus mehreren

· Domänen, bestehen aus mehreren

· Organisational Units (Organisationseinheiten)

Schema: enthält formale Definition des Inhalts und der Struktur von Active Directory-Verzeichnisdiensten

Entstehung des Active Directory-Konzepts:

Das Aktive Directory-Konzept hat zwei Ursprünge:

- X.500-Verzeichnisdienst, eine ISO-Norm, an die sich viele kommerzielle Anbieter anzulehnen versuchen (Win2000: Active Directory, Novell: Novell Directory System etc.)

- Directory Access Protocol (DAP), wird auch grundlegend verwendet für den X.400-Mail-Transport (Exchange Server)

Für Win2000 wurde dieses Konzept abgespeckt: Statt X.500 wird Active Directory verwendet, statt des DAP ein LDAP.

Da X.400 Mail sehr umfangreiche Funktionalität bietet, wird es oft in großen Unternehmen als "Backbone E-Mail System" verwendet, da keine Spezialfeatures von E-Mail-Systemen verlorengehen (Lotus, Outlook etc.).

Active Directory-Namenskonventionen:

/DC=com /DC=microsoft /ON=div /CN=benutzer /CN=Josef Maier

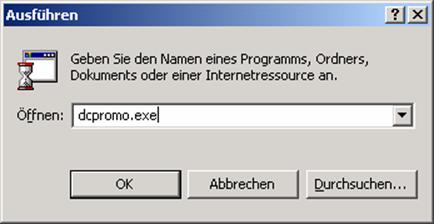

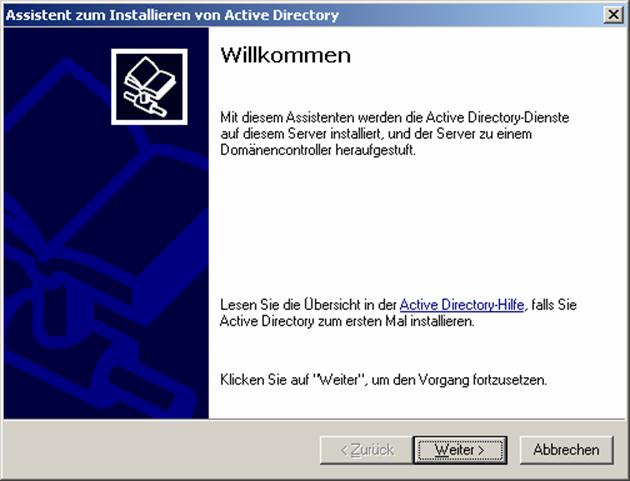

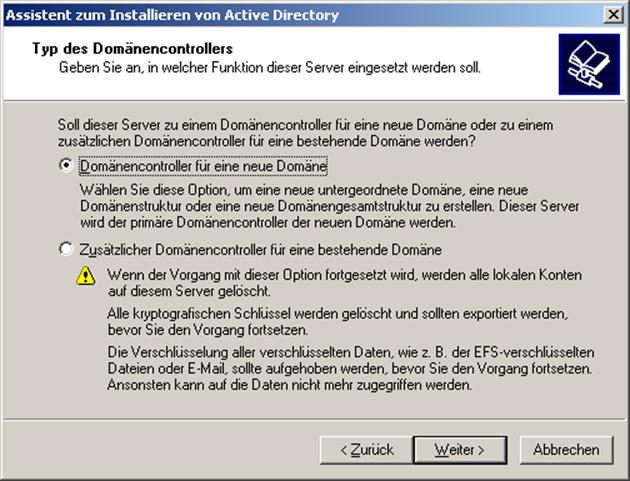

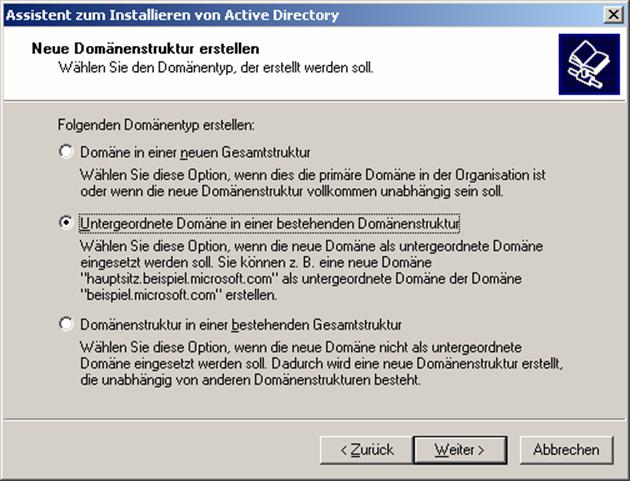

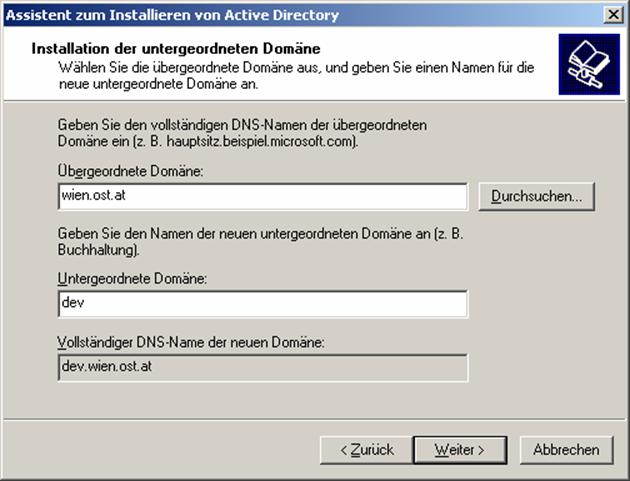

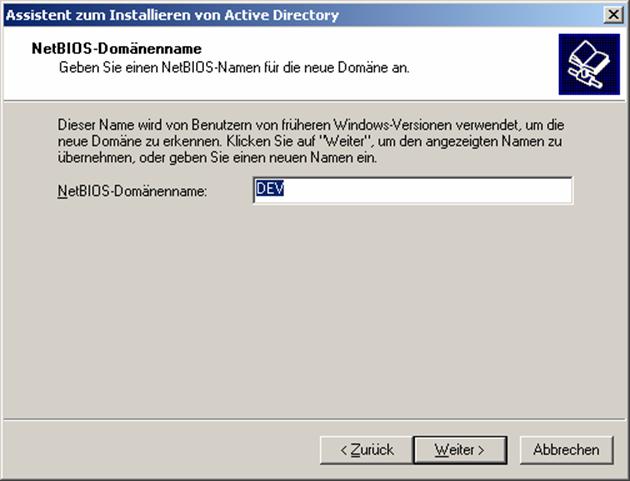

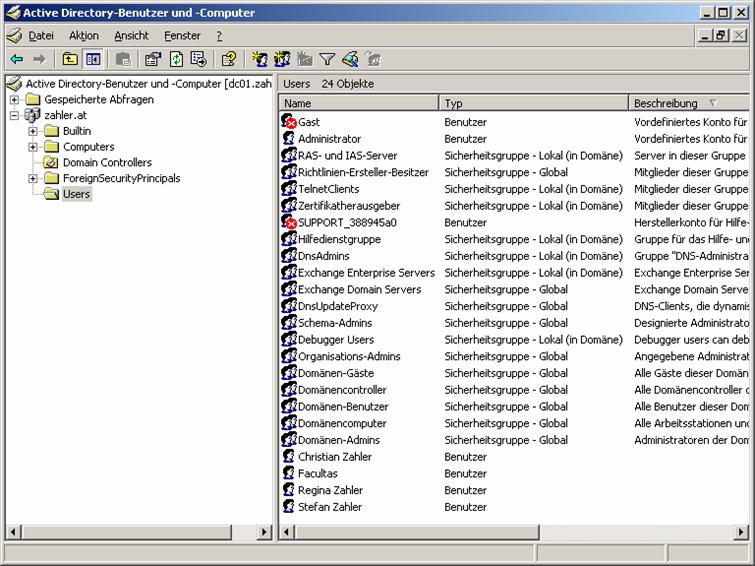

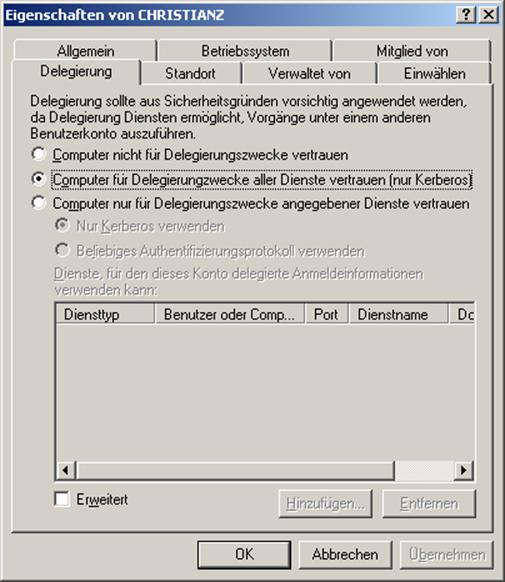

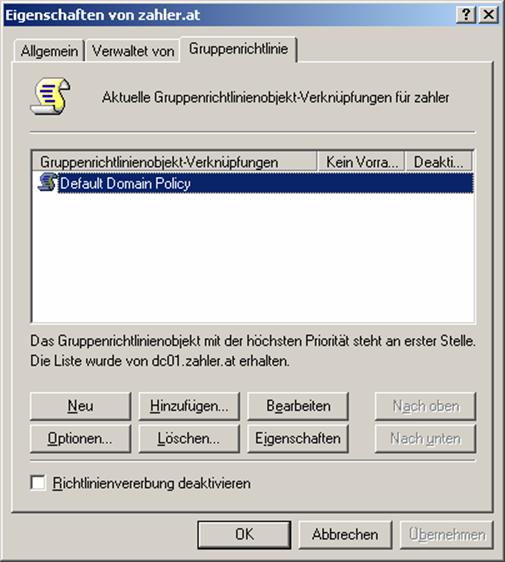

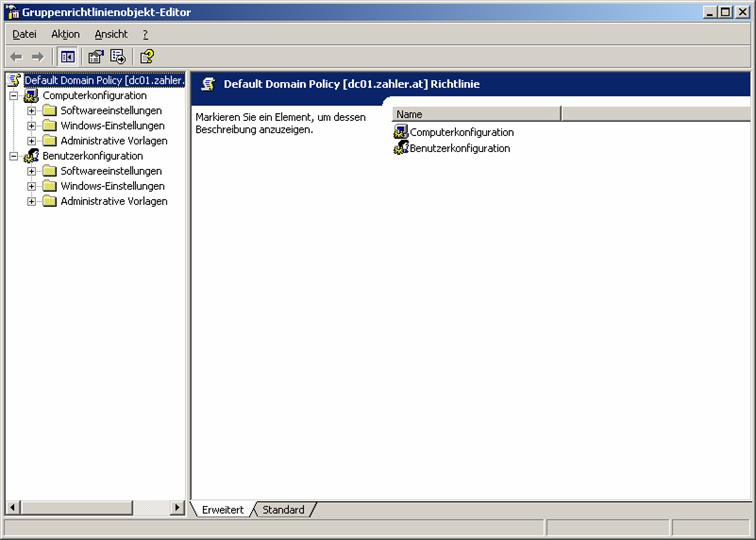

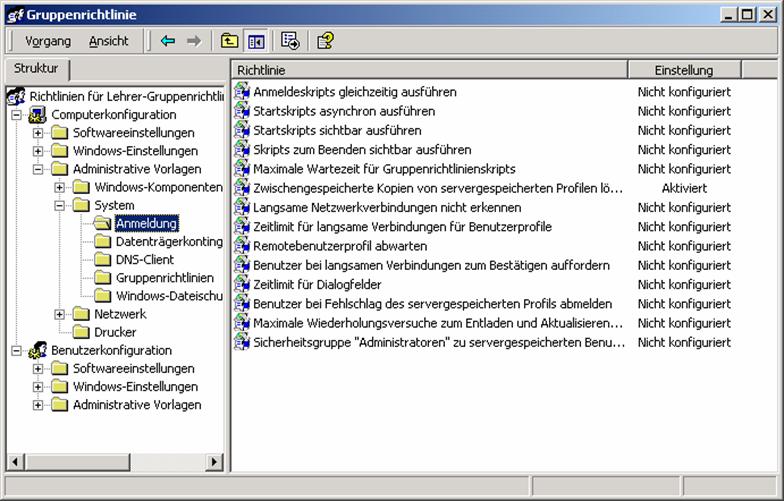

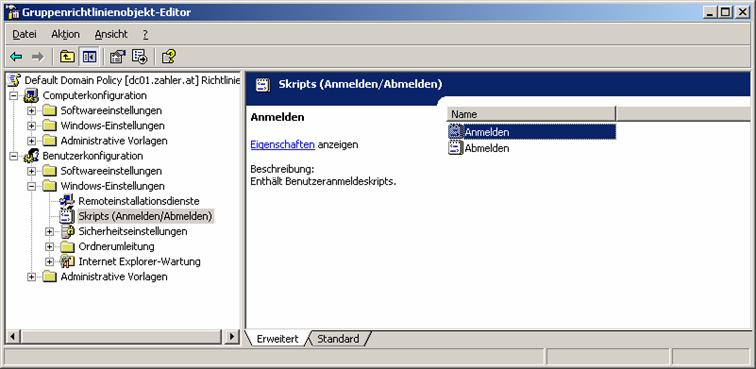

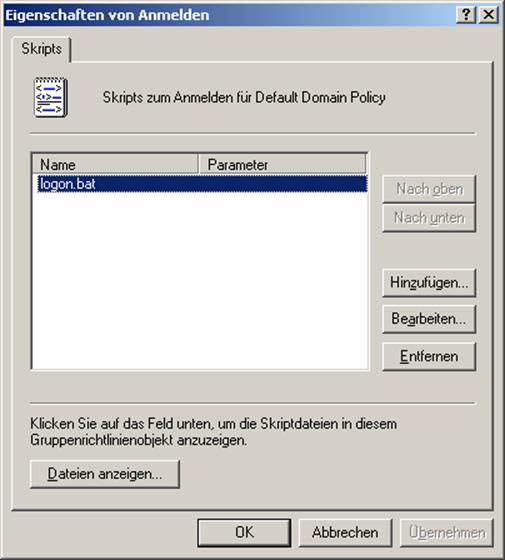

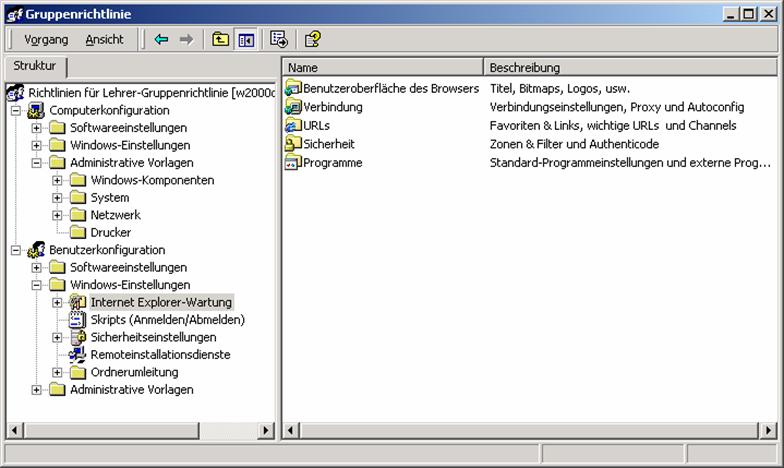

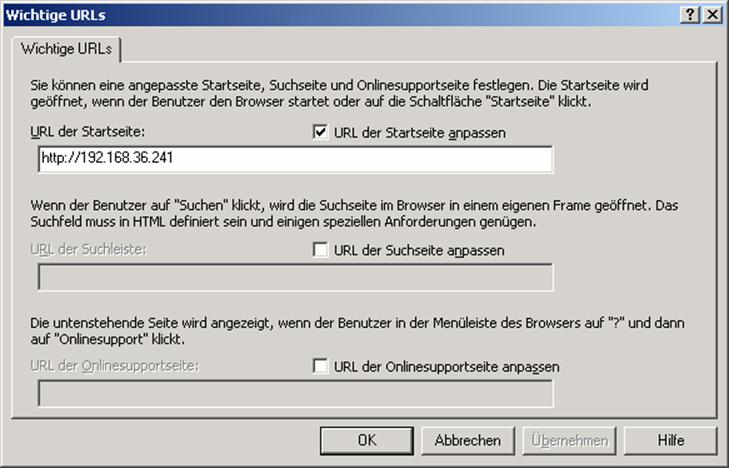

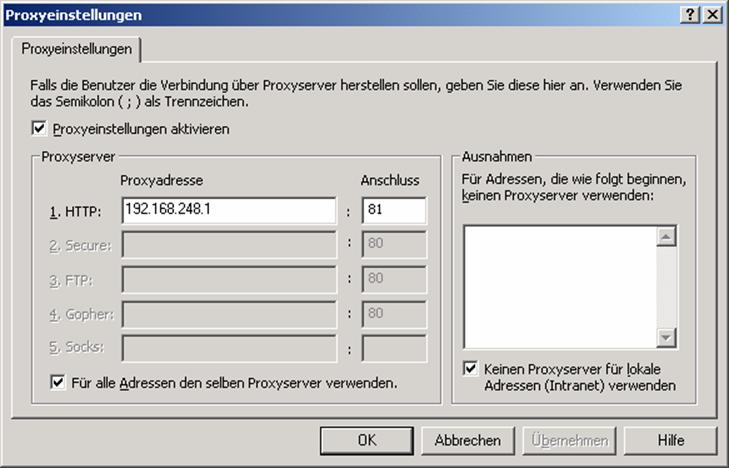

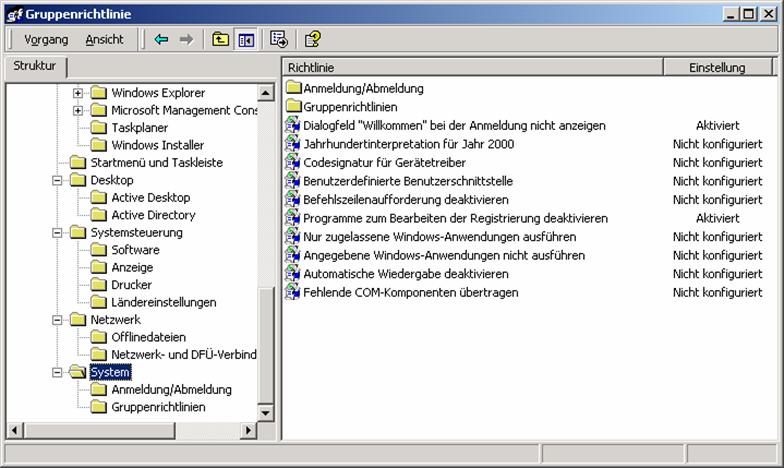

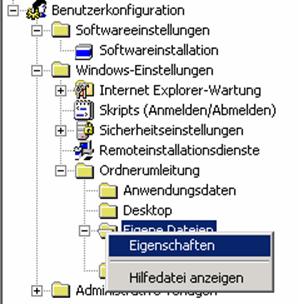

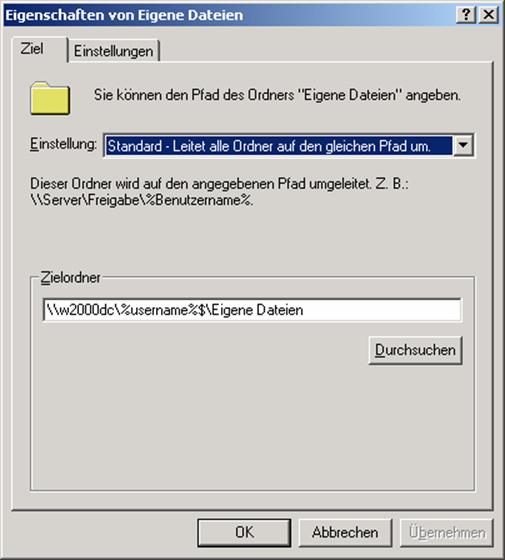

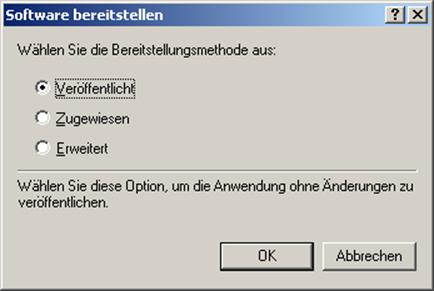

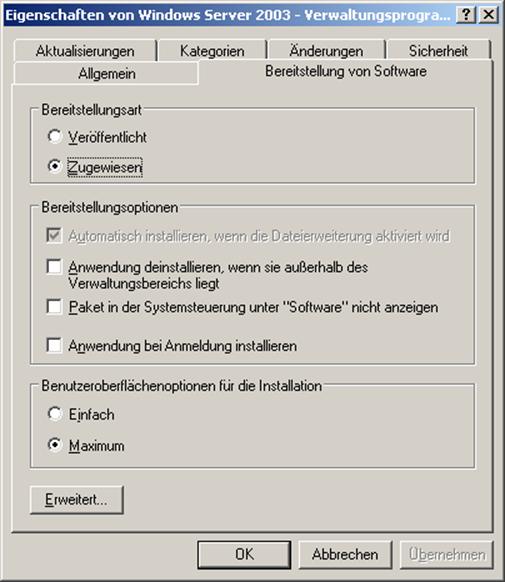

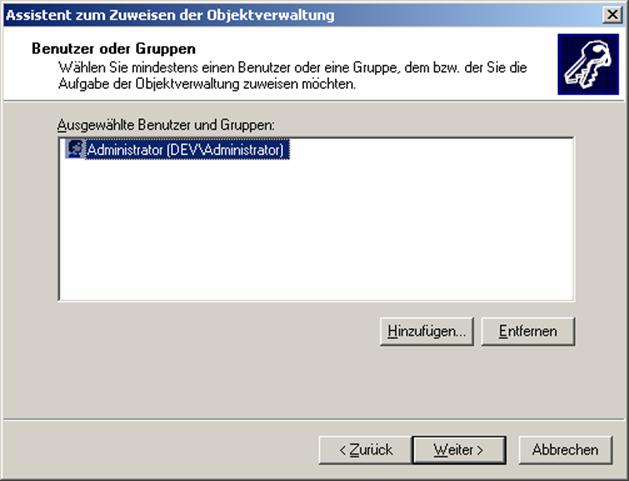

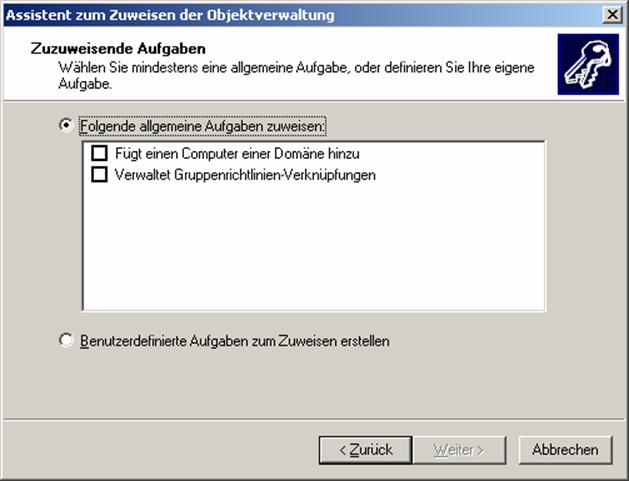

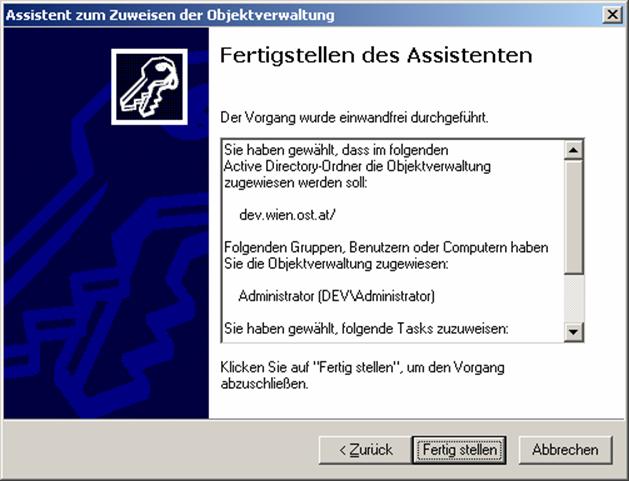

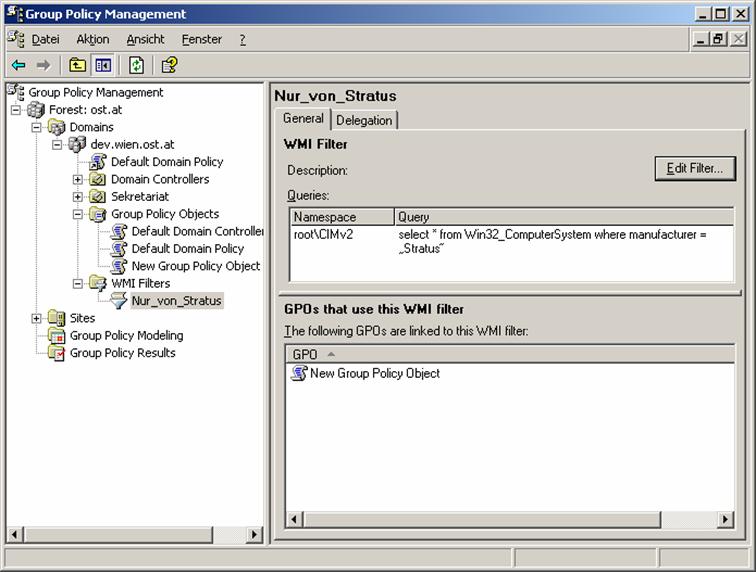

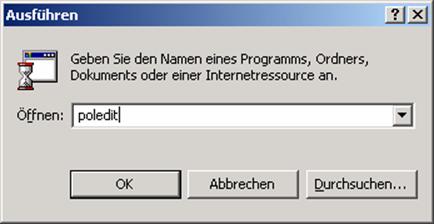

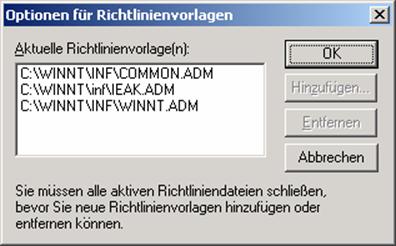

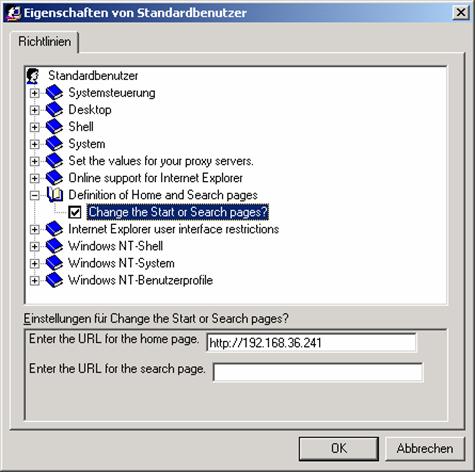

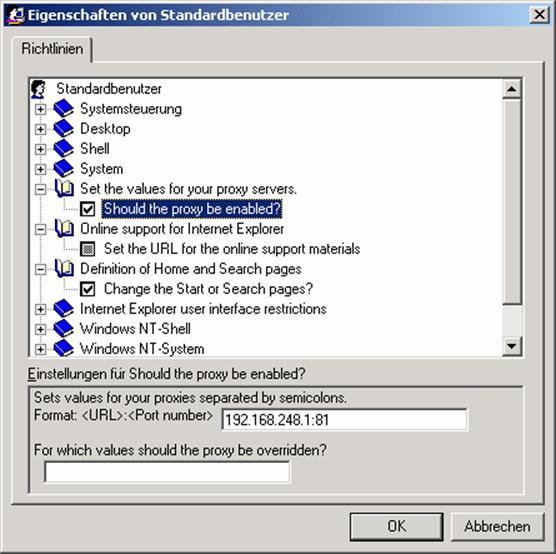

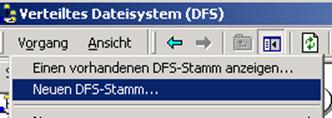

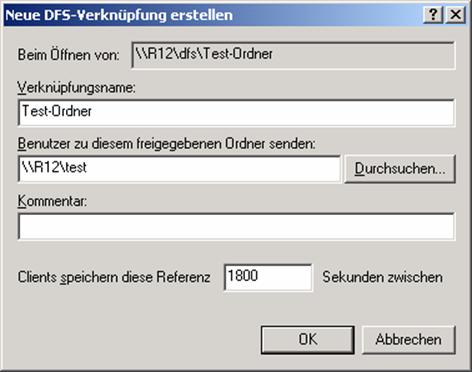

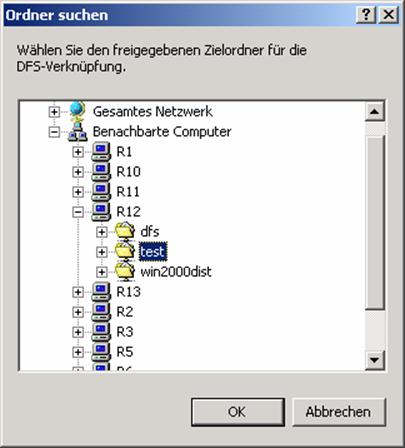

bedeutet: