35878

Netzwerktechnik

Arbeitsunterlage von

Mag. Christian Zahler

September 2004

Inhalt

1.1 Größenordnung von Netzwerken

1.2 Peer-to-Peer-Netze und Client-Server-Architekturen

2 Datenübertragung in Netzwerken

2.2 Das TCP/IP-4 Schichten-Modell (DoD-Modell)

2.3 Aktive Netzwerkkomponenten

3 Netzwerk-Hardware und Verkabelung

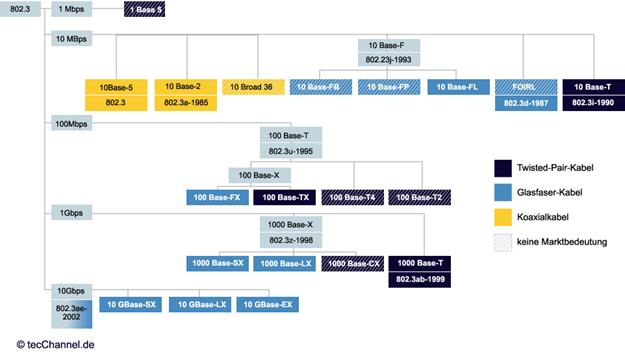

3.1.3 Fast Ethernet (IEEE 802.3u, 1995)

3.1.4 Gigabit-Ethernet (IEEE 802.3z, 1998)

3.1.5 10Gigabit-Ethernet (IEEE 802.3ae, 2002)

3.1.6 Gemeinsamkeiten von Ethernet

3.4 FDDI (Fiver Distributed Data Interface)

3.5 Funk-LAN (WLAN: Wireless LAN)

3.6 PAN – Personal Area Networks (“Bluetooth”)

4 Strukturierte Gebäudeverkabelung

4.2 Strukturen der Gebäudeverkabelung

4.3 Durchsatzmessung – Leistungsmessung

5 Das Internet Protocol Version 4

5.4 Klassenorientierte IP-Adressen

5.7 CIDR (Classless Inter-Domain Routing), VLSM (Variable Length Subnet Masks) und Supernetting.

5.11 ARP (Address Resolution Protocol)

6 Das Transfer/Transmission Control Protocol (TCP)

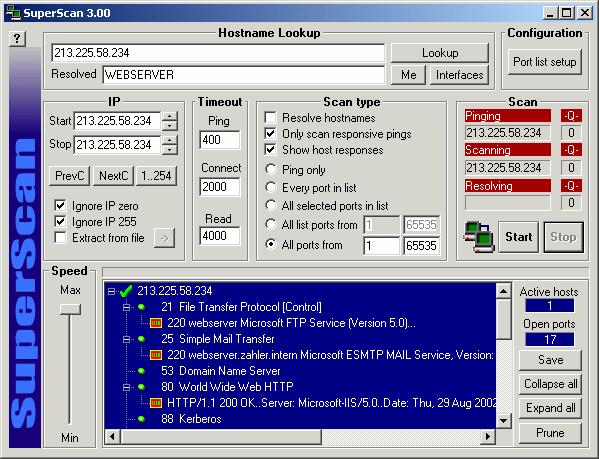

7 TCP/IP-Diagnose- und Konfigurationsprogramme

7.1 ping ("Packet Internet Groper"):

8 IP-Routing mit Windows Server 2003

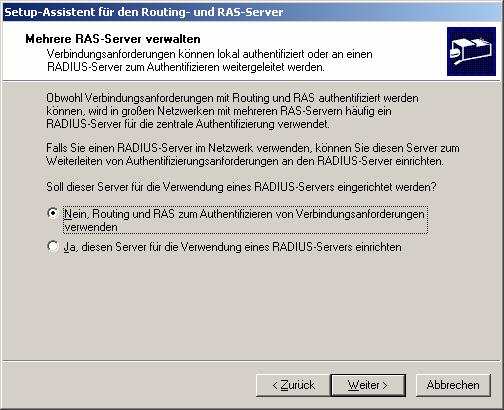

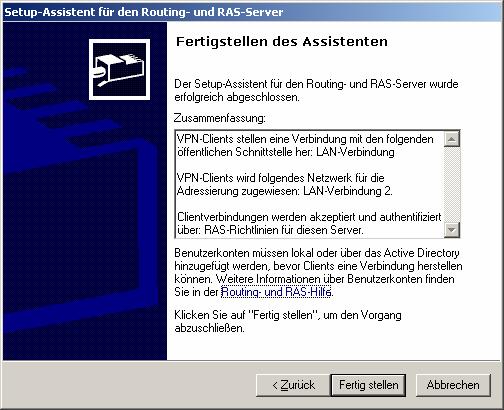

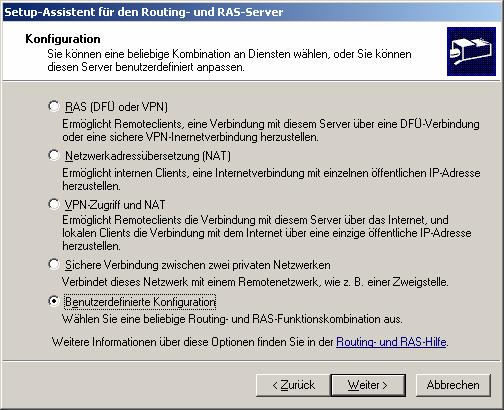

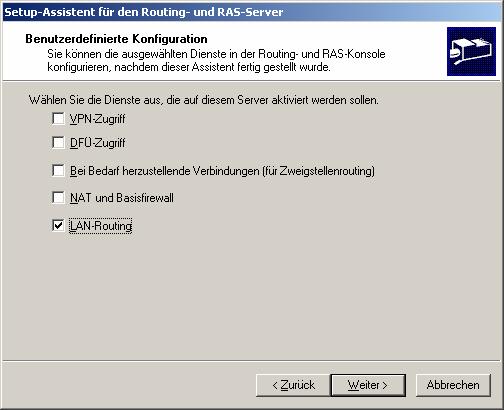

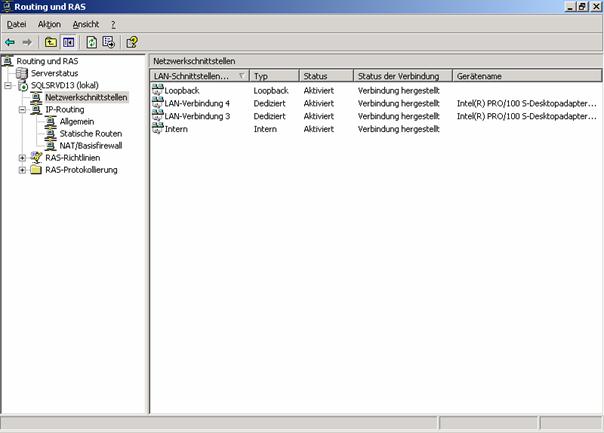

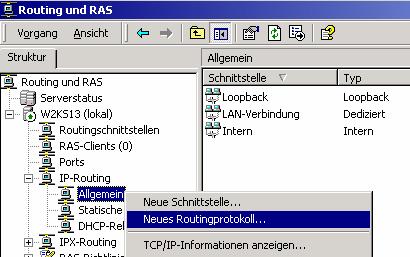

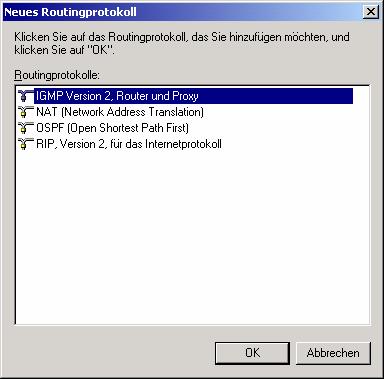

8.1 Einrichten des Routing- und RAS-Dienstes für LAN-Routing:

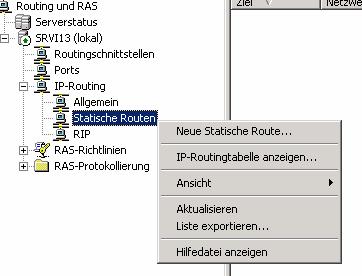

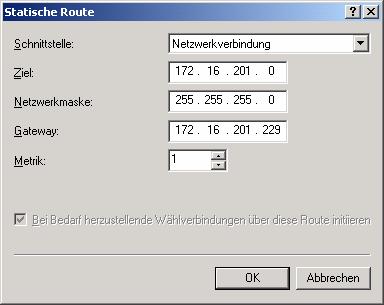

8.2 Hinzufügen statischer Routen im MMC-Snap-In „Routing und RAS“:

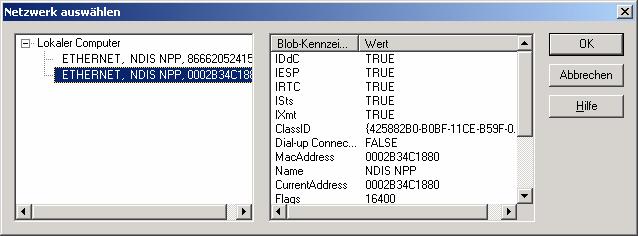

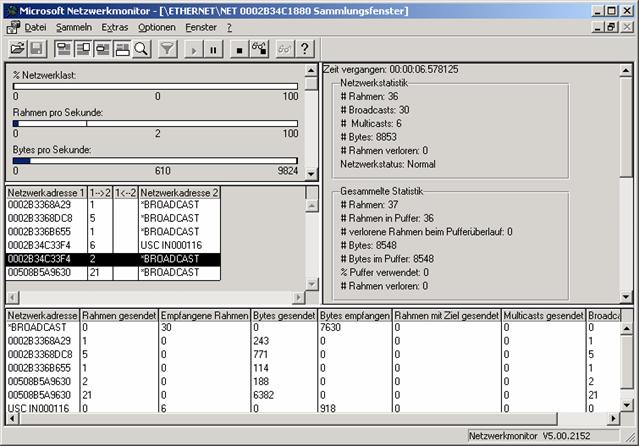

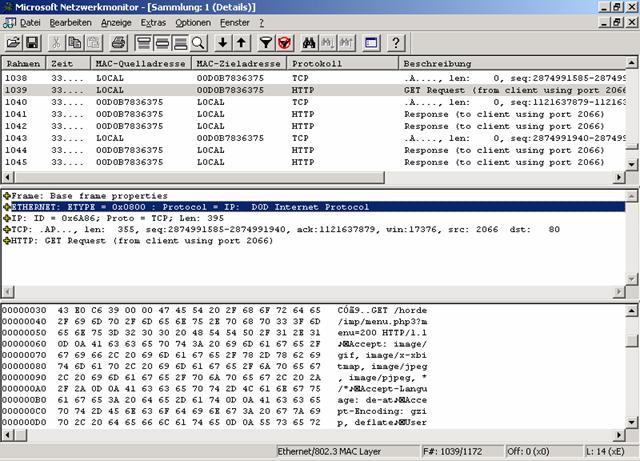

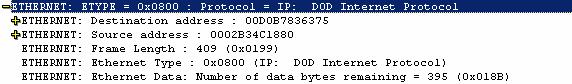

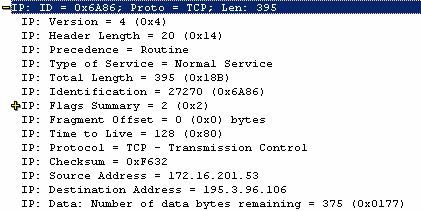

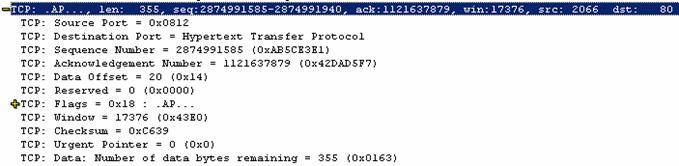

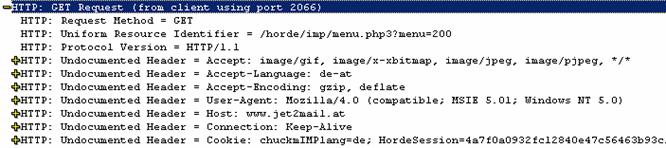

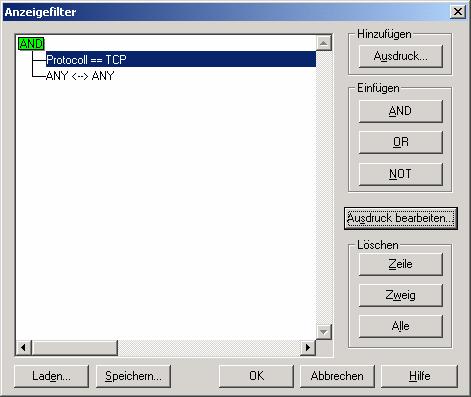

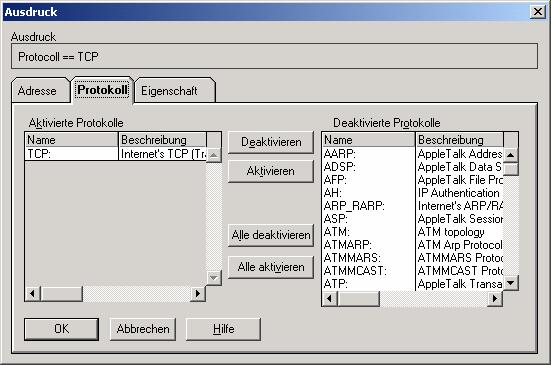

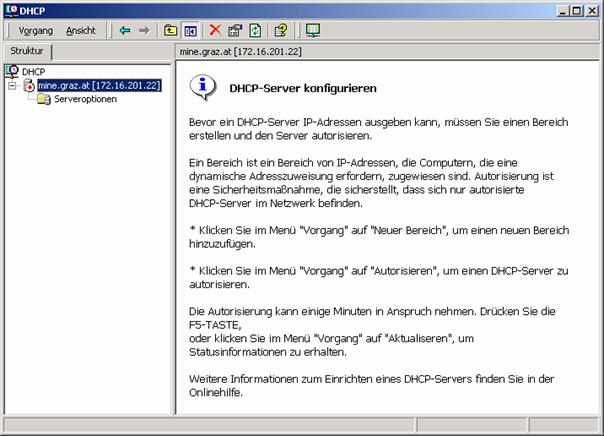

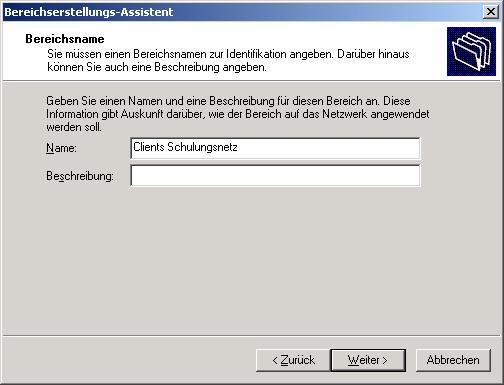

9 „Sniffer“ zur Analyse des Netzwerkverkehrs

11.2 Ablauf einer DNS-Abfrage:

11.2.1 Teil 1: Der lokale Auflösungsdienst

11.2.2 Teil 2: Abfragen eines DNS-Servers

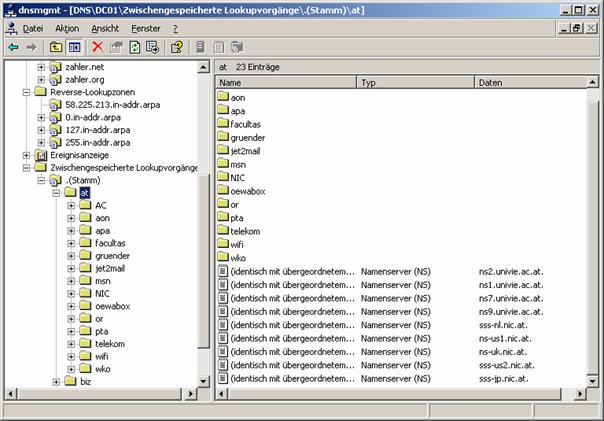

11.3.1 Funktionsweise der Iteration

11.3.2 Funktionsweise des Zwischenspeicherns.

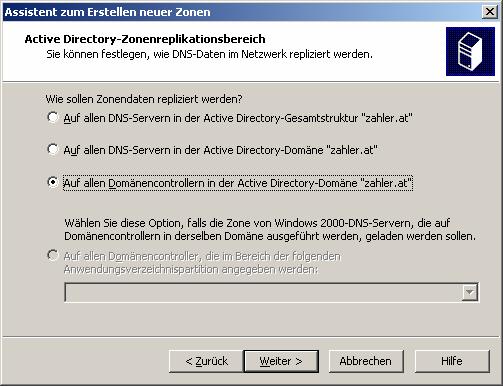

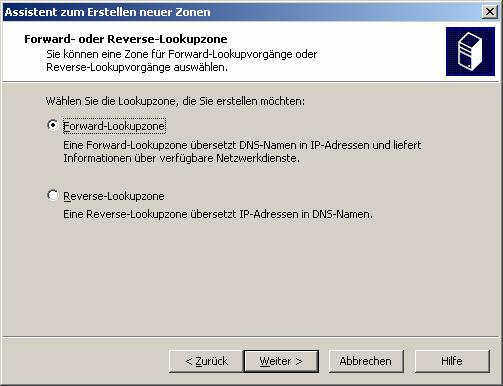

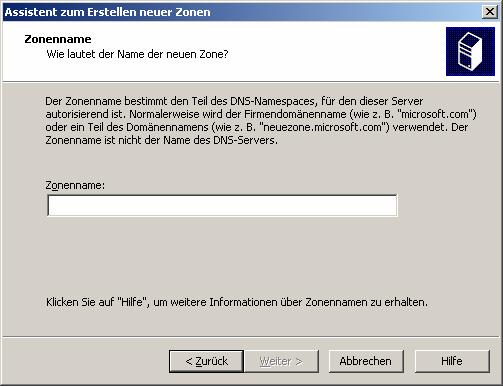

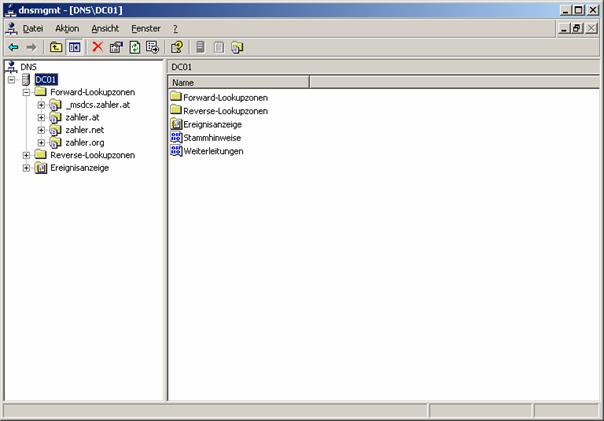

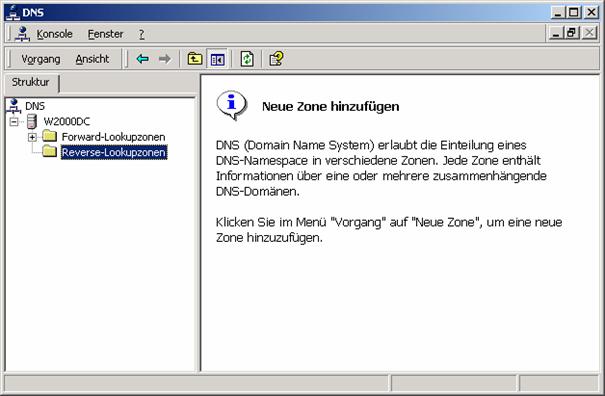

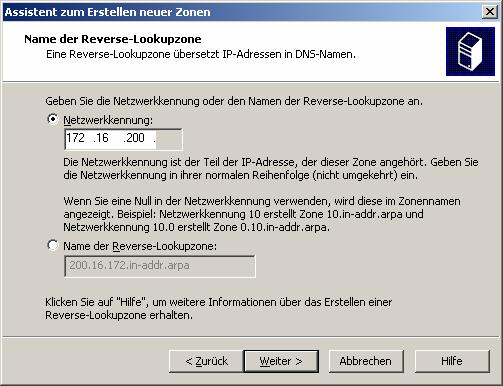

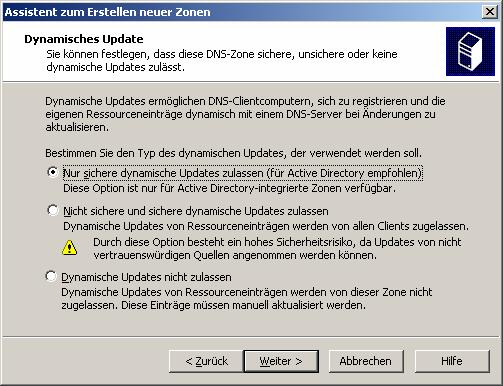

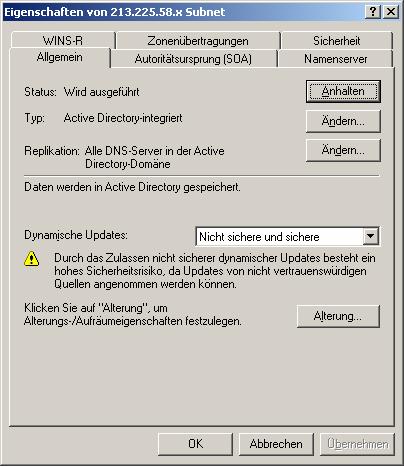

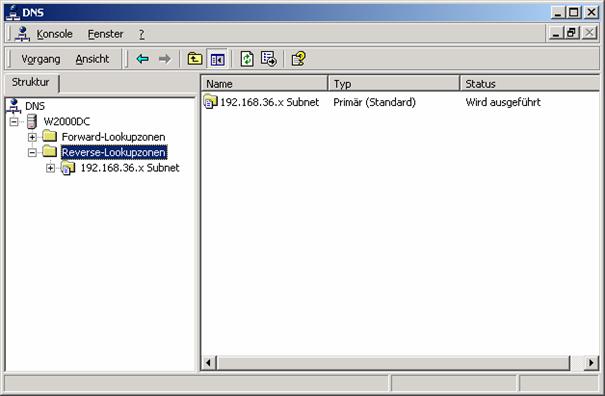

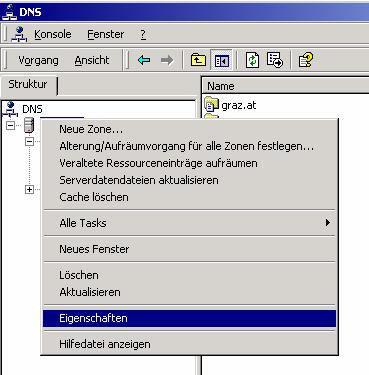

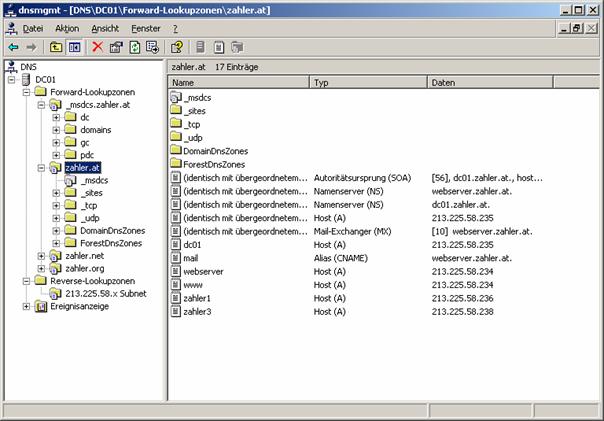

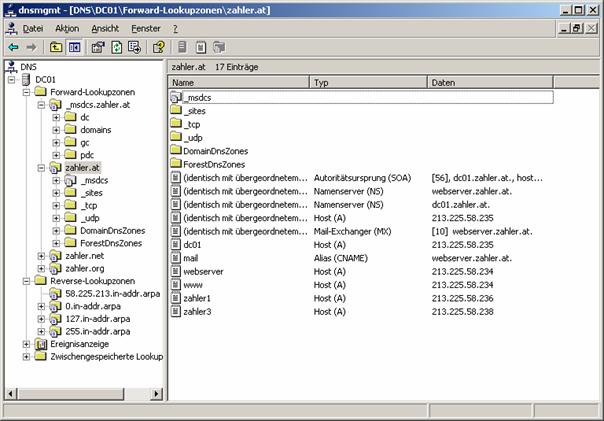

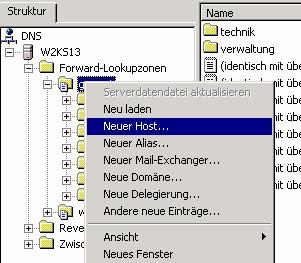

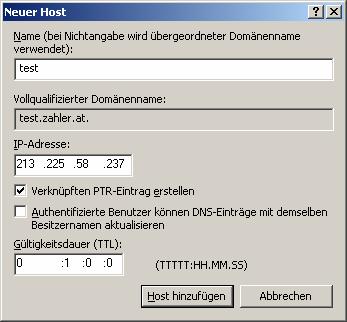

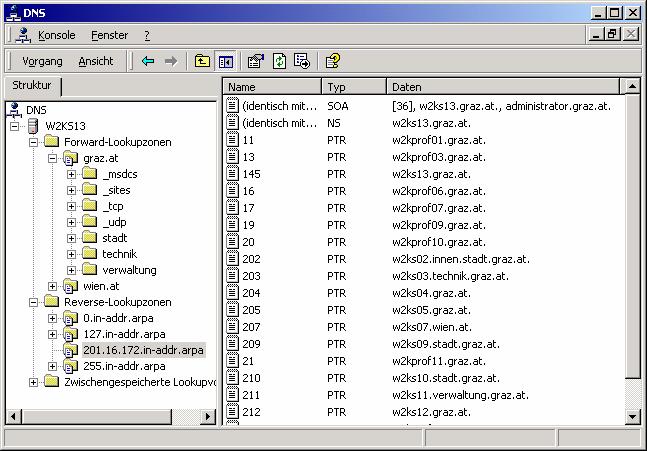

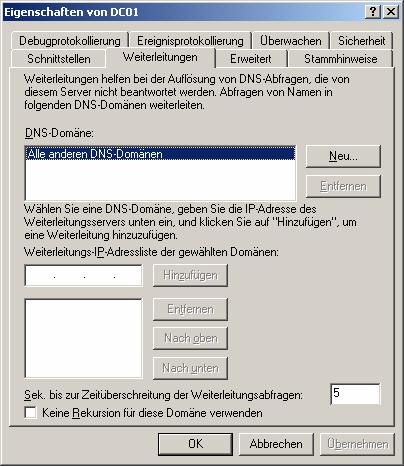

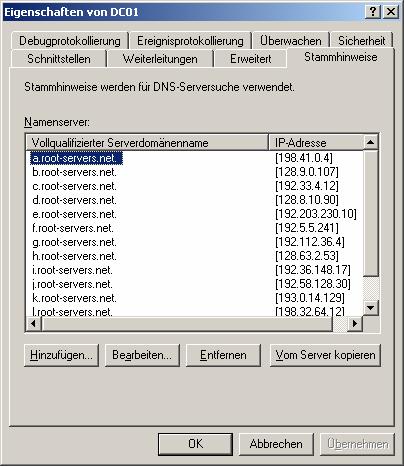

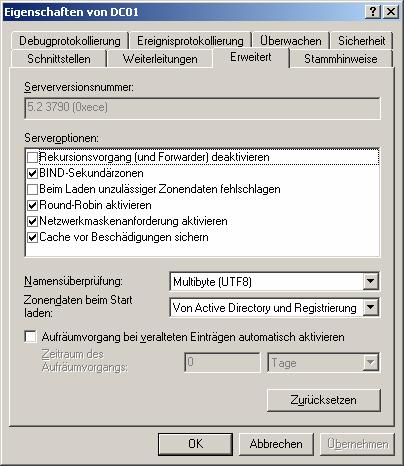

11.4 Konfiguration eines DNS-Servers in Windows 2000/2003

11.5 Abfragen eines DNS-Servers mit dem Kommandozeilenprogramm nslookup

12.2 Wie komme ich ins Internet?

12.3 Kosten für Internet-Wählverbindungen

12.4 Internet als Teilstreckennetzwerk

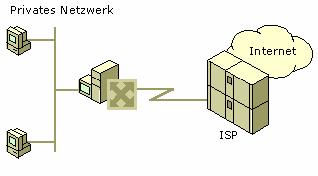

13 Internetanbindung von Firmennetzwerken

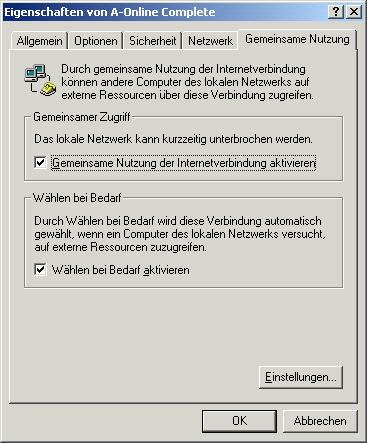

13.1 ICS (Internet Connection Sharing)

13.2.1 Konfiguration einer weitergeleiteten Verbindung in Windows 2000-Netzwerken:

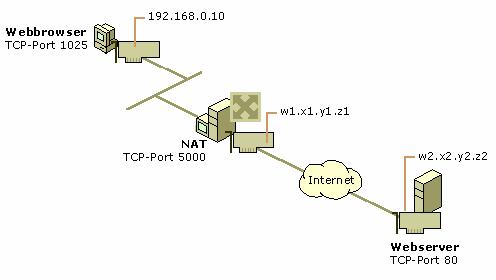

13.3 NAT (Network Address Translation)

13.3.1 Konfiguration einer weitergeleiteten Verbindung in Windows 2000-Netzwerken:

13.3.2 VPN-Verbindungen von einem SOHO-Netzwerk mit Netzwerkadressübersetzung

13.4.3 Funktionsweise eines Proxy Servers

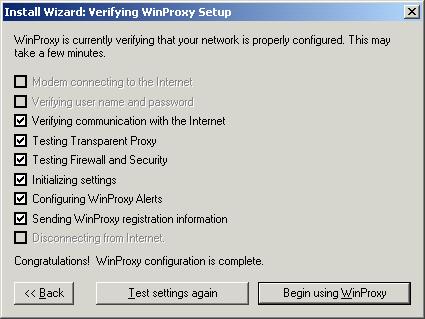

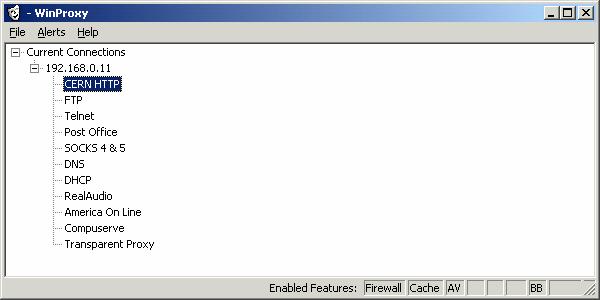

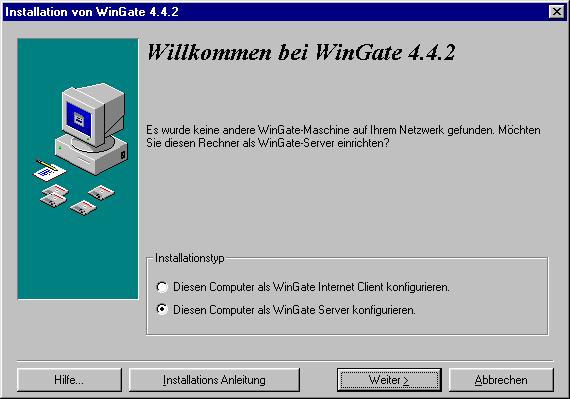

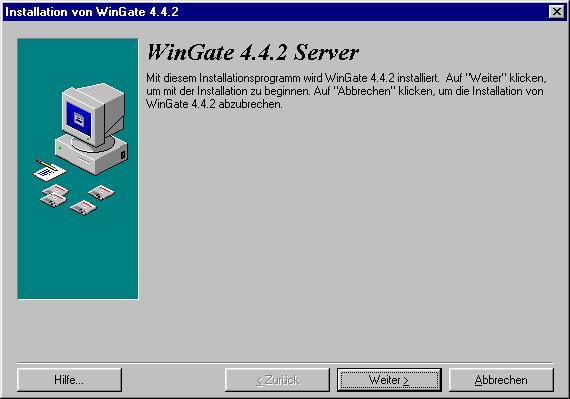

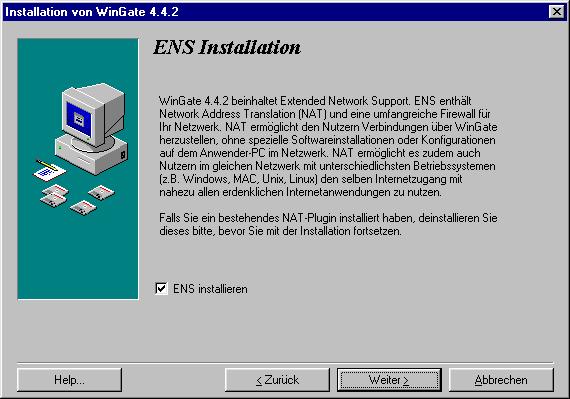

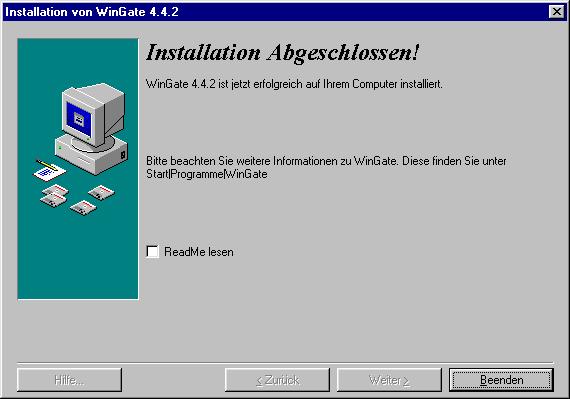

13.4.7 Beispiel: Installation von WinGate 4.4 als Proxyserver

13.4.8 Beispiel: squid für Linux

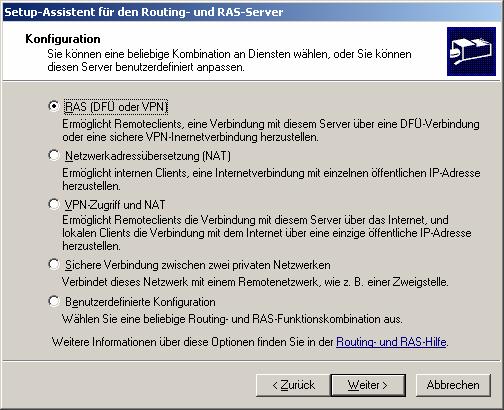

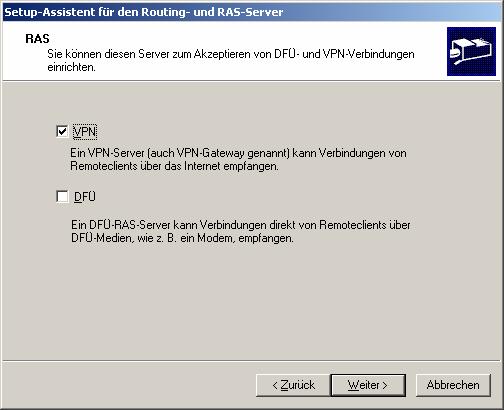

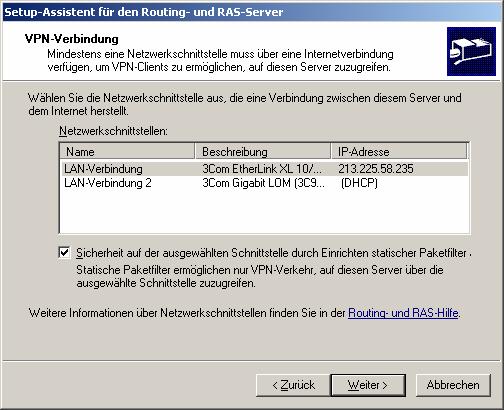

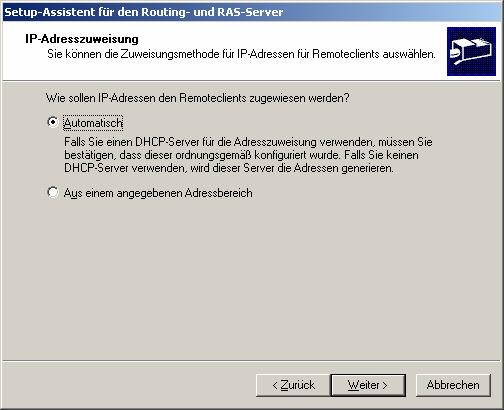

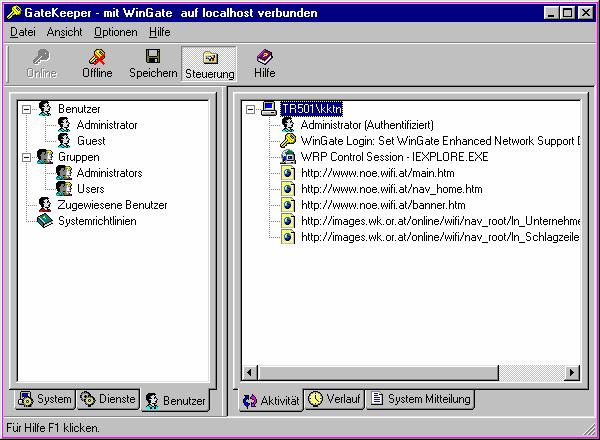

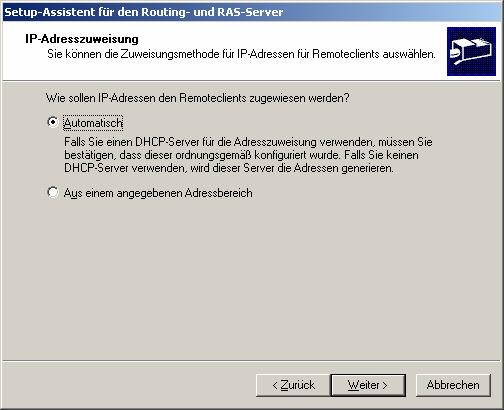

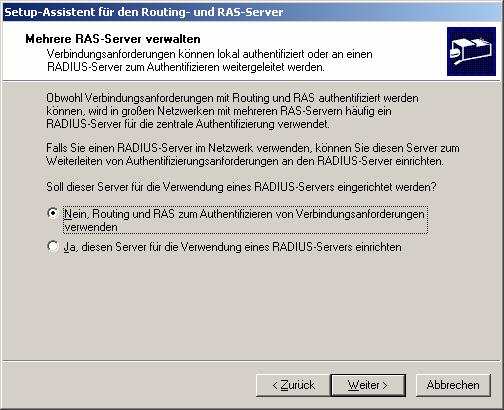

14 Routing und RAS unter Windows Server 2003 – Konfigurationsbeispiele

14.1 Übersicht über die Routing- und RAS-Eigenschaften

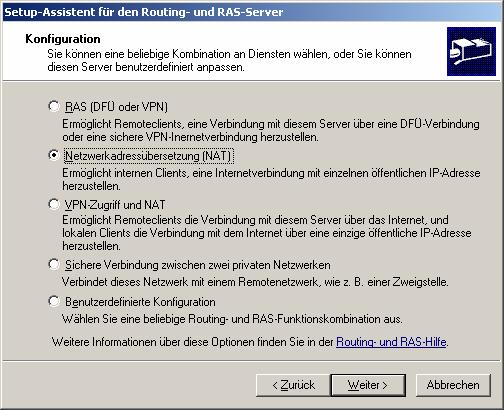

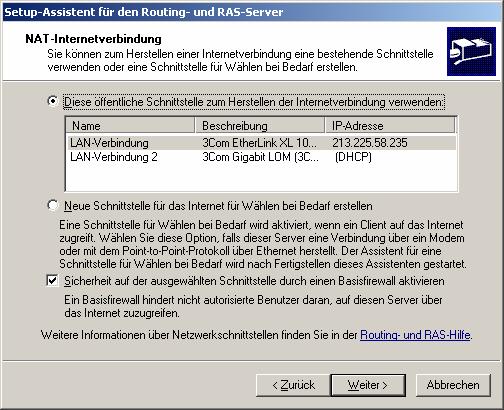

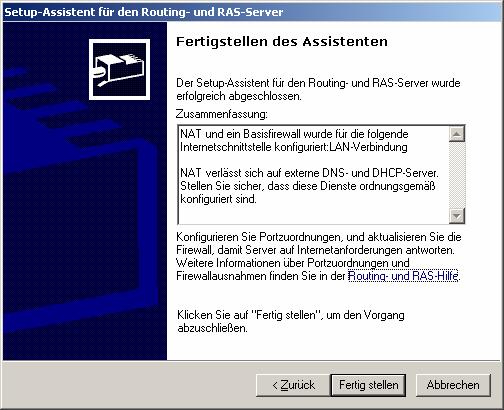

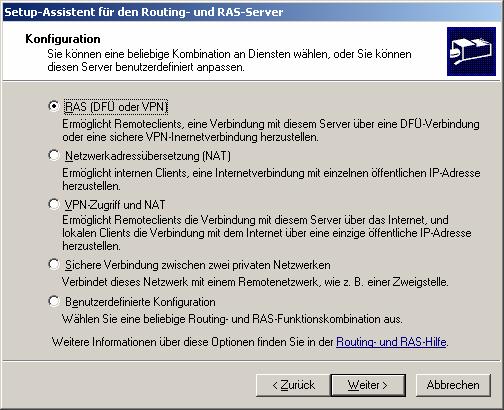

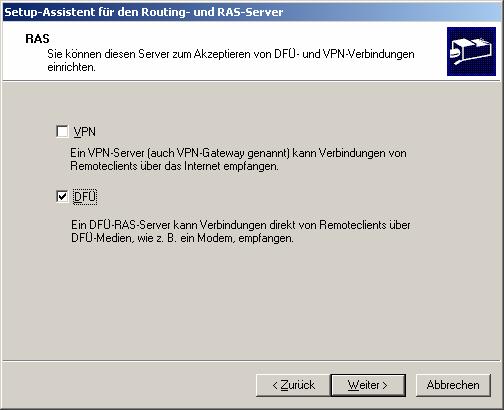

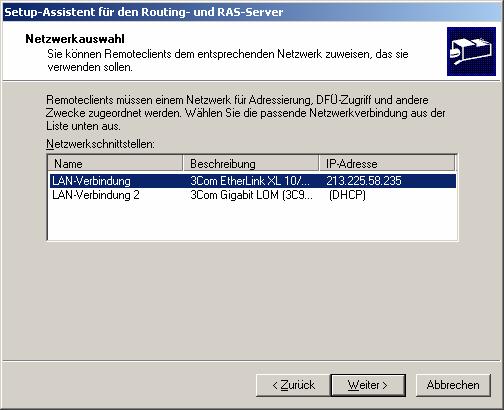

14.3 Server als Internetverbindungsserver

1 Netzwerk-Grundlagen

1.1 Größenordnung von Netzwerken

- LAN = Local Area Network: lokale Netze (meist innerhalb eines Gebäudekomplexes)

- WAN = Wide Area Network: große bis weltumspannende Netze; Beispiel: Telefonnetz, ISDN-Netz, VNET (IBM-eigenes Netzwerk)

Der Begriff MAN = Metropolitan Area Network ist eigentlich öffentlichen Netzen vorbehalten; in letzter Zeit verwenden aber auch Anwender mit vielen vernetzten Betriebsstellen (Banken) diesen Ausdruck.

Netzwerke wie das Internet (die aus vielen, weltweit miteinander verbundenen Netzwerken bestehen), werden manchmal auch als GAN = Global Area Network bezeichnet.

1.2 Peer-to-Peer-Netze und Client-Server-Architekturen

Man unterscheidet zwei „Philosophien“:

- Peer-to-Peer-Netzwerke: Bei einem solchen Netz können prinzipiell alle in das Netz eingebauten PCs ihre Ressourcen anderen PCs bzw. Anwendern zur Verfügung stellen. Typische Vertreter: NetWare Lite (Novell), Windows for Workgroups (Microsoft), LANtastic (Artisoft), Windows 95/98/ME (Microsoft), Windows NT Workstation (Microsoft), Windows 2000/XP Professional (Microsoft).

Peer-to-Peer-Netze brauchen keinen eigenen Server-Rechner, da jeder PC Server-Funktionen übernehmen kann.

- Client/Server-Architekturen: Hier gibt es eine Trennung der Ein-/Ausgabefunktion von der eigentlichen Verarbeitung. Auf der Workstation laufen Programme, die nur für die Ein- und Ausgabe zuständig sind (Frontend-Software), während – unbemerkt vom Anwender – das entsprechende Backend-Programm auf dem Server seine Aufgaben erfüllt (z.B. Speicherung, Suche von Daten). Das grundlegendste Backend-Programm ist das Netzwerk-Betriebssystem.

Die meisten Netzwerke arbeiten so, dass der Server dabei seine Fähigkeiten den anderen Rechnern (Workstations) zur Verfügung stellt. Einen Server, der ausschließlich das Netzwerk und die Datenübertragungen im Netzwerk verwaltet und kontrolliert, bezeichnet man als Dedicated Server. Ist der Server selbst gleichzeitig als Workstation verwendet, so spricht man von einem Non-Dedicated Server.

1.3 Server-Betriebssysteme

Für einen Client/Server-Netzwerkbetrieb benötigt man für den Server eigene Betriebssysteme. Netzwerk-Betriebssysteme müssen Multiprocessing unterstützen.

Typische Netzwerk-Betriebssysteme:

- Novell NetWare:

Dieses Betriebssystem hat alle Kommunikationseigenschaften, die für Netzwerkbetrieb notwendig sind; außerdem werden verschiedenste Einzelplatz-Betriebssysteme unterstützt. Novell NetWare eignet sich daher besonders gut für heterogene Netzwerke.

Die Grundidee ist, dass bei Novell NetWare meist dedicated servers eingesetzt werden, auf denen nicht gearbeitet werden kann.

Versionen von Novell NetWare:

2.11

3.11, Nachfolger 3.12

4.x

5.x

6.x

NetWare for SAA (für Anbindung von Großrechnern wie AS/400)

- Microsoft Windows-Serverbetriebssysteme:

Typisch für die Microsoft-Serverproduktlinie ist die Möglichkeit, auch Anwendersoftware einsetzen zu können. Damit sind verbesserte Möglichkeiten der Protokollierung und Auswertung gegeben. Die aus den Microsoft Client-Betriebssystemen bekannte Oberfläche ermöglicht rasches Einarbeiten und die Konzentration auf die eigentlichen Systembetreuungsaufgaben.

Versionen:

Windows NT 4.0 Server-Familie

Windows 2000 Server-Familie

Windows Server 2003-Familie

- Unix (in verschiedenen Dialekten: SCO-Unix (SCO = Santa Cruz Operation), Xenix, Sinix, AIX, ULTRIX, Irix, Linux, ...)

Auf den Unix-Dialekt Linux soll gesondert verwiesen werden, da es – im Vergleich zu den anderen Dialekten – sehr preisgünstig ist. Linux bietet (mit kleinen Einschränkungen) die volle Unix-Funktionalität!

- VINES (Firma Banyan): läuft als Unix-Applikation

- LAN-Manager (läuft als DOS- bzw. OS/2-Anwendung)

1.4 Netzwerk-Topologien

Die Struktur eines Netzwerks bezeichnet man als Topologie. Wie wichtig die Struktur eines Netzwerks ist, merkt man bei einem Leitungsausfall: ein gutes Netzwerk findet bei einem Leitungsausfall selbstständig einen neuen Pfad zum Empfänger.

Ein allgemeines Netzwerk kann man sich etwa so vorstellen:

Dabei sind die Rechner selbst die Knoten, die Verbindungskabel stellen die Kanten dar.

Die wichtigsten Netzwerk-Topologien

- Bus-Topologie: Bei einem Bussystem sind alle Rechner hintereinander geschaltet und über Abzweige (T-Stücke) an das Netzwerkkabel angeschlossen. Problem: Eine Verbindungsunterbrechung betrifft den ganzen Bus!

- Stern-Topologie: An einen zentralen Sternverteiler sind alle Server und Workstations angeschlossen. Durch den hohen Kabelbedarf teuer; die Sicherheit ist hier aber optimal.

- Ring-Topologie:

- Maschen-Topologie: Vorherrschende Netzstruktur in großflächigen Netzen (z. B. öffentliche Telekommunikationsnetze).

- Zelluläre Topologie: Diese Topologie ist bei drahtloser Übertragung häufig anzutreffen, etwa in Mobilfunk-Netzwerken. Rund um einen Sender befindet sich eine "Zelle"; die Geräte innerhalb der Zelle kommunizieren über den Sender, der als Verteiler arbeitet. Die Sender wiederum sind miteinander maschenartig verknüpft.

Physikalische und logische Topologie:

Interessant ist, dass sich die "sichtbare" Topologie (also die physische Verkabelungsstruktur) vom tatsächlichen Datenfluss unterscheiden kann. Deshalb verwendet man für die hardwaremäßige Realisierung den Begriff "physikalische Topologie", während man für den tatsächlichen Datenfluss den Begriff "logische Topologie" verwendet.

Beispiel:

|

Netzwerktechnologie |

logische Topologie |

physikalische Topologie |

|

Ethernet (IEEE 802.3) |

Bus |

Bus (veraltet) Stern |

|

Token Ring (IEEE 802.5) |

Ring |

Ring (veraltet) Stern |

|

Token Bus |

Ring |

Bus |

2 Datenübertragung in Netzwerken

Bei der Datenübertragung in einem Netzwerk laufen viele Vorgänge ab, von denen der Anwender nichts merkt. So werden im meist nicht ganze Dateien übertragen, sondern in vielen Fällen sogenannte Pakete.

Damit ein Paket auch beim Empfänger ankommt, müssen eine Reihe von Informationen mit diesem Paket mitgeschickt werden.

Da die Datenübertragung in jedem Netzwerk sehr komplex ist, teilt man das Problem in Teilprobleme auf. Man unterscheidet sogenannte „Schichten“, die bestimmte Aufgaben erfüllen; im Internet könnte man folgende Schichten unterscheiden:

- Application (Anwendung): Benutzerebene (Surfen über WWW, FTP, ...)

- Transportschicht: Transport der Meldungen (verlässlich, ...)

- Netzwerkschicht: Adressierung, Verwaltung

- Network Interface: Daten auf das Medium (Kabel) bringen bzw. vom Medium (abholen)

- Hardware: Lichtwellenleiter, Kupferkabel

Jede Schicht (Teilfunktion) wird durch ein sogenanntes Protokoll realisiert; in der Praxis gibt es spezielle Treiber, die die Aufgaben von Protokollen übernehmen (in Windows gibt es etwa die TCP/IP-Treiber).

2.1 Das OSI-Referenzmodell

Wie schon mehrfach erwähnt, dominierten zu Beginn der Netzwerkgeschichte die proprietären (herstellerspezifischen) Netzwerke. Es gab mehrere Versuche zur Standardisierung der Netzwerkkonzeption; der vielleicht wichtigste Ansatz ist das OSI-Referenzmodell (Open Systems Interconnection), das ab 1977 von der ISO (International Standard Organization) entwickelt wurde.

Dieses Modell ist allgemein akzeptiert und bildet die Referenz für viele Hersteller; allerdings müssen heute vielfach Übergangslösungen und Ergänzungen entwickelt werden, da das Modell in verschiedenen Fällen noch nicht ganz fertig, mangelhaft oder gar lückenhaft (Datenschutz, Netzwerkmanagement) ist. Zudem ist zu bemerken, dass das OSI-Modell für PC-Netze im Allgemeinen zu umfassend ist; nichtsdestoweniger realisieren alle heute eingesetzten Produkte bestimmte Untermengen der durch das OSI-Referenzmodell festgelegten Funktionen. Der Sinn eines generellen Modells zur Beschreibung der Netzwerkarchitektur ist die Beschreibung des Weges von Daten zwischen zwei Anwendungen (letztlich tauschen nämlich Anwendungen immer Daten aus), um die Kommunikation in heterogenen Umgebungen zu vereinfachen. Damit dieses Modell möglichst breit verwendet werden kann, muss es einen gewissen Abstraktionsgrad besitzen. Es geht schließlich auch darum, durch einen modularen Aufbau das Netz genügend detailliert und produktübergreifend zu beschreiben. Das OSI-Modell bedient sich dazu einer Struktur, welche die Kommunikation im Netz in sieben aufgabenbezogene Schichten aufteilt. Jede Schicht übernimmt eine gewisse Anzahl von Funktionen und kann Dienstleistungen für die übergeordnete Schicht erbringen:

|

|

OSI-Referenzmodell |

Synonyme |

Beschreibung |

Beispiel LAN |

|

7 |

Application Layer(Anwendungsschicht) |

Anwendungsschicht |

Anwendungsunterstützende Dienste, Netzwerkverwaltung |

Betriebssystem (Windows, Linux, etc.) und dessen Netzwerk-Dienste. |

|

6 |

Presentation Layer (Datendarstellungsschicht) |

Präsentationsschicht |

Umsetzung von Daten in Standardformate, Interpretation dieser gemeinsamen Formate |

|

|

5 |

Session Layer (Kommunikations- steuerungsschicht) |

Sitzungsschicht |

Prozess-zu-Prozess-Verbindung |

Netzwerk-Protokolle und Zusatz-Software (NetBEUI, IPX/SPX, TCP/IP etc.) |

|

4 |

Transport Layer (Transportschicht) |

Transportschicht |

Logische Ende-zu-Ende-Verbindungen |

|

|

3 |

Network Layer(Vermittlungsschicht) |

Netzwerkschicht |

Wegbestimmung im Netz (Datenflusskontrolle) |

|

|

2 |

Data Link Layer(Sicherungsschicht) |

Verbindungsschicht |

Logische Verbindungen mit Datenpaketen, Elementare Fehlerkorrektur |

Netzwerk-karten-Treiber, Netzwerkkarte und Verkabelung |

|

1 |

Physical Layer(Bitübertragungsschicht) |

Physikalische Schicht |

Nachrichtentechnische Hilfsmittel zur Bitübertragung |

Im Folgenden sollen die einzelnen Schichten nun noch etwas genauer gesprochen werden:

Application Layer (Anwendungsschicht):

Dank der Anwendungsschicht können die Benutzeranwendungen auf die vom Netzwerk zur Verfügung gestellten Dienste zugreifen.

Funktion:

- Benutzerschnittstelle

Presentation layer (Darstellungsschicht):

Die Darstellungsschicht setzt die Daten der Anwendungsebene in ein Zwischenformat um. Diese Schicht ist auch für Sicherheitsfragen zuständig. Durch sie werden Dienste zur Verschlüsselung von Daten bereitgestellt und gegebenenfalls Daten komprimiert.

Funktionen:

- Übersetzung

- Verschlüsselung

- Kompression

Session layer (Sitzungsschicht):

Diese Schicht ermöglicht zwei Anwendungen auf verschiedenen Computern, eine gemeinsame Sitzung aufzubauen, damit zu arbeiten und sie zu beenden. Sie übernimmt ebenfalls die Dialogsteuerung zwischen den beiden Computern einer Sitzung und regelt, welcher der beiden wann und wie lange Daten überträgt.

Funktionen:

- Erstellung einer Verbindung

- Datenübertragung

- Freigabe von Verbindungen

- Dialogsteuerung

Transport layer (Transportschicht):

Die Transportschicht stellt die zuverlässige Auslieferung der Nachrichten sicher und erkennt sowie behebt allfällige Fehler. Sie ordnet bei Bedarf auch die Nachrichten in Paketen neu, indem sie lange Nachrichten zur Datenübertragung in kleinere Pakete aufteilt. Am ende des Weges stellt sie die kleinen Pakete wieder zur ursprünglichen Nachricht zusammen. Die empfangene Transportebene sendet auch eine Empfangsbestätigung.

Funktionen:

- Adressierung

- Transportkontrolle

- Paketbildung

Network layer (Vermittlungsschicht):

Die Vermittlungsebene bearbeitet die zirkulierenden Nachrichten und setzt logische Adressen und Namen in physikalische Adressen um Sie legt auch den Weg vom sendenden Computer über das Netzwerk zum Zielcomputer fest. Zudem kümmert sie sich um die Optimierung des Nachrichtenverkehrs (zum Beispiel durch Umschalten oder Festlegen der Leistungswege und der Steuerung der Belastung durch Datenpakete in komplexeren Netzwerken).

Funktionen:

- Internetworking

- Routing

- Netzwerkkontrolle

Data Link layer (Sicherungsschicht):

Die Sicherungsschicht erstellt auf der Basis der Rohdaten aus der physikalischen Ebene die verschiedenen zu übertragenen Pakete. Die Sicherungsebene ist zuständig für die fehlerfreie Übertragung der Pakete: nach dem Senden eines Paketes wartet die Sicherungsebene auf eine Empfangsbestätigung der Zieladresse. Wird ein Paket nach einer bestimmten Zeit nicht bestätigt, wo wird es erneut gesendet.

Funktionen:

- Medienzugriff

- Physikalische Adressierung

- Paketbildung

- Flusskontrolle

- Fehlerprüfung

Physical layer (Physikalische Schicht):

Die physikalische Ebene übernimmt die Übertragung der Bits zwischen den einzelnen Netzwerkknoten und steuert die Übermittlung des Datenstroms über das Übertragungsmedium. Diese Ebene legt fest, wie das Kabel an die Netzwerkkarte angeschossen wird, mit welcher Übertragungstechnik die Daten über das Kabel gesendet werden und wie die einzelnen Bits synchronisiert und geprüft werden.

Funktionen:

- Übertragungsmedium

- Übertragungsgeräte

- Netzwerk-Architektur

- Datensignale

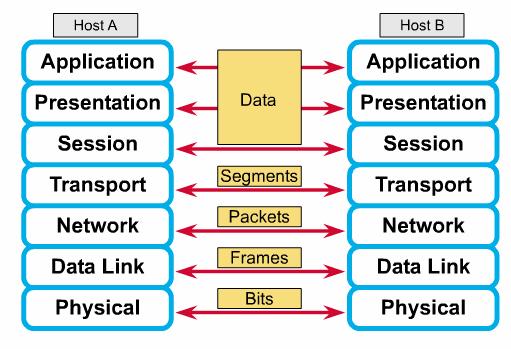

Bei der Kommunikation zweier Computer über ein Netzwerk werden die Informationen grundsätzlich ebenenweise ausgetauscht. So kommuniziert zum Beispiel die Transportebene eines Computers mit der Transportebene des anderen Computers. Für die Transportschicht des ersten Computers ist es ohne Bedeutung, wie die eigentliche Kommunikation in den unteren Ebenen des ersten Computers, dann über die physikalischen Medien und schließlich durch die unteren Ebenen des zweiten Computers abläuft:

Quelle: CISCO Systems, Inc.

Die untersten vier Schichten werden auch als "datenflussorientierte Schichten" bezeichnet, die oberen drei Schichten stellen die "Anwendungsschichten" dar.

Die Vorteile des OSI-Referenzmodelles sind die leichte Analyse, der (relativ) systematische Entwurf und die Vermeidung von Doppelfunktionalität, die unabhängige Bearbeitung der Komponenten (Modularisierung), die leichtere Austauschbarkeit (Connectivity!) sowie die vereinfachte Fehlerbestimmung. So gesehen widerspiegelt das OSI-Referenzmodell die Modularisierungsphilosophie, wie man sie in vielen Bereichen der Ingenieurwissenschaften findet. Das OSI-Referenzmodell ist allerdings die Idealvorstellung eines Netzwerbetriebs, und es gibt nur wenige Systeme, die sich genau an das Modell halten. Das Modell wird jedoch häufig für Diskussionen und den Vergleich von Netzwerken herangezogen und ist – wie schon gesagt – bei der Fehlerlokalisierung von großem Nutzen.

Die englischen Namen der einzelnen Schichten lassen sich durch zwei „Eselsbrücken“ leichter merken:

„Please Do Not Throw Salami Pizza Away“ und in umgekehrter Reihenfolge

„All People Seem To Need Data Protocols“

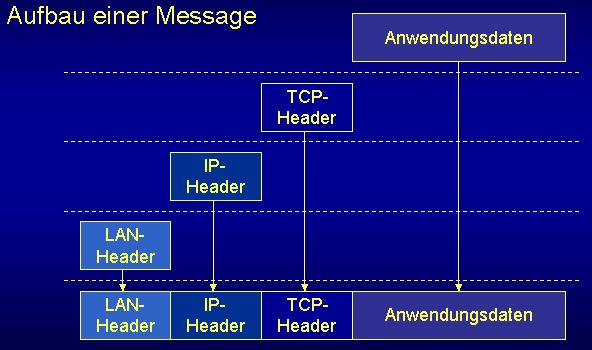

Jede Schicht fügt spezielle Adress- und Protokollinformationen (sogenannte „Header“) zu den eigentlichen Daten hinzu. Dadurch wird das Datenpaket immer größer. Beim Empfänger durchläuft das Datenpaket die Protokolle in umgekehrter Reihenfolge, wobei die Daten dabei sozusagen „ausgepackt“ werden.

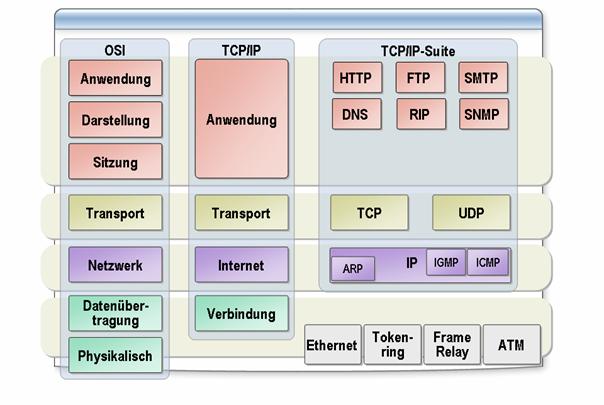

2.2 Das TCP/IP-4 Schichten-Modell (DoD-Modell)

Dieses Modell stellt eine Vereinfachung des OSI-Modells dar, da es bewusst auf die Netzwerkprotokollsuite TCP/IP zugeschnitten wurde. Das Modell wurde ursprünglich vom US-amerikanischen Department of Defense entwickelt.

Grafik: Gegenüberstellung des OSI 7 Schicht- und des TCP/IP-Netzwerkmodells

(Quelle: Microsoft)

Die obersten drei Schichten sind zur Anwendungsschicht zusammengefasst; die hardwarenahen unteren beiden Schichten bilden die Verbindungsschicht.

Beispiele für Protokolle der Anwendungsschicht:

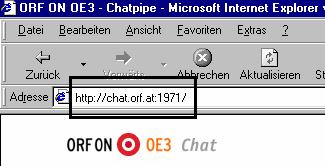

- HTTP = Hypertext Transfer Protocol: Surfen im WWW

- FTP = File Transfer Protocol: Upload und Download von Dateien

- SMTP = Simple Mail Transfer Protocol: Protokoll zum Senden von Mails (funktioniert nur, wenn Online!)

- POP3 = Post Office Protocol, version 3: Protokoll zum Abholen von Mails (mit User- und Passwortabfrage)

- NNTP = Network News Transfer Protocol: Protokoll zum Arbeiten mit Newsgroups

- Telnet: Sitzung auf einem Remote Server (Terminal-Modus)

- DNS: Auflösung von Namen in IP-Adressen und umgekehrt

2.3 Aktive Netzwerkkomponenten

|

Komponente |

Synonym |

OSI |

Bedeutung |

|

Repeater |

Verstärker |

1 |

Repeater dienen innerhalb eines lokalen Netzes zur Signalverstärkung. so kann die Ausdehnung eines Netzes erhöht werden; allerdings müssen dabei die beiden Netze das gleiche Protokoll verwenden. Repeater-Regel (5-4-3-Regel): Es dürfen nicht mehr als fünf (5) Kabelsegmente verbunden werden. Dafür werden vier (4) Repeater eingesetzt. An nur drei (3) Segmente, dürfen Endstationen angeschlossen werden. |

|

Bridge |

Brücke |

2 |

Eine Bridge kann zwei gleichartige Netzwerke mit unterschiedlichen (oder gleichen) Topologien miteinander verbinden, unter der Voraussetzung, dass beide netze das gleiche Protokoll und die gleiche logische Adressierung verwenden. So kann z.B. ein TCP/IP-Netzwerk mit einer Ethernet-Topologie mit einem TCP/IP-Netzwerk auf Token-Ring-Basis verbunden werden. Bridges können ebenfalls verwendet werden, wenn es darum geht, größere Distanzen zwischen LANs zu überbrücken; in diesem Fall spricht man von Remote Bridges. |

|

Router |

Wegwähler |

3 |

Ein Router verbindet normalerweise Netzwerke, welche eine unterschiedliche logische Adressierung, aber einheitliche Protokolle verwenden. Router werden häufig WAN-Zusammenhang eingesetzt. Allerdings gibt es heute auch andere Einsatzmöglichkeiten für Router – z.B. für die Anbindung eines LANs ans Internet, wobei der (ISDN-)Router automatisch das Anwählen des Internet-Providers übernimmt. |

|

Gateway |

Einfahrt |

7 |

Ein Gateway verbindet zwei unterschiedliche Netzwerke mit zwei separaten Protokollen miteinander (Achtung: in derTerminologie von TCP/IP bezeichnet das Gateway einen Router). Ein spezieller Kommunikationsserver übernimmt die Aufgabe, die ungleichen Protokolle und Datentransfermethoden miteinander zu verbinden. Gateways sind ebenfalls ein probates Mittel, LANs mit Hostsystemen zu verbinden. |

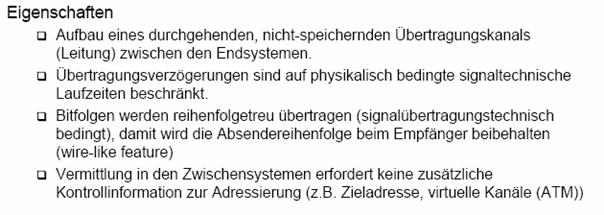

2.4 Vermittlungstechniken:

1. Leitungsvermittlung (Circuit Switching, Line Switching, Durchschaltvermittlung)

Bei diesem Verfahren steht immer eine dedizierte Leitung mit garantierter Datenrate zur Verfügung.

2. Paketvermittelung (Packet Switching):

Für kleinere Pakete wird oft die "Virtual Circuit"-Technologie verwendet.

3. Nachrichtenvermittlung (Message Switching):

Die Bandbreite wird bei dieser Technologie besser genutzt als bei der Leitungsvermittlung.

Typisch ist das "Store-and-Forward"-Prinzip: Nachrichten werden bei jedem Vermittlungsknoten zwischengespeichert. Dadurch können Prioritäten festgelegt werden; ein Nachteil ist aber, dass für die Zwischenspeicherung oft große Massenspeichern nötig sind.

3 Netzwerk-Hardware und Verkabelung

Wir beginnen mit der „technischen“ Seite der Datenübertragung in einem Netzwerk, die im OSI-Modell die Schichten 1 und 2 umfasst.

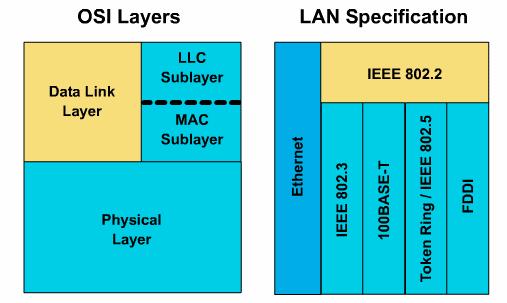

Mit der Normung der verschiedenen Netzwerktechnologien auf den OSI-Schichten 1 und 2 beschäftigt sich die Arbeitsgruppe 802 des Institute for Electric and Electronic Engineers (IEEE). Die entsprechenden Normungsvorschläge werden daher als 802.x-Normen bezeichnet.

Aus obige Abbildung ist ersichtlich, welche Technologien der Schichten 1 und 2 aktuell sind:

am bedeutendsten ist sicher Ethernet, die bei PC-Netzwerken standardmäßig verwendete Technologie.

3.1 Ethernet

Ende 1972 implementierte Dr. Robert Metcalfe mit seinen Kollegen am Xerox Palo Alto Research Center ein Netzwerk, um einige Xerox-Alto-Rechner zu vernetzen – einen zu dieser Zeit revolutionären Vorläufer der Personal Computer. Zunächst als Alto Aloha Network bezeichnet, setzte dieses Netzwerk bereits das CSMA/CD-Protokoll des späteren Ethernet ein. Die Übertragungsfrequenz lag jedoch zunächst nur bei 2,94 MHz, dem Systemtakt der Alto-Stations. Erst 1976 nannte Metcalfe das Netzwerk Ethernet.

Abbildung: Schemazeichnung von Dr. Robert Metcalfe (Quelle: www.tecchannel.de)

Logische Topologie aller Ethernet-Netzwerke: Bus-Topologie

Physikalische Topologien:

- Bus-Topologie

- Stern-Topologie

Übersicht über Normen und Verkabelungstopologien im Ethernet-Bereich (Quelle: tecChannel.de):

3.1.1 Bus-Topologie:

Je nach verwendetem Kabel wird hier weiter unterschieden:

a) “Thin Ethernet” = CheaperNet (10Base2)

|

|

Bei diesem Verkabelungstyp werden dünne (meist schwarze) Koaxialkabel der Norm RG 58 (Innenwiderstand 50 Ω) verwendet.

|

|

Abbildung: 10Base2-Koaxialkabel (Innenwiderstand 50 Ω) |

|

Für die verschiedenen Übertragungsgeschwindigkeiten werden oft auch „Kategorie-Bezeichnungen“ verwendet:

|

Kategorie |

Klasse laut ISO |

Frequenzbereich |

Anwendung/Dienst |

|

Kategorie 2 |

Klasse A |

100 kHz |

Telefonie, Modem, DFÜ |

|

Kategorie 3 |

Klasse B |

1 MHz |

ISDN, IBM-Verkabelung Typ 3 |

|

Kategorie 4 |

Klasse C |

16 MHz |

Token Ring, Ethernet |

|

Kategorie 5 |

Klasse D |

100 MHz |

Fast Ethernet, Gigabit Ethernet |

|

Kategorie 6 |

Klasse E |

200 MHz |

Fast Ethernet, Gigabit Ethernet |

|

Kategorie 7 |

Klasse F |

600 MHz |

ATM, Gigabit Ethernet |

Die hier beschriebenen Kabel sind daher der Kategorie 3 zuzuordnen.

|

|

Zu beachten ist, dass an den beiden Enden der Busverkabelung je ein 50 Ω-Abschlusswiderstand anzubringen ist.

Die nebenstehende Zeichnung zeigt den Anschluss des Buskabels über ein T-Stück an die Netzwerkkarte. |

Eigenschaften: sehr geringe Kosten, sehr wenig Kabelmaterial

Nachteile:

· bei Kabelbruch gesamtes Netzwerk nicht funktionsfähig

· Fehlersuche

· Datentransfer

· Heute nicht mehr zeitgemäß

b) „Thick Ethernet“ (10Base5)

|

|

Bei diesem Verkabelungstyp werden dicke (oft gelbe) Koaxialkabel der Normen RG 8 bzw. RG 11 (Innenwiderstand 50 Ω) verwendet.

|

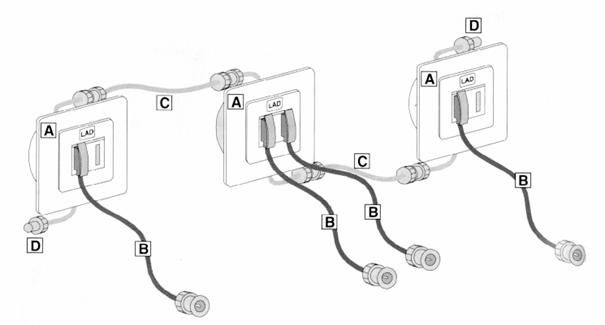

Busverkabelung mit Netzwerkdosen:

- EAD max. 25 Dosen, pro Dose 2 Anschlüsse 10 Base 2

|

|

|

EAD/LAD-Verkabelungsbeispiel |

|

|

|

Kabel mit EAD-Dose |

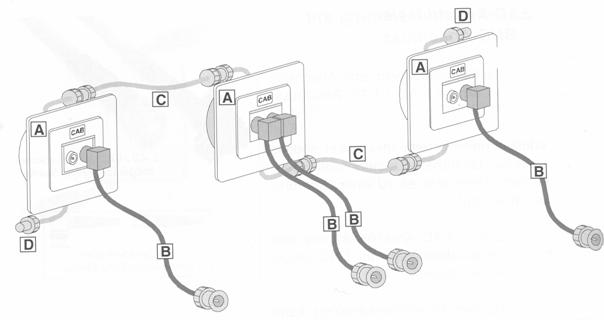

- CAG max. 25 Dosen, pro Dose 1 Anschluss 10 Base 2

- CAB max. 50 Dosen, 2 Anschlüsse 10 Base 2

|

|

|

CAB-Verkabelungsbeispiel |

3.1.2 Stern-Topologie

Die heute übliche Verkabelung in Stern-Topologie erfolgt mit Twisted Pair-Kabeln:

Je nach verwendeter Schirmung unterscheidet man:

|

UTP |

STP |

FTP |

|

unshielded |

shielded |

Folied (Folienschirm) |

Twisted Pair-Kabel sind mindestens ausgelegt für Kategorie 5.

Steckertyp: RJ 45-Stecker (Modemstecker RJ 11); RJ =“registered jack“

3 verschiedene Verdrahtungstypen:

568 A 568 B USOC

am häufigsten verwendet

Zusätzlich unterscheidet man „Straight“ und „Crossover“-Kabel.

„Straight“-Kabel haben üblicherweise die T568B-Belegung an beiden Kabelenden.

„Straight“-Kabel werden verwendet:

- zum Verbinden von PCs zum Hub bzw. Switch

- zum Verbinden einer Netzwerkdose zum Patch-Panel (Verteilerfeld)

- zum Verbinden eines Anschlusses am Patch-Panel zum Hub bzw. Switch

„Crossover“-Kabel haben üblicherweise an einem Ende die T568A-Beschaltung, am anderen Kabelende die T568B-Beschaltung.

“Crossover”-Kabel werden verwendet:

- zum direkten Verbinden zweier PC-Netzwerkkarten

- zum direkten Verbinden zweier Hubs oder Switches

Internet-Quellen:

Beispielsweise findet man bei http://www.belden.de eine Steckerreferenz (Referenz der wichtigsten Steckersysteme) oder bei http://www.daetwyler.net findet man eine Zusammenstellung von wichtigen Baunormen.

Weitere Quellen:

Arten von Sternverteilern:

a) Hub (engl. = Nabe, Radnabe)

= Multiportrepeater

Sternverteiler (Hub), an den etwa 6-12 Clients, der Server und der Netzwerkdrucker angeschlossen werden können (Foto: C2000)

Hubs arbeiten auf der Bitübertragungsschicht (Schicht 1) des OSI-Modells. Sie haben reine Verteilfunktion. Alle Stationen die an einem Hub angeschlossen sind, teilen sich die gesamte Bandbreite die durch den Hub zu Verfügung steht (z. B. 10 MBit/s oder 100 MBit/s). Die Verbindung von Computer zum Hub verfügt nur kurzzeitig über diese Bandbreite.

Ein Hub nimmt ein Datenpaket an und sendet es an alle anderen Ports. Dadurch sind alle Ports belegt. Diese Technik ist nicht besonders effektiv. Es hat aber den Vorteil, das solch ein Hub einfach und kostengünstig herzustellen ist.

Zwei Hubs werden über einen Uplink-Port eines Gerätes oder mit einem Crossover-Kabel(Sende- und Empfangsleitungen sind gekreuzt) verbunden. Es gibt auch spezielle stackable Hubs, die sich herstellerspezifisch mit Buskabeln kaskadieren lassen. Durch die Verbindung mehrerer Hubs läßt sich die Anzahl der möglichen Stationen erhöhen. Allerdings ist die Anzahl der anschließbaren Stationen begrenzt. Es gilt die Repeater-Regel.

Um den Nachteilen von Hubs aus dem Weg zu gehen verwendet man eher Switches, die die Aufgabe der Verteilfunktion wesentlich besser erfüllen, da sie direkte Verbindungen zwischen den Ports schalten und die MAC-Adresse einem Port zuordnen können.

b) Switch (engl. Schalter):

Ordnet durch MAC-Adressen (Schicht 2) eintreffende Pakete den korrekten Ports zu.

z.B: HP, 3 Com, Bay Networks, Cisco

Netgear-Switch (5 Ports)

Linksys-Switch mit 24 Ports

Eigenschaften:

- bei Kabelbruch nur ein PC betroffen à hohe Uptime

- einfache Steigerung der Leistung von 10 à 100 Mbit/s

- dicke Kabelstränge in der Nähe des Sternverteilers

Ein Switch arbeitet auf der Sicherungsschicht (Schicht 2) des OSI-Modells und arbeitet ähnlich wie eine Bridge. Daher haben sich bei den Herstellern auch solche Begriffe durchgesetzt, wie z. B. Bridging Switch oder Switching Bridge. Ein Switch schaltet direkte Verbindungen zwischen den angeschlossenen Geräten. Auf dem gesamten Kommunikationsweg steht die gesamte Bandbreite des Netzwerkes zur Verfügung.

Switches unterscheidet man hinsichtlich ihrer Leistungsfähigkeit mit folgenden Eigenschaften:

- Anzahl der speicherbaren MAC-Adressen (Speicher)

- Verfahren, wann ein empfangenes Datenpaket weitervermittelt wird (Switching-Verfahren)

- Latenz (Verzögerungszeit) der vermittelten Datenpakete

Ein Switch ist im Prinzip nichts anderes als ein intelligenter Hub, der sich merkt, über welchen Port welche Station erreichbar ist. Auf diese Weise erzeugt jeder Switch-Port eine eigene Collision Domain.

Teure Switches arbeiten auf der Schicht 3, der Vermittlungsschicht, des OSI-Schichtenmodells (Layer-3-Switch oder Schicht-3-Switch). Sie sind in der Lage die Datenpakete anhand der IP-Adresse an die Ziel-Ports weiterzuleiten. Im Gegensatz zu normalen Switches lassen sich so, auch ohne Router, logische Abgrenzungen erreichen.

Switching-Verfahren:

- Cut-Through

Der Switch leitet das Datenpaket sofort weiter, wenn er die Adresse des Ziels erhalten hat.

Vorteil: Die Latenz, die Verzögerungszeit, zwischen Empfangen und Weiterleiten ist äußerst gering.

Nachteil: Fehlerhafte Datenpakete werden nicht erkannt und trotzdem an den Empfänger weitergeleitet.

- Store-and-Forward

Der Switch nimmt das gesamte Datenpaket in Empfang und speichert es in einen Puffer. Dort wird dann das Paket mit verschiedenen Filtern geprüft und bearbeitet. Erst danach wird das Paket an den Ziel-Port weitergeleitet.

Vorteil: Fehlerhafte Datenpakete können so im Voraus aussortiert werden.

Nachteil: Die Speicherung und Prüfung der Datenpakete verursacht eine Verzögerung von mehreren Millisekunden (ms), abhängig von der Größe des Datenpaketes.

- Kombination aus Cut-Through und Store-and-Forward

Viele Switches arbeiten mit beiden Verfahren. Solange nur wenige Kollisionen auftreten wird Cut-Through verwendet. Häufen sich die Fehler schaltet der Switch auf Store-and-Forward um.

- Fragment-Free

Der Switch empfängt die ersten 64 Byte des Daten-Paketes. Ist dieser Teil fehlerlos werden die Daten weitergeleitet.

Vorteil: Die meisten Fehler und Kollisionen treten während den ersten 64 Byte auf.

Nachteil: Dieses Verfahren wird trotz seiner effektiven Arbeitsweise selten genutzt.

Switch-MAC-Tabellenverwaltung:

Switches haben den Vorteil, im Gegensatz zu Hubs, dass sie Datenpakete nur an den Port weiterleiten, an dem die Station mit der Ziel-Adresse angeschlossen ist. Als Adresse dient die MAC-Adresse, also die Hardware-Adresse einer Netzwerkkarte. Diese Adresse speichert der Switch in einer internen Tabelle. Empfängt ein Switch ein Datenpaket, so sucht er in seinem Speicher unter der Zieladresse (MAC) nach dem Port und schickt dann das Datenpaket nur an diesen Port. Die MAC-Adresse lernt ein Switch mit der Zeit kennen. Die Anzahl der Adressen, die ein Switch aufnehmen kann, hängt ab von seinem Speicherplatz.

Ein Qualitätsmerkmal eines Switches ist es, wie viele Adresse er insgesamt und pro Port speichern kann. An einem Switch, der nur eine Handvoll Computer verbindet, spielt es keine Rolle wieviele Adressen er verwalten kann. Wenn der Switch aber in einem großen Netzwerk steht und an seinen Ports noch andere Switches und Hubs angeschlossen sind, dann muss er evt. mehrere tausend MAC-Adressen speichern und den Ports zuordnen können. Je größer ein Netzwerk ist, desto wichtiger ist es, von vornherein darauf zu achten, dass die Switches genügend Kapazität bei der Verwaltung von MAC-Adressen haben.

3.1.3 Fast Ethernet (IEEE 802.3u, 1995)

Die hier vorgestellten Technologien sind für einen Datendurchsatz von 100 Mbit/s ausgelegt und mit TP-Kupferkabeln oder Glasfaserkabeln realisierbar.

|

100 Base TX |

TP; verwendet nur Adernpaare 2 + 3 |

|

100 Base T4 |

TP; alle Adernpaare |

|

100 VG |

|

|

100 Base FX |

Multimode – Glasfaserkabel |

3.1.4 Gigabit-Ethernet (IEEE 802.3z, 1998)

Datendurchsatz: 1000 Mbit/s

|

Lichtwellenleiter |

1000Base-SX (short) Multimode-LWL 850 nm |

|

1000Base-LX (long) Multimode-LWL 1300 nm |

|

Kupferleiter |

1000Base-CX STP-Kabel 150 Ω (Kategorie 6/7) |

|

1000Base-T UTP-Kabel (Kategorie 5) |

3.1.5 10Gigabit-Ethernet (IEEE 802.3ae, 2002)

|

nur mehr Lichtwellenleiter |

10GBase-LX 10GBase-SX |

3.1.6 Gemeinsamkeiten von Ethernet

Hardwaremäßige Netzwerkkarten-Identifikation in Form einer 48 bit-Adresse, der sogenannten Media Access Control-Nummer (MAC-Adresse). Diese Adressen werden in hexadezimaler Schreibweise angegeben. Die ersten 24 bit stellen die Hersteller- und Modellnummer dar, die verbleibenden 24 bit sind als weltweit eindeutige Nummer der Netzwerkkarte vorgesehen.

Beispiel:

00-FO-23 – AF-98-27

Herstellernummer Kartennummer

Medienzugriff:

Ethernet verwendet das CSMA/CD-Verfahren = Carrier Sense Multiple Access/Collision Detection.

- Carrier Sense: Vor dem Senden wird überprüft, ob das Medium (Buskabel) frei ist.

- Multiple Access: Mehrere Stationen dürfen gleichzeitig auf den Kanal (das Kabel) zugreifen.

- Collision Detection: Kollisionserkennung

EtherNet arbeitet mit dem CSMA/CD-Zugriffsverfahren (carrier sense multiple access with collision detection = Kollisionsvermeidung). Das bedeutet für den sendewilligen Rechner „erst hören“ (carrier sense), dann „auf das Medium zugreifen und senden“ (multiple access) und Konflikte (gleichzeitiges Senden mehrerer Stationen) „erkennen“ (with collision detection) und korrigieren. Alle Rechner sind hier an ein einziges Kabel gebunden (Bustopologie). Wollen nun zwei Rechner gleichzeitig Daten abschicken, so kommt es zu einer Kollision; ein Jam-Signal wird an alle beteiltigten Stationen übermittelt. Alle an der Kollision beteiligten Geräte stoppen sofort ihre Bemühungen und warten eine zufällig bestimmte Zeit, ehe sie einen neuen Übertragungsversuch starten.

Das CSMA/CD-Verfahren ist ein "nicht deterministisches Medienzugriffsverfahren" (übersetzt heißt dies in etwa: "nicht zielorientiert", da Kollisionen bei diesem Verfahren ja weder vorhergesehen noch vermieden werden können).

3.2 Token Ring

Eingeführt 1972 von IBM.

Norm: IEEE 802.5

Verwendet wird eine logische Ring-Topologie.

Physikalische Topologien:

- Ring-Topologie: wird mit Koaxialkabeln der Kategorie 3 (4 MBit/s) oder Kategorie 4 (16 MBit/s) realisiert

- Stern-Topologie: Hier sind übliche Kategorie 5-Twisted-Pair-Kabel im Einsatz (100 Mbit/s). Den zentralen Sternverteiler bezeichnet man in diesem Fall als MSAU (Multi-Station Access Unit).

- Star Shaped Ring: Hängt man mehrere MSAU-Sternverteiler ringförmig zusammen, so entsteht diese erweiterte Topologie, die für größere Token Ring-Netze verwendet wird.

Medienzugriff:

CSMA/CA („collision avoidance“ = Kollisionsvermeidung) durch Token Passing: Hier werden durch Verwendung von Tokens Kollisionen von vornherein vermieden. Im Ringkabel rotiert laufend eine bestimmte Bitstruktur, der so genannte Token. Wenn ein Rechner Daten senden will, so wartet er, bis der Token an seinem Interface vorbeikommt und hängt dann seine Daten an. Nach Absendung und Übertragung kommt die Nachricht wieder an den Absender zurück (Ring!) und kann überprüft und durch den Token ersetzt werden. Dann kann ein anderer Rechner eine Nachricht senden.

Das Token Passing-Verfahren ist ein " deterministisches Medienzugriffsverfahren" .

3.3 Token Bus

Norm: IEEE 802.4

Vergleichbar mit Token Ring, allerdings ist die logische Topologie bei diesem Verfahren die Bus-Topologie.

Medienzugriff: CSMA/CA durch Token Passing.

3.4 FDDI (Fiver Distributed Data Interface)

Eine moderne Variante stellen die so genannten FDDI-Ringe dar (Fiber Distributed Data Interface). Das Übertragungsmedium ist ein Glasfaserkabel, mit dem sich Übertragungsraten von 100 MBit/s erreichen lassen. Das derzeit modernste FDDI-LAN bedient sich eines Doppelringes, wobei beide Ringe im Gegensinn durchlaufen werden. Für den Stationszugriff wird auch hier ein Token-Signal verwendet.

3.5 Wireless LAN (WLAN)

|

|

802.11a |

802.11b |

802.11g |

802.11n |

|

Jahr |

|

|

|

|

|

Geschwindigkeit |

54 Mbps |

11 Mbps |

54 Mbps |

100 Mbps |

|

Frequenzbereich |

5 GHz |

2,4 GHz (ISM) |

2,4 GHz (ISM) |

5 GHz |

|

Anzahl Kanäle |

12 |

3 |

3 |

12 |

|

Access Point notwendig alle… |

50 ft |

200 ft |

200 ft |

TBD |

|

Maximale Reichweite |

60 ft |

300 ft |

300 ft |

TBD |

|

Kompatibilität |

802.11n |

802.11g |

802.11b |

802.11a/g |

Der ISM-Frequenzereich (industrial, scientific, medical purposes) liegt zwischen 2,400 GHz und 2,485 und kann lizenzfrei benutzt werden.

Medienzugriff: CSMA/CA (ähnlich Token Passing-System)

Betriebsarten:

- Ad hoc-Modus: Funk-Lan-Karten senden direkt (Peer-to-Peer Netzwerk); sehr geringe Reichweite

- Infrastruktur-Modus: Dafür wird ein „Access Point“ benötigt (dieses Gerät ist mit einer Bridge, kombiniert mit einem Signalverstärker, vergleichbar: es stellt einen Übergang zwischen unterschiedlichen Medien dar)

Abbildung: links ein Access Point, rechts zwei WLAN-Karten für Notebooks (Foto: D-Link)

3.6 PAN – Personal Area Networks (“Bluetooth”)

Darunter versteht man einen Funk-LAN-Standard für Netze geringer Bandbreite mit kurzer Reichweite (< 10 m), genormt als IEEE 802.15.

1998 wurde von den Firmen IBM, Toshiba, Intel, Ericsson und Nokia die „Bluetooth Special Interest Group“ ins Leben gerufen, die sich seither mit der Weiterentwicklung und Anwendung dieses Standards beschäftigt. Der Name stammt von einem nordischen König mit dem Spitznamen „Blauzahn“.

Als Frequenzbereich wird der ISM-Bereich benützt. Eine spezielle Eigenschaft, das „Frequency Hopping Spread Spectrum“ (FHSS) gewährleistet die Sicherheit der Datenübertragung: alle 625 µs wird die Trägerfrequenz geändert.

Mit Bluetooth ist eine Datenübertragungsrate von 64 kbit/s bei Sprach- und 865,2 kbit/s bei Datenübertragungen erreichbar.

Die Geräte identifizieren einander automatisch, indem sie ihre 48 Bit-MAC-Adressen austauschen.

Anwendungsgebiete:

- Peripheriegeräte (Maus, Drucker, ...)

- PDA: Damit wird die automatische Synchronisation mit dem PC – wenn dieser Bluetooth unterstützt – verbessert.

4 Strukturierte Gebäudeverkabelung

Anforderungen:

- Flexibel erweiterbar, ohne Hardwarearbeiten

- Jede Netzwerkdose muss bei Bedarf auch als ISDN-Telefondose verwendbar sein.

- Dicke der Kabelstränge möglichst gering

- Einfache Fehlersuche

4.1 Grundlegendes

Derzeit rüsten viele Unternehmen ihr Ethernet um. Der erste und meist teuerste Schritt auf diesem Weg ist die Neuverkabelung mit Twisted-Pair-Leitungen. Danach können weitere Maßnahmen ergriffen werden. Die klassische Maßnahme, das "Bridging", wird auch in Koax-Netzen häufig eingesetzt und lebt heute in den sogenannten "Multi-Segment-" oder auch "Switching-Hubs" weiter. Das Aufteilen eines Netzes in mehrere Teilnetze, auch "Collision Domains" genannt, läßt nicht mehr jedes Datenpaket zu jeder Station gelangen; es können so viele Transaktionen gleichzeitig stattfinden, wie Collision Domains im Netz vorhanden sind - im Extremfall (Switch) ist jeder Hub-Anschluss einer eigenen Collision Domain zugeordnet. An die Switch-Anschlüsse können in der Regel wieder gewöhnliche Repeating Hubs angeschlossen werden; Switching kann so nach und nach im Netz eingeführt werden, um die Collision Domains immer weiter zu verkleinern - bis im Idealfall jedem Rechner ein privates Segment zur Verfügung steht.

Switches sind heute nicht teurer als Hubs, daher spricht alles für eine Strukturierung des Netzes mit Switches. In einem Peer-to-Peer-Netz (z. B. Unix oder auch Windows ab 95) ohne zentrale Server genügt meistens ein reiner 10BaseT-Switch. Gibt es einige, wenige Server, so kann der Server über mehrere Ethernet-Segmente parallel mit dem Switch verbunden werden, so dass der Datenverkehr zwischen Server und Netz gebündelt wird. Es gibt auch Switches mit einem oder mehreren 100-MBit-Anschlüssen. Diese können an den oder die Server angeschlossen werden, um alle Anwender im Netz deutlich schneller mit Daten zu versorgen - ohne dass deren LAN-Adapter auch nur berührt werden müssten.

Da Twisted-Pair-Kabel heutzutage den Standard darstellen, sollte man auf jeden Fall bei der Neuverkabelung gleich Cat-5-Kabel verwenden, um für die Datenrate von 100 MHz gerüstet zu sein. Leider ist der verwendete RJ45-Stecker relativ filigran. Neben der Zerbrechlichkeit der Stecker kommt es bei Hochgeschwindigkeitsnetzen zu Problemen: Die Drähte und Kontakte werden über eine kleine Strecke parallel geführt, wodurch die Wirkung der Twisted-Pair-Kabel aufgehoben wird. Ein weiterer Kritikpunkt an der RJ45-Technik ist die Einheitlichkeit der Dosen. Der Anwender am Arbeitsplatz kann nicht erkennen, welchem Dienst die Dose zugeordnet ist (Netz, analogens Telefon, ISDN, etc.). Selbst Farbkennzeichnung oder Beschriftung hindert viele Leute nicht daran, 'es mal an der anderen Dose zu versuchen'. Und da kann die Rufspannung analoger Telefone schon einmal einen Netzwerkadapter "killen".

10 MBit/s (IEEE 802.3) und 100 MBit/s (IEEE 802.3u) verwenden eine Halbduplex-Übertragung über zwei Aderpaare. Bei einer Migration von 10 auf 100 MBit/s bleibt zumindest die Infrastruktur des Kabelnetzes bestehen. Demgegenüber setzt Gigabit-Ethernet (IEEE 802.3ab) auf eine Vollduplex-Übertragung über alle vier Paare. Zwar ermöglicht diese Technik die Verwendung der eigentlich nur bis 100 MHz spezifizierten CAT-5-Kabel, dazu müssen die Komponenten allerdings anders beschaltet werden.

4.2 Strukturen der Gebäudeverkabelung

Früher war eine "Bedarfsverkabelung" üblich. Die Netztechnik bestimmte die Art der Verkabelung (Ethernet: busförmige Koaxverkabelung, FDDI: ringförmig mit Lichtwellenleitern). Die Standorte der Rechner und Terminals bestimmte die Netzausdehnung.

Heute gilt ganz klar die Prämisse: strukturierte Verkabelung. Die Netztechnik hat sich an eine genormte Verkabelung anzupassen. Jeder Arbeitsplatz bekommt automatisch eine Datennetzdose. Das bring anfangs zwar höhere Investitionskosten, ist aber zukunftssicher. Fehler wirken sich nur lokal aus, denn jeder Anschluss hat sein eigenes Kabel.

Basis der heutigen Gebäudeverkabelung von Netzen sind die in den letzten Jahren erarbeiteten Normen auf diesem Gebiet. Dabei gibt es im wesentlichen drei grundlegende Normen, die für bestimmte geographische Regionen von Bedeutung sind:

- EN 50173 (1995): Informationstechnik: Anwendungsneutrale Verkabelungssysteme

- ISO/IEC 11801 (1995): Generic cabling for customer premises

- EIA/TIA 568 A/B (1994): Commercial building telecommunications cabling standard

Die EN 50173 und die ISO/IEC 11801 haben im wesentlichen den gleichen Inhalt und enthalten auch die gleichen Anforderungen an die Kabel und Komponenten. Die EN 50173 ist eine europäische Norm, während die ISO/IEC 11801 weltweit verwendet wird. Die EIA/TIA-568 A/B wurde speziell für den nordamerikanischen Markt von der dortigen Telekommunikationsindustrie entwickelt. Sie ist eigentliche keine Norm, sondern lediglich eine Industrie-Spezifikation. Sie enthält auch geringere Anforderungen bezüglich der Übertragungseigenschaften der Kabel als die anderen Bestimmungen. In der EN 50173 wird ebenso wie in der ISO/IEC 11801 die Gebäudeverkabelung in vier Bereiche eingeteilt.

- den Primär- oder Campusbereich für die Verbindung der Gebäude eines Standortes untereinander,

- den Sekundär- oder Steigbereich für die Verbindung der einzelnen Etagen eines Gebäudes,

- den Tertiär- oder Horizontalbereich für die Verbindung der Anschlusseinheiten wie die Wanddose mit dem Etagenverteiler und

- den Arbeitsplatzbereich für den Anschluss der Endgeräte an die Anschlusseinheiten.

In allen drei Bereichen der Inhouse-Verkabelung (oft auch Ebenen genannt) können sowohl Verkabelungen mit symmetrischen Kupferkabel (Twisted Pair) und -komponenten als auch mit Lichtwellenleiterkabel und -komponenten verwendet werden. Im Campusbereich werden ausschließlich LWL-Kabel und -Komponenten verwendet.

Campusverkabelung und Steigbereich

Auf Grund der größeren Übertragungsstrecken und dem steigenden Datenaufkommen hat sich sowohl für den Campus- als auch für den Steigbereich die Lichtwellenleiterverkabelung durchgesetzt. Im Außenbereich werden LWL-Außenkabel mit Multimodefasern verwendet. Sollten Kabellängen von größer 2000 m notwendig sein oder extrem hohe Datenraten anfallen, können ebenso Kabel mit Singlemodefasern verwendet werden. Die Faseranzahl sollte in jedem Fall so bemessen sein, dass zukünftiges Wachstum der Netzanforderungen erfüllt werden kann. Als Faustregel sollte man 50% Reserve zum derzeitigen Bedarf addieren. Werden also derzeit acht Fasern benötigt, sollte ein Kabel mit zwölf Fasern verwendet werden.

Im Steigbereich werden meist LWL-Innenkabel, ebenfalls mit Multimodefasern, eingesetzt. Dabei empfiehlt die EN 50173 die Verwendung von 62,5-Mikrometer-Multimodefasern. Multimodefasern mit 50 Mikrometern sind aber ebenfalls zugelassen. Sind die Entfernungen klein (< 100 m) und die zu erwartenden Datenraten pro Teilnehmer gering (< 10 Mb/s), so kann im Steigbereich auch eine Verkabelung mit symmetrischen Kupferkabeln vorkommen. Dabei sollte aber ein qualitativ hochwertiges System eingesetzt werden, da ein Ausfall oder eine Überlastung in diesem Bereich schwerwiegende Konsequenzen für das ganze Netz hat.

Horizontalverkabelung und Arbeitsplatzbereich

Im Horizontalbereich und für die Arbeitsplatzverkabelung werden zumeist hochwertige, geschirmte symmetrische Kupferkabel und -komponenten eingesetzt, da hier der Anschluss an viele einzelne Schnittstellen vorgenommen wird. Wird auch im Horizontal- und Arbeitsplatzbereich mit Lichtwellenleitern (LWL) verkabelt, stehen damit höhere Bandbreiten zur Verfügung und es lassen sich längere Strecken realisieren. LWL-Verkabelung kann auch dann sinnvoll sein, wenn man einfach die EMV-Immunität und die Übertragungssicherheit ausnutzen will. Die Einführung von "Fiber-to-the-desk", der LWL-Verkabelung bis zum Arbeitsplatz, ist wohl bald Realität. Es ist auch möglich, beispielsweise den Steig- und den Horizontalbereich durchgehend mit LWL zu verkabeln, um damit Etagenverteiler einzusparen. Man spricht dann von einer zentralisierten Verkabelung.

Netzstrukturen

Die heutige Verkabelung wird im allgemeinen hierarchisch in einem physikalischen Stern aufgebaut. Der Standortverteiler (auch: Hauptverteiler) als zentrale Schaltstelle ist mit den Gebäudeverteilern in den einzelnen Gebäuden sternförmig verkabelt. In den Gebäuden werden die Etagen- verteiler ebenfalls sternförmig mit dem Gebäudeverteiler verkabelt. In der Horizontalebene schließlich findet eine ebenfalls sternförmige Verkabelung der Anschlusseinheiten wie der Wanddose mit dem Etagenverteiler statt. Als Verteiler zum Abschluss der Kabel werden Schränke und Gestelle in 19"-Technik eingesetzt. 19"-Einschübe übernehmen in diesen Schränken die Kabelbefestigung, die Speicherung einer Reservelänge, die Unterbringung von Spleißkassetten (falls verwendet) und das Montieren der Stecker und Kupplungen bzw. Buchsen auf den Verteilerfeldern. Werden nur kleinere Faserzahlen benötigt, so können statt der 19"-Schränke die kompakteren Wandverteiler eingesetzt werden.

Im Tertiärbereich werden zum Kabelabschluss Wand- und Bodentankdosen verwendet. Diese Anschlusseinheiten übernehmen hier die Kabelbefestigung, die Speicherung der Reservelänge und das Montieren der Buchsen bzw. Stecker und Kupplungen. Sie bilden den Abschluss der diensteunabhängigen Verkabelung. Das Endgerät (der PC, die Workstation, der Drucker, das Telefon, etc.) wird mit konfektionierten Kabeln an die Wanddose oder den Bodentank angeschlossen. Die Verteilung der Switch- oder Routerports auf die Endgerätedosen erfolgt über ein Patchfeld. Es handelt sich dabei um ein Feld mit Netzwerk-Steckdosen (z. B. RJ-45-Dosen), an welche die Kabel zu den Anschlussdosen in den einzelnen Rämen angeschlossen sind. Die Verbindung zu den aktiven Komponenten erfolgt dann über kurze Patchkabel.

Die logische Netzstruktur der Verkabelung hängt davon ab, wie die einzelnen Netzwerkknoten miteinander kommunizieren. Darunter sind die Protokolle, Zugriffsverfahren und Konventionen auf der elektronischen Ebene zu verstehen. Die heute am weitest verbreiteten Standards für solche logischen Netzstrukturen sind:

- ISDN nach DIN EN 50098 für bis zu 2 Mbit/s in einer sternförmigen Verkabelung

- Ethernet nach IEEE 802.3 für 10 und 100 MHz Übertragungsbandbreite als logischer Bus

- Token Ring nach IEEE 802.5 für 4 und 16 Mbit/s als logischer Ring

- FDDI bzw. TPDDI (PMD) nach ANSI X3T12 für bis zu 100 Mb/s als logischer (Doppel-)Ring

- ATM definiert im ATM-Forum für bis zu 622 Mbit/s

Für die Umsetzung von der logischen in die physikalische Netzstruktur haben sich Netzwerkkonzentratoren etabliert. Hier werden alle wichtigen Netzwerkaktivitäten zusammengefaßt, was auch die Verkabelung und die Fehlersuche wesentlich erleichtert. Dadurch ist es möglich, beispielsweise das Ethernet 10/100BaseT-Verfahren als logisches Bussystem in einer sternförmigen Verkabelung zu realisieren.

4.3 Durchsatzmessung – Leistungsmessung

Für die Überprüfung der Funktionstüchtigkeit von Netzwerkverkabelungen gibt es Messgeräte (oft als „Penta-Scanner“ bezeichnet), die mehrere Tests durchführen und dabei Größen wie Impedanz (Scheinwiderstand) und Dämpfung messen.

Beispiel: Fluke 620 Cable Tester

Prüfprotokoll Netzwerkkabel (CAT5) – bestandener Test

Kabelkennung: 06-16B Testzusammenfassung: PASS

ELEKTRO XXXXXXXXXX GMBH RESERVE: 7,7 dB (NEXT @ Remote 45-78)

ORT: 3100 ST.PöLTEN Datum/Uhrzeit: 10.02.2000 18:05:12

BEDIENER: ZAHLER Test-Standard: TIA Cat 5 Basic Link

Standard-Version: 2.51 Kabeltyp: ScTP 100 Ohm Cat 5

Software-Version: 2.5 FLUKE DSP-4000 Serien-Nr.: 7420098 LIA011

NVP: 69,9% FEHLERANOMALIESCHWELLE: 15% FLUKE DSP-4000SR Serien-Nr.: 7420098 LIA011

TEST DER KABELSCHIRMUNG: Aktivieren

Wire Map PASS Ergebn. RJ45-STIFT: 1 2 3 4 5 6 7 8 S

| | | | | | | | |

RJ45-STIFT: 1 2 3 4 5 6 7 8 S

|Länge |Laufzeit |Laufzeit |Widerstand |Impedanz |Dämpfung |

| | |Differenz| | Anom.|Ergebn. Freq. Grnz.|

Paar |(m) Grnz.|ns Grnz. |ns Grnz. |Ohm Grnz.|Ohm Grnz. (m)| (dB) MHz (dB)|

12 |52,2 94,0 |249 |0 50 | |113 80-120 |10,0 100,0 21,6 |

36 |52,8 94,0 |252 |3 50 | |112 80-120 |10,3 100,0 21,6 |

45 |52,8 94,0 |252 |3 50 | |111 80-120 |10,7 100,0 21,6 |

78 |53,4 94,0 |255 |6 50 | |106 80-120 |10,9 100,0 21,6 |

| Ergebnisse der Haupteinheit | Ergebnisse der Remote-Einheit |

|geringster Abstand |Min. Wert |geringster Abstand |Min. Wert |

|Ergebn. Freq. Grnz. |Ergebn. Freq. Grnz. |Ergebn. Freq. Grnz. |Ergebn. Freq. Grnz. |

Paar | (dB) MHz (dB) | (dB) MHz (dB) | (dB) MHz (dB) | (dB) MHz (dB) |

NEXT | | | |

12-36 | 41,0 61,8 32,8 | 40,6 70,8 31,8 | 42,7 59,2 33,0 | 39,9 97,8 29,5 |

12-45 | 51,9 25,2 39,1 | 48,2 67,0 32,2 | 48,5 44,2 35,1 | 47,3 72,4 31,7 |

12-78 | 47,7 59,8 33,0 | 47,2 72,2 31,7 | 47,1 60,0 32,9 | 45,5 96,2 29,6 |

36-45 | 38,9 95,4 29,7 | 38,9 95,4 29,7 | 44,5 42,0 35,5 | 39,2 99,6 29,3 |

36-78 | 60,3 7,8 47,3 | 44,4 93,4 29,8 | 60,0 7,7 47,4 | 46,1 94,4 29,7 |

45-78 | 54,7 10,0 45,6 | 43,5 89,8 30,1 | 51,6 12,7 43,9 | 41,8 85,0 30,5 |

Prüfprotokoll Netzwerkkabel (CAT5) – nicht bestandener Test

Kabelkennung: 06-19A Testzusammenfassung: FAIL

ELEKTRO XXXXXXXXXX GMBH RESERVE: 9,8 dB (NEXT 12-36)

ORT: 3100 ST.PöLTEN Datum/Uhrzeit: 10.02.2000 18:41:45

BEDIENER: ZAHLER Test-Standard: TIA Cat 5 Basic Link

Standard-Version: 2.51 Kabeltyp: ScTP 100 Ohm Cat 5

Software-Version: 2.5 FLUKE DSP-4000 Serien-Nr.: 7420098 LIA011

NVP: 69,9% FEHLERANOMALIESCHWELLE: 15% FLUKE DSP-4000SR Serien-Nr.: 7420098 LIA011

TEST DER KABELSCHIRMUNG: Aktivieren

Wire Map PASS Ergebn. RJ45-STIFT: 1 2 3 4 5 6 7 8 S

| | | | | | | | |

RJ45-STIFT: 1 2 3 4 5 6 7 8 S

|Länge |Laufzeit |Laufzeit |Widerstand |Impedanz |Dämpfung |

| | |Differenz| | Anom.|Ergebn. Freq. Grnz.|

Paar |(m) Grnz.|ns Grnz. |ns Grnz. |Ohm Grnz.|Ohm Grnz. (m)| (dB) MHz (dB)|

12 |50,9 94,0 |243 |0 50 | |112 80-120 | 6,2 F 2,3 3,0 |

36 |51,8 94,0 |247 |4 50 | |110 80-120 | 6,2 F 2,3 3,0 |

45 |51,1 94,0 |244 |1 50 | |110 80-120 | 6,3 F 2,4 3,1 |

78 |52,2 94,0 |249 |6 50 | |108 80-120 | 6,3 F 2,3 3,0 |

| Ergebnisse der Haupteinheit | Ergebnisse der Remote-Einheit |

|geringster Abstand |Min. Wert |geringster Abstand |Min. Wert |

|Ergebn. Freq. Grnz. |Ergebn. Freq. Grnz. |Ergebn. Freq. Grnz. |Ergebn. Freq. Grnz. |

Paar | (dB) MHz (dB) | (dB) MHz (dB) | (dB) MHz (dB) | (dB) MHz (dB) |

NEXT | | | |

12-36 | 43,7 52,8 33,9 | 39,9 94,2 29,8 | 47,4 32,8 37,2 | 45,8 93,6 29,8 |

12-45 | 51,2 57,8 33,2 | 49,4 91,2 30,0 | 51,6 59,8 33,0 | 49,4 95,8 29,6 |

12-78 | 52,9 52,6 33,9 | 50,4 78,2 31,0 | 54,6 38,0 36,2 | 50,5 90,4 30,1 |

36-45 | 41,1 99,8 29,3 | 41,1 99,8 29,3 | 49,2 34,6 36,8 | 42,1 96,0 29,6 |

36-78 | 45,1 54,4 33,7 | 44,2 96,8 29,5 | 53,1 20,6 40,5 | 49,1 83,6 30,6 |

45-78 | 52,6 21,2 40,3 | 44,5 73,2 31,6 | 46,7 55,4 33,6 | 44,9 82,6 30,7 |

5 Das Internet Protocol Version 4

Hauptaufgaben des IP-Protokolls:

- Adressierung von Netzknoten

- Routing (Wegesuche im Netz)

- Zerlegung des Datenstroms in Pakete; ein IP-Datenpaket kann maximal 65536 Bytes groß sein.

Jeder Rechner auf der ganzen Welt braucht eine eindeutige Adresse, um im Internet oder in einem lokalen TCP/IP-Netzwerk erkannt zu werden, die so genannte IP-Adresse. In der derzeit gültigen Version 4 des Internet Protokolls ist die IP-Adresse eine 32-stellige Binärzahl, also etwa:

11011001.01010011.11001111.00010001

Meist fasst man 8 Binärstellen (bits) zu einem Byte zusammen, dessen dezimalen Wert man berechnet. Die "Kurzschreibweise" (dotted decimal) der oben angeführten IP-Adresse würde daher zum Beispiel lauten:

217.83.207.17

5.1 Zuweisung von IP-Adressen

IP-Adressen können auf zwei Arten vergeben werden:

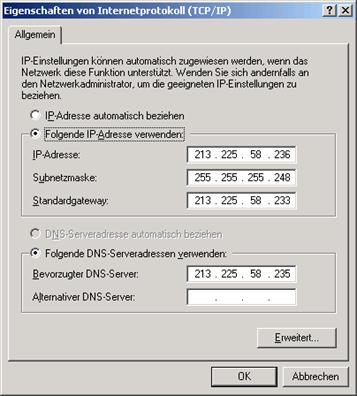

- Statische Konfiguration: Die IP-Konfiguration wird manuell festgelegt und ändert sich nicht; in Windows wird die Konfiguration in den Netzwerkeigenschaften (Systemsteuerung) festgelegt.

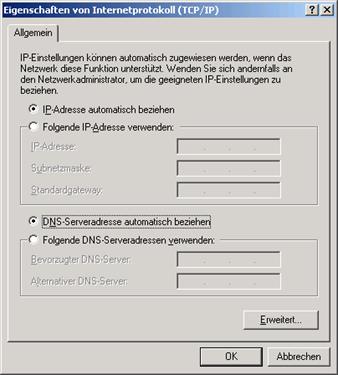

- Dynamische Konfiguration: Die IP-Konfiguration wird von einem DHCP-Server (Dynamic Host Configuration Protocol) bezogen; die konkrete IP-Adresse wird bei jedem Neustart vom DHCP-Server neu zugewiesen und kann sich daher auch ändern.

5.2 Vergabe von IP-Adressen

Man unterscheidet:

- Öffentliche IP-Adressen (Public IPs): Diese Adressen werden von der Internet Number Association (IANA) vergeben. Diese Adressbereiche sind weltweit eindeutig und werden zur Adressierung von Geräten verwendet, die im Internet erreicht werden sollen. Solche Adressen können Sie über Ihren Internet Service Provider beziehen (nicht direkt bei der IANA).

Quelle: http://www.iana.org

INTERNET PROTOCOL V4 ADDRESS SPACE

(last updated 03 August 2004)

The allocation of Internet Protocol version 4 (IPv4) address space to

various registries is listed here. Originally, all the IPv4 address

spaces was managed directly by the IANA. Later parts of the address

space were allocated to various other registries to manage for

particular purposes or regional areas of the world. RFC 1466 [RFC1466]

documents most of these allocations.

Address

Block Date Registry - Purpose Notes or Reference

----- ------ --------------------------- ------------------

000/8 Sep 81 IANA - Reserved

001/8 Sep 81 IANA - Reserved

002/8 Sep 81 IANA - Reserved

003/8 May 94 General Electric Company

004/8 Dec 92 Bolt Beranek and Newman Inc.

005/8 Jul 95 IANA - Reserved

006/8 Feb 94 Army Information Systems Center

007/8 Apr 95 IANA - Reserved

008/8 Dec 92 Bolt Beranek and Newman Inc.

009/8 Aug 92 IBM

010/8 Jun 95 IANA - Private Use See [RFC1918]

011/8 May 93 DoD Intel Information Systems

012/8 Jun 95 AT&T Bell Laboratories

013/8 Sep 91 Xerox Corporation

014/8 Jun 91 IANA - Public Data Network

015/8 Jul 94 Hewlett-Packard Company

016/8 Nov 94 Digital Equipment Corporation

017/8 Jul 92 Apple Computer Inc.

018/8 Jan 94 MIT

019/8 May 95 Ford Motor Company

020/8 Oct 94 Computer Sciences Corporation

021/8 Jul 91 DDN-RVN

022/8 May 93 Defense Information Systems Agency

023/8 Jul 95 IANA - Reserved

024/8 May 01 ARIN - Cable Block (Formerly IANA - Jul 95)

025/8 Jan 95 Royal Signals and Radar Establishment

026/8 May 95 Defense Information Systems Agency

027/8 Apr 95 IANA - Reserved

028/8 Jul 92 DSI-North

029/8 Jul 91 Defense Information Systems Agency

030/8 Jul 91 Defense Information Systems Agency

031/8 Apr 99 IANA - Reserved

032/8 Jun 94 Norsk Informasjonsteknology

033/8 Jan 91 DLA Systems Automation Center

034/8 Mar 93 Halliburton Company

035/8 Apr 94 MERIT Computer Network

036/8 Jul 00 IANA - Reserved (Formerly Stanford University - Apr 93)

037/8 Apr 95 IANA - Reserved

038/8 Sep 94 Performance Systems International

039/8 Apr 95 IANA - Reserved

040/8 Jun 94 Eli Lily and Company

041/8 May 95 IANA - Reserved

042/8 Jul 95 IANA - Reserved

043/8 Jan 91 Japan Inet

044/8 Jul 92 Amateur Radio Digital Communications

045/8 Jan 95 Interop Show Network

046/8 Dec 92 Bolt Beranek and Newman Inc.

047/8 Jan 91 Bell-Northern Research

048/8 May 95 Prudential Securities Inc.

049/8 May 94 Joint Technical Command (Returned to IANA Mar 98)

050/8 May 94 Joint Technical Command (Returned to IANA Mar 98)

051/8 Aug 94 Deparment of Social Security of UK

052/8 Dec 91 E.I. duPont de Nemours and Co., Inc.

053/8 Oct 93 Cap Debis CCS

054/8 Mar 92 Merck and Co., Inc.

055/8 Apr 95 Boeing Computer Services

056/8 Jun 94 U.S. Postal Service

057/8 May 95 SITA

058/8 Apr 04 APNIC (whois.apnic.net)

059/8 Apr 04 APNIC (whois.apnic.net)

060/8 Apr 03 APNIC (whois.apnic.net)

061/8 Apr 97 APNIC (whois.apnic.net)

062/8 Apr 97 RIPE NCC (whois.ripe.net)

063/8 Apr 97 ARIN (whois.arin.net)

064/8 Jul 99 ARIN (whois.arin.net)

065/8 Jul 00 ARIN (whois.arin.net)

066/8 Jul 00 ARIN (whois.arin.net)

067/8 May 01 ARIN (whois.arin.net)

068/8 Jun 01 ARIN (whois.arin.net)

069/8 Aug 02 ARIN (whois.arin.net)

070/8 Jan 04 ARIN (whois.arin.net)

071/8 Aug 04 ARIN (whois.arin.net)

072/8 Aug 04 ARIN (whois.arin.net)

073/8 Sep 81 IANA - Reserved

074/8 Sep 81 IANA - Reserved

075/8 Sep 81 IANA - Reserved

076/8 Sep 81 IANA - Reserved

077/8 Sep 81 IANA - Reserved

078/8 Sep 81 IANA - Reserved

079/8 Sep 81 IANA - Reserved

080/8 Apr 01 RIPE NCC (whois.ripe.net)

081/8 Apr 01 RIPE NCC (whois.ripe.net)

082/8 Nov 02 RIPE NCC (whois.ripe.net)

083/8 Nov 03 RIPE NCC (whois.ripe.net)

084/8 Nov 03 RIPE NCC (whois.ripe.net)

085/8 Apr 04 RIPE NCC (whois.ripe.net)

086/8 Apr 04 RIPE NCC (whois.ripe.net)

087/8 Apr 04 RIPE NCC (whois.ripe.net)

088/8 Apr 04 RIPE NCC (whois.ripe.net)

089/8 Sep 81 IANA - Reserved

090/8 Sep 81 IANA - Reserved

091/8 Sep 81 IANA - Reserved

092/8 Sep 81 IANA - Reserved

093/8 Sep 81 IANA - Reserved

094/8 Sep 81 IANA - Reserved

095/8 Sep 81 IANA - Reserved

096/8 Sep 81 IANA - Reserved

097/8 Sep 81 IANA - Reserved

098/8 Sep 81 IANA - Reserved

099/8 Sep 81 IANA - Reserved

100/8 Sep 81 IANA - Reserved

101/8 Sep 81 IANA - Reserved

102/8 Sep 81 IANA - Reserved

103/8 Sep 81 IANA - Reserved

104/8 Sep 81 IANA - Reserved

105/8 Sep 81 IANA - Reserved

106/8 Sep 81 IANA - Reserved

107/8 Sep 81 IANA - Reserved

108/8 Sep 81 IANA - Reserved

109/8 Sep 81 IANA - Reserved

110/8 Sep 81 IANA - Reserved

111/8 Sep 81 IANA - Reserved

112/8 Sep 81 IANA - Reserved

113/8 Sep 81 IANA - Reserved

114/8 Sep 81 IANA - Reserved

115/8 Sep 81 IANA - Reserved

116/8 Sep 81 IANA - Reserved

117/8 Sep 81 IANA - Reserved

118/8 Sep 81 IANA - Reserved

119/8 Sep 81 IANA - Reserved

120/8 Sep 81 IANA - Reserved

121/8 Sep 81 IANA - Reserved

122/8 Sep 81 IANA - Reserved

123/8 Sep 81 IANA - Reserved

124/8 Sep 81 IANA - Reserved

125/8 Sep 81 IANA - Reserved

126/8 Sep 81 IANA - Reserved

127/8 Sep 81 IANA - Reserved See [RFC3330]

128/8 May 93 Various Registries

129/8 May 93 Various Registries

130/8 May 93 Various Registries

131/8 May 93 Various Registries

132/8 May 93 Various Registries

133/8 May 93 Various Registries

134/8 May 93 Various Registries

135/8 May 93 Various Registries

136/8 May 93 Various Registries

137/8 May 93 Various Registries

138/8 May 93 Various Registries

139/8 May 93 Various Registries

140/8 May 93 Various Registries

141/8 May 93 Various Registries

142/8 May 93 Various Registries

143/8 May 93 Various Registries

144/8 May 93 Various Registries

145/8 May 93 Various Registries

146/8 May 93 Various Registries

147/8 May 93 Various Registries

148/8 May 93 Various Registries

149/8 May 93 Various Registries

150/8 May 93 Various Registries

151/8 May 93 Various Registries

152/8 May 93 Various Registries

153/8 May 93 Various Registries

154/8 May 93 Various Registries

155/8 May 93 Various Registries

156/8 May 93 Various Registries

157/8 May 93 Various Registries

158/8 May 93 Various Registries

159/8 May 93 Various Registries

160/8 May 93 Various Registries

161/8 May 93 Various Registries

162/8 May 93 Various Registries

163/8 May 93 Various Registries

164/8 May 93 Various Registries

165/8 May 93 Various Registries

166/8 May 93 Various Registries

167/8 May 93 Various Registries

168/8 May 93 Various Registries

169/8 May 93 Various Registries

170/8 May 93 Various Registries

171/8 May 93 Various Registries

172/8 May 93 Various Registries

173/8 Apr 03 IANA - Reserved

174/8 Apr 03 IANA - Reserved

175/8 Apr 03 IANA - Reserved

176/8 Apr 03 IANA - Reserved

177/8 Apr 03 IANA - Reserved

178/8 Apr 03 IANA - Reserved

179/8 Apr 03 IANA - Reserved

180/8 Apr 03 IANA - Reserved

181/8 Apr 03 IANA - Reserved

182/8 Apr 03 IANA - Reserved

183/8 Apr 03 IANA - Reserved

184/8 Apr 03 IANA - Reserved

185/8 Apr 03 IANA - Reserved

186/8 Apr 03 IANA - Reserved

187/8 Apr 03 IANA - Reserved

188/8 May 93 Various Registries

189/8 Apr 03 IANA - Reserved

190/8 Apr 03 IANA - Reserved

191/8 May 93 Various Registries

192/8 May 93 Various Registries

193/8 May 93 RIPE NCC (whois.ripe.net)

194/8 May 93 RIPE NCC (whois.ripe.net)

195/8 May 93 RIPE NCC (whois.ripe.net)

196/8 May 93 Various Registries

197/8 May 93 IANA - Reserved

198/8 May 93 Various Registries

199/8 May 93 ARIN (whois.arin.net)

200/8 Nov 02 LACNIC (whois.lacnic.net)

201/8 Apr 03 LACNIC (whois.lacnic.net)

202/8 May 93 APNIC (whois.apnic.net)

203/8 May 93 APNIC (whois.apnic.net)

204/8 Mar 94 ARIN (whois.arin.net)

205/8 Mar 94 ARIN (whois.arin.net)

206/8 Apr 95 ARIN (whois.arin.net)

207/8 Nov 95 ARIN (whois.arin.net)

208/8 Apr 96 ARIN (whois.arin.net)

209/8 Jun 96 ARIN (whois.arin.net)

210/8 Jun 96 APNIC (whois.apnic.net)

211/8 Jun 96 APNIC (whois.apnic.net)

212/8 Oct 97 RIPE NCC (whois.ripe.net)

213/8 Mar 99 RIPE NCC (whois.ripe.net)

214/8 Mar 98 US-DOD

215/8 Mar 98 US-DOD

216/8 Apr 98 ARIN (whois.arin.net)

217/8 Jun 00 RIPE NCC (whois.ripe.net)

218/8 Dec 00 APNIC (whois.apnic.net)

219/8 Sep 01 APNIC (whois.apnic.net)

220/8 Dec 01 APNIC (whois.apnic.net)

221/8 Jul 02 APNIC (whois.apnic.net)

222/8 Feb 03 APNIC (whois.apnic.net)

223/8 Apr 03 IANA - Reserved

224/8-239/8 Sep 81 IANA - Multicast240/8-255/8 Sep 81 IANA - Reserved

Private IP-Adressbereiche (Private IPs): Für die Verwendung innerhalb von LANs wurden eigene Adressbereiche festgelegt, die nicht geroutet werden. Diese IP-Adressen sind daher auch nicht weltweit eindeutig, sondern nur im jeweiligen lokalen Netzwerk.

Laut RFC 1918 sind für „private“ Netze folgende IP-Bereiche gestattet (Rechner mit diesen IP-Adressen dürfen keinen direkten Internet-Verkehr haben, d.h. mit dem Internet nur über Proxy-Server in Kontakt treten; sie werden nicht geroutet!):

10.0.0.0 – 10.255.255.255 (Class A-Bereich)

172.16.0.0 – 172.31.255.255 (Class B-Bereich)

192.168.0.0 – 192.168.255.255 (Class C-Bereich)

5.3 Aufbau von IP-Adressen

Beispiel:

Adresse 192.168.100.1

Subnetzmaske 255.255.255.0

Um TCP/IP Adressen verstehen zu können, muß man sich vor Augen halten, dass die „reale" Schreibweise von Adressen in binärer Form erfolgt (4 Oktetts a 8 Bit).

|

192 |

168 |

100 |

1 |

Gerechnet wird dann wie folgt:

|

|

128 |

64 |

32 |

16 |

8 |

4 |

2 |

1 |

|

192 |

1 |

1 |

0 |

0 |

0 |

0 |

0 |

0 |

|

168 |

1 |

0 |

1 |

0 |

1 |

0 |

0 |

0 |

|

100 |

0 |

1 |

1 |

0 |

0 |

1 |

0 |

0 |

|

1 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

1 |

|

|

x |

x |

x |

x |

x |

x |

x |

x |

|

255 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

192 = 1100 0000 = 128 + 64

168 = 1010 1000 = 128 + 32 + 8

100 = 0110 0100 = 64 + 32 + 4

1 = 0000 0001 = 1

Man hat also mit einer solchen 32 bit-Adresse insgesamt 232 = 4 294 967 296 Möglichkeiten (also mehr als 4 Milliarden), einen PC unverwechselbar zu adressieren.

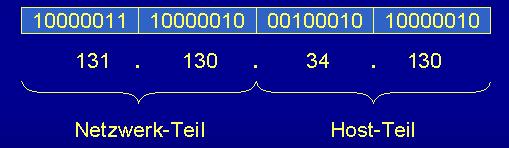

IP-Adressen bestehen aus zwei Teilen:

- Der erste Teil ist die Netzwerk-Adresse (Net-ID). Da das Internet aus vielen miteinander verbundenen lokalen Netzen (LAN) besteht, ist es sinnvoll, jedem LAN eine eindeutige Adresse zuzuweisen.

- Der zweite Teil gibt die Adresse der einzelnen Rechner im Netz an (Host-Adresse, Host-ID, Knotenadresse). Dieser Teil wird durch das lokale Netzwerkmanagement frei vergeben.

Wie viele bit zur NetID bzw. zur HostID gehören, wird durch die Subnetz-Maske festgelegt. Dafür gibt es folgende einfache Regel:

Ist ein bit der Subnetzmaske 1, so gehört das entsprechende bit der IP-Adresse zur Net-ID.

Ist ein bit der Subnetzmaske 0, so gehört das entsprechende bit der IP-Adresse zur Host-ID.

Im obigen Beispiel würde also die Subnetzmaske 255.255.0.0 lauten.

Grundsätzlich ist die Länge der Net-ID und der Host-ID frei wählbar. Es haben sich aber zwei verschiedene Sichtweisen bzw. Technologien durchgesetzt:

· klassenorientiertes IP-Routing (fixe Länge von Net-ID und Host-ID)

· „classless IPs“ (frei wählbare Länge von Net-ID und Host-ID)

5.4 Klassenorientierte IP-Adressen

Diese Methode basiert auf fix festgelegten Längen für den Net- und den Host-Anteil der IP-Adressen.

Class-A-Netze: Adresse beginnt mit einer binären 0, 7 bit für Netzwerk-Adresse, 24 bit für Host-Adresse. Damit gibt es weltweit 127 derartige Netzwerke, ein Class-A-Netz kann bis zu 16 Mio. Teilnehmer haben. Alle derartigen Netzadressen sind bereits belegt.

IP-Adressen von Class-A-Netzen:

0.0.0.0 bis 127.255.255.255

Class-B-Netze: Adresse beginnt mit der binären Ziffernkombination 10, 14 bit für Netzwerk-Adresse, 16 bit für Host-Adresse. Damit gibt es weltweit 16384 derartige Netzwerke, ein Class-B-Netz kann bis zu 65536 Teilnehmer haben. Alle derartigen Netzadressen sind bereits belegt.

IP-Adressen von Class-B-Netzen:

128.0.0.0 bis 191.255.255.255

Class-C-Netze: Adresse beginnt mit der binären Ziffernkombination 110, 21 bit für Netzwerk-Adresse, 8 bit für Host-Adresse. Damit gibt es weltweit 2 Mio. derartige Netzwerke, ein Class-C-Netz kann bis zu 256 Teilnehmer haben. Neu zugeteilte Netzadressen sind heute immer vom Typ C. Es ist abzusehen, dass bereits in Kürze alle derartigen Adressen vergeben sein werden.

IP-Adressen von Class-C-Netzen:

192.0.0.0 bis 223.255.255.255

Class D-Netze haben einen speziellen Anwendungsbereich (Multicast-Anwendungen) und haben für Internet keine Bedeutung.

Zusammenfassung:

|

CLASS |

Netzwerk Anteil |

Anzahl Netze |

Hostanteil |

Anzahl Hosts/Netz |

|

A |

1 Bit + 7 Bit |

128 |

24 Bit |

16.777.214 |

|

B |

2 Bit + 14 Bit |

16.864 |

16 Bit |

65.534 |

|

C |

3 Bit + 21 Bit |

2.097.152 |

8 Bit |

253 |

5.5 Besondere IP-Adressen

a) Netzwerkmasken

Netzwerkmasken unterscheiden sich in der Länge des Netzwerk- (alle Bit-Stellen auf 1) und Hostanteils (alle Bitstellen auf 0)

abhängig von der Netzwerkklasse

1.Byte 2.Byte 3.Byte 4.Byte

Class A 255 0 0 0

Class B 255 255 0 0

Class C 255 255 255 0

Netzwerkmasken stellen einen Filter dar, an dem Rechner entscheiden können, ob sie sich im selben (logischen) Netz befinden

b) Netzwerkadressen

Die Netzwerkadresse eines Rechners ergibt sich, indem man die IP-Adresse mit der Netzwerkmaske bitweise UND-verknüpft. Generell gilt, dass bei Netzwerkadressen alle Bitstellen des Hostanteils 0 sind.

|

Hostadresse |

192.168.100.1 |

11000000 |

10101000 |

01100100 |

00000001 |

|

UND |

|

|

|

|

|

|

Maske |

255.255.255.0 |

11111111 |

11111111 |

11111111 |

00000000 |

|

Subnetz |

192.168.100.0 |

11000000 |

10101000 |

01100100 |

00000000 |

Nur Rechner mit der gleichen Netzwerkadresse befinden sich im gleichen logischen Netzwerk!

c) Broadcast-Adresse

Die Broadcast-Adresse ergibt sich aus der IP-Adresse, bei der alle Bitstellen des Hostanteils auf 1 gesetzt sind. Sie bietet die Möglichkeit, Datenpakete an alle Rechner eines logischen Netzwerkes zu senden. Sie wird ermittelt, indem die Netzwerkadresse mit der invertierten Netzwerkmaske bitweise ODER-verknüpft wird.

Beispiel:

|

Subnetz |

192.168.100.0 |

11000000 |

10101000 |

01100100 |

00000000 |

|

ODER |

|

|

|

|

|

|

invertierte Maske |

0.0.0.255 |

00000000 |

00000000 |

00000000 |

11111111 |

|

Broadcast |

192.168.100.255 |

11000000 |

10101000 |

01100100 |

11111111 |

d) Loopback-Adresse

Die Class-A-Netzwerkadresse 127 ist weltweit reserviert für das sogenannte local loopback

dient zu Testzwecken der Netzwerkschnittstelle des eigenen Rechners.

Die IP-Adresse 127.0.0.1 ist standardmäßig dem Loopback-Interface jedes Rechners zugeordnet

alle an diese Adresse geschickten Datenpakete werden nicht nach außen ins Netzwerk gesendet, sondern an der Netzwerkschnittstelle reflektiert.

Die Datenpakete erscheinen, als kämen sie aus einem angeschlossenem Netzwerk.

5.6 Subnetting

Internet-Quellen:

http://instrumentation.de/5106003d.htm

Das obige Schema zeigt, dass nur eine begrenzte Anzahl an internationalen IP-Adressen verfügbar ist. Falls die Anzahl der Netzwerke nicht ausreicht, gibt es wie schon erwähnt, die Möglichkeit diese Anzahl durch geschickte Strukturierung von Subnetzen zu erweitern. In der folgenden Tabelle ist eine mögliche Unterteilung dargestellt.

|

Subnetzmaske |

Anzahl Subnetze (*) |

Anzahl Hosts (Rechner, Knoten) |

|

255.255.255.0 |

1 (1) |

254 |

|

255.255.255.128 |

0 (2) |

126 |

|

255.255.255.192 |

2 (4) |

62 |

|

255.255.255.224 |

6 (8) |

30 |

|

255.255.255.240 |

14 (16) |

14 |

|

255.255.255.248 |

30 (32) |

6 |

|

255.255.255.252 |

62 (64) |

2 |

(*) Die in Klammer stehenden Werte sind zwar rechnerisch möglich, enthalten aber u.U. verbotene Adressen (s.u.).

Wie daraus die möglichen Netze und zugehörigen gültigen IP-Adressen entstehen, soll am Beispiel der Subnetzmasken 255.255.255.192 und 255.255.255.224 erläutert werden. Der Status erlaubt oder nicht ergibt sich daraus, dass die erste und letzte bei der Unterteilung entstehenden Adressen nicht verwendet werden dürfen.

Netze und IP-Adressen mit Subnetz-Maske 255.255.255.192:

|

Netzwerkadresse |

IP-Adressen |

Broadcast |

Status |

|

a.b.c.0 |

1 - 62 |

63 |

nicht erlaubt (*) |

|

a.b.c.64 |

65 - 126 |

127 |

erlaubt |

|

a.b.c.128 |

129 - 190 |

191 |

erlaubt |

|

a.b.c.192 |

193 - 254 |

255 |

nicht erlaubt (*) |

(*) Anmerkung: Es ist nicht sofort einsichtig, warum das erste und das letzte Subnet „nicht erlaubt“ sind. Der Grund dafür liegt in der Tatsache, dass im vorliegenden Beispiel ein Class C-Netz unterteilt wurde. Class C-Netze haben ohne Subnetting eine Subnetz-Maske 255.255.255.0, wobei sich aus den vorher erwähnten Regeln ergibt, dass die IP-Adresse a.b.c.0 (also alle Bit der HostID auf 0 gesetzt) der Netzwerkadresse entspricht und diese (einzige) Adresse daher nicht verwendet werden darf. Bei der Unterteilung in Subnetze zeigt sich aber, dass beim gesamten Bereich von a.b.c.0 bis a.b.c.63 die SubnetID aus lauter Nullen besteht – daher der ganze Bereich ausfällt. Die Argumentation für das letzte Subnetz ist analog zu sehen.

Netze und IP-Adressen mit Subnetz-Maske 255.255.255.224:

|

Netzwerkadresse |

IP-Adressen |

Broadcast |

Status |

|

a.b.c.0 |

1 - 30 |

31 |

nicht erlaubt |

|

a.b.c.32 |

33 - 62 |

63 |

erlaubt |

|

a.b.c.64 |

65 - 94 |

95 |

erlaubt |

|

a.b.c.96 |

97 - 126 |

127 |

erlaubt |

|

a.b.c.128 |

129 - 158 |

159 |

erlaubt |

|

a.b.c.160 |

161 - 190 |

191 |

erlaubt |

|

a.b.c.192 |

193 - 222 |

223 |

erlaubt |

|

a.b.c.224 |

225 - 254 |

255 |

nicht erlaubt |

Spätestens bei der Einrichtung eines Netzwerkes mit

Subnetzen dürfte klar werden, dass hier eine ganze Menge Fehlerquellen

schlummern und dass gute Netzwerkadministratoren durchaus Ihre

Daseinsberechtigung haben! Man sollte deshalb bei Problemen neuer Rechner/Geräte

im Netzwerk die Adressen sehr genau überprüfen.

5.7 CIDR (Classless Inter-Domain Routing), VLSM (Variable Length Subnet Masks) und Supernetting

Das CIDR beschreibt ein Verfahren zur effektiveren Nutzung der bestehenden 32 Bit umfassenden IP-Adresse. Bei diesem Verfahren werden IP-Adressen zusammengefasst, wobei ein Block von aufeinander folgenden IP-Adressen der Klasse C als ein Netzwerk behandelt werden.

Möglich wird dies durch "Kürzen" der NetID, die bei klassenorientierter Betrachtung 24 bit lang wäre. Man verwendet daher Netzwerke wie etwa 192.168.4.0/23 mit insgesamt 510 gültigen Host-Adressen.

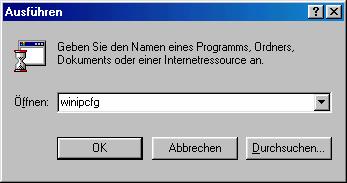

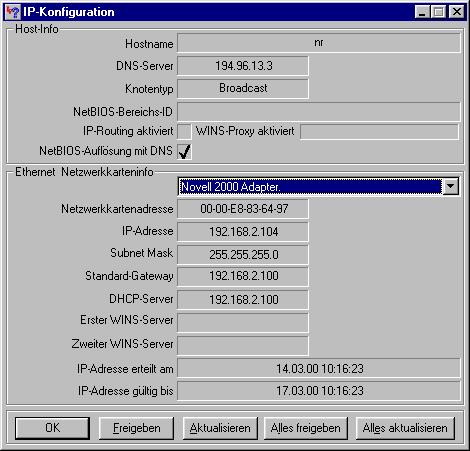

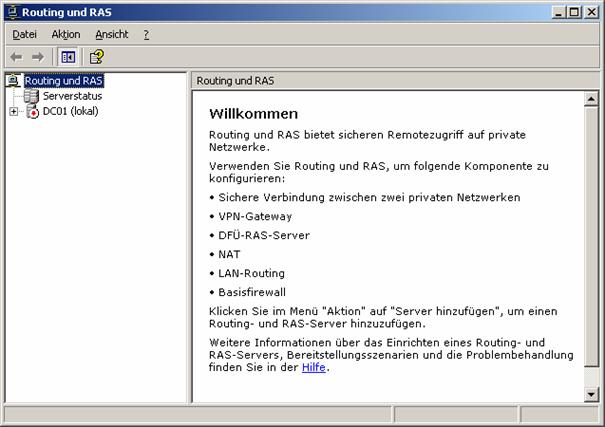

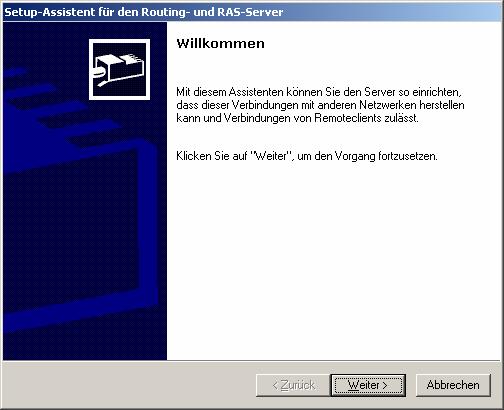

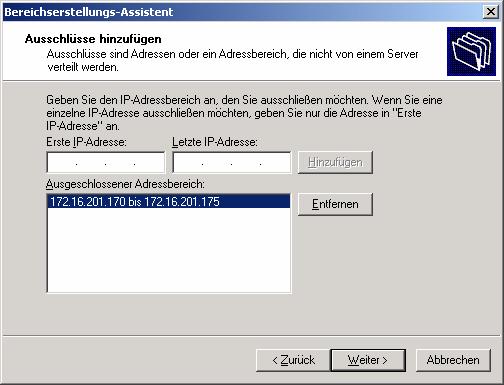

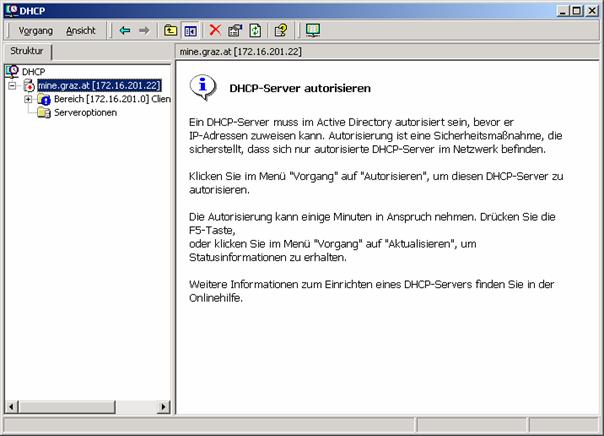

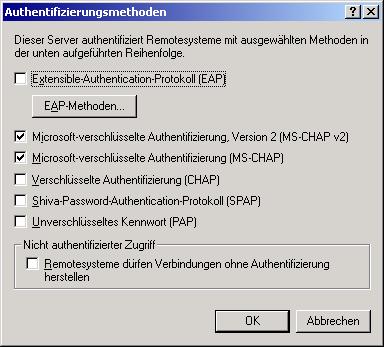

Das CIDR-Verfahren reduziert die in Routern gespeicherten Routing-Tabellen durch einen Präfix in der IP-Adresse. Mit diesem Präfix kann ein großer Internet Service Provider bzw. ein Betreiber eines großen Teils des Internets gekennzeichnet werden. Dadurch können auch darunter liegende Netze zusammengefasst werden; so genanntes Supernetting. Die Methode wird in RFC 1518 beschrieben.