Betriebssysteme - Grundlagen

Unter einem Betriebssystem versteht man eine Programmsammlung, mit deren Hilfe die Bedienung und der Betrieb des Rechners erst möglich gemacht werden.

Die Aufgaben eines Betriebssystems sind vielfältig: Ein Betriebssystem soll die Daten auf den Speichermedien verwalten, eine Schnittstelle zum Benutzer bieten und die Programmausführung organisieren. Bei Netzwerken sorgt es auch für die Zutrittskontrolle und die Kommunikation zwischen den einzelnen Geräten.

Für die Erstellung eines durchschnittlichen Betriebssystems ist eine Arbeitszeit von ca. 50 Mannjahren erforderlich.

Historischer Rückblick

Steckbretter: Ganz zu Beginn gab es nur „Steckbretter“, bei denen das Setzen einer Brücke (das Schließen eines Kontaktes) logisch 1 bedeutete. Alle Maschinenbefehle, aus denen ein Programm bestand, mussten zunächst gesteckt werden. Durch das Auslösen eines Resets arbeitete der Computer dann die gesteckten Befehle ab und erzeugte eine entsprechende Ausgabe am Drucker.

Closed Shop-Betrieb: Die umständlichen Steckbretter wurden um 1960 durch Lochkarten abgelöst. Für den Einlesevorgang gab es so genannte „Laderprogramme“, die das auf Karten gestanzte Programm in den Speicher des Rechners einlasen und ausführten. Diese Programme kann man als erste Vorläufer der heutigen Betriebssysteme ansehen.

Der Anwender musste also sein Programm zunächst (meist in Fortran oder Assembler) schreiben, Lochkarten stanzen und zum Operator bringen. Dieser übernahm dann die Eingabe des Programms, die Ausgabe wurde wieder ausgedruckt und dem Anwender zurückgegeben. Man kann sich vorstellen, wie lang die Wartezeiten und wie schlecht die Rechnerauslastung damals waren (v.a. wenn man einen Fehler im Programm hatte und die ganze Prozedur wiederholen musste!).

Batch-Betrieb: Die Programme wurden mit Hilfe eines zweiten, kleineren Rechners über einen Kartenleser eingelesen und auf Magnetband gespeichert. Dieses wurde vom Operator an der Bandstation des Großrechners montiert. Das Batch-Betriebssystem hatte die Aufgabe, die Jobs vom Band zu lesen und auszuführen. Hier sieht man bereits einige wichtige Eigenschaften heutiger Betriebssysteme: Organisation der Eingabe/Ausgabe von Daten.

Multiprogramming, Time-sharing-Betriebssysteme: Eine weitere Verbessererung wurde erreicht, dass der Prozessor (etwa während langwieriger I/O-Operationen) andere Programme inzwischen bearbeiten konnte. Damit konnte die Rechnerauslastung wesentlich gesteigert werden. Etwa zu dieser Zeit wurden auch die Lochkarten durch Terminals (Bildschirm + Tastatur) ersetzt.

Unix: 1969 wurde von Ken Thompson (Bell-Laboratorys, USA) ein neues Betriebssystem (und mit Kernighan/Ritchie zusammen die Programmiersprache C) entwickelt, das sich durch Hardware-Unabhängigkeit auszeichnete. Dieses System ist bis heute im Einsatz bei Großrechnern. Ein Problem stellt heute allerdings die Versionsvielfalt dar (AIX von IBM, ULTRIX, SINIX, HP-UX, SCO-Unix usw.), die von den Standardisierungsorgansiationen IEEE und ANSI vereinheitlicht werden soll („POSIX-Standard“). Die Europäer haben eigene Unix-Standards unter der Bezeichnung X/Open entwickelt.

PC-Zeitalter: In den frühen 80er-Jahren war CP/M („Control Program for Microcomputers“) das Standard-Betriebssystem für Kleincomputer (8-bit-Prozessoren), z.B. den bekannten Commodore 64-Heimcomputer (Bekannt war auch GEOS als Betriebssystem mit einer grafischen Oberfläche!) Noch lange Zeit später wurde es – zusammen mit dem grafischen Bedienungssystem GEM – unter dem Namen „TOS“ (Tramiel Disk Operating System) bei ATARI-Computern verwendet. Von Bill Gates und seiner Firma Microsoft wurde es für die 8086-Prozessoren adaptiert und unter dem Namen „MS-DOS“ vermarktet.

Aufgaben eines Betriebssystems

- Device Support: Unterstützung der Peripherie, z.B. Kopieren, Löschen von Daten etc.

- Resource-Allocation: Wo befindet sich der Compiler? etc.

- File Management: Verwaltung von Dateien auf Datenträgern

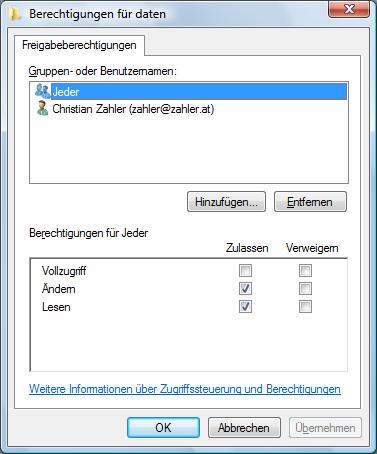

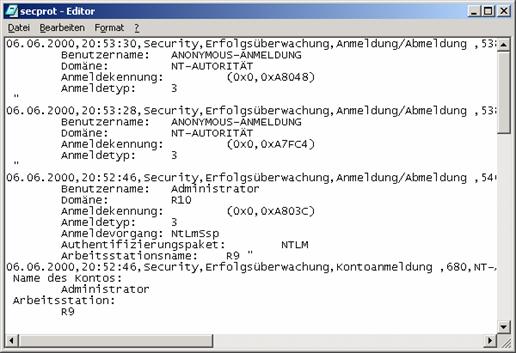

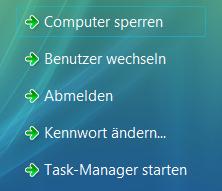

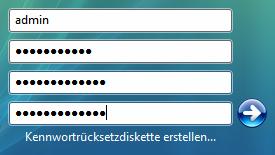

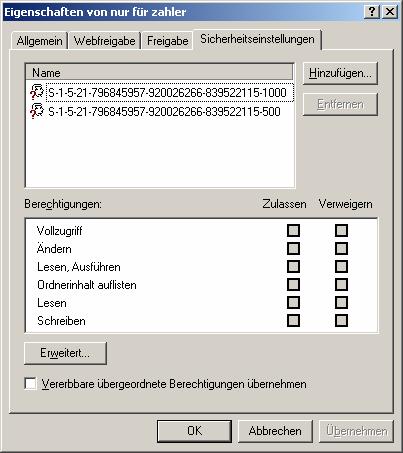

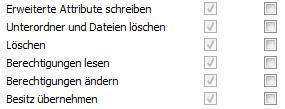

- Access Control: Zugriffs-Schutzmechanismus

- Task Management: organisiert die Programmdurchführung

- Application Management: sorgt für die richtige Anwendung des Betriebssystems (z.B. dass es selbst versteckt auftritt)

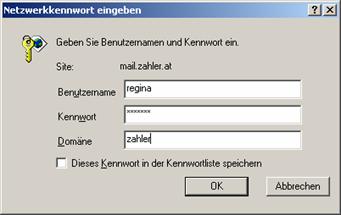

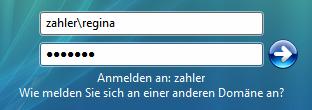

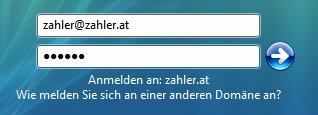

- Login-Procedure: Vorstellung des Systems beim Einschalten, auch Zugriffkontrolle

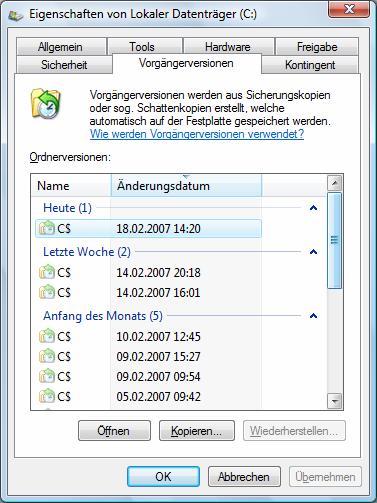

- Error Control and Recovery: z.B. Wiederherstellung versehentlich gelöschter Dateien u.ä.

- Accounting: Verrechnung – wie lange wurde das System von einem Benutzer verwendet?

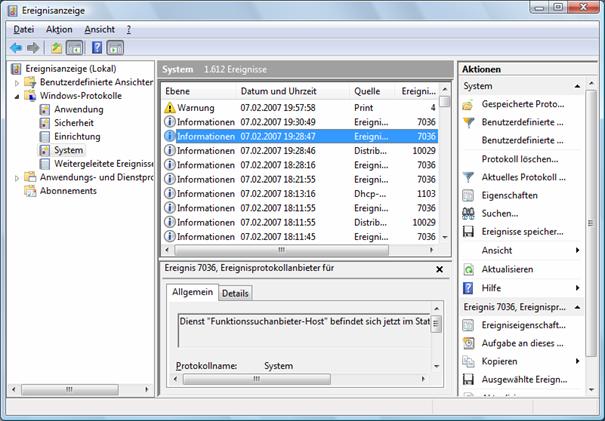

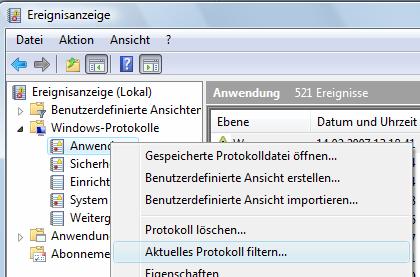

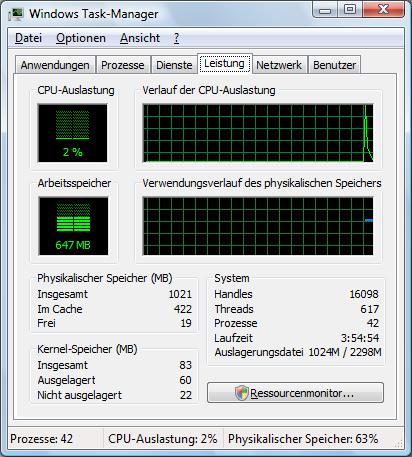

- System Monitoring: Überwachung des Systems

- Network Facilities: Vernetzung und Kommunikation

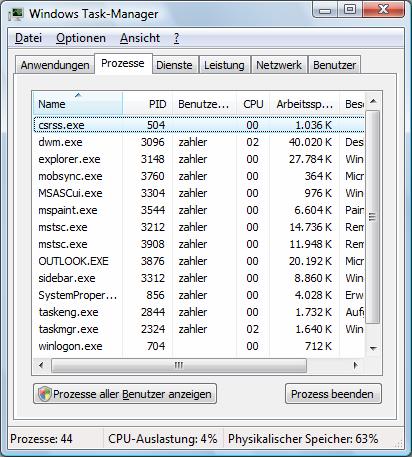

Multitasking

Man unterscheidet prinzipiell zwischen folgenden Arten eines Betriebssystems:

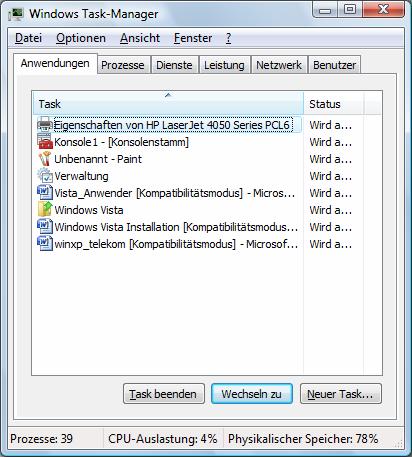

Multitasking bedeutet, dass mehrere Programme vom Betriebssystem gleichzeitig auf demselben Rechner abgearbeitet werden können. Multi-User bedeutet, dass mehrere Personen gleichzeitig auf demselben Programm arbeiten können.

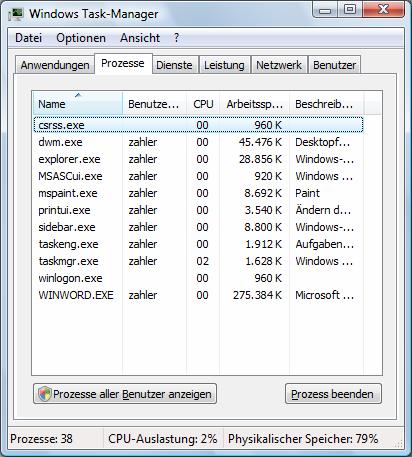

Im Zusammenhang mit der „gleichzeitigen“ (besser: parallelen) Abarbeitung mehrerer Programme spricht man eher von Prozessen. Ein Prozess ist die Abstraktion einer sich in Ausführung befindlichen Befehlsfolge. Meist wird der Begriff „Task“ synonym (gleichbedeutend) mit dem Begriff Prozess verwendet.

Hier bestehen im Grund zwei Möglichkeiten:

- Der Rechner enthält mehrere Prozessoren, von denen jeder einen Prozess bearbeitet (Multiprocessing, Parallelverarbeitung).

Dabei unterscheidet man

- Symmetrisches Multiprocessing (SMP): Tasks werden gleichmäßig auf alle verfügbaren Prozessoren aufgeteilt. Windows XP und Windows Server 2003 unterstützen SMP.

- Asymmetrisches Multiprocessing: Hier ist es möglich, jeden Task einem Prozessor zuzuordnen.

- Der Rechner enthält nur einen Prozessor; das Betriebssystem kann aber trotzdem damit mehrere Prozesse ausführen (Multitasking).

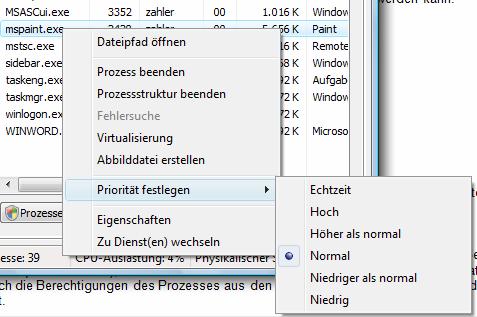

Der im PC-Bereich am häufigsten anzutreffende Fall wird der zweite sein: Mehreren Prozessen stehen nur eine CPU und ein Arbeitsspeicher zur Verfügung. Die Abarbeitung der Prozesse kann daher nur quasi-parallel erfolgen. Dazu ordnet das Betriebssystem jedem Prozess einen virtuellen Prozessor zu. Das bedeutet, sämtliche Daten, die zur Abarbeitung eines Prozesses benötigt werden, werden in einem speziellen Speicherbereich abgelegt.

Heute übliche Softwareanwendungen teilen ihre Abläufe in mehrere, parallel ablaufende Ausführungsstränge auf. Diese Teilprozesse werden üblicherweise als „Threads“ (engl. Fäden) bezeichnet. Können mehrere Threads auch auf mehrere Prozessoren aufgeteilt werden, so ist durch dieses Multithreading eine weitere Leistungssteigerung möglich. Jedem Prozess sind eigene Betriebsmittel (Speicherraum, Datensegment, Dateien) zugeordnet. Die den Prozess bildenden Threads greifen alle auf dieselben Betriebsmittel zu. Einzelne Threads eines Prozesses/Tasks können sehr schnell auf zeitkritische Ereignisse reagieren, während andere Threads langwierige Berechnungen durchführen.

Bei den meisten Betriebssystemen kann ein Thread neben dem Zustand „inaktiv“ die Zustände „rechnend“ (engl. running), „rechenbereit“ (engl. ready) und „blockiert“ (engl. waiting) annehmen. Im Zustand „rechnend“ findet die Ausführung von Befehlen auf der CPU statt, bei „rechenbereit“ ist der Thread gestoppt, um einen anderen Thread rechnen zu lassen und bei „blockiert“ wartet der Thread auf ein Ereignis.

Anmerkung: In der Anwendungsprogrammierung können Threads in weitere Teilprozesse, sogenannte Fibers (engl. Fasern) unterteilt werden.

Der Eindruck der „Gleichzeitigkeit“ entsteht dadurch, dass ständig zwischen dem tatsächlichen Prozessor und den einzelnen virtuellen Prozessoren „hin- und hergeschaltet“ wird. Betrachten wir folgende Abbildung, dann sehen wir, dass abwechselnd der eine oder der andere virtuelle Prozessor „aktiv“ ist.

Jeder Prozess wird also „stückweise“ bearbeitet. Man unterscheidet weiters die Art, in der der Wechsel zwischen den Prozessen erfolgt:

- Nicht präemptives Multitasking („kooperatives“ Multitasking): Der Prozess gibt die Kontrolle erst dann an den physikalischen Prozessor zurück, wenn er ihn nicht mehr benötigt. Stürzt allerdings ein Prozess ab, so ist er nicht mehr in der Lage, die Kontrolle an den physikalischen Prozessor zurückzugeben; der PC muss neu gebootet werden.

- Präemptives Multitasking: Das Betriebssystem organisiert den Wechsel, das heißt, dem Prozess wird die Kontrolle in periodischen Abständen entzogen. Reagiert eine Anwendung nicht mehr, so ist trotzdem ein Weiterarbeiten mit den anderen laufenden Prozessen und dem Betriebssystem möglich.

Als „idle time“ bezeichnet man jene Zeit, in der kein Benutzerprogramm läuft. Besonders bei Großrechenanlagen soll diese Zeit möglichst gering gehalten werden. Die „Sprünge“ zwischen den Programmen benötigen nur einige Hundert Mikrosekunden.

Ein „Multitasking“-Betriebssystem leistet die Aufgabe, mehrere Programme zu verwalten, die verschieblich im Speicher vorhanden sind. Vor dem Ladezeitpunkt sind die Startadressen der Programme nicht bekannt!

Eine mögliche Speichersituation kann daher so aussehen:

|

|

Betriebssystem |

|

|

|

|

User 3 |

Priorität 3 |

|

|

|

|

User 2 |

Priorität 2

|

|

|

|

|

User 1 |

Priorität 1

|

|

|

|

|

|

Betriebssystem |

Will bei obiger Speicheranordnung ein Programm 4 ebenfalls abgearbeitet werden, so hat dieses keinen Platz mehr im Speicher.

Abhilfe:

1. Overlay-Technik bei DOS:

Diese Technik erforderte streng modulare, strukturierte Programmierung. Der Arbeitsspeicher wird (besonders bei sehr großen Programmen) in mehrere Segmente unterteilt, in die alternativ Programmteile eingeladen werden können. Das „MAIN“-Programm ist dann immer im Arbeitsspeicher. Diese Technik wird voll auf der Applikations-Ebene abgewickelt. Der Linker fügt die notwendigen (Bibliotheks)-Routinen ein. Overlays waren nur unter DOS möglich; Windows, Unix usw. bedienen sich anderer Verfahren.

2. Virtueller Speicher, "Paging":

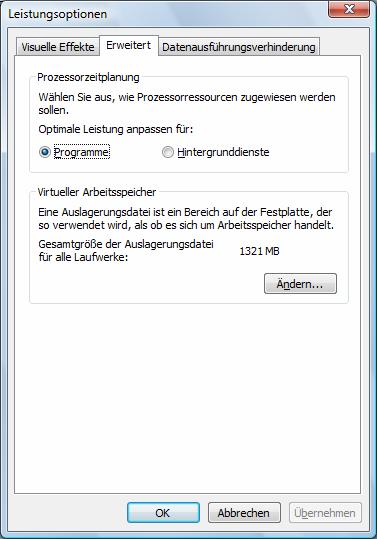

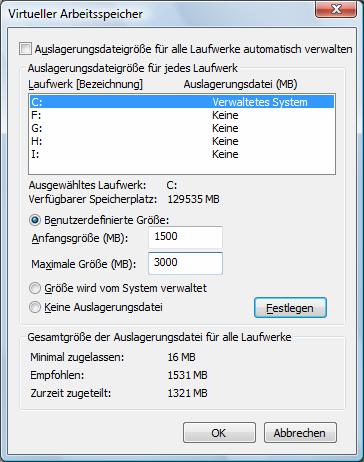

Der Compiler teilt das Programm in pages (engl. Seiten) auf, die wiederum zu Segmenten zusammengefasst werden. Die Segmente passen einzeln in den freien Speicherbereich hinein. Der Austauschvorgang zwischen einzelnen Segmenten heißt „swapping“. Dieser Austauschvorgang wird durch einen absichtlichen Fehler, den so genannten „framing error“ (page fault) aktiviert, d.h. wenn auf eine nicht im Arbeitsspeicher vorhandene page zugegriffen wird, wird das gesuchte Segment geladen. Es wird daher ständig zwischen Platte und Arbeitsspeicher hin- und hergeladen. Der so benützte „virtuelle Speicher“, in dem sich das Programm befindet, ist unabhängig von Grenzen, Befehlen usw. und kann bis in die GB-Größe gehen.

Graphische Darstellung:

Mit einer geschickten Programmiertechnik kann man erreichen, dass möglichst wenig Swaps gebraucht werden, damit die Geschwindigkeit möglichst groß werden kann.

Dynamic page allocation: Das Betriebssystem modifiziert die page fault-Rate. Bei zu vielen Swaps wird der zur Verfügung stehende Arbeitsspeicherbereich um einige Pages erhöht. Damit ergibt sich: die Bereiche (= Segmente) müssen nicht unbedingt zusammenhängend sein.

Interprozesskommunikation (IPC): Alle Multitasking-Betriebssysteme haben die Fähigkeit, mehrere Programme (Tasks) quasi-gleichzeitig laufen zu lassen. Es ergab sich bald der Wunsch, Daten zwischen diesen Programmen auszutauschen (Beispiel: Einbinden von Grafiken in Texte). Es musste also die Möglichkeit der Kommunikation zwischen Prozessen[1] geschaffen werden. Dafür wurden folgende Maßnahmen notwendig:

Semaphor = Zeichen, das einen Status anzeigen kann. Beispiel: Wollen zwei Prozesse auf einen Drucker zugreifen, so sollte der erste Prozess ein Belegt-Zeichen (= einen Semaphor) setzen.

Pipe = Datenkanal zwischen zwei Programmen. Dieser Kanal kann wie eine Datei angesprochen werden. Das absendende Programm schreibt Daten in die Pipe, das Empfängerprogramm erhält diese Daten dann aus der Pipe anstelle etwa der Tastatur.

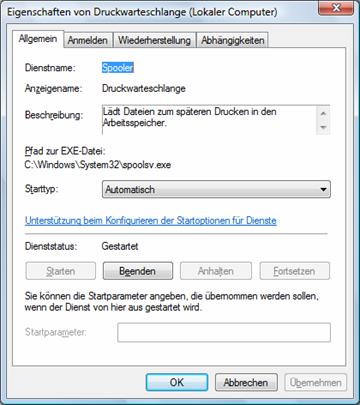

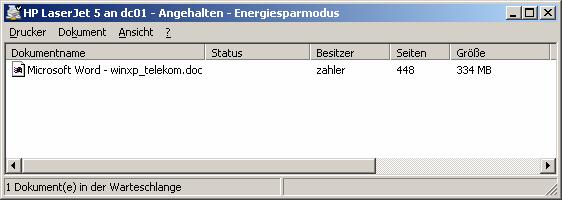

Queue = Pipe, die von mehreren Absendern beschrieben werden kann, aber nur einen lesenden Empfänger hat. In Netzwerken zum Puffern von Druckaufträgen (= „Drucker-Warteschlange“).

Signal » „Software-Interrupt“[2]. Das momentan laufende Programm erledigt seine Arbeit so lange, bis es durch ein Signal unterbrochen wird. Das Signal zeigt das Eintreten eines bestimmten Ereignisses an. Das Ereignis muss durch eine eigene Routine behandelt werden, bevor der ursprüngliche Prozess fortgesetzt werden kann.

Shared Memory = Speicherbereich, der von allen Tasks benützt werden kann und deshalb zum einfachen Datenaustausch zwischen Programmen dient.

Überblick über PC-Betriebssysteme

Generell unterscheidet man zwei Arten von „Betriebssystem-Oberflächen“:

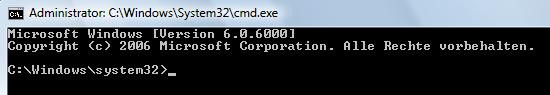

- CUI (Character-based User Interface): zeichenorientierte Oberfläche (z.B. 25 Zeilen, 80 Spalten); heute oft als "command shell" bezeichnet.

- GUI (Graphical User Interface): grafische Oberfläche, mit der Maus bedienbar.

Jedes moderne Betriebssystem bietet heute beide Eingabeoberflächen.

Die grafische Oberfläche bietet enorme Gestaltungsmöglichkeiten, Programme für den Anwender in entsprechender Form aufzuarbeiten. Dazu mussten aber Standards ausgearbeitet werden, welche dem Benutzer eine leichte Handhabung ermöglichen. Ein Teil dieses Standards ist unter dem Begriff SAA (System Application Architecture) bekannt. Typische Elemente einer SAA-Oberfläche sind eine Pulldown-Menüzeile am oberen Bildschirm, die ganz links ein Menü „Datei“ enthält, oder Fehlermeldungen in Fenstern.

Marktführer bei Workstation-Betriebssystemen ist seit Jahren Microsoft mit Weltmarktanteilen um die 90 %.

MS-DOS und Windows-Produktschiene (Microsoft)

„Ursprüngliches“ PC-Betriebssystem, 1981 von Microsoft für IBM-PCs entwickelt.

„Ableger“ des usprünglichen MS-DOS sind DOS anderer Firmen, z.B.

- PC-DOS 2000 (IBM): Weiterentwicklung der IBM-DOS-Version 7, Korrektur des "Jahr-2000-Problems", Unterstützung des Euro-Symbols

- Novell-DOS 7.0 (Nachfolger des DR-DOS von Digital Research, welche mit Microsoft fusionierte; Hauptunterschied: Novell-DOS ist netzwerkfähig)

1985 lieferte Microsoft die grafische Betriebssystemoberfläche MS-Windows 1.0 aus, die wegen der vielen Einschränkungen und Fehler nur ein Schattendasein führte. Erst Anfang 1992, als es in der Version 3.1 auf den Markt kam, etablierte sich Windows auf dem Markt. Windows 3.1 benötigt zwar DOS, arbeitet aber wie ein eigenes Betriebssystem, das den Erweiterungsspeicherbereich (z. B. von 80386-Prozessoren, für die dieses Programm konzipiert wurde) nutzt und alle wichtigen Betriebssystemfunktionen in einer grafischen Oberfläche („Icons“ = bildhafte Darstellungen) dem User darbietet.

Eine wichtige Neuerung von Windows 3.1 war „OLE“ (Object Linking and Embedding). Object Embedding bedeutet, dass es möglich ist, in einen Text alle möglichen Dinge aus anderen Windows-Anwendungen „einzukleben“, z.B. Grafiken aus CorelDraw!, Tabellen aus MS-Excel etc. Will man an der Grafik eine Veränderung durchführen, so genügt ein Doppelklick mit der Maus, und schon wird das entsprechende Programm geladen. Man bezeichnet das Programm, aus dem das Objekt stammt, als OLE-Server, das Zielprogramm, in welches das Objekt eingebettet wird, als OLE-Client.

Manche Programme (etwa das Zeichenprogramm Paintbrush) können nur als Server eingesetzt werden, d.h. Zeichnungen aus Paintbrush können in andere Programme eingefügt werden, Paintbrush selbst kann aber keine Daten aus anderen Programmen aufnehmen. Andere Programme (wie etwa MS-Write) sind nur in der Lage, als Client zu dienen, d.h. sie können Daten von Server-Anwendungen aufnehmen, aber nicht mehr abgeben.

OLE 2.0 ist eine Erweiterung der Datenaustauscharchitektur unter Windows; so können die eingebetteten Objekte direkt innerhalb der Client-Anwendung aktiviert werden.

Unter Object Linking versteht man, dass ein Objekt gleichzeitig in mehrere Dokumente eingebaut werden kann. Änderungen des Objekts werden dann "automatisch" in allen Dokumenten durchgeführt.

DDE (Dynamic Data Exchange, deutsch „dynamischer Datenaustausch“) als Standardprotokoll für die Kommunikation zwischen Windows-Anwendungen wurde nicht von allen Anwendungsprogrammen unterstützt.

1993 kam eine um Netzwerk-Utilities erweiterte Version auf den Markt, Windows for Workgroups (WfW) 3.11, die auch als Nachfolger der Einzelplatzversion 3.1 von Windows gedacht war.

Ende August 1995 kam Windows 95 auf den Markt. Diese Version stellt ein eigenes Betriebssystem dar, benötigt also kein DOS mehr als „Unterlage“ und kann die 32 bit Busbreite der Geräte voll ausnützen. DOS-Programme laufen weiterhin, da der DOS-Kern in Windows 95 enthalten ist; die Vorteile von Windows 95 können aber für diese Programme nicht ausgenützt werden. (So laufen DOS-Programme nach wie vor mit 16 bit Busbreite.)

Im Juni 1998 kam der Windows 95-Nachfolger Windows 98 auf den Markt, der eine erweiterte Unterstützung von Hardware (USB = Universal Serial Bus; Verwaltung größerer Festplattenpartitionen durch das neue Dateisystem FAT32 usw.) und Detailverbesserungen im Geschwindigkeits- und Stabilitätsverhalten bringt.

Die Oberfläche von Windows wurde mit der Version Windows ME („Millennium Edition“) an die Windows 2000-Oberfläche angepasst; auch wurden umfangreiche Systemwiederherstellungs- und Reparaturmechanismen eingebaut. Diese Windows-Version stellt die letzte Version dieser Betriebssystem-Produktlinie dar; die Entwicklung wurde von Microsoft eingestellt.

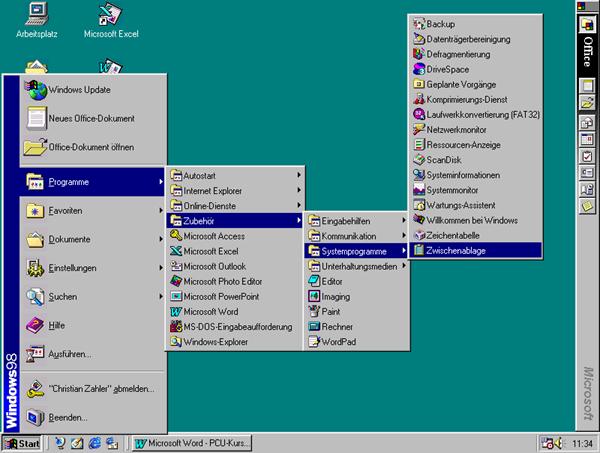

Microsoft Windows 98-Oberfläche

Windows NT-Produktschiene (Microsoft)

Das von Microsoft entwickelte Betriebssystem für Netzwerke bzw. anspruchsvolle Applikationen mit größerer Rechnerleistung ist Windows NT (NT für new technology, 1993 auf den Markt gekommen); sein Vorteil: alle unter Windows laufenden Programme funktionieren auch unter Windows NT. Windows NT ist ein Multitasking- (Multiprocessing) und Single-User-Betriebssystem, allerdings mit herausragenden Netzwerkeigenschaften.

Die Version 4.0 von Windows NT war seit Mitte 1996 auf dem Markt. Es ist die Microsoft-Variante für High-End-PCs und Netzwerke. Windows NT 4.0 lief auf Prozessoren von Intel (Pentium), IBM (Power-PC), Hewlett-Packard (Mips) und DEC (Alpha). Durch Service Packs wurde gerade bei Windows NT 4.0 die Sicherheit und Stabilität immer weiter verbessert (das letzte erschienene Windows NT 4.0-Service Pack hatte die Nummer 6a, Stand: Juni 2000).

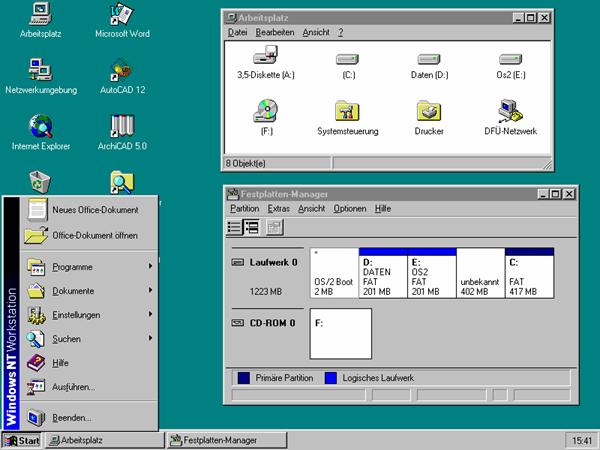

Microsoft Windows NT Workstation 4.0-Oberfläche

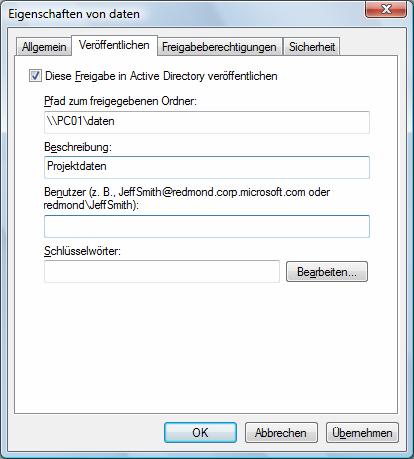

Die Windows NT-Schiene wurde mit Windows 2000 (intern: Windows NT 5.0) weitergeführt, wobei Windows 2000 Professional als Workstation-Betriebssystem nach wie vor weit verbreitet ist. Mit der Windows 2000 Server-Familie wurde der Verzeichnisdienst Active Directory und das DNS-Konzept für die Namensauflösung in Windows 2000-Domänen eingeführt.

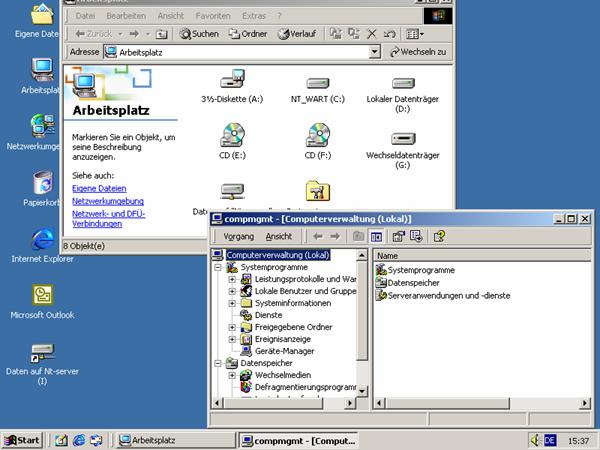

Windows 2000 Professional-Oberfläche

Die neue Version des Desktop-Betriebssystems Windows XP (intern: Windows NT 5.1), das im Herbst 2001 auf den Markt kam, brachte keine wesentlichen technischen Neuerungen (XP steht für „Experience“; das hier angesprochene „Windows-Erlebnis“ besteht in erster Linie aus einer komplett redesignten Oberfläche).

Microsoft Windows XP Professional-Oberfläche

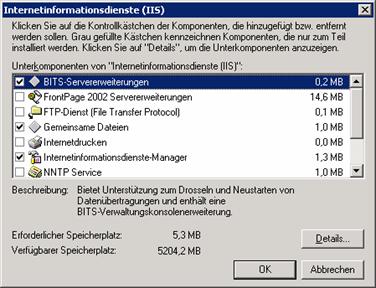

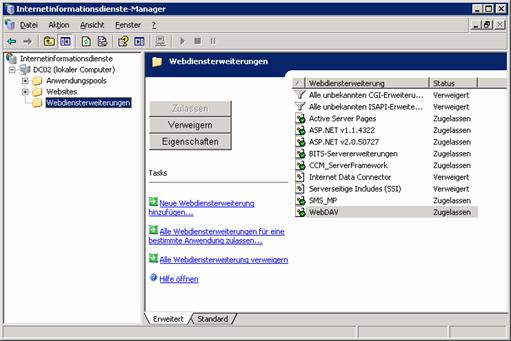

Im Frühjahr 2003 kam der neue Microsoft-Server in mehreren Ausführungen auf den Markt: Die Windows Server 2003-Familie führt die mit Windows 2000 eingeführten Konzepte konsequent weiter. Verbesserungen gab es vor allem im Security-Bereich (hier ist die komplett neu programmierte Internet-Dienstsammlung „Internet Information Services 6.0“ herauszustreichen), die Oberfläche und Bedienerführung wurde an Windows XP angepasst. Die erhältlichen Ausführungen heißen Webserver Edition, Standard Edition, Enterprise Edition und Datacenter Edition. Die Unterstützung von Groß-Netzwerken wurde mit der Einführung von „Forest Trusts“ weiter verbessert. Domänen und Domänencontroller können auch umbenannt werden (wenngleich das einigen Codierungsaufwand erfordert). Microsoft ergänzte die Plattform mit einer Reihe von Anwendungsservern (Herbst 2003 – Exchange Server 2003, Ende 2005 – SQL Server 2005). Obwohl bei dieser Betriebssystem-Version das mit Windows 2000 Server begonnene Konzept mit Verzeichnisdiensten fortgesetzt wird, bleibt für die Programmierer trotzdem nichts beim Alten: Eine neue, webfähige Klassensammlung – das Dot-Net-Framework – soll es möglich machen, von verschiedenen Programmiersprachen aus Anwendungen zu entwickeln, die ohne Änderungen des Codes auch internetfähig sind.

Microsoft-Betriebssysteme sind ab Windows XP/2003 auch in 64bit-Versionen erhältlich.

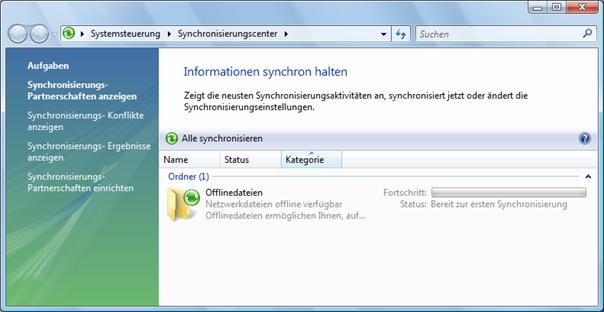

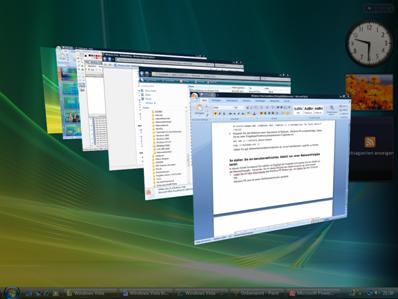

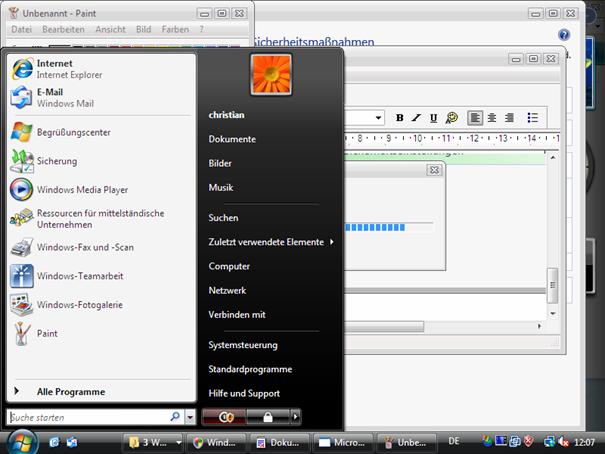

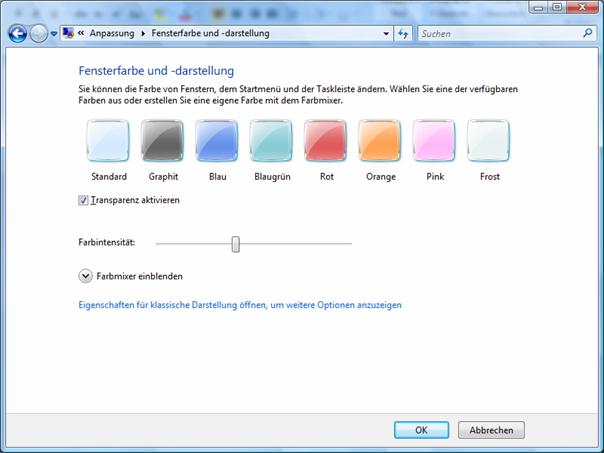

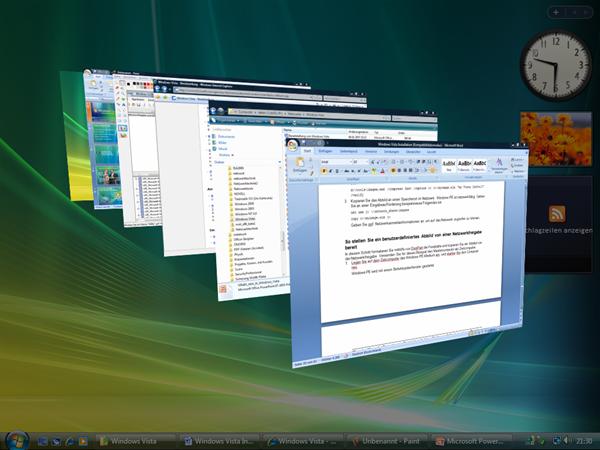

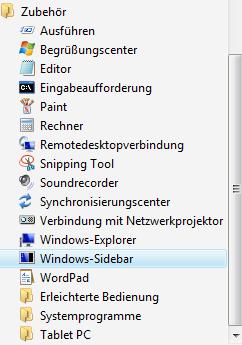

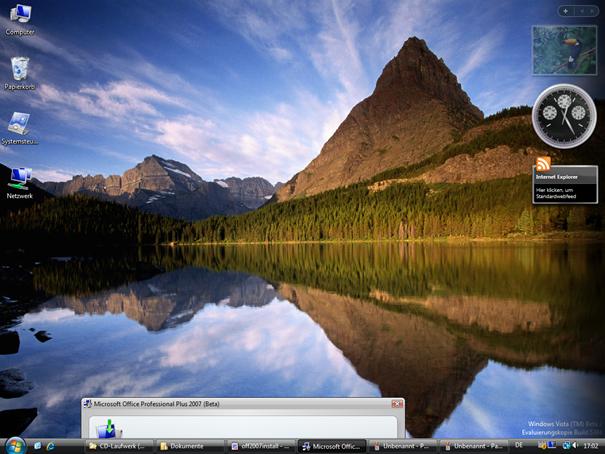

Microsoft Windows Vista-Oberfläche

Die nächste Generation der Microsoft NT-Client-Betriebssysteme, Windows Vista, erschien zum Jahreswechsel 2006/2007. Für 2007/2008 ist die Server-Variante geplant, deren endgültiger Name zum Redaktionsschluss dieses Skriptums noch nicht feststand. Einige grundlegende Neuerungen in Windows Vista:

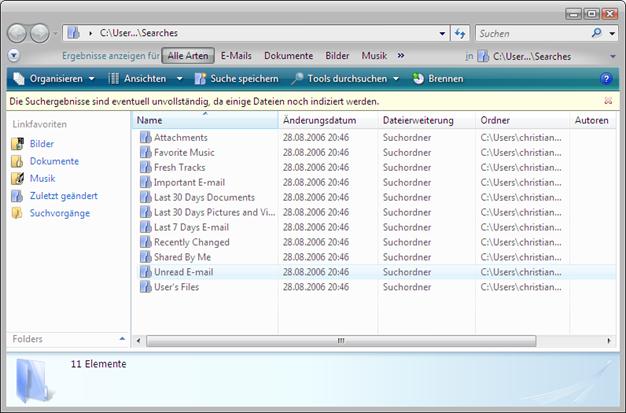

- Leistungsfähige Desktop-Suchmaschine, mit der E-Mails und Dateien auch nach Inhalten durchsucht werden können.

|

Flip3D

|

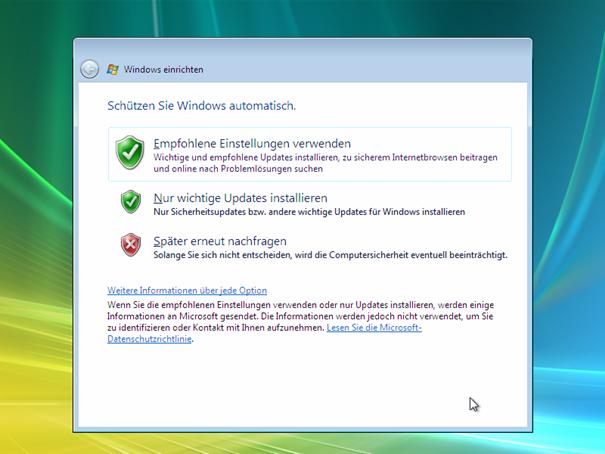

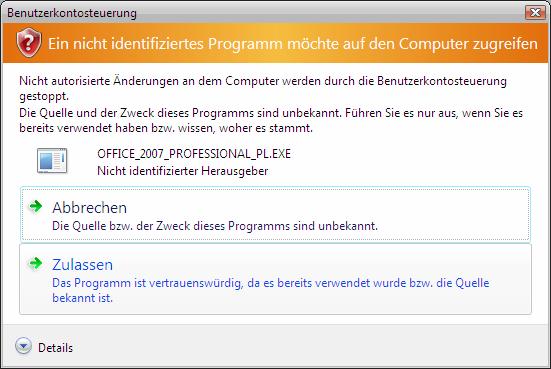

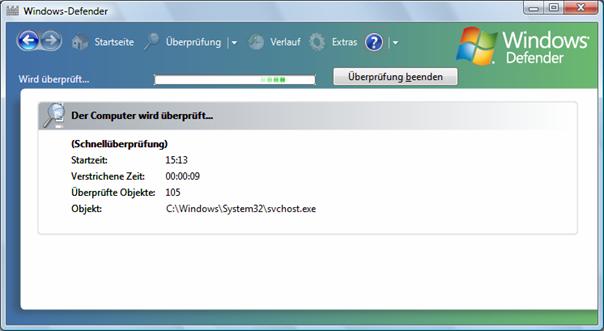

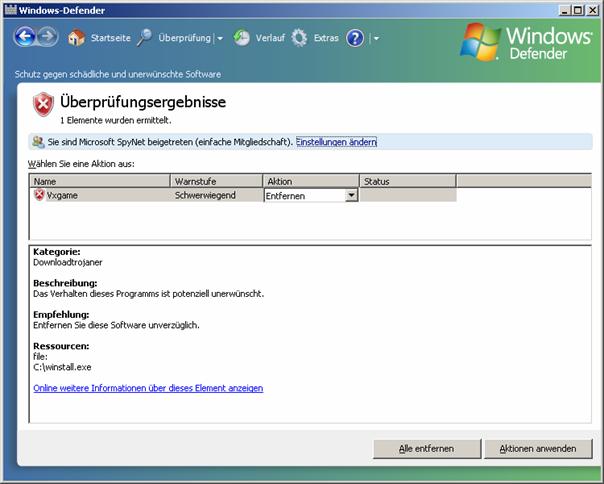

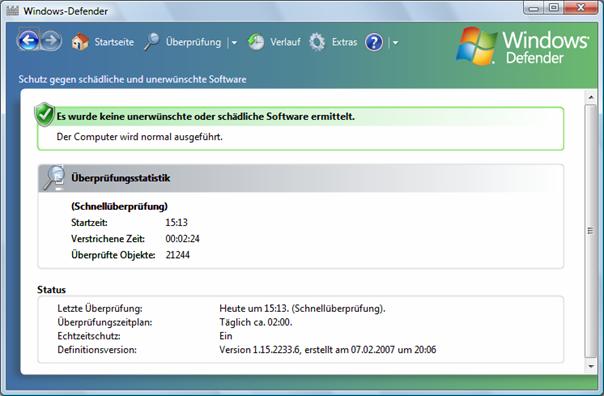

- Besserer Schutz gegen bösartige Programme (Malware) aus dem Internet („Windows Defender“). Außerdem werden dem Benutzer im Normalbetrieb keine administrativen Rechte gewährt, in den Administrations-Kontext wird nur gewechselt, wenn dies nötig ist.

OS/2 (IBM)

Hauptkonkurrent der Microsoft-Windows-Linie war das 32 bit-Betriebssystem OS/2 von IBM (1987 erstmals auf den Markt gekommen, Abkürzung für „Operating System No. 2“). Im November 1996 erschien die deutschsprachige Ausgabe von OS/2 Warp 4.0, in der Spracheingabe, Internet (mit Java) und OpenDoc-Unterstützung eingebaut sind. Netscapes Navigator ist in einer speziellen Version für OS/2 ebenfalls in Warp 4 enthalten. OS/2 Warp Server deckt den Server-Bereich bei lokalen Netzwerken ab. Das Hauptproblem von OS/2 auf dem Markt war die äußerst geringe Anzahl von Applikationen.

Laut offizieller Angabe von IBM wurde die Weiterentwicklung von OS/2 eingestellt.

Unix, Linux

Das schon seit Jahren propagierte (1969 entwickelte) „Betriebssystem der Zukunft“ ist Unix. Unix ist ein Multitasking- und Multiuser-Betriebssystem, damit ein typisches Netzwerk-Betriebssystem, auch ein Grund dafür, dass es sich im PC-Bereich nicht durchgesetzt hat.

Zu erwähnen wäre allerdings, dass sich der im Internet entwickelte Unix-Dialekt Linux für spezielle Zwecke sehr gut eignet (etwa: Anbindung von lokalen Netzen ans Internet ist über einen Linux-Rechner mögich). Daher konnte Unix auf diesem "Umweg" neue Marktanteile gewinnen.

Linux ist in mehreren „Distributionen“ (Zusammenstellungen) erhältlich:

- Red Hat (www.redhat.com)

- Novell S.u.S.E. Linux (www.suse.de)

- Debian (www.debian.org).

- Caldera (www.caldera.com)

- Knoppix (www.knoppix.org)

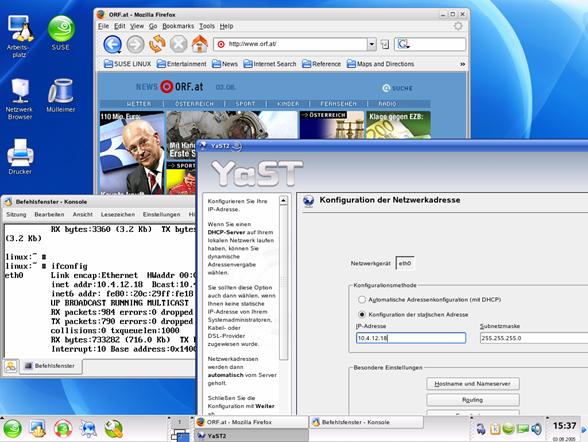

Derzeit etablieren sich gerade mehrere grafische Oberflächen von Linux, die auf dem X/Window-Standard beruhen. Beispiele dafür sind die Oberflächen KDE (K[ool] Desktop Environment) und GNOME (GNU Network Model Environment).

KDE-Oberfläche von Novell SuSE Linux 9.3

Linux selbst wird heute in erster Linie als Internet-Server (mit Apache als Webserver und sendmail als Mail-Relay) eingesetzt, auch Firewalls und Infrastruktur-Server (DNS, DHCP) werden häufig mit Linux realisiert.

In den letzten Jahren ist das Interesse von öffentlichen Institutionen an Linux stark gestiegen. So bewirkte die Entscheidung der Stadt München im Jahr 2003, 14000 Computer auf Linux umzurüsten, ein deutliches Medienecho. Gründe dafür sind hauptsächlich die geringeren Sachkosten (Linux als Open Source-Betriebssystem arbeitet mit GNU-Lizenzen, siehe auch Kapitel 6.3) und die unabhängigkeit von Software-Herstellern.

NextStep (Next)

Auf Next-Rechnern gibt es das Betriebssystem NextStep, welches den Betriebssystemkern von Unix enthält. Dieses System kann (neben Intel-PCs) auch auf PowerPC- und Alpha-Rechnern arbeiten. Vorteilhaft ist die komplette Objektorientierung, die gute Netzwerkunterstützung und die Kompatibilität mit weit verbreiteten Unix-Dialekten.

MacOS (Apple)

Für Apple MacIntosh-Rechner gibt es das Betriebssystem MacOS, eine grafische Oberfläche, die bereits seit etwa 10 Jahren die Funktionen bereitstellt, die erst mit Windows 95 in die DOS/Windows-Welt Einzug gehalten haben.

Im Juli 1997 wurde mit MacOS 8 die Benutzeroberfläche weiterentwickelt und die Stabilität und Geschwindigkeit optimiert. Die Folgeversion MacOS 8.5 kam im Oktober 1998 auf den Markt und vertiefte mit neuen Technologien wie dem "persönlichen Suchassistenten" Sherlock insbesondere die Internet-Integration. Ein Jahr später schließlich, im November 1999, markiert MacOS 9 unter dem Slogan "Ihr Internet Kopilot" mit Lösungen zu den Themen Datensicherheit, Internet und Multiuser-Einsatz den bisherigen Höhepunkt der MacOS-Entwicklung und ebnet mit seinen "Carbon"-Programmbibliotheken gleichzeitig den bruchlosen Übergang zu Mac OS X, dem Betriebssystem der nächsten Generation.

MacOS X (gesprochen "10"), seit März 2001 im Handel, profitiert von den modernen Betriebssystemtechnologien von NeXT Software, Inc. Dabei basiert Mac OS X auf einem UNIX-Mach-Kernel und ist, versehen mit der weiterentwickelten Benutzeroberfläche ("Aqua"), eine Synthese aus neuester Technologie (u.a. der innovativen PDF-basierten Grafikengine "Quartz") und jener sprichwörtlichen Benutzerfreundlichkeit, wie sie das "klassische" Mac OS seit jeher auszeichnet. Mit nur geringem Aufwand können Entwickler ihre bestehenden Macintosh-Applikationen anpassen, um die fortgeschrittenen Leistungsmerkmale von Mac OS X zu nutzen.

Ein erstes Produkt dieser fruchtbaren Entwicklung ist MacOS X Server, das seit Frühjahr 1999 als Serverplattform für Publishing- und Internet-Lösungen konzipiert ist.

Die 2005 erschienene Version "MacOS X Tiger" (10.4) bietet weitere Verbesserungen der Oberfläche, etwa eine intuitive Suchmaschine, mit der Dateien, Mails, Termine usw. gefunden werden können (Tool "Spotlight"),

MacOS X 10.4 "Tiger" (Quelle: www.apple.com)

Die attraktive, benutzerfreundliche Oberfläche basiert auf einer sehr stabilen Grundlage. Mac OS X ist ein leistungsfähiges Betriebssystem, in das viele Industriestandards integriert wurden und das gezielt dafür ausgelegt ist, ein Höchstmaß an Stabilität, Skalierbarkeit und Zuverlässigkeit sowie eine phänomenale Internet-Leistung bereitzustellen.

Das KernOS ist nach Darwin benannt, da es einen Generationswandel in der Evolution moderner Betriebssysteme darstellt. Darwin bietet die Zuverlässigkeit und Leistung, die von einem modernen Betriebssystem erwarten werden.

Mac OS X ist UNIX-fähig. Der Systemkern basiert auf Mach 3.0 von Carnegie-Mellon University und FreeBSD 3.2, zwei besonders hoch geschätzte Kerntechnologien von zwei der renommiertesten OS Projekte. Auch der bekannte Apache Web Server, der über die Hälfte der Web-Sites im Internet bereitstellt, wurde integriert und so benutzerfreundlich gestaltet, dass er auf dem Schreibtisch für den Datenaustausch verwenden werden kann.

Darwin umfasst den standardmäßigen Netzwerk-Stack BSD, auf dem die Mehrzahl der modernen Internet- TCP/IP-Implementationen basiert. Ferner wurde die Unterstützung für PPP integriert, so dass leicht auf entfernte Netzwerke zugegriffen werden kann. Zudem wurde die komplette Unterstützung für AppleTalk integriert, um die nahtlose Zusammenarbeit mit derzeitigen Macintosh Netzwerken sicherzustellen.

Speicherschutz: Darwin unterstützt eine moderne, zuverlässige Architektur für den Speicherschutz, die jedem Programm, das auf einem Mac geöffnet wird, einen festen Adressbereich zuweist.

Wenn sich Programme isoliert in ihrem eigenen Speicherbereich befinden, können sie einander nicht beeinträchtigen, falls es zu einem Fehler kommen sollte. Sollte es also einmal zu Problemen mit einem Programm kommen, muss der Computer nicht neu gestartet werden. Darwin beendet einfach das Programm, das Probleme verursacht, und gibt den Speicherbereich frei, so dass die Arbeit ohne Unterbrechung fortgesetzt werden kann.

Darwin besitzt einen effektiven Manager für den virtuellen Speicher, um diesen geschützten Speicherbereich zuverlässig zu verwalten. Künftig muss man sich keine Gedanken mehr darum machen, wie viel Speicher ein Programm wie Photoshop benötigt, um eine riesige Bilddatei zu öffnen. Wenn ein Programm Speicher benötigt, teilt der VM-Manager exakt den benötigten Speicherbereich zu.

Darwin umfasst ein hochleistungsfähiges E/A-Subsystem, mit dem große Datenmengen von Geräten wie Festplatten, Druckern und digitalen Kameras extrem schnell übertragen werden können. Dieses E/A-Subsystem ermöglicht zudem die gemeinsame Nutzung von Ressourcen durch Programme, das heißt, mehrere Programme können gleichzeitig mit nur minimalen gegenseitigen Störungen auf mehrere Geräte zugreifen.

Präemptives Multitasking: Diese Technologie überwacht den Prozessor des Computers, definiert Prioritäten für den Prozessor entsprechend der Bedeutung der Aufgabe, stellt sicher, dass alle Aktivitäten mit maximaler Leistung ausgeführt werden und dass für jede Aufgabe die erforderlichen Ressourcen bereit stehen.

Grafiken: Apple kombiniert Quartz, QuickTime und OpenGL, drei der leistungsfähigsten, derzeit verfügbaren Grafiktechnologien. Basierend auf dem Internet-PDF-Standardformat, ermöglicht das leistungsstarke 2D-Grafiksystem Quartz das sofortige Rendern, Anti-aliasing und Mischen von Grafiken in PostScript-Qualität. Grafikelemente, die bislang bereits konturenscharf angezeigt wurden, werden mit Quartz noch wesentlich schärfer. Man kann das Leistungspotential von Quartz am Beispiel der Mac OS X Aqua Oberfläche sehen. Aqua nutzt die leistungsstarke Compositing-Engine von Quartz, um durchsichtige Steuerelemente und Menüs zu generieren und dem System optische Tiefe zu geben Dazu erscheinen Schatten um die Fenster herum.

Apple hat außerdem die Unterstützung für PDFs integriert, so dass jetzt PDF-Daten in jedem Mac OS X Programm eingebettet und bearbeitet werden können. Auf diese Weise ist es möglich, schnell und einfach „Quartz-optimierte“, mit vielen Grafiken ausgestattete Dokumente zu erstellen und an andere weiterzugeben.

Apple hat zudem die OpenGL Technologie in Mac OS X eingebaut Diese 3D-Technologie wird in Spielen wie Quake 3 Arena von id Software ebenso verwendet wird wie in professionellen Authoring-Tools wie Maya von Alias/Wavefront. Unter Mac OS X katapultiert die moderne, nahtlos integrierte Darwin Technologie die Leistung von OpenGL auf ein ganz neues Niveau und macht es zur ultimativen 3D-Plattform für Spiele und fotorealistische Grafiken.

MacOS X enthält auch die QuickTime Technologie, das universelle Format und die Plattform für die Generierung, Bereitstellung und Nutzung von digitalen Inhalten für mehrere Quellen und Ziele. QuickTime ist der Internet-Standard für Multimedia, und es ist der Motor für iMovie und Final Cut Pro, die innovative Apple Software für den digitalen Videoschnitt. Mit QuickTime können Online-Events live mitverfolgt, bevorzugten MP3-Musiktitel abgespielt oder privaten Videos gedreht werden. MacOS X Programme können alle Audio-, Video- oder Bilddaten, die QuickTime verarbeiten kann, in Dokumente einbetten.

Aqua: Aqua erweckt den Mac zum Leben, mit Farben, Farbtiefen, Transluzenz und fließenden Bewegungen. Die neuen Steueroptionen und Bedienelemente sehen aus wie polierte Edelsteine. Die Tasten weisen auf den jeweiligen Status hin, indem sie glühen oder glimmen, Symbole sind gestochen scharf gerendert und Schattenwürfe vermitteln für Fenster einen 3D-Look. Aqua unterstützt Symbole, die von sehr klein bis sehr groß variieren.

Mit MacOS X gehören unaufgeräumte Schreibtischoberflächen der Vergangenheit an. Möglich macht dies eine clevere neue Funktion, das Dock. Das Dock befindet sich am unteren Bildschirmrand, und es enthält Ordner, Programme, Dokumente, Speichergeräte, Fenstertitel, QuickTime Filme, digitale Bilder, Links zu Web-Sites oder alle anderen Objekte, die Sie gerne im ständigen Zugriff haben möchten.

Im Dock wird für jedes dort gespeicherte Objekt ein Symbol angezeigt. Und diese Symbole geben nützliche Hinweise über die Programme und Dokumente, die sie repräsentieren. Beispielsweise verkleinern Sie einen QuickTime Film, und er wird im Dock weiter abgespielt. Wenn Sie ein Bild im Dock speichern, wird es dort in der Vorschau gezeigt, so dass Sie auf seinen Inhalt schließen können, ohne die Datei öffnen zu müssen. Und da Sie auch gerade aktive Programme im Dock verkleinern können, genügt ein Blick an den unteren Bildschirmrand, um festzustellen, welche Programme derzeit geöffnet sind.

Das Dock kann beliebig viele Objekte aufnehmen. Während Sie Objekte hinzufügen, wird das Dock erweitert, bis es den Bildschirmrand erreicht. Danach werden die Symbole im Dock proportional verkleinert, so dass weitere Symbole Platz haben. Damit die kleineren Symbole dennoch gut lesbar sind, wurde eine neue Vergrößerungsfunktion implementiert: Einfach die Maus über die Symbole bewegen, um sie zu vergrößern und in der maximalen Auflösung anzuzeigen.

Das Betriebssystem kann zu großer Unübersichtlichkeit führen, indem mehrere Fenster übereinander gelagert werden. Wenn man beispielsweise durch stark verschachtelte Dateisysteme navigiert, muss man immer weitere Fenster öffnen, die so den Schreibtisch verdecken. Mac OS X macht mit dem Problem der vielfach überlagerten Fenster Schluss, da es viele Programme in einem einzigen Fenster präsentiert. Schlüsselkomponenten wie der neue Finder, das Programm "Mail" und das Fenster "Systemvoreinstellungen" werden in einem einzigen Fenster dargestellt.

BeOS (Be)

Multimedia-Betriebssystem, auch für ältere Intel-Rechner geeignet. Nischenprodukt, da keine Standardsoftware existiert.

Das Betriebssystem Microsoft Windows Vista

Editionen (SKUs) von Windows Vista

Microsoft hat sechs verschiedene Editionen auf den Markt gebracht:

|

Home- und Consumer-Bereich |

Business-Bereich |

|

|

|

|

|

|

|

|

|

|

Windows Vista Starter Wird in Europa nicht erhältlich sein, Spezialversion für Schwellenländer |

|

Hardwarevoraussetzungen

Zusammen mit Vista wurden auch zwei neue Logos eingeführt, die das jetzige "Designed for Microsoft Windows XP" ablösen. Vorgefertigte Rechner erhalten die entsprechenden Aufkleber je nach ihrer Hardware.

· „Windows Vista Capable“: wird vergeben, wenn ein PC die reinen Core-Funktionen ausführen kann. Damit muss der Nutzer aber beispielsweise auf die optischen Neuerungen wie Aero verzichten.

· "Windows Vista Premium Ready": Nur PCs, die unter anderem eine hochwertige Grafikkarte und eine ausreichende Festplatte besitzen, dürfen sich mit diesem Aufkleber schmücken. Nutzer können mit diesen PCs sämtliche Funktionen von Vista, etwa die neue Oberfläche Aero, komplett und in akzeptabler Geschwindigkeit einsetzen.

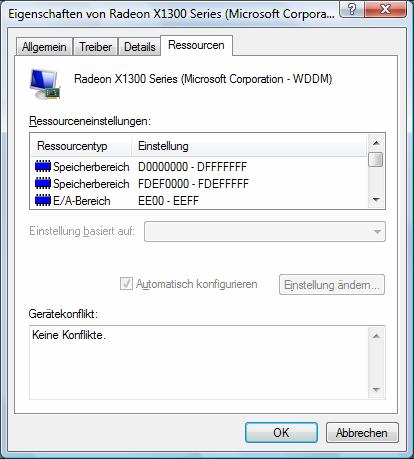

Für optimalen Betrieb empfohlen (um Aero Glass darstellen zu können):

· CPU intel Pentium 4 oder AMD Athlon 64 FX, 64 X2 Dual Core mit mind. 1,6 GHz Taktfrequenz

· 1 GB RAM

· AGP 8x oder PCI Express 16-Kanal für Grafikhardware

· Farbtiefe mind. 32 bit

· Grafikkarte: WDDM-Unterstützung, DirectX 9-GPU, 128 MB Grafikspeicher

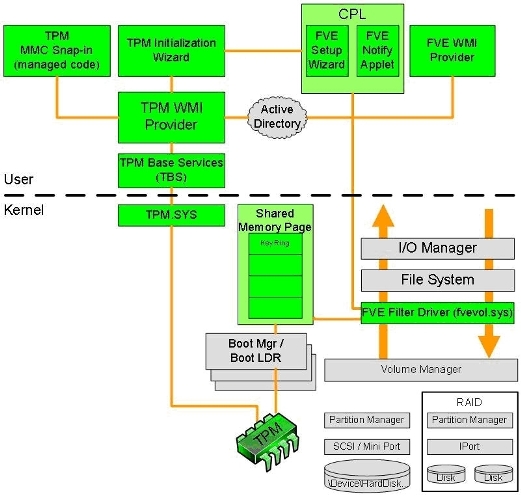

Architektur von Windows 2000, XP, Vista und Server 2003

Quelle: www.tecchannel.de

Windows XP und Windows Vista basieren komplett auf der Struktur von Windows 2000. Damit hat auch das monolithische Design von Windows 9x/Me endgültig ausgedient, denn XP ist modular aufgebaut. Jede Systemfunktion und jedes Subsystem wird von einem Modul oder einer kleinen Gruppe von Modulen bedient.

Die Vorteile dieser Struktur: Fehlerhafte Module lassen sich leicht austauschen und neue Funktionen leicht implementieren. Zentrale Funktionen wie GUI, Kommunikation und die Benutzerschnittstelle sind in Komponenten gefasst. So können Anwendungen und andere Module auf standardisierte Funktionen zurückgreifen – etwa um Eingaben von der Tastatur zu holen oder Daten auf dem Monitor auszugeben.

Alle hardwarespezifischen Funktionen sind im so genannten Hardware Abstraction Layer (HAL) zusammengefasst. Um Windows XP also an andere Plattformen anzupassen, muss lediglich für den HAL neuer Code geschrieben werden. Die restlichen Komponenten werden einfach neu kompiliert.

Wie die Vorgänger Windows NT und 2000 unterscheidet auch Windows XP zwischen dem so genannten User-Mode und dem Kernel-Mode. Module im Kernel-Mode haben beispielsweise direkten Zugriff auf die Hardware oder den Speicher. Das ermöglicht eine höhere Performance, hat aber auch deutliche Nachteile: Ein fehlerhafter Speicherzugriff kann zum Beispiel das ganze System zum Absturz bringen. Deshalb laufen die meisten Module nur im User-Mode. Diese Module sind komplett von der Hardware abgeschottet und können Systemfunktionen nur über die so genannten Executive Services ausführen, die entsprechende Programmierschnittstellen zur Verfügung stellen.

Executive Services:

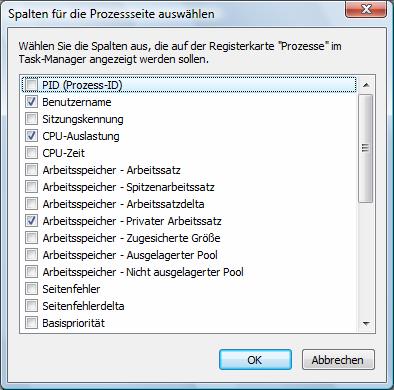

Die Executive Services von Windows XP sind eine Sammlung von Komponenten, die den Zugriff auf Hardware und Ressourcen verwalten. Dabei gibt es zwei verschiedene Arten von Funktionen: solche für Programme im User-Mode und interne, auf die nur die anderen Module in den Executive Services zugreifen können.

Die Hauptkomponenten der Executive Services sind

- I/O Manager: Ist zuständig für die Organisation von Ein- und Ausgabe auf verschiedene Geräte. Eine Unterfunktion des I/O-Managers ist der Filesystem-Manager, der Zugriffe auf Speichermedien wie Festplatten, Bandlaufwerke oder Netzwerk-Freigaben verwaltet.

- IPC Manager: Verarbeitet die gesamte Kommunikation zwischen verschiedenen Prozessen. Diese Kommunikation kann lokal über den LPC (Lokal Procedure Call) erfolgen oder mit Prozessen auf anderen Rechnern via RPC (Remote Procedure Call).

- Memory Manager: Für die wichtigste Ressource im Rechner, den Speicher, ist eine eigene Komponente verantwortlich. Der Speichermanager stellt jedem Prozess seinen eigenen virtuellen Adressraum zur Verfügung und sichert die verschiedenen Adressräume voneinander ab.

- Process Manager: Verwaltet und überwacht alle im System ablaufenden Prozesse.

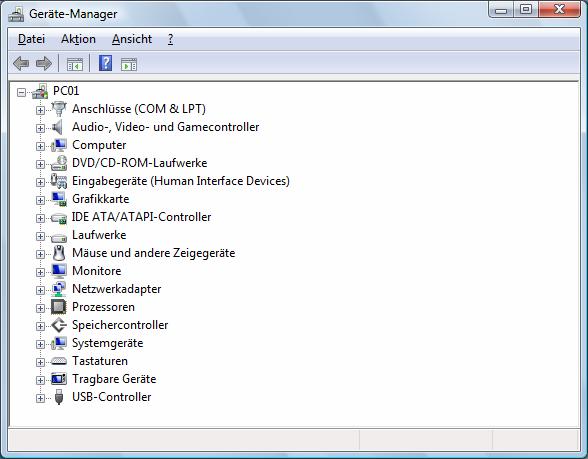

- Plug and Play Manager: Ist für die Erkennung und Überwachung von installierten PnP-Geräten zuständig und handhabt die Installation von Treibern sowie das Starten notwendiger Dienste.

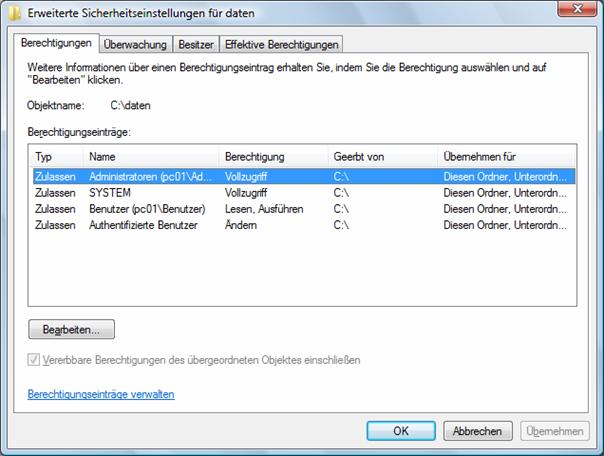

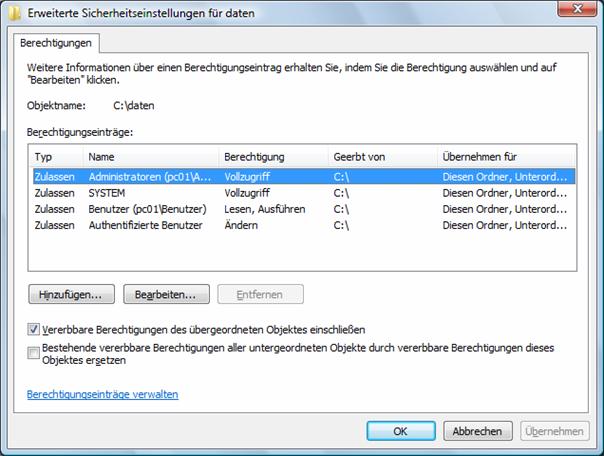

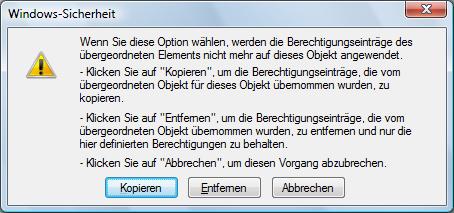

- Security Reference Monitor: Überwacht alle Sicherheitsmechanismen wie Authentifizierung, Zugriffe oder Besitzrechte.

- Power Manager: Zuständig für alle Funktionen des Power-Managements in Windows XP, wie Batterieüberwachung oder Stromsparfunktionen.

- Window Manager: Verwaltet die Benutzerschnittstelle wie etwa Dialogboxen, Fenster oder Benutzereingaben.

- Graphics Device Drivers: Sind zuständig für die eigentliche Ausgabe der Informationen auf dem Monitor.

- Object Manager: Alles in Windows XP wird als Objekt verwaltet. Dementsprechend ist der Object Manager eine zentrale Instanz von Windows XP.

Der Microkernel von Windows ist die zentrale Schaltstelle des Betriebssystems. Er verwaltet die Ausführung auf dem Prozessor und die Hardware-Interrupts. Zudem koordiniert er alle Aktivitäten der Executive Services.

Im User Mode laufen:

- Systemprozesse (etwa Sitzungs-Manager, WinLogon)

- Dienste (über DLLs = Dynamic Link Libraries; etwa Replikationsdienst, Nachrichtendienst, Ereignisanzeige)

- Anwendungen (über Subsystem-DLLs)

Die bis Windows 2000 integrierten Subsystem POSIX (für Unix-Anwendungen, die unter Windows laufen sollen) und OS/2 (für OS/2-Anwendungen, die unter Windows laufen sollen), sind in Windows XP und Windows Server 2003 nicht mehr enthalten. Es gibt jetzt nur mehr das Windows-eigene Win32-Subsystem und ein Subsystem für DOS/Win9x-kompatible Anwendungen.

Windows XP hat folgende Eigenschaften:

- Präemptives Multitasking

- Symmetrisches Multiprocessing (SMP)

- (eingeschränkte) Multiuser-Unterstützung

SuperFetch:

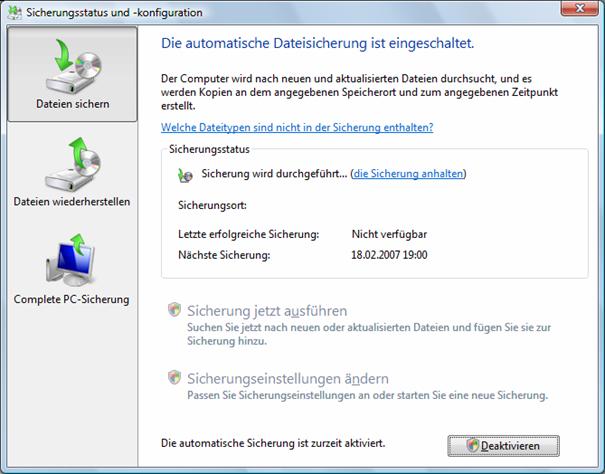

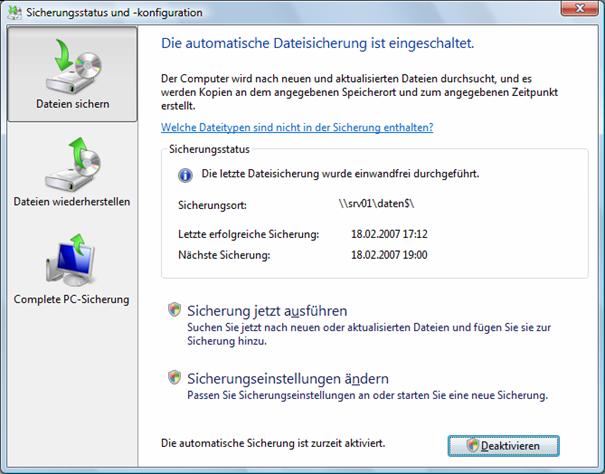

SuperFetch, ein neues Feature unter Windows Vista, ermöglicht ein wesentlich schnelleres Laden von Anwendungen und Dateien als auf Computern mit Windows XP. Bei früheren Windows-Versionen konnte die Reaktionsschnelligkeit des Systems uneinheitlich sein. Nach dem Hochfahren, einem schnellen Benutzerwechsel oder nach der Mittagspause konnte es vorkommen, dass der Computer träge reagierte. Wenn Sie sich nach dem Mittagesse träge fühlen, kann dies an zu vielen Kohlenhydraten liegen. Ihr Laptop wird jedoch aus anderen Gründen ausgebremst. Wenn Sie den Computer nicht aktiv nutzen, nutzen Hintergrundaufgaben, einschließlich Anwendungen für eine automatische Sicherung oder Virenschutzsoftware, diese Gelegenheit zur Ausführung, wenn Sie dadurch am wenigsten gestört werden. Diese Hintergrundaufgaben können Systemspeicher belegen, den Ihre Anwendungen verwendet hatten. Nachdem Sie den PC zur weiteren Nutzung gestartet haben, kann es einige Zeit dauern, bis die Daten wieder in den Speicher geladen werden, wodurch sich die Leistung verlangsamt.

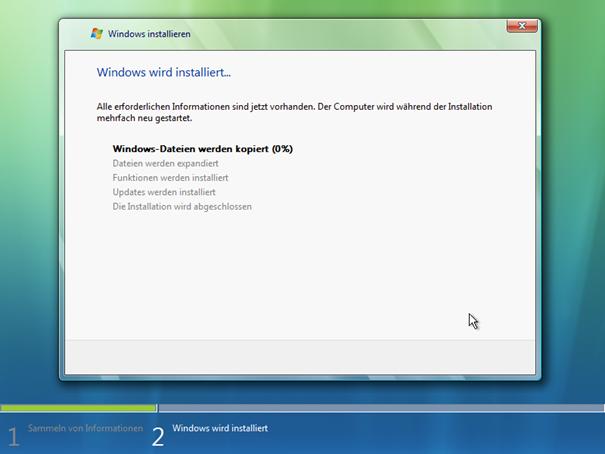

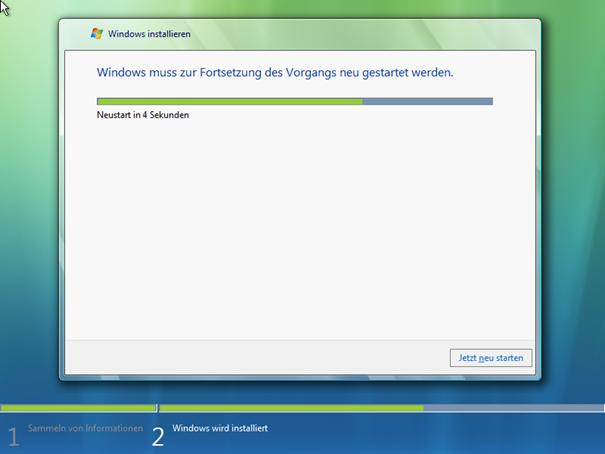

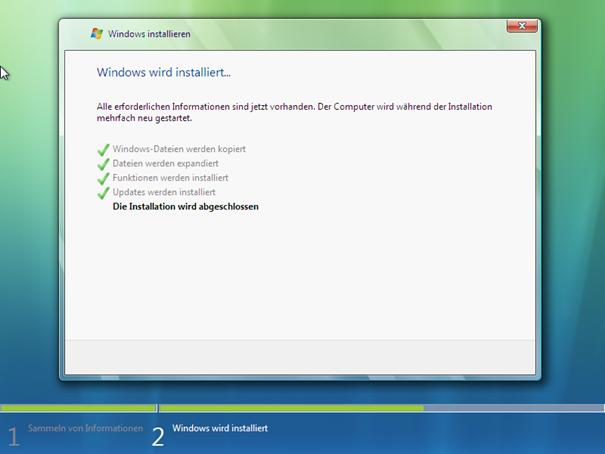

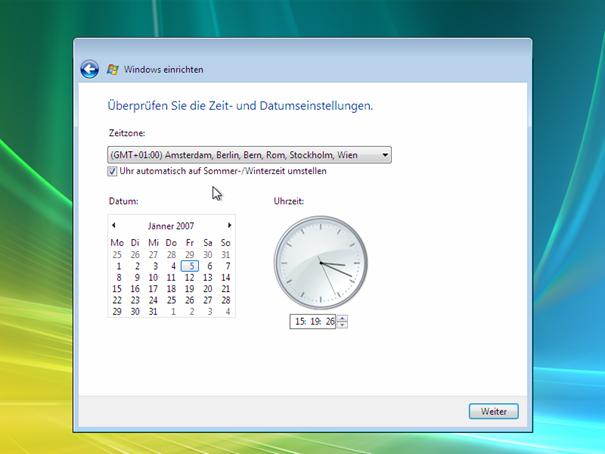

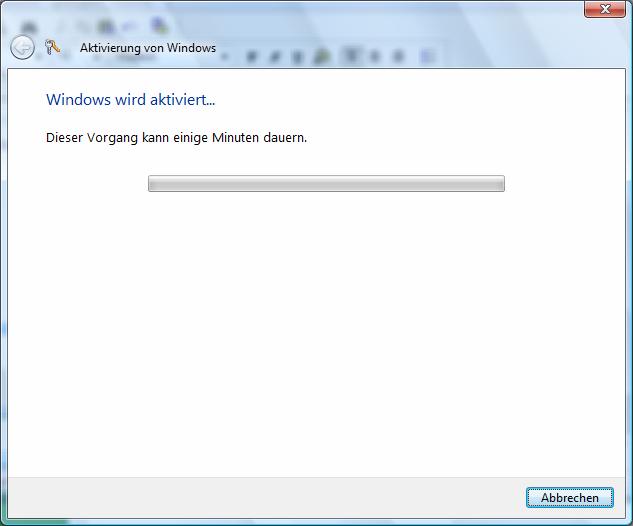

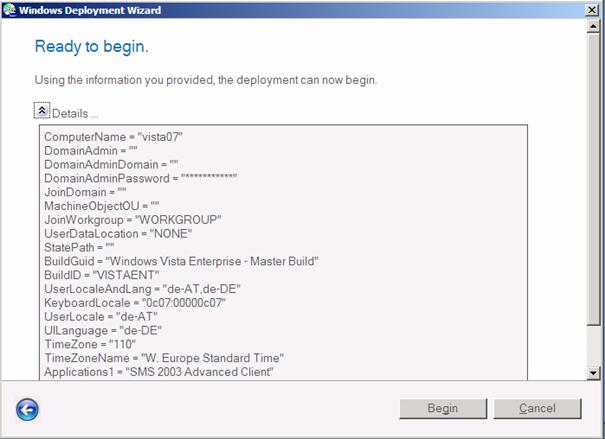

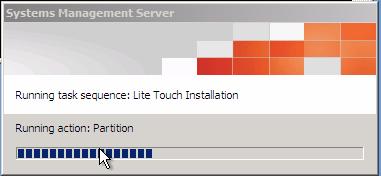

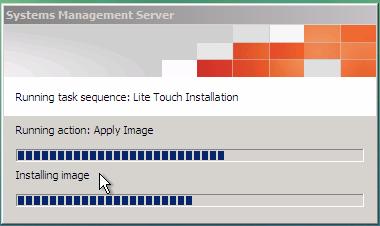

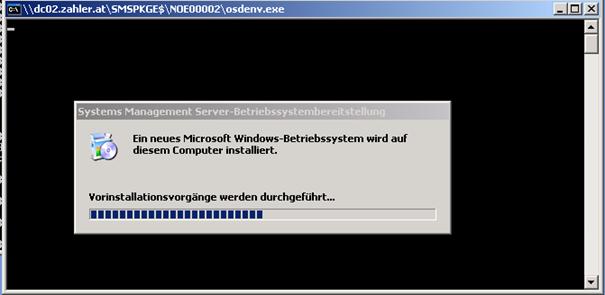

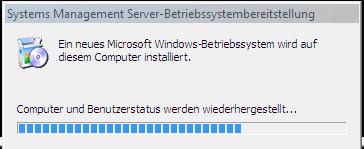

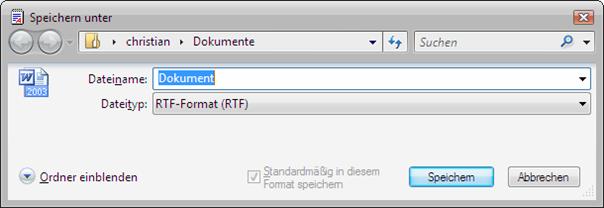

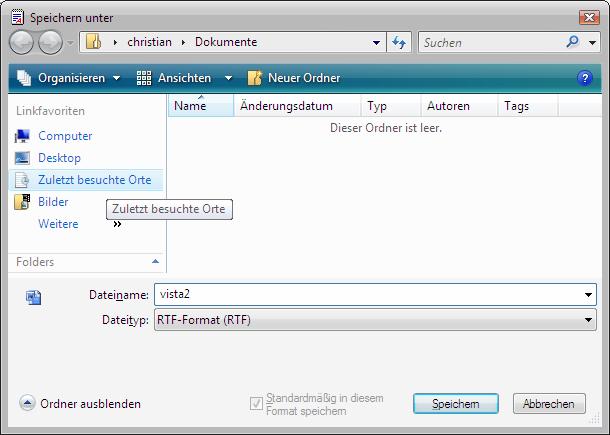

Windows Vista-Installation

Grundsätzlicher Installationsablauf

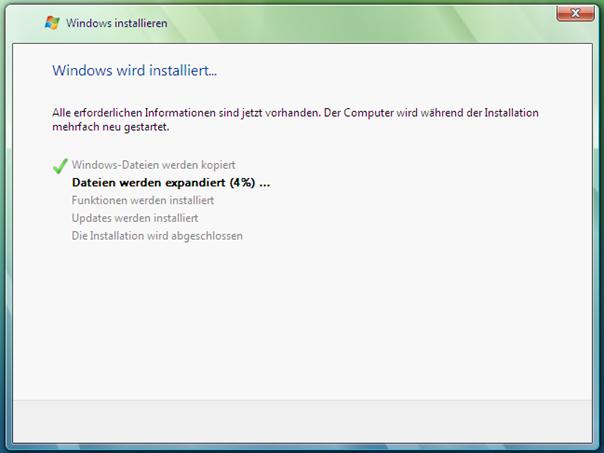

In allen bisherigen Windows-Versionen begann der zeitaufwändige Installationsvorgang mit einem anfänglichen Textmodus-Installationsschritt, bei dem jede einzelne Betriebssystemdatei dekomprimiert und installiert wurde, alle Registrierungseinträge erstellt und sämtliche Sicherheitseinstellungen zugewiesen wurden. Diese Textmodus-Installationsphase gibt es jetzt bei Windows Vista nicht mehr.

Stattdessen wird von der Windows Vista-DVD ein „Mini-Betriebssystem“, Windows PE 2.0 (PE = Preinstallation Environment) gestartet.

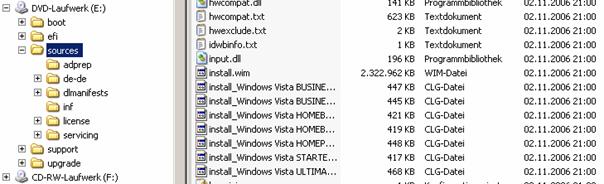

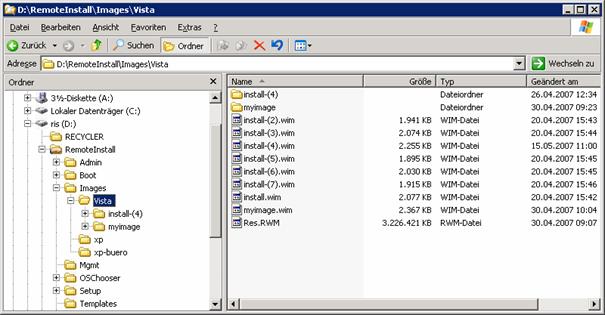

Es gibt auf der Vista-DVD auch kein Verzeichnis \i386 mit allen einzelnen Betriebssystemdateien mehr, stattdessen findet man nur eine einzige WIM-Datei (WIM = Windows Image), die eine komplette (mit sysprep generalisierte) Installation aller Vista-Editionen enthält. Grundsätzlich wird dieses Image vom Setup-Programm auf die Festplatte kopiert und danach angepasst.

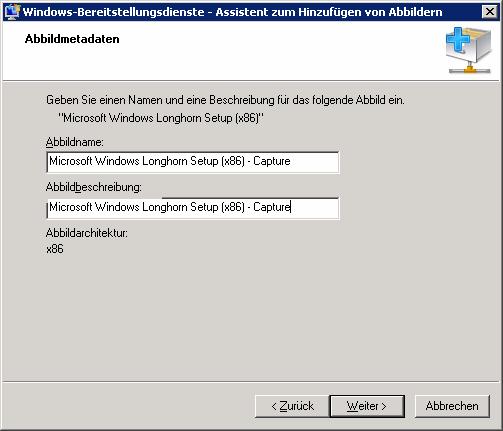

In der obigen Abbildung ist die Struktur der Windows Vista-DVD gut erkennbar: Im Verzeichnis \sources befindet sich die 2,3 GB große Datei install.wim, in der alle Vista-SKUs enthalten sind.

Vista gibt es auch nur in einer einzigen Sprachversion (einer „neutralen“ Version), die sprachspezifischen Komponenten werden im Nachhinein in das Image integriert.

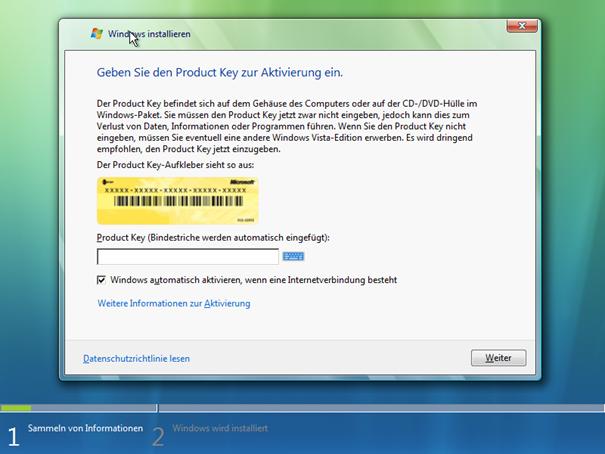

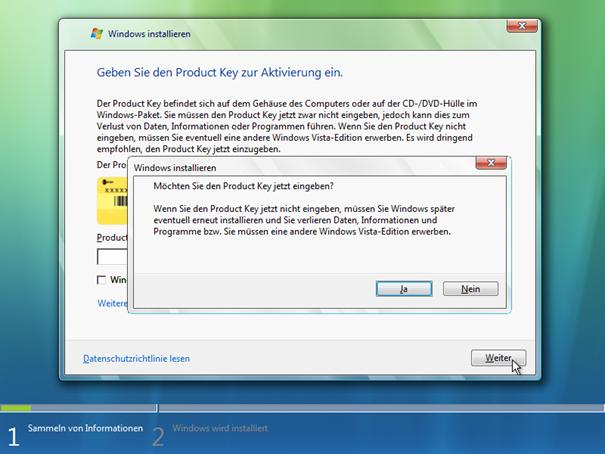

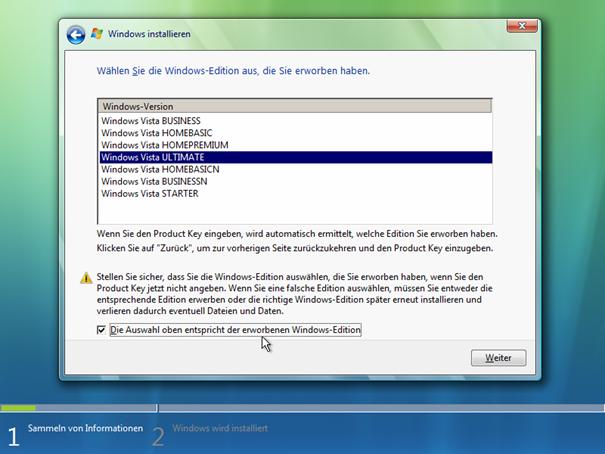

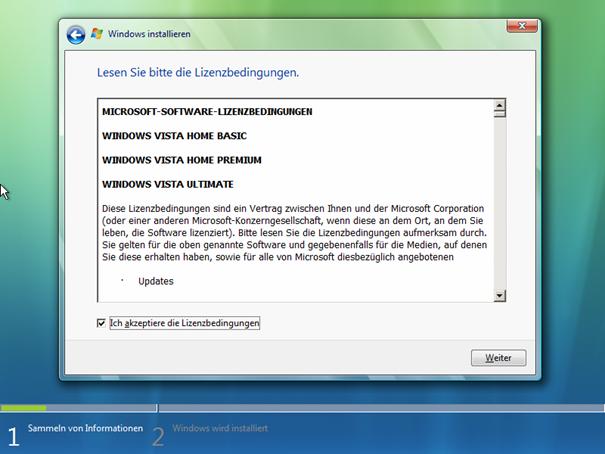

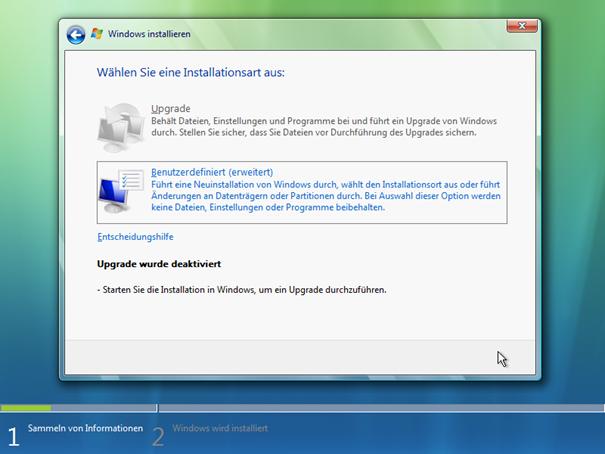

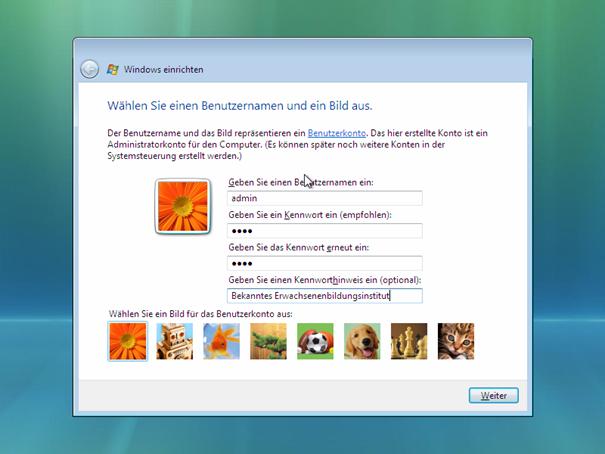

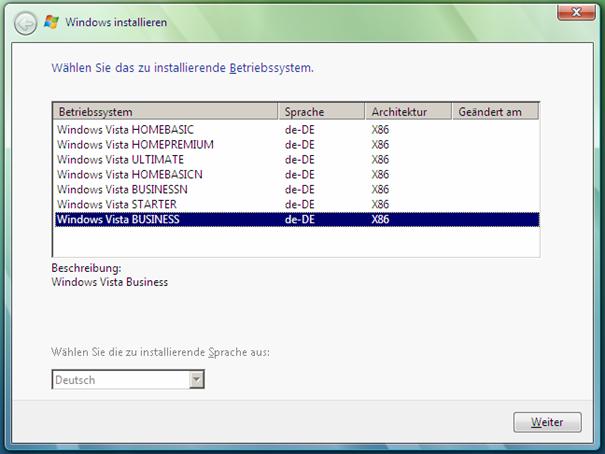

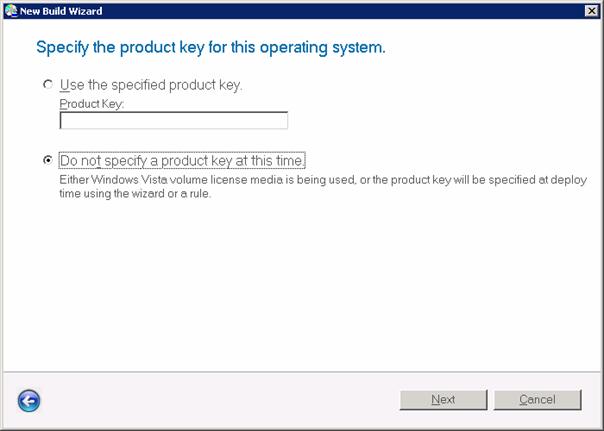

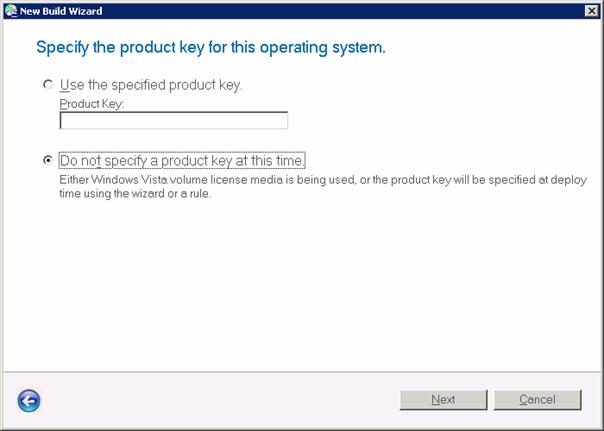

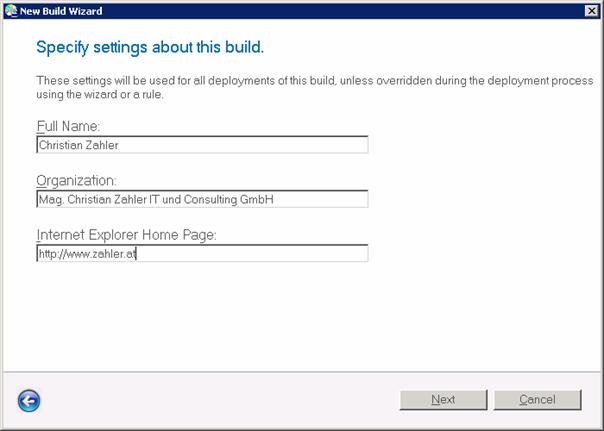

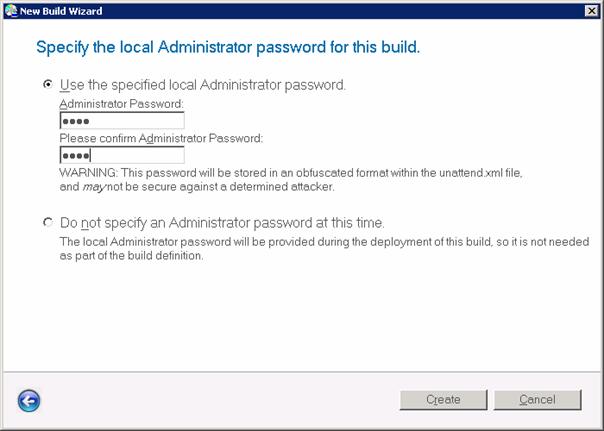

Ablauf einer beaufsichtigten Installation

Unter Windows Vista wurde der Vorgang der Produktaktivierung (Windows Product Activation 2.0, WPA 2.0) neu konzipiert. Es ist während der Installation nicht notwendig, einen Product Key einzugeben. In diesem Fall muss die Edition festgelegt werden, die zukünftig verwendet werden soll. Diese Entscheidung ist endgültig und kann nicht korrigiert werden (außer, man wiederholt die Installation). Im Product Key ist auch die Edition gespeichert, sodass nur ein Product Key für die während der Installation gewählte Vista-Edition als gültig akzeptiert wird. Die gewählte Edition bleibt während einer „Grace Period“ von 30 Tagen voll funktionstüchtig und schaltet dann – falls nicht ein gültiger Product Key eingegeben wird – in einen reduzierten Modus zurück.

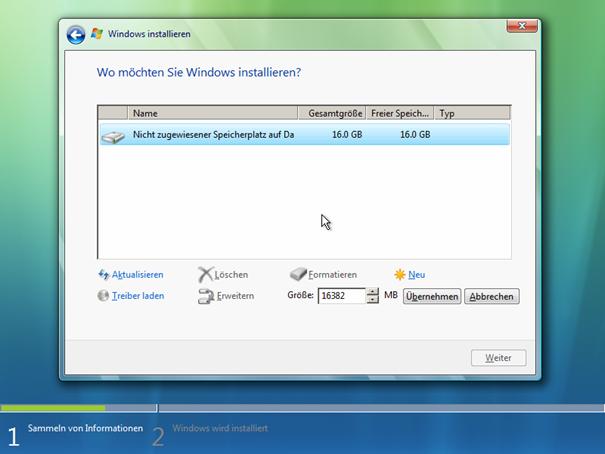

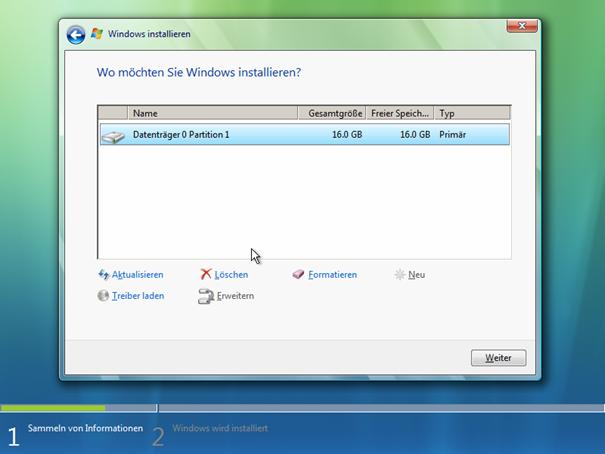

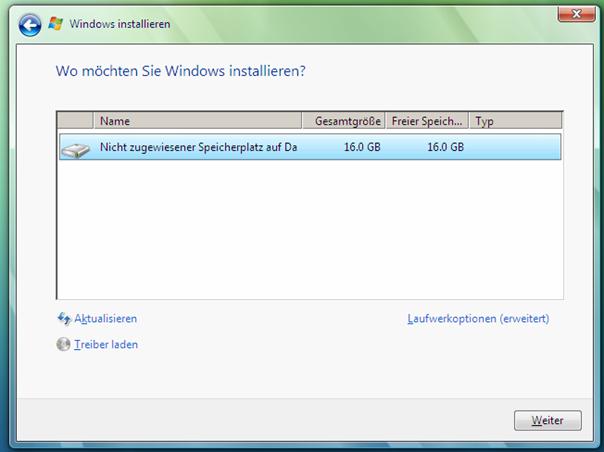

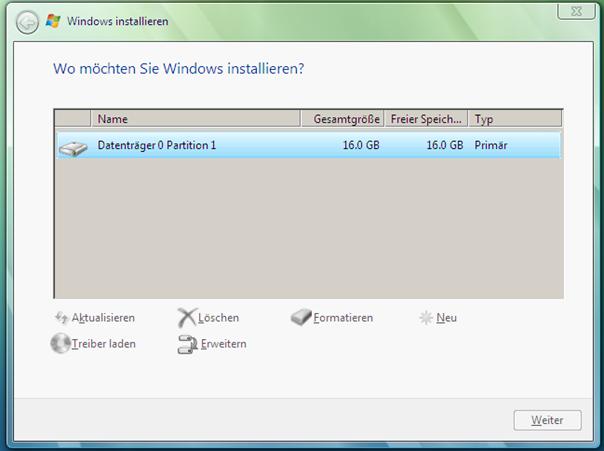

Partitionierung der Festplatte, Einrichten einer Startpartition:

Bei diesem Schritt wird die (neue) Festplatte partitioniert (in logische Teile eingeteilt).

Mit „Neu“ können neue Partitionen erzeugt werden.

Theorie zur Partitionierung

Grundlegender Aufbau von Festplattensystemen:

|

Die meisten Festplatten benutzen die Ober- und Unterseite der Scheiben und verfügen über mehrere Magnetscheiben. Die Schreib-/Leseköpfe für alle Oberflächen sind als Einheit montiert, sie können sich nicht unabhängig bewegen. Deshalb liegen die Spuren auf den Plattenoberflächen exakt übereinander. Ein Satz von übereinander liegenden Spuren trägt den Namen Zylinder (engl. cylinder). Die drei Begriffe Zylinder (oder Spur), Kopf und Sektor spielen bei der Verwaltung von Festplatten eine zentrale Rolle. Denn über die Angabe dieser drei Werte lässt sich jede Stelle auf der Festplatte eindeutig adressieren. Diese CHS-Notation war bis etwa 1997 Standard und ist auch heute noch für Festplatten kleiner 8 GByte gültig. Die Zählweise beginnt bei Spuren und Köpfen bei 0, Sektoren starten bei 1. Statt des Begriffs Head ist oft auch Seite im Gebrauch, denn jeder Schreib-/Lesekopf korrespondiert ja mit einer Seite einer Magnetscheibe der Festplatte. |

|

Heute wird statt der CHS-Notation meist die Logische Blockadressierung (LBA, englisch „Logical Block Addressing“) verwendet. Die Blöcke der Festplatte werden im Gegensatz zur dreidimensionalen Zylinder-Kopf-Sektor-Adressierung (CHS) unabhängig von der Geometrie adressiert. Dabei werden die Blöcke beim LBA einfach gezählt, beginnend mit Null.

Bei LBA wird zwischen 28 und 48 bit unterschieden. Das 28-bit-LBA ermöglicht lediglich 137 GB große Festplatten. Als Erweiterung wird mit ATA-6 eine 48-bit-Adressierung (48-bit-LBA) eingeführt, mit der 281 474 976 710 656 Blöcke oder 144 PB adressiert werden können (512 Byte pro Block zugrunde gelegt). 48-bit LBA kommt bei den Festplatten mit Kapazitäten von mehr als 137 GB zum Zuge.

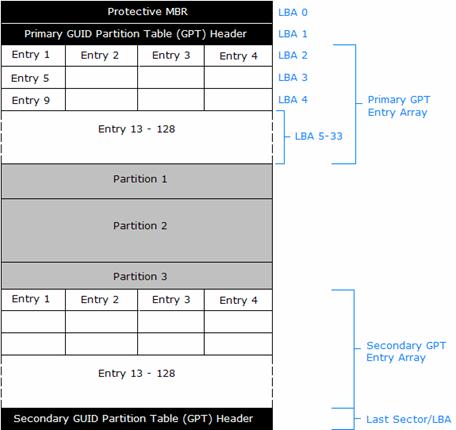

Man unterscheidet die Partitionsformate MBR und GPT:

- MBR-Datenträger (Master Boot Record) können das Volumes mit einer Größe von bis zu 2 Terabyte und bis zu 4 Primärpartitionen pro Datenträger (oder 3 Primärpartitionen, eine erweiterte Partition und eine unbegrenzte Anzahl logischer Laufwerke) verwalten.

- GPT-Datenträger sind Datenträger des GPT-Partitionstyps (auch GUID-Partitionstabelle) mit einer Größe von maximal 18 Exabyte und bis zu 128 Partitionen. GUID Partition Table (GPT) ist ein Standard für das Format von Partitionstabellen auf Festplatten. Die Spezifikation ist Teil des EFI-Standards (EFI = Extensible Firmware Interface), der das BIOS in PCs ersetzen sollte. GPT ist somit der Nachfolger der MBR-Partitionstabellen.

Im Gegensatz zu MBR-Datenträgern werden alle Daten in Partitionen abgelegt – auch die für den Betrieb der Plattform zwingend notwendigen (MBR-Datenträger sichern diese in unpartitionierten oder versteckten Sektoren). GPT-Datenträger besitzen redundante Primär- und Sicherungspartitionstabellen; dies erhöht die Integrität der Daten. GPT steht in Windows Vista, Windows Server 2008 und den 64 bit-Versionen der Windows XP/2003-Betriebssystemschiene zur Verfügung.

Während im MBR ursprünglich mit dem Cylinder Head Sector-Verfahren adressiert wurde, verwendet die GPT Logical Block Addressing mit 64 Bit, so dass Festplatten bei 512 Byte Sektorgröße bis zu einer Gesamtgröße von 18 Exabyte adressiert werden und diese in bis zu 128 Partitionen aufgeteilt werden können.

MBR-Datenträger

Der Master Boot Record (MBR): Damit überhaupt mehrere Betriebssysteme auf einer Festplatte Platz finden, muss sich diese in Bereiche aufteilen lassen. Und die exakte Position dieser Bereiche muss an einer allgemein bekannten Stelle der Festplatte gespeichert sein: in Spur 0, Seite 0, Sektor 1. Dort ist bei jeder Festplatte im PC der Master Boot Record, kurz MBR, gespeichert.

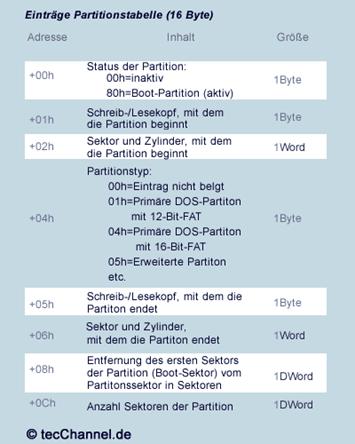

Die Partitionstabelle: Ein einzelner Eintrag in einer Partitionstabelle hat ebenfalls einen festen Aufbau und ist 16 Byte lang.

In Byte 0 zeigt der Wert 80h (das oberste Bit ist gesetzt) an, dass diese Partition die Bootpartition mit einem Betriebssystem ist. Die Master-Boot-Routine wertet dieses Byte aus, um das Betriebssystem zu finden.

Die Bytes 1 bis 3 enthalten die Startposition der Partition: Kopf, Spur und Sektor. Das gilt für Festplatten bis zu einer Größe von 8 GByte. Größere Festplatten verwenden stattdessen die Bytes ab Position 7. Hier ist jeweils als 32-Bit-Zahl die Position des erstens Sektors der Partition (bezogen auf den Plattenanfang) und die Länge der Partition gespeichert. Mit den 32-Bit-Adressen sind Festplattengrößen bis 2048 GByte möglich.

Das Byte 4 spielt eine wichtige Rolle: Es enthält die Typkennung der Partition. Jedes Betriebssystem benutzt ein Dateisystem, um seine Verzeichnisse und Dateien auf der Festplatte zu organisieren. Der Typ gibt an, um welche Art Dateisystem es sich handelt. Die gebräuchlichsten Systeme sind:

00h Partition ist nicht belegt

01h DOS FAT12

04h DOS FAT16 kleiner als 32 MByte

05h erweiterte Partition

06h DOS FAT16 größer als 32 MByte

07h IFS (HPFS, NTFS)

08h OS/2, AIX, Dell, QNX

09h AIX, Coherent, QNX

0Ah OS/2 Bootmanager

0Bh Win9x FAT32

0Ch Win9x FAT32 (LBA)

0Eh Win9x FAT16 (LBA)

0Fh erweiterte Partition (LBA)

Manche Betriebssysteme wie Windows NT/2000 kümmern sich nicht um die Typkennung. Sie analysieren den Inhalt der Partition (genau gesagt: deren Partitionssektor/Bootsektor) und binden eine erkannte Partition, auf die sie zugreifen können, automatisch ein.

Es ist nicht notwendig, dass die Reihenfolge in der Partitionstabelle der physikalischen Reihenfolge auf der Festplatte entspricht. Die erste Partition im MBR kann durchaus in der Mitte der Festplatte bei Spur 600 beginnen.

Primäre und erweiterte Partitionen:

Insgesamt bietet die Partitionstabelle des MBR Platz für vier Partitionen. Grundsätzlich gibt es zwei verschiedene Arten von Partitionen: primäre und erweiterte.

- Eine primäre Partition verweist direkt auf einen Bereich der Festplatte, der Dateien enthält. Meistens sind Betriebssysteme in primären Partitionen installiert, vor allem Microsoft-Systeme setzen dies sogar zwingend voraus. Die Definition ist etwas umständlich: Eine primäre Partition ist immer in der Partitionstabelle des MBR eingetragen und nicht durch die Typkennung als erweiterte Partition ausgewiesen.

- Eine erweiterte Partition enthält im Gegensatz dazu keine Dateien, sondern ist quasi ein Container für weitere Partitionen. Die Typkennungen 05h oder 0Fh weisen eine solche erweiterte Partition aus. Eine Partition innerhalb einer erweiterten Partition ist ein logisches Laufwerk. Durch diesen Kniff ist es möglich, mehr als vier Partitionen pro Festplatte zu realisieren. Für Microsoft-Betriebssysteme sind insgesamt bis zu 23 logische Laufwerke erlaubt, denn mehr Laufwerksbuchstaben ab C gibt es nicht.

Jede erweiterte Partition enthält einen Partitionssektor, der in seinem Aufbau exakt dem MBR entspricht. Allerdings fehlt hier die Master-Boot-Routine, es wird nur die Partitionstabelle genutzt. In diesem Partitionssektor haben wiederum vier Partitionen Platz. Wie erreicht man dann aber 23 logische Laufwerke? Eine erweiterte Partition nutzt immer nur zwei Einträge ihrer Partitionstabelle: Der Erste beschreibt die Position des logischen Laufwerks, der Zweite die Position einer zusätzlichen erweiterten Partition. Diese wiederum bietet Platz für ein logisches Laufwerk und so fort. So entsteht quasi eine Kette von erweiterten Partitionen, die jeweils ein logisches Laufwerk enthalten. Dabei ist die erste erweiterte Partition (die im MBR definiert ist) so groß, dass die anderen Partitionen darin Platz finden.

Bootsektor: Innerhalb jeder primären Partition gibt es einen weiteren Sektor, dessen Position immer gleich ist: der Bootsektor. Er liegt im ersten Sektor der Partition und ist damit leicht über die Einträge in der Partitionstabelle zu ermitteln. Jedes Betriebssystem verwendet hier seinen eigenen Aufbau, lediglich einige Daten sind immer identisch. Bei Microsoft-Betriebssystemen ist der Bootsektor weit gehend gleich, im Folgenden deshalb eine Beschreibung der Variante von Windows 98.

8-GByte-Grenze des BIOS: Immer wieder stolpert man bei Festplatten und Bootmanagern über die magische 8-GByte-Grenze oder den Hinweis, dass eine Partition innerhalb der ersten 1024 Zylinder liegen müsse. Was steckt dahinter und welche Konsequenzen ergeben sich daraus? Die folgenden Ausführungen gelten nur für IDE-Festplatten, bei SCSI-Festplatten mit ihrem eigenen BIOS gibt es derlei Probleme nicht.

Der PC steuert die Festplatte über den Interrupt 13h des BIOS an (zumindest während des Startvorgangs). Dieser erlaubt als Eckwerte 63 Sektoren, 255 Köpfe und 1024 Zylinder, das ergibt bei 512 Byte pro Sektor 8,4 GByte. Größere Festplatten lassen sich mit diesem CHS-System nicht ansteuern. Am Rande: Natürlich enthält keine Festplatte 255 Schreib-/Leseköpfe, dafür aber wesentlich mehr Sektoren und Zylinder. Die Elektronik der Festplatte passt die realen Daten an die für das BIOS verträglichen Werte an.

Da beim Booten des PC nur dieser Interrupt 13h zur Verfügung steht, müssen alle Startdateien von Betriebssystemen innerhalb dieses 8,4-GByte-Bereichs respektive der ersten 1024 Zylinder liegen. Da nicht immer genau festzulegen ist, wo innerhalb einer Partition die Startdateien gespeichert sind, sollte die ganze Startpartition innerhalb dieses Bereichs liegen.

Für größere Festplatten gibt es seit 1997 den erweiterten Int 13h im BIOS. Statt mit 24 Bit für eine Position (6 Bit für den Sektor, 8 für die Köpfe und 10 für den Zylinder), arbeitet Int 13h extended mit 64 Bit. Damit sind theoretisch Festplatten bis zu 9,4 Milliarden Terabyte erlaubt.

Diese so genannte LBA-Methode, Logical Block Addressing, setzt andere Angaben im Bootsektor voraus: Statt CHS ist jetzt die Angabe der Sektornummer relativ zum Plattenanfang das Maß der Dinge. In der Partitionstabelle stehen für Startadresse und Länge einer Partition je 4 Byte zur Verfügung. Das reicht für 2 TByte.

Hier schlägt allerdings ein anderes Limit zu: Die ATA-Schnittstelle, über die Festplatten mit dem Controller im PC kommunizieren, verkraftet 255 Sektoren, 16 Köpfe und 65.536 Zylinder, das macht 127,5 GByte. Angesichts des anhaltenden Wachstums bei den Festplattenkapazitäten ist diese Grenze gar nicht mehr so weit entfernt. Dann müssen die Hersteller wohl oder übel ein neues Interface zwischen Controller und ATA-Schnittstelle einführen. Wenigstens Änderungen am Int 13h extended im BIOS bleiben dem Anwender erspart.

GPT-Datenträger:

Aufbau einer GPT-Partitionstabelle:

1. MBR-Schutzpartition:

Im ersten Block des Datenträgers befindet sich ein Master Boot Record, in dem der gesamte Platz als eine einzige MBR-Partition hinterlegt ist. Findet ein Betriebssystem, das nur MBR- aber keine GPT-Paritionstabellen lesen kann, den Datenträger, erscheint für dieses der gesamte Platz als belegt.

2. Header der GUID Partitionstabelle:

Erst im zweiten Block beginnt die eigentliche GPT-Information mit der primären Partitionstabelle, die nochmals redundant in den letzten Block der Festplatte geschrieben wird (sekundäre Partitionstabelle). Da im Header der Partitionstabelle auch eine CRC32-Prüfsumme hinterlegt ist, kann im Fehlerfall schnell festgestellt werden, welcher der beiden Header der konsistente ist.

Im Header der GPT sind folgende Informationen abgelegt:

· Signatur (8 Bytes) - „EFI PART“

· Revision (4 Bytes) - 0x00010000

· Header-Größe (4 Bytes)

· Header-Prüfsumme (4 Bytes)

· Reservierter Platz (4 Bytes) - darf nicht belegt sein

· Position der primären Partitionstabelle (8 Bytes)

· Position der sekundären Partitionstabelle (8 Bytes)

· Position des ersten benutzbaren Blocks (8 Bytes)

· Position des letzten benutzbaren Blocks (8 Bytes)

· GUID (16 Bytes)

· Position der Partitionstabelle (8 Bytes)

· Anzahl der Partitionen (4 Bytes)

· Größe des Partitionseintrags (4 Bytes)

· Partitionstabllen-Prüfsumme (4 Bytes)

GUID Partitionseintrag

Im Partitionseintrag selbst sind folgende Daten hinterlegt:

· Partitionstyp (ID) (16 Bytes)

· GUID der Partition (16 Bytes)

· Beginn der Partition (8 Bytes)

· Ende der Partition (8 Bytes)

· Attribute (8 Bytes)

· Partitionsname (72 Bytes)

Im Gegensatz zu MBR-Datenträgern werden alle Daten in Partitionen abgelegt - auch die für den Betrieb der Plattform zwingend notwendigen (MBR-Datenträger sichern diese in unpartitionierten oder versteckten Sektoren).

Was ist der Unterschied zwischen Bootpartition und Systempartition?

Das Betriebssystem schreibt seine Systemdaten in die Systempartition. Im Fall von Windows XP/2003 ist die Systempartition jene, die den Ordner "Windows" enthält. Installiert man mehrere Microsoft-Betriebssysteme auf einem PC (Dual-Boot bzw. Multi-Boot), so muss für jede Installation eine eigene Systempartition gewählt werden (zumindest ist ein eigener Ordner für die Systemdateien nötig, falls Sie nur eine Partition haben!).

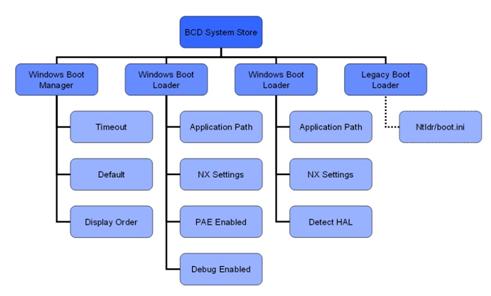

Es gibt pro System immer nur eine einzige aktive Bootpartition: Auf dieser befindet sich der Bootsektor (im Fall von Windows Vista also auch die Datei BOOTMGR) und die nötigen Datei zur Betriebssystemauswahl (BCD, Boot Configuration Data; genaueres dazu siehe Kapitel "Startvorgang"!).

Im Fall einer "Dual Boot"-Installation zweier Betriebssysteme kann es also durchaus vorkommen, dass die Bootpartition und die Systempartition unterschiedlich sind. Gestartet wird jedenfalls immer von der Bootpartition.

Wenn Sie schon nicht auf Mehrfachinstallationen verzichten können, dann installieren Sie bitte immer "historisch": das älteste Betriebssystem zuerst! Sonst kann es vorkommen, dass Sie das neuere Betriebssystem nicht mehr starten können, weil das ältere den Bootsektor überschreibt!

Formatierung:

Beim Formatieren wird ein sogenanntes Dateisystem auf die Partition geschrieben. Beispiele für solche Dateisysteme sind:

|

Dateisystem |

unterstützt von |

|

FAT oder FAT16 (File Allocation Table; kann bis zu 2 GB- Partitionen ansprechen) |

DOS, Windows 95, 98, ME, 2000, NT, XP, 2003, Vista, 2008, OS/2, Linux |

|

FAT32 (verbesserte Variante von FAT, kann bis zu 8 TB- Partitionen ansprechen; Microsoft unterstützt maximal 32 GB-FAT32-Partitionen, um NTFS zu fördern) |

Windows 95B, 98, ME, 2000, XP, 2003, Vista, 2008 |

|

HPFS (High Performance File System) |

OS/2 |

|

NTFS (NT File System) |

Windows NT, 2000, XP, 2003, Vista, 2008 |

Die kleinste ansprechbare Einheit auf einer Festplattenpartition wird als Cluster bezeichnet. Die Unterteilung in Cluster wird bei der Formatierung vorgenommen; die Clustergröße hängt vom verwendeten Dateisystem und der Gesamtpartitionsgröße ab. Dateien können immer nur Vielfache von Clustern belegen; beträgt die Clustergröße also 32 KB, so benötigt eine 33 KB große Datei 2 Cluster (31 KB bleiben ungenutzt).

FAT:

Das FAT-Dateisystem verwaltet eine Dateizuordnungstabelle, in der Informationen über die Position aller Dateien gespeichert sind. Aufgrund ihrer grundlegenden Bedeutung für das Dateisystem existieren in der Regel zwei Kopien, um bei Datenverlust noch immer eine funktionsfähige andere FAT zu haben. Mit diversen Programmen ist eine Datenwiederherstellung in vielen Fällen möglich.

FAT-Versionen:

· FAT12 (wird heute immer noch für jede DOS- oder Windows-Diskette gebraucht)

· FAT16 (wird heute meist auf allen Arten von mobilen Datenträgern verwendet, die kleiner als 2 GiB sind.)

· FAT32 (wird z. B. in allen Arten von mobilen Speichern von mehr als 2 GB Kapazität genutzt. Von neueren DOS-Systemen unterstützt. WinXP kann auch auf FAT32 installiert werden, ist dadurch teilweise auch schneller, nur unter der Bedingung, dass die maximale Dateigröße von 4 GB eingehalten wird.)

Clustergrößen für FAT:

|

Partitionsgröße |

FAT16 |

FAT32 |

|

(0 ... 127) MB |

2 KB |

nicht unterstützt |

|

(128 ... 255) MB |

4 KB |

nicht unterstützt |

|

(256 ... 511) MB |

8 KB |

nicht unterstützt |

|

(512 ... 1023) MB |

16 KB |

4 KB |

|

(1 ... 2) GB |

32 KB |

4 KB |

|

(2 ... 7) GB |

nicht unterstützt |

4 KB |

|

(8 ... 15) GB |

nicht unterstützt |

8 KB |

|

(16 ... 31) GB |

nicht unterstützt |

16 KB |

|

(32 ... 2047) GB |

nicht unterstützt |

32 KB |

NTFS:

Aus Sicht des Dateisystems ist alles Teil einer Datei, auch die Informationen des Systems. Die Hauptdatei ist die MFT (Master File Table). In dieser Datei befinden sich die Einträge, welche Blöcke zu welcher Datei gehören, die Zugriffsberechtigungen und die Attribute. Jede Eigenschaft einer Datei ist unter NTFS ein Attribut, auch der eigentliche Dateiinhalt.

Sehr kleine Dateien und Verzeichnisse werden in der MFT direkt abgespeichert. Größere Dateien werden dann als Attribut in einem Datenlauf gespeichert.

Beim Formatieren der Festplatte wird für die MFT ein fester Platz reserviert, der nicht von anderen Dateien belegt werden kann. Wenn dieser voll ist, beginnt das Dateisystem freien Speicher vom Datenträger zu benutzen, wodurch es zu einer Fragmentierung der MFT kommen kann. Standardmäßig wird ein reservierter Bereich von 12,5 % der Partitionsgröße angenommen. Es sind jedoch auch Werte von 25 %, 37,5 % und 50 % konfigurierbar.

Beim Speichern von Meta-Daten wird ein Journal geführt. Das bedeutet, dass eine geplante Aktion zuerst in das Journal geschrieben wird. Dann wird der eigentliche Schreibzugriff auf die Daten ausgeführt und abschließend wird das Journal aktualisiert. Wenn ein Schreibzugriff nicht vollständig beendet wird, zum Beispiel wegen eines Stromausfalls, muss das Dateisystem nur die Änderungen im Journal zurücknehmen und befindet sich anschließend wieder in einem konsistenten Zustand.

NTFS-Versionen:

· NTFS 1.X - Windows NT 3.1, 3.5 und 3.51

· NTFS 2.X - Windows NT 4.0

· NTFS 3.0 - Windows 2000

· NTFS 3.1 - Windows XP, Windows 2003, Windows Vista

Oft wird fälschlicherweise von NTFS-Version 5, bzw 5.1 gesprochen, wobei die 5 nicht die Version, sondern die Zugehörigkeit zu Windows 2000 (NT 5) bzw. zu Windows XP (NT 5.1) signalisiert. Aktuell ist NTFS 3.1.

Clustergrößen für NTFS:

|

Partitionsgröße |

FAT16 |

|

(0 ... 512) MB |

512 Byte |

|

(512 ... 1024) MB |

1 KB |

|

(1 ... 2) GB |

2 KB |

|

> 2 GB |

4 KB |

Kopieren der Windows-Dateien:

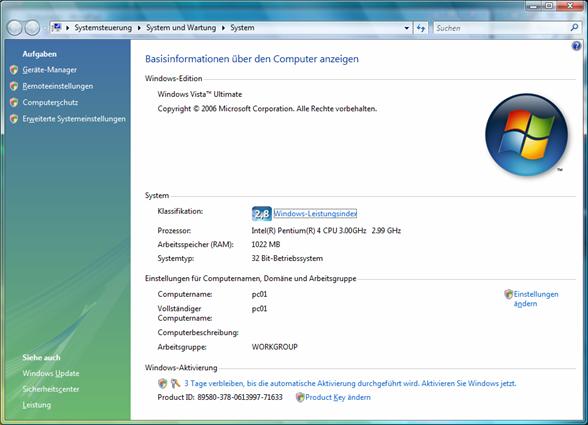

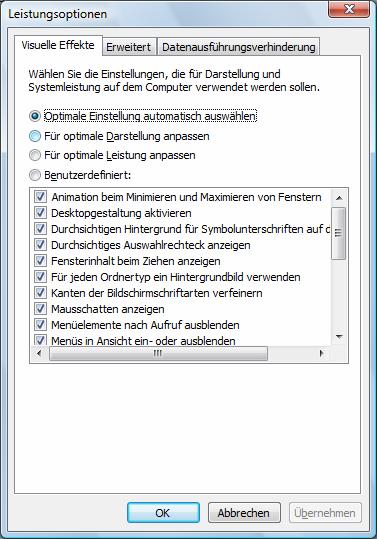

Nach der eigentlichen Installation wird eine Hardwarebewertung durchgeführt. Dabei werden fünf Komponenten auf ihre Leistungsfähigkeit überprüft und ein Wert errechnen. Die jeweils schlechteste Bewertung ergibt einen Zahlenwert von 1.0, höhere Werte stellen bessere Performance dar.

Diese Bewertung ist wesentlich für die Verfügbarkeit bestimmter Features: So wird die Aero Glass-Oberfläche nur dann installiert, wenn Grafikkarte und 3D-Leistungsfähigkeit einem Minimalwert entsprechen.

Nach der ersten Anmeldung wird das „Begrüßungscenter“ eingeblendet:

Klickt man im Begrüßungscenter auf „Weitere Details anzeigen“, so wird das Fenster „Systemeigenschaften“ angezeigt (auch erreichbar mit Windows-Pause). Dort erfährt man das Ergebnis der Hardwarebewertung:

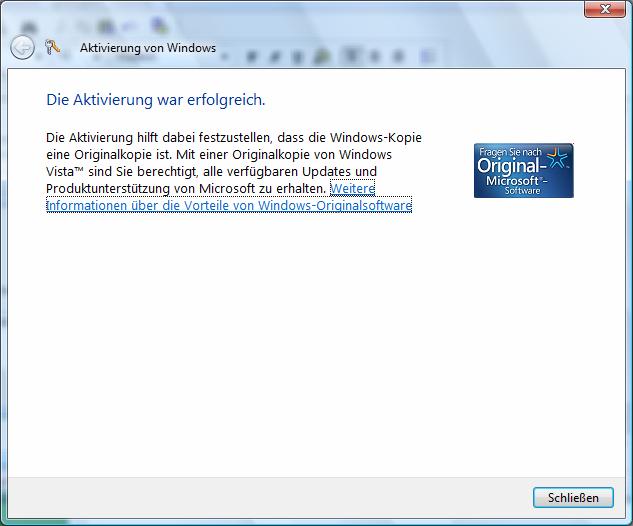

Windows Vista-Lizenzierung und Produktaktivierung:

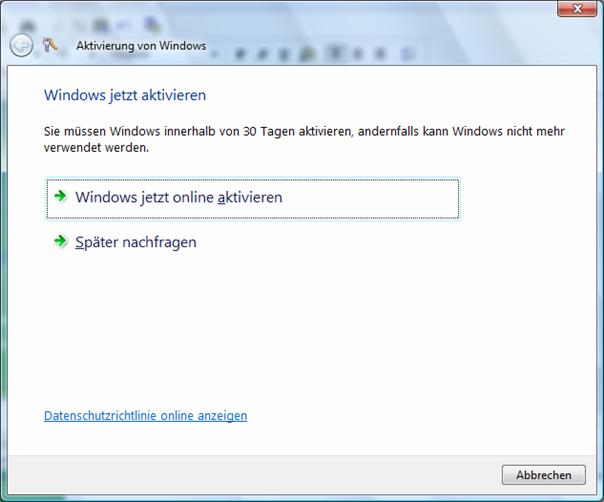

Unter Windows Vista wurde der Vorgang der Produktaktivierung (Windows Product Activation 2.0, WPA 2.0) neu konzipiert. Es ist während der Installation nicht notwendig, einen Product Key einzugeben. In diesem Fall muss die Edition festgelegt werden, die zukünftig verwendet werden soll. Diese Entscheidung ist endgültig und kann nicht korrigiert werden (außer, man wiederholt die Installation). Im Product Key ist auch die Edition gespeichert, sodass nur ein Product Key für die während der Installation gewählte Vista-Edition als gültig akzeptiert wird. Die gewählte Edition bleibt während einer „Grace Period“ von 30 Tagen voll funktionstüchtig und schaltet dann – falls nicht ein gültiger Product Key eingegeben wird – in einen reduzierten Modus zurück.

Innerhalb von 30 Tagen also muss von den Systemeigenschaften aus – die Produktaktivierung durchgeführt werden. Diese ist – wie bisher – telefonisch oder übers Internet möglich.

Man unterscheidet zwei grundlegend verschiedene Lizenzierungsvarianten:

· Einzellizenzen: dürfen auf einem PC installiert werden

· Volumenslizenzen: In diesem Fall wird ein und derselbe Product Key zur Aktivierung mehrerer Windows Vista-Computer verwendet.

Aktivierung von Einzellizenzen:

Telefonische Aktivierung oder Lizenzänderung:

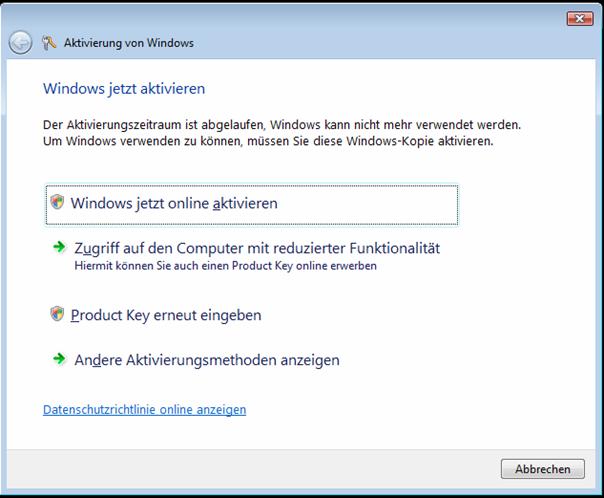

Nach einem bestimmten Zeitraum läuft die Toleranzfrist für die Produktaktierung ab; es wird nach der Anmeldung folgende Meldung angezeigt:

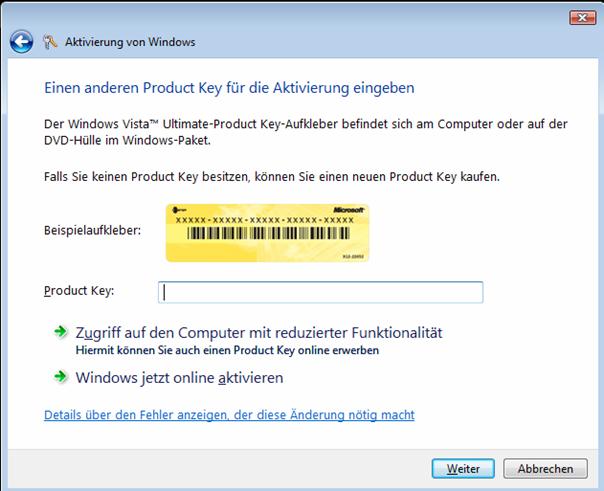

Wenn Sie auf „Product Key erneut eingeben“ klicken, so haben Sie die Möglichkeit, eine andere Seriennummer einzugeben:

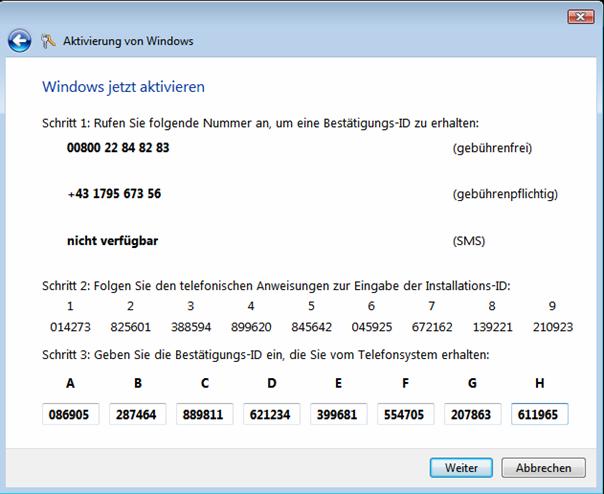

Eine weitere Möglichkeit besteht in der telefonischen Aktivierung. Hier müssen Sie die im Screenshot angegebene Telefonnummer wählen. Es meldet sich ein Tonbanddienst, der schrittweise Anleitungen zur Aktivierung mitteilt. Es muss dazu die 54stellige Installations-ID über die Nummerntasten des Telefons eingegeben werden. Die Eingabe erfolgt in 9 Gruppen zu jeweils 6 Ziffern. Das Telefonsystem gibt dann einen ebenfalls 54stelligen Freischaltcode bekannt. Falls das Telefonsystem die Aktivierung nicht durchführen kann, werden Sie zu einem Microsoft-Mitarbeiter verbunden.

Wenn die Lizenzinformationen erfolgreich geändert wurden, so muss der PC neu gestartet werden:

Aktivierung von Volumenlizenzen:

Seit Windows Vista unterscheidet man zwei Arten von Volumenslizenzen:

(1) MAK (Multiple Activation Keys): Diese Product Keys können zur Aktivierung einer bestimmten Zahl von Vista-Computern verwendet werden. Ist diese Anzahl erreicht, muss ein neuer MAK bestellt werden.

Anfordern von Volumenlizenzen:

https://licensing.microsoft.com

Es reicht, an der entsprechenden Stelle den MAK einzugeben.

(2) KMS (Key Management Server): Diese Variante wurde völlig neu konzipiert.

Es wird ein Key Management Server eingerichtet, dieser wird mit einem speziellen KMS-Key aktiviert. Die Vista-Clients werden ohne Product Key von einem Volumenslizenzmedium installiert und suchen automatisch über TCP-Port 1688 nach KMS-Servern.

Zunächst wird über einen DNS-SRV-Eintrag ermittelt, welche KMS-Server verfügbar sind. KMS versucht, automatisch SRV-DNS-Einträge für das primäre DNS-Suffix des Systems zu registrieren.

Sind beim KMS-Server 25 Aktivierungsanforderungen eingelangt, so beginnt er mit seiner Tätigkeit.

· Nach der Installation unternimmt Vista innerhalb eines Zeitraums von 30 Tagen alle zwei Stunden einen Aktivierungsversuch.

· Hat der KMS-Server Vista erfolgreich aktiviert, so dehnt sich der Zeitraum, in welchem Vista voll funktionsfähig verwendet werden kann, auf 180 Tage aus. Alle 7 Tage wird nun versucht, die Aktivierung zu erneuern. Gelingt das, so beginnt automatisch ein neuer 180-Tage-Zeitraum.

· Kann innerhalb der 180 Tage die Aktivierung nicht erneuert werden, so tritt wieder die 30tägige „Grant Period“ in Kraft, innerhalb derer wieder alle zwei Stunden versucht wird, den KMS-Server zu kontaktieren und die Aktivierung zu erneuern. Gelingt dies innerhalb der 30-Tage-Frist nicht, so schaltet Vista in einen Modus mit reduzierter Funktionsfähigkeit (RFM, reduced functionality mode) zurück.

KMS kann auf Windows Vista oder Windows Server 2008 installiert werden.

Installation eines KMS:

KMS-Schlüssel hinzufügen:

cscript %systemroot%\System32\slmgr.vbs –ipk <KMS Product Key>

Aktivierung des KMS-Computers übers Internet:

cscript %systemroot%\System32\slmgr.vbs –ato

oder

Aktivierung des KMS-Computers per Telefon:

slui.exe 4

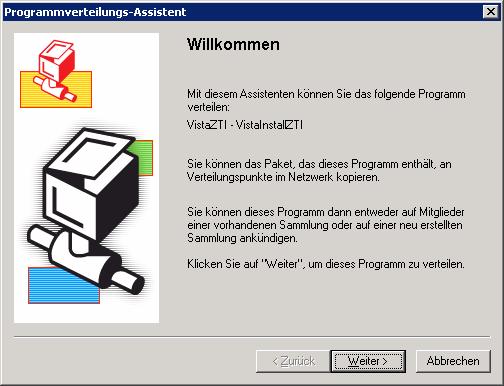

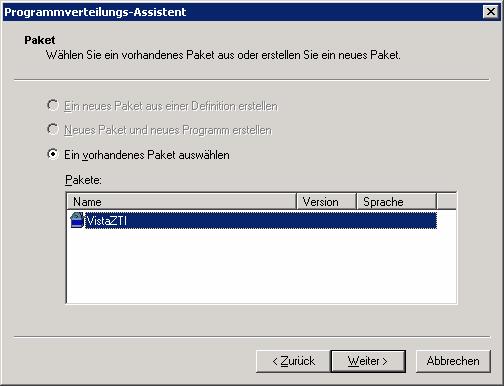

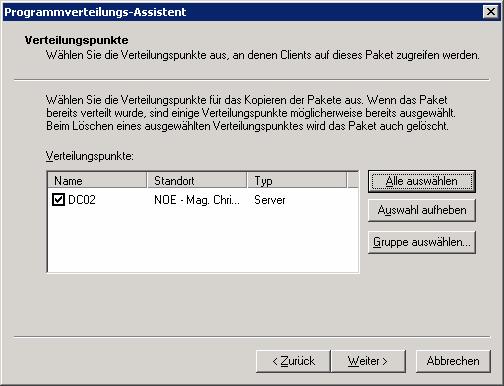

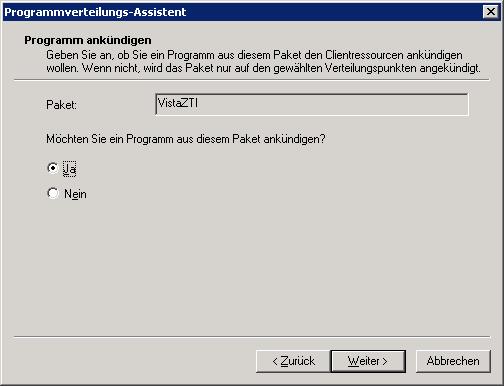

Unbeaufsichtigte Installation - Überblick

Quellen:

https://blogs.itacs.de/HS/Lists/Kategorien/

http://www.deployvista.com (Johan Arwidmark)

http://www.myitforum.com/myITWiki/

http://blogs.technet.com/richardsmith/

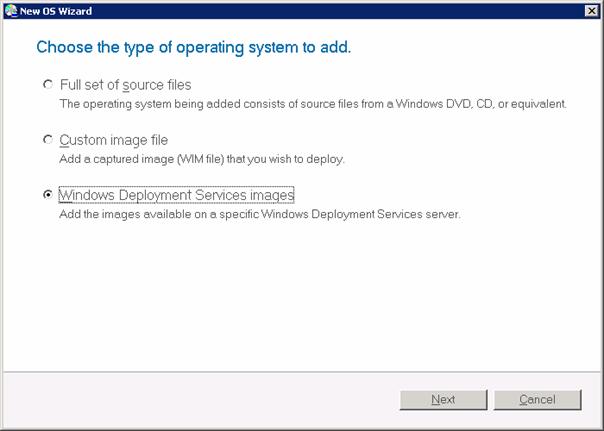

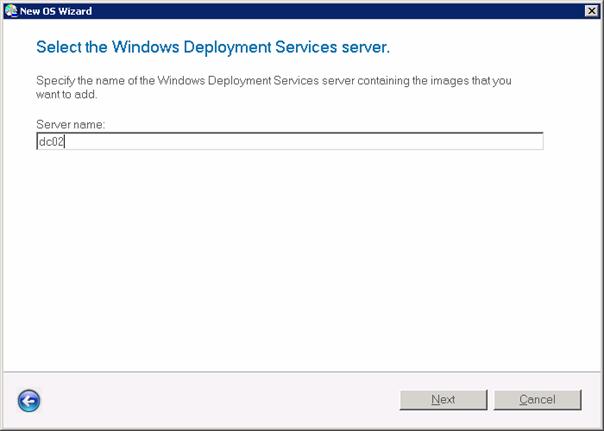

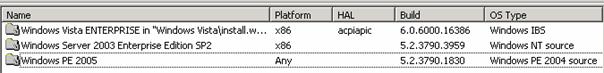

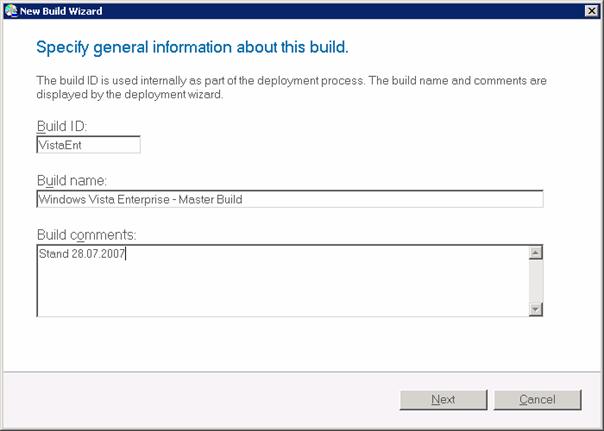

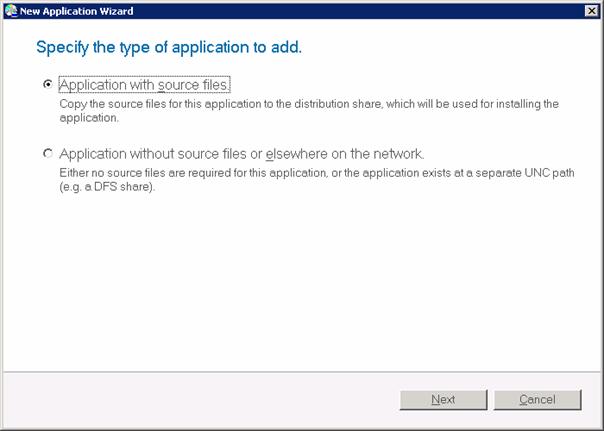

Da die Installation gegenüber allen bisherigen Windows-Versionen völlig anders abläuft, gibt es auch für die unbeaufsichtigte Installation eine Reihe von neuen Verfahren und Technologien.

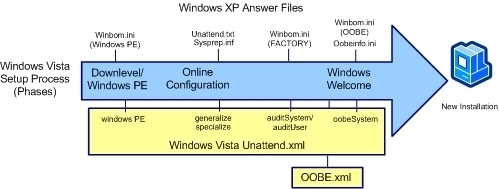

Der Setupvorgang untergliedert sich – so wie bei den Vorgänger-Betriebssystemen - in verschiedene Phasen. Diese Phasen können aber nun mit einer einzigen Antwortdatei im XML-Format automatisiert werden.

Für die Unterstützung gibt es folgende Komponenten:

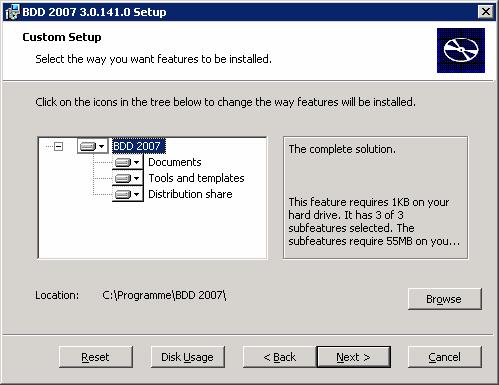

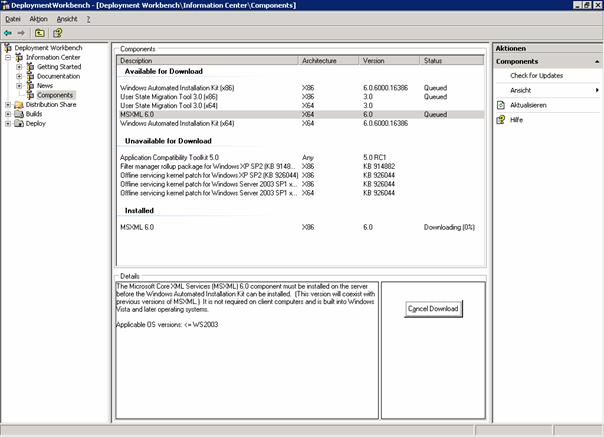

· Business Desktop Deployment (BDD 2007): enthält mehrere Komponenten, die auch einzeln heruntergeladen werden können, nämlich:

o Windows Automated Installation Kit (WAIK)

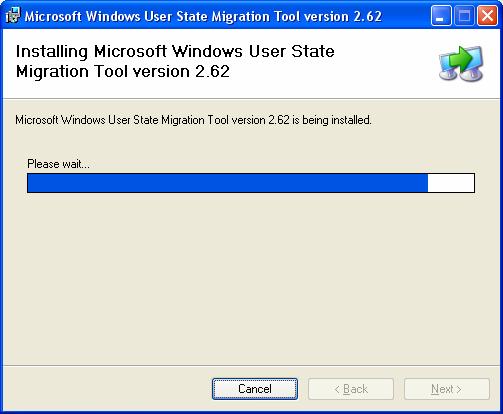

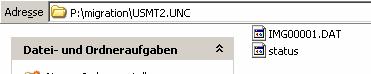

o User State Migration Tool (USMT)

o Application Compatibility Toolkit (ACT)

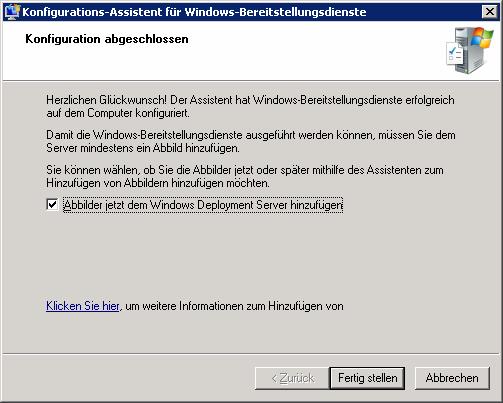

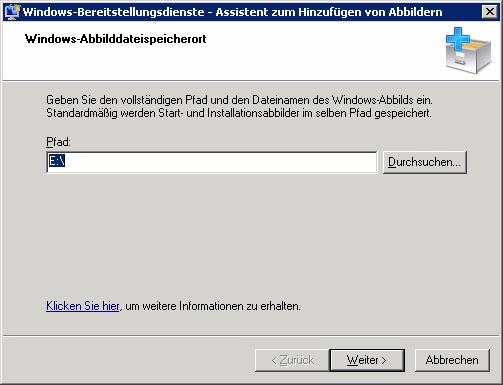

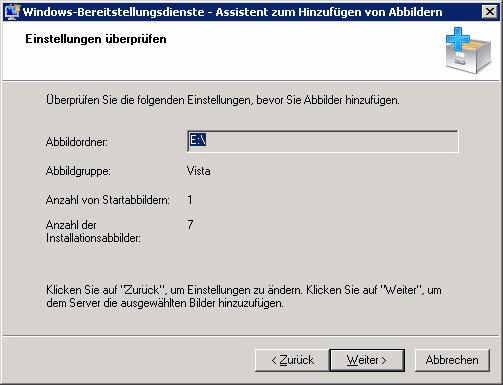

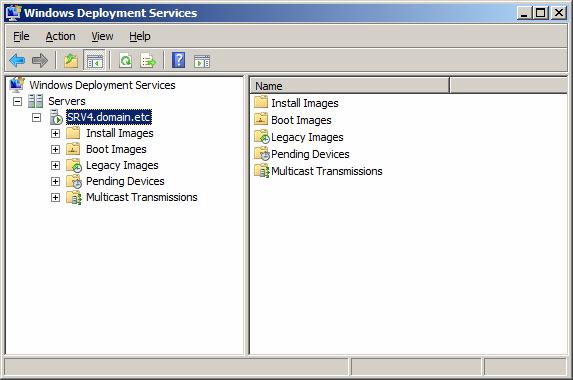

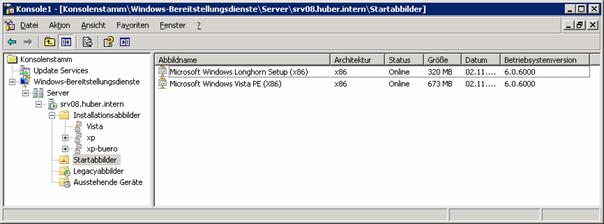

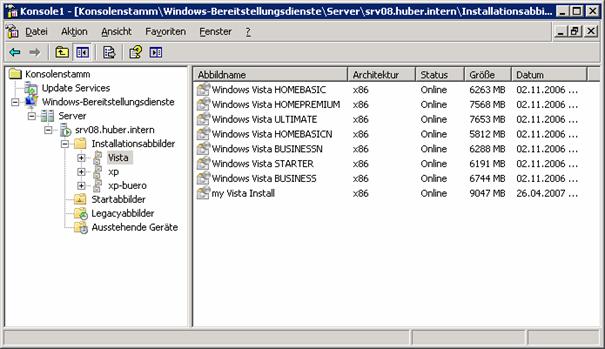

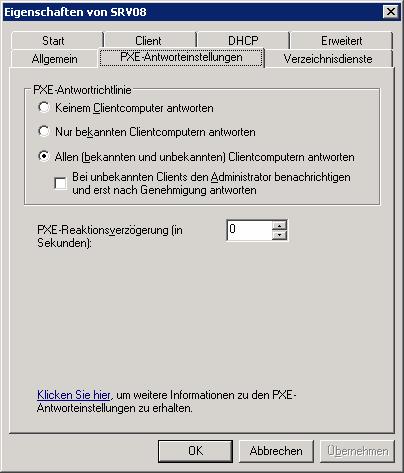

o Windows Deployment Services (WDS)

· OPK für Vista: steht nur für zertifizierte OEM-Vertriebspartner von Microsoft zur Verfügung

Grundsätzlich reicht es, das WAIK (ca. 800 MB) von der Microsoft-Homepage herunterzuladen. Es wird als ISO-Image vertrieben und muss auf eine DVD gebrannt werden (etwa mit Nero).

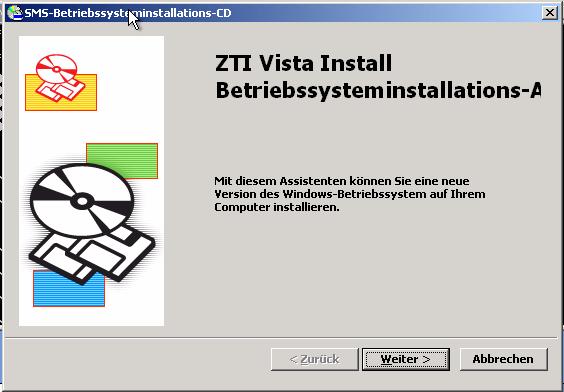

Es gibt folgende Möglichkeiten, Windows Vista unbeaufsichtigt zu installieren:

· Variante 1: Installation mit lokalem DVD-Medium und Antwortdatei autounattended.xml

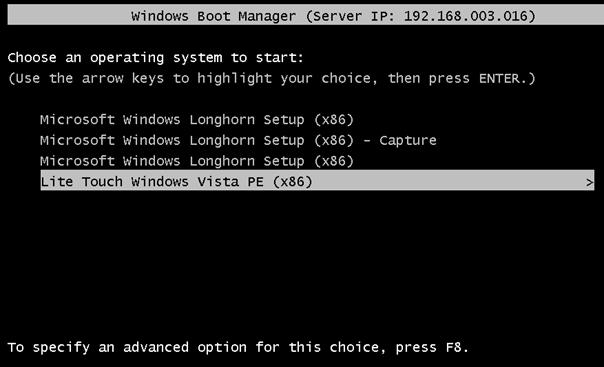

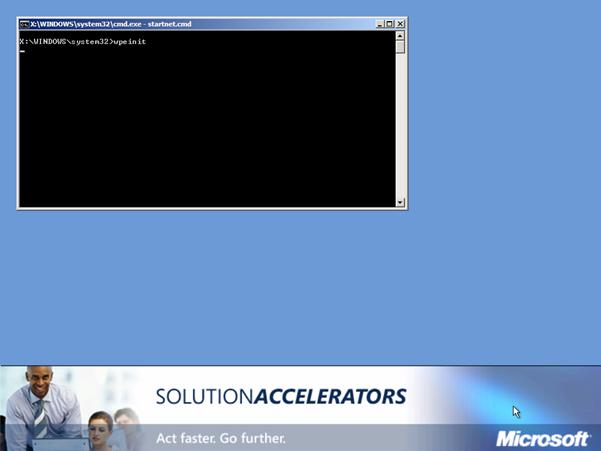

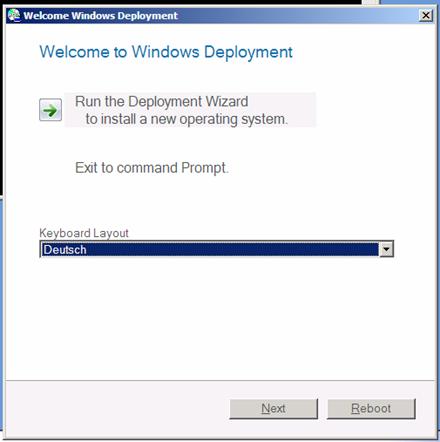

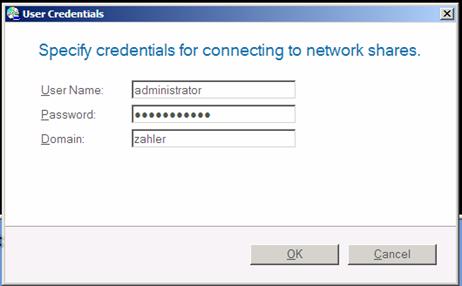

· Variante 2: „Lite Touch“: Netzwerkinstallation mit ImageX

· Variante 3: PXE-kompatible Installation mit Windows Deployment Services

· Variante 4: „Lite Touch“: Installation mit mit BDD 2007 ohne Benutzereingriff, mit WDS automatisierbar

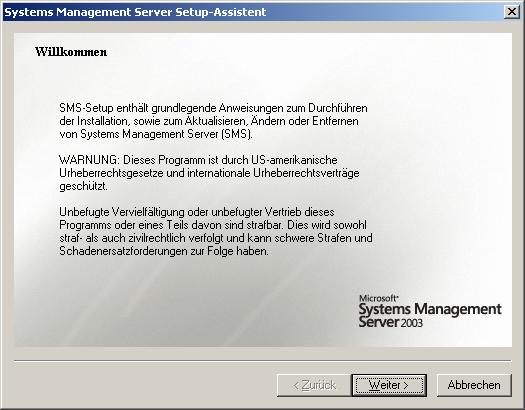

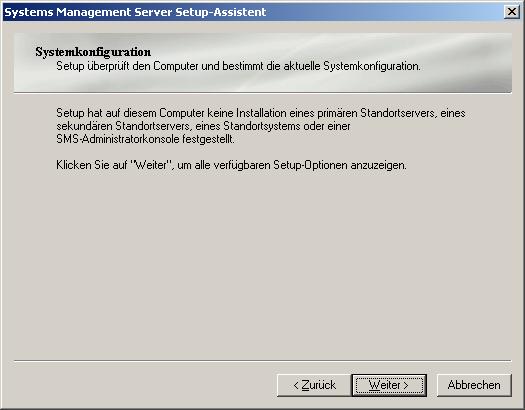

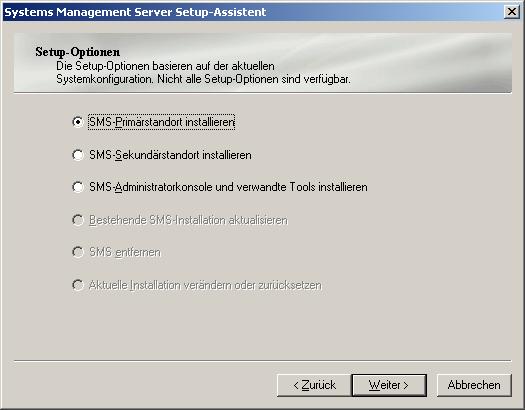

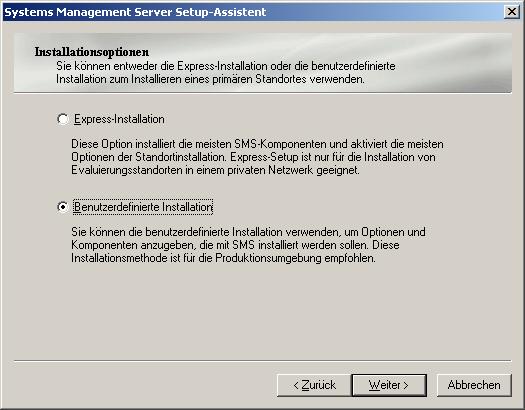

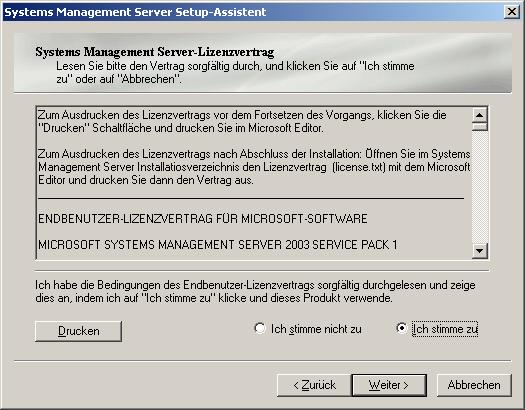

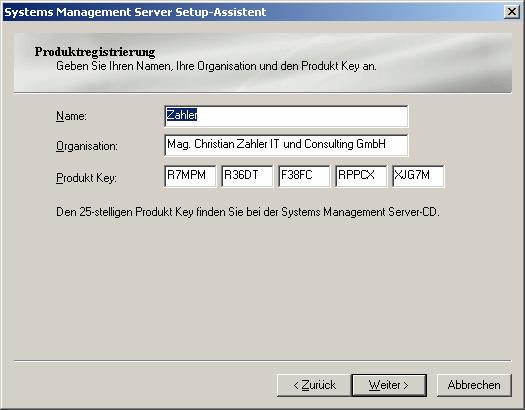

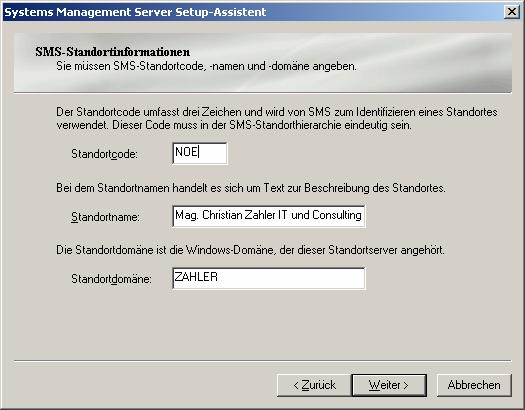

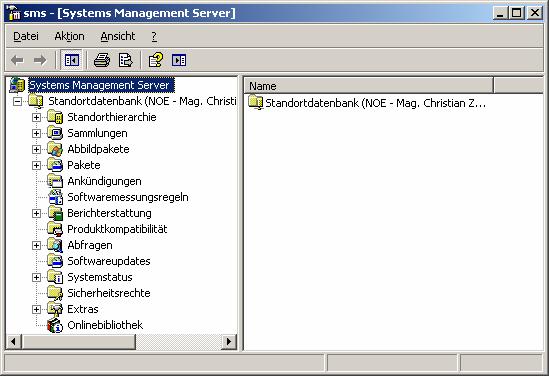

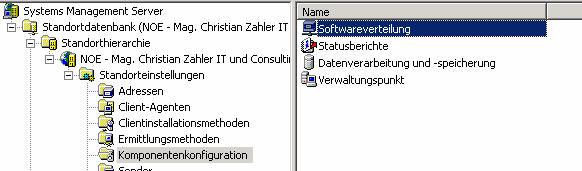

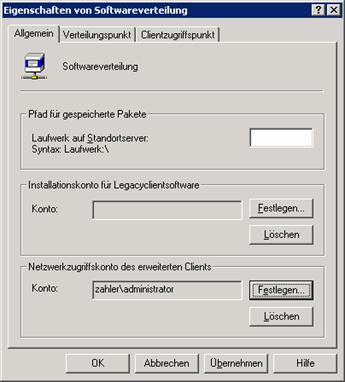

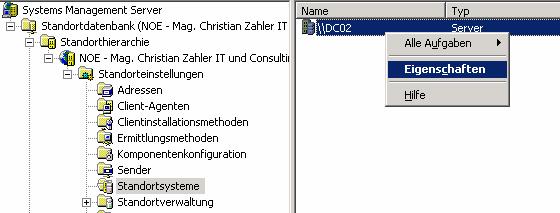

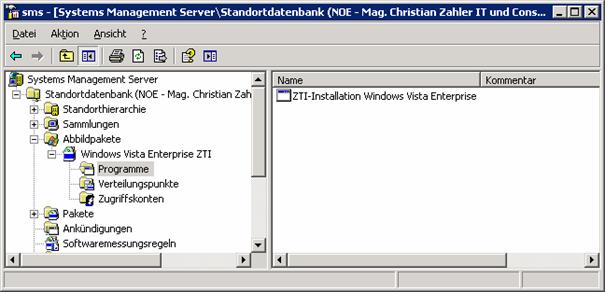

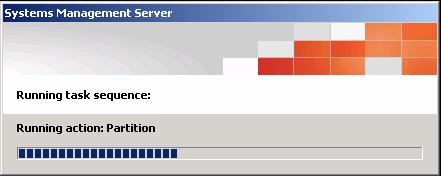

· Variante 5: „Zero Touch“: Aufwändige Installation mit SMS (Systems Management Server) ohne Benutzereingriff

Allgemeine Vorbereitungsarbeiten

Schritt 1: Installieren Sie auf einem Referenzcomputer WAIK

Dieser Referenzcomputer ist typischerweise die Arbeitsstation eines Technikers mit Windows XP Professional SP2, Windows Server 2003 SP1 oder Windows Vista.

- Installieren Sie zunächst das .NET-Framework 3.0 von der WAIK-DVD.

- Installieren Sie nun MSXML 6.0 von der WAIK-DVD.

- Nun installieren Sie (Punkt „Windows AIK-Setup“) das Windows Automated Installation Kit.

Variante 1: Unbeaufsichtigte Installation von DVD mit XML-Antwortdatei

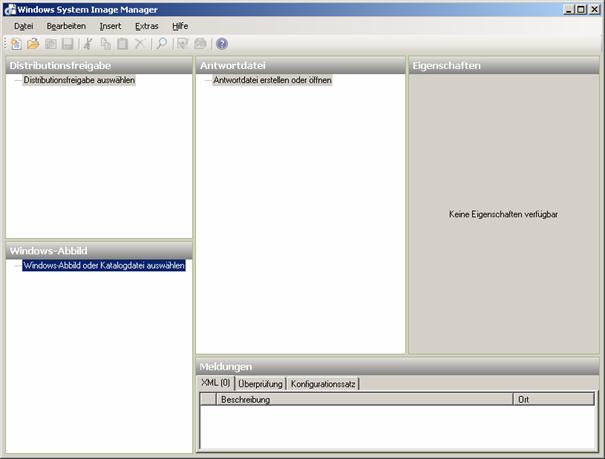

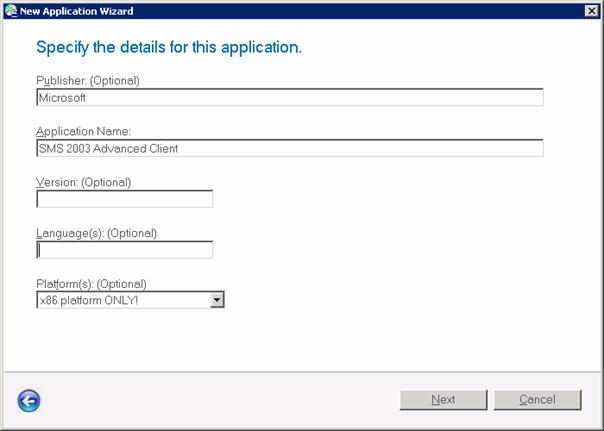

Erstellen einer Antwortdatei mithilfe von Windows System Image Manager (SIM)

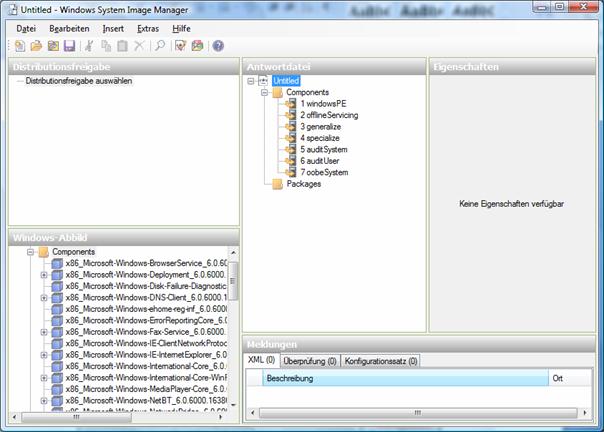

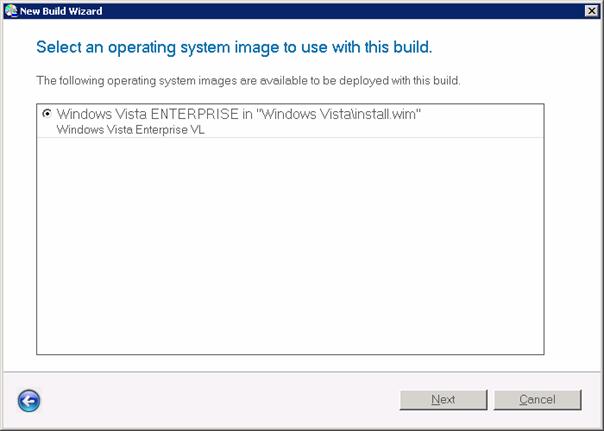

In diesem Schritt erstellen Sie einen Katalog und eine neue leere Antwortdatei. Ein Katalog (*.clg) ist eine Binärdatei, die den Status aller Einstellungen und Pakete in einem Windows-Abbild enthält.

· Legen Sie auf dem Referenzcomputer die Windows Vista-Produkt-DVD in das DVD-ROM-Laufwerk ein.

· Wechseln Sie auf dem Desktop in das Verzeichnis \sources auf der DVD. Kopieren Sie die Datei install.wim von der Produkt-DVD in ein Verzeichnis auf dem Referenzcomputer.

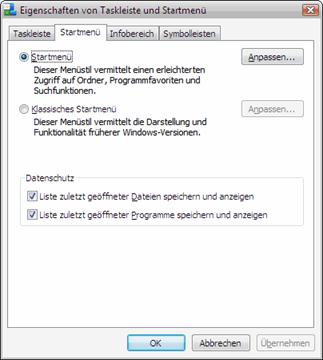

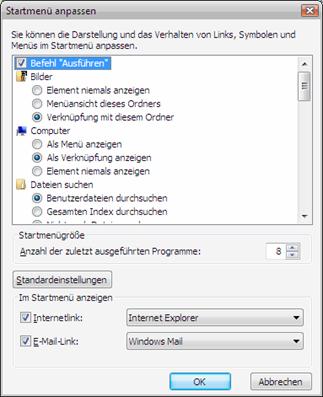

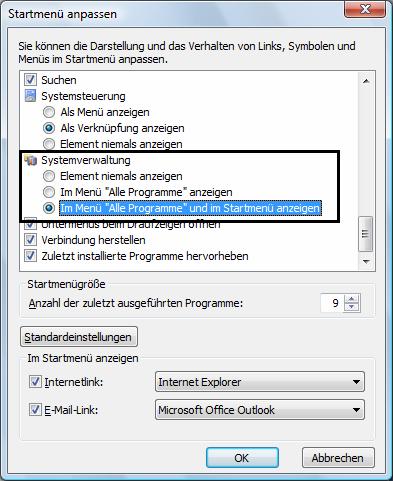

· Öffnen Sie Windows SIM. Im Startmenü finden Sie den SIM unter [Start] – [Programme] – [Microsoft Windows AIK] – [Windows Systemabbild-Manager].

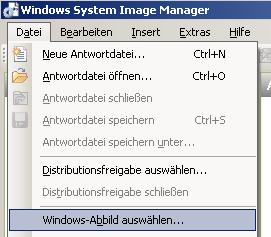

· Klicken Sie im Menü [Datei] auf [Windows-Abbild auswählen…].

· Wechseln Sie im Dialogfeld Windows-Abbild auswählen zu dem Speicherort, an dem Sie die Datei install.wim gespeichert haben, und klicken Sie dann auf Öffnen.

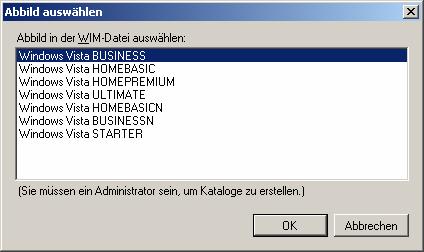

· Wählen Sie im Dialogfeld Abbild auswählen die gewünschte Version von Windows Vista aus, und klicken Sie auf OK.

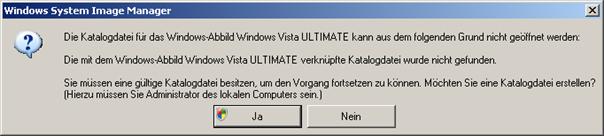

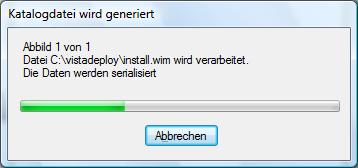

Eine Warnung wird angezeigt, dass der Katalog nicht vorhanden ist. Klicken Sie auf OK, um einen Katalog zu erstellen. Sie müssen für jede Version von Microsoft Windows Vista einen Katalog erstellen.

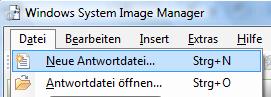

Klicken Sie im Menü [Datei] auf [Neue Antwortdatei…].

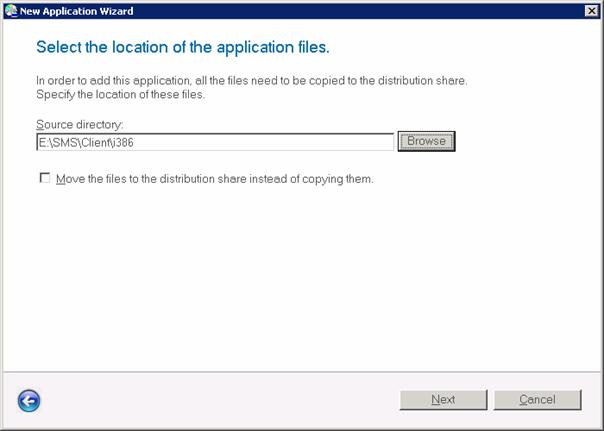

Konfiguration von Windows-Einstellungen

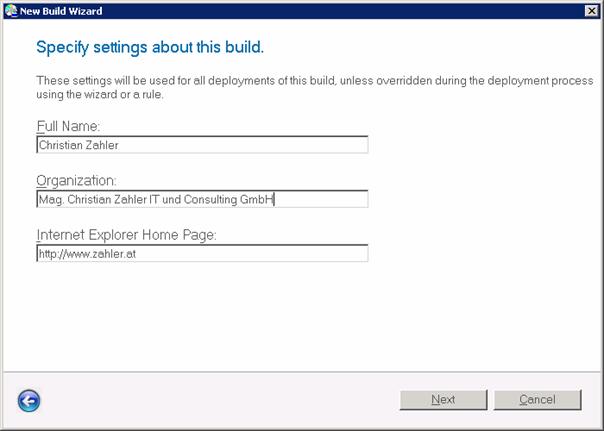

In diesem Schritt definieren Sie die grundlegende Datenträgerkonfiguration und die Optionen für die Windows-Willkommensseite.

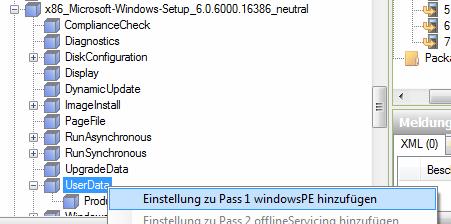

· Erweitern Sie in Windows SIM im Bereich Windows Abbild den Knoten Components, um die verfügbaren Einstellungen anzuzeigen.

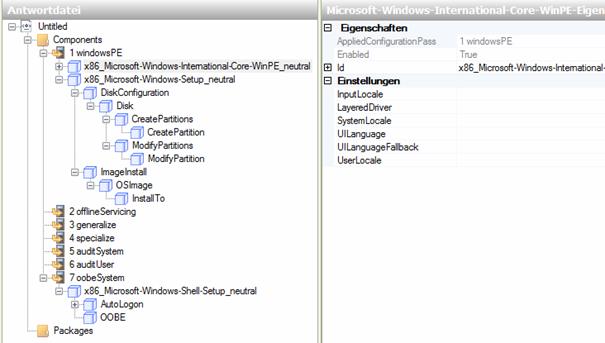

· Fügen Sie der Antwortdatei aus der erweiterten Komponentenliste die unten aufgeführten Komponenten hinzu. Klicken Sie hierzu mit der rechten Maustaste auf die Komponente, und wählen Sie die gewünschte Konfigurationsphase aus. Hierdurch wird die Komponente der Antwortdatei in der angegebenen Konfigurationsphase hinzugefügt. Eine Konfigurationsphase ist ein Durchlauf der Windows-Installation. Verschiedene Teile des Betriebssystems Windows Vista werden in unterschiedlichen Konfigurationsphasen installiert. Sie können Einstellungen angeben, die in einem oder mehreren Konfigurationsphasen angewendet werden.

|

Komponente |

Konfigurationsphase |

|

Microsoft-Windows-Setup\DiskConfiguration\Disk\CreatePartitions\CreatePartition |

1 windowsPE |

|

Microsoft-Windows-Setup\DiskConfiguration\Disk\ModifyPartitions\ModifyPartition |

1 windowsPE |

|

Microsoft-Windows-Setup\ImageInstall\OSImage\InstallTo |

1 windowsPE |

|

Microsoft-Windows-Setup\UserData |

1 windowsPE |

|

Microsoft-Windows-Shell-Setup\OOBE |

7 oobeSystem |

|

Microsoft-Windows-Shell-Setup\AutoLogon |

7 oobeSystem |

|

Microsoft-Windows-International-Core-WinPE |

1 windowsPE |

Hinweis Erweitern Sie die Komponentenliste, bis die niedrigste oben aufgeführte Einstellung sichtbar ist. Fügen Sie diese Einstellung dann der Antwortdatei hinzu. Hierdurch wird die gewählte Einstellung der Antwortdatei in einem Schritt zusammen mit allen übergeordneten Einstellungen hinzugefügt.

· Alle hinzugefügten Einstellungen werden im Fensterbereich Answer File angezeigt. Wählen Sie jede Einstellung einzeln aus, und konfigurieren Sie sie wie unten angegeben.

|

Komponente |

Wert |

|

Microsoft-Windows-Setup\DiskConfiguration |

WillShowUI = OnError |

|

Microsoft-Windows-Setup\DiskConfiguration\Disk |

DiskID = 0 WillWipeDisk = true |

|

Microsoft-Windows-Setup\DiskConfiguration\Disk\CreatePartitions\CreatePartition |

Extend = false Order = 1 Size = 20000 (Hinweis: In diesem Beispiel wird eine 20-GB-Partition erstellt.) Type = Primary |

|

Microsoft-Windows-Setup\DiskConfiguration\Disk\ModifyPartitions\ModifyPartition |

Active = true Extend = false Format = NTFS Label = OS_Install Letter = C Order = 1 PartitionID = 1 |

|

Microsoft-Windows-Setup\ImageInstall\OSImage\ |

WillShowUI = OnError |

|

Microsoft-Windows-Setup\ImageInstall\OSImage\InstallTo |

DiskID = 0 PartitionID = 1 |

|

Microsoft-Windows-Setup\UserData |

AcceptEula = true |

|

Komponente |

Wert |

|

Microsoft-Windows-Setup\UserData\ProductKey |

Key = <Product Key> WillShowUI = OnError |

|

Microsoft-Windows-Shell-Setup\OOBE |

HideEULAPage = true ProtectYourPC = 3 SkipMachineOOBE = true SkipUserOOBE = true |

|

Microsoft-Windows-International-Core-WinPE |

InputLocale = <Eingabegebietsschema> SystemLocale = <Systemgebietsschema> UILanguage = <Benutzeroberflächensprache> UserLocale = <Benutzergebietsschema> |

|

Microsoft-Windows-International-Core-WinPE\SetupUILanguage |

UILanguage = <Benutzeroberflächensprache> |

|

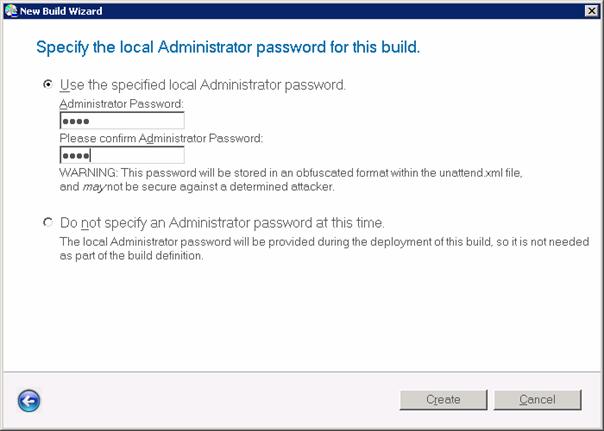

Microsoft-Windows-Shell-Setup\AutoLogon |

Enabled = true LogonCount = 5 Username = Administrator |

|

Microsoft-Windows-Shell-Setup\AutoLogon\Password |

<sichereskennwort> |

Die aufgeführten Einstellungen bewirken eine einfache unbeaufsichtigte Installation. Während Windows Setup sind keine Benutzereingaben erforderlich.

Überprüfung und Speicherung der Antwortdatei

In diesem Schritt überprüfen Sie die Einstellungen in der Antwortdatei und speichern Sie sie in einer Datei.

1. Klicken Sie in Windows SIM auf Tools und dann auf Validate Answer File. Die Einstellungswerte in der Antwortdatei werden mit den verfügbaren Einstellungen im Windows-Abbild verglichen.

2. Nach erfolgreicher Überprüfung der Antwortdatei wird im Bereich Messages eine Erfolgsmeldung angezeigt. Andernfalls werden an dieser Stelle Fehlermeldungen angezeigt.

3. Bei einem Fehler doppelklicken Sie im Bereich Messages auf die Fehlermeldung, um zu der fehlerhaften Einstellung zu wechseln. Korrigieren Sie die Einstellung, und wiederholen Sie dann die Überprüfung.

4. Klicken Sie im Menü File auf Save Answer File. Speichern Sie die Antwortdatei unter dem Namen Autounattend.xml.

5. Kopieren Sie die Datei Autounattend.xml in das Stammverzeichnis einer Diskette oder eines USB-Sticks.

Durchführen der unbeaufsichtigten Installation

· Schalten Sie den neuen Computer ein.

· Legen Sie das Wechselmedium mit der Antwortdatei (Autounattend.xml) und die Windows Vista-Produkt-DVD in den neuen Computer ein.

·

Führen Sie einen Neustart des

Computers aus (STRG+ALT+ENTF).

In diesem Beispiel wird vorausgesetzt, dass die Festplatte leer ist. Windows

Vista Setup (Setup.exe) wird automatisch gestartet. Standardmäßig

durchsucht Windows Setup alle Wechselmedien nach einer Antwortdatei mit dem

Namen Autounattend.xml.

· Überprüfen Sie nach Abschluss von Setup, dass alle Anpassungen übernommen wurden.

Nun haben Sie eine unbeaufsichtigte Installation auf einem PC vorgenommen. Natürlich können Sie nun weitere Installationen auf dieselbe Art und Weise durchführen. Es ist jedoch effizienter, ein Abbild der Masterinstallation aufzuzeichnen und dieses auf den weiteren neuen Computern bereitzustellen.

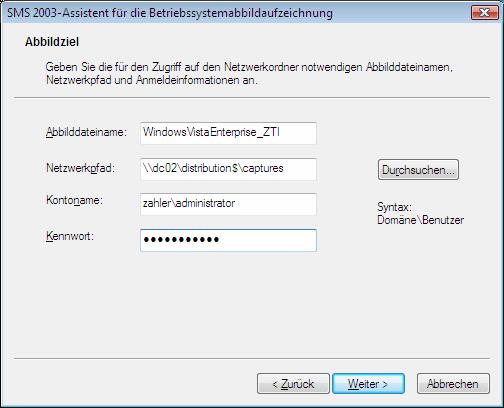

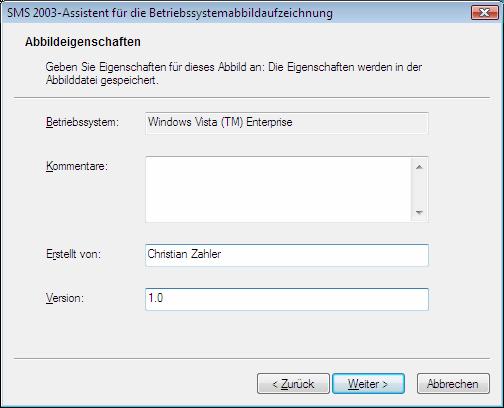

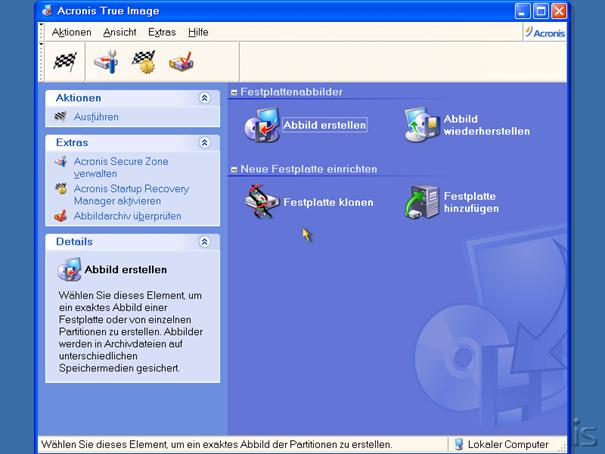

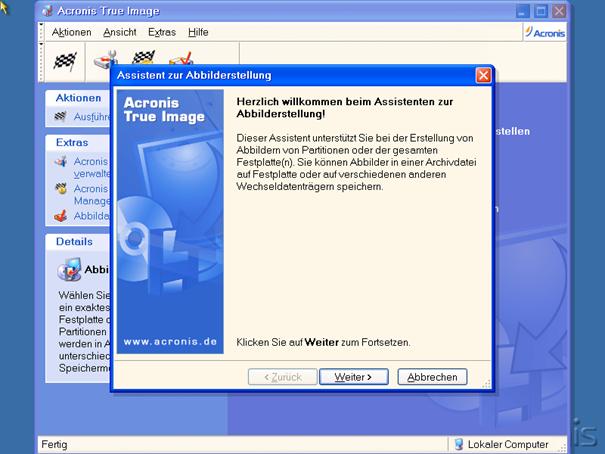

Variante 2: Erstellen eines verteilbaren Windows Vista-Images

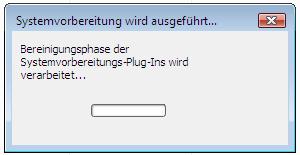

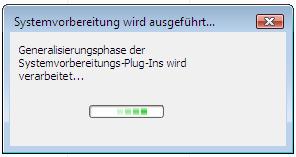

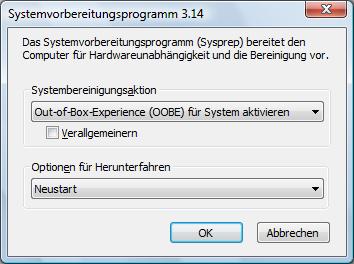

Wir können mit der oben durchgeführten Installation gleich fortsetzen. Grundsätzlich muss diese Installation von allen spezifischen Bestandteilen – wie Computername, Seriennummer, SID – befreit werden. Dazu steht das Tools sysprep.exe in einer neuen Version zur Verfügung.

Versiegeln (generalisieren) Sie den Computer wieder, und fahren Sie ihn herunter. Geben Sie an einer Eingabeaufforderung Folgendes ein:

· c:\windows\system32\sysprep\sysprep.exe /oobe /generalize /shutdown.

Mit Sysprep wird das Abbild für die Aufzeichnung vorbereitet. Hierbei werden verschiedene Benutzer- und Computereinstellungen sowie Protokolldateien bereinigt. Die Masterinstallation ist damit abgeschlossen, und das Abbild kann erstellt werden.

Für dieses Verfahren werden ImageX und Windows PE verwendet. ImageX ist ein Befehlszeilentool von Microsoft, das Ihnen die Aufzeichnung, Änderung und Anwendung dateibasierter Datenträgerabbilder ermöglicht. Windows PE stellt eine Umgebung bereit, in der Sie ein Abbild aufzeichnen und bereitstellen können.

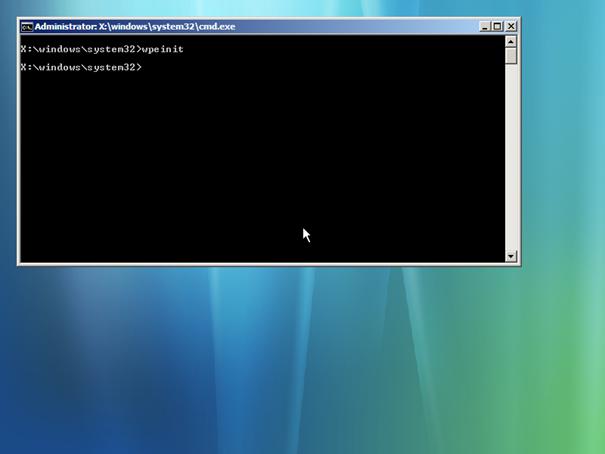

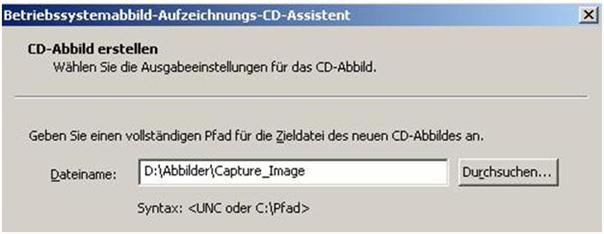

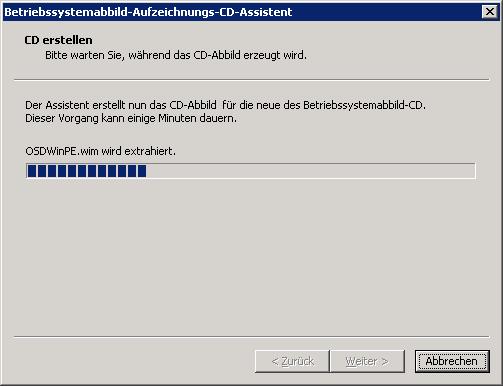

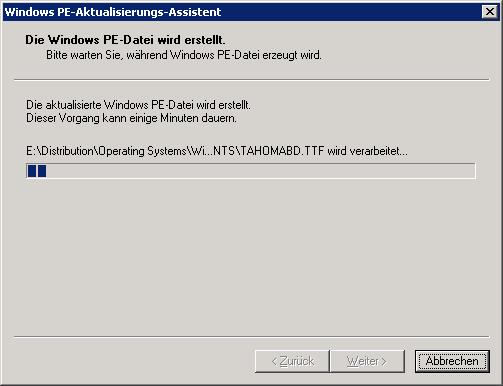

Erstellen einer startbaren Windows PE 2.0-CD

In diesem Schritt erstellen Sie eine startbare Windows PE-RAM-CD. Auf dieser CD zeichnen Sie ein Abbild des Mastercomputers auf, das Sie später auf dem Zielcomputer bereitstellen.

1. Führen Sie auf dem Referenzcomputer das Skript copype.cmd aus, um ein lokales Windows PE-Buildverzeichnis zu erstellen. Geben Sie an einer Eingabeaufforderung beispielsweise Folgendes ein:

cd Programme\Windows AIK\Tools\PETools\

copype.cmd <Arch> <Ziel>

<Arch> kann x86, amd64 oder ia64 sein, <Ziel> ist der Pfad zum lokalen Verzeichnis. Beispiel:

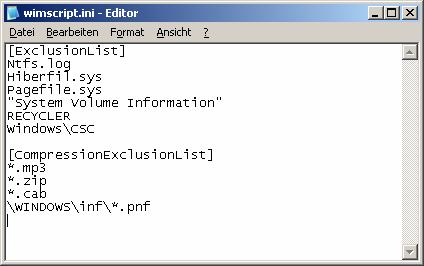

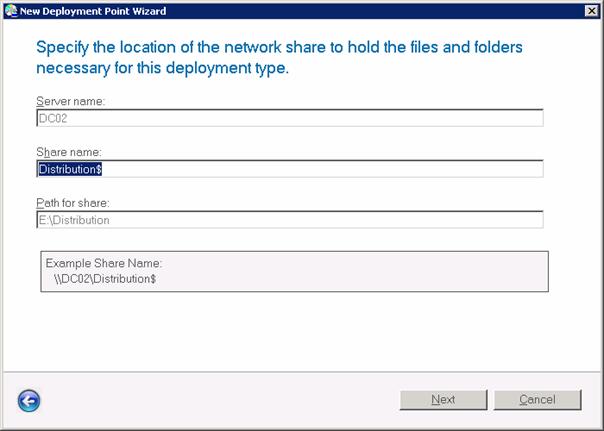

copype.cmd x86 c:\winpe_x86