Anwendung der Desktopsuche – Speichern von Dateien

Unter Windows Vista müssen Sie sich nicht mehr merken, wo Sie einzelne Dateien gespeichert haben. Statt dessen müssen Sie sich zum Auffinden einer Datei nur noch eine dateibezogene Information merken, wie z. B. ein in einem Dokument enthaltenes Wort, den Sänger eines Lieds oder das Datum, an dem ein Foto geschossen wurde. Mit Hilfe leistungsstarker, integrierter Desktopsuchfunktionen können Sie nahezu alles auf Ihrem Computer schnell finden, ohne eine Ordnerstruktur durchsuchen zu müssen. Sie können beispielsweise im neuen Startmenü einfach einen Begriff, eine Wortfolge, eine Eigenschaft oder einen Teil eines Dateinamens in das integrierte Feld zur Schnellsuche eingeben, um sofort das gewünschte Element zu finden.

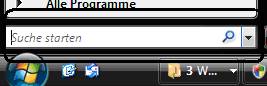

Für das Suchen gibt es eine eigene Suchsyntax (Advanced Query Syntax; AQS). Zum Beispiel beginnt das Suchen nach Datum mit "datum:", gefolgt von einem Vergleichsoperator (z.B. =), gefolgt vom Suchdatum (datum:=20.10.2007):

Um Suchen noch effizienter zu gestalten, ermöglicht Windows Vista das Hinzufügen oder Bearbeiten von Dateieigenschaften oder Daten, die mit einer Datei verknüpft sind, wie z. B. eines Schlüsselbegriffs für ein Dokument, den Sänger eines Lieds oder das Datum, an dem ein Foto gemacht wurde, damit Sie die entsprechende Datei künftig schneller finden können.

Sie können beispielsweise Fotos, die bei einer Abschlussfeier gemacht wurden, den Schlüsselbegriff "Abschlussfeier" hinzufügen, wenn Sie diese auf dem Computer speichern. Wenn Sie später nach "Abschlussfeier" in "Schnellsuche" im Startmenü oder der Windows-Fotogalerie suchen, werden alle Fotos der Abschlussfeier angezeigt.

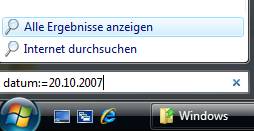

Dazu startem Sie den Windows Explorer, zeigen auf die zu ändernde Datei und wählen in der Eigenschaftsleiste am unteren Rand des Explorers "Markierungen". Dort tragen Sie die Schlüsselwörter getrennt durch Strichpunkt ein und klicken dann auf „Speichern“.

![]()

Alternativ können diese Einträge auch in den Dateieigenschaften (Karteikarte „Details) durchgeführt werden:

Das Ausfüllen der Registerkarte "Details" greift im Dokumenteordner. Wenn mann im Bilderordner ein Bild (erzeugt mit Paint; Jpeg-Format) beschlagwortet (Markierungen ergänzt), wird das von der Desktopsuche nicht verwertet. Wenn das Bild (jpeg-Datei) in den Dokumenteordner kopiert wird, greift das. In der Systemsteuerung ist das Suchen auch am Bilderordner aktiviert.

Live-Symbole

Über die neue Live-Symbol-Funktion können Sie Dateien schneller finden und ihren Inhalt erkennen, ohne sie öffnen zu müssen.

Die Hauptelemente der Explorer unter Windows Vista sind so gestaltet, dass Sie die benötigen Informationen zum gewünschten Zeitpunkt finden. Die Schnellsuche steht stets bereit, damit Sie Dateien unmittelbar finden können. Der Navigationsbereich enthält die neue Windows Vista-Suchordnerfunktion sowie herkömmliche Ordner, die Sie auf dem Computer erstellt haben. Auf Befehlsleisten werden nur die Aufgaben angezeigt, die für die angezeigten Dateien am geeignetsten sind. Mit Hilfe der neuen Live-Symbole (skalierbare Miniaturansichten) in Windows Vista können Sie die erste Seite von Dokumenten, den Inhalt eines Fotos oder das "Cover" einzelner Songs in Ihrer Musiksammlung anzeigen, sodass Sie das gesuchte Element einfacher finden können.

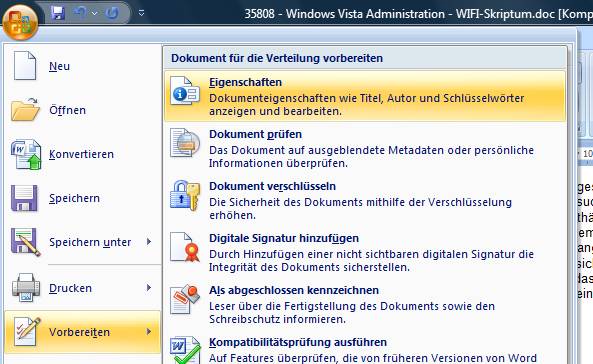

Voraussetzung für die Verfügbarkeit der Live-Symbole ist, dass beim Abspeichern einer Datei ein Abbild der ersten Seite erstellt wird. Dieses Abbild wird in der versteckten Datei Thumbnails.db hinterlegt. Dies kann bei Office 2007 folgendermaßen erreicht werden: Klicken Sie auf die Office-Schaltfläche und wählen [Vorbereiten] – [Eigenschaften]:

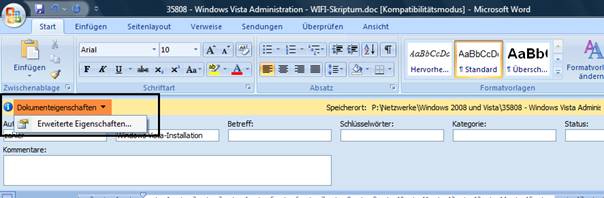

In der nun eingeblendeten Eigenschaftsleiste wählen Sie aus dem Menü [Dokumenteigenschaften] – [Erweiterte Eigenschaften]:

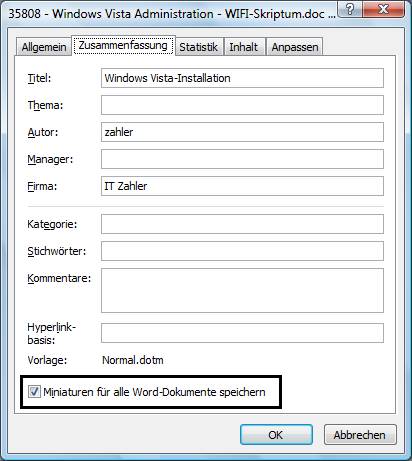

Im nun eingeblendeten Dialogfeld wählen Sie die Karteikarte „Zusammenfassung“ und überprüfen, ob am unteren Rand dieser Karteikarte der Eintrag „Miniaturen für alle Word-Dokumente speichern“ aktiviert ist.

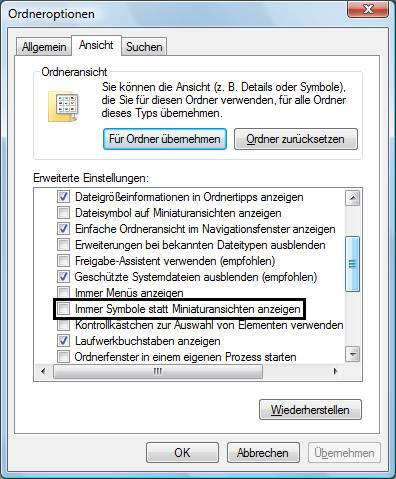

Die Miniaturansichten werden allerdings nur angezeigt, wenn der Ordneroptions-Eintrag „Immer Symbole statt Miniaturansichten anzeigen“ deaktiviert ist.

Linkfavoriten im Explorer definieren

Navigieren Sie in der Ordnerstruktur zu einem gewünschten Ordner. Ziehen Sie dann das Ordnersymbol in der Adresszeile in den Linkfavoriten-Bereich, so wird der Ordner zu den Linkfavoriten hinzugefügt. Damit lässt sich der Zugriff auf Ordner mit langen Pfadangaben, die häufig benötigt werden, massiv beschleunigen.

Abschalten der User Account Control:

Es wird darauf hingewiesen, dass das Abschalten der UAC ausdrücklich nicht empfohlen wird!

Die UAC kann auf zwei Arten abgeschaltet werden:

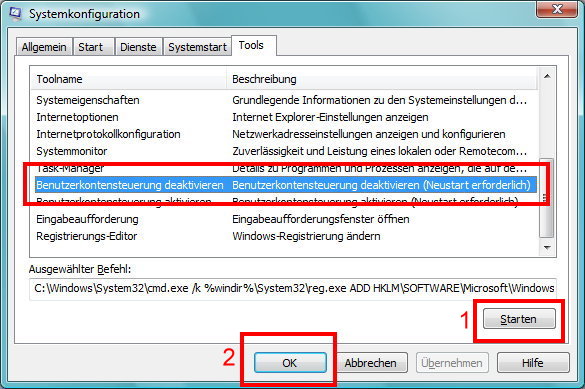

Methode 1: Mittels Ausführen (Start -> Ausführen -> msconfig (alternativ Windows-Taste + R -> msconfig) dem Ablauf Tools -> Benutzerkontensteuerung deaktivieren -> Starten folgen

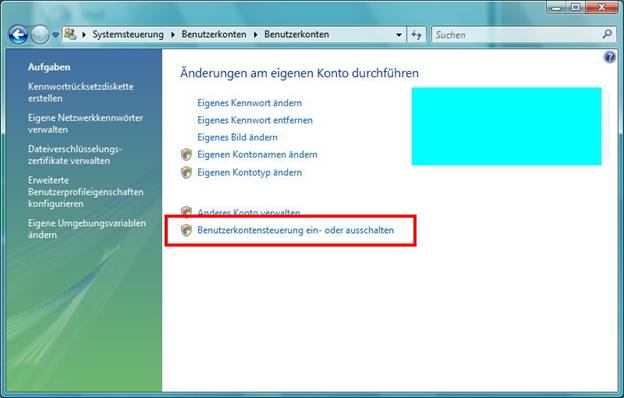

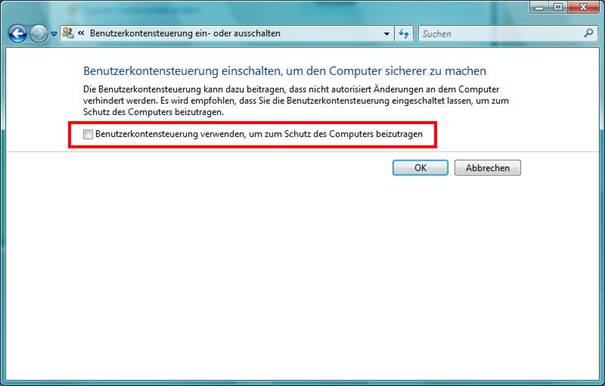

Methode 2: Wählen Sie den Systemsteuerungs-Menüpunkt „Benutzerkonten“ (Systemsteuerung – Benutzerkonten – Benutzerkonten – Benutzerkontensteuerung ein- oder ausschalten) und deaktivieren Sie die Einstellung Benutzerkontensteuerung verwenden, um zum Schutz des Computers beizutragen. Anschließend mit OK bestätigen.

Sicherheitswarnung abschalten:

Jedoch hat dies einen kleinen Nachteil: Es

erscheint fortwährend eine Sicherheitswarnung, dass die Benutzerkontensteuerung

deaktiviert sei. Möchte man nicht oder nicht direkt darauf hingewiesen werden,

so kann man diese (und andere Meldungen des Sicherheitscenters) deaktivieren.

Hierzu ist folgendes zu tun:

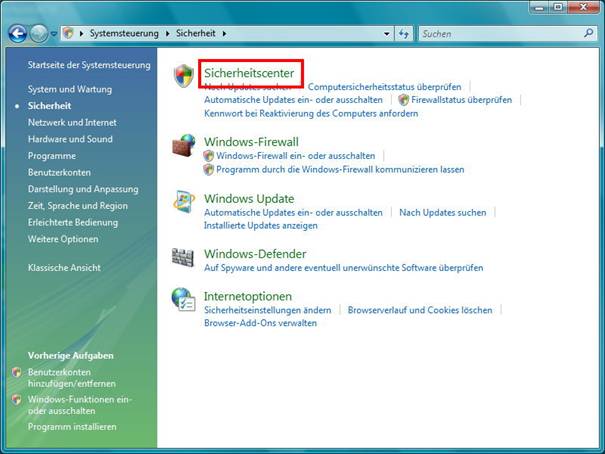

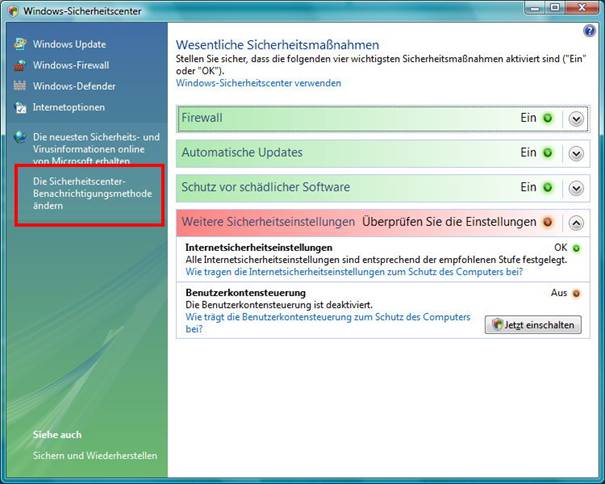

Im Sicherheitscenter (Systemsteuerung – Sicherheit – Sicherheitscenter) im

Linken Bereich auf Die Sicherheitscenter-Benachrichtigungsmethode ändern

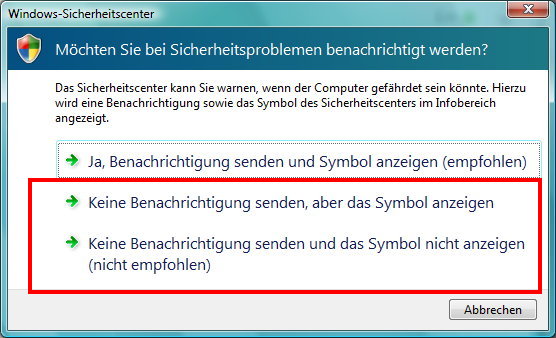

klicken. Im darauf folgenden Fenster wahlweise auf Keine Benachrichtigung

senden, aber das Symbol anzeigen oder auf Keine Benachrichtigung senden

und das Symbol nicht anzeigen (nicht empfohlen) auswählen (Ablauf siehe

folgende Bilder)

Abschalten der UAC nur für die Administratoren-Gruppe (Registry-Einstellung):

Ein weiterer Weg, die Benutzerkontensteuerung zu beeinflussen, ist, diese nur für die Benutzer der Gruppe Administratoren zu deaktivieren.

Hierfür muss man sich dem Registry-Editor zu

Hilfe nehmen (Start -> Ausführen -> registry(regedit))

Hier gibt es im Pfad

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System

einen Eintrag ConsentPromptBehaviorAdmin vom Typ REG_DWORD.

Dieser muss ggf. noch angelegt werden. Dieser kann folgende Werte annehmen:

0 Keine Aufforderungen mehr seitens der Benutzerkontensteuerung - alle Programme werden mit höheren Rechten ausgeführt

1 Bestätigung für höhere Rechte erforderlich. Weiterhin muss das Kennwort des Benutzers eingegeben werden.

2 Einfache Zustimmung über die Anforderung von höheren Rechten. Ein Kennwort ist nicht erforderlich (Standard-Einstellung)

Achtung:

Aus Sicherheitsgründen sollte auch für die Administrator-Gruppe davon abgesehen

werden, die Benutzerkontensteuerung auszuschalten.

Abschalten der UAC nur für die Standard-Benutzer-Gruppe (Registry-Einstellung):

Wenn die Benutzerkontensteuerung nur für Standard-Benutzer

eingestellt werden, benötigt man den Registry-Editor.

Hier gibt es einen Eintrag ConsentPromptBehaviorUser (ggf. muss dieser

noch angelegt werden) im Pfad

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System

Dieser ist vom Typ REG_DWORD und kann die folgenden

Werte annehmen:

0 Keine Aufforderungen mehr seitens der Benutzerkontensteuerung - sollte jedoch ein Programm erhöhte Rechte benötigen, so werden diese verweigert und das Programm könnte eventuell nicht mehr oder nicht richtig ausgeführt werden.

1 Bestätigung für höhere Rechte erforderlich. Weiterhin muss das Konto eines Administrators mit dessen Kennwort eingegeben werden (Standard-Einstellung).

Achtung:

Aus Sicherheitsgründen sollte davon abgesehen werden, die

Benutzerkontensteuerung zu beeinflussen.

Security Principals:

Unter diesem Begriff werden Objekte zusammengefasst, denen Berechtigungen zugewiesen werden können.

Zu den wichtigsten Security Principals zählen:

· Benutzerkonten

· Computerkonten

· Gruppenkonten

Benutzer-, Computer- und Gruppenkonten werden nicht über ihren Namen, sondern über einen internen Primärschlüssel, den sogenannten Security Identifier (SID), verwaltet. Alle Berechtigungen für Benutzer-, Computer- und Gruppenkonten werden intern mit dieser SID gespeichert.

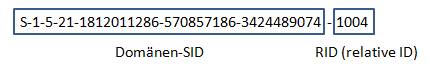

Aufbau einer SID:

· Domänen-SID: Im Fall von lokalen Benutzerkonten spezifiziert diese Nummer den PC, bei Domänen-Benutzerkonten die Domäne. Alle lokalen Benutzerkonten auf demselben PC haben dieselbe Domänen-SID; alle AD-Benutzer derselben Domäne haben ebenfalls dieselbe Domänen-SID.

· RID (Relative ID): Diese oft vierstellige Nummer ist spezifisch für jedes Benutzer-, Computer- oder Gruppenkonto. Dabei hat das vordefinierte Administrator-Konto immer die RID 500. So hätte das Administrator-Konto des obigen PCs folgende SID:

S-1-5-21-1812011286-570857186-3424489074-500

SIDs können beispielsweise mit dem Tool PsGetSID angezeigt werden (Download unter http://www.microsoft.com/technet/sysinternals/utilities/psgetsid.mspx).

Well-Known SIDs:

Einige Security Principals haben SIDs, die nicht wie oben beschrieben aufgebaut sind. Es handelt sich dabei um Spezialidentitäten, die vom System her vorgesehen sind und sich in vielen Fällen ähnlich wie Gruppenkonten verhalten. Die wichtigste Gemeinsamkeit dieser speziellen Objekte ist die immer gleiche SID – egal auf welchem PC oder in welcher Domäne. Die Mitgliedschaft wird vom Betriebssystem gesteuert und kann nicht geändert werden.

Beispiele:

|

SID |

Name |

Beschreibung |

|

S-1-1-0 |

Everyone (Jeder) |

Gruppe, die alle Benutzer einschließlich der anonymen Benutzer und Gäste enthält. Die Mitgliedschaft wird vom Betriebssystem gesteuert. Hinweis: Seit Windows XP Service Pack 2 (SP2) sind anonyme Benutzer standardmäßig nicht mehr Mitglied der Gruppe "Everyone". |

|

S-1-3-0 |

Ersteller-Besitzer |

Platzhalter in einem vererbbaren ACE-Eintrag. Wenn der ACE-Eintrag geerbt wird, ersetzt das System diesen SID durch den SID des Objekterstellers. |

|

S-1-5-1 |

Dialup (DFÜ) |

Gruppe, die alle Benutzer enthält, die sich über eine DFÜ-Verbindung angemeldet haben. Die Mitgliedschaft wird vom Betriebssystem gesteuert. |

|

S-1-5-2 |

Netzwerk |

Gruppe, die alle Benutzer enthält, die sich über eine Netzwerkverbindung angemeldet haben. Die Mitgliedschaft wird vom Betriebssystem gesteuert. |

|

S-1-5-3 |

Batch (Batch) |

Gruppe, die alle Benutzer enthält, die sich über eine Batch-Warteschlangeneinrichtung angemeldet haben. Die Mitgliedschaft wird vom Betriebssystem gesteuert. |

|

S-1-5-4 |

Interactive (Interaktiv) |

Gruppe, die alle Benutzer enthält, die sich interaktiv angemeldet haben. Die Mitgliedschaft wird vom Betriebssystem gesteuert. |

|

S-1-5-6 |

Service (Dienst) |

Gruppe, die alle Sicherheitsprinzipale enthält, die sich als Dienst angemeldet haben. Die Mitgliedschaft wird vom Betriebssystem gesteuert. |

|

S-1-5-7 |

Anonymous (Anonym) |

Gruppe, die alle Benutzer enthält, die sich anonym angemeldet haben. Die Mitgliedschaft wird vom Betriebssystem gesteuert. |

|

S-1-5-9 |

Enterprise Domain Controllers (Domänencontroller der Organisation) |

Gruppe, die alle Domänencontroller in einer Gesamtstruktur enthält, die einen Verzeichnisdienst des Active Directory verwenden. Die Mitgliedschaft wird vom Betriebssystem gesteuert. |

|

S-1-5-10 |

Principal Self (Selbstprinzipal) |

Platzhalter in einem vererbbaren ACE-Eintrag für ein Konto- oder Gruppenobjekt im Active Directory. Wenn der ACE-Eintrag geerbt wird, ersetzt das System diesen SID durch den SID des Sicherheitsprinzipals, dem das Konto gehört. |

|

S-1-5-11 |

Authenticated Users (Authentifizierte Benutzer) |

Gruppe, die alle Benutzer enthält, deren Identitäten bei der Anmeldung authentifiziert wurden. Die Mitgliedschaft wird vom Betriebssystem gesteuert. |

|

S-1-5-13 |

Terminal Server Users (Terminalserverbenutzer) |

Gruppe, die alle Benutzer enthält, die sich bei einem Terminaldiensteserver angemeldet haben. Die Mitgliedschaft wird vom Betriebssystem gesteuert. |

|

S-1-5-18 |

Lokales System |

Dienstkonto, das vom Betriebssystem genutzt wird. |

|

S-1-5-19 |

NT Authority (NT-Autorität) |

Lokaler Dienst |

|

S-1-5-20 |

NT-Autorität |

Netzwerkdienst |

|

S-1-5-32-544 |

Administratoren |

Vordefinierte Gruppe. Nach der Erstinstallation des Betriebssystems ist das Administratorkonto einziges Mitglied der Gruppe. Wenn ein Computer einer Domäne beitritt, wird die Gruppe "Domänen-Admins" der Administratorengruppe hinzugefügt. Wenn ein Server zum Domänencontroller wird, wird die Gruppe "Organisations-Admins" ebenfalls zur Administratorengruppe hinzugefügt. |

|

S-1-5-32-545 |

Benutzer |

Vordefinierte Gruppe. Nach der Erstinstallation des Betriebssystems ist die Gruppe der authentifizierten Benutzer einziges Mitglied dieser Gruppe. Wenn ein Computer einer Domäne beitritt, wird die Gruppe der Domänenbenutzer zur Benutzergruppe auf dem Computer hinzugefügt. |

|

S-1-5-32-546 |

Gäste |

Vordefinierte Gruppe. Standardmäßig ist das Gastkonto einziges Mitglied dieser Gruppe. Die Gästegruppe ermöglicht es Gelegenheitsbenutzern oder einmaligen Benutzern, sich mit eingeschränkten Berechtigungen über das vordefinierte Gastkonto auf einem Computer anzumelden. |

|

S-1-5-32-547 |

Hauptbenutzer |

Vordefinierte Gruppe. Standardmäßig hat diese Gruppe keine Mitglieder. Hauptbenutzer können lokale Benutzer und Gruppen erstellen, von ihnen selbst erstellte Konten ändern und löschen und Benutzer aus den Hauptbenutzer-, Benutzer- und Gästegruppen löschen. Hauptbesucher können außerdem Programme installieren, lokale Drucker erstellen, verwalten und löschen sowie Dateifreigaben erstellen und löschen. |

Fernanmeldung, automatische Fernanmeldung:

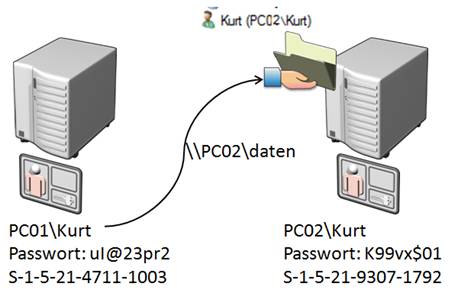

Beispiel: Wir nehmen an, dass auf einem Rechner mit dem Namen PC02 ein freigegebener Ordner mit dem Freigabenamen daten existiert. Auf beiden Rechnern wurde ein lokaler Benutzer mit dem Anmeldenamen Kurt erzeugt. Die beiden Benutzer haben unterschiedliche Kennwörter und natürlich auch unterschiedliche SIDs.

Die Sicherheitsberechtigungen für den Ordner daten wurden so eingerichtet, dass nur der Benutzer Kurt Zugriffsrechte (zum Beispiel „Ändern“) auf diesen Ordner hat.

Wir nehmen nun an, dass sich PC01\Kurt mit dem UNC-Pfad \\PC02\daten zum freigebenen Ordner verbinden will. Die LSA (Local Security Authority) auf PC02 überprüft Benutzername, Kennwort und SID. Nur eine von diesen drei Eigenschaften stimmt überein (der Benutzername), daher wird PC01\Kurt nicht ohne weiteres der Zugriff auf den Ordner gewährt; es erscheint ein Dialogfeld für die Fernanmeldung:

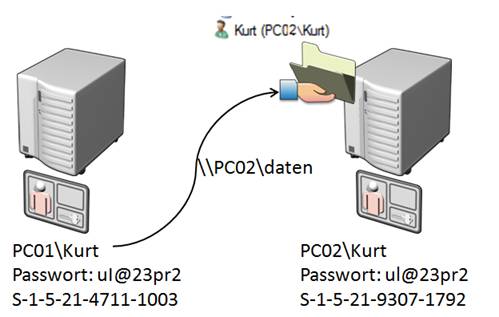

Modifizieren wir nun das Beispiel so, dass die Kennwörter der beiden Benutzerkonten übereinstimmen. Wieder überprüft die LSA auf PC02 Benutzername, Kennwort und SID – zwei dieser drei Eigenschaften stimmen überein (Benutzername und Kennwort). Nun erscheint kein Dialogfeld; es erfolgt eine automatische Fernanmeldung. Die Zugriffsberechtigungen für PC01\Kurt sind so, als hätte er sich als PC02\Kurs angemeldet.

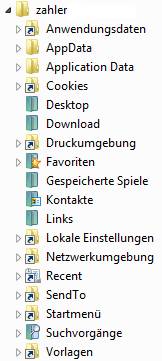

Benutzerprofile

In Benutzerprofilen sind benutzerdefinierte Desktopumgebungen definiert. Dazu gehören individuelle Einstellungen für die Anzeige, Netzwerk- und Druckerverbindungen sowie weitere festgelegte Einstellungen. Ihre Desktopumgebung kann vom Benutzer selbst oder vom Systemadministrator eingerichtet werden. Technisch gesehen handelt es sich bei Benutzerprofilen um Unterordner von C:\Benutzer (bis Windows XP „C:\Dokumente und Einstellungen“), wobei folgende Komponenten das Profil bilden:

|

|

Das Profil „Default“ stellt eine Vorlage dar, die beim erstmaligen Anmelden eines Benutzers kopiert wird und den Ausgangsstatus für das neue Benutzerprofil bildet.

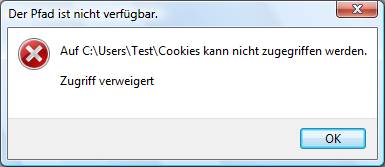

Neu sind Einträge, die keinen echten Ordner

darstellen.Sie sind mit einem Verknüpfungssymbol (kleiner schwarzer, nach

rechts oben weisender Pfeil) gekennzeichnet, zum Beispiel![]() . Auf solche Verknüpfungen

kann in den meisten Fällen nicht direkt zugegriffen werden, da sie in

Wirklichkeit nur eine Verbindung (engl. Junction) zu einem anderen

Ordner darstellen.

. Auf solche Verknüpfungen

kann in den meisten Fällen nicht direkt zugegriffen werden, da sie in

Wirklichkeit nur eine Verbindung (engl. Junction) zu einem anderen

Ordner darstellen.

Beispiel: Ein Klick auf den Verweis ![]() führt zur Meldung:

führt zur Meldung:

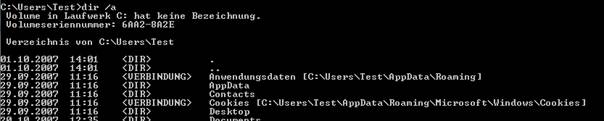

Um nun herauszufinden, auf welchen Ordner eine Verbindung zeigt, kann der Command-Shell-Befehl dir /a verwendet werden:

Hier sehen Sie, dass es sich beim Ordner Cookies um eine Verbindung (Junction) auf den tatsächlich existierenden Ordner C:\Users\Test\AppData\Roaming\Microsoft\Windows\Cookies handelt. In diesen Ordner können Sie im Explorer ohne Berechtigungsprobleme hineinschauen.

Einige wichtige Elemente im Benutzerprofil:

- Ordner „Desktop“: Dieser Ordner enthält Dateien, die am Desktop gespeichert werden.

- Ordner „Dokumente“: Dieser Ordner enthält Dateien, die unter „Dokumente“ gespeichert werden.

- Ordner „Download“: Dieser Ordner ist ein Standardspeicherort für aus dem Internet heruntergeladene Dateien.

- Ordner „Favoriten“: Dieser Ordner enthält Verknüpfungen zu bevorzugten Websites, Dateien und Verzeichnissen.

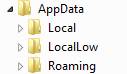

- Ordner „Appdata“: Dieser Ordner enthält verschiedene Anwendungsdaten, sortiert nach Position und Verwendung.

|

|

o Der Ordner „Local“ enthält lokal gespeicherte Informationen. o Der Ordner „LocalLow“ o Der Ordner „Roaming“ enthält die servergespeicherten Anteile des Profils. |

- Ordner „AppData\Local\Microsoft“: In diesem Ordner sind unter anderem auch die lokalen Mail-Datenbanken gespeichert, die alle eingegangenen und gesendeten E-Mails, alle Kontakte und auch die Terminpläne enthalten, die in Outlook bzw. Windows Mail (Nachfolger von Outlook Express) gespeichert sind.

Outlook 2007 – Ordner „AppData\Local\Microsoft\Outlook“: In Outlook wird dafür (wenn ein POP-Konto konfiguriert ist) eine einzige Datenbankdatei mit dem Namen outlook.pst verwendet. Der Pfad zu dieser Datei lautet zum Beispiel:

C:\Users\Benutzername\AppData\Local\Microsoft\Outlook\outlook.pst

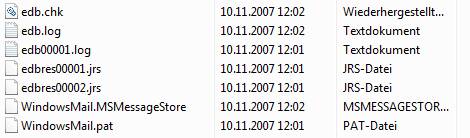

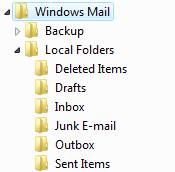

Windows Mail – Ordner „AppData\Local\Microsoft\Windows Mail“: Von Windows Mail wird eine komplette Ordnerstruktur erzeugt. Die Nachrichten landen im Windows.MSMessageStore, werden aber innerhalb der einzelnen Mailordner (etwa „Inbox“) noch einmal als *.eml (E-Mail-Datei) angezeigt.

![]()

- Ordner „AppData\Local\Temp“: enthält temporäre Dateien, die beispielsweise bei der Installation neuer Software benötigt werden. Er sollte immer leer sein.

- Ordner „AppData\Local\Microsoft\Windows\Temporary Internet Files“: stellt den Webcache des Internet Explorers dar. In ihm werden alle besuchten Websites und dazu nötige Cookies zwischengespeichert. Auch dieser Ordner sollte regelmäßig gelöscht werden.

- Ordner „AppData\Local\Microsoft\Windows\History“ (Verlauf): Hier speichert der Internet Explorer Links zu besuchten Websites.

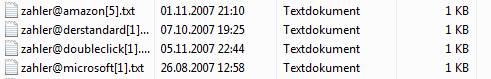

- Ordner „AppData\Roaming\Microsoft\Windows\Cookies“: Unter Cookies versteht man kleine Textdateien, die beim Anwählen bestimmter Internetsites lokal gespeichert werden und zum Datenaustausch zwischen Client und Server dienen. In Cookies können persönliche Vorlieben, Datum und Zeit des letzten Besuchs oder Benutzernamen und Kennwörter gespeichert werden.

- Ordner „AppData\Roaming\Microsoft\Windows\Start Menu“ (Startmenü): Dieser Ordner enthält Verknüpfungen zu Programmen, die im Startmenü – zusammengefasst in Gruppen – angezeigt werden.

- Ordner „AppData\Roaming\Microsoft\Windows\Recent“ (Zuletzt verwendete Dokumente): Dieser Ordner enthält Verknüpfungen zu Dokumenten und Ordnern, die in der letzten Zeit vom Benutzer verwendet wurden. Diese Verknüpfungen werden an der entsprechenden Stelle im Startmenü angezeigt.

Typen von Benutzerprofilen:

- Lokales Benutzerprofil: Das lokale Benutzerprofil wird beim ersten Anmelden bei einem Computer erstellt und auf der lokalen Festplatte des betreffenden Computers gespeichert. Sämtliche Änderungen an Ihrem lokalen Benutzerprofil sind nur für den Computer wirksam, auf dem die Änderungen vorgenommen wurden.

- Servergespeichertes Benutzerprofil: Das servergespeicherte Benutzerprofil wird vom Systemadministrator erstellt und auf einem Server gespeichert. Dieses Profil steht immer zur Verfügung, wenn Sie sich an einem Computer im Netzwerk anmelden. An Ihrem servergespeicherten Benutzerprofil vorgenommene Änderungen werden auf dem Server aktualisiert. Voraussetzung ist die Verwendung einer Active Directory-Domäne.

- Verbindliches Benutzerprofil: Das verbindliche Benutzerprofil ist ebenfalls ein servergespeichertes Profil, mit dessen Hilfe bestimmte Einstellungen für einzelne Benutzer oder einer Benutzergruppe festgelegt werden können. Änderungen an den verbindlichen Benutzerprofilen können lediglich von den Systemadministratoren vorgenommen werden. Verbindliche Benutzerprofile erhält man, indem die Datei NTUSER.DAT in NTUSER.MAN (für „mandatory“) umbenannt wird. Diese Technologie sollte heute nicht mehr verwendet werden; sie wurde durch Gruppenrichtlinienobjekte ersetzt.

- Temporäres Benutzerprofil: Ein temporäres Profil wird in jeder Situation ausgegeben, in der durch eine Fehlerbedingung das Laden des Benutzerprofils verhindert wird. Temporäre Profile werden am Ende einer Sitzung gelöscht. Änderungen, die der Benutzer an den Desktopeinstellungen und Dateien vorgenommen hat, gehen beim Abmelden des Benutzers verloren.

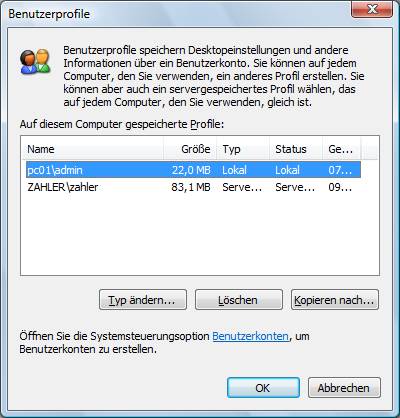

Kopieren von Benutzerprofilen: Benutzerprofile können dupliziert und lokal gelöscht werden; dafür stehen die Systemeigenschaften zur Verfügung (erreichbar über das Kontextmenü des Arbeitsplatzes oder über Systemsteuerung – System):

|

Mit der Schaltfläche „Typ ändern“ kann ein servergespeichertes Profil in ein lokales geändert werden (nicht umgekehrt!). |

|