Inhaltsverzeichnis

1 Windows Server 2008............................................................................................................. 3

1.1 Editionen, Versionen.................................................................................................... 3

1.2 Installation................................................................................................................... 5

1.3 Erstkonfiguration....................................................................................................... 14

1.4 Lokale Administration mit dem Server-Manager:.......................................................... 18

1.4.1 Ausschalten der erweiterten Sicherheitskonfiguration von Internet Explorer:..... 19

1.4.2 Installieren der File Server-Rolle:................................................................... 20

1.4.3 Installation der Druckserver-Rolle.................................................................. 24

1.4.4 Netzwerkerkennung und -freigabe:................................................................ 26

1.4.5 servermanagercmd, die Command Shell-Version des Server-Managers........... 28

1.5 Remote-Administration mit RSAT oder Remote Desktop:............................................. 29

1.6 Architektur................................................................................................................. 31

2 Server Core-Installation........................................................................................................ 34

3 Das Active Directory-Domänenkonzept von Windows Server 2008........................................ 37

3.1 Einführung................................................................................................................. 37

3.2 Erstellen einer neuen Gesamtstruktur: Erster DC.......................................................... 41

3.3 Aufnehmen von Arbeitsstationen in Active Directory-Domänen..................................... 55

4 Objekt-Berechtigungen in AD-Domänen............................................................................... 58

4.1 Verwaltung von Benutzern:......................................................................................... 58

4.2 Verwaltung von Gruppen und NTFS-Berechtigungen:................................................... 60

4.3 Domänen-Funktionsebenen von Windows Server 2008-Domänen:................................ 62

4.4 Gesamtstruktur-Funktionsebenen von Windows Server 2008-Gesamtstrukturen:............ 65

5 Gruppenrichtlinien............................................................................................................... 66

5.1 Konzept, Einrichten von Gruppenrichtlinien.................................................................. 66

5.2 Gruppenrichtlinienverarbeitung durch CSE (Client Side Extensions).............................. 68

5.3 Group Policy Management Console (GPMC)............................................................... 70

5.4 Beispiele aus der Praxis............................................................................................. 72

5.5 Zusammenwirkung mehrerer GPOs............................................................................. 80

5.6 Filtern von GPOs....................................................................................................... 81

5.7 Troubleshooting......................................................................................................... 82

6 Effizientes Hotfix-, Patch- und Service Pack-Management.................................................... 84

6.1 Automatische Updates............................................................................................... 85

6.2 WSUS 3.0 (Windows Server Update Services)............................................................. 87

6.2.1 Installationsanforderungen:........................................................................... 87

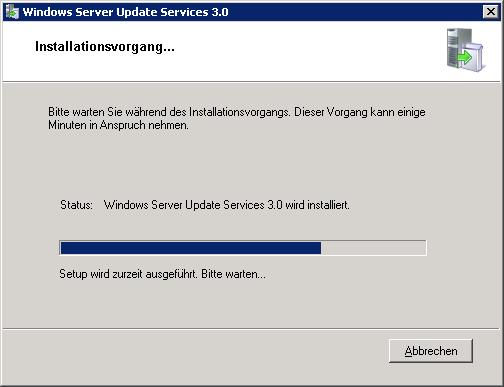

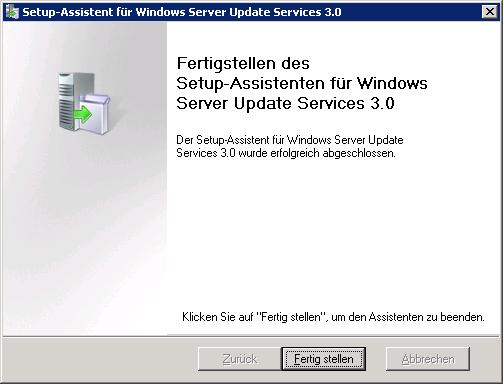

6.2.2 Installation:.................................................................................................. 88

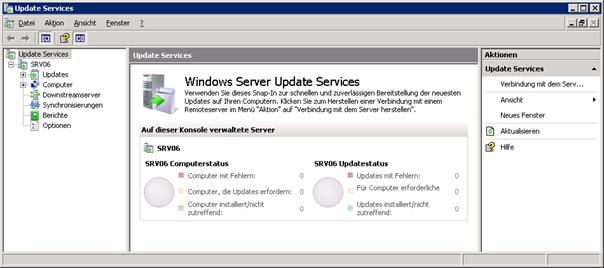

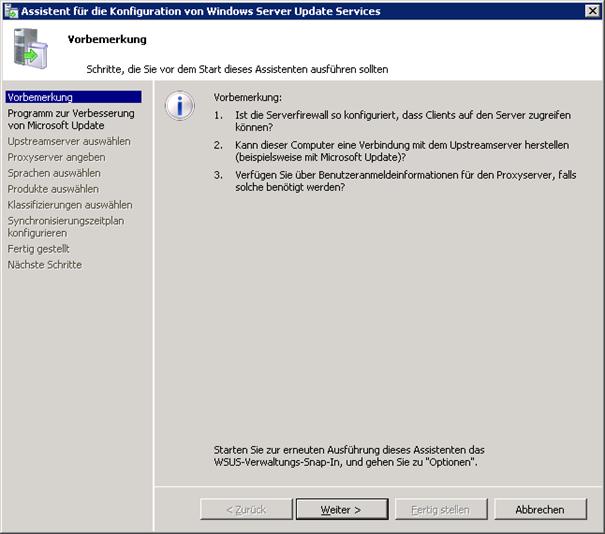

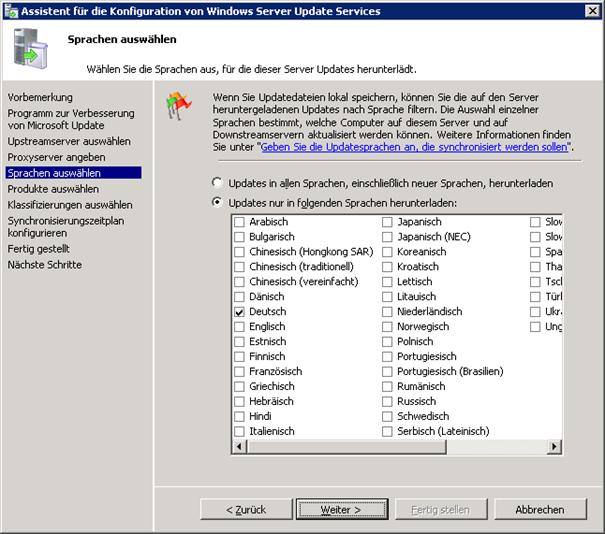

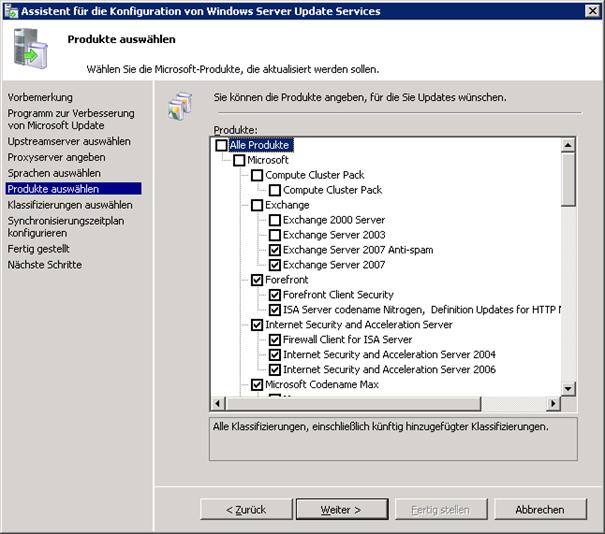

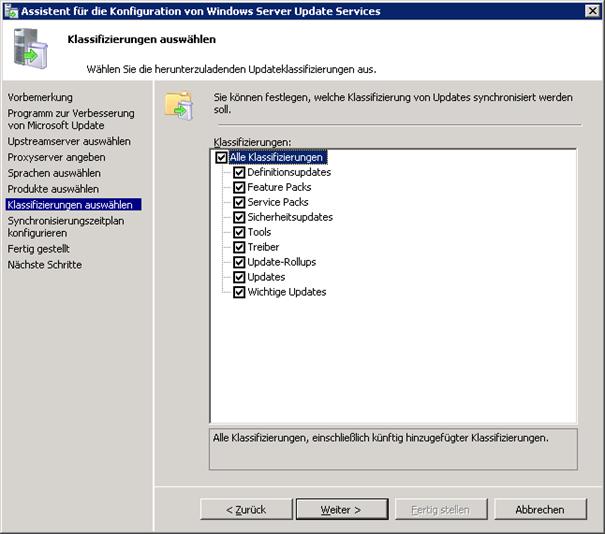

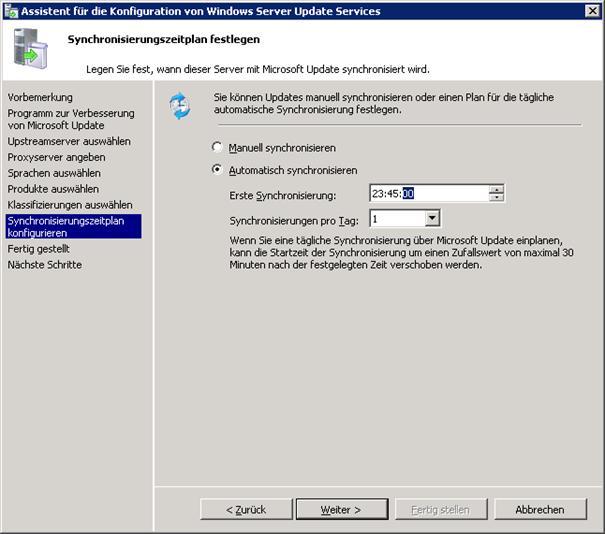

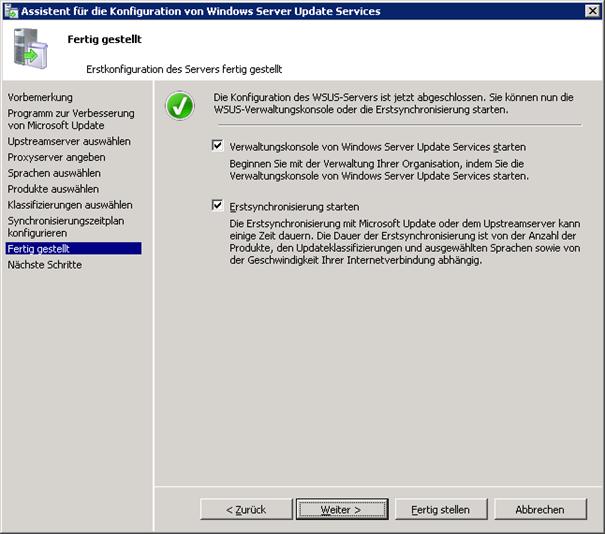

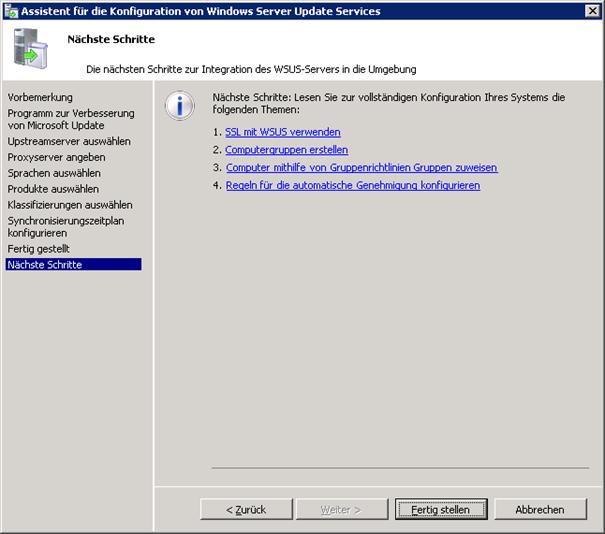

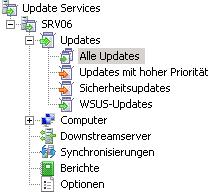

6.2.3 Konfiguration der Microsoft Windows Update Services:................................. 94

6.2.4 Konfiguration der automatischen Aktualisierung:.......................................... 106

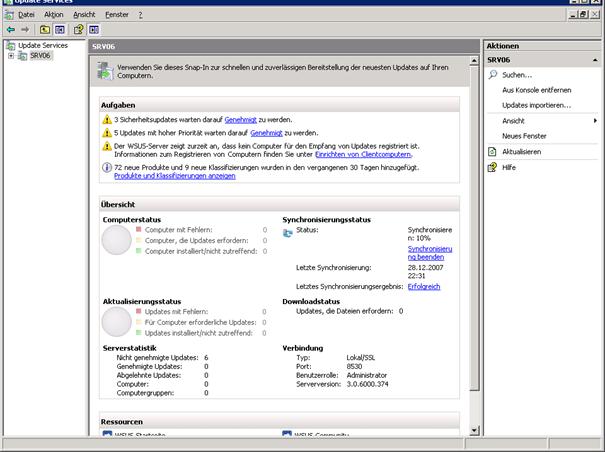

6.2.5 Genehmigen und Bereitstellen von Updates................................................. 106

6.2.6 Konfiguration der WSUS-GPOs.................................................................. 109

7 Datenträgerverwaltung, RAID.............................................................................................. 112

7.1 MMC-Snap-In Datenträgerverwaltung, Grundlagen...................................................... 112

7.2 RAID (Redundant Array of Inexpensive Disks) - Grundlagen....................................... 117

7.2.1 Konzept..................................................................................................... 117

7.2.2 RAID Level 0: Block Striping....................................................................... 117

7.2.3 RAID Level 1: Disk Mirroring bzw. Disk Duplexing....................................... 117

7.2.4 RAID Level 2: Interleaving........................................................................... 118

7.2.5 RAID Level 3: Synchronised Spindles......................................................... 119

7.2.6 RAID Level 4: Block Striping with Parity...................................................... 119

7.2.7 RAID Level 5: Block Striping with Distributed Parity..................................... 120

7.2.8 RAID Level 6/7: Block Striping and Block Mirroring...................................... 121

7.2.9 Einsatz...................................................................................................... 121

7.3 RAID-Implementierungen ab Windows 2000............................................................... 123

7.3.1 Software-RAID-Implementierungen.............................................................. 123

7.3.2 Hardware-RAID-Implementierungen.............................................................. 123

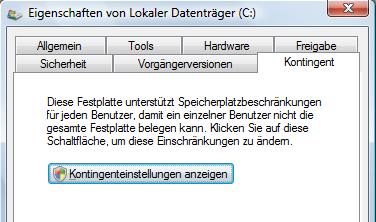

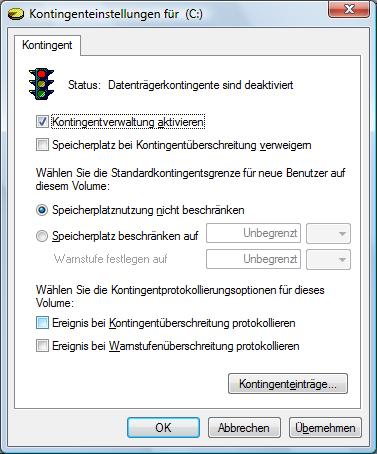

7.4 Einrichtung von Datenträgerkontingenten (Disk Quota)............................................... 132

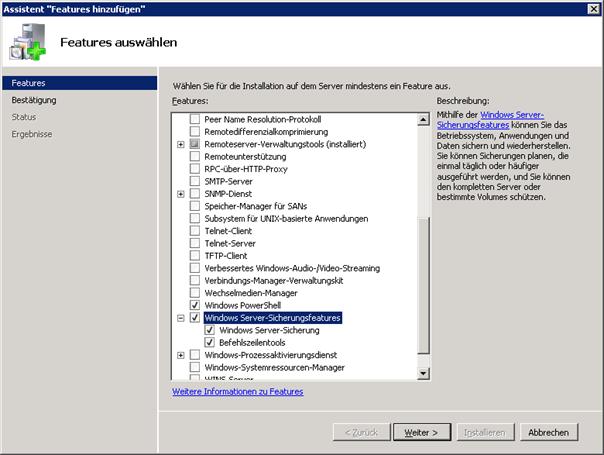

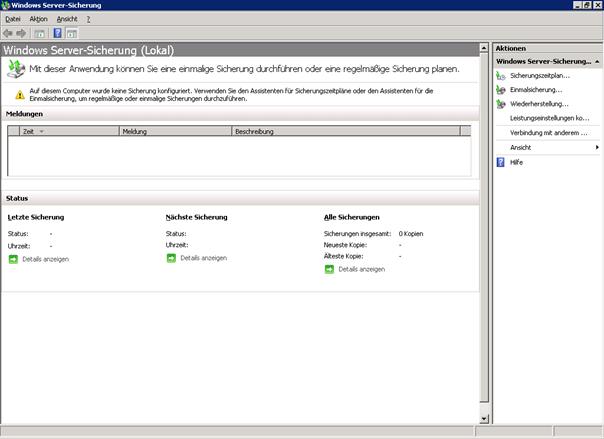

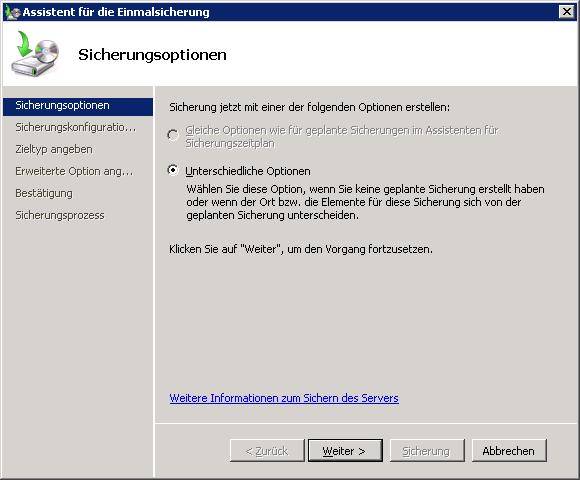

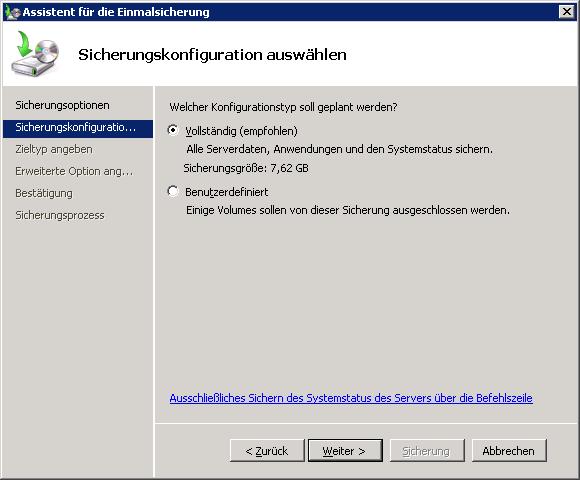

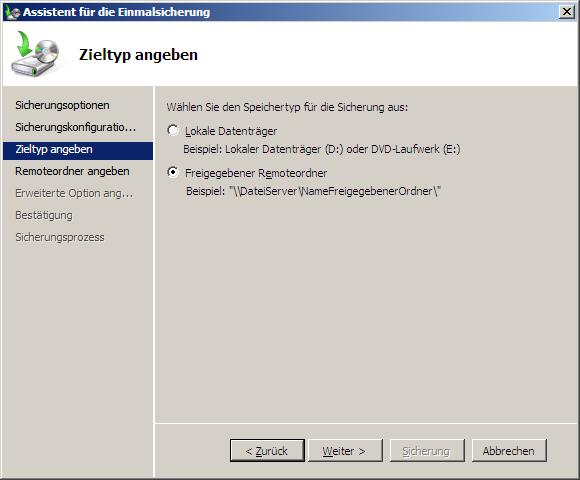

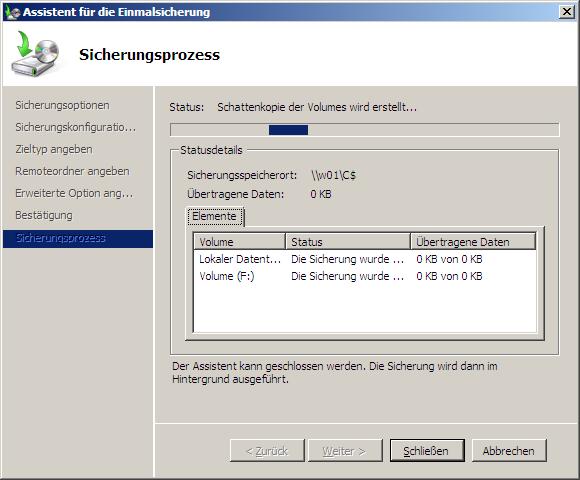

8 Datensicherung.................................................................................................................. 134

8.1 Windows Server Backup........................................................................................... 134

8.2 Unterbrechungsfreie Stromversorgungen:.................................................................. 142

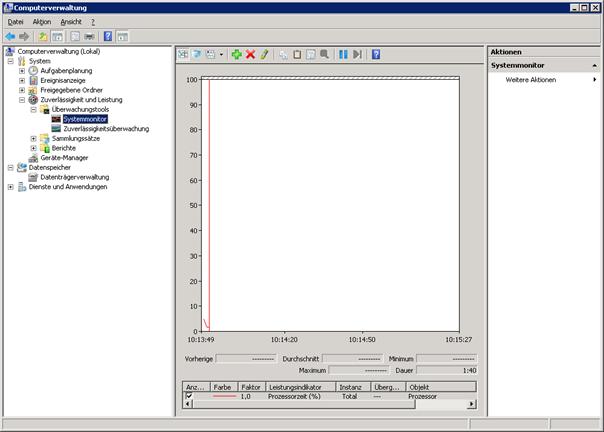

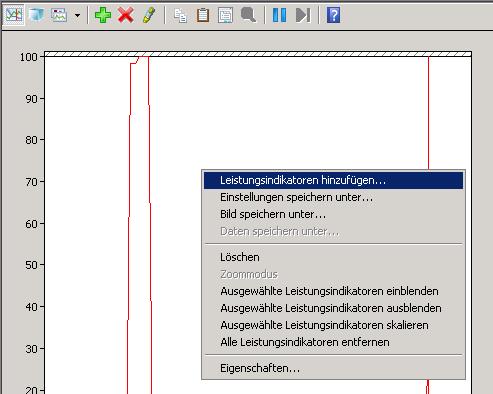

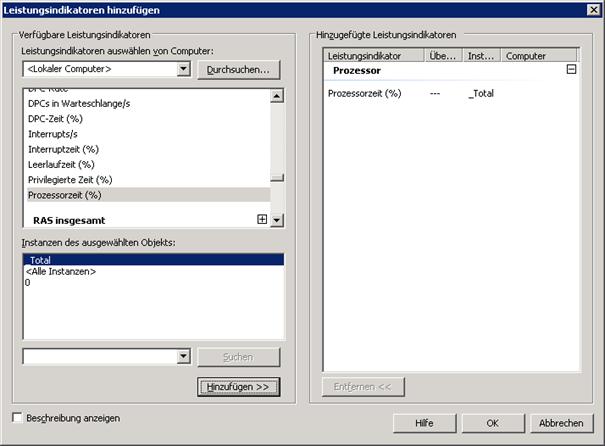

9 Leistungsüberwachung mit dem Systemmonitor................................................................ 144

1 Windows Server 2008

1.1 Editionen, Versionen

Versionen:

·

Release 1 (ohne Zusatzbezeichnung), erschienen 2008

Service Pack 1 (SP1): geplant für 2009

·

Release 2 (ohne Zusatzbezeichnung), geplant für

2010

wird nur mehr als 64 bit-Betriebssystem angeboten.

Produktfamilie:

· Windows Server 2008, Standard Edition: beinhaltet Hyper-V, in der Lizenz ist auch die Lizenz für eine virtuelle Instanz enthalten. Listenpreis inkl. 5 CALs: USD 999,--

· Windows Server 2008, Enterprise Edition: beinhaltet Hyper-V, in der Lizenz ist auch die Lizenz für vier virtuelle Instanzen enthalten. Listenpreis inkl. 25 CALs: USD 3.999,--

· Windows Server 2008, Datacenter Server: beinhaltet Hyper-V, in der Lizenz ist auch die Lizenz für beliebig viele virtuelle Instanzen enthalten. Listenpreis pro Prozessor: USD 2.999,--

· Windows Server 2008, Web Edition: speziell "abgespeckte" Version - kein ADS, kein VPN; Teil des Standard-Servers; kein Hyper-V. Listenpreis: USD 499,--

· Hyper-V Server: ausschließlich als Virtualisierungshost vorgesehen. Technisch gesehen ist der Hyper-V Server eine Windows Server 2008 Standard Edition, auf der ausschließlich die Virtualisierungsrolle verfügbar ist. Alle anderen Rollen und Features sind nicht installierbar. Listenpreis: USD 28,--.

· Windows Server 2008 for Itanium-based Systems: skaliert bis zu 64 Prozessoren; kein Hyper-V.

· Windows Small Business Server 2008

Die Standard, Enterprise und Datacenter-Edition wird es auch ohne Hyper-V geben; die Listenpreise reduzieren sich dabei um den Preis des Hyper-V-Servers (also nur um USD 28,--).

Alle Editionen werden als 32 bit- oder 64 bit-Variante angeboten.

Wichtig: Hyper-V wird nur auf 64 bit-Varianten laufen!

Preisvergleich verschiedener Lizenzvarianten

|

Produkt |

Voraussetzungen |

Preis |

|

MAPS (Microsoft Action Pack Subscription) |

Anlegen eines “MS Partner – Registered Member”-Accounts unter http://www.microsoft.at/partner |

€ 320,-- pro Jahr, excl. USt |

|

Microsoft Small Business Server 2008 Premium inkl. 5 Clients (= Windows Server 2008 Standard, Exchange 2007, SQL Server 2005) |

|

ca. 1600-- € excl. Ust; Dauerlizenz |

|

Microsoft Small Business Server 2008 Standard inkl. 5 Clients (= Windows Server 2008 Standard, Exchange 2007) |

|

ca. 560,-- € excl. Ust; Dauerlizenz |

|

MSDN Universal (= alle Microsoft-Produkte für internen Gebrauch, ca. 20 Lizenzen für Client-Software, ca. 2 Lizenzen für Server-Software, genaue Bestimmungen bitte erfragen) |

Vergleich der Inhalte: |

Ca. 2400,-- € neu pro Jahr |

Lizenzüberblick:

http://www.microsoft.at/lizenz/templates/index.asp

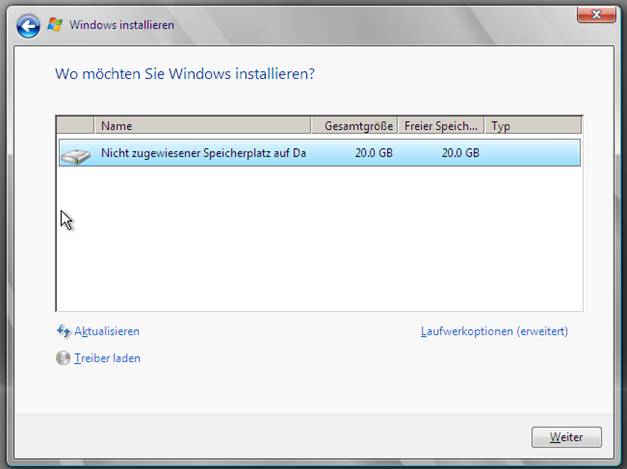

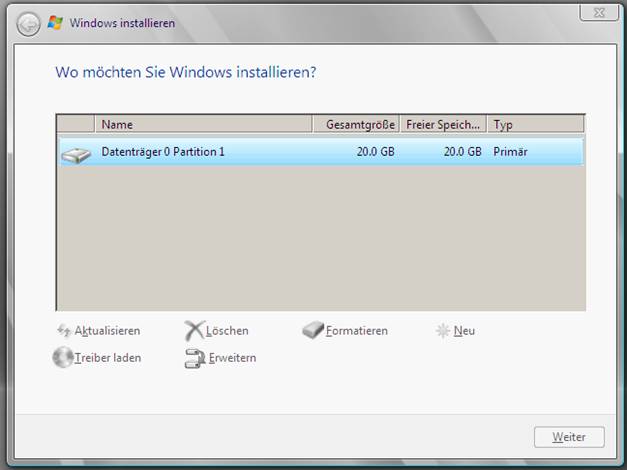

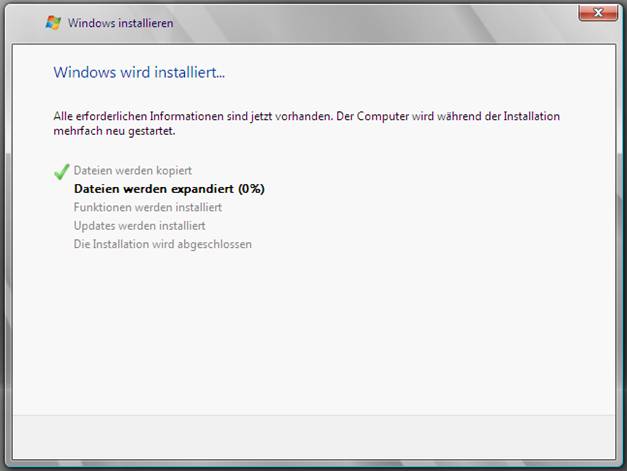

1.2 Installation

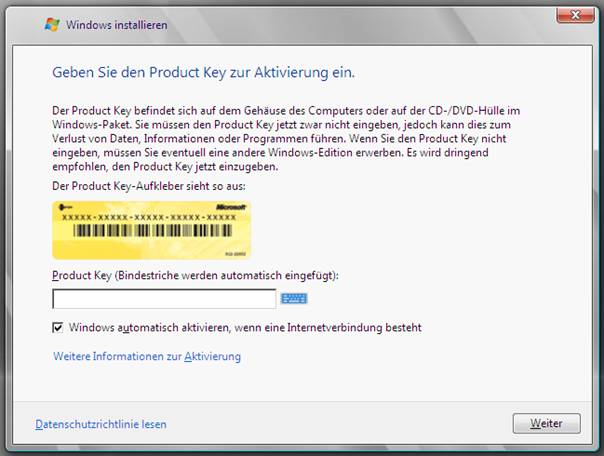

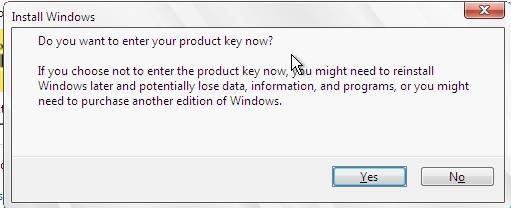

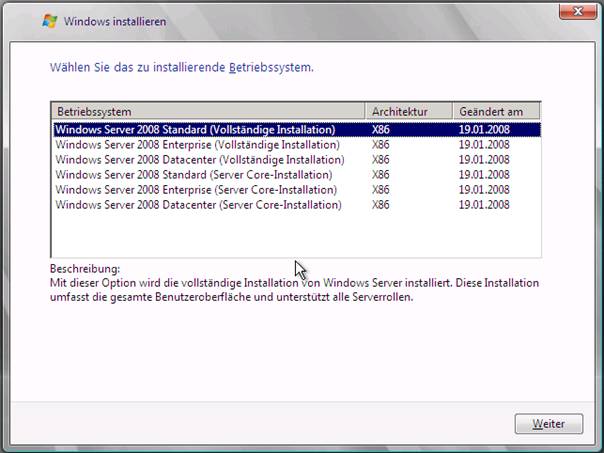

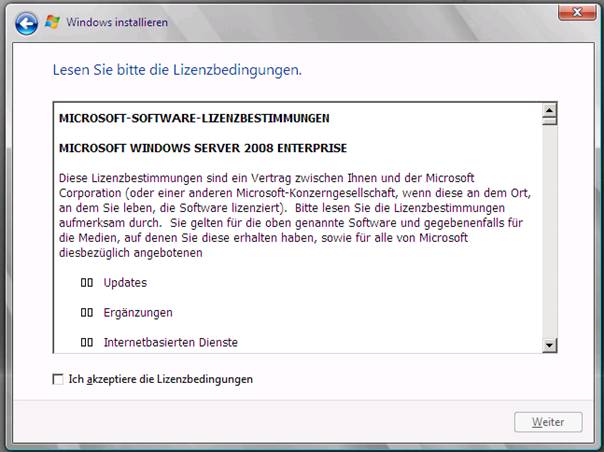

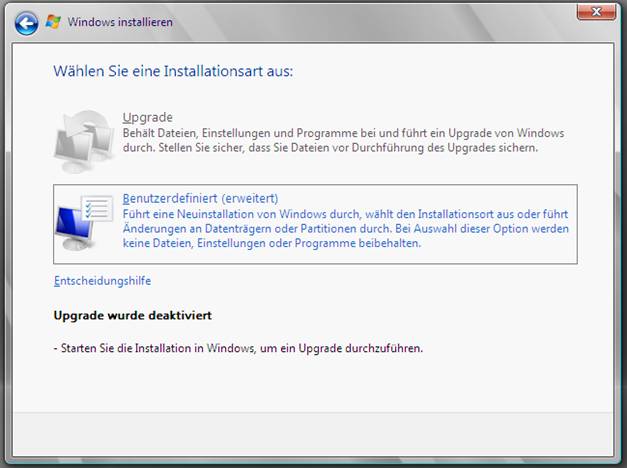

Das imagebasierende Setup von Vista wird auch für Windows Server 2008 verwendet. Die einzelnen Schritte sind daher genauso wie beim Vista-Setup; für eine genauere Dokumentation lesen Sie bitte im Vista-Skriptum nach.

Die Seriennummer muss nicht eingegeben werden; es ist in diesem Fall jedoch bereits bei der Installation die genaue Edition (Standard, Enterprise usw.) anzugeben, die später aktiviert werden soll.

Die Partitionierung und Formatierung erfolgt – so wie bei Vista – über die erweiterten Laufwerksoptionen.

Nach dem Abschluss der Installation startet Windows Server 2008 und verlangt als ersten Konfigurationsschritt das Setzen des Administratorkennworts:

Situation nach der Erstinstallation:

- Firewall ist automatisch eingeschaltet

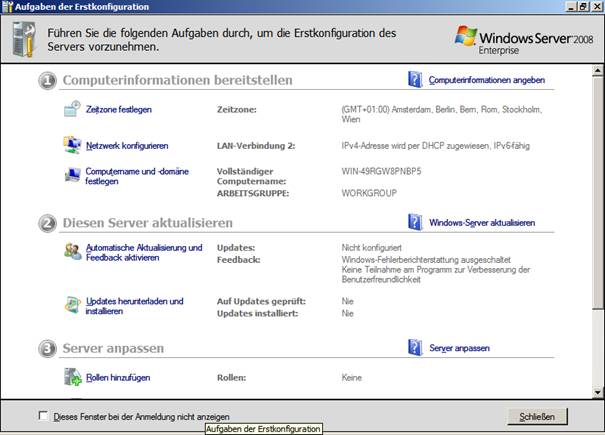

1.3 Erstkonfiguration

Die Erstkonfiguration erfolgt mit Hilfe eines eigenen Assistenten Abarbeitung über "Initial Configuration Tasks" (auch aufrufbar über OOBE.exe = Out of the Box-Experience):

(1) IP-Konfiguration

(2) Computername und Domänenzugehörigkeit:

(3) Produktaktivierung

Die Produktaktivierung wird analog zu Windows Vista durchgeführt.

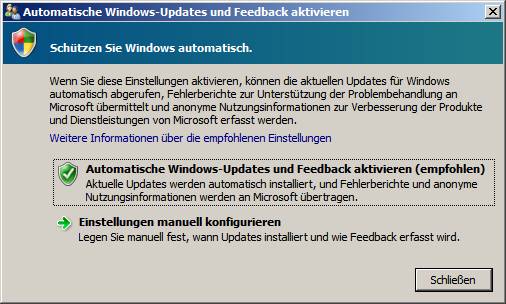

(4) Automatische Updates

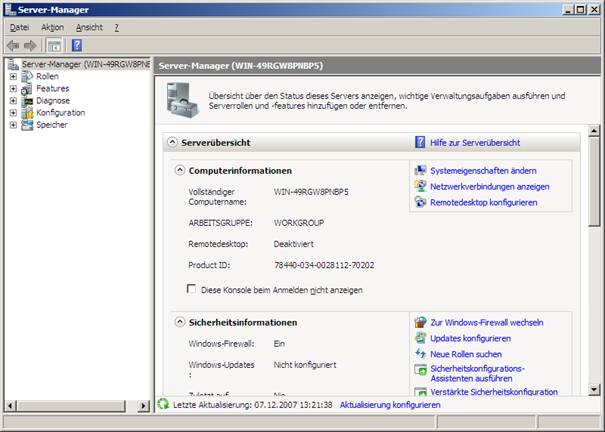

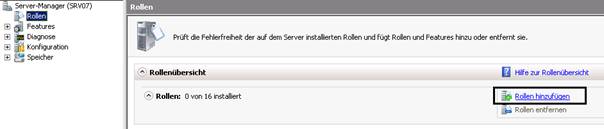

1.4 Lokale Administration mit dem Server-Manager:

Windows Server 2008 wird lokal mit dem Server-Manager administriert. Der Funktionsumfang (also die installierten Server-Dienste) werden mit dem Server-Manager gesteuert.

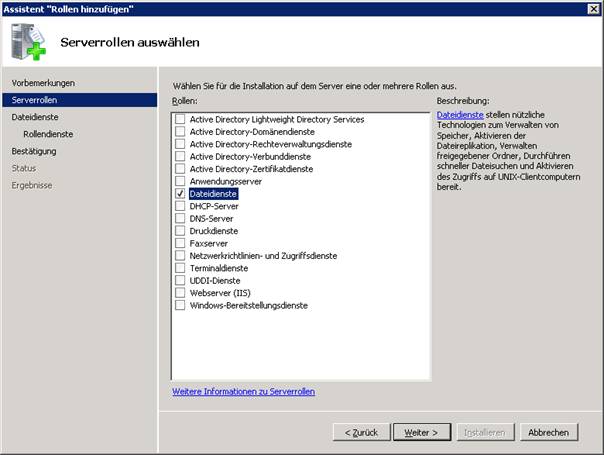

Man unterscheidet Rollen und Features. Derzeit sind 17 Rollen verfügbar; es ist geplant, über das Internet weitere Rollen herunterladen zu können. Jede Rolle beinhaltet Rollendienste (Role Services), die Subkomponenten dieser Rolle beschreiben. Rollen sind "secured by default", dh. der Firewall wird automatisch angepasst.

Beispiele für Rollen:

- Fileserver

- DHCP-Server

Beispiel: Wenn die Dateiserver-Rolle installiert wird, werden die Firewall-Ausnahmeregeln konfiguriert, aber nicht aktiviert. Erst wenn die erste Freigabe erstellt wird, werden die neu erstellten Ausnahmeregeln aktiv.

Manche Rollen haben einen Post-Installation-Wizard, der nach dem Neustart ausgeführt werden muss, damit die Rolle funktioniert.

Derzeit gibt es 35 Features.

Beispiele für Features:

- Failover Cluster

- Backup

- Remoteunterstützung

- GPMC

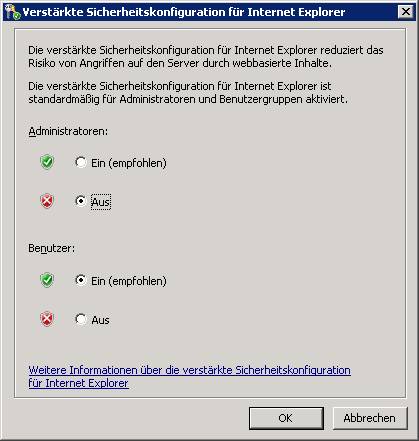

1.4.1 Ausschalten der erweiterten Sicherheitskonfiguration von Internet Explorer:

Auch diese Aufgabe muss nun im Server-Manager erledigt werden.

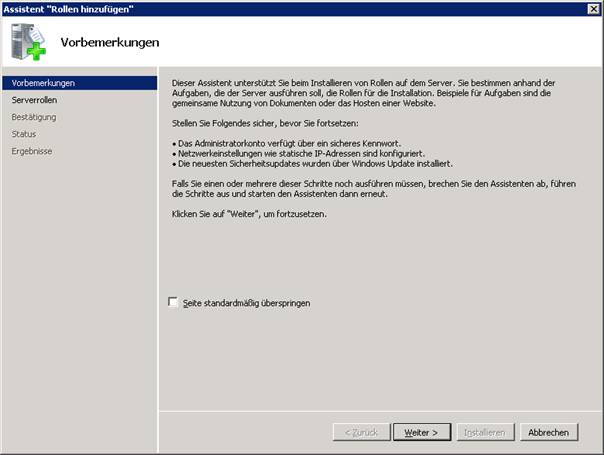

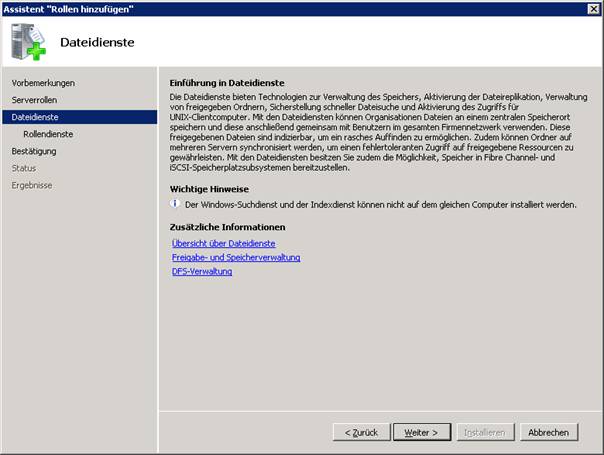

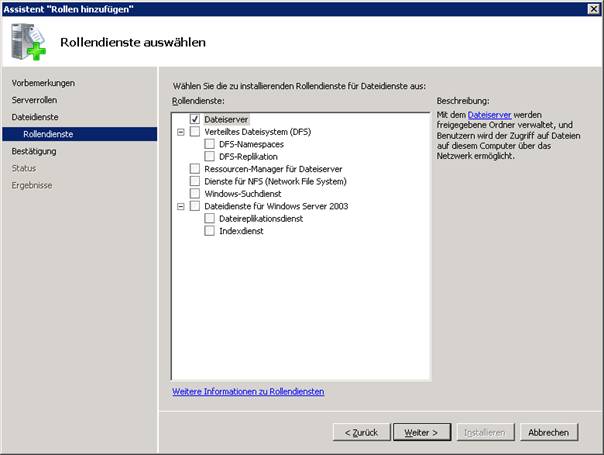

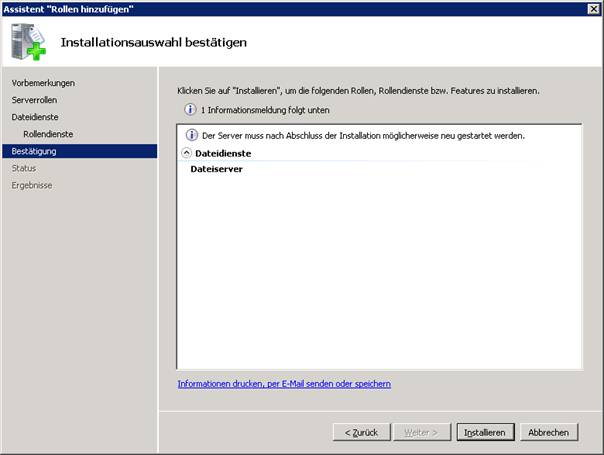

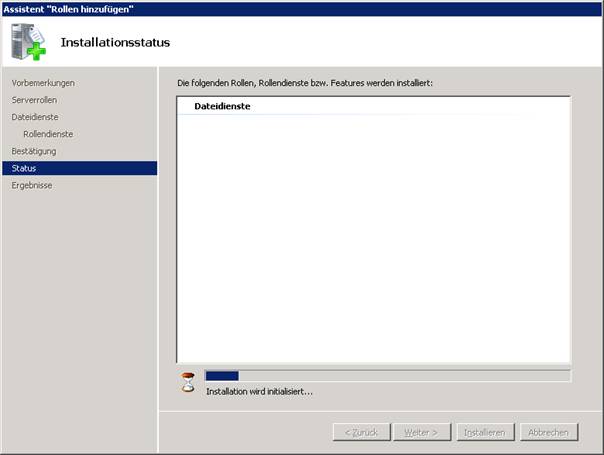

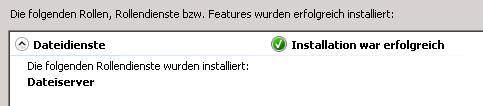

1.4.2 Installieren der File Server-Rolle:

Die Verwendung freigegebener Ordner setzt die ordnungsgemäße Installation der Dateiserver-Rolle im Server-Manager voraus.

Die passenden MMC-Snap-Ins werden unterhalb des Containers "Rollen" eingefügt:

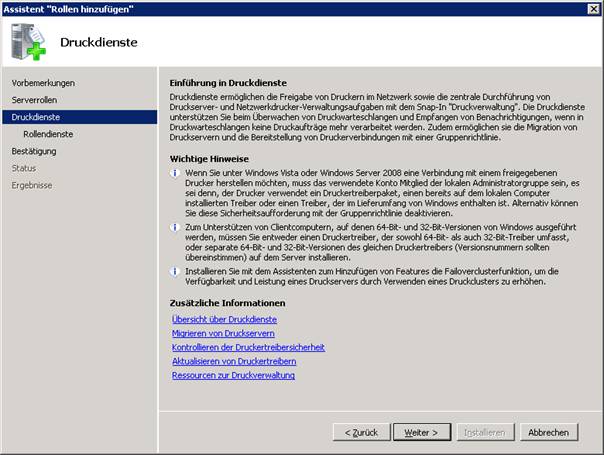

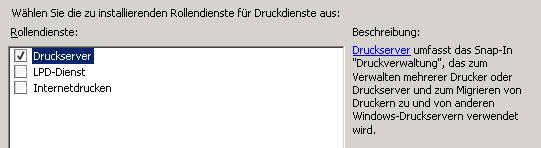

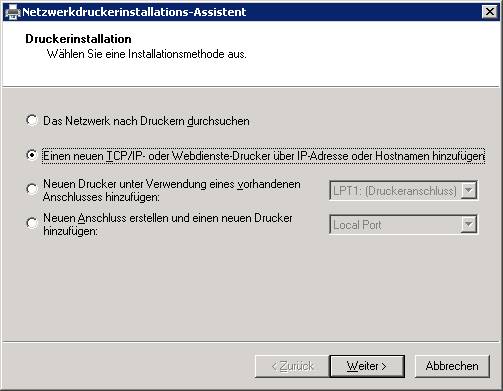

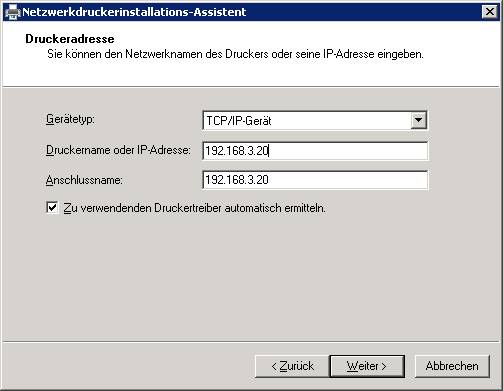

1.4.3 Installation der Druckserver-Rolle

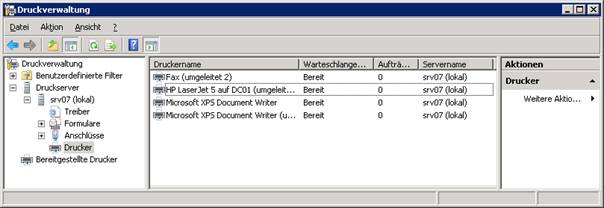

Um freigegebene Druckerobjekte erzeugen zu können, muss die Druckserver-Rolle hinzugefügt werden:

Die Druckerverwaltung erfolgt dann mit dem neu installierten MMC-Snap-In „Druckverwaltung“:

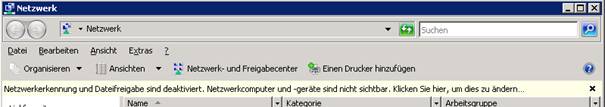

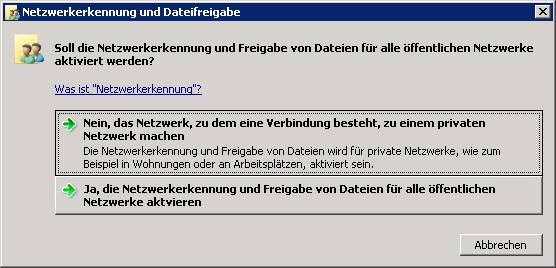

1.4.4 Netzwerkerkennung und -freigabe:

So wie auch bei Vista, muss auch bei Windows Server 2008 die Netzwerkerkennung und Freigabe separat aktiviert werden:

1.4.5 servermanagercmd, die Command Shell-Version des Server-Managers

C:>servermanagercmd -query

Starting discovery

.......................

Discovery complete.

----- Roles -----

[ ] Active Directory Certificate Services [AD-Certificate]

[ ] Certification Authority [ADCS-Cert-Authority]

[ ] Certification Authority Web Enrollment

[ ] Online Certificate Status Protocol [ADCS-Online-Cert]

[ ] Microsoft Simple Certificate Enrollment Protocol

...

[ ] DHCP Server [DHCP]

[ ] DNS Server [DNS]

[ ] Fax Server [Fax]

[X] File Services

[X] File Server [FS-FileServer]

[ ] Distributed File System [FS-DFS]

[ ] DFS Namespace [FS-DFS-Namespace]

[ ] DFS Replication [FS-DFS-Replication]

[ ] File Server Resource Manager [FS-Resource-Manager]

[ ] Services for Network File System [FS-NFS-Services]

[ ] Windows Search Service [FS-Search-Service]

[ ] Windows Server 2003 File Services [FS-Win2003-Services]

[ ] File Replication Service [FS-Replication]

[ ] Indexing Service [FS-Indexing-Service]

...

[ ] Windows SharePoint Services [Windows-SharePoint]

----- Features -----

[ ] .NET Framework 3.0 [NET-Framework]

....

[ ] Wireless Networking [Wireless-Networking]

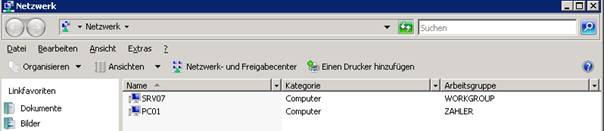

1.5 Remote-Administration mit RSAT oder Remote Desktop:

Dazu existiert das Remote Server Administration Tool (RSAT), welches auf Windows Vista SP1-Workstations installiert werden kann.

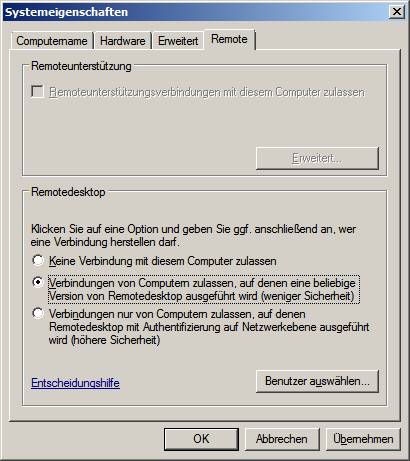

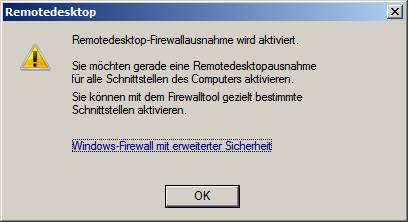

Alternativ kann im Server-Manager auch der Remote Desktop freigeschaltet werden:

An der Konsole wird der remote angemeldete Benutzer angezeigt:

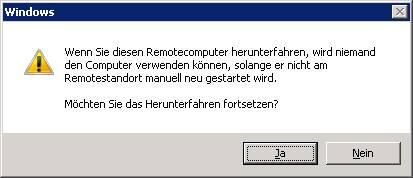

Ein Hinweis: Es ist möglich, den Server remote herunterzufahren – nur muss die Maschine dann physisch (!) neu gestartet werden. Windows Server 2008 blendet auch eine entsprechende Warnmeldung ein:

1.6 Architektur

Quelle: www.tecchannel.de

Heute übliche Windows-Betriebssysteme basieren komplett auf der Struktur von Windows 2000. Damit hat auch das monolithische Design von Windows 9x/Me endgültig ausgedient, denn Windows Vista ist modular aufgebaut. Jede Systemfunktion und jedes Subsystem wird von einem Modul oder einer kleinen Gruppe von Modulen bedient.

Die Vorteile dieser Struktur: Fehlerhafte Module lassen sich leicht austauschen und neue Funktionen leicht implementieren. Zentrale Funktionen wie GUI, Kommunikation und die Benutzerschnittstelle sind in Komponenten gefasst. So können Anwendungen und andere Module auf standardisierte Funktionen zurückgreifen – etwa um Eingaben von der Tastatur zu holen oder Daten auf dem Monitor auszugeben.

Alle hardwarespezifischen Funktionen sind im so genannten Hardware Abstraction Layer (HAL) zusammengefasst. Um Windows Vista also an andere Plattformen anzupassen, muss lediglich für den HAL neuer Code geschrieben werden. Die restlichen Komponenten werden einfach neu kompiliert.

Wie die Vorgänger Windows NT und 2000 unterscheidet auch Windows XP zwischen dem so genannten User-Mode und dem Kernel-Mode. Module im Kernel-Mode haben beispielsweise direkten Zugriff auf die Hardware oder den Speicher. Das ermöglicht eine höhere Performance, hat aber auch deutliche Nachteile: Ein fehlerhafter Speicherzugriff kann zum Beispiel das ganze System zum Absturz bringen. Deshalb laufen die meisten Module nur im User-Mode. Diese Module sind komplett von der Hardware abgeschottet und können Systemfunktionen nur über die so genannten Executive Services ausführen, die entsprechende Programmierschnittstellen zur Verfügung stellen.

Executive Services:

Die Executive Services von Windows XP sind eine Sammlung von Komponenten, die den Zugriff auf Hardware und Ressourcen verwalten. Dabei gibt es zwei verschiedene Arten von Funktionen: solche für Programme im User-Mode und interne, auf die nur die anderen Module in den Executive Services zugreifen können.

Die Hauptkomponenten der Executive Services sind

- I/O Manager: Ist zuständig für die Organisation von Ein- und Ausgabe auf verschiedene Geräte. Eine Unterfunktion des I/O-Managers ist der Filesystem-Manager, der Zugriffe auf Speichermedien wie Festplatten, Bandlaufwerke oder Netzwerk-Freigaben verwaltet.

- IPC Manager: Verarbeitet die gesamte Kommunikation zwischen verschiedenen Prozessen. Diese Kommunikation kann lokal über den LPC (Lokal Procedure Call) erfolgen oder mit Prozessen auf anderen Rechnern via RPC (Remote Procedure Call).

- Memory Manager: Für die wichtigste Ressource im Rechner, den Speicher, ist eine eigene Komponente verantwortlich. Der Speichermanager stellt jedem Prozess seinen eigenen virtuellen Adressraum zur Verfügung und sichert die verschiedenen Adressräume voneinander ab.

- Process Manager: Verwaltet und überwacht alle im System ablaufenden Prozesse.

- Plug and Play Manager: Ist für die Erkennung und Überwachung von installierten PnP-Geräten zuständig und handhabt die Installation von Treibern sowie das Starten notwendiger Dienste.

- Security Reference Monitor: Überwacht alle Sicherheitsmechanismen wie Authentifizierung, Zugriffe oder Besitzrechte.

- Power Manager: Zuständig für alle Funktionen des Power-Managements in Windows XP, wie Batterieüberwachung oder Stromsparfunktionen.

- Window Manager: Verwaltet die Benutzerschnittstelle wie etwa Dialogboxen, Fenster oder Benutzereingaben.

- Graphics Device Drivers: Sind zuständig für die eigentliche Ausgabe der Informationen auf dem Monitor.

- Object Manager: Alles in Windows XP wird als Objekt verwaltet. Dementsprechend ist der Object Manager eine zentrale Instanz von Windows XP.

Der Microkernel von Windows ist die zentrale Schaltstelle des Betriebssystems. Er verwaltet die Ausführung auf dem Prozessor und die Hardware-Interrupts. Zudem koordiniert er alle Aktivitäten der Executive Services.

Im User Mode laufen:

- Systemprozesse (etwa Sitzungs-Manager, WinLogon)

- Dienste (über DLLs = Dynamic Link Libraries; etwa Replikationsdienst, Nachrichtendienst, Ereignisanzeige)

- Anwendungen (über Subsystem-DLLs)

Als Subsysteme bestehen das Windows-eigene Win32-Subsystem und ein Subsystem für DOS/Win9x-kompatible Anwendungen.

Windows Server 2008 hat folgende Eigenschaften:

- Präemptives Multitasking

- Symmetrisches Multiprocessing (SMP)

- Multiuser-Unterstützung

2 Server Core-Installation

Ausschließlich Administration von der CommandShell

2 GB im Gegensatz zu normalem Server 7 GB

.NET-Framework, PowerShell und IIS funktioniert nicht!

Es wird eine IIS-Version für Server Core geben, die nur ASP unterstützt, aber nicht ASP.NET.

Command Prompt: F7 = History, Tab für Command und Path Completion

Vorgangsweise:

1. Admin Password setzen

2. IP-Konfiguration mit netsh

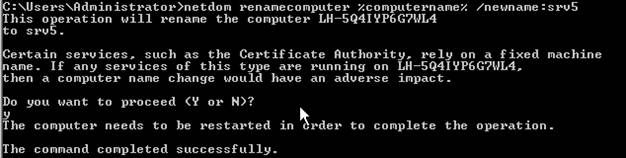

3. Computernamen setzen:

Netdom renamecomputer %computername% /newname:srv5

4. Join Domain: netdom join

![]()

5. Install VPC Additions

Manuell: Auf d: wechseln, cd windows, setup ausführen

6. Regionale Einstellungen: intl.cpl (Script)

7. Zeit/Datum: timedate.cpl (Script)

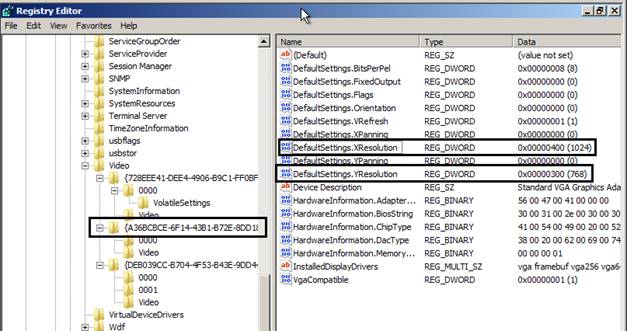

8. Konfigurieren der Desktop-Auflösung:

\HKEY_LOCAL_MACHINE\\SYSTEM\CurrentControlSet\Control\Video\{….}\0000

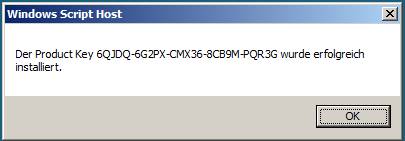

9. Aktivierung:

Zunächst muss der (defaultmäßig leere) Product Key durch einen gültigen ersetzt werden. Dies geschieht durch die Anweisung

slmgr –ipk 6QJDQ-12345-12345-12345-12345

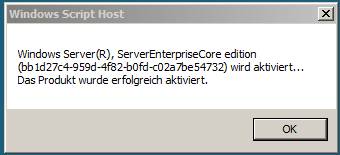

Dieser Key wird durch folgende Anweisung aktiviert:

slmgr –ato

10. RDP aktivieren:

Remote Desktop freischalten:

Cscript ScregEdit.wsf /ar 0

Remote Desktop für alte Clients freischalten:

Cscript ScregEdit.wsf /cs 0

Firewall-Regeln konfigurieren:

Netsh firewall set service RemoteDesktop enable

11. Remote Admin

Netsh firewall set service RemoteAdmin enable

12. Automatic Updates

Scregedit.wsf /au 4

13. Hinzufügen von Rollen auf dem Core-Server:

Start /w ocsetup DNS-Server-Core-Role

Anzeigen, welche Rollen installiert sind:

Oclist

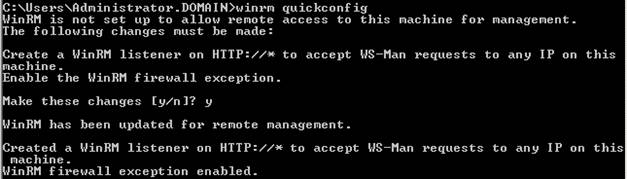

14. Erstellen eines HTTP-Listeners auf dem Core-Server mit WinRM (Windows Remote Management):

Zugriff auf diesen Webservice auf einem anderen Rechner mit WinRS:

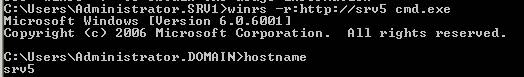

Registrieren der Service Principle Names:

3 Das Active Directory-Domänenkonzept von Windows Server 2008

3.1 Einführung

Microsoft hat mit Windows NT das Konzept der Domäne (engl. Domain) eingeführt. Das Wort Domäne bedeutet eigentlich nur „Bereich“, in diesem Zusammenhang sind zentral verwaltete PCs, Benutzer, Ressourcen (freigegebene Ordner und Drucker) gemeint. Eine Domäne gestattet also die zentrale Verwaltung von Benutzern, PCs und Ressourcen in einem Unternehmen.

Seit Windows 2000 wird der Verzeichnisdienst Active Directory als zentraler Dienst für die Verwaltung von Domänen verwendet. Ein Server-PC, auf dem die Active Directory Domain Services (ADDS) installiert sind, wird als „Domänencontroller“ (DC) bezeichnet.

Die Active Directory Domain Services bestehen – grob gesprochen – aus folgenden Bestandteilen:

· AD-Datenbank mit dem Dateinamen NTDS.DIT: In dieser Datenbank sind sämtliche verwalteten Objekte enthalten, zum Beispiel Benutzer-, Computer- und Gruppenkonten, Gruppenrichtliniencontainer, veröffentlichte Freigaben usw.

· ESE (Extensible Storage Engine): Dieser Dienst führt Zugriffe auf die AD-Datenbank durch

· Kerberos v5: Ein Protokoll, mit dem Benutzer und Computer eine sichere Anmeldung an AD-Domänen durchführen können

· LDAP (Lightweight Directory Access Protokoll): Mit diesem Protokoll können Objekte in der hierarchisch strukturierten AD-Datenbank schnell gefunden werden.

· DFSR (Distributed File System Replication): In einer Active Directory-Domäne kann es mehrere gleichberechtigte DCs geben. Jeder DC repliziert alle Objekte, die zur Domäne gehören, auf alle anderen DCs dieser Domäne. Auch Dateien müssen mitrepliziert werden, etwa der SYSVOL-Ordner. Der Dienst, der die SYSVOL-Replikation zwischen Windows Server 2008-DCs durchführt, heißt DFSR. Für die Replikation zu Windows 2000/2003-DCs wird der bisher eingesetzte FRS-Dienst weiterverwendet.

Restartable Active Directory: Neu seit Windows Server 2008 ist die Tatsache, dass die Active Directory-Dienste gestoppt werden können. Tut man das, so verhält sich der Server wie ein Mitgliedsserver, das bedeutet, eine Domänenanmeldung ist weiterhin möglich, falls es weitere DCs gibt.

Active Directory-Domänen stellen eine administrative Grenze dar, das bedeutet:

· Die Verwaltung jeder Domäne erfolgt durch eigene Domänenadministratoren.

· Die Domäne verfügt über gemeinsame Sicherheitsrichtlinien (Kennwortlänge, Kennwortkomplexität usw.).

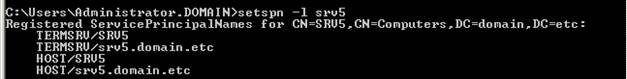

Eine Active Directory-Domäne stellt allerdings nur einen Teil einer vollständigen Active Directory-Implementierung dar:

Zeichenerklärung:

|

|

Stammdomäne (root domain) der Gesamtstruktur mit dem DNS-Domänennamen contoso.intern; die Stammdomäne gibt auch der Gesamtstruktur ihren Namen. Die Domäne, die als erstes erstellt wird, ist automatisch die Stammdomäne der Gesamtstruktur. |

|

|

Active Directory-Domäne mit dem DNS-Domänennamen fabrikam.intern |

|

|

Automatisch erstellte, bidirektionale, transitive Vertrauensstellung |

Eine vollständige Instanz von Active Directory wird als Gesamtstruktur (engl. Forest) bezeichnet. „Instanz“ bedeutet einen Implementierungsumfang, in dem jeder „Teil“ von Active Directory mindestens einmal vorkommt. Eine Gesamtstruktur bildet eine Sicherheitsgrenze, das bedeutet, dass sicherheitskritische Informationen nicht über diese Grenze weitergegeben werden. So ist es beispielsweise innerhalb der Gesamtstruktur immer möglich, dass jeder Benutzer sich an jeder Domäne dieser Gesamtstruktur anmeldet, ganz egal, zu welcher AD-Domäne sein Benutzerkonto gehört. Genauso ist der Zugriff auf freigegebene Ordner in allen Domänen der Gesamtstruktur ohne zusätzliche Anmeldung möglich (falls der Benutzer die entsprechenden Freigabe- und NTFS-Berechtigungen auf die freigegebenen Ordner besitzt).

Domänen haben immer DNS-Namen (Domain Name System). DNS-Namen müssen aus mindestens zwei Teilen bestehen. Domänen, die einen gemeinsamen Namensraum besitzen (in der Zeichnung etwa contoso.intern, hr.contoso.intern und rd.contoso.intern), bilden eine Struktur (engl. Tree). Während die Begriffe „Domäne“ und „Gesamtstruktur“ ganz wesentlichen Einfluss auf die technische Umsetzung haben, ist der Begriff „Struktur“ vergleichsweise unwichtig.

|

Microsoft empfiehlt – wenn möglich – einen Single Domain Forest, also eine Gesamtstruktur mit nur einer einzigen Domäne einzurichten. Dies reduziert den Verwaltungsaufwand und auch die Komplexität. Trotzdem darf nicht vergessen werden, dass auch diese eine Domäne Teil einer Gesamtstruktur mit demselben Namen ist.

|

|

Gründe für mehrere Domänen gibt es nur zwei:

- Es sind verschiedene Sicherheitsrichtlinien innerhalb der Firma notwendig (etwa unterschiedliche Kennwortlängen).

- Die Verwaltung von mehreren Bereichen muss unabhängig voneinander erfolgen können. Die jeweiligen Administratoren müssen sich nicht absprechen.

Domänen sind Verwaltungsgrenzen in Microsoft-Netzwerken. Die Gesamtstruktur stellt die Sicherheitsgrenze dar.

Domänen werden gesteuert von Domänencontrollern (DC), das sind Server-PCs, auf denen die Active Directory-Dienste installiert sind. Diese Dienste verwenden eine Datenbank namens NTDS.DIT, die standardmäßig auf %system%\NTDS zu finden ist.

Die Active Directory-Verzeichnisdienste verwenden DNS sowohl für die Auflösung von Netzwerkressourcen (zB PC-Namen) als auch für Internet-Namensauflösung. Ohne funktionierende DNS-Infrastruktur funktionieren AD-Domänen nicht ordnungsgemäß!

Active Directory arbeitet mit allen Anwendungen und Verzeichnissen zusammen, die das LDAP = Lightweight Directory Access Protocol unterstützen.

Folgende Standards für das Ansprechen von Benutzern und Ressourcen sind zulässig:

· UNC (NT-4-Standard): \\server.noe.wifi.at\Projekte

· RFC 822-kompatible Namen, User Principal Name: e-mail-artige Namen, zB CZahler@noe.wifi.at

· HTTP: http://ldap.noe.wifi.at/trainer/CZahler

· LDAP: ldap://ldap.noe.wifi.at/CN=CZahler,OU=trainer,DC=EDV

derzeitige Anwendung von LDAP im Internet: Abfragen von e-Mail-Adressen von Benutzern (etwa bei www.yahoo.com o.ä.)

Entstehung des Active Directory-Konzepts:

Das Active Directory-Konzept hat zwei Ursprünge:

- X.500-Verzeichnisdienst, eine ISO-Norm, an die sich viele kommerzielle Anbieter anzulehnen versuchen (Microsoft: Active Directory, Novell: eDirectory etc.)

- Directory Access Protocol (DAP), wird auch grundlegend verwendet für den X.400-Mail-Transport (Exchange Server)

Active Directory verwendet eine vereinfachte Implementierung dieser beiden Standards.

Active Directory-Namenskonventionen:

Für die Strukturierung der Objekte im Active Directory ist es nötig, einen bestimmten Namensaufbau zu verwenden.

Oft verwendet man distinguished names (DN) mit folgendem Aufbau:

- CN (common name): Name des Objekts; bei einem Benutzer etwa der angezeigte Name

- DC (domain component): Teil eines Domänennamens

- OU (organizational unit): Organisationseinheit

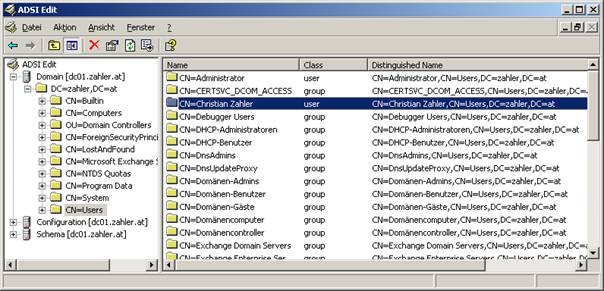

Wie aus der Abbildung ersichtlich, hat das User-Objekt „Christian Zahler“ folgenden DN:

CN=Christian Zahler,CN=Users,DC=zahler,DC=at

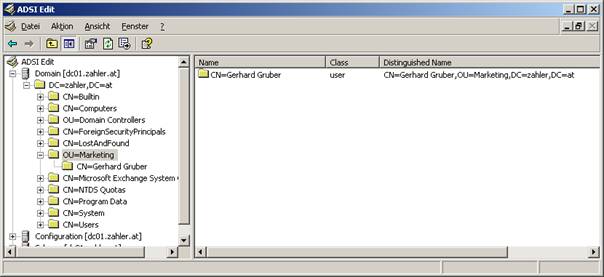

Befindet sich ein Benutzerobjekt jedoch in einer Organisationseinheit, so muss diese mit angegeben werden:

Der DN von „Gerhard Gruber“ lautet:

CN=Gerhard Gruber,OU=Marketing,DC=zahler,DC=at

Aus dieser Angabe ist es aber nicht möglich, den Anmeldenamen oder die e-mail-Adresse von "Gerhard Gruber" festzustellen.

Ein RDN (relative distinguished name) kann verwendet werden, wenn klar ist, von welcher Hierarchieebene ausgegangen wird. Ist klar, dass man von der OU-Ebene „Marketing“ ausgeht, so lautet der RDN von „Gerhard Gruber“ einfach

CN=Gerhard Gruber

Hinweis: LDAP- und X.400-Namen ist genauso aufgebaut wie Active Directory-Namen, allerdings verwendet LDAP Schrägstriche statt den Kommas, X.400 verwendet Strichpunkte statt /.

LDAP://dc01.zahler.at/CN=Gerhard Gruber,OU=Marketing,O=zahler,C=at

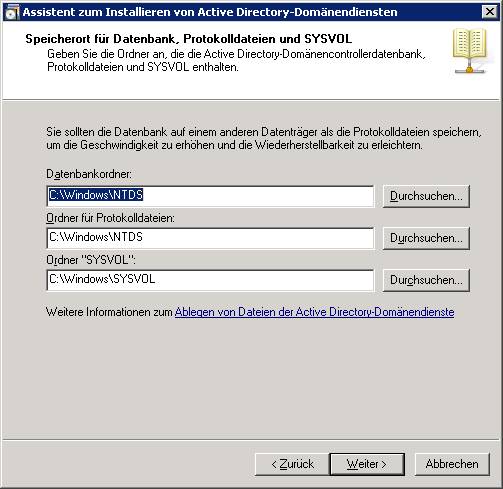

3.2 Erstellen einer neuen Gesamtstruktur: Erster DC

Schritt 1: Installieren Sie Windows Server 2008 (Standard oder Enterprise Edition).

Schritt 2: Konfigurieren Sie eine statische IP-Adresse und beachten Sie dabei:

- Tragen Sie während der Active Directory-Installation keinen Standardgateway ein. (Sie können dies nach erfolgreicher Installation ändern.)

- Wichtig: Tragen Sie als bevorzugten DNS-Server die eigene IP-Adresse oder 127.0.0.1 ein.

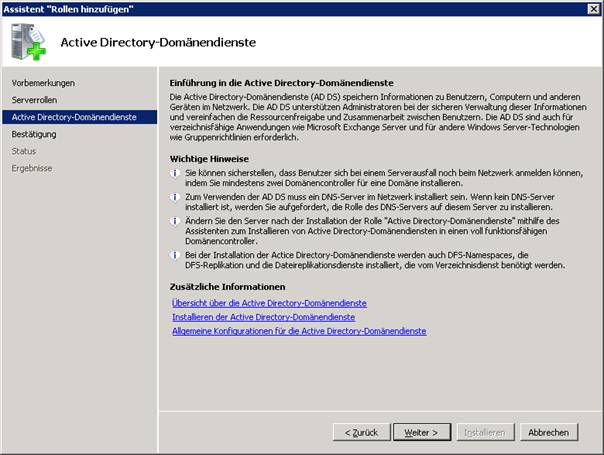

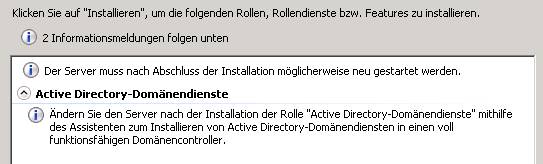

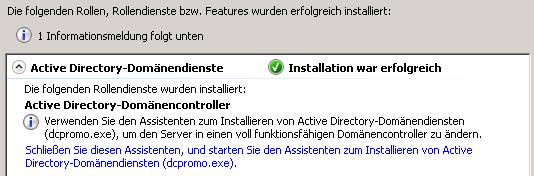

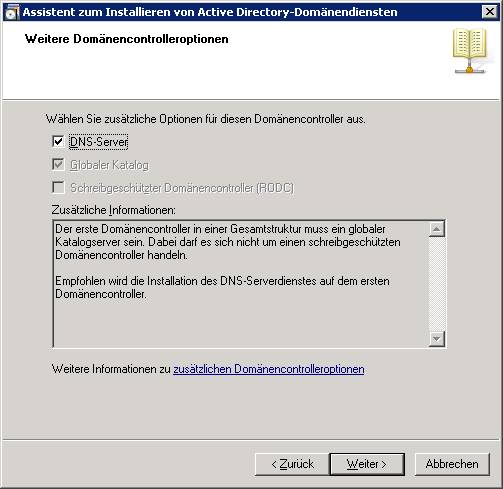

Schritt 3: Installieren Sie im Server-Manager die Rolle „Active Directory-Domänendienste“

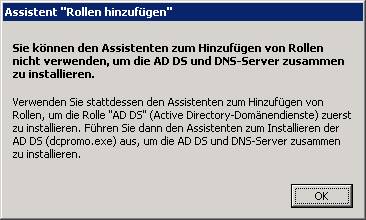

Hinweis: Obwohl der DNS-Server für die AD-Installation benötigt wird, dürfen Sie die DNS-Server-Rolle nicht gemeinsam mit den AD-Domänendiensten auswählen. Dies würde zu folgender Fehlermeldung führen:

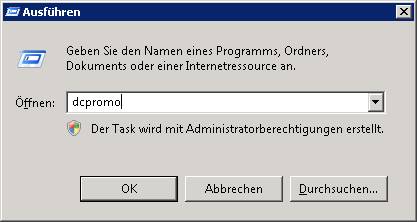

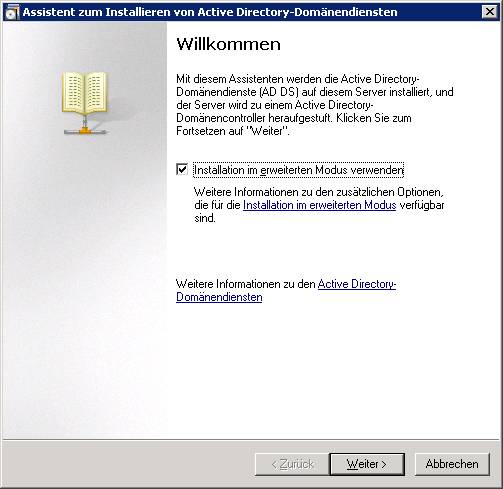

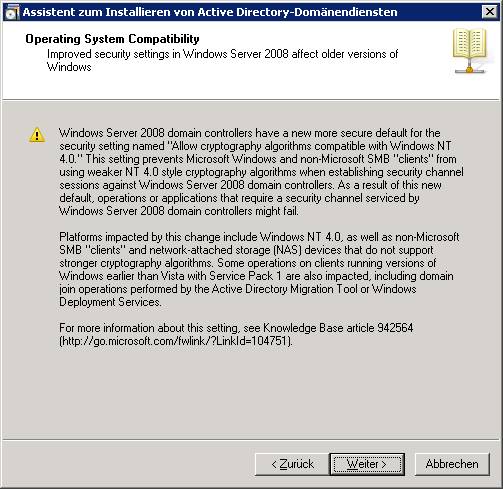

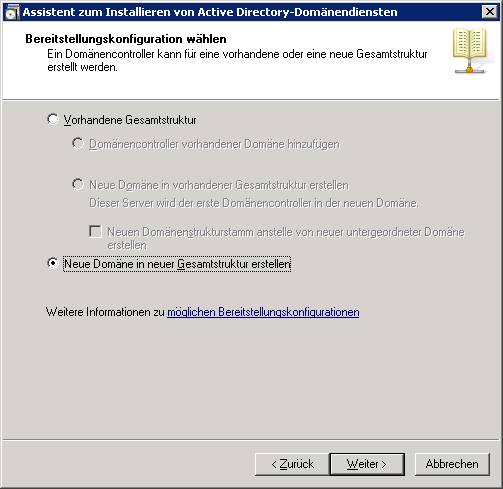

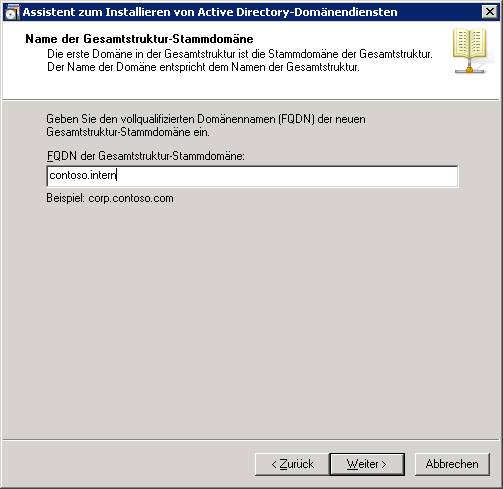

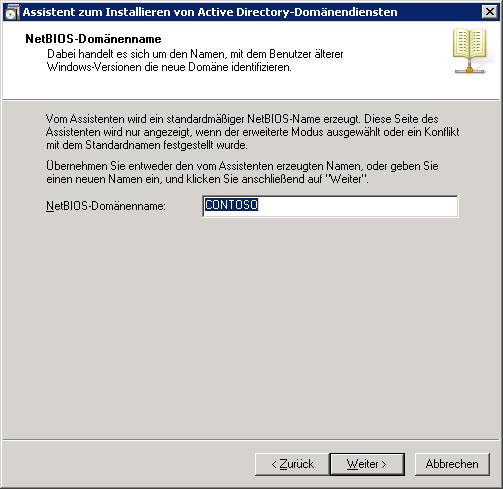

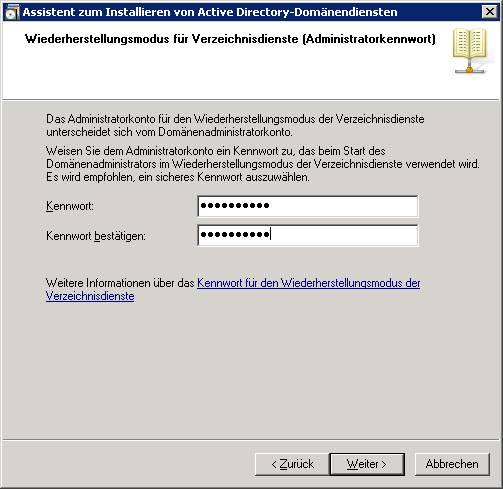

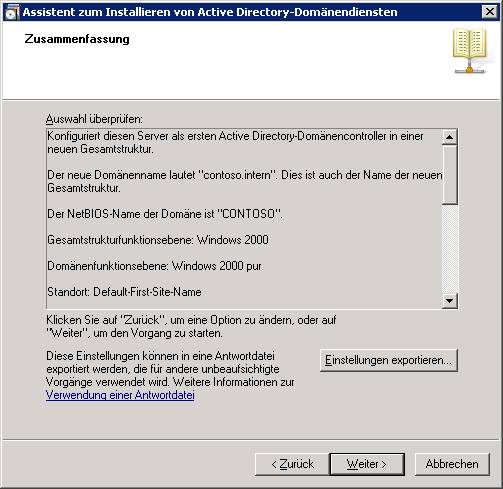

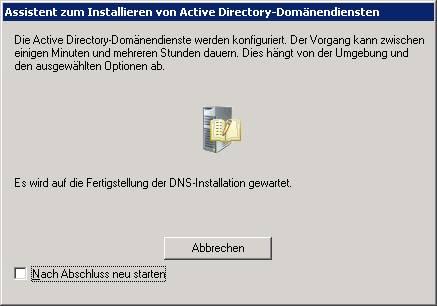

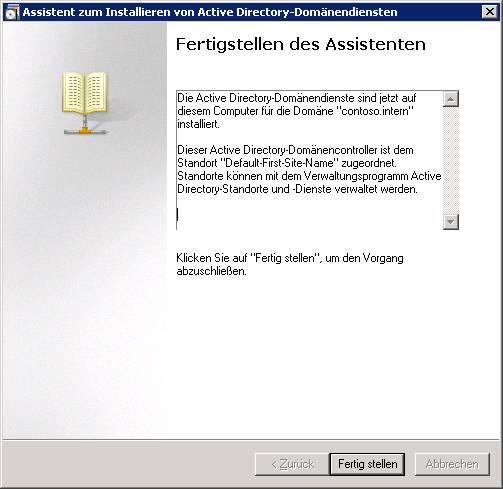

Schritt 4: Klicken Sie auf Start – Ausführen und geben Sie dcpromo ein. Es startet der Assistent zum Installieren von Active Directory.

Neu ist die „Installation im erweiterten Modus“, bei der einige zusätzliche Abfragen möglich sind (etwa Erstreplikation in eine Datei).

Ein Neustart ist erforderlich, da die Sicherheitsrichtlinien geändert wurden. Beispielsweise ist keine lokale Anmeldung mehr möglich.

3.3 Aufnehmen von Arbeitsstationen in Active Directory-Domänen

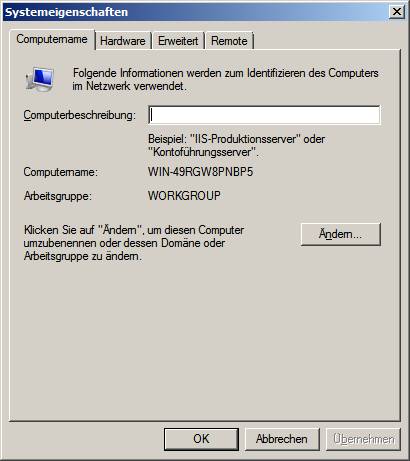

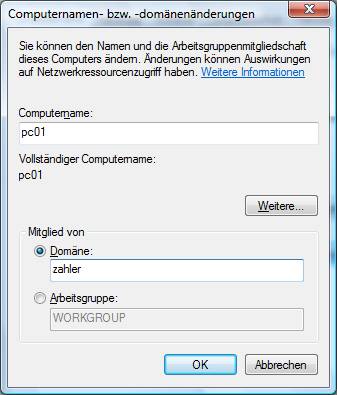

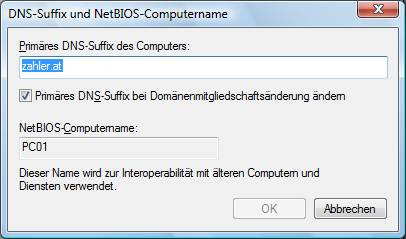

Der Vorgang ist bei allen Arbeitsstationen ab Windows 2000 der gleiche. Die Abbildungen wurden mit Microsoft Windows Vista erstellt.

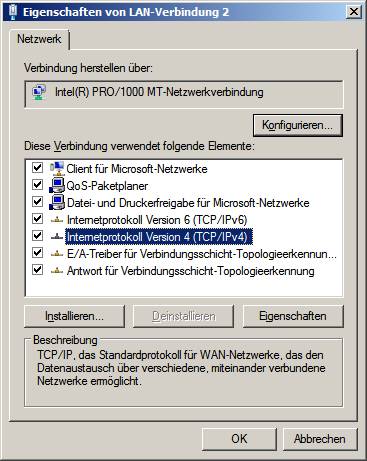

Schritt 1 (WICHTIG!): Ändern Sie die IP-Konfiguration der Arbeitsstation so, dass als bevorzugter DNS-Server die IP-Adresse des Domänencontrollers eingestellt wird. (Wir nehmen an, dass der Domänencontroller selbst der für die Domäne zuständige DNS-Server ist.)

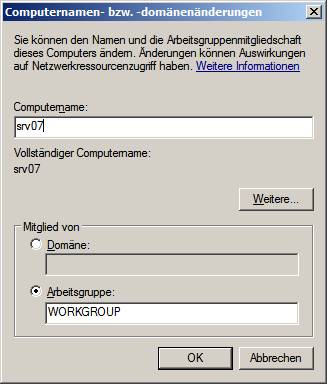

Schritt 2: Öffnen Sie die Systemeigenschaften (Systemsteuerung – System oder Tastenkombination Windows-Pause) und zeigen Sie das Dialogfeld „Computername“ an. Dort klicken Sie auf die Schaltfläche „Ändern“:

Ändern Sie im folgenden Dialogfeld die Einstellung „Mitglied von“ auf „Domäne“ und geben Sie den NetBIOS-Namen der Domäne an.

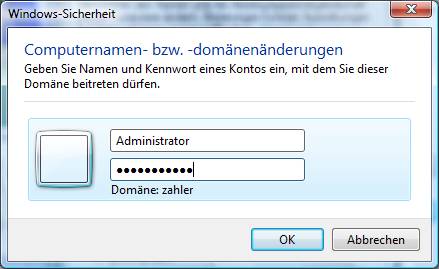

Sie werden nun nach einem Konto gefragt, das in der Lage ist, Computerkonten zum Active Directory hinzuzufügen. Geben Sie hier die Anmeldeinformationen des Domänenadministrators an.

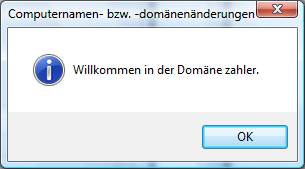

Nach einiger Zeit wird der Vorgang mit der Erfolgsmeldung „Willkommen in der Domäne Domänenname“ bestätigt.

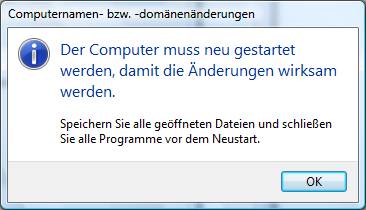

Abschließend muss der Computer neu gestartet werden.

Vorgänge beim Aufnehmen eines Computers in die Domäne:

- Im Active Directory wird ein Computerkonto erzeugt.

- In der AD-integrierten DNS-Zone der Domäne wird ein A-Eintrag (und gegebenenfalls auch ein PTR-Eintrag) für den Computer erzeugt.

- Am Arbeitsstations-PC wird die Sicherheitsgruppe „Domänen-Admins“ zur lokalen Gruppe „Administratoren“ hinzugefügt.

- Am Arbeitsstations-PC wird die Sicherheitsgruppe „Domänen-Benutzer“ zur lokalen Gruppe „Benutzer“ hinzugefügt. (Überlegen Sie: Warum?)

4 Objekt-Berechtigungen in AD-Domänen

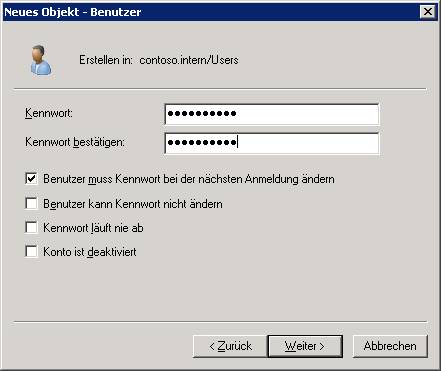

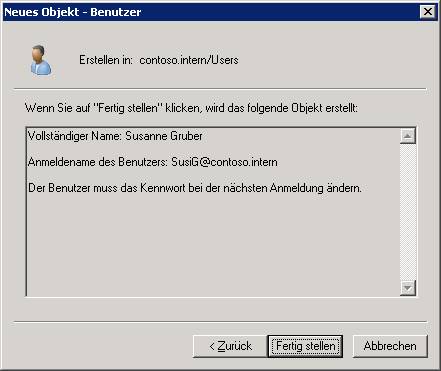

4.1 Verwaltung von Benutzern:

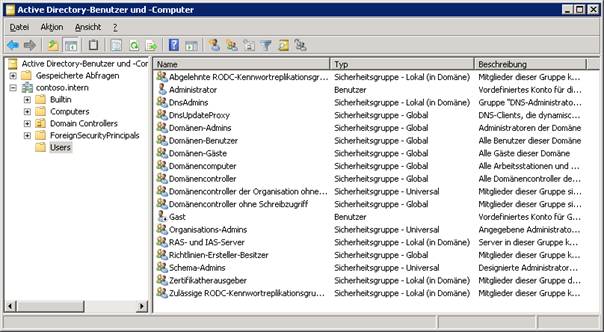

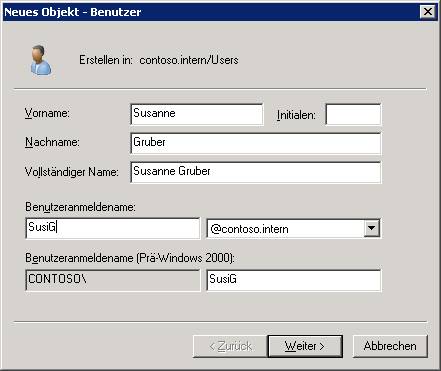

Im Snap-In „Active Directory Benutzer und Computer“ findet sich ein Container „Users“, in welchem Benutzerkonten angelegt werden können.

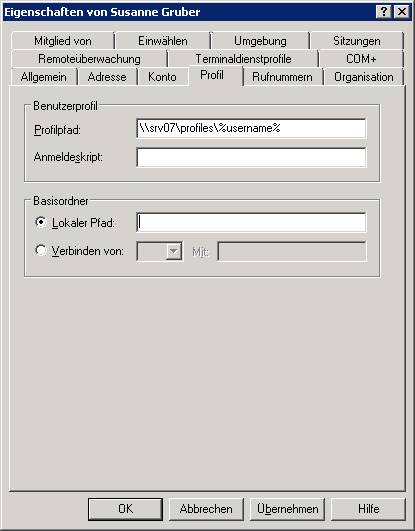

Wird beim „Profilpfad“ ein Eintrag durchgeführt, so entsteht ein sogenanntes „servergespeichertes Profil“. Jedes Mal, wenn sich der Benutzer an einer Workstation anmeldet, wird eine Kopie des Profils heruntergeladen, beim Abmelden wird eine Kopie des lokalen Profils auf den Server gespeichert. Der Benutzer hat damit immer „seine“ Desktop-Einstellungen, „seinen“ Eigene Dateien-Ordner etc. zur Verfügung, egal, an welcher Arbeitsstation er sich anmeldet.

Hinweise:

· Wird das Profil sehr groß, so dauert auch die An- und Abmeldung dementsprechend lang! Abhilfe: Beschränkung der Profilgröße.

· Die Kopien der servergespeicherten Profile werden nicht gelöscht, es sei denn, man richtet eine entsprechende Gruppenrichtlinie ein!

Der Eintrag beim „Basisordner“ richtet ein freigegebenes Verzeichnis ein, auf dem nur dieser Benutzer (und die Administratoren-Gruppe) Vollzugriff erhält. Beim Start wird diesem „Basis-“ oder „Homeverzeichnis“ automatisch der angegebene Laufwerksbuchstabe zugeordnet.

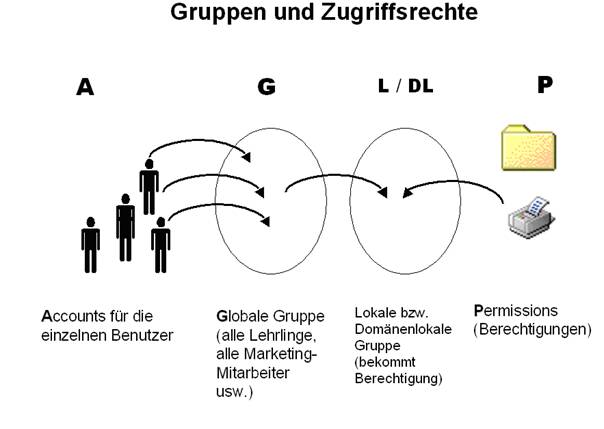

4.2 Verwaltung von Gruppen und NTFS-Berechtigungen:

- Lokale Gruppen: können auf Mitgliedsservern oder Workstations eingerichtet werden. Werden in der Registry des Mitgliedsservers bzw. der Workstation abgelegt. Können aber nur für Ressourcen des entsprechenden PCs verwendet werden!

- Domänen-lokale Gruppen: werden im Active Directory angelegt und entsprechen den lokalen Gruppen mit dem Unterschied, dass durch die AD-Replikation domänenlokale Gruppen auf allen Domänencontrollern gespeichert sind. Sie können für Berechtigungszuweisungen auf Domänencontrollern und Mitgliedscomputern verwendet werden.

- Globale Gruppen: sind in der gesamten Domäne und allen vertrauten Domänen verfügbar!

- Universelle Gruppen: sind im der Gesamtstruktur (im Forest) verfügbar, gehören keiner Domäne an; dienen zur Zusammenfassung globaler Gruppen.

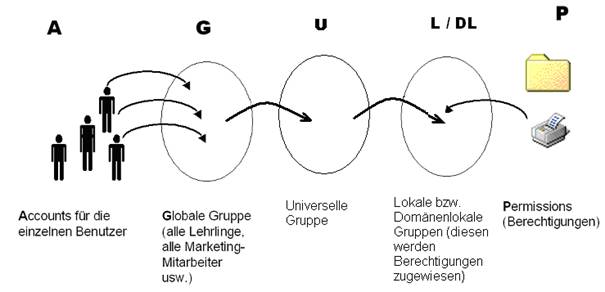

Abbildung 1: Zugriffsberechtigungen in Gesamtstrukturen mit nur einer Domäne

Abbildung 2: Zugriffsberechtigungen in Multi-Domänen-Gesamtstrukturen

Globale Gruppen können nur User der eigenen Domäne enthalten.

Lokale Gruppen können auch User von anderen Domänen enthalten.

Globale Gruppen können in lokale Gruppen eingefügt werden, aber nicht umgekehrt!

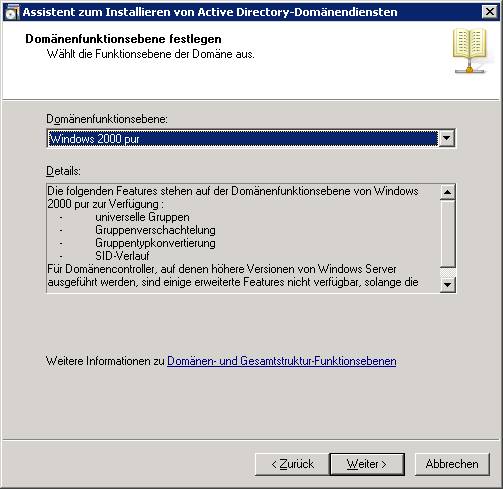

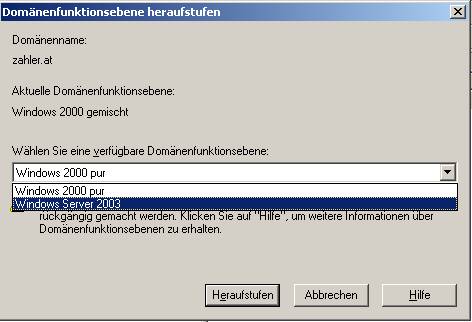

4.3 Domänen-Funktionsebenen von Windows Server 2008-Domänen:

Grundsätzlich geht es dabei darum, welche Betriebssysteme von Domänencontroller-PCs unterstützt werden. Es sollte eine möglichst hohe Domänenfunktionsebene angestrebt werden.

· Windows 2000 pur (native): Standardeinstellung; Windows Server 2008 DCs, Windows Server 2003 DCs, Windows 2000 DCs

· Windows Server 2003: Windows Server 2003 DCs, Windows Server 2008 DCs

· Windows Server 2008: nur Windows Server 2008 DCs

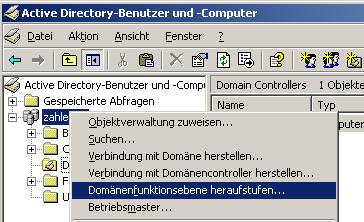

Ändern der Domänenfunktionsebene:

Das Ändern der Domänenfunktionsebene erfolgt im Snap-In "Active Directory Benutzer und Computer".

Ausgangsstatus: Windows 2000 pur.

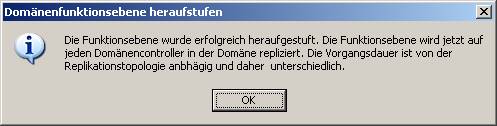

Durchführen der Umstufung:

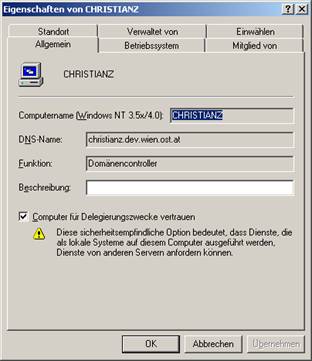

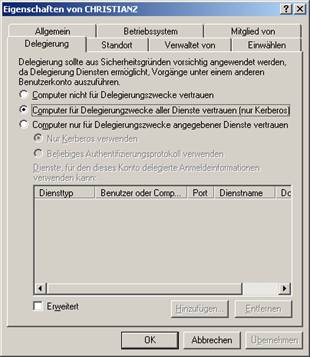

Die Änderungen lassen sich am besten in den Eigenschaften des Domänencontrollers verfolgen:

|

Vorher: |

Nachher: |

|

|

|

Verfügbare Funktionalität ab Domänenfunktionsebene „Windows 2000 pur“:

· universelle Gruppen

· Gruppenverschachtelung

· Gruppentypkonvertierung

· SID-Verlauf

Für Domänencontroller, auf denen höhere Versionen von Windows Server ausgeführt werden, sind einige erweiterte Funktionen nicht verfügbar, solange die Domäne sich auf der Funktionsebene von Windows 2000 pur befindet.

Verfügbare Funktionalität ab Domänenfunktionsebene „Windows Server 2003“:

· universelle Gruppen

· Gruppenverschachtelung

· Gruppentypkonvertierung

· SID-Verlauf

· Eingeschränkte Delegierung zur Nutzung der sicheren Delegierung von Benutzeranmeldeinformationen mithilfe des Kerberos-Authentifizierungsprotokolls.

· Updates für "lastLogonTimestamp": Das Attribut "lastLogonTimestamp" wird mit der letzten Anmeldezeit des Benutzers oder des Computers aktualisiert und innerhalb der gesamten Domäne repliziert.

· Möglichkeit, das Attribut "userPassword" als effektives Kennwort für "inetOrgPerson" und Benutzerobjekte zu verwenden.

· Möglichkeit, die Benutzer- und Computercontainer zum Festlegen eines neuen bekannten Speicherorts für Benutzer- und Computerkonten umzuleiten.

Verfügbare Funktionalität ab Domänenfunktionsebene „Windows Server 2008“:

· universelle Gruppen

· Gruppenverschachtelung

· Gruppentypkonvertierung

· SID-Verlauf

· Eingeschränkte Delegierung zur Nutzung der sicheren Delegierung von Benutzeranmeldeinformationen mithilfe des Kerberos-Authentifizierungsprotokolls.

· Updates für "lastLogonTimestamp": Das Attribut "lastLogonTimestamp" wird mit der letzten Anmeldezeit des Benutzers oder des Computers aktualisiert und wird innerhalb der gesamten Domäne repliziert.

· Möglichkeit, das Attribut "userPassword" als effektives Kennwort für "inetOrgPerson" und Benutzerobjekte festzulegen.

· Möglichkeit, die Benutzer- und Computercontainer zum Festlegen eines neuen bekannten Speicherorts für Benutzer- und Computerkonten umzuleiten.

· Replikationsunterstützung für SYSVOL durch das verteilte Dateisystem (DFS), das eine stabilere und genauer abgestimmte Replikation von SYSVOL-Inhalt ermöglicht.

· Unterstützung des Kerberos-Protokolls durch die erweiterten Verschlüsselungsdienste (AES 128 und 256).

· Letzte interaktive Anmeldeinformationen, mit denen der Zeitpunkt der letzten erfolgreichen interaktiven Anmeldung eines Benutzers, die Anzahl der fehlgeschlagenen Anmeldeversuche seit der letzten Anmeldung und der Zeitpunkt der letzten fehlgeschlagenen Anmeldung angezeigt werden.

· Abgestimmte Kennwortrichtlinien, die ermöglichen, dass Kennwort- und Kontosperrungsrichtlinien für Benutzer und globale Sicherheitsgruppen in einer Domäne angegeben werden können

4.4 Gesamtstruktur-Funktionsebenen von Windows Server 2008-Gesamtstrukturen:

Verfügbare Features ab Gesamtstruktur-Funktionsebene „Windows Server 2003“:

· Verknüpfte Wertreplikation zur Verbesserung der Replikation von Änderungen an Gruppenmitgliedschaften.

· Effizientere Erzeugung von komplexen Replikationstopologien durch die Konsistenzprüfung (KCC).

· Gesamtstrukturvertrauensstellung zur unkomplizierten Freigabe von internen Ressourcen innerhalb mehrerer Gesamtstrukturen.

Alle neuen in dieser Gesamtstruktur erstellten Domänen werden automatisch auf der Domänenfunktionsebene von Windows Server 2003 ausgeführt.

5 Gruppenrichtlinien

5.1 Konzept, Einrichten von Gruppenrichtlinien

Im Gegensatz zu NTFS-Berechtigungen (engl. permissions), die den Zugriff auf Dateien, Ordner und Drucker steuern, gibt es auch (Benutzer-)Rechte. Rechte sind unabhängig von Dateien und Ordnern, zum Beispiel das Recht, Netzwerkkonfigurationen zu ändern, Programme zu installieren oder die Uhrzeit umzustellen.

Gruppenrichtlinien (engl. group policies) dienen zur Steuerung von Benutzerrechten, aber auch zur zentralen Konfiguration von Benutzerumgebungen durch Ändern von Registry-Einträgen, zur Softwareverteilung oder Installation von X.509-Zertifikaten.

Man unterscheidet Computerrichtlinien und Benutzerrichtlinien.

Technisch gesehen bestehen Gruppenrichtlinien teils aus Registry-Einträgen, teils aus auf IntelliMirror-Technologie beruhenden Dateiübertragungsvorgängen.

Die Gruppenrichtlinien werden in „Gruppenrichtlinienobjekten“ (engl. group policy objects, GPOs) zusammengefasst.

Beachten Sie: GPOs alleine wirken weder auf Benutzer- noch auf Computerobjekte. Dafür muss erst eine Gruppenrichtlinienobjektverknüpfung erstellt werden, die angibt, auf welchen Active Directory-Container (Standort, Domäne, Organisationseinheit) die Richtlinien in diesem Objekt wirken sollen.

Diese Verknüpfung kann stattfinden:

- auf Standort-Ebene (Site-Ebene)

- auf Domänenebene (hier müssen Kennwort-, Überwachungs- und Kontorichlinien definiert werden)

- auf Organisationseinheiten-Ebene

- auf der Ebene des lokalen PCs

Dabei gilt, dass lokale Richtlinien beim Vorhandensein von Domänenrichtlinien überschrieben werden.

Ein Gruppenrichtlnienobjekt besteht aus zwei Komponenten:

|

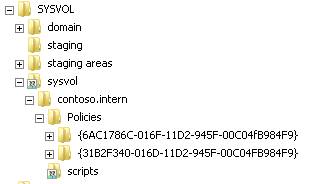

· Gruppenrichtlinienvorlage (GPT, Group Policy Template): Diese Vorlagen enthalten alle tatsächlichen Einstellungen und sind als Unterordner des Ordners %systemroot%\SYSVOL\Domäne\Policies sichtbar. Jede GPT ist durch eine GUID (Globally Unique Identifier) bezeichnet.

|

|

|

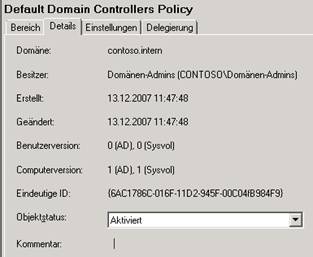

· Gruppenrichtliniencontainer (GPC, Group Policy Container): Darunter versteht man ein Active Directory-Objekt, in welchem Informationen zum Gruppenrichtlinienobjekt und zur Vorlage gespeichert sind. So ist etwa feststellbar, welche GUID das Gruppenrichtlinienobjekt hat. |

|

Die verfügbaren Einstellungen stammen aus XML-Dateien mit der Dateierweiterung *.admx, die unter C:\windows\policyDefinitions gespeichert sind. Standardmäßig werden alle *.admx-Dateien geladen. (Anmerkung: Bis Windows XP/Windows 2003 waren es Textdateien mit der Dateierweiterung *.adm.)

Jede Richtlinie ist in diesen Definitionen durch einen Abschnitt etwa folgender Gestalt repräsentiert (Beispiel: Abschalten der Vista-Sidebar):

<policy name="TurnOffSidebar_1" class="User" displayName="$(string.TurnOffSidebar)" explainText="$(string.TurnOffSidebar_Explain)" key="Software\Microsoft\Windows\CurrentVersion\Policies\Windows\Sidebar" valueName="TurnOffSidebar">

<parentCategory ref="Sidebar" />

<supportedOn ref="windows:SUPPORTED_WindowsVista" />

<enabledValue>

<decimal value="1" />

</enabledValue>

<disabledValue>

<decimal value="0" />

</disabledValue>

</policy>

Der Wert im Attribut key entspricht der Registry-Einstellung, die durch diese Richtlinie beeinflusst wird.

Die erklärenden Texte, die in der GPMC angezeigt werden, sind in Unterordnern dieses Ordners – sprachlich getrennt – enthalten (deutsche Texte im Unterordner de-de, englische Texte im Unterordner en-us usw.).

Auf diesem Weg kann das Konzept der Gruppenrichtlinien jederzeit erweitert werden.

Die Bezeichnung „Gruppenrichtlinien“ ist insofern irreführend, als diese Richtlinien nicht mit Active Directory-Gruppen verknüpft werden können.

Für die Verwaltung lokaler Gruppenrichtlinien öffnet man direkt die Konsolendatei gpedit.msc.

Die Ausführung von Gruppenrichtlinien wird seit Windows Vista von einem eigenen Clientdienst durchgeführt, dem „Gruppenrichtlinienclient“ (gpsvc).

Aktualisieren von Gruppenrichtlinien:

Durch Ausführen von

gpupdate /force

auf dem Zielcomputer (ab Windows XP) werden die Gruppenrichtlinien sofort aktualisiert.

Ist auf dem Zielcomputer Windows 2000 installiert, so muss stattdessen folgender Befehl ausgeführt werden:

secedit /refreshpolicy MACHINE_POLICY

secedit /refreshpolicy USER_POLICY

Das Programm secedit (mit einer Fülle von Parametern und Optionen) steht auch auf späteren Plattformen zur Verfügung, sollte aber durch die Tools gpupdate und gpresult ersetzt werden.

5.2 Gruppenrichtlinienverarbeitung durch CSE (Client Side Extensions)

Die Client Side Extensions sind der Grund, warum Gruppenrichtlinien

überhaupt auf Windows 2000, XP und 2003 funktionieren und nicht auf älteren

oder anderen Systemen. Gruppenrichtlinien werden zwar vom Server übergeben,

aber nicht von Haus aus auf dem Client verarbeitet. Damit die Zielrechner

"verstehen", was der Server da gerade übergeben möchte und

"wie" diese Information vor allem "wo" angewendet wird, das

entscheidet die CSE. Die Verarbeitung der Anweisung ist also komplett die

Aufgabe des Ziels. Der Server stellt nur die Information zur Verfügung.

CSEs werden über DLL-Dateien gesteuert die beim Anmeldeprozess (winlogon) in

einer bestimmten Reihenfolge verarbeitet werden. Die lokal vorhandene

Systemdatei (DLL) kann die Steuerungsinformationen, die über die

Gruppenrichtlinie eingestellt ist für das lokalen System auslesen und in das

System integrieren. Die Übernahme und der Eintrag der Richtlinien erfolgt mit

SYSTEM-Berechtigungen.

Microsoft Client

Side Extensions, Reihenfolge und die dazugehörige DLL:

|

Reihenfolge |

Name der CSE |

zugehörige DLL |

GUID der CSE |

|

1. |

Registrierungsrichtlinienverarbeitung |

userenv.dll |

35378EAC-683F-11D2-A89A-00C04FBBCFA2 |

|

2. |

Richtlinie für Drahtlosnetzwerke (erst ab XP, 2003 und höher) |

gptext.dll |

0ACDD40C-75AC-47ab-BAA0-BF6DE7E7FE63 |

|

3. |

Ordnerumleitung |

fdeploy.dll |

25537BA6-77A8-11D2-9B6C-0000F8080861 |

|

4. |

Festplattenkontingente (Quotas) |

dskquota.dll |

3610EDA5-77EF-11D2-8DC5-00C04FA31A66 |

|

5. |

QoS (Quality of Service, Netzwerklastenausgleich) |

gptext.dll |

426031c0-0b47-4852-b0ca-ac3d37bfcb39 |

|

6. |

Scriptrichtlinienverarbeitung |

gptext.dll |

42B5FAAE-6536-11D2-AE5A-0000F87571E3 |

|

7. |

Sicherheitsrichtlinien |

scecli.dll |

827D319E-6EAC-11D2-A4EA-00C04F79F83A |

|

8. |

Internet Explorer Voreinstellungsmodus |

iedkcs32.dll |

A2E30F80-D7DE-11d2-BBDE-00C04F86AE3B |

|

9. |

Verschlüsselndes Dateisystem (EFS) |

userenv.dll |

B1BE8D72-6EAC-11D2-A4EA-00C04F79F83A |

|

10. |

Sofwarezuweisung |

appmgmts.dll |

C6DC5466-785A-11D2-84D0-00C04FB169F7 |

|

11. |

IP Security (IPSec) |

gptext.dll |

E437BC1C-AA7D-11D2-A382-00C04F991E27 |

Wie man der oberen Tabelle entnehmen kann, existieren mehr CSEs als einzelne DLLs. Das Schaubild verdeutlicht es etwas einfacher.

Die Liste der

registrierten Client Side Extensions findet man in der Registry unter:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows

NT\CurrentVersion\Winlogon\GPExtensions

5.3 Group Policy Management Console (GPMC)

Als Feature steht die GPMC zur Verfügung, die eine konsistente Verwaltung von Gruppenrichtlinienobjekten ermöglicht. Auf Domänencontrollern wird dieses Feature automatisch vom Server-Manager mitinstalliert.

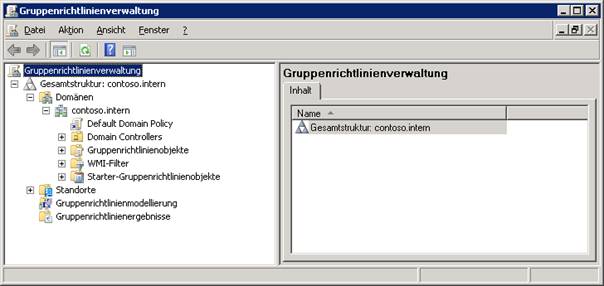

In der Baumstruktur auf der linken Seite der Konsole navigiert man zunächst in die Gesamtstruktur (in unserem Beispiel: contoso.intern) und wählt dann die Domäne aus (hier die Stammdomäne der Gesamtstruktur, ebenfalls mit dem Namen contoso.intern).

Im Container „Gruppenrichtlinienobjekte“ findet man alle GPOs, die zur ausgewählten Domäne gehören. „Starter-Gruppenrichtlinienobjekte“ sind selbsterstellte Vorlagen, die bereits häufig benötigte Einstellungen enthalten und aus denen neue GPOs konfiguriert werden können.

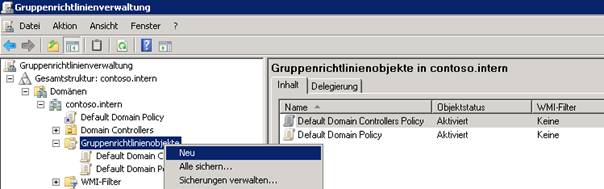

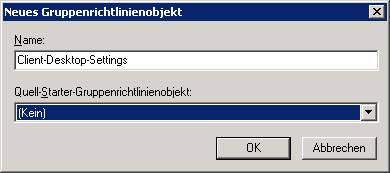

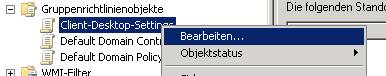

Das Einrichten eines neuen Gruppenrichtlinienobjekts erfolgt in mehreren Schritten:

Schritt 1: Anlegen eines neuen GPOs

Schritt 2: Konfiguration der Einstellungen (Beispiele siehe Kap. 5.4!)

Es startet der Gruppenrichtlinien-Editor (gpedit.msc). In diesem können etwa 2500 Gruppenrichtlinien konfiguriert werden.

Es gibt drei Status-Angaben:

· Nicht konfiguriert: Dies bedeutet, dass die zu dieser Einstellung keine Richtlinie existiert. Für das entsprechende Verhalten werden die Standard-Einstellungen des Betriebssystems verwendet.

· Aktiviert: Die Einstellung wird aktiviert und gegebenenfalls mit ergänzenden Angaben konfiguriert.

· Deaktiviert: Die Einstellung wird bewusst außer Kraft gesetzt.

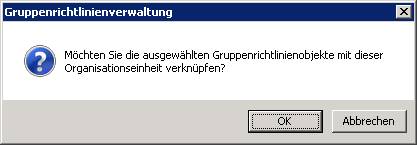

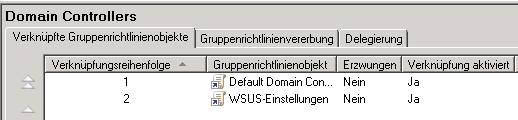

Schritt 3: Verknüpfen des GPOs mit einem Active Directory-Container (durch Drag & Drop)

Ergebnis: Eine GPO-Verküpfung wird auf der Organisationseinheit erzeugt.

5.4 Beispiele aus der Praxis

Folgende Gruppenrichtlinien könnte man ändern:

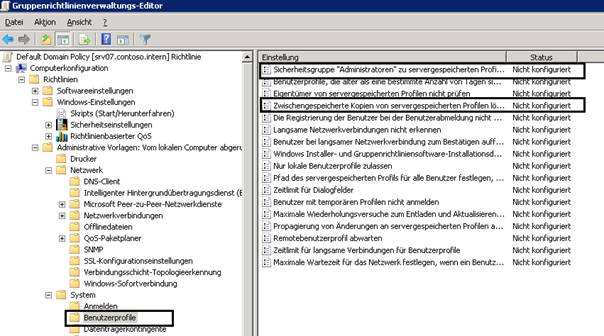

1. Richtlinien für servergespeicherte Benutzerprofile:

Besonders wichtige Richtlinien:

· „Zwischengespeicherte Kopien von servergespeicherten Profilen löschen“: wichtig bei Workstations, an denen sich viele verschiedene Benutzer anmelden.

· „Sicherheitsgruppe ‚Administratoren‘ zu servergespeicherten Profilen hinzufügen“: Dies ermöglicht einen raschen Zugriff auf Profildaten im Notfall, wenn der Benutzer selbst nicht mehr auf diese Daten zugreifen kann.

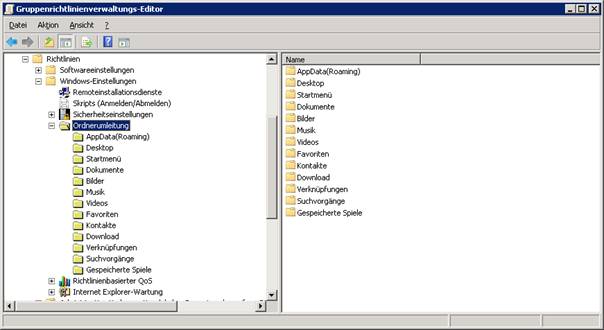

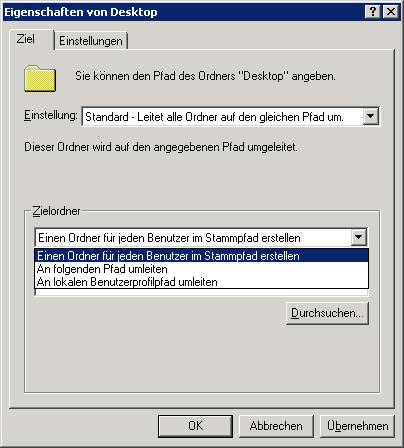

2. Ordnerumleitung: Um beim Anmeldevorgang die Datenmenge für den Download des servergespeicherten Profils gering zu halten, empfiehlt es sich, für verschiedene Ordner im Benutzerprofil Umleitungen auf eine Netzwerkfreigabe einzurichten.

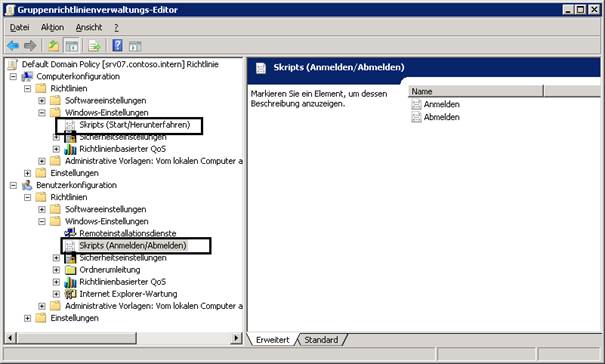

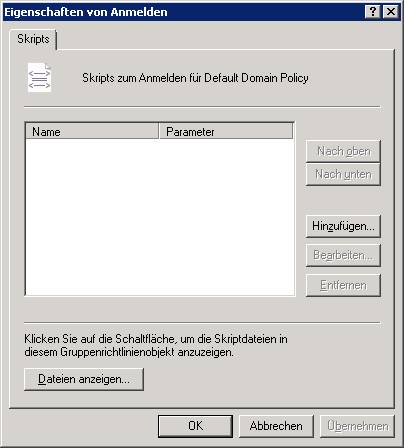

3. Anmeldeskript definieren und zuweisen:

Anmeldeskripte werden häufig verwendet, um freigegebene Ordner/Drucker etc. in definierter Form beim Anmelden zuzuweisen.

Windows 2000/2003/2008 unterstützt zwei Arten von Skripten:

Windows Scripting Host (in VBScript oder JavaScript geschrieben)

Batch-Dateien, bestehend aus Kommandozeilenbefehlen (nicht mehr empfohlen)

Beispiel für eine Batchdatei als Anmeldeskript:

dim wshnetwork

Set wshnetwork = WScript.CreateObject("WScript.Network")

wshnetwork.mapNetworkDrive "I:", "\\Rechner\Freigabename"

wshnetwork.AddWindowsPrinterConnection \\Rechner\Druckerfreigabename

wshnetwork.SetDefaultPrinter "\\Rechner\Freigabename"

Dieses Skript wird unter dem Namen logon.vbs in folgende Ordnerstruktur gespeichert:

\\contoso.intern\sysvol\contoso.intern\Policies\{31B2F340-016D-11D2-945F-00C04FB984F9}\ USER\Scripts\LogonUSER\Scripts\LogoffMACHINE\Scripts\StartupMACHINE\Scripts\Shutdown

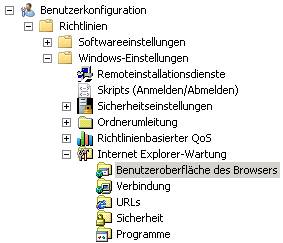

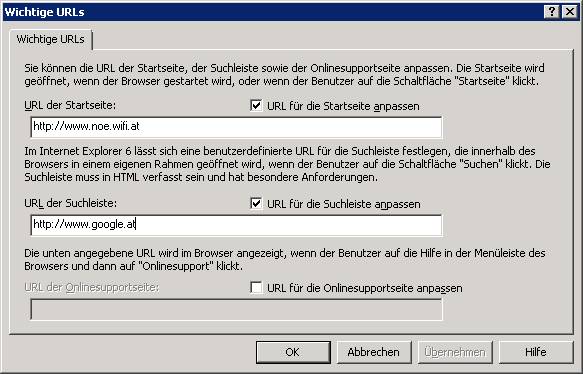

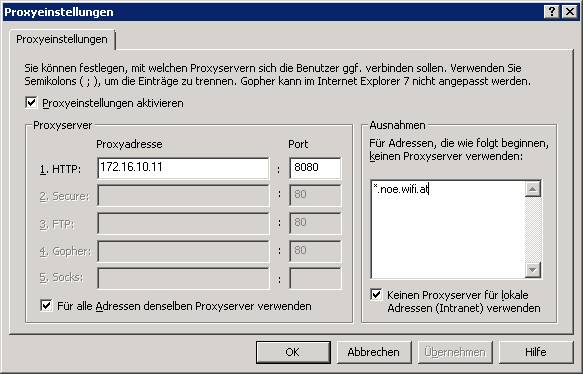

4. Einstellungen für Internet Explorer: Proxy, Startseite etc.

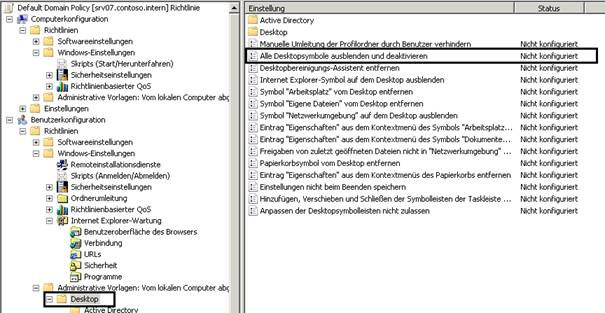

5. Desktop-Richtlinien

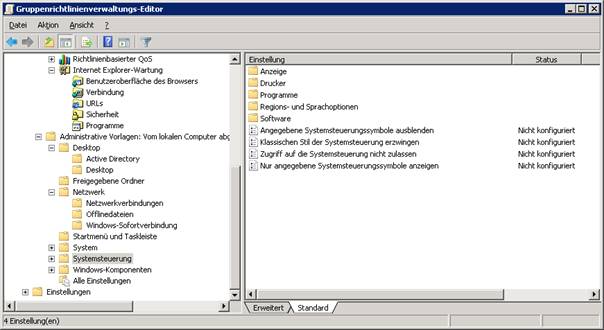

6. Richtlinien für die Systemsteuerung:

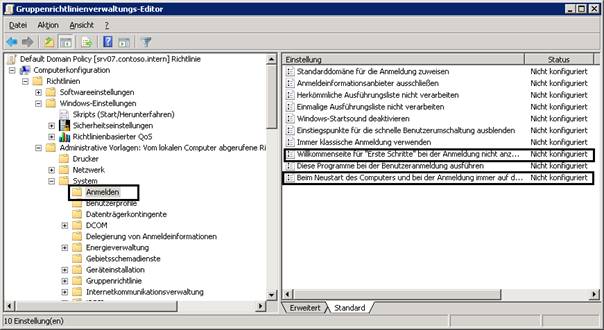

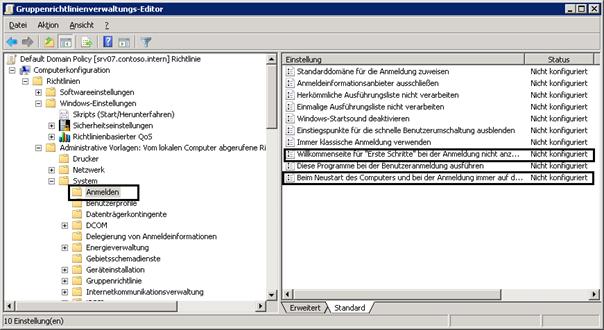

7. Aktionen beim Anmeldevorgang:

· Die Richtlinie „Willkommenseite für ‚Erste Schritte‘ bei der Anmeldung nicht anzeigen“ beseitigt ein oft unerwünschtes Feature.

· Die Richtlinie „Beim Neustart des Computers und bei der Anmeldung immer auf das Netzwerk warten“ bewirkt, dass eine Benutzeranmeldung immer erst dann möglich ist, wenn der TCP/IP-Stack vollständig initialisiert ist. Dies verhindert beispielsweise Probleme mit bestimmten Gruppenrichtlinien.

5.5 Zusammenwirkung mehrerer GPOs

Es kann vorkommen, dass mehrere GPOs mit widersprüchlichen Einstellungen wirken können.

Hier gilt grundsätzlich:

· Die Reihenfolge der Verarbeitung bestimmt die Wirkung. Standardmäßig erfolgt die zeitliche Verarbeitung der Gruppenrichtlinienobjekte gemäß der logischen Hierarchie im Active Directory:

1. lokales Gruppenrichtlinienobjekt

2. mit dem Standort verknüpfte GPOs

3. mit der Domäne verknüpfte GPOs

4. mit der Organisationseinheit verknüpfte GPOs

Dies bedeutet, dass OU-Einstellungen zum Schluss angewendet werden und daher vorher getroffene Einstellungen überschreiben.

· Da Benutzerrichtlinien später verarbeitet werden als Computerrichtlinien, gelten im Fall widersprüchlicher Einstellungen immer die Benutzerrichtlinien (dieses Verhalten kann aber geändert werden).

· Sind mit einem AD-Container mehrere GPOs verknüpft, so gelten Prioritätseinstellungen. Das Gruppenrichtlinienobjekt mit der Verknüpfungreihenfolge 1 hat höchste Priorität und wird daher als letztes verarbeitet. Die Reihenfolge kann jederzeit verändert werden.

Es gibt aber einige Möglichkeiten, dieses Standardverhalten zu ändern:

|

· Erzwungen: Diese Eigenschaft bezieht sich auf die GPO-Verknüpfung, nicht auf das GPO selbst. Auswirkung: Die im verknüpften GPO-Einstellungen „schlagen durch“ auf alle untergeordneten Container; sie werden von nachfolgenden GPOs nicht mehr überschrieben. Der Administrator kann dadurch Einstellungen erzwingen, die nicht mehr widerrufen werden können. Anmerkung: Man kann ein und dasselbe GPO einmal „erzwungen“ und ein anderes Mal „nicht erzwungen“ verknüpfen! |

|

|

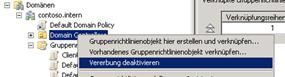

· Vererbung deaktivieren: Diese Eigenschaft bezieht sich auf einen AD-Container (zum Beispiel die Domäne oder eine Organisationseinheit). Diese Einstellung bedeutet, dass dieser Container keine Einstellungen aus GPOs übernimmt, die mit übergeordeten Objekten verknüpft sind. Anmerkung: Erzwungene GPOs werden aber trotz deaktivierter Vererbung durchgesetzt!

|

|

5.6 Filtern von GPOs

Diese Einstellungen müssen dann getroffen werden, wenn ein GPO nicht auf alle Benutzer oder alle Computer angewendet werden soll.

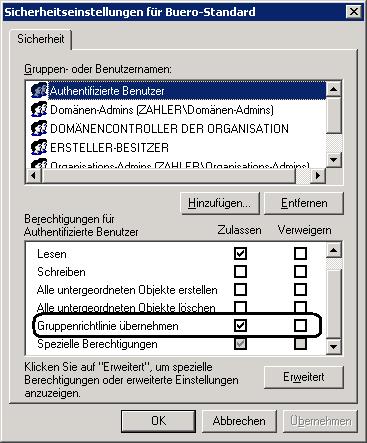

· Sicherheitsfilterung: Damit wird Mitgliedern bestimmter Sicherheitsgruppen (etwa den Domänen-Admins) verboten, ein GPO zu übernehmen. Navigieren Sie auf die gewünschte Gruppenrichtlinie und öffnen Sie die Karteikarte „Delegierung“. Dort klicken Sie auf die Schaltfläche „Erweitert“, um die detaillierten Sicherheitseinstellungen anzuzeigen.

· WMI-Filterung: Damit werden mit WQL (WMI Query Language) diejenigen Computer- oder Benutzerkonten ausgewählt, die das GPO übernehmen dürfen.

5.7 Troubleshooting

Ursache 1: Um Gruppenrichtlinienobjekte verarbeiten zu können, muss der DFS-Client (Distributed File System) am Windows XP-Client aktiviert sein (Quelle: Microsoft Knowledge Base Artikel 314494). Nur der DFS-Client ist nämlich in der Lage, auf die Freigabe \\Active Directory-Domänenname\Sysvol zuzugreifen. Das Problem tritt also unter folgenden Voraussetzungen auf:

- Der Windows XP-basierte Computer ist Mitglied einer

Domäne.

und - Der Microsoft Client des verteilten Dateisystems (DFS-Client) ist deaktiviert.

Merkmale: Gruppenrichtlinien werden nicht wie erwartet angewendet; Fehler "Ereigniskennung 1058" und "Ereigniskennung 1030" im Anwendungsprotokoll.

Problemlösung:

- Öffnen Sie die Registry mit dem Registrierdatenbank-Editor regedt32.exe und suchen Sie den Schlüssel „Mup“:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Mup

Setzen Sie den den Wert des Parameters DisableDFS auf 0; damit aktivieren Sie den DFS-Client. (Mit dem Wert 1 wäre der DFS-Client deaktiviert.)

- Aktivieren Sie außerdem die Datei- und Druckerfreigabe für Microsoft-Netzwerke auf der Schnittstelle. Gehen Sie hierzu folgendermaßen vor:

Klicken Sie auf Start, zeigen Sie auf Verbinden mit und klicken Sie anschließend auf Alle Verbindungen anzeigen.

Klicken Sie mit der rechten Maustaste auf die entsprechende Verbindung und klicken Sie anschließend auf Eigenschaften.

Klicken Sie auf die Registerkarte Allgemein.

Stellen Sie unter Von der Verbindung verwendete Komponenten sicher, dass das Kontrollkästchen neben Datei- und Druckerfreigabe für Microsoft-Netzwerke aktiviert ist, und klicken Sie anschließend auf OK.

Ursache 2: Windows XP-Clients zeigen unter Umständen den Desktop an, bevor die Gruppenrichtlinienverarbeitung abgeschlossen ist. Um diesen Fehler zu beheben, aktivieren Sie die Gruppenrichtlinie „Beim Neustart des Computers und beim Anmelden immer auf das Netzwerk warten“, wie in der Abbildung gezeigt.

6 Effizientes Hotfix-, Patch- und Service Pack-Management

Um ein sicheres IT-System zu betreiben, ist es unbedingt erforderlich, dass Sie Ihr IT-System durch Hotfixes und Servicepacks am aktuellsten Stand der Sicherheit halten.

Viele Viren entstehen durch Ausnutzen einer Sicherheitslücke, die bereits mit einem Patch behoben wurde ("Exploit" = Ausbeutung). Die Virenprogrammierer analysieren den Patch und finden daraus die Systemschwachstelle. Es wird nun ein Virus programmiert, der genau diese Schwachstelle nutzt. Die Virenprogrammierer rechnen nun damit, dass die meisten Anwender den Patch nicht installiert haben – was auch tatsächlich zutrifft. Der Zeitraum zwischen Erscheinen des Patches und Angriff verkürzt sich zusehends:

|

Malware |

Tage zwischen Patch und Angriff |

|

Nimda |

331 |

|

SQL Slammer |

180 |

|

Welchia / Nachi |

151 |

|

Blaster |

25 |

|

Sasser |

20 |

Microsoft veröffentlicht jeden zweiten Dienstag im Monat (abends zwischen 18.00 und 19.00 MEZ) die aktuellen Patches.

Für Arbeitsplatzrechner existiert die Funktion "Automatische Updates", die seit Windows XP SP 2 massiv verbessert wurde.

Erstmals bot Microsoft mit den Software Update Services (SUS) eine einfache Möglichkeit, Server und Workstations zentral zu aktualisieren. Der Software Update Server synchronisiert in zu definierenden Zeiten seine Hotfixes und Servicepacks mit einem Microsoft-Rechner. Der Administrator des Systems definiert dann über Gruppenrichtlinien, wann die Hotfixes und Servicepacks auf den Workstations eingespielt werden. Der Administrator braucht dann nur von Zeit zu Zeit neue Updates zentral über eine Intranetanwendung „approven“ (=freigeben), um seine IT-Infrastruktur auf dem

aktuellsten Stand der Sicherheit zu halten.

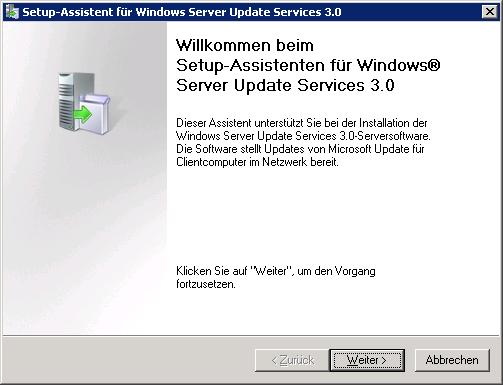

Der Nachfolger von SUS ist der 2005 fertiggestellte, noch umfassendere Windows Software Update Service (WSUS), mit dem nicht nur Betriebssystem-Upgrades, sondern auch Patches für Anwendungen (Office, Exchange etc.) von einem zentralen Punkt aus verteilt werden können.

Derzeit ist WSUS 3.0 die aktuelle Version, die sowohl auf Windows Server

2003 SP1 als auch auf Windows Server 2008 betrieben werden kann.

6.1 Automatische Updates

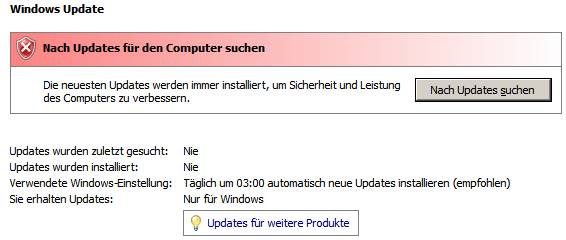

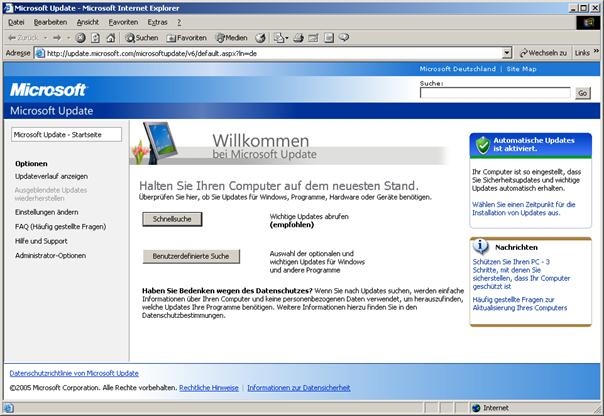

Für die manuelle Überprüfung eines Einzelsystems und die Möglichkeit, Updates zu automatisieren, eignet sich die Funktion "Automatische Updates" in der Systemsteuerung.

Es gibt eine neue Version der Windows Update-Website, mit der auch Patches und Updates für Office und Anwendungsprogramme gesucht werden können:

6.2 WSUS 3.0 (Windows Server Update Services)

Microsoft Windows Server Update Services (WSUS) stellt eine umfassende Lösung für das Verwalten von Updates in Ihrem Netzwerk zur Verfügung.

Web-Tipp: www.wsus.de (Website mit Anleitungen und Tipps rund um WSUS)

6.2.1 Installationsanforderungen:

Für einen Server mit bis zu 500 Clients gelten die folgenden Anforderungen:

· Windows Server 2003 SP1, Windows Server 2008

· 1 GHz-Prozessor

· 1 GB RAM

· Die Systempartition und die Partition, auf der WSUS installiert wird, müssen mit dem NTFS-Dateisystem formatiert sein.

· Für die Systempartition ist mindestens 1 GB freier Speicher erforderlich.

· Für den Datenträger, auf dem WSUS Inhalt speichert, sind mindestens 6 GB freier Speicher erforderlich; 30 GB werden empfohlen.

· Für den Datenträger, auf dem WSUS Setup Windows SQL Server 2005 Embedded Edition speichert, sind mindestens 2 GB freier Speicher erforderlich.

· Microsoft Internetinformationsdienste (IIS) 6.0

· Microsoft .NET Framework 2.0

· Intelligenter Hintergrundübertragungsdienst (BITS) 2.0

· Windows Installer 3.1 oder höher

· Microsoft Management Console 3.0

· Microsoft Report Viewer Redistributable 2005

Optional

· SQL Server 2005 Service Pack 1

Hinweis: WSUS 3.0 verwendet die Windows SQL Server™ 2005 Embedded Edition als Datenbanksoftware. Sie ist hier jedoch nicht aufgeführt, da die Standardinstallation von WSUS die Datenbanksoftware beinhaltet.

Nach dem Überprüfen der Installationsanforderungen können Sie WSUS installieren. Sie müssen sich mit einem Konto, das Mitglied der lokalen Gruppe Administratoren ist, auf dem Server anmelden, auf dem Sie WSUS installieren möchten. Nur Mitglieder der lokalen Gruppe Administratoren können WSUS installieren.

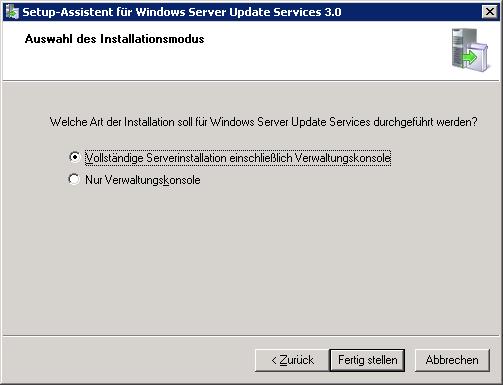

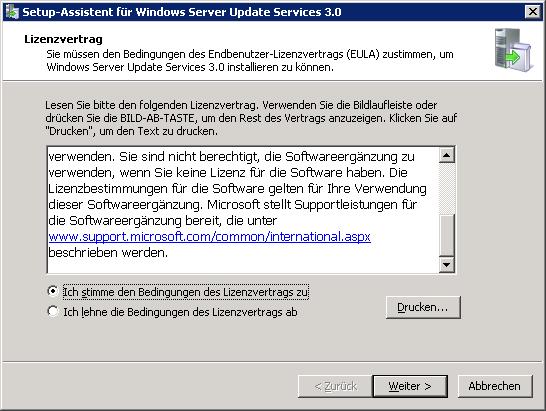

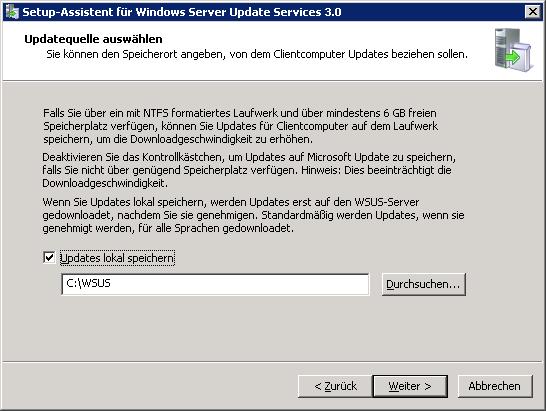

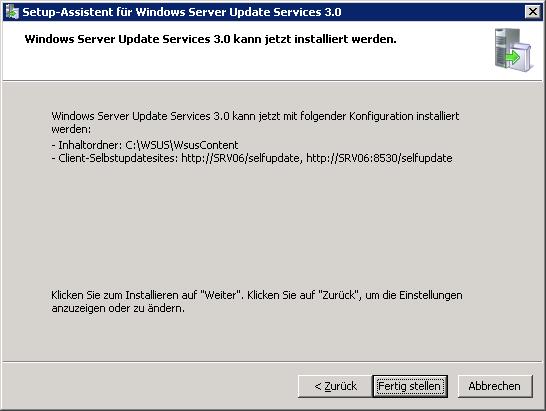

Beim folgenden Verfahren werden die standardmäßigen Installationsoptionen von WSUS für Windows Server 2008 verwendet (Ausnahme: Datenbankserver ist hier SQL Server 2005 Standard Edition); dazu gehören das lokale Speichern von Updates und das Verwenden der IIS-Standardwebsite auf Port 80.

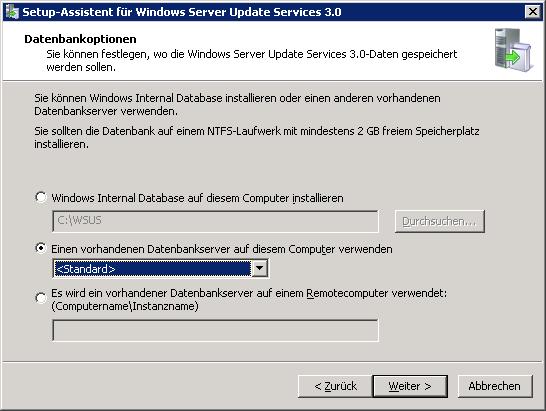

6.2.2 Installation:

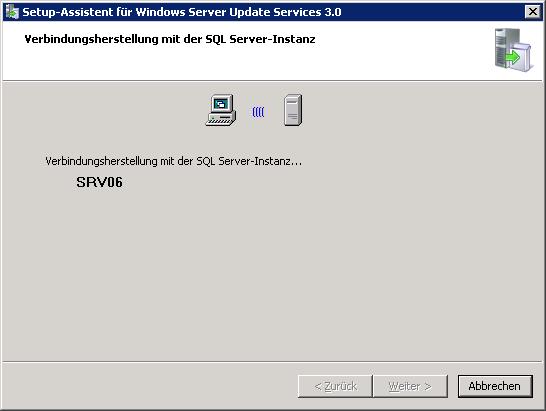

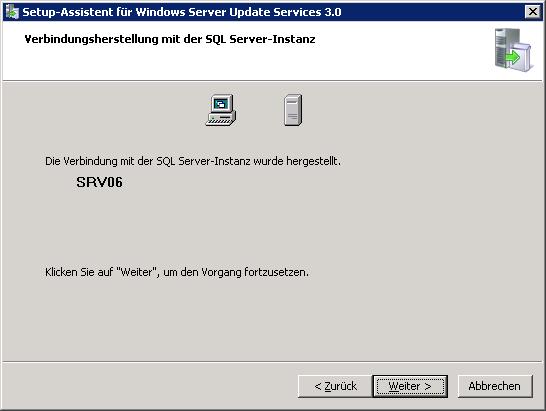

Auf der Seite Datenbankoptionen wählen Sie die Software aus, die zum Verwalten der WSUS-Datenbank verwendet wird. Standardmäßig bietet WSUS Setup an, SQL Server 2005 Embedded Edition (auch: Windows Internal Database) zu installieren, wenn auf dem Computer für die Installation Windows Server 2003/2008 ausgeführt wird. Wenn Sie SQL Server 2005 Embedded nicht verwenden können, müssen Sie eine SQL Server-Instanz bereitstellen, die WSUS verwenden kann. Klicken Sie dazu auf Einen vorhandenen Datenbankserver auf diesem Computer verwenden, und geben Sie den Namen der Instanz in das Feld SQL-Instanzname ein.

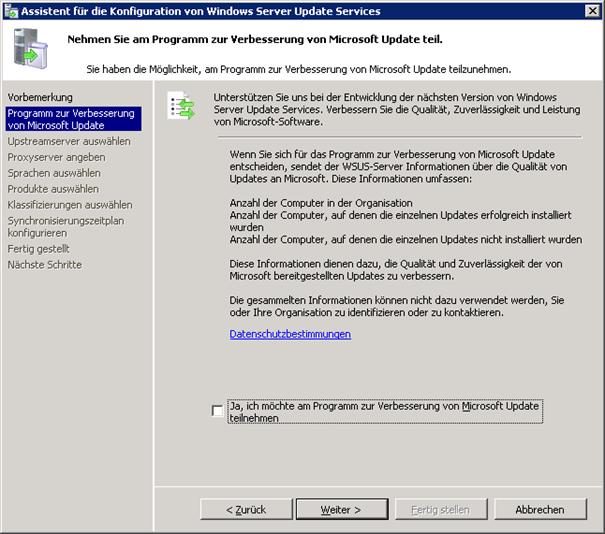

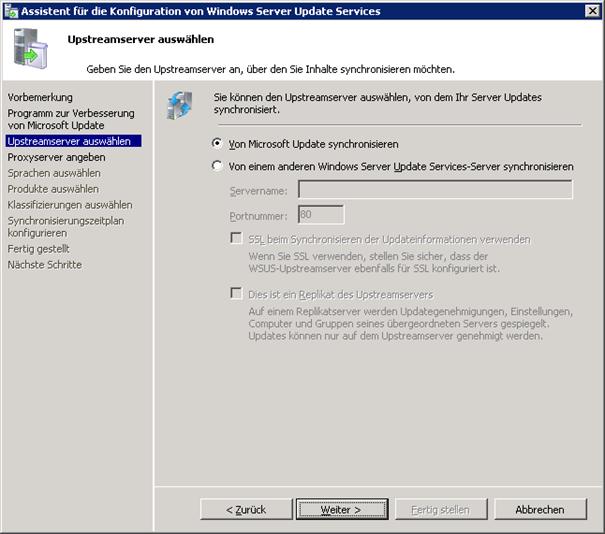

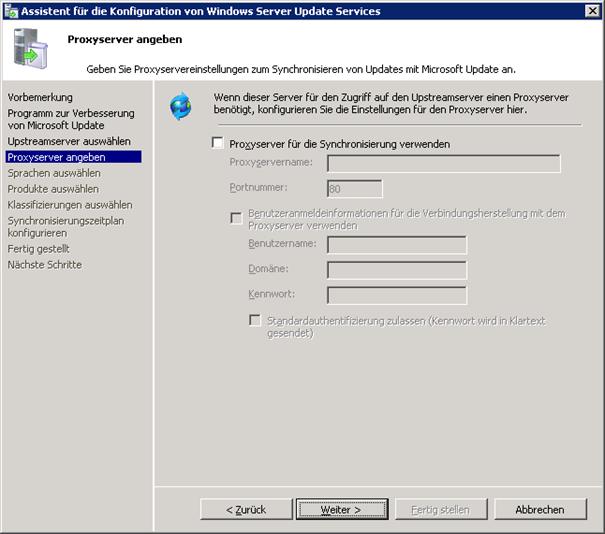

6.2.3 Konfiguration der Microsoft Windows Update Services:

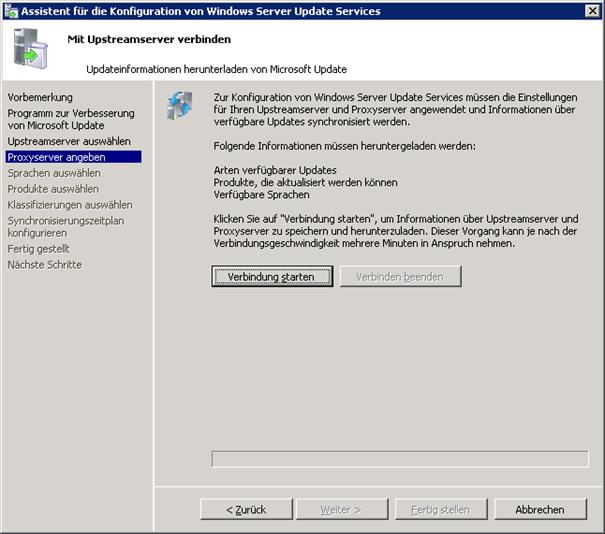

Nach dem Konfigurieren der Netzwerkverbindung können Sie Updates erhalten. Standardmäßig ist WSUS so konfiguriert, dass wichtige Updates und Sicherheitsupdates für alle Microsoft-Produkte gedownloadet werden. Um Updates zu erhalten, müssen Sie den WSUS-Server synchronisieren.

Beim Synchronisieren kontaktiert der WSUS-Server Microsoft Update. Wenn der Kontakt hergestellt ist, ermittelt WSUS, ob seit der letzten Synchronisierung neue Updates zur Verfügung gestellt wurden. Da es sich hier um die erste Synchronisierung des WSUS-Servers handelt, sind alle Updates verfügbar und können von Ihnen für die Installation genehmigt werden.

Um das WSUS-Verwaltungs-Snap-In zu starten, klicken Sie auf dem WSUS-Server auf Start, zeigen Sie auf Alle Programme, zeigen Sie auf Verwaltung, und klicken Sie dann auf Microsoft Windows Server Update Services.

Sie können aus wählen, ob der neue WSUS-Server von einem Microsoft Update-Server oder von einem bereits bestehenden WSUS-Server synchronisiert werden soll.

Für die Verbindung zwischen Microsoft Update und WSUS müssen die Ports 80 und 443 offen sein. Sie können jedoch auch mehrere WSUS-Server so konfigurieren, dass sie mit einem benutzerdefinierten Port synchronisiert werden.

6.2.4 Konfiguration der automatischen Aktualisierung:

Für WSUS-Clientcomputer ist eine kompatible Version der automatischen Updates erforderlich. WSUS Setup konfiguriert Internetinformationsdienste (Internet Information Services, IIS) automatisch so, dass die neueste Version der automatischen Updates an jeden Clientcomputer verteilt wird, der den WSUS-Server kontaktiert.

Hinweis: Die meisten Versionen der automatischen Updates können auf den WSUS-Server verwiesen werden und aktualisieren sich automatisch auf die WSUS-kompatible Version (funktioniert seit Windows XP SP1).

Die beste Möglichkeit, die automatischen Updates zu konfigurieren, richtet sich nach Ihrer Netzwerkumgebung. In einer Active Directory-Umgebung können Sie ein Active Directory-basiertes Gruppenrichtlinienobjekt verwenden. Verwenden Sie in anderen Umgebungen ein lokales Gruppenrichtlinienobjekt.

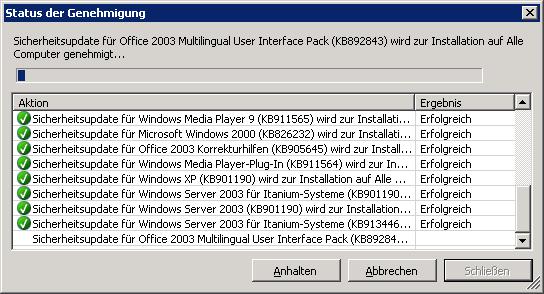

6.2.5 Genehmigen und Bereitstellen von Updates

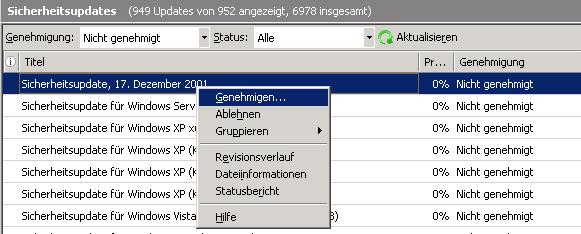

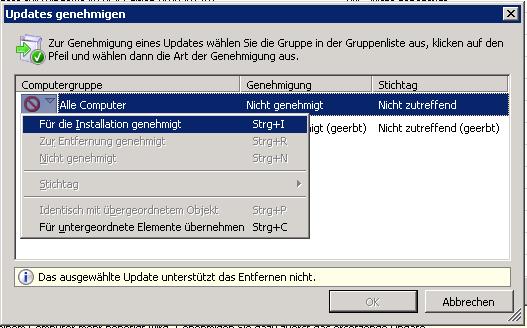

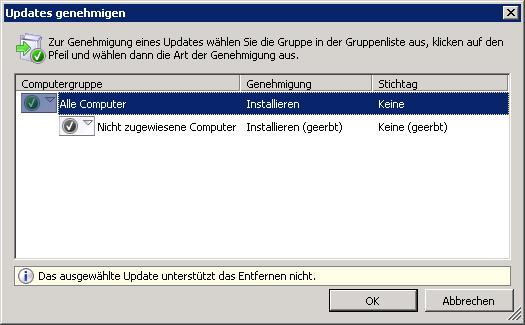

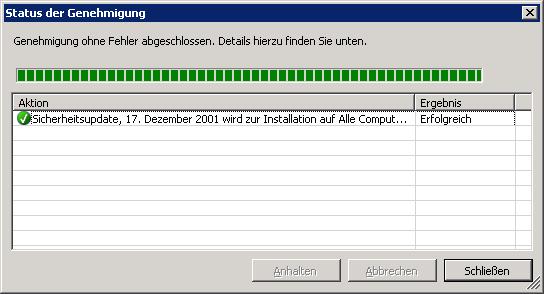

Die heruntergeladenen Updates werden nur dann übernommen, wenn sie genehmigt wurden. Navigieren Sie in der WSUS-Konsole auf „Alle Updates“ bzw. auf die Updates, die genehmigt werden sollen.

Es können natürlich auch mehrere Updates genehmigt werden. Unter Umständen müssen dafür mehrere Lizenzvereinbarungen bestätigt werden.

Nach 24 Stunden können Sie die WSUS-Berichterstattungsfunktion verwenden, um festzustellen, ob diese Updates auf den Computern bereitgestellt wurden.

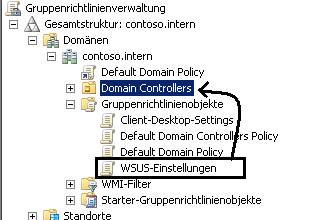

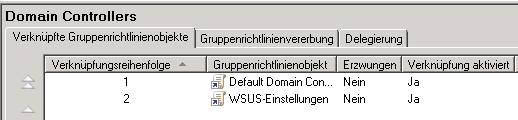

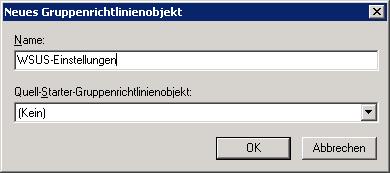

6.2.6 Konfiguration der WSUS-GPOs

Hinweis: Diese Einstellungen sind unter Windows 2000 standardmäßig nicht vorhanden; hier muss die administrative Vorlage WUAU.ADM eingebunden werden (vom Microsoft-Server gratis downloadbar).

Erstellen Sie ein neues Gruppenrichtlinienobjekt, das ausschließlich WSUS-Einstellungen enthält. Dieses GPO verknüpfen Sie entweder mit der Domäne oder mit den geeigneten Organisationseinheiten.

Öffnen Sie im Gruppenrichtlinieneditor den Zweig Computerkonfiguration – Administrative Vorlagen – Windows Komponenten – Windows Update und bearbeiten Sie die Richtlinie „Automatische Updates konfigurieren“:

|

· Stellen Sie ein, wann und wie oft Hotfixes vom SUS Server downgeloadet und installiert werden sollen

|

|

|

· Aktivieren Sie die Richtlinie „Internen Pfad für den Microsoft Updatedienst angeben“ · Stellen Sie hier die URL ein, die Sie im Abschlussdialog bei der Installation des SUS Servers erhalten haben

|

|

|

· Aktivieren Sie die Richtlinie „Zeitplan für geplante Installationen neu erstellen“ · Definieren Sie, wie lange nach dem Systemstart gewartet werden soll, bis verpasste Installationszeitpunkte nachgeholt werden.

|

|

|

· Aktivieren Sie die Richtlinie „Keinen automatischen Neustart für geplante Installationen durchführen“, damit die Workstations nicht während des Arbeitens neu gestartet werden Ab nun sind alle Workstations in der Domäne immer auf dem neuesten Stand (nicht vergessen, regelmäßig die neu erschienenen Updates zu genehmigen!). |

|

7 Datenträgerverwaltung, RAID

Datenträger und Dateisysteme werden vom Dienst für virtuelle Datenträger verwaltet.

7.1 MMC-Snap-In Datenträgerverwaltung, Grundlagen

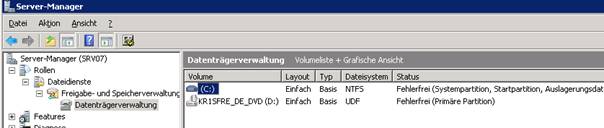

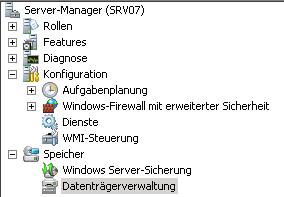

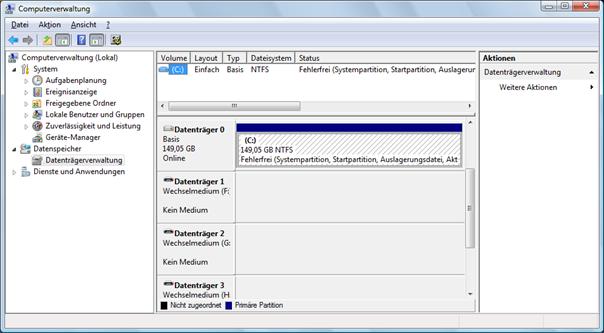

Das Snap-In „Datenträgerverwaltung“ sieht genauso aus wie unter Windows Vista und ist auch in der Computerverwaltung integriert. Dieses Snap-In kann auch über den Server-Manager jederzeit erreicht werden:

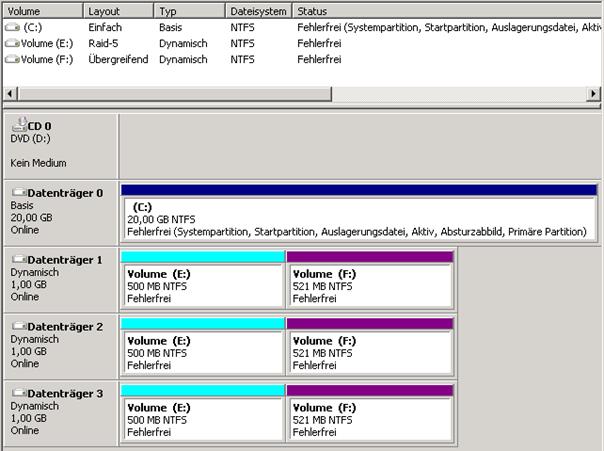

Windows-Betriebssysteme unterstützen seit Windows 2000 zwei Arten der Festplattenverwaltung:

· Basisdatenträger: Hier wird ein zu anderen Systemen kompatibler Master Boot Record erstellt und verwaltet. Daher gibt es für Basisdatenträger die Beschränkung auf max. 4 Partitionseinträge in den MBR. Auf Basisdatenträgern können bootfähige primäre und nicht bootfähige erweiterte Parititionen angelegt werden. Um erweiterte Partitionen für die Datenspeicherung nützen zu können, müssen innerhalb dieser Partitionen noch „logische Laufwerke“ definiert werden.

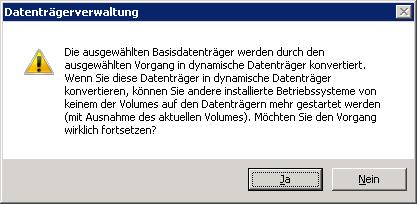

· Dynamische Datenträger: Proprietäres Microsoft-System, nicht kompatibel mit anderen Betriebssystemen (auch nicht mit Windows 9x oder NT 4.0). Nur auf dynamischen Datenträgern können RAID- oder übergreifende Laufwerke angelegt werden.

Basisdatenträger können ohne Datenverlust in dynamische Datenträger konvertiert werden; der umgekehrte Vorgang ist aber nicht möglich (es würde eine Neupartitionierung erfolgen, die alle bestehenden Daten unzugänglich macht).

Beim Konvertieren von Basis- zu dynamischen Datenträgern wird der Partitionierungsstil geändert. Partitionen auf dynamischen Datenträgern werden vom LDM (Logical Disk Manager) verwaltet.

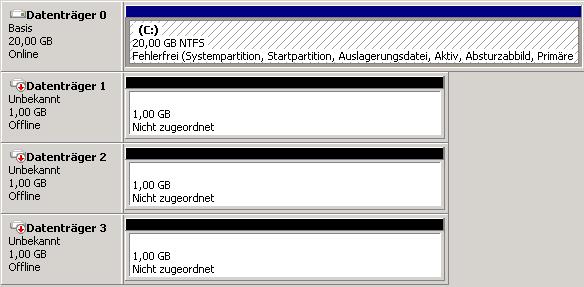

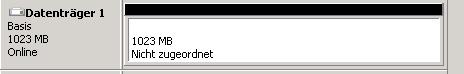

Neu eingebaute Festplatten werden zunächst mit dem Status „Offline“ angezeigt.

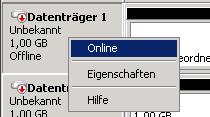

Zunächst müssen solche Datenträger online geschaltet werden:

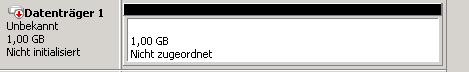

Der Status ändert sich dann nicht „nicht initialisiert“:

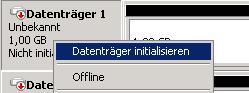

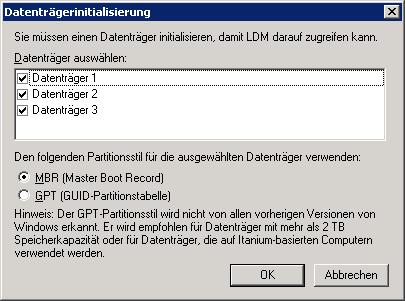

Durch die Initialisierung wird der Partitionsstil des Datenträgers festgelegt:

Erst nach der Initialisierung wird der Status auf „Online“ geändert:

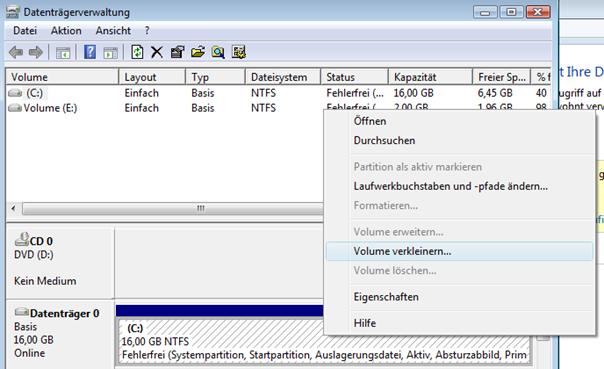

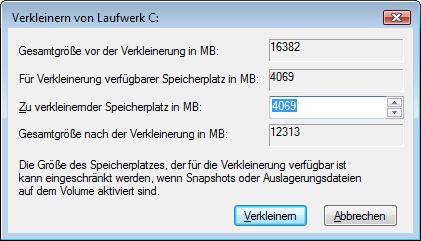

Verkleinern von Volumes: Ein Feature, das bisher nur in Drittanbietertools verfügbar war, ist das Verkleinern von Partitionen, um Platz für zusätzliche Volumes zu schaffen.

Für die Erstellung von Volumes stehen folgende Optionen zur Verfügung:

Auf Basisdatenträgern:

· Einfaches Volume

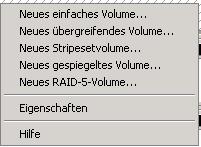

Bei Verwendung dynamischer Datenträger wird von Windows Server 2008 die Erstellung folgender Volume-Typen unterstützt:

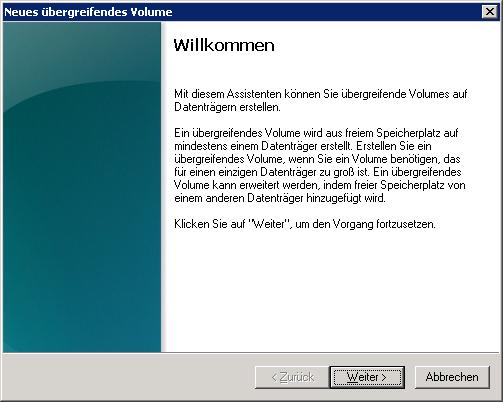

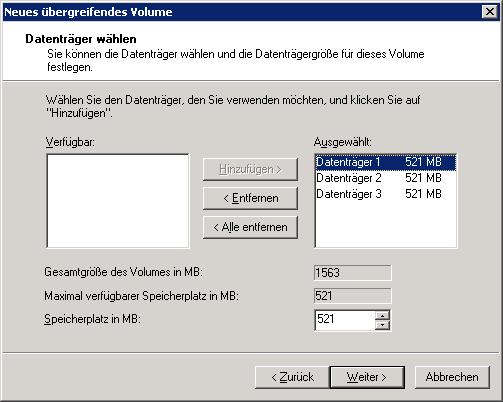

· Übergreifendes Volume: Diese Option wird verwendet, wenn der benötigte Platz auf einem Datenträger alleine nicht aufgebracht werden kann. Die Leistung wird nicht erhöht, es wird auch keine Redundanz angeboten. Fällt einer der Datenträger aus, so steht das gesamte Volume nicht zur Verfügung.

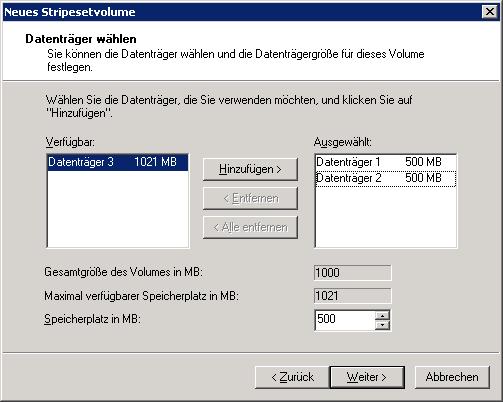

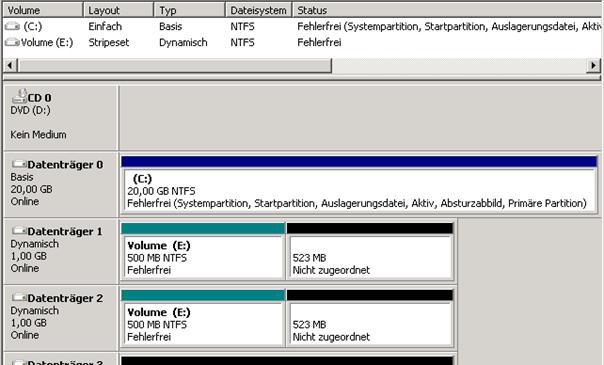

· Stripeset-Volume (auch: RAID 0-Datenträger)

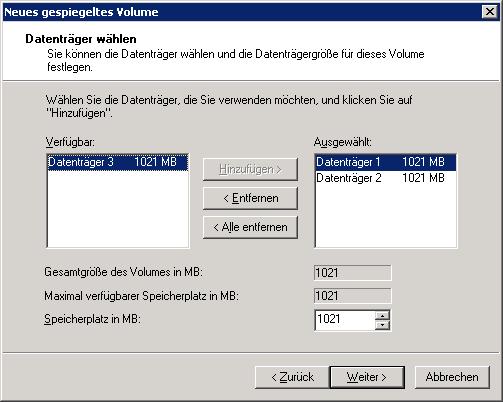

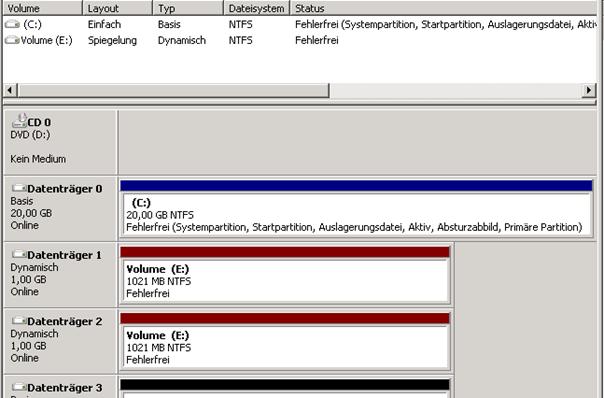

· Gespiegeltes Volume (auch RAID 1-Datenträger)

· Stripeset-Volume mit Parität (auch: RAID 5-Datenträger)

Es können immer aller Volume-Typen erzeugt werden:

Allerdings wird beim übergreifenden Volume, Stripeset-, gespiegelten oder RAID 5-Volume hingewiesen, dass eine Konvertierung in einen dynamischen Datenträger erfolgt:

7.2 RAID (Redundant Array of Inexpensive Disks) - Grundlagen

7.2.1 Konzept

Wächst das Netz, so steigen auch die Anforderungen an Sicherheit und Geschwindigkeit der Massenspeicher. Die heutigen Festplatten haben eine MTBF (mean time between failures, mittlerer Störabstand) von über 15 Jahren. Die typischen Zugriffszeiten liegen unter 10 ms. Dies bedeutet aber nicht, dass an sich bedingungslos auf diese Massenspeicher verlassen kann. Um nun den Datenzugriff zu beschleunigen und die Datensicherheit zu erhöhen, haben 1987 die Professoren Gibson, Katz und Patterson der Berkeley University den RAID-Standard (Redundant Arrays of Inexpensive Disks) definiert. Dieser Standard enthält verschiedene Definitionen, welche die Geschwindigkeit und die Zuverlässigkeit von Massenspeichern erhöhen. Dies geschieht in der Praxis durch überlappende Schreib- und Lesezugriffe.

7.2.2 RAID Level 0: Block Striping

Block Striping bedeutet, dass einzelne Datenblocks über mehrere Disks verteilt werden, also quasi in “Streifen” zerlegt werden. Eine Datenmenge von 20 GB kann etwa auf 4 Festplatten aufgeteilt werden (auf jeder dieser Festplatten befinden sich dann 5 GB Daten).

Die Blockgröße (Striping Depth) beträgt in den meisten Fällen 8kB, kann jedoch von 2 bis 32 kB gehen. Dateien, die größer als 8 kB sind, werden automatisch auf mehrere Disks aufgeteilt. Je nach gewählter Implementation werden mehrere kleine Files in einen block (Speicheroptimierung) oder jedes File immer in einem eigenen block (Geschwindigkeitsoptimierung) abgelegt. Fällt allerdings ein Laufwerk aus, so sind in aller Regel die dort gespeicherten Segmente verloren und somit die Daten des gesamten Arrays unbrauchbar. Deshalb trägt RAID Level 0 den Namen Redundant Array eigentlich zu Unrecht, da die Daten nicht redundant gespeichert werden und das Array somit keine Fehlertoleranz bietet. RAID 0 ist für Anwendungen interessant, bei denen ein hoher Datendurchsatz benötigt wird, ohne dass dabei die kontinuierliche Sicherheit von besonderer Bedeutung ist.

7.2.3 RAID Level 1: Disk Mirroring bzw. Disk Duplexing

Disk Mirroring bedeutet, dass zwei oder mehrere Disks genau dieselben Daten enthalten. Dabei wird aber der gleiche Controller verwendet. Wenn sowohl Controller als auch Disks doppelt vorhanden sind, so wird das so genannte Disk Duplexing realisiert:

Jede Information ist also doppelt auf den Festplatten gespeichert, wodurch sich die Schreibvorgänge etwas verlängern. Die Verteilung (bzw. die Verdoppelung) der Daten wird dabei wie folgt vorgenommen:

Das Lesen von Daten kann auf verschiedene Arten vonstatten gehen:

- Alle Daten werden von der ersten Disk gelesen, währen die zweite Disk nur als Backup-Disk dient.

- Die Daten werden alternierend von einer oder von der anderen Disk gelesen.

- Eine Leseanfrage wird an alle Disks geleitet; die erste antwortende Disk wird berücksichtigt. (Diese Vorgehensweise wurde von Novell bis zur NetWare Version 3.1 implementiert.)

- Die Daten werden normalerweise von der ersten Disk gelesen. Ist diese beschäftigt, so kommt die zweite Disk zum Zuge. (Diese Vorgehensweise ist von Novell in den Versionen 3.11 und 3.12 sowie 4.x implementiert.)

Beim Schreiben der Daten unter RAID 1 gibt es ebenfalls verschiedene Möglichkeiten:

- Die erste Disk wird sofort beschrieben, während die zweite Disk erste dann einen Schreibauftrag erhält, wenn sie nicht mehr beschäftigt ist.

- die Daten werden sofort auf beide Disks geschrieben; sobald beide Disks fertig sind, geht die Verarbeitung weiter. Diese zwar etwas langsamere Art bietet eine hohe Datensicherheit (wird von NetWare angewendet).

Obwohl RAID 1 die Verdoppelung der erforderlichen Speicherkapazität und damit der Kosten bedeutet, handelt es sich dabei um die am häufigsten implementierte Variante. In der Tat funktioniert RAID 1 bereits mit zwei Festplatten.

7.2.4 RAID Level 2: Interleaving

Bei dieser Variante von RAID werden die Daten nach dem Interleaving-Verfahren gespeichert. Das erste Segment einer Datei wird auf der ersten Festplatte abgelegt, das zweite Segment auf der zweiten und so weiter. Parallel dazu enthaltne mehrere zusätzliche Platten Prüfnummern und Zusatzinformationen, die im Notfall zur Rekonstruktion der Daten notwendig sind. RAID Level 2 hat im Netzwerkbereich praktisch keine Bedeutung und wird nur auf Großrechnern verwendet; aus diesem Grund wird auf eine weitergehende Darstellung verzichtet.

7.2.5 RAID Level 3: Synchronised Spindles

Bei RAID 3 arbeiten alle Festplatten parallel (synchronisiert). Eine separate Festplatte wird für die Paritätsinformationen verwendet, die im Notfall die Rekonstruktion der Daten erlaubt. So kann bei Ausfall einer Platte die Information mit Hilfe der restlichen Platten rekonstruiert werden.

Die Datenübertragungsgeschwindigkeit ist bei RAID 3 bis zu 4 Mal höher als bei einer einzelnen Disk, allerdings auf Kosten der Lesegeschwindigkeit, da die Steuerung immer nur einen Lesebefehl abarbeiten kann. Da die Dateien in kleinen Teilen über alle Platten verteilt sind, ist RAID 3 interessant für Anwendungen mit wenigen, aber sehr großen Dateien (z.B. Graphik, große Datenbanken, etc.). Für häufigen Zugriff auf kleine Dateien oder für intensiven Multitaskingbetrieb sollte RAID 3 nicht angewendet werden, da ein Lesevorgang alle Festplatten blockiert.

7.2.6 RAID Level 4: Block Striping with Parity

Raid Level 4 entspricht RAID 0 mit zusätzlicher Parity. Dies bedeutet, dass die einzelnen Datenblocks über mehrere Disks verteilt werden und eine zusätzliche Disk für die Paritätsinformationen eingesetzt wird.

Die Lesegeschwindigkeit ist dieselbe wie bei RAID 0 und theoretisch vier Mal schneller der einen einzelnen Festplatte. Die Schreiboperationen erfolgen jedoch relativ langsam, da das System nur einen Schreibvorgang nach dem anderen abarbeiten kann und zum Errechnen der Paritätsinformationen zuerst die Daten gelesen werden müssen. RAID 4 eignet sich daher für Anwendungen, bei denen viel gelesen, aber wenig geschrieben wird.

7.2.7 RAID Level 5: Block Striping with Distributed Parity

RAID 5 begegnet dem Problem der langsamen Schreibvorgänge unter RAID 4 mit dem Schreiben der Paritätsinformationen auf allen Disks (selbstverständlich werden die Daten nicht auf der gleichen Festplatte abgelegt wie die zugehörigen Paritätsinformationen):

RAID 5 wird unter Windows NT/2000 relativ häufig eingesetzt, da es prozentual weniger Speicher „vergeudet“ und zudem für Lesevorgänge eine erhöhte Performance bietet.

Funktionsweise der Paritätsprüfung:

RAID 4 und 5 verwenden eines der ältesten Verfahren zur Fehlerkorrektur, die Paritätsprüfung. Dazu verknüpft es die Daten der Nutzlaufwerke über eine logische Exklusiv-Oder-Operation (XOR) und speichert das Resultat auf einem eigenen Parity-Laufwerk. Das Ergebnis der Verknüpfung ist dann 1, wenn eine ungerade Anzahl von Bitstellen eine 1 aufweist. Bei einer geraden Anzahl dagegen ist das Ergebnis 0:

|

Parity-Generierung |

|

|

Laufwerk |

Inhalt |

|

Laufwerk A |

11101100 |

|

Laufwerk B |

10110011 |

|

Laufwerk C |

01001101 |

|

Parity-Laufwerk |

00010010 |

Fällt nun ein beliebiges Laufwerk aus, lassen sich durch ein erneutes XOR die verloren gegangenen Daten problemlos rekonstruieren:

|

Fehlerkorrektur durch Parity |

||||

|

|

vor dem Ausfall |

Ausfall eines Datenlaufwerks |

Ausfall des Parity-Laufwerks |

|

|

Laufwerk A |

11101100 |

11101100 |

11101100 |

|

|

Laufwerk B |

10110011 |

xxxxxxx |

10110011 |

|

|

Laufwerk C |

01001101 |

01001101 |

01001101 |

|

|

Parity-Laufwerk |

00010010 |

00010010 |

xxxxxxx |

|

|

Datenrekonstruktion |

|

10110011 |

00010010 |

|

7.2.8 RAID Level 6/7: Block Striping and Block Mirroring

RAID 6 stellt einen Versuch dar, gegenüber RAID 3 bis 5 die Ausfallsicherheit nochmals zu erhöhen. Bei diesen Verfahren darf nur eine Platte des Arrays ausfallen, da sich sonst die Daten nicht mehr per XOR rekonstruieren lassen. RAID 6 umgeht diese Einschränkung, indem es quasi ein RAID 5 um eine zusätzliches Parity-Laufwerk ergänzt. Zwar dürfen nun zwei Platten des Verbunds ausfallen, ohne dass Datenverluste auftreten. Die zusätzliche Sicherheit muss allerdings mit gegenüber RAID 3 bis 5 deutlich langsameren Schreibzugriffen erkauft werden.

Auch das proprietäre RAID 7 ist ähnlich wie RAID 5 aufgebaut. Allerdings setzt der Hersteller Storage Computer im Controller zusätzlich ein lokales Echtzeitbetriebssystem ein. Schnelle Datenbusse und mehrere große Pufferspeicher koppeln die Laufwerke vom Bus ab. Dieses asynchrone Verfahren soll Lese- wie Schreiboperationen gegenüber anderen RAID-Varianten erheblich beschleunigen. Zudem lässt sich, ähnlich wie bei RAID 6, die Paritätsinformation auch auf mehrere Laufwerke speichern.

7.2.9 Einsatz

Für den Einsatz der RAID-Technologie spricht, dass mehrere kleine Festplatten schneller sind als eine große Festplatte. Allerdings ist ein solches System störungsanfälliger, weshalb spezielle Sicherheitsmaßnahmen getroffen werden müssen. In keinem Fall darf aber ein RAID-System als Ersatz für einen regelmäßigen Backup angesehen werden. Grundsätzlich gilt, dass Data Striping die Leistungsfähigkeit stark verbessern kann, während! Data Duplexing den besten Datenschutz bietet. Neben den oben angesprochenen Hardwarelösungen gibt es für gewisse Fälle auch Softwarelösungen, die aber hier nicht weiter besprochen werden sollen.

Welcher RAID-Level gewählt werden soll, hängt von der Menge und Art der zu speichernden Daten ab. Folgende Fragen sollten gestellt werden:

- Wie wichtig – d.h. sicherheitsrelevant – sind Daten?

- Wie oft muss auf die Daten zugegriffen werden?

- Handelt es sich um wenige große oder viele kleine Dateien?

Die folgende Tabelle enthält einen Überblick über die verschiedenen Levels; als Vergleichsgröße beim Schreiben, Lesen und notwendigen Speicherplatz dient eine einfache Festplatte, während bei den Anwendungen die Eignung angegeben wird („+“ oder „++“ heißt schneller bzw. geeignet, „-„ oder „- -„ heißt langsamer bzw. ungeeignet).

|

Level |

Schreib-vorgänge |

Lesevorgänge |

gebotene Sicherheit |

Zusätzlicher Speicherplatz |

Komplexe Anwendungen |

|

Festplatte |

0 |

0 |

-- |

|

++ |

|

RAID 0 |

++ |

++ |

-- |

gleich |

++ |

|

RAID 1 |

+ |

+ |

++ |

doppelte Kapazität |

+ |

|

RAID 2 |

-- |

++ |

++ |

mindestens 2 Zusatzplatten |

-- |

|

RAID 3 |

+ |

-- |

++ |

eine Zusatzplatte |

-- |

|

RAID 4 |

- |

++ |

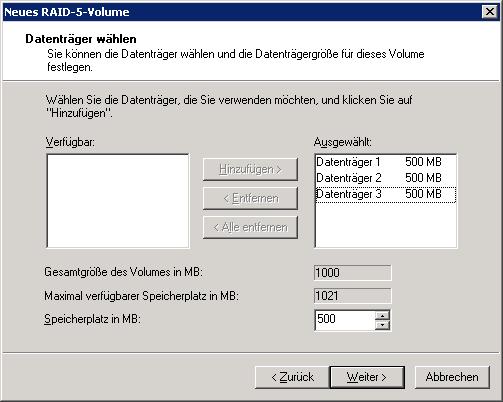

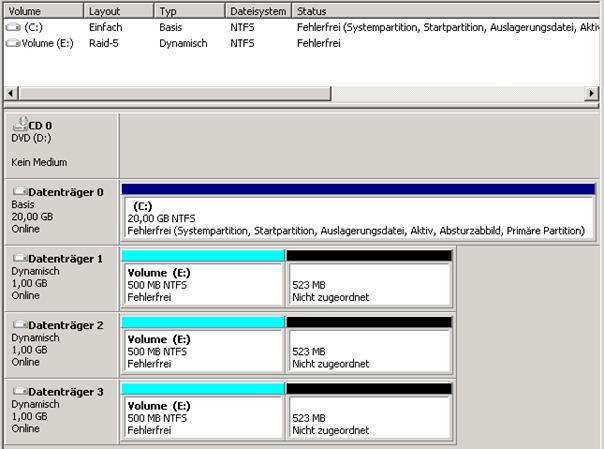

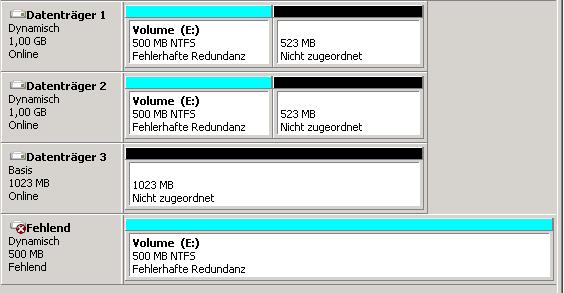

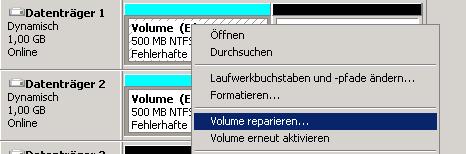

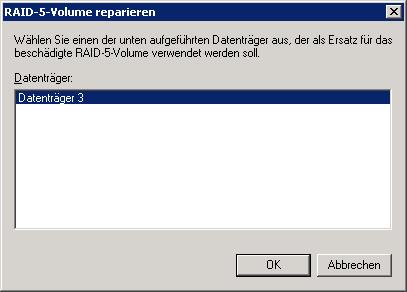

++ |