Der Verkaufsstart von Windows 7 ist nun

offiziell: ab 22.10.2009 wird Windows 6.1 (so die interne Versionsnummer) in

den Regalen stehen (Vergleich: Windows Vista hatte 6.0). Gemeinsam mit Windows

7 wurde auch das binärkompatible Serverbetriebssystem Windows Server

2008 R2 (dieser nur mehr als 64 bit-Version) entwickelt.

|

Die mit Windows Vista eingeführten

Sicherheitsfeatures wurden benutzerfreundlicher, außerdem wurde der

Ressourcenbedarf im Hinblick auf Netbooks optimiert. Bild rechts:

Verpackungsdesign von Windows 7 (Quelle: Microsoft)

|

|

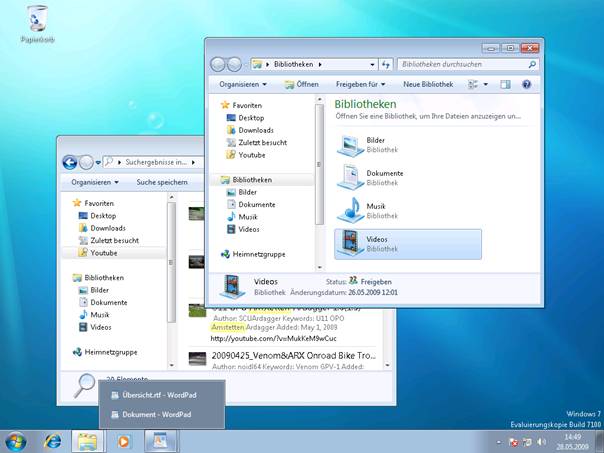

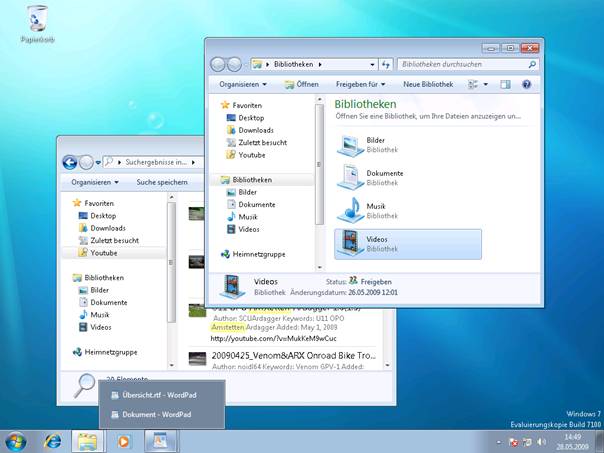

Microsoft Windows 7-Oberfläche

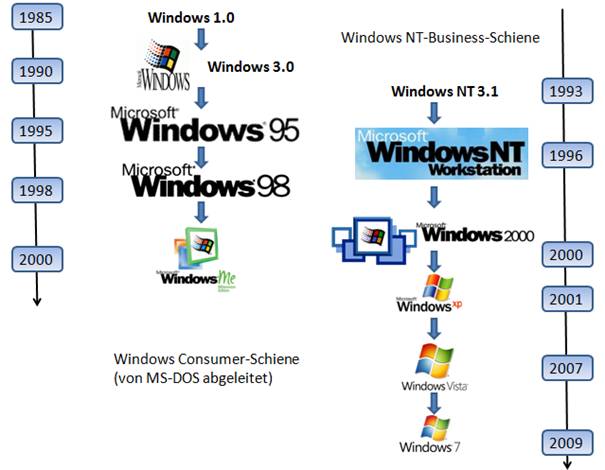

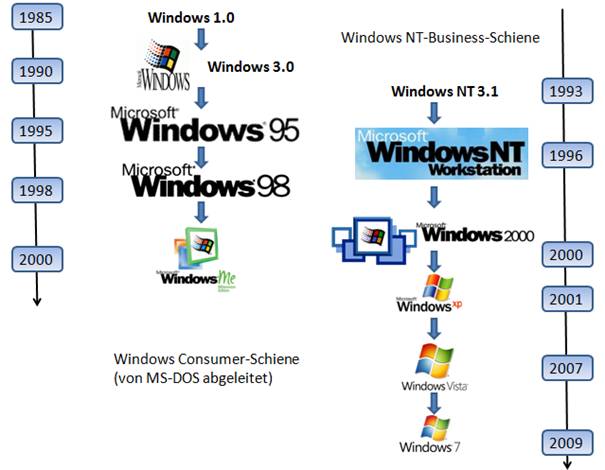

Übersicht: Microsoft

Client-Betriebssysteme (alle Logos © Microsoft)

Microsoft hat sechs verschiedene Editionen

auf den Markt gebracht. Die Editionen bauen auf einander auf; das bedeutet, die

nächst-größere Edition enthält immer alle Features der "kleineren"

Edition.

|

Home-

und Consumer-Bereich

|

Business-Bereich

|

|

|

|

Windows 7 Home Premium

- Windows Aero Benutzeroberfläche

- Kein Domänenbetrieb

- Windows Media Center

- DVD-Brenner

- Windows Tablet-Technologie

- Windows Mobility Center

- HomeGroup erstellen

- MultiTouch-Unterstützung

|

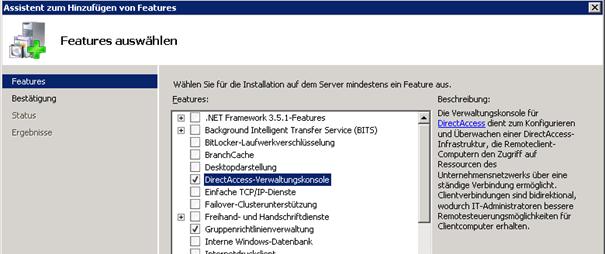

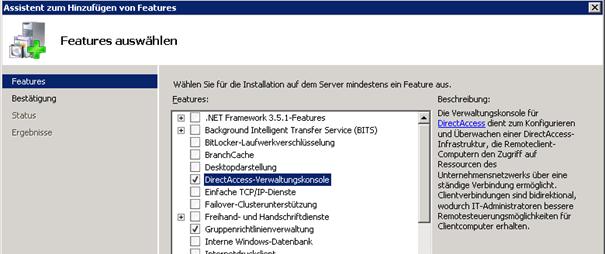

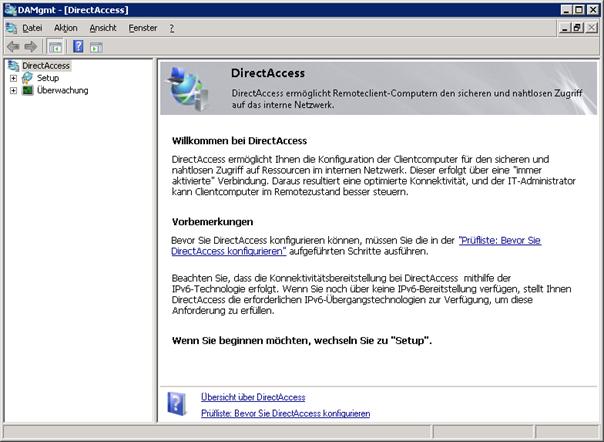

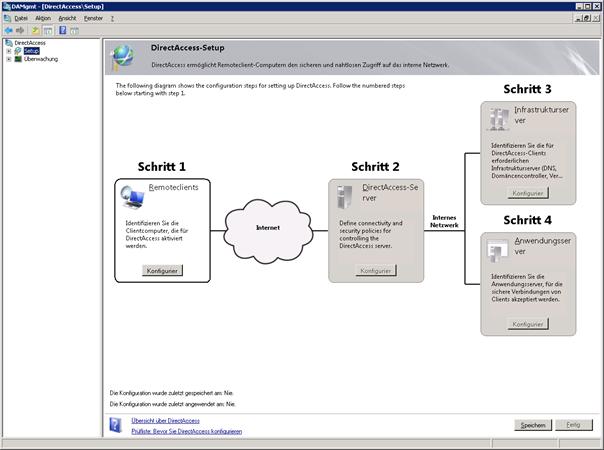

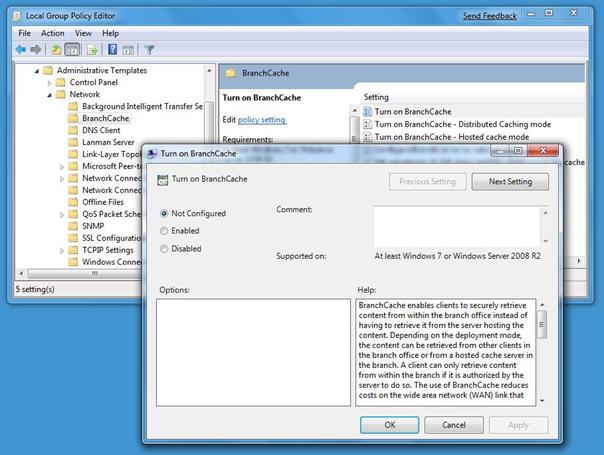

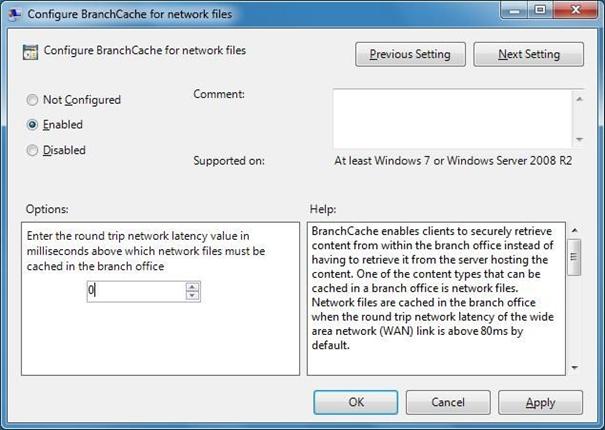

Windows 7 Enterprise

- Windows Aero Benutzeroberfläche

- Domänenbetrieb möglich

- Windows Tablet-Technologie

- Windows Mobility Center

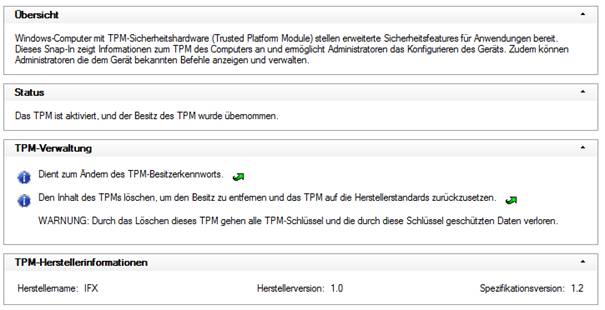

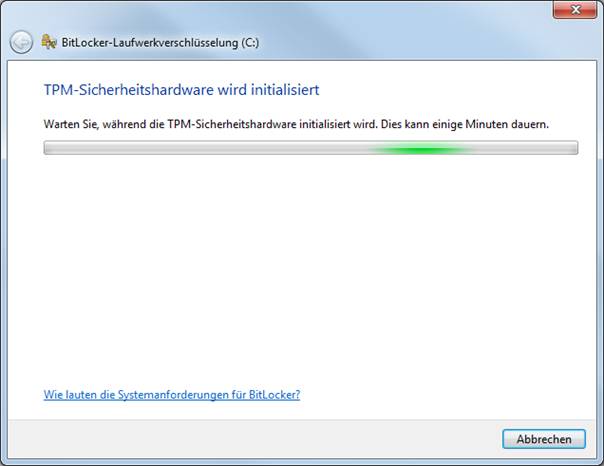

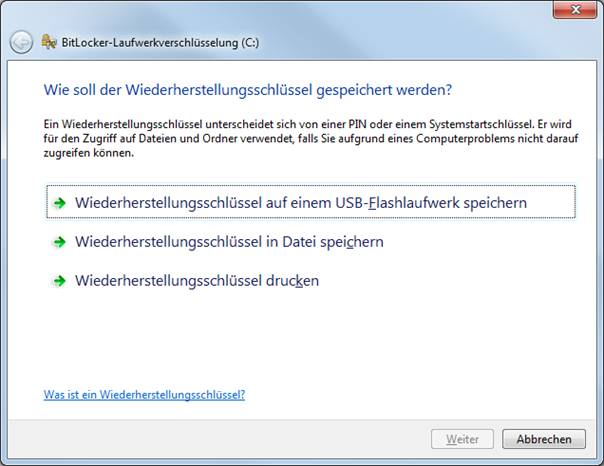

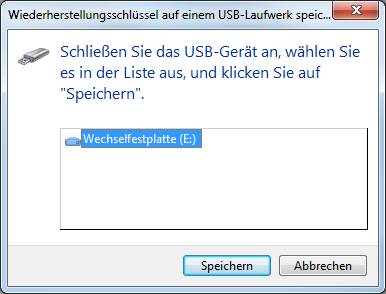

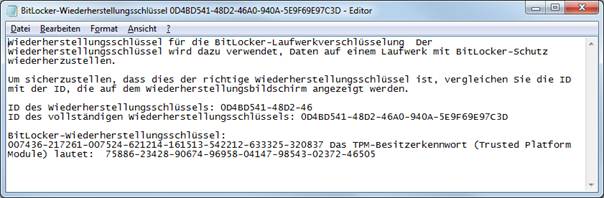

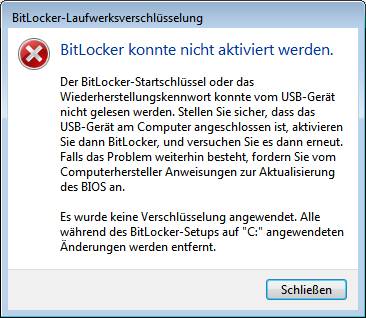

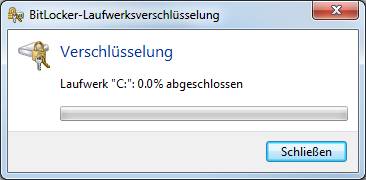

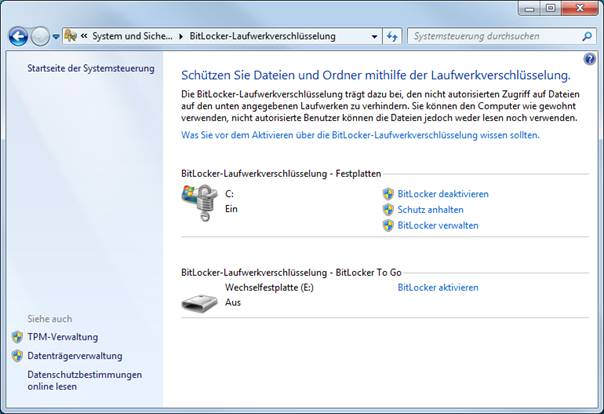

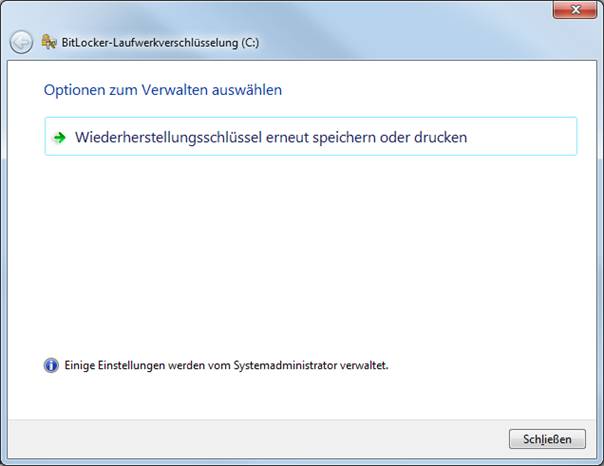

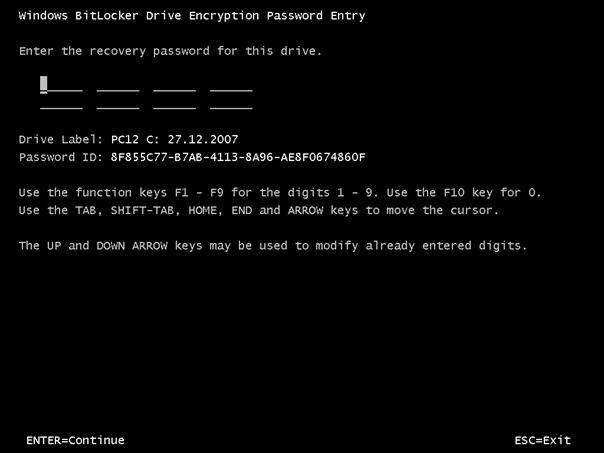

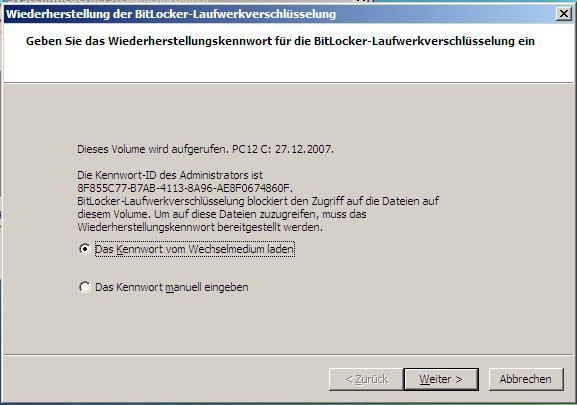

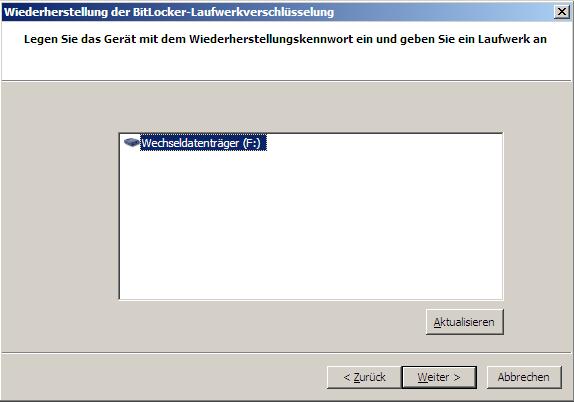

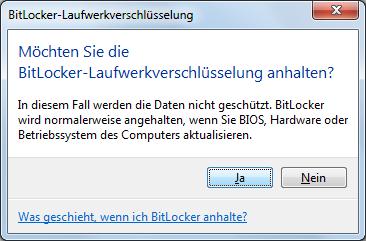

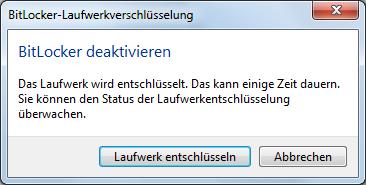

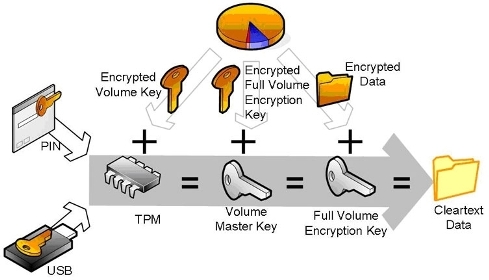

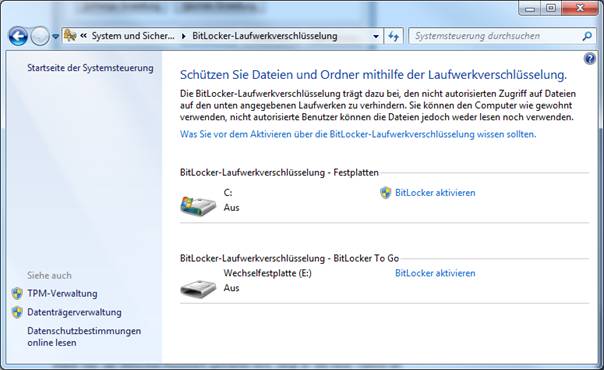

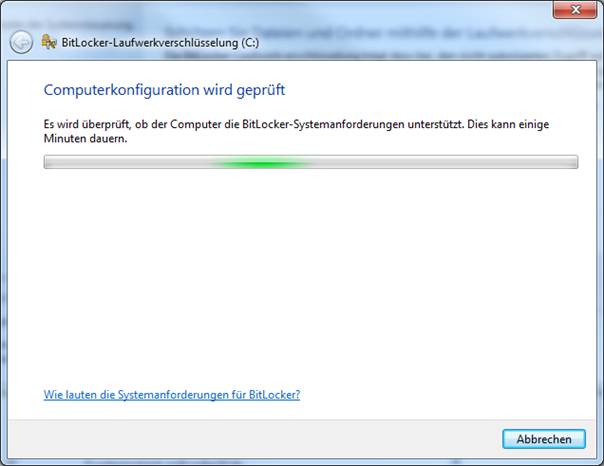

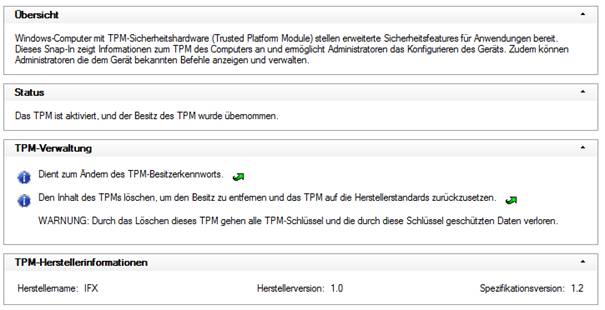

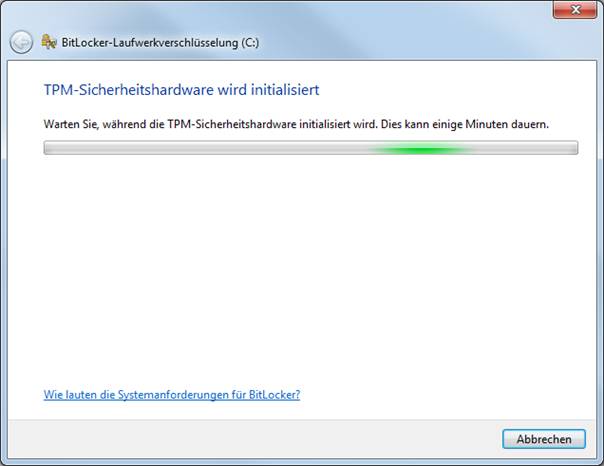

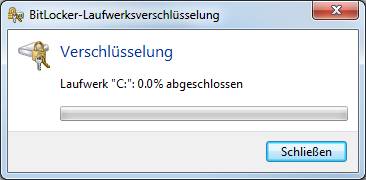

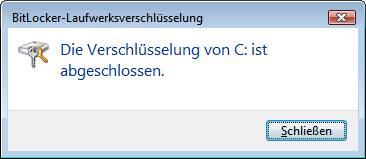

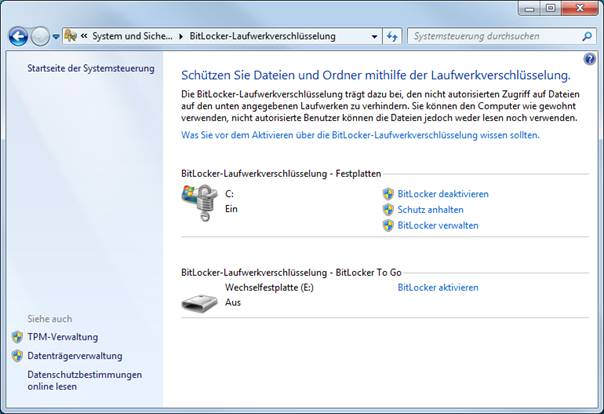

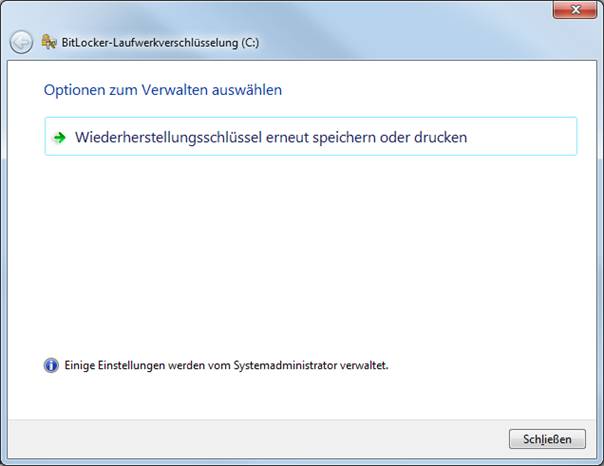

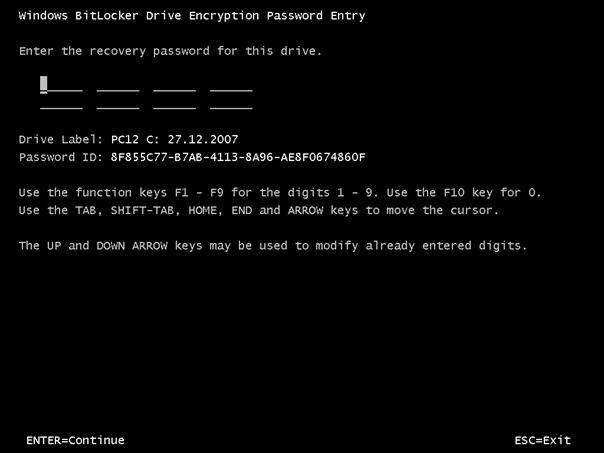

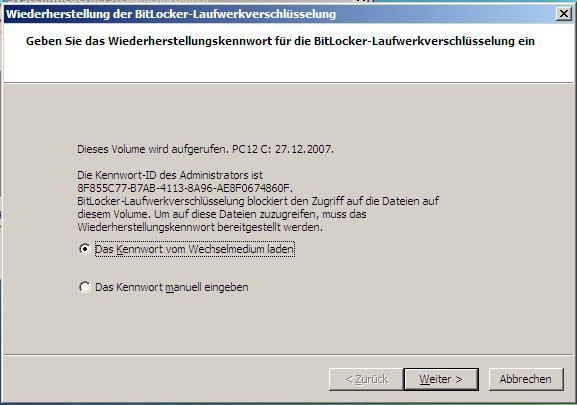

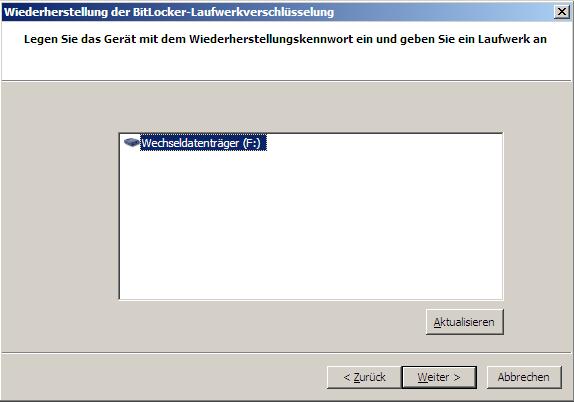

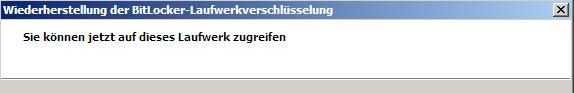

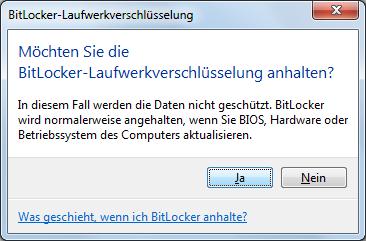

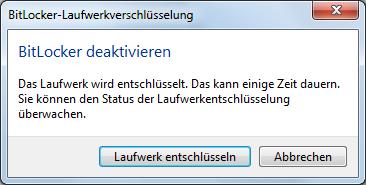

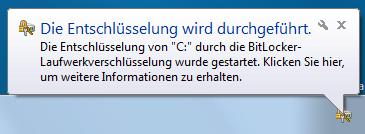

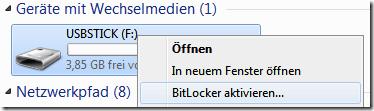

- BitLocker, BitLocker-to-Go

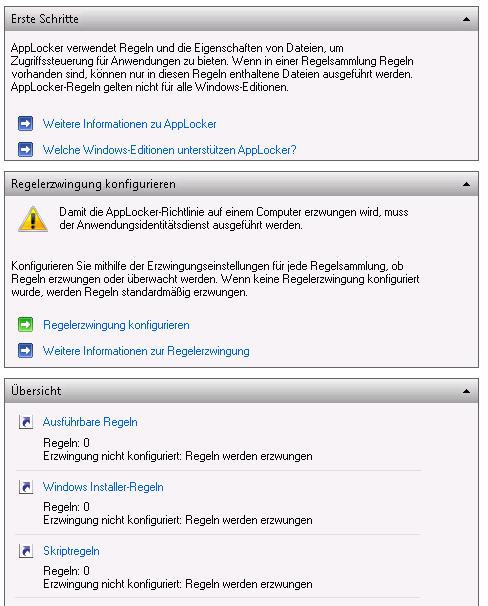

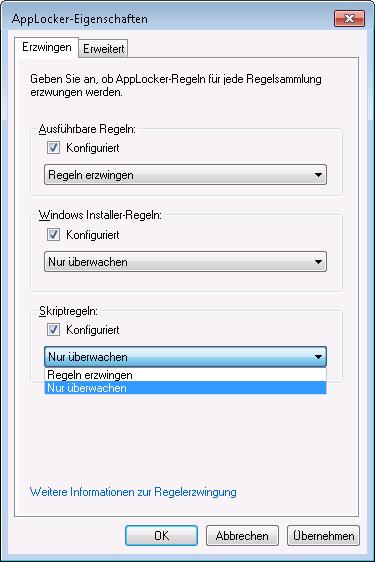

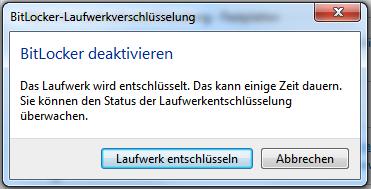

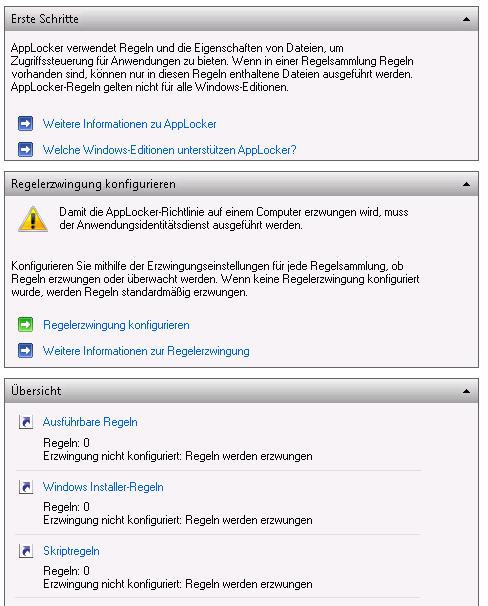

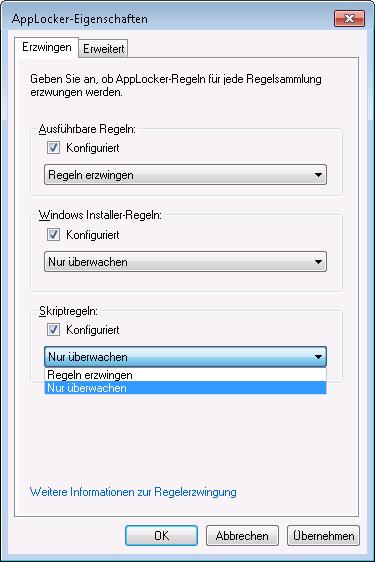

- AppLocker

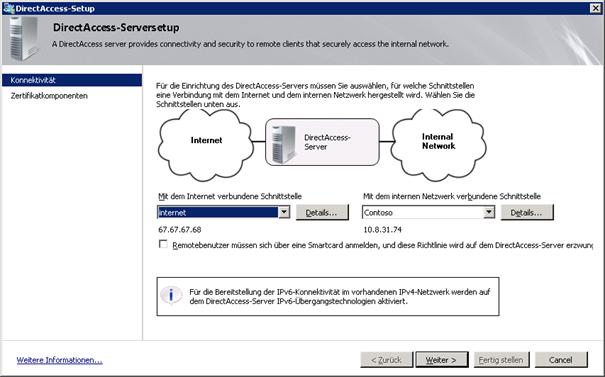

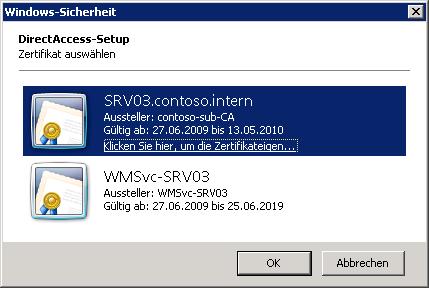

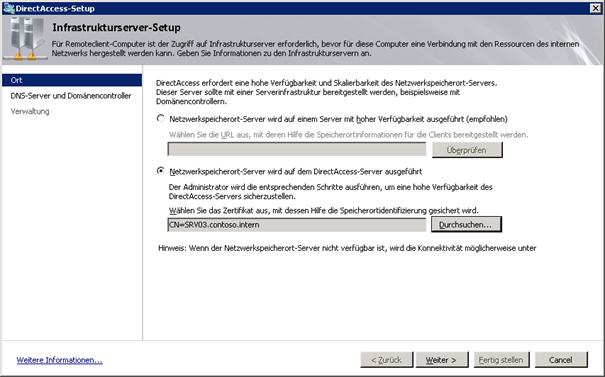

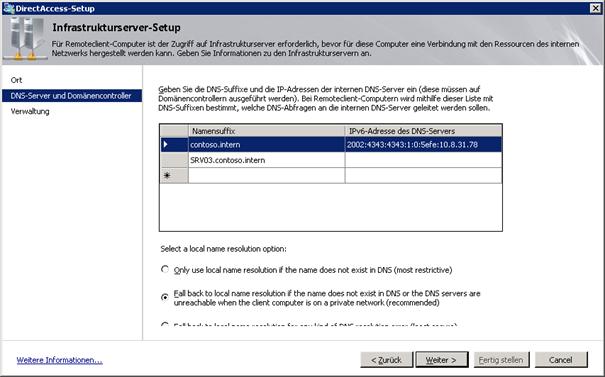

- Direct Access

- BranchCache

|

|

Windows 7 Home Basic

- Windows 7

Standard-Benutzeroberfläche

- Kein Domänenbetrieb

- Backup

- HomeGroup beitreten

|

Windows 7 Professional

- Windows Aero Benutzeroberfläche

- Windows Tablet-Technologie

- Windows Fax und Scan

- Domänenbetrieb möglich

|

|

- Für Netbooks

- Keine Begrenzung gleichzeitig

laufender Programme

- Kein Media Player

|

Windows 7 bringt gegenüber dem Vorgänger Windows Vista neue

Features in folgenden Bereichen:

- Benutzerfreundlichkeit:

- Neue Tools für Kommunikation, Mobilität und Netzwerk

- Paint und Wordpad überarbeitet (neue Oberfläche)

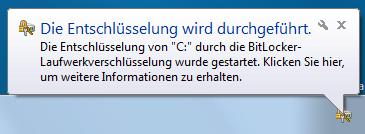

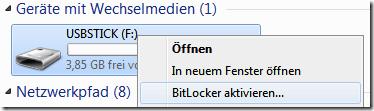

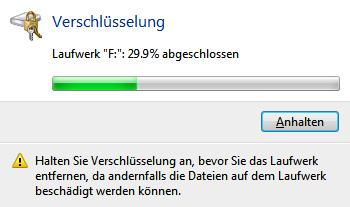

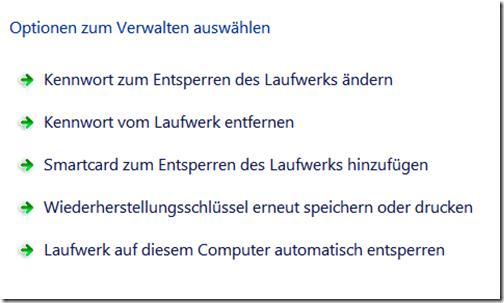

- Sicherheit:

- Benutzerkontensteuerung (User Account Control, UAC) fein

abstimmbar

- AppLocker

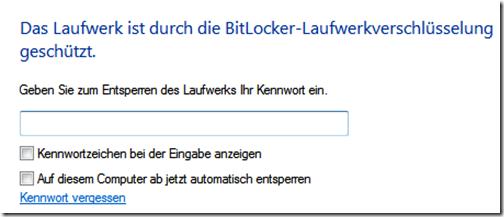

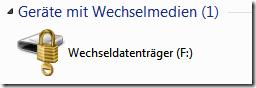

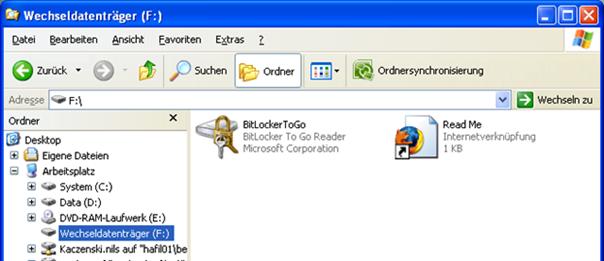

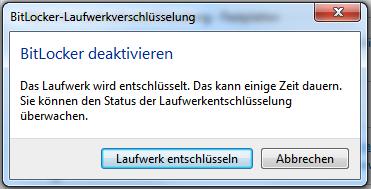

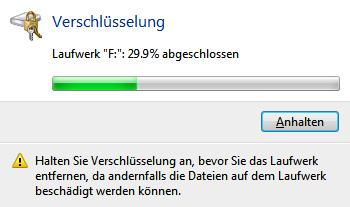

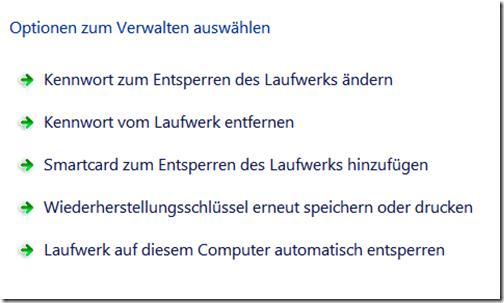

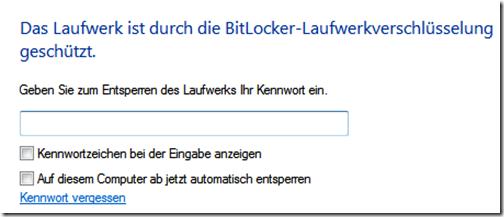

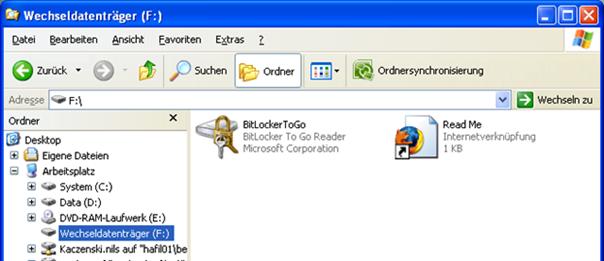

- BitLocker-to-Go zur Verschlüsselung von USB-Sticks

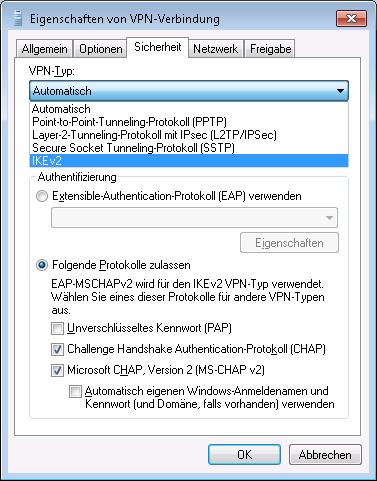

- Netzwerk:

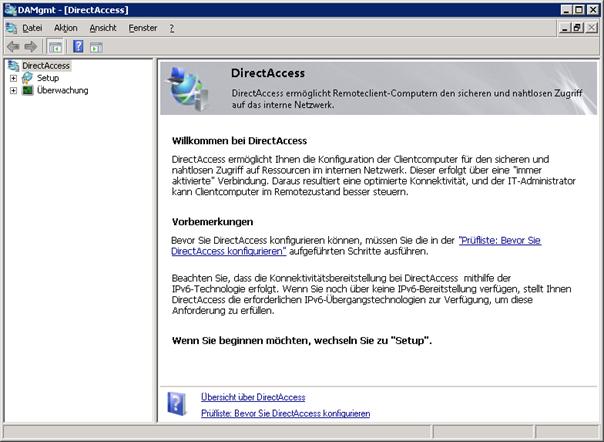

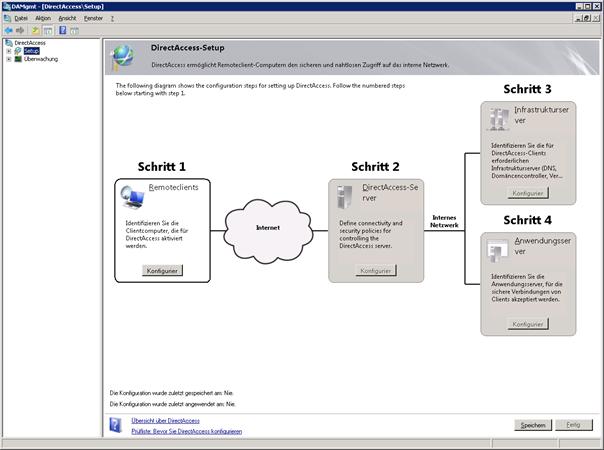

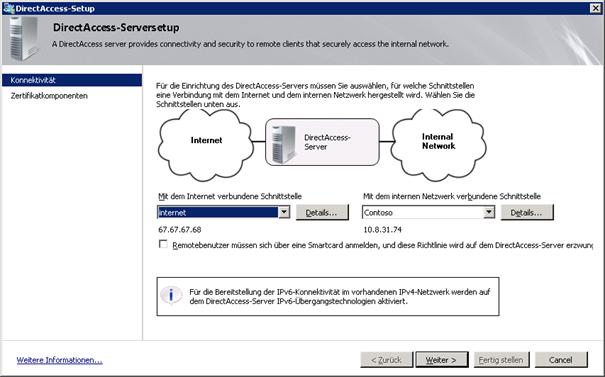

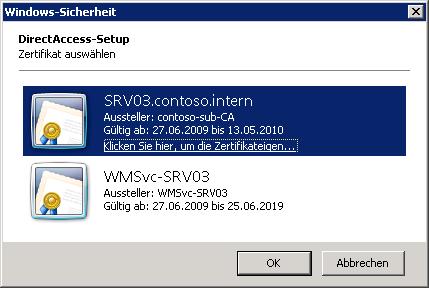

- DirectAccess

- BranchCache

- VPN Reconnect

- Bereitstellung:

- Installation basierend auf WIM-Format (Windows Image)

- Neues DISM-Tool

- Verwaltbarkeit:

- PowerShell 2.0 ist integrierter Bestandteil von Windows 7

- Integrierte Problembehandlungspakete

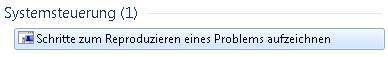

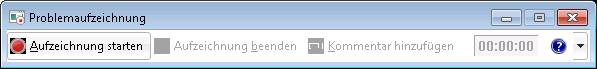

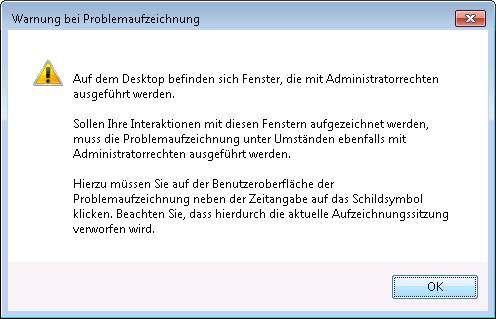

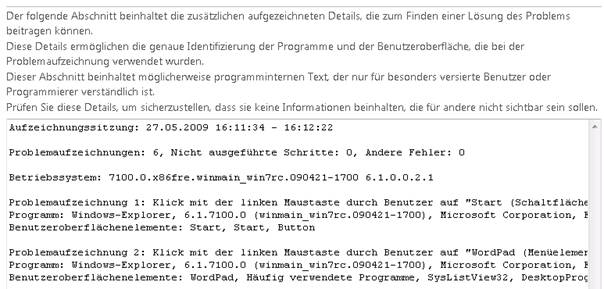

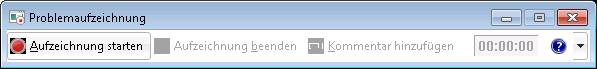

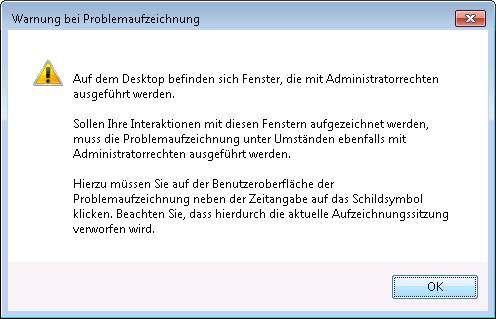

- Problemaufzeichnung

- Produktivität

- Neue Taskleiste

- Neue Aero-Features: Aero Peek, Aero

Snap, Aero Shake

|

Anders als bei Windows Vista gibt es nun

nur ein einziges Logo, das auf die Einhaltung bestimmter Microsoft-Vorgaben

hinweist. Das Logo „Windows 7 Compatible“ wird sowohl für getestete

Hardware als auch für getestete Software vergeben.

|

|

Für optimalen Betrieb empfohlen (um Aero

Glass darstellen zu können):

·

CPU intel Pentium 4 oder AMD Athlon 64 FX, 64 X2

Dual Core mit mind. 1,6 GHz Taktfrequenz

·

1 GB RAM (32 bit), 2 GB RAM (64 bit)

·

AGP 8x oder PCI Express 16-Kanal für Grafikhardware

·

Farbtiefe mind. 32 bit

·

Grafikkarte: WDDM-Unterstützung, DirectX 9-GPU,

128 MB Grafikspeicher

·

16 GB (32 bit) bzw. 20 GB (64 bit) freier

Festplattenspeicherplatz

In allen bisherigen Windows-Versionen

begann der zeitaufwändige Installationsvorgang mit einem anfänglichen

Textmodus-Installationsschritt, bei dem jede einzelne Betriebssystemdatei

dekomprimiert und installiert wurde, alle Registrierungseinträge erstellt und

sämtliche Sicherheitseinstellungen zugewiesen wurden. Diese

Textmodus-Installationsphase gibt es seit Windows Vista nicht mehr.

Stattdessen wird von der Windows 7-DVD ein

„Mini-Betriebssystem“, Windows PE 3.0 (PE = Preinstallation Environment)

gestartet.

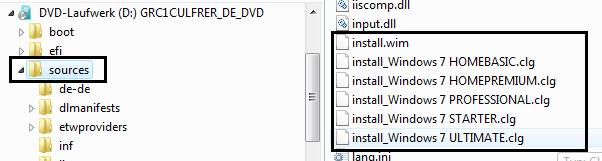

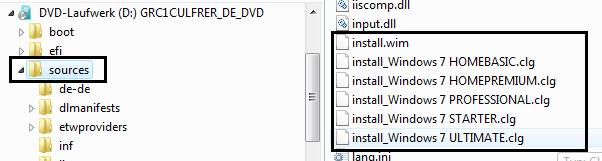

Es gibt auf der Windows 7-DVD – so wie

bereits bei Windows Vista - kein Verzeichnis \i386 mit allen einzelnen

Betriebssystemdateien, stattdessen findet man nur eine einzige WIM-Datei (WIM =

Windows Image), die eine komplette (mit sysprep generalisierte) Installation

aller Vista-Editionen enthält. Grundsätzlich wird dieses Image vom

Setup-Programm auf die Festplatte kopiert und danach angepasst.

In der obigen Abbildung ist die Struktur

der Windows 7-DVD gut erkennbar: Im Verzeichnis \sources befindet sich die 2,3

GB große Datei install.wim, in der alle Windows 7-SKUs enthalten

sind.

Windows 7 gibt es auch nur in einer

einzigen Sprachversion (einer „neutralen“ Version), die sprachspezifischen

Komponenten werden im Nachhinein in das Image integriert.

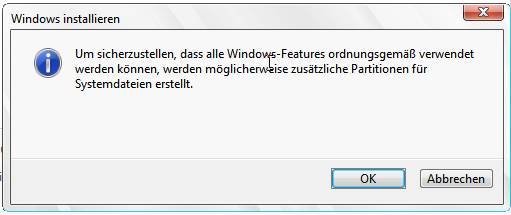

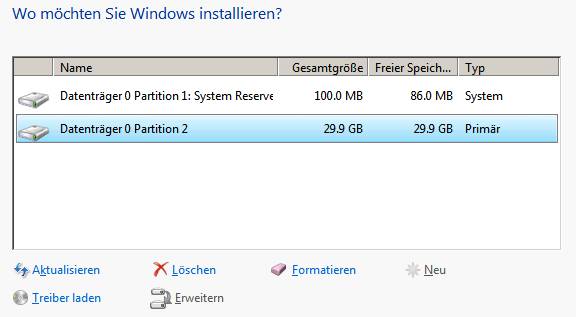

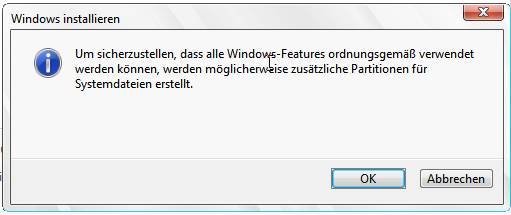

Der Installationsablauf ist ähnlich wie bei

Windows Vista, nur bei der Partitionierung gibt es Unterschiede:

Neu in Windows 7 ist die Erstellung einer

zusätzlichen Partition für die Startdaten; damit ist es nicht mehr nötig, bei

der Aktivierung von BitLocker eine Umkonfiguration der Partitionen

durchzuführen. Auch die neuen Möglichkeiten "Boot von VHD" und

"Wiederherstellungsdatenträger" nützen diese neue Konfiguration.

Obwohl von Microsoft grundsätzlich eine Neuinstallation

empfohlen wird, ist es möglich, ausgehend von Windows XP SP2 oder Windows Vista

SP1 ein In-Place-Upgrade auf Windows 7 durchzuführen.

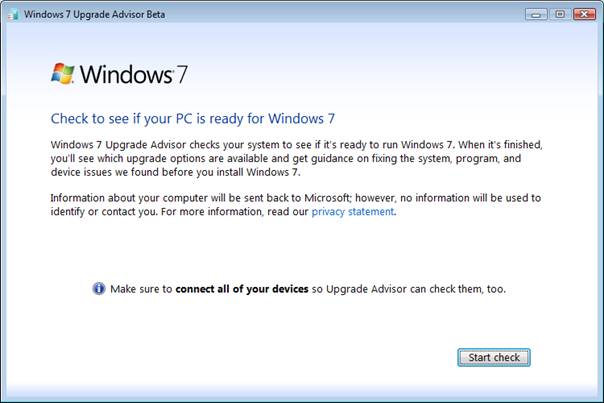

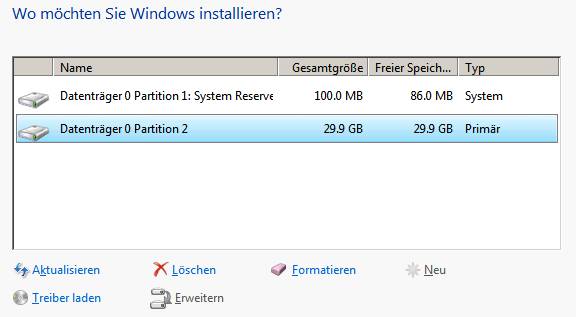

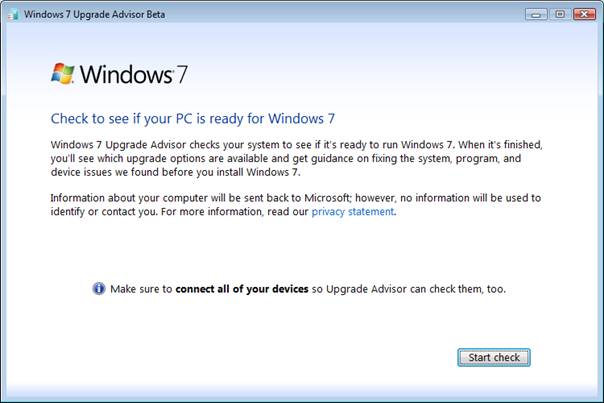

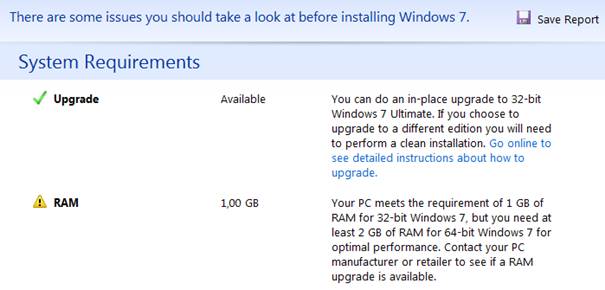

2.2.1

Windows 7 Upgrade Advisor

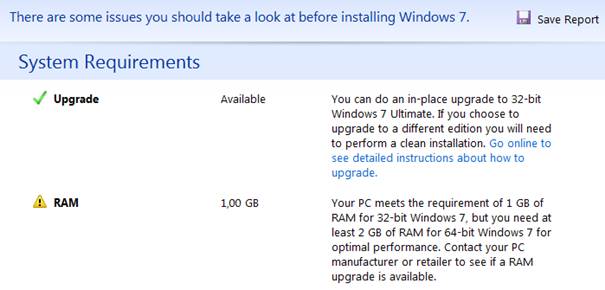

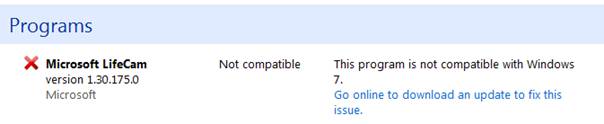

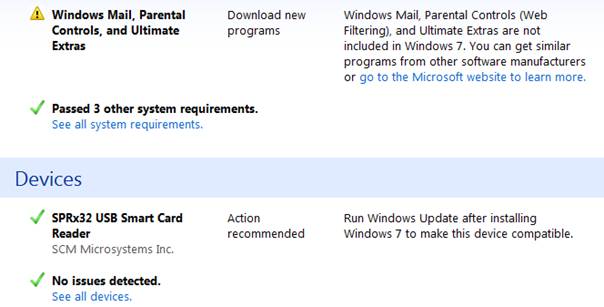

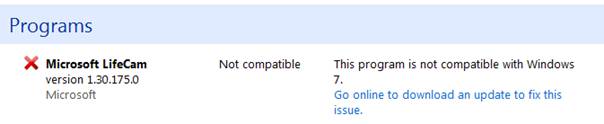

Es ist dabei allerdings ratsam, vor dem In-Place-Upgrade mit

dem Windows 7 Upgrade Advisor (Gratisdownload von der

Microsoft-Homepage verfügbar) zu testen, ob das System für Windows 7 geeignet

ist.

Als Ergebnis wird beispielsweise angezeigt:

2.2.2

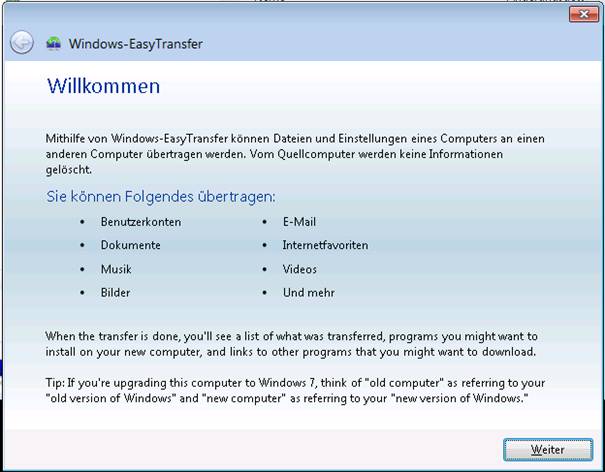

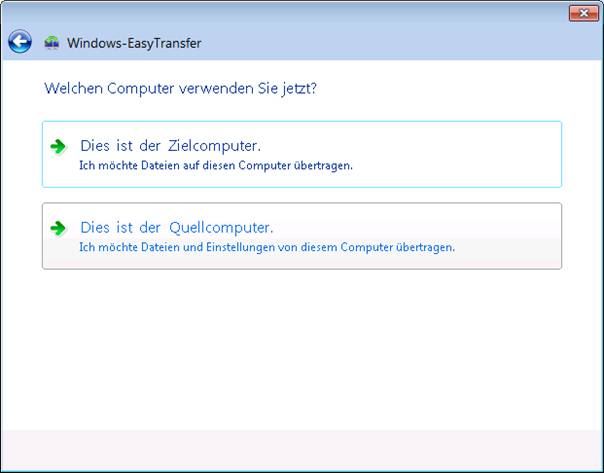

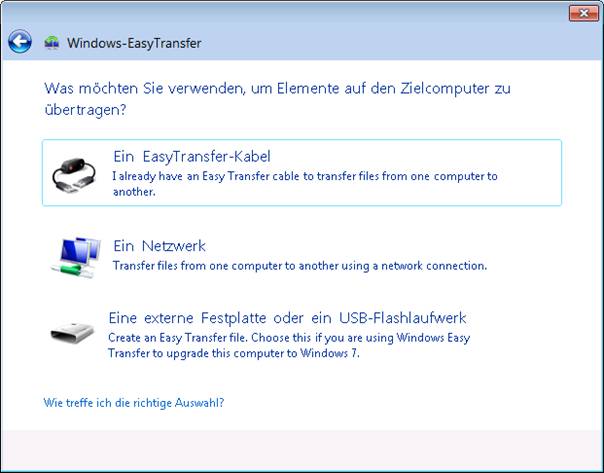

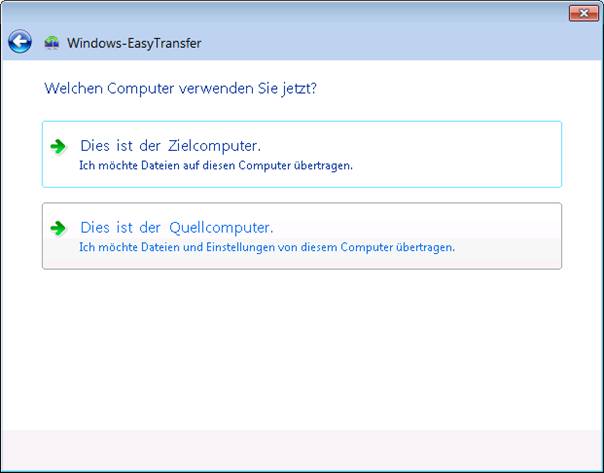

Windows Easy Transfer:

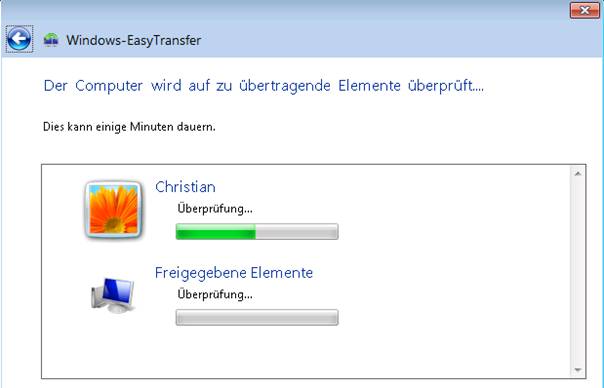

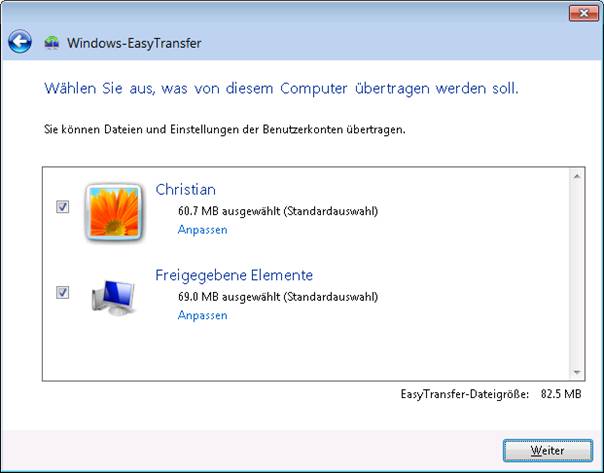

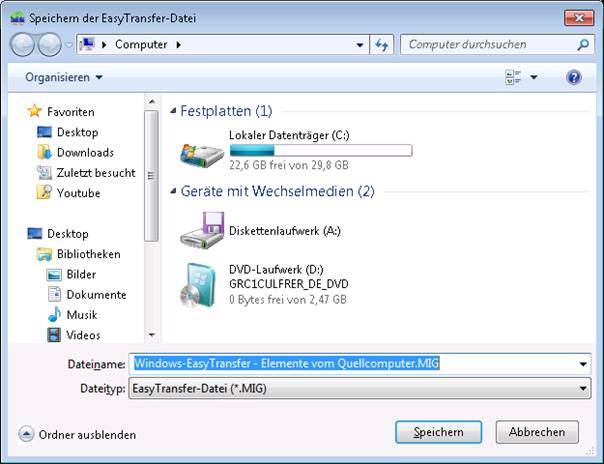

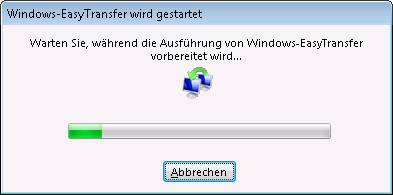

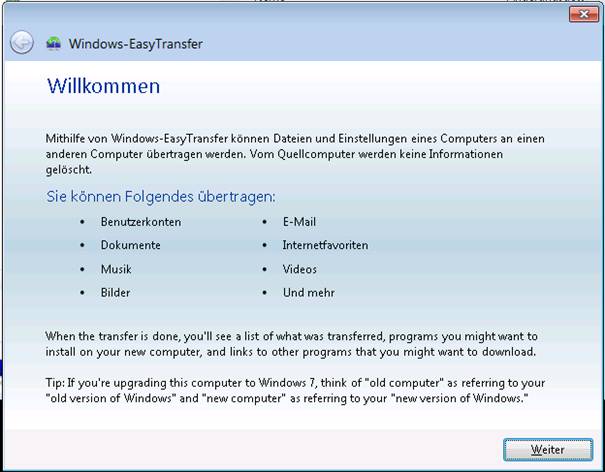

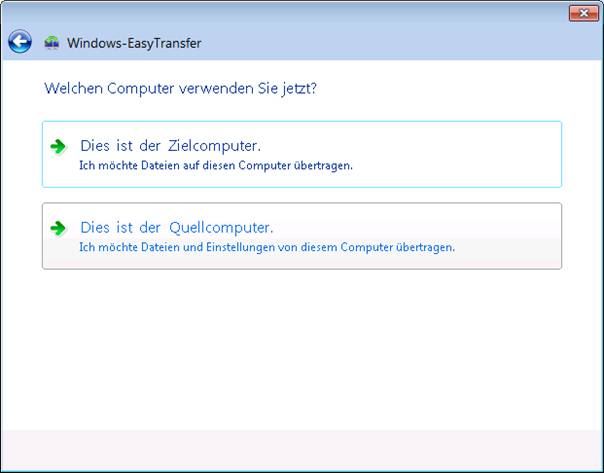

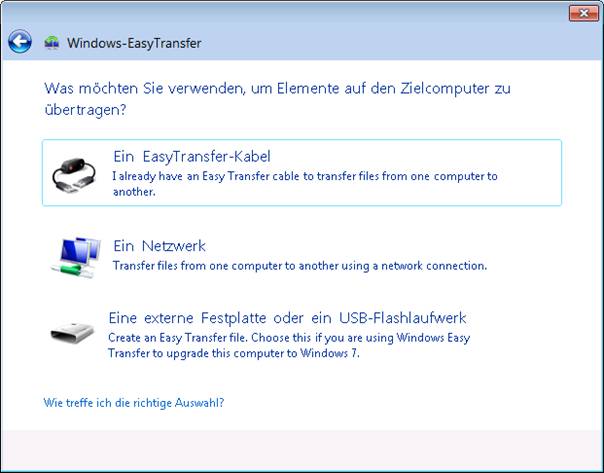

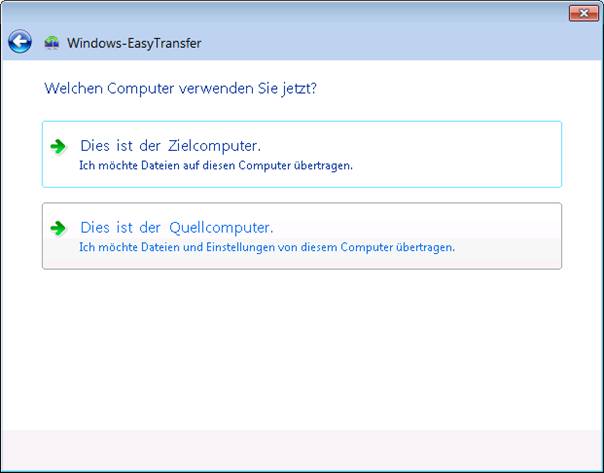

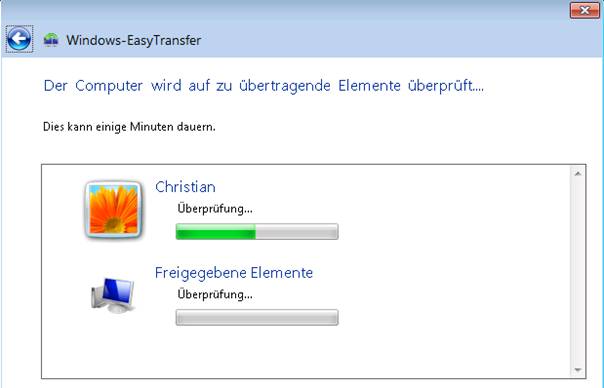

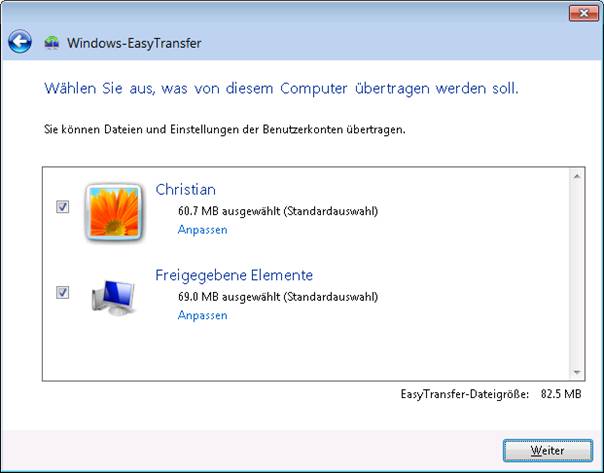

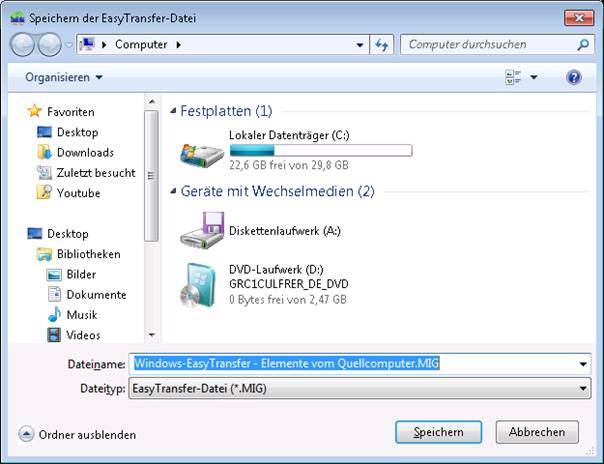

Mit Windows Easy Transfer können Einstellungen auf einen

neuen PC übertragen werden.

Windows Easy Transfer finden Sie in der Windows 7-DVD im

Ordner \support\migwiz.

2.2.3

In-Place-Upgrade von Windows Vista auf Windows 7

Beachten Sie:

·

Beim Upgrade kann keine "eingeschränktere" SKU gewählt

werden. So können Sie Windows Vista Ultimate nur auf Windows 7 Ultimate

upgraden.

·

Achten Sie darauf, dass das aktuellste Service Pack auf der

upzugradenden Maschine eingespielt ist.

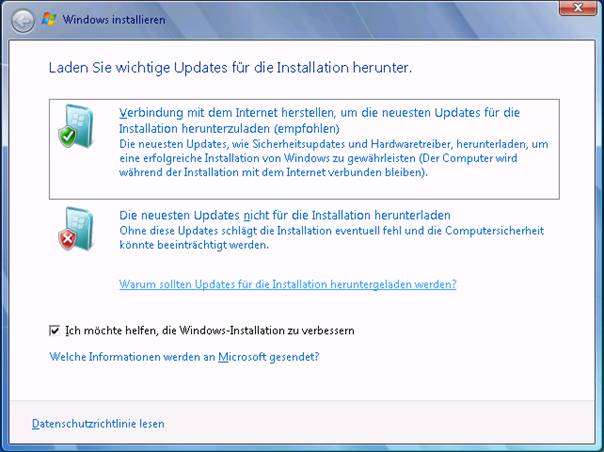

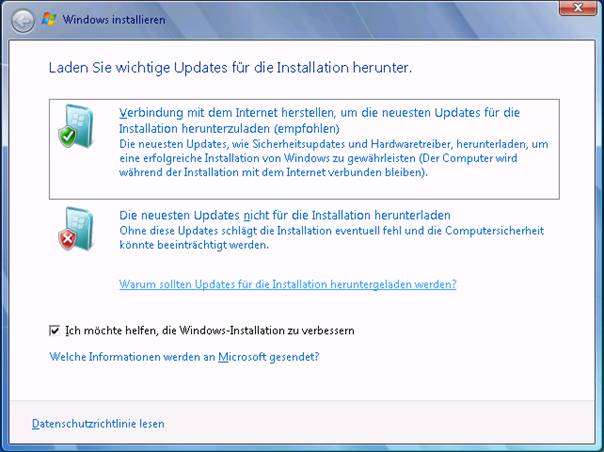

Windows Vista-PC starten, Windows 7-DVD einlegen.

Wählt man "Kompatibilität online prüfen", so

landet man auf der Download-Seite des Windows 7 Upgrade Advisors. Wählt man

"Jetzt installieren", so wird ein In-Place-Upgrade durchgeführt.

Es gibt auch unterstützende Komponenten

(Microsoft Deployment, OPK für Vista), die aber im Rahmen eines eigenen

Spezialskriptums abgehandelt werden.

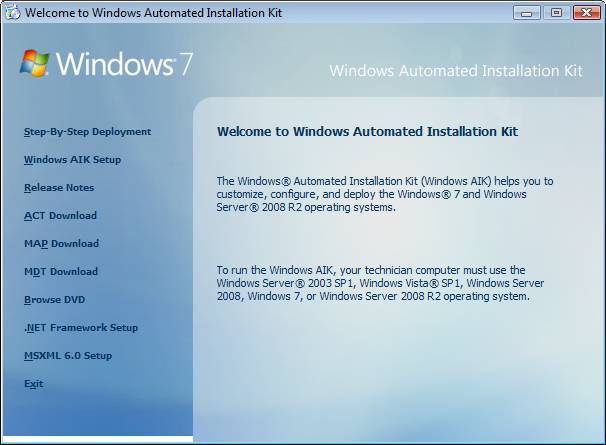

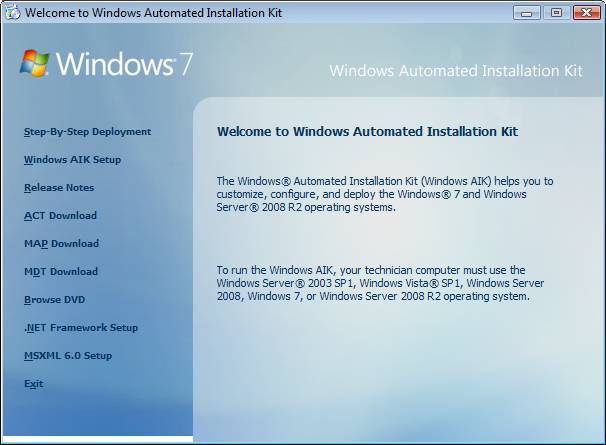

Das auch in kleinen Umgebungen sinnvollen

Tool ist das Windows Automated Installation Kit (WAIK)

Grundsätzlich reicht es, das WAIK von der

Microsoft-Homepage herunterzuladen. Es wird als ISO-Image vertrieben und muss

auf eine DVD gebrannt werden (etwa mit Nero).

Das WAIK 1.1, das mit Windows Vista

erschien, bietet folgende Möglichkeiten:

·

Enthält Windows PE 2.1

·

Verteilung von WIM-Images

·

Enthält PEImg.exe

·

User State Migration Tool (USMT) muss separat

heruntergeladen werden

Das WAIK 2.0 erscheint zeitgleich

mit Windows 7 und hat folgende Eigenschaften:

·

Enthält Windows PE 3.0

·

Verteilung von WIM- und VHD-Images möglich

·

Enthält DISM.exe

·

Mit ImageX können mehrere Images gleichzeitig

geändert werden

·

USMT 4.0 ist Bestandteil von WAIK 2.0

2.3.1

Unbeaufsichtigte Installation mit Antwortdatei:

Hinweis: Der

grundsätzliche Unterschied zu Windows Vista besteht im Anlegen von zwei

Partitionen, einer Startpartition C: mit den Systemdateien von Windows

sowie einer erweiterten Systempartition mit dem Boot Configuration Store ohne

Laufwerksbuchstaben.

|

Komponente

|

Wert

|

|

Microsoft-Windows-Setup\DiskConfiguration

|

WillShowUI = OnError

|

|

Microsoft-Windows-Setup\DiskConfiguration\Disk

|

DiskID = 0

WillWipeDisk =

true

|

|

Microsoft-Windows-Setup\DiskConfiguration\Disk\CreatePartitions\CreatePartition

|

Extend = false

Order = 1

Size = 200

Type = Primary

|

|

Microsoft-Windows-Setup\DiskConfiguration\Disk\CreatePartitions\CreatePartition

|

Extend = true

Order = 2

Type = Primary

|

|

Microsoft-Windows-Setup\DiskConfiguration\Disk\ModifyPartitions\ModifyPartition

|

Format = NTFS

Label = System

Letter = C

Active = true

Order = 1

PartitionID = 1

|

|

Microsoft-Windows-Setup\DiskConfiguration\Disk\ModifyPartitions\ModifyPartition

|

Format = NTFS

Label = Windows

Order = 2

PartitionID = 2

|

|

Microsoft-Windows-Setup\ImageInstall\OSImage\

|

InstallToAvailablePartition=false

WillShowUI = OnError

|

|

Microsoft-Windows-Setup\ImageInstall\OSImage\InstallTo

|

DiskID = 0

PartitionID = 2

|

Das Tool Deployment Image Servicing and

Management (DISM.exe) ist Bestandteil des WAIK für Windows 7 und ersetzt PEimg.exe,

Intlcfg.exe, and Pkgmgr.exe.

Images können mit DISM.exe angepasst

werden:

·

Language Packs

·

Optionale Komponenten

·

Spezielle Treiber

Das Tool ist standardmäßig im Ordner Program Files\Windows

AIK\Tools\x86\Servicing zu finden; gegebenenfalls ist

für 64 bit-Plattformen statt "x86" der Ordner "ia64" bzw.

"amd64" zu verwenden.

Schritt 1: Informationen über ein Installation-Image

abrufen:

C:\>dism

/get-wiminfo /wimfile:C:\Win7\install.wim

Deployment

Image Servicing and Management tool

Version:

6.1.7000.0

Details

for image : C:\Win7\install.wim

Index

: 1

Name

: Windows 7 STARTER

Description

: Windows 7 STARTER

Size

: 7.812.816.332 bytes

Index

: 2

Name

: Windows 7 HOMEBASIC

Description

: Windows 7 HOMEBASIC

Size

: 7.832.401.805 bytes

Index

: 3

Name

: Windows 7 HOMEPREMIUM

Description

: Windows 7 HOMEPREMIUM

Size

: 8.273.446.705 bytes

Index

: 4

Name

: Windows 7 PROFESSIONAL

Description

: Windows 7 PROFESSIONAL

Size

: 8.154.793.226 bytes

Index

: 5

Name

: Windows 7 ULTIMATE

Description

: Windows 7 ULTIMATE

Size

: 8.313.453.582 bytes

The

operation completed successfully.

Schritt 2: Wenn wir

beispielsweise Treiber zu Windows 7 Ultimate hinzufügen wollen, dann mounten

wir zunächst das Image mit dem Index 5 einem zu einem bestimmten Ordner, etwa

C:\Servicing:

C:>dism

/mount-wim /wimfile:C:\win7\install.wim /index:5 /mountdir:C:\Servicing

Deployment

Image Servicing and Management tool

Version:

6.1.7000.0

Mounting

image

[==========================100.0%==========================]

The

operation completed successfully.

Wir überprüfen, ob der Vorgang

erfolgreich war:

C:\>dism

/get-mountedwiminfo

Deployment

Image Servicing and Management tool

Version:

6.1.7000.0

Mounted

images:

Mount

Dir : C:\Servicing

Image

File : C:\win7\install.wim

Image

Index : 5

Mounted

Read/Write : Yes

Status

: Ok

The

operation completed successfully.

Um herauszufinden, welche Treiber

bereits im Image enthalten sind, können wir folgende Syntax verwenden:

C:\>dism

/image:C:\Servicing /get-drivers

Deployment

Image Servicing and Management tool

Version:

6.1.7000.0

Image Version:

6.1.7100.0

Liste der

Treiber von Drittanbietern wird aus dem Treiberspeicher abgerufen...

Treiberpaketauflistung:

Veröffentlichter

Name : oem0.inf

Originaldateiname

: prnms001.inf

Posteingang :

Nein

Klassenname :

Printer

Anbietername :

Microsoft

Datum

: 21.06.2006

Version

: 6.1.7100.0

The

operation completed successfully.

Schritt 3: Erstellen Sie nun

eine Ordnerstruktur (etwa C:\Drivers) mit allen benötigten Treibern. Fügen Sie

die Treiber dem gemounteten Image wie folgt hinzu:

C:\>dism

/image:C:\Servicing /add-driver /driver:C:\Drivers\VX6000\vx6000.inf

Deployment

Image Servicing and Management tool

Version:

6.1.7100.0

Image

Version: 6.1.7100.0

Found

1 driver package(s) to install.

Installing

1 of 1 - C:\Drivers\VX6000\vx6000.inf: The driver package was successfully

installed.

The operation

completed successfully.

Mit dem Schalter /get-drivers überprüfen

wir, ob der gewünschte Treiber tatsächlich zu unserem Image hinzugefügt worden

ist:

C:\>dism

/image:C:\Servicing /get-drivers

Deployment

Image Servicing and Management tool

Version:

6.1.7100.0

Image Version:

6.1.7100.0

Liste der Treiber

von Drittanbietern wird aus dem Treiberspeicher abgerufen...

Treiberpaketauflistung:

Veröffentlichter

Name : oem0.inf

Originaldateiname

: prnms001.inf

Posteingang :

Nein

Klassenname :

Printer

Anbietername :

Microsoft

Datum :

21.06.2006

Version : 6.1.7100.0

Veröffentlichter

Name : oem1.inf

Originaldateiname

: vx6000.inf

Posteingang :

No

Klassenname :

Image

Provider Name

: Microsoft

Datum : 18.07.2008

Version :

5.5.3.74

The

operation completed successfully.

Schritt 4: Zuletzt unmounten wir das Image:

C:\>dism

/unmount-wim /mountdir:C:\Servicing /commit

Deployment

Image Servicing and Management tool

Version:

6.1.7100.0

Image

File : C:\Images\install.wim

Image

Index : 5

Saving

image

[==========================100.0%==========================]

Unmounting

image

[==========================100.0%==========================]

The

operation completed successfully.

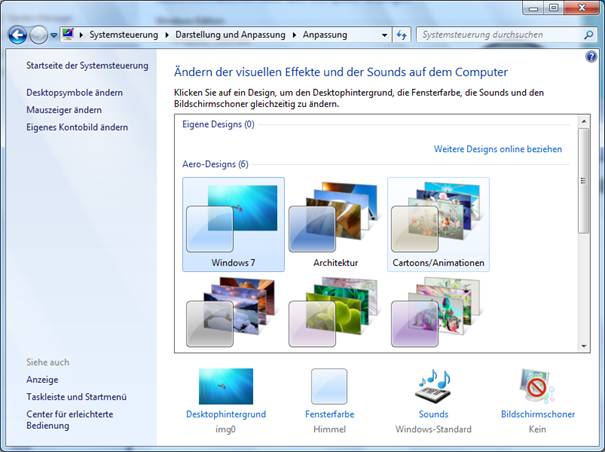

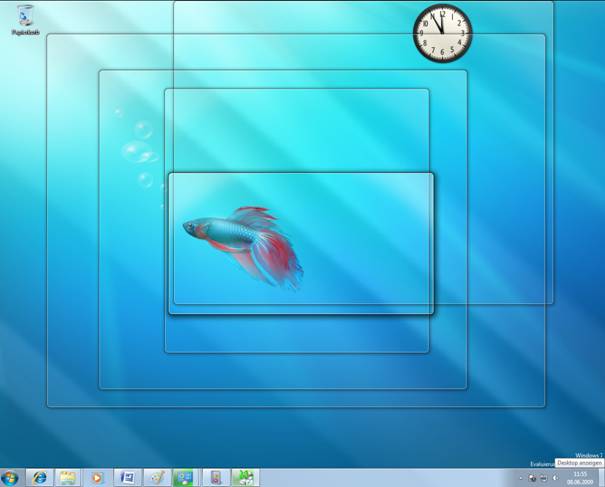

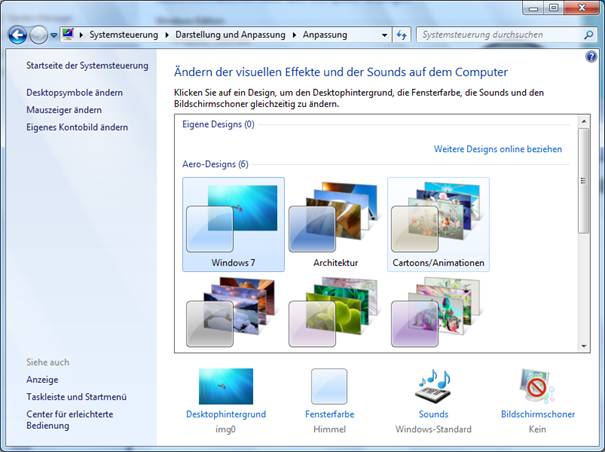

Windows 7 bietet bei entsprechender

Hardwareleistung die erweiterten grafischen Darstellungsmöglichkeiten von Aero

Glass. Windows Aero ist eine Umgebung mit einem zusätzlichen Grad an visueller

Ausgereiftheit, die reaktionsschneller und verwaltbarer ist und

Windows-Benutzern mehr Übersichtlichkeit und Benutzerfreundlichkeit bietet.

Windows 7 Aero bietet spektakuläre visuelle

Effekte, wie z. B. transparente Benutzeroberflächenelemente. Die

Transparenz kann individuell angepasst werden: Unter Systemsteuerung – Darstellung

und Anpassung – Anpassung – Fensterfarbe und -darstellung muss die Option

„Transparenz aktivieren“ aktiviert werden.

Unschärfe ausschalten: Unter Windows Vista wurde das Aero Theme eingefügt, Aero ermöglicht

einen Blick hinter das aktuelle Fenster, indem der Fensterrahmen transparent

ist. Das Bild dahinter ist aber unscharf (blurry, blurred), unter Vista konnte

man das nicht ändern, unter Windows 7 gibt es jetzt eine Option dafür: Im

Registryeditor navigiert man zum Schlüssel

HKEY_CURRENT_USER\Software\Microsoft\Windows\DWM und erstellt einen neuen DWORD-Wert

mit dem Namen "HideBlur". Wenn man ihn auf 1 stellt, ist das

"Blur" (die Unschärfe) ausgeschaltet, auf 0 ist sie eingeschaltet.

Nachdem man den Key eingestellt hat muss man entweder zweimal STRG+Shift+F9

drücken oder neu starten, um den Effekt sichtbar zu machen.

Natürlich kann Aero Glass auch

„ausgeschaltet“ werden, dafür ist es nötig, in den Darstellungseinstellungen

als Farbschema „Windows 7 Basis“ auszuwählen.

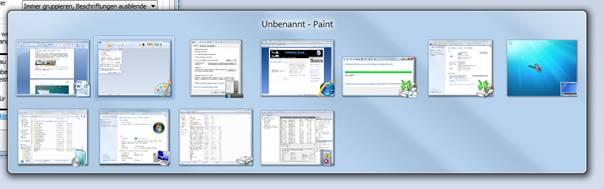

Wird der Mauszeiger auf einem

Taskleistenelement belassen, erscheint eine Live-Miniaturansicht des Fensters

samt Inhalt. Die Live-Miniaturansicht wird unabhängig davon angezeigt, ob das

Fenster minimiert ist oder nicht und ob der Inhalt des Fensters ein Dokument,

Foto oder gar ein laufendes Video bzw. ein laufender Prozess ist.

Sie können Miniaturansichten von Elementen

in der Taskleiste anzeigen, indem Sie den Mauszeiger auf diesen belassen.

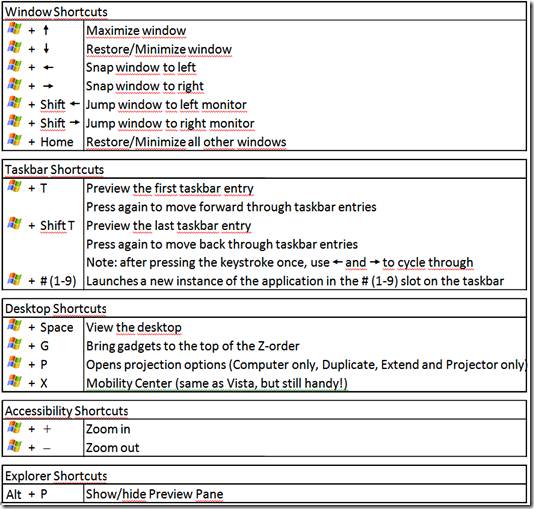

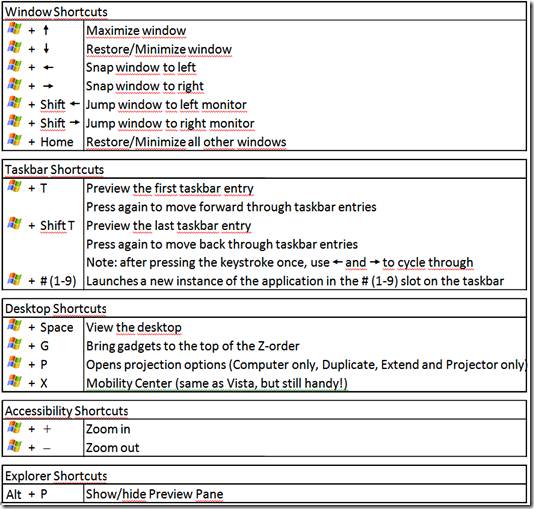

Aero Snap:

Aero Snap ist eine neue und nützliche Funktion von Windows

7. Wenn ein Fenster an der Titelleiste so lang verschoben wird, bis die Maus

einen Rand des Bildschirms erreicht, wird Aero Snap bzw. eine Aktion ausgelöst.

Aktives Fenster maximieren:

·

Ziehen Sie das Fenster an der Titelleiste an den oberen

Bildschirmrand.

·

Windows-Taste und Pfeil nach oben

Aktives Fenster in seiner ursprünglichen Größe

wiederherstellen:

·

Ziehen Sie das Fenster an der Titelleiste vom oberen

Bildschirmrand weg.

·

Windows-Taste und Pfeil nach unten

Aktives Fenster vertikal maximieren/wiederherstellen:

·

Doppelklick am oberen oder unteren Fensterrand

·

Windows- und Shift-Taste und Pfeil nach oben/unten

Zwei Fenster nebeneinander darstellen:

·

Ziehen Sie ein Fenster an der Titelleiste an den linken

Bildschirmrand, dann das andere Fenster wieder an der Titelleiste an den rechte

Bildschirmrand.

·

Windows-Taste und Pfeil nach links/rechts

Dieses "Andocken" kann

durch Wegziehen bzw. Windows/Pfeil wieder rückgängig gemacht werden.

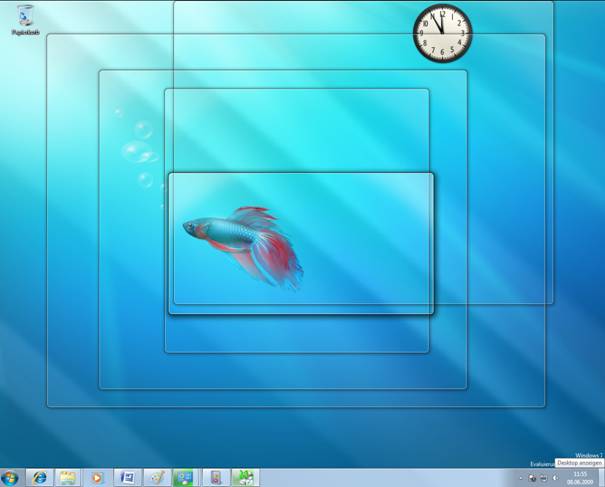

Aero Peek:

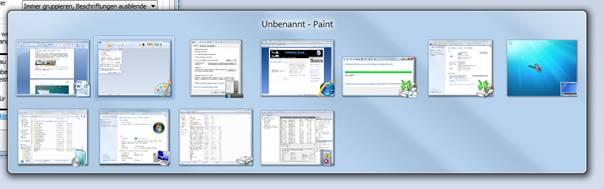

Beim Wechsel zwischen einzelnen Anwendungen

mit ALT + TAB wird jetzt das jeweilige Programm in der Originalgröße und am

Originalplatz dargestellt und alle anderen Fenster transparent geschaltet.

Damit ist eine "Vorschau" auf das entsprechende Programmfenster

möglich.

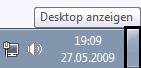

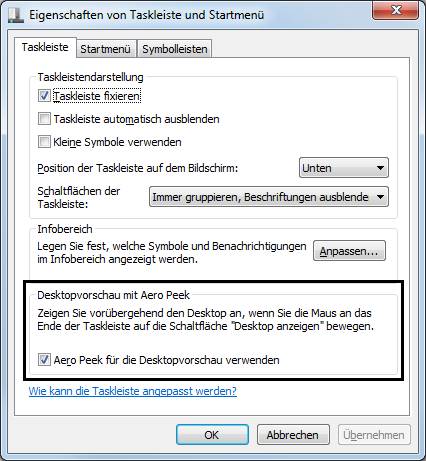

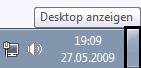

Es gibt in der Taskleiste rechts unten ein

neues Symbol, das bei aktiver Aero-Darstellung alle Fenster transparent macht.

Dieser Effekt kann auch mit der Tastenkombination WINDOWS + Leertaste erreicht

werden. Klickt man auf das Symbol, so werden alle Fenster minimiert und der

Desktop dargestellt.

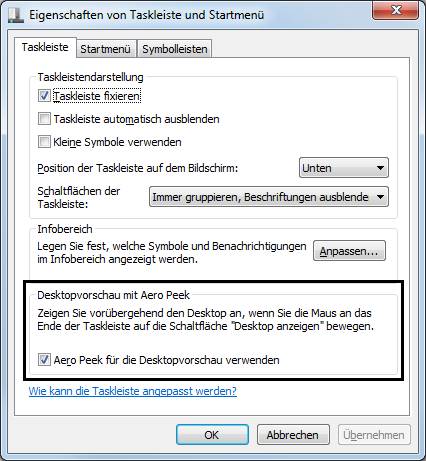

Dieses Feature kann auch über die Eigenschaften der Taskleiste

ausgeschaltet warden:

Aero Shake:

Um alle Fenster außer das aktive zu

minimieren, "schütteln" Sie das aktive Fenster mit der Maus. Derselbe

Effekt wird mit der Tastenkombination WINDOWS + POS1 erreicht.

Flip/Flip3D:

Mit "Flip" können Sie (über ALT+TAB)

von einem geöffneten Fenster zum nächsten wechseln (Task-Manager), wobei für

jedes Fenster eine Live-Miniaturansicht anstatt eines allgemeinen Symbols mit

einem Dateinamen angezeigt wird. Mit Hilfe von Live-Miniaturansichten können

Sie das gewünschte Fenster schnell ermitteln, insbesondere wenn mehrere Fenster

desselben Typs geöffnet sind. "Flip 3D" ermöglicht das Verwenden des

Bildlaufrads der Maus zum Sichten mehrerer geöffneter Fenster und

anschließenden Auswählen des gewünschten Fensters.

STRG + ALT + TAB: Flip bleibt stehen, bis

eine Auswahl getroffen wurde.

Mit Hilfe von "Flip" können Sie

geöffnete Fenster einfacher anzeigen und zum gewünschten Fenster wechseln.

"Flip 3D" ermöglicht die

Navigation durch geöffnete Fenster mit dem Bildlaufrad der Maus oder durch die

Tastenkombination WINDOWS+TAB.

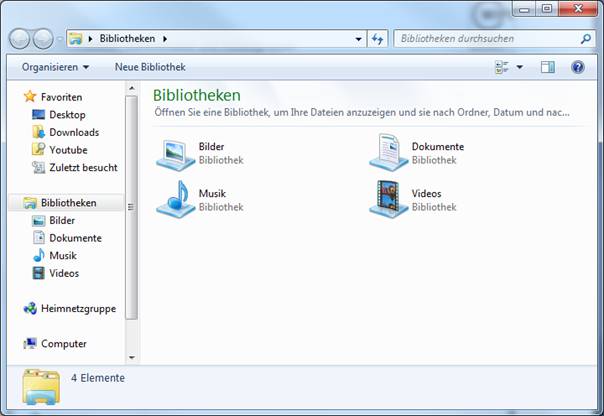

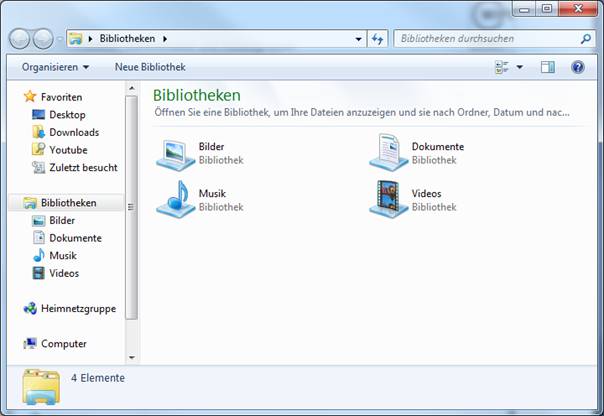

Bibliotheken (engl. Libraries) sollen den Anwendern

erlauben, einfach auf Daten über einen zentralen Ort zuzugreifen, egal wo sie

gespeichert sind. Bibliotheken stellen also für den Anwender eine konsolidierte

Sicht dar, die Dateien so zeigt, als wären sie in einem einzigen Ordner

gespeichert.

Bibliotheken beruhen auf Links zu mehreren Ordnern. Die

Datenquelle darf daher nicht gelöscht werden!

Windows 7 liefert vier Standardbibliotheken mit: Dokumente,

Musik, Bilder und Videos. Diese vier Standardbibliotheken sind standardmäßig

mit Ordnern verknüpft, die sich im eigenen Benutzerprofil befinden

(siehe Seite 97).

Jede dieser Bibliotheken kann konfiguriert werden:

·

Inkludieren bestehender Ordner in die Bibliothek (auch von

Windows XP/Vista-Computern im Netzwerk)

·

Angabe, welcher Ordner als Standardspeicherort der Bibliothek

dienen soll

·

Optimierung für den Dateityp, der in der Bibliothek gespeichert

werden soll (auswählbar sind Dokument, Musik, Bilder, Videos und allgemeine

Objekte).

·

Freigabe der Bibliothek für andere Benutzer in

der "Homegroup"

Hinweis: Der Windows-Explorer startet

standardmäßig in der Bibliotheks-Ansicht!

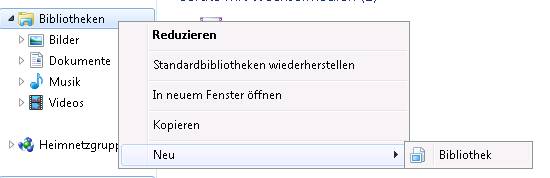

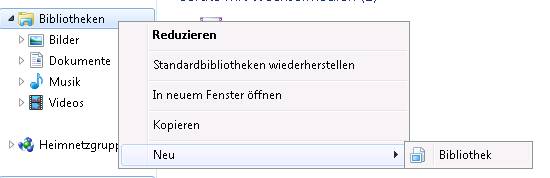

Selbstverständlich können auch neue

Bibliotheken angelegt werden:

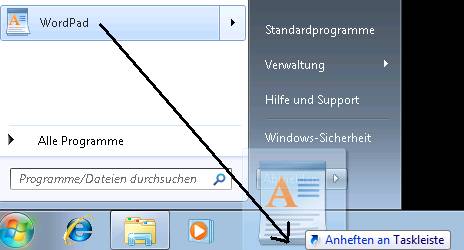

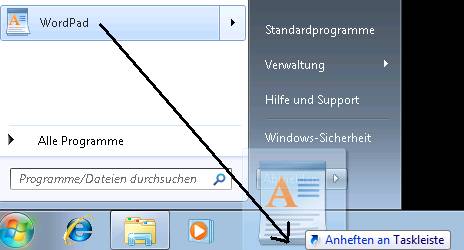

Die ehemalige "Quickstart-Leiste"

ist weggefallen; dafür ist es nun möglich, beliebige Programme in die

Taskleiste anzuheften.

Es ist möglich, Programme vom Startmenü in

die Taskleiste zu "pinnen", der umgekehrte Vorgang ist aber nicht

vorgesehen.

Hinweis: Das Anheft-Verhalten kann mit

Gruppenrichtlinien gesteuert werden.

Zieht man eine Datei mit gedrückter

Umschalt-Taste auf die Taskleiste, so wird das mit der Datei verknüpfte Programm

angeheftet, nicht eine Verknüpfung zur Datei selbst.

Durch die Größe der Symbole wird klar,

welche Programme gerade aktiv (gestartet) sind.

Mehrere Instanzen eines Programms bzw.

mehrere geöffenete Fenster werden zu einem einzigen Symbol gruppiert (Beispiel:

Powerpoint-Symbol). Diese Gruppierung erfolgt aber nicht auf Basis einer GUID,

die dem Programm zugeordnet ist, sondern auf Grund einer maximal 128 Zeichen

langen AppID der Form Company.Product.SubProduct.Version.

Wenn Sie auf ein Programmsymbol mit der

rechten Maustaste klicken, dann sehen Sie eine "Sprungliste" mit den

zuletzt mit diesem Programm geöffneten Dateien.

3.5.1

Kernpunkte:

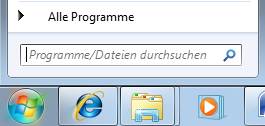

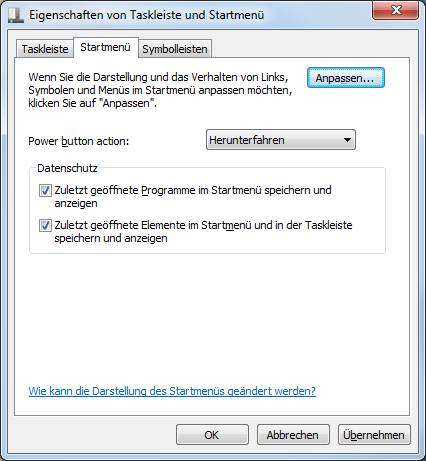

Das Vista-Startmenü wurde vorsichtig weiterentwickelt, aber in

seinen Grundzügen beibehalten. Es werden immer alle Programme angezeigt; die Desktopsuche

ist nach wie vor im Startmenü integriert.

In der Standardeinstellung stehen aber

einige bekannte Menüpunkte nicht zur Verfügung, zum Beispiel „Ausführen“.

Es gibt kein

eigenes Menü "Herunterfahren" mehr, dieser Menüpunkt versteckt sich

im "Pfeilmenü":

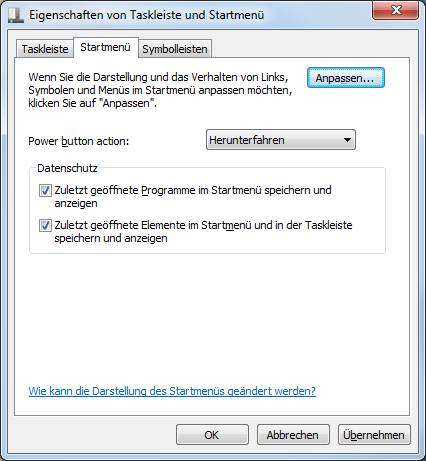

Das Startmenü kann über die Systemsteuerung oder über die

Eigenschaften der Taskleiste angepasst werden. So ist etwa die Standardaktion

des „Power-Knopfs“ konfigurierbar.

3.5.3

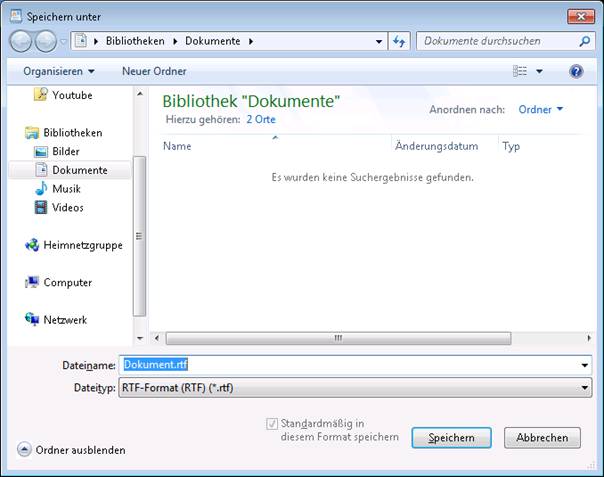

Speichern von Dateien:

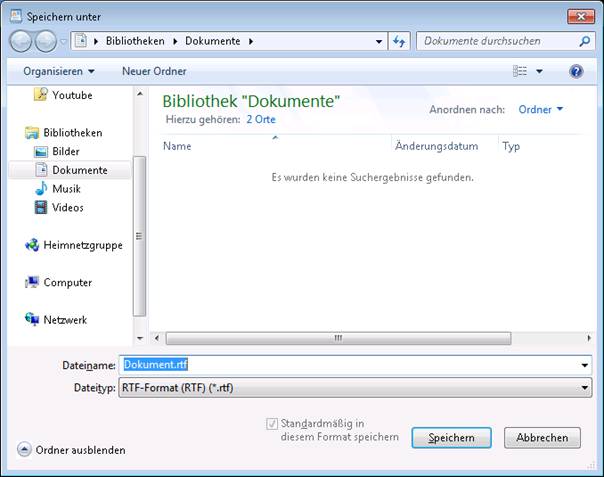

Beim Speichern von Dateien wird

standardmäßig immer in eine passende Bibliothek (Library) verzweigt. So wird

als Standardspeicherort für WordPad-Dokumente die Bibliothek

"Dokumente" vorgeschlagen:

Durch Anklicken

von „Ordner durchsuchen“ bekommt man eine Reihe häufig verwendeter

Verknüpfungen, wie Desktop, Heimnetzgruppe, Computer oder Netzwerk:

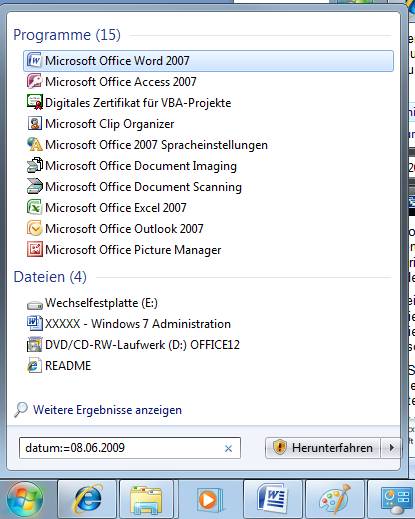

Unter Windows 7 müssen Sie sich nicht mehr

merken, wo Sie einzelne Dateien gespeichert haben. Statt dessen müssen Sie sich

zum Auffinden einer Datei nur noch eine dateibezogene Information merken, wie

z. B. ein in einem Dokument enthaltenes Wort, den Sänger eines Lieds oder

das Datum, an dem ein Foto geschossen wurde. Mit Hilfe leistungsstarker,

integrierter Desktopsuchfunktionen können Sie nahezu alles auf Ihrem Computer

schnell finden, ohne eine Ordnerstruktur durchsuchen zu müssen. Sie können

beispielsweise im neuen Startmenü einfach einen Begriff, eine Wortfolge, eine

Eigenschaft oder einen Teil eines Dateinamens in das integrierte Feld zur

Schnellsuche eingeben, um sofort das gewünschte Element zu finden.

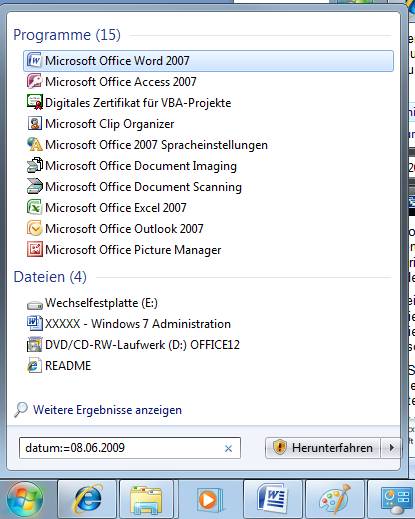

Für das Suchen

gibt es eine eigene Suchsyntax (Advanced Query Syntax; AQS). Zum Beispiel

beginnt das Suchen nach Datum mit "datum:", gefolgt von einem

Vergleichsoperator (z.B. =), gefolgt vom Suchdatum (datum:=08.06.2009):

Um Suchen noch effizienter zu gestalten,

ermöglicht Windows 7 das Hinzufügen oder Bearbeiten von Dateieigenschaften

oder Daten, die mit einer Datei verknüpft sind, wie z. B. eines

Schlüsselbegriffs für ein Dokument, den Sänger eines Lieds oder das Datum, an

dem ein Foto gemacht wurde, damit Sie die entsprechende Datei künftig schneller

finden können.

Sie können beispielsweise Fotos, die bei

einer Abschlussfeier gemacht wurden, den Schlüsselbegriff

"Abschlussfeier" hinzufügen, wenn Sie diese auf dem Computer

speichern. Wenn Sie später nach "Abschlussfeier" in

"Schnellsuche" im Startmenü oder der Windows-Fotogalerie suchen,

werden alle Fotos der Abschlussfeier angezeigt.

Dazu starten

Sie den Windows Explorer, zeigen auf die zu ändernde Datei und wählen in der

Eigenschaftsleiste am unteren Rand des Explorers "Markierungen". Dort

tragen Sie die Schlüsselwörter getrennt durch Strichpunkt ein und klicken dann

auf „Speichern“.

Alternativ

können diese Einträge auch in den Dateieigenschaften (Karteikarte „Details)

durchgeführt werden:

Das Ausfüllen

der Registerkarte "Details" greift im Dokumenteordner. Wenn mann im

Bilderordner ein Bild (erzeugt mit Paint; Jpeg-Format) beschlagwortet

(Markierungen ergänzt), wird das von der Desktopsuche nicht verwertet. Wenn das

Bild (jpeg-Datei) in den Dokumenteordner kopiert wird, greift das. In der

Systemsteuerung ist das Suchen auch am Bilderordner aktiviert.

Geben Sie Schlüsselwörter in das

Schnellsuchfeld in der neuen Systemsteuerung ein, um die gewünschte

Systemeinstellung rasch zu finden.

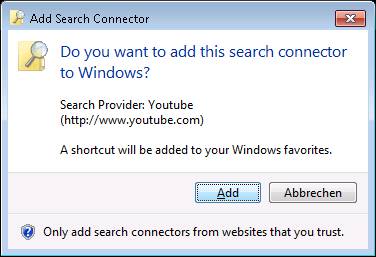

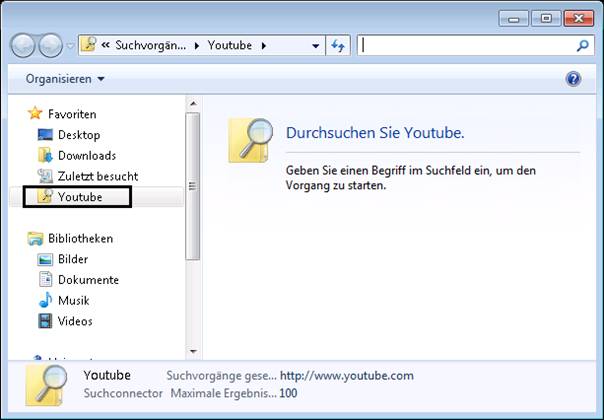

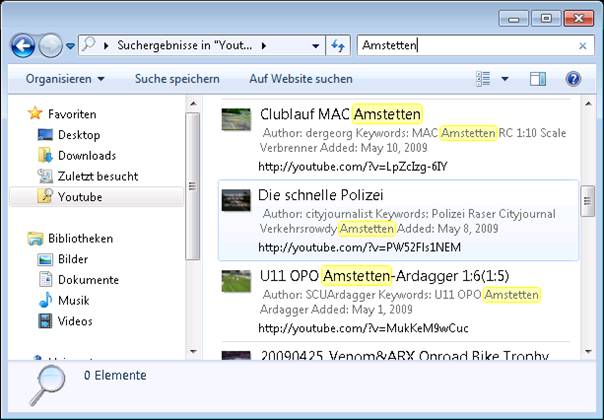

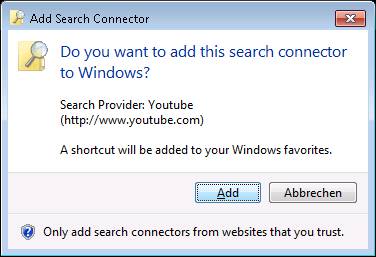

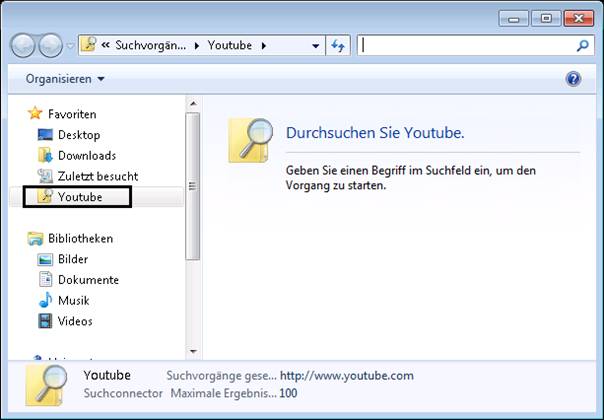

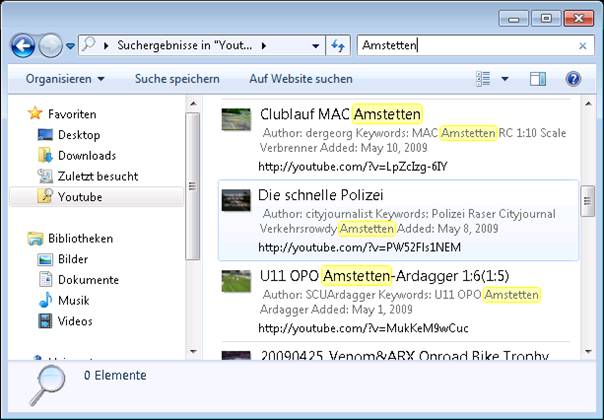

Dieses neue Feature in Windows 7 erlaubt Suchvorgänge in

entfernten Datenquellen aus Windows Explorer heraus. Dies wird durch einen

Such-Connector ermöglicht, einer XML-Datei, die dem OpenSearch v1.1-Standard

entspricht. Doppelklick man auf eine Search Connector Description (.osdx)-Datei,

so wird die durch diese Datei definierte Datenquelle in die Windows Explorer-Suche

integriert.

Beispiel: Die folgende XML-Datei wird die Inhalte von YouTube

(http://www.youtube.com) in die Windows Desktopsuche integrieren:

<?xml

version="1.0"

encoding="UTF-8"?><OpenSearchDescription xmlns="http://a9.com/-/spec/opensearch/1.1/"

xmlns:ms-ose="http://schemas.microsoft.com/opensearchext/2009/">

<ShortName>Youtube</ShortName>

<Description>OpenSearch

Youtube via Windows 7 Search.</Description>

<Url

type="application/rss+xml" template="http://www.youtube.com/rss/tag/{searchTerms}.rss&num=10&output=rss"/>

<Url

type="text/html"

template="http://www.youtube.com/results.aspx?q={searchTerms}"/>

</OpenSearchDescription>

Speichern Sie diese Datei als YouTube.osdx ab und klicken

Sie doppelt darauf.

In das Menü "Favoriten" wird ein zusätzlicher

Eintrag "YouTube" hinzugefügt. Nun ist es möglich, die Desktopsuche

auf die Web-Datenquelle auszudehnen.

Hinweis: Ab Windows 7 Enterprise Edition ist es auch

möglich, SharePoint-Sites mit OpenSearch zu durchsuchen.

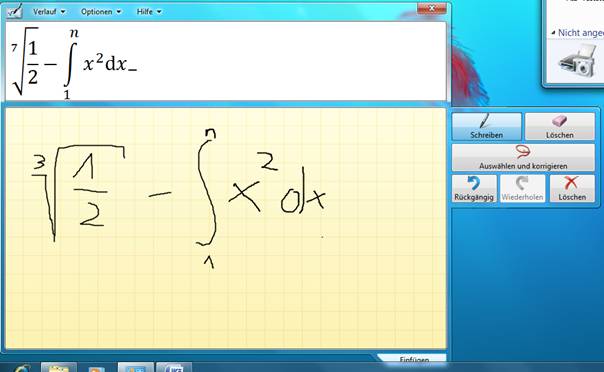

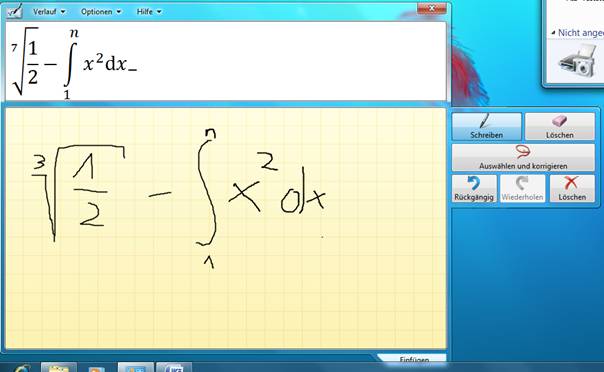

Für die Eingabe mathematischer Ausdrücke

wählen Sie unter Alle Programme – Zubehör – Mathematik-Eingabebereich. Auf

einem Touchscreen können Sie mit dem Stift eingeben, ansonsten können Sie die

Eingaben auch mit der Maus machen.

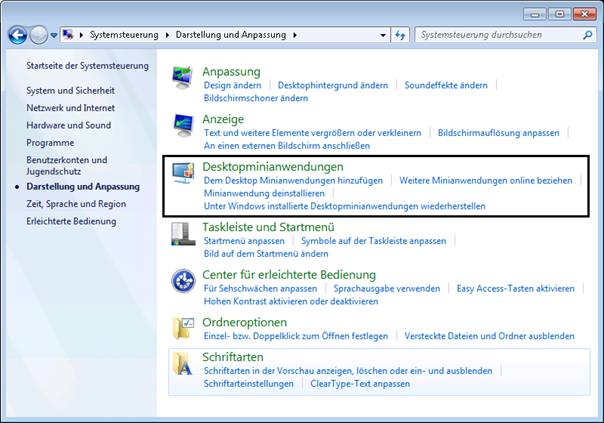

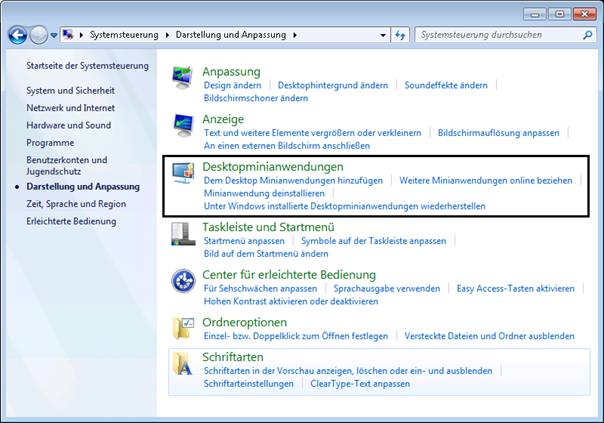

Seit Windows Vista können Minianwendungen

(sogenannte „Gadgets“) mit wichtigen Informationen auf dem Desktop eingeblendet

werden. In Windows 7 können diese beliebig auf dem Desktop angeordnet werden,

einen "Sidebar" gibt es nicht mehr. Außerdem ist dort auch der

Zugriff auf den Kalender oder auf häufig verwendete Tools möglich.

Die Einrichtung erfolgt in der Systemsteuerungs-Rubrik

"Darstellung und Anpassung":

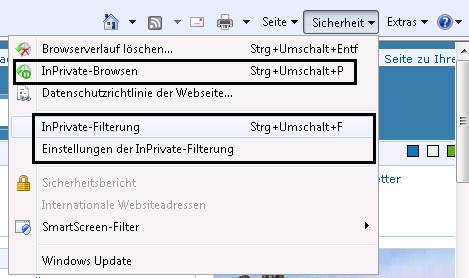

In Verbindung mit Windows 7 wird auch der Internet Explorer

8 mit einigen zusätzlichen Features ausgeliefert. In Europa soll Windows 7 in

einer speziellen "E"-Variante ohne vorinstallierten IE8 erscheinen.

Die wichtigsten Neuerungen:

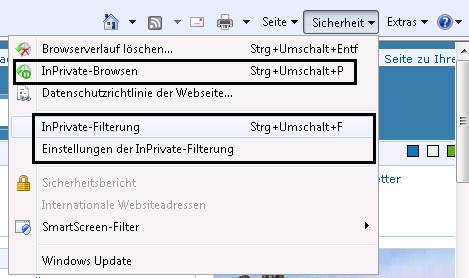

3.9.1

InPrivate-Filterung

InPrivate-Browsen verhindert, dass Internet Explorer Daten

über Ihre Browsersitzung speichert. Dies umfasst Cookies, temporäre

Internetdateien, Verläufe sowie weitere Daten. Symbolleisten und Erweiterungen

sind standardmäßig deaktiviert.

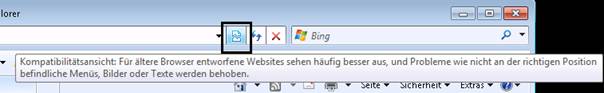

Wenn das InPrivate-Browsen aktiviert ist, wird dieser

Indikator angezeigt:

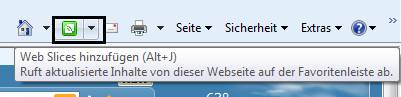

3.9.2

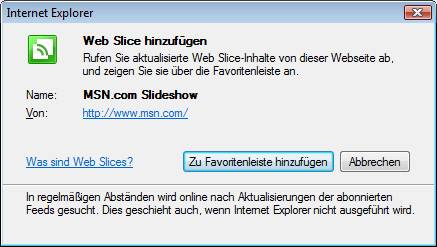

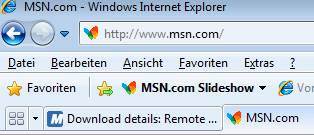

WebSlices

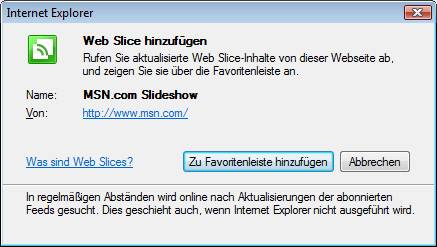

Ein Web Slice ist ein bestimmter Bereich einer Webseite, den

Sie abonnieren können. Mithilfe von Web Slices können Sie erkennen, wenn

aktualisierte Inhalte, z. B. die aktuelle Temperatur oder ein sich ändernder

Auktionspreis, auf Ihren bevorzugten Websites verfügbar sind. Nachdem Sie den

Web Slice abonniert haben, wird er als Link auf der Favoritenleiste angezeigt.

Bei der Aktualisierung des Web Slice wird der Link auf der Favoritenleiste mit

fetter Formatierung angezeigt. Sie können dann auf den Link klicken, um den

aktualisierten Inhalt anzuzeigen.

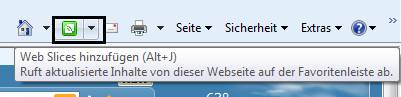

Die folgende Schaltfläche ist nur verfügbar, wenn eine

Website WebSlices unterstützt:

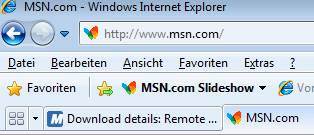

Der WebSlice erscheint in der Favoritenleiste.

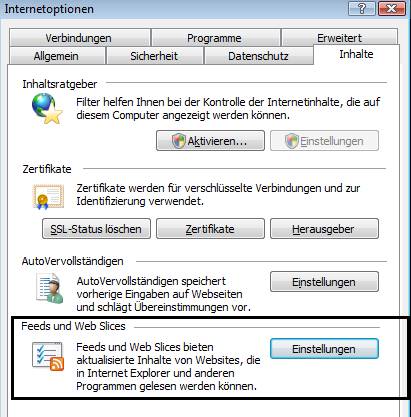

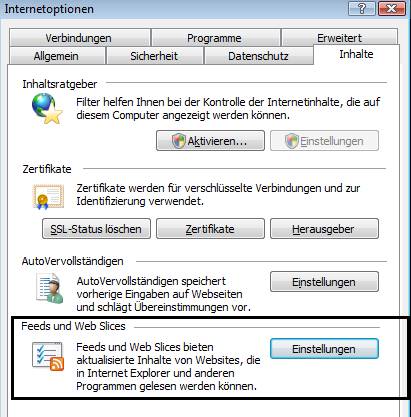

Erweiterte RSS-Feed- und Webslice-Einstellungen können Sie

im Menü Internetoptionen in der Karteikarte Inhalte konfigurieren:

3.9.3

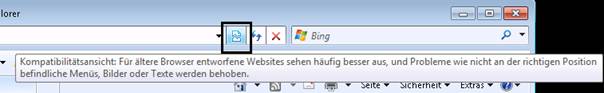

W3-Konformität, Kompatibilitätsmodus

Manch Website wird mit dem Internet Explorer 8 künftig

anders aussehen als bisher gewohnt. Schuld daran ist die mit dem neuen Browser

verbundene Umstellung auf die internationalen Standards für die

Darstellungsformen HTML, CSS und XML, die für die Programmierung der

Internetseiten genutzt werden. Mit ihnen lassen sich etwa Überschriften

einheitlich gestalten, Rahmen bauen oder Texte mit unsichtbaren

Zusatzinformationen versehen.

Der neue Internet Explorer hält sich als einziger Browser

nun strikt an die Vorgaben des World-Wide-Web-Konsortiums, das die Richtlinien

für die Befehle streng vorgibt. Der Nachteil in der Praxis: Beim

Online-Netzwerk MySpace etwa rutschte im Test so mancher Kasten etwas zu weit

nach links, im Videoportal YouTube quetschte der Browser in der Darstellung

Schaltflächen zusammen.

Das ahnten die Microsoft-Entwickler freilich bereits und

bauten einen „Kompatibilitätsmodus“-Knopf ein: Landet man auf einer nicht

sauber angezeigten Seite, dann genügt ein Mausklick – und der Browser zeigt die

jeweilige Website wieder korrekt an.

Sie können in Internet Explorer 8 eine

Liste mit Websites erstellen, die in der Kompatibilitätsansicht angezeigt

werden sollen. Wählen Sie auf der Befehlsleiste die Option Extras und dann

Einstellungen der Kompatibilitätsansicht aus, um der Liste Websites

hinzuzufügen bzw. Websites aus ihr zu entfernen. Es sind auch Optionen zum

Anzeigen aller Websites und Intranetsites in der Kompatibilitätsansicht

verfügbar.

3.9.4

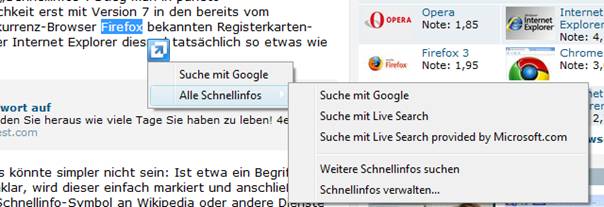

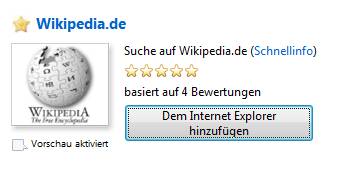

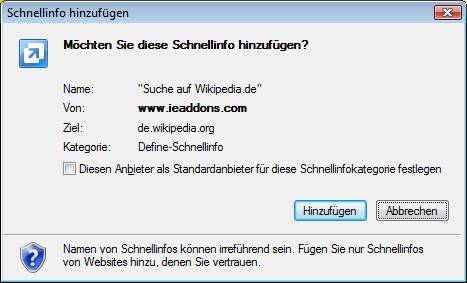

Schnellinfos

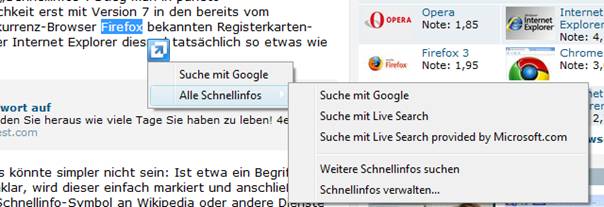

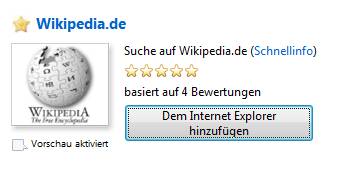

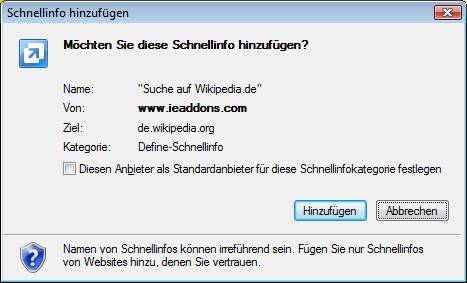

Ist etwa ein Begriff auf einer Website unklar, wird dieser

einfach markiert und anschließend über das kleine Schnellinfo-Symbol an

Wikipedia oder andere Dienste geschickt. Das spart Mausklicks und Zeit. Die

Informationen zu dem Begriff werden direkt angezeigt.

Welche Funktionen man in seiner

Schnellinfo-Liste wünscht, lässt sich dabei individuell festlegen. Möglich sind

neben der Wikipedia-Anbindung etwa noch ein Übersetzungsdienst, sowie die

Google- oder lokale Suche. Speziell mit Letzterer lässt sich etwa von der

Website des Italieners in der Nähe blitzschnell dessen exakter Standort

ermitteln. Auch Dienste wie Ebay, Xing oder Facebook lassen sich abfragen. Ein

echter Pluspunkt, denn die Schnellinfos erledigen komfortabel nebenbei

Aufgaben, für die man vorher umständlich im Netz weitersuchen musste.

Unter http://www.ieaddons.com/de/ erhält man eine Übersicht verfügbarer Plug-Ins für den IE8.

Beispiel:

3.9.5

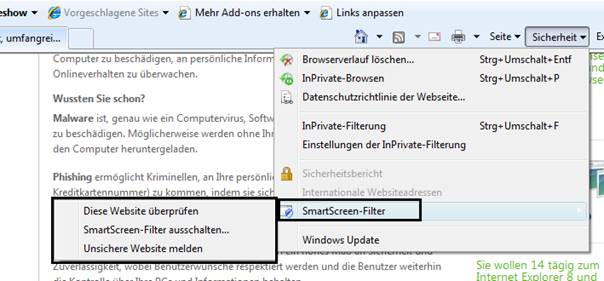

SmartScreen-Filter

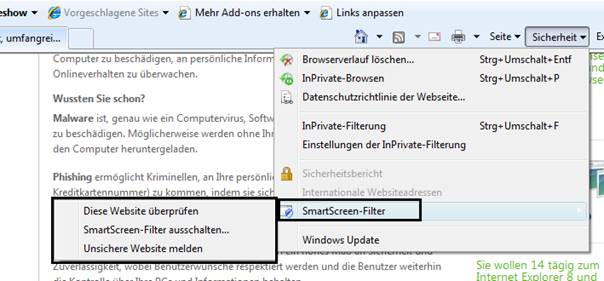

Mit dem neuen SmartScreen-Filter trägt Internet Explorer 8

nun dazu bei, Sie vor der unbemerkten Installation von Malware oder bösartiger

Software zu schützen, die eine Gefährdung der Sicherheit Ihrer Daten, des

Datenschutzes und Ihrer Identität darstellt und zudem Ihren Computer und

wertvolle Daten beschädigen kann.

Wir empfehlen allen Benutzern, SmartScreen zu aktivieren,

Sie können den Filter jedoch jederzeit aktivieren oder deaktivieren. Zudem

können Sie einen Beitrag zur Verbesserung des Webs leisten, indem Sie mithilfe

dieses Tools verdächtige Websites melden.

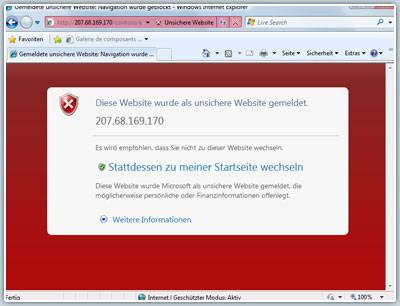

Wenn der SmartScreen-Filter aktiviert ist und Sie versuchen,

eine Website aufzurufen, die als unsicher eingestuft ist, wird der folgende

Bildschirm angezeigt, und Sie werden aufgefordert, eine andere Aktion

auszuführen.

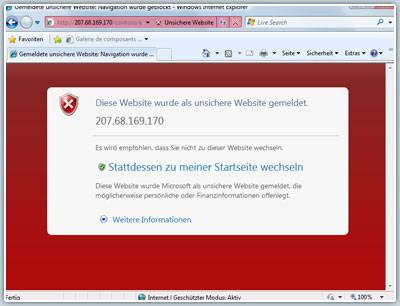

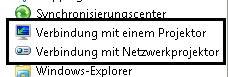

Im Menü Zubehör kann man die Bildschirmausgabe auf einen

Projektor bzw. einen Netzwerkprojektor (Videobeamer mit Netzwerkanschluss)

erweitern.

Ist der Projektor über eine IP-Adresse erreichbar, so müssen

die entsprechenden TCP-Ports in der lokalen Firewall freigeschaltet werden:

3.11.1 Multi-Touch

Eine Neuerung unter Windows 7 wird die erweiterte

Eingabemöglichkeit auf Touchscreens sein. Nun ist es möglich, zwei oder mehr

Berührungen gleichzeitig durchzuführen.

Das schafft die Möglichkeit, auf einer virtuellen Tastatur

Tastenkombinationen einzugeben oder die Größe eines Fotos durch

„Auseinanderziehen“ zu ändern.

OEMs werden die Möglichkeit haben, das Microsoft Touch

Pack für Windows 7, welches 6 Multi-Touch-optimierte

Anwendungen enthält, auf den

PCs ihrer Kunden ganz oder teilweise zu installieren. Zu diesen Anwendungen

gehören Microsoft Surface Globe (mit einer 3D-Darstellung der Erde) oder

Microsoft Surface Collage zum Anordnen von Fotos (siehe Abbildung oben).

3.11.2 Tablet-PC:

Handschrifterkennung

Windows® 7 stellt eine Vielzahl von Tablet PC-Verbesserungen

für die Handschrifterkennung bereit, u. a. folgende Neuigkeiten:

·

Unterstützung der Handschrifterkennung, Personalisierung und Textvorhersage

in neuen Sprachen (Deutsch, Französisch, Spanisch, …)

·

Unterstützung für handgeschriebene mathematische Ausdrücke

·

Personalisierte benutzerdefinierte Wörterbücher für die

Handschrifterkennung

·

Neue Integrationsfunktionen für Softwareentwickler

Nach wie vor können gängige

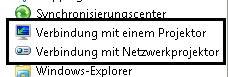

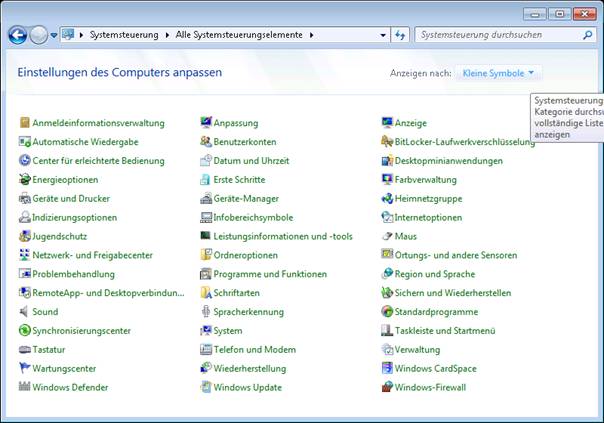

Administrationstätigkeiten über die Systemsteuerung durchgeführt werden.

Die Systemsteuerung gruppiert die Symbole

in Aufgabenbereiche (die bis Windows Vista vorhandene "klassische"

Ansicht gibt es nicht mehr).

Die Ansicht der Systemsteuerung kann auch

so umkonfiguriert werden, dass für jede *.cpl-Datei (Abkürzung für „Control

Panel“) ein großes oder kleines Symbol angezeigt wird:

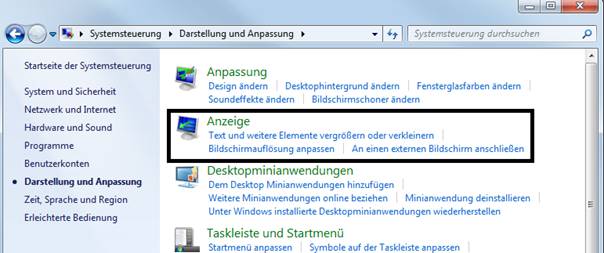

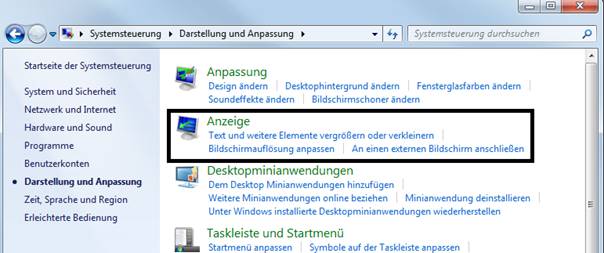

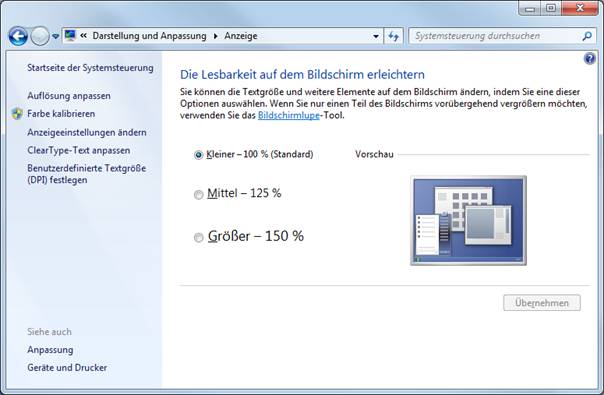

Im Systemsteuerungspunkt „Darstellung und Anpassung“ können

Sie unter „Anzeige“ die Bildschirmdarstellung, die Auflösung und weitere

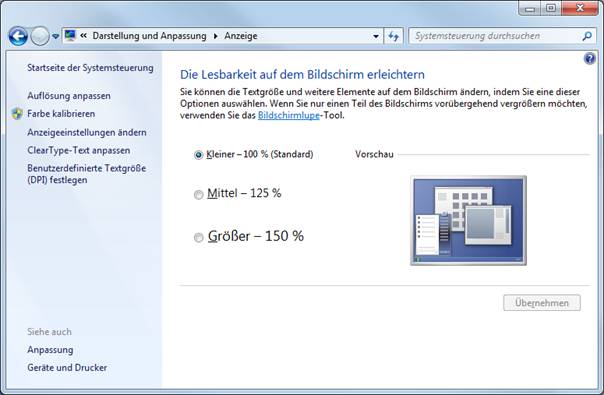

Parameter anpassen.

Besonderer Wert wurde auf die Lesbarkeit gelegt. So ist es

nun auf einfache Weise möglich, die Größe der Systemschriftarten festzulegen.

Werden beispielsweise zwei Bildschirme verwendet, so kann

die Anordnung der Bildschirme ebenfalls konfiguriert werden:

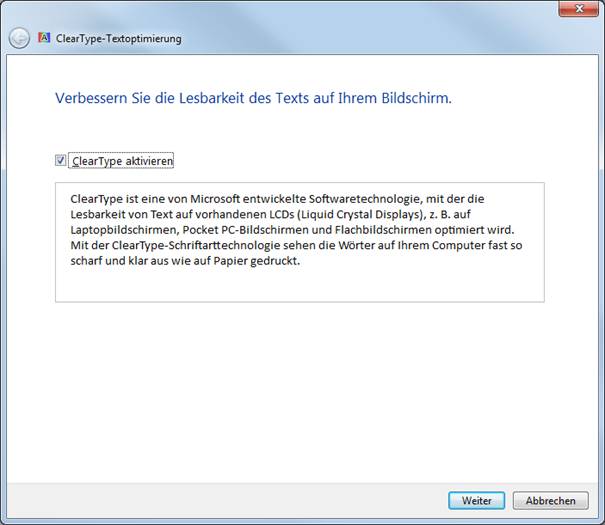

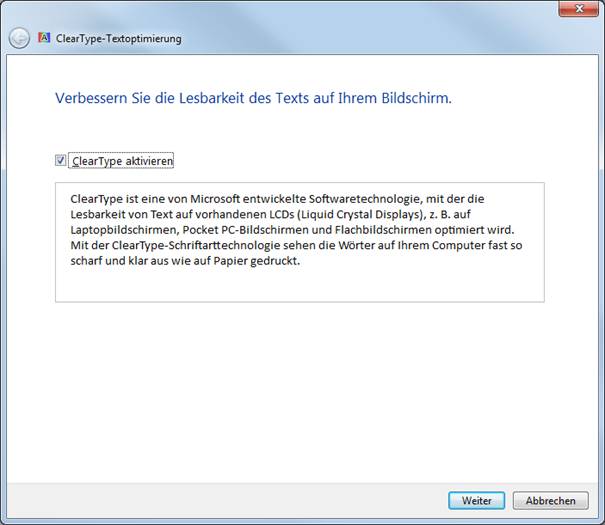

Die Aktivierung von „ClearType“ ist bei Verwendung tragbarer

PCs empfehlenswert.

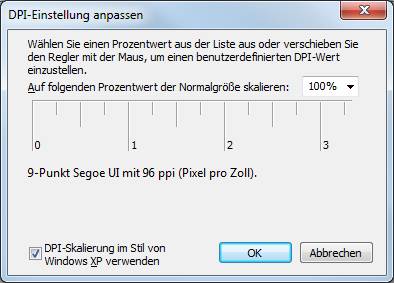

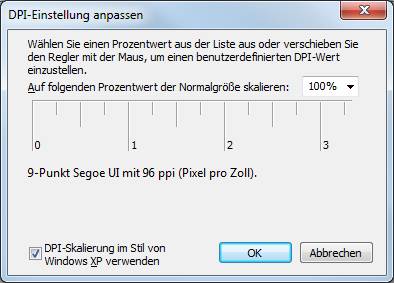

Schließlich kann auch eine benutzerdefinierte Textgröße

festgelegt werden:

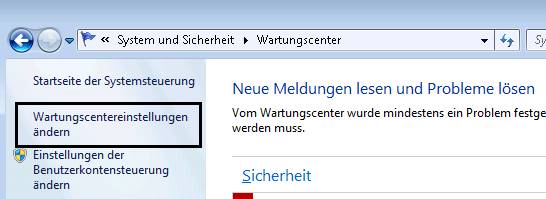

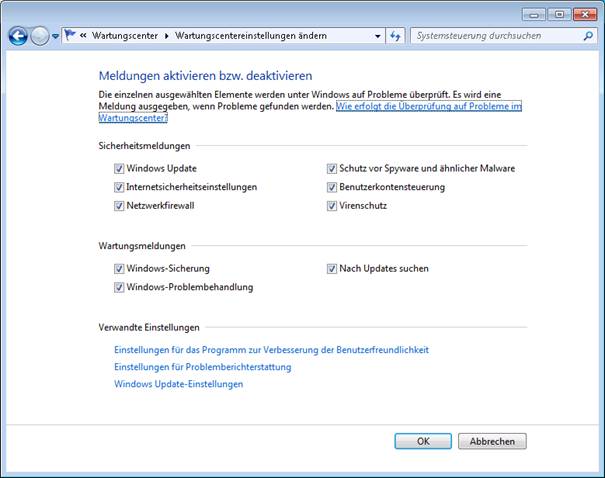

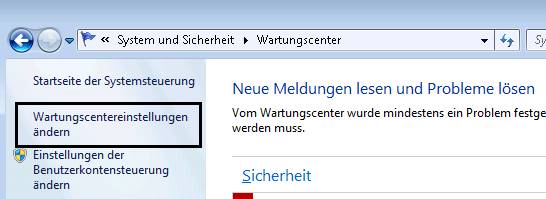

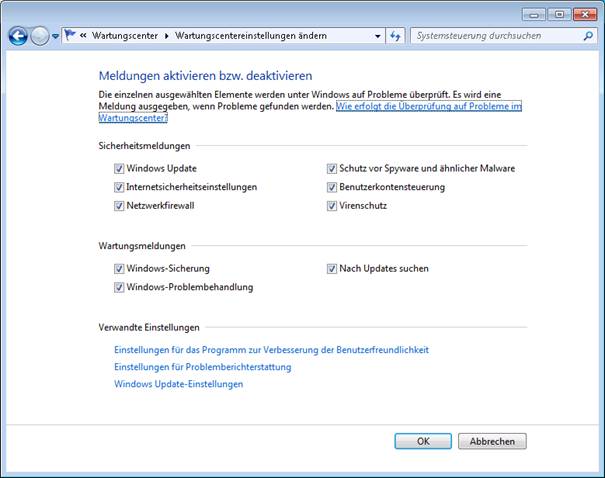

Im neuen Wartungscenter sind Sicherheitseinstellungen und

allgemeine Problembehandlungsaufgaben zusammengefasst.

4.3.1

Konfigurieren von Benachrichtigungen und Meldungen

Im Wartungscenter gibt es die Möglichkeit,

das Ausmaß von System-Benachrichtungen zu konfigurieren:

Mit Windows 7 ist auch die verstärkte Betonung von

Umweltaspekten eingeführt worden, die unter dem Schlagwort Green IT

bekannt sind.

Mit der verbesserten Unterstützung für Remoteaktivierung

über LAN (Wake on LAN, WoL) kann bei Windows 7-Computern der Stromverbrauch

gesenkt werden, indem sie in den Standbymodus wechseln und länger in diesem

Modus bleiben. Durch eine differenzierte Steuerung der Reaktivierungspakete

bleibt der Computer länger im Standbymodus. Durch Verlagern der

Protokollverarbeitung auf den Netzwerkadapter kann ein Computer im Standbymodus

weiterhin für Netzwerkverwaltungstools erreichbar bleiben, ohne reaktiviert zu

werden. Windows 7 unterstützt außerdem Remoteaktivierung über Drahtlos-LAN

(Wake on Wireless LAN, WoWLAN), wodurch Standbyszenarios auf drahtlose

Clientcomputer erweitert werden.

In Windows 7 kann der Energieverbrauch darüber hinaus

reduziert werden, indem die Stromzufuhr für den Netzwerkadapter deaktiviert

wird, wenn das Kabel getrennt wird. Wenn der Benutzer ein Kabel anschließt,

wird die Stromversorgung automatisch wiederhergestellt.

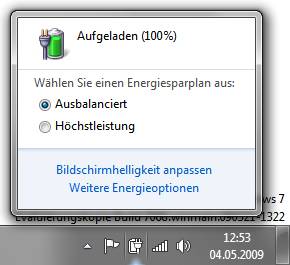

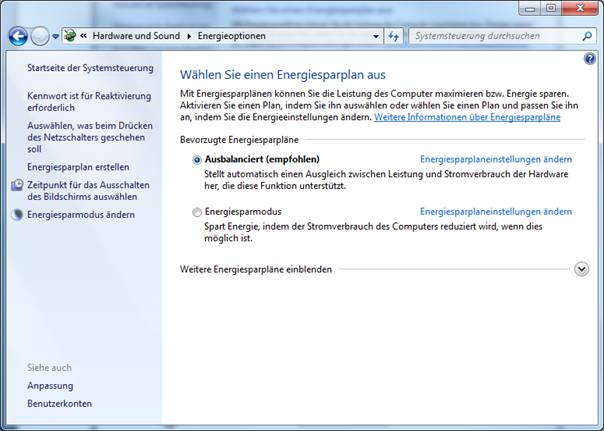

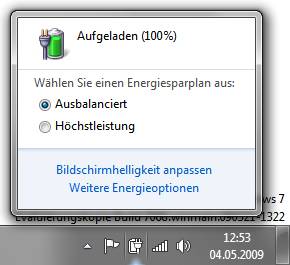

So wird zum Beispiel beim schnellen Wechsel des Energiesparmodus

über das Icon im Benachrichtigungsbereich jetzt immer der Energiesparplan Höchstleistung

mit angezeigt. Standardmäßig wird Windows 7 im Modus Ausbalanciert

betrieben, was einen guten Kompromiss zwischen Akkulaufzeit und Performance

darstellt. Immer wenn zum Beispiel ein Vortrag gehalten wird, schaltet man auf

Höchstleistung. Dieses Umschalten ist jetzt viel einfacher.

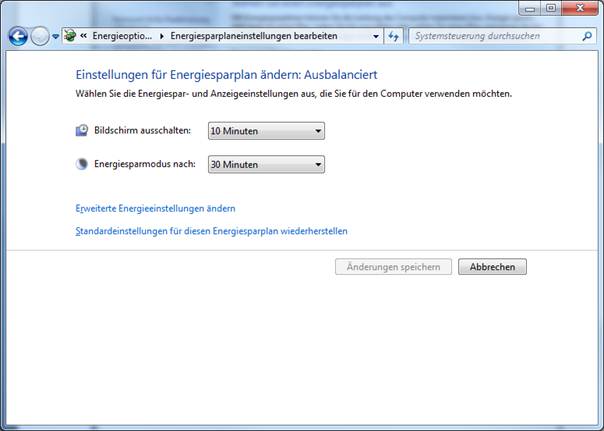

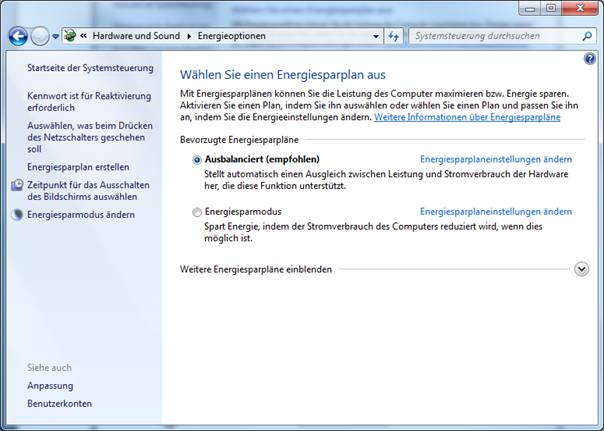

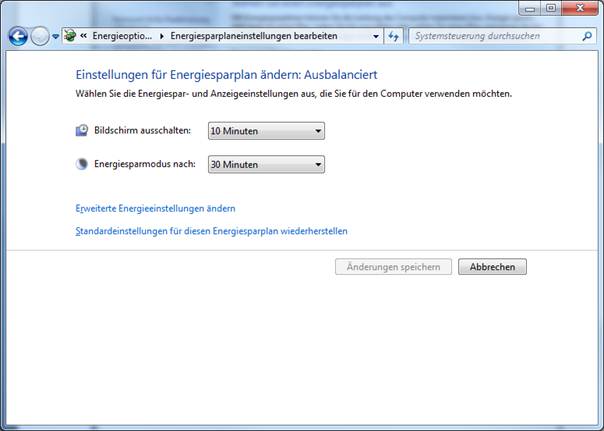

In der Systemsteuerung kann die

Energieverwaltung konfiguriert werden:

Integrierter Bestandteil von Windows 7 und Windows Server

2008 R2 ist die neue Version der PowerShell.

Die PowerShell kann im Verwaltungsmenü aufgerufen werden und

benötigt erhöhte Rechte (User Account Control).

Beim ersten Start wird versucht, Module zu importieren.

Falls eine Fehlermeldung auftritt, so müssen Sie möglicherweise zuerst die

Ausführung unsignierter Powershell-Skripts erlauben:

Set-ExecutionPolicy

Unrestricted

Ab dann können alle PowerShell-Cmdlets und –Skripts

problemlos ausgeführt werden.

Neu in PowerShell 2.0 ist die Remoting-Funktionalität. Das

bedeutet, dass Powershell-Befehle lokal eingegeben werden, aber auf einem

anderen PC (oder mehreren anderen PCs) ausgeführt werden können. Dieses neue

Feature beruht auf WinRM (Windows Remote Management).

PowerShell-Skripte können nun einfacher im PowerShell ISE

(Integrated Scripting Environment) getestet und erstellt

werden.

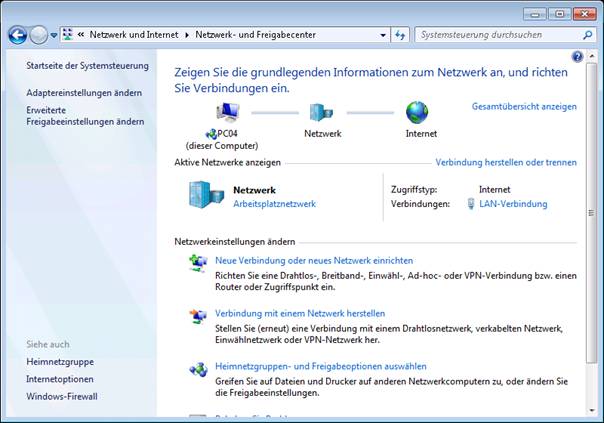

Für den Netzwerkbetrieb ist es nötig, dass alle PCs

Netzwerkkarten aufweisen.

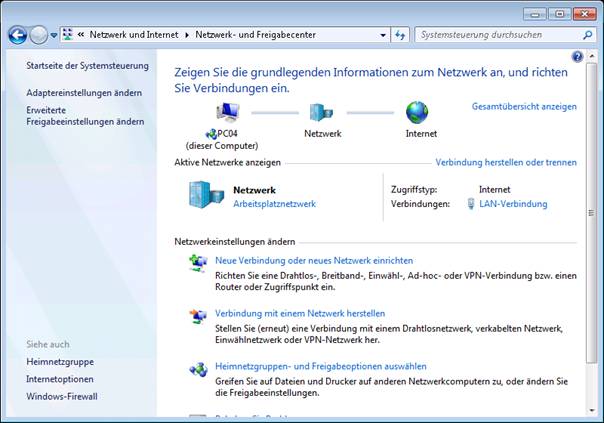

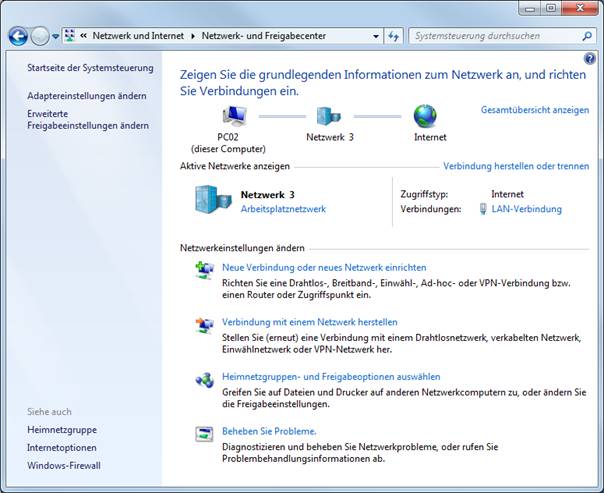

Die Konfiguration der wichtigsten Netzwerkeinstellungen ist

am einfachsten über das Netzwerk- und Freigabecenter möglich.

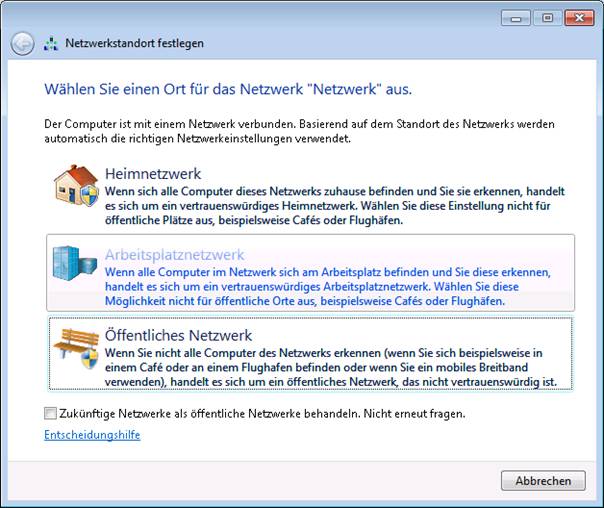

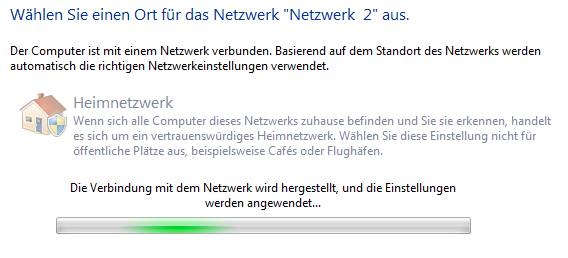

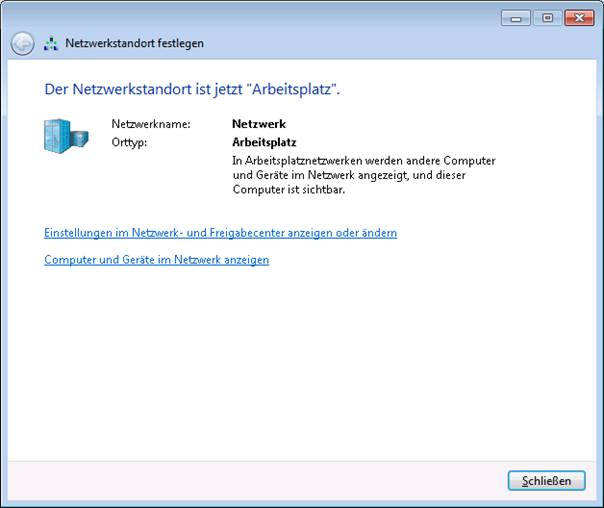

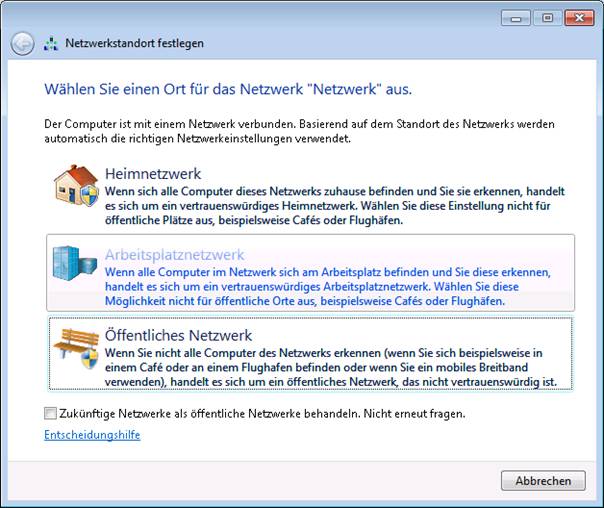

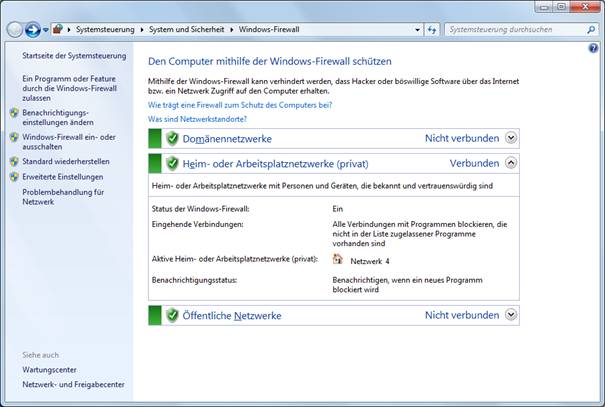

Die Netzwerkschnittstellen müssen seit Windows Vista einem

Netzwerkstandort zugewiesen werden. Die Auswahl des Netzwerkstandorts legt

gleichzeitig Firewallprofile fest. Die "strengste", aber auch

sicherste Einstellung ist "Öffentliches Netzwerk".

Neu in Windows 7 und Windows Server 2008 R2 ist die

Möglichkeit, gleichzeitig mehrere Firewallprofile aktiv zu haben.

Die Windows Firewall-Einstellungen werden von dem Profil

bestimmt, das Sie verwenden. In früheren Windows-Versionen kann jeweils nur ein

Firewallprofil aktiv sein. Wenn daher mehrere Netzwerkadapter mit

unterschiedlichen Netzwerktypen verbunden sind, ist trotzdem nur ein aktives

Profil verfügbar: das Profil mit den am stärksten einschränkenden Regeln. In

Windows Server 2008 R2 und Windows 7 wendet jeder Netzwerkadapter das

Firewallprofil an, das am besten für den Netzwerktyp geeignet ist, mit dem eine

Verbindung besteht: Privat, öffentlich oder Domäne. Wenn Sie also in einem Café

mit einem Drahtlos-Hotspot über VPN eine Verbindung mit dem Domänennetzwerk des

Unternehmens herstellen, bedeutet dies, das mit dem Profil Öffentlich der

Netzwerkverkehr, der nicht durch den Tunnel gesendet wird, weiter geschützt

wird, während mit dem Profil Domäne der Netzwerkverkehr geschützt wird, der den

Tunnel passiert. So wird auch das Problem von nicht mit dem Netzwerk

verbundenen Netzwerkadaptern berücksichtigt. In Windows 7 und Windows Server

2008 R2 wird diesem nicht identifizierten Netzwerk das Profil Öffentlich

zugewiesen, und die anderen Netzwerkadapter auf dem Computer verwenden weiter

das für das Netzwerk, mit dem eine Verbindung besteht, am besten geeignete

Profil.

5.1.1

Arbeitsplatznetzwerk

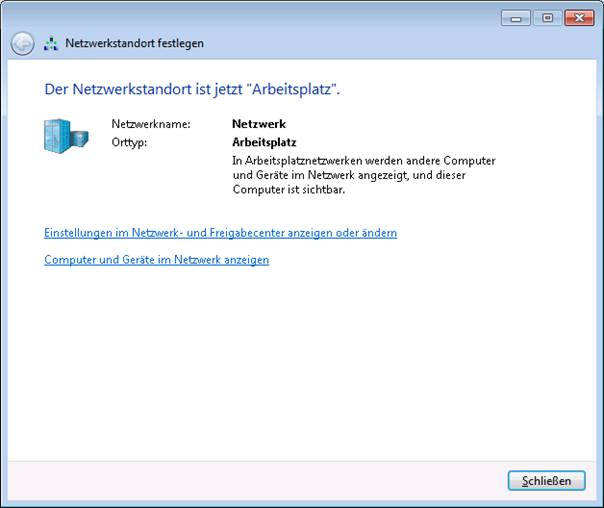

Der Netzwerkstandort "Arbeitsplatznetzwerk" legt

Firewallregeln fest, die für einen üblichen Büro-Arbeitsplatz sinnvoll sind.

Dieses unter Windows 7 neue Feature soll die Konfiguration

von Netzwerken im Privatbereich erheblich vereinfachen. Dabei sollen Bilder,

Musik und Geräte wie Drucker über das Netzwerk zur gemeinsamen Nutzung

freigegeben werden. Einzig die Kenntnis eines Kennwortes reicht zur Erstellung

und Teilnahme aus. Das Arbeitsgruppen-Konzept wird hier nicht benötigt. Kommen

Freunde zu Besuch, können sie sich schnell und unkompliziert ins Heimnetz

einklinken und daran teilnehmen.

Voraussetzungen:

·

Alle Rechner, die Mitglieder einer Homegroup sind, müssen mit

Windows 7 betrieben werden. Windows XP und Windows Vista können die

Heimnetzgruppe nicht erkennen bzw. ausführen.

·

IPv6 muss aktiviert sein.

Technisch wird für die Heimnetzgruppe das Protokoll IPv6

in Kombination mit der Namensauflösungstechnologie PNRP (Peer Name

Resolution Protocol) verwendet. Diese Technologien werden im Skripten

"Windows Server 2008 – Netzwerkinfrastruktur" detailliert behandelt.

5.2.1

Erstellen einer Heimnetzgruppe:

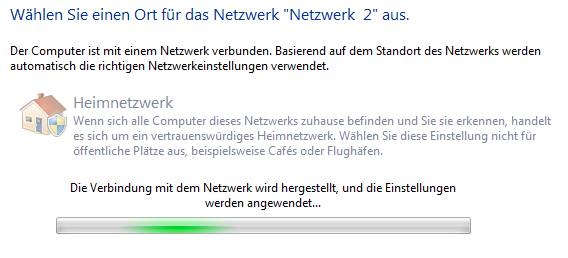

Dazu ist ein Rechner erforderlich, auf dem mindestens

Windows 7 Home Premium installiert ist. Zunächst muss als Netzwerkstandort

"Heimnetz" ausgewählt werden:

An dieser Stelle können Sie alle vier vorhandenen Standardbibliotheken

freigeben, zusätzlich ist die gemeinsame Verwendung von Druckern vorgesehen.

Sollte in der Systemsteuerung bereits eine Heimnetzgruppe

aktiv sein und man bekommt nur die Option “Heimnetzgruppeneinstellung ändern”,

kann dies folgende Ursache haben: Wurde bei einer Installation ein

Netzwerkadapter und eine aktive Netzwerkverbindung festgestellt, so teilt

Windows schon bei der ersten Anmeldung ein Kennwort für die Heimnetzgruppe mit.

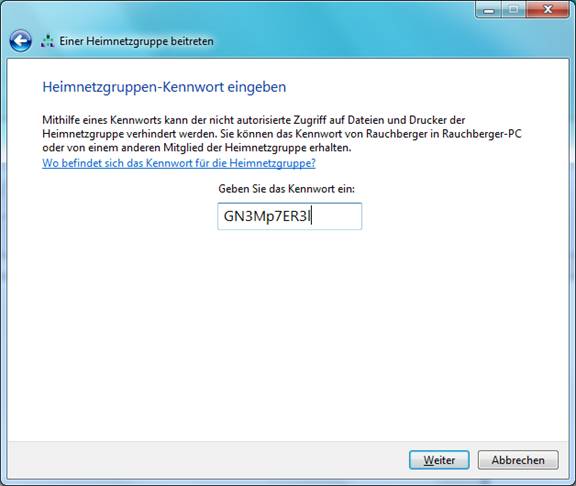

5.2.2

Beitritt zu einer bestehenden Heimnetzgruppe

Um sinnvoll mit Heimnetzgruppen arbeiten zu können, müssen

Sie nun mit allen weiteren Computern der eben erstellten Heimnetzgruppe

beitreten.

Dazu wählen Sie wieder als Netzwerkstandort „Heimnetz“.

Es wird automatisch erkannt, dass im

lokalen IP-Netzwerk eine Heimnetzgruppe eingerichtet wurde.

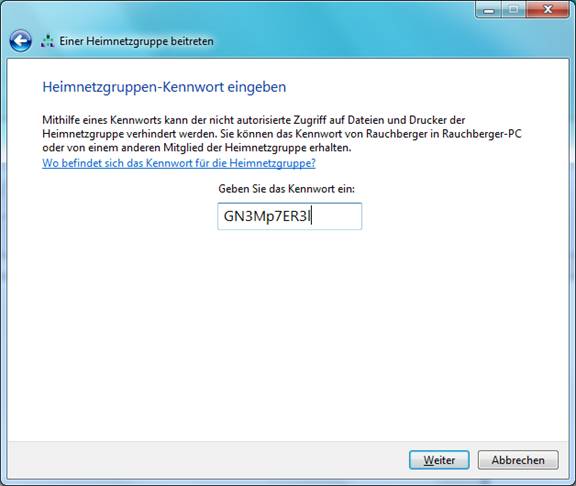

Geben Sie im nächsten Schritt das Kennwort

für die Heimnetzgruppe an. Dieses Kennwort hat der Benutzer erhalten, der die

Heimnetzgruppe angelegt hat.

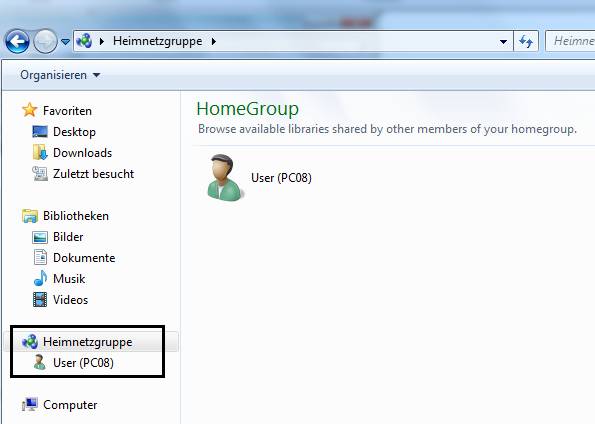

5.2.3

Arbeiten in der Heimnetzgruppe

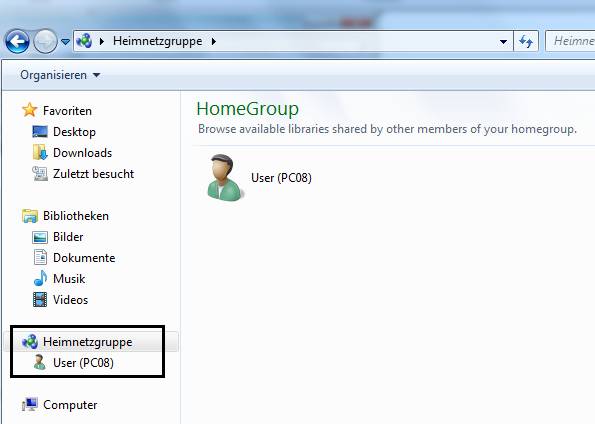

Wenn Sie im Windows-Explorer auf das Symbol „Heimnetzgruppe“

klicken, so sehen Sie alle beigetretenen Benutzer sowie in Klammern den

Computernamen, auf dem diese Benutzer arbeiten.

Erweitert man einen User, so sieht man

dieselbe Bibliotheksstruktur wie auf dem lokalen Rechner.

Die darin vorhandenen Dateien können nun gemeinsam genutzt

werden.

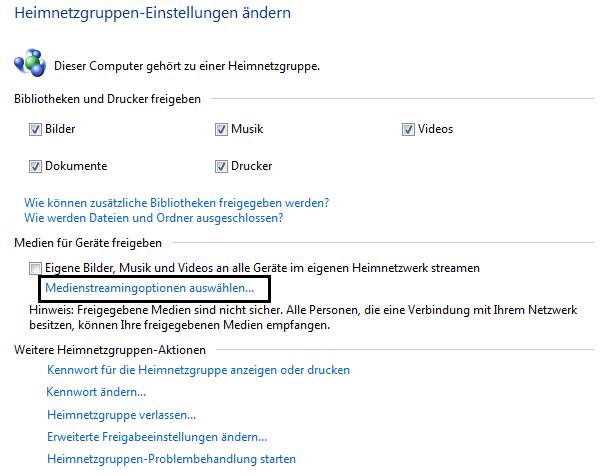

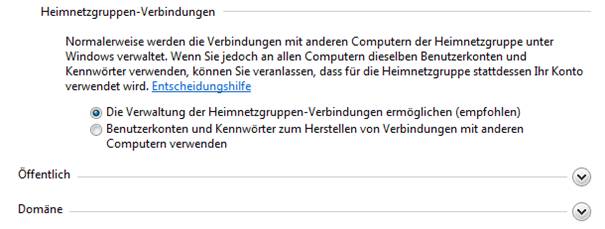

5.2.4

Berechtigungen

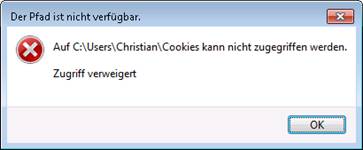

Löschvorgänge können von anderen

Heimnetzbenutzern nur durchgeführt werden, wenn vom Urheber als Berechtigungsstufe

„Lesen/Schreiben“ vergeben wurde. Sonst erscheint folgende Fehlermeldung:

5.2.5

Medienstreaming aktivieren

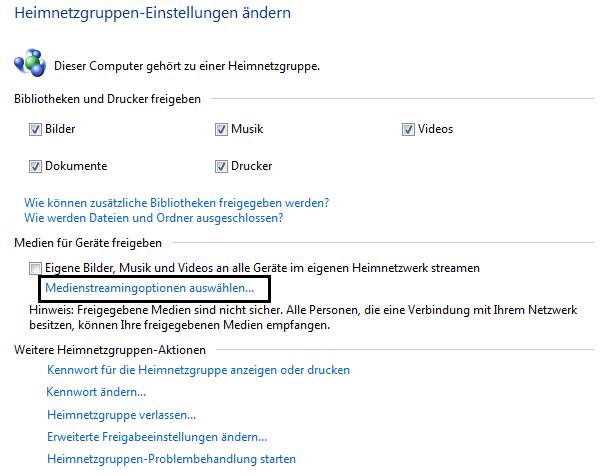

Standardmäßig ist Medienstreaming deaktiviert. Sie können

unter Systemsteuerung – Netzwerk und Internet – Heimnetzgruppe das

Medienstreaming aktivieren:

Wesentlich ist dabei auch, dass die Blockierung aufgehoben

werden muss:

5.2.6

Heimnetzgruppenprobleme lösen

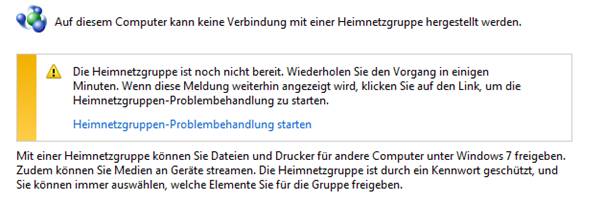

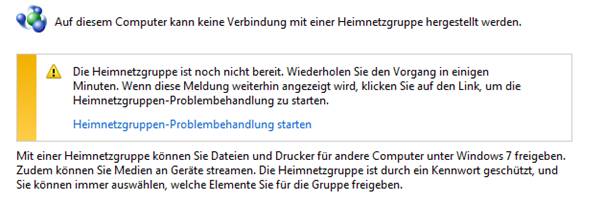

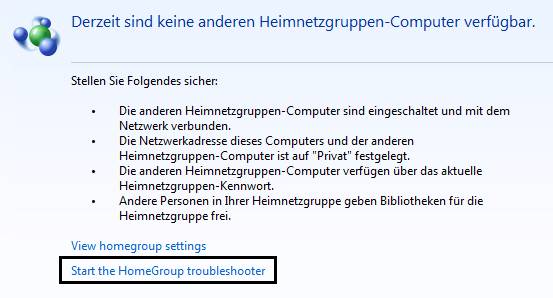

Beispiel 1:

In der Systemsteuerung erscheint folgende Meldung:

Mögliche Ursache für diese Fehlermeldung

ist die Umkonfiguration des Netzwerkprofils (auf „Domäne“ oder „Öffentlich“).

Mit dem Problembehandlungs-Assistenten kann dieses Problem jedoch leicht

behoben werden.

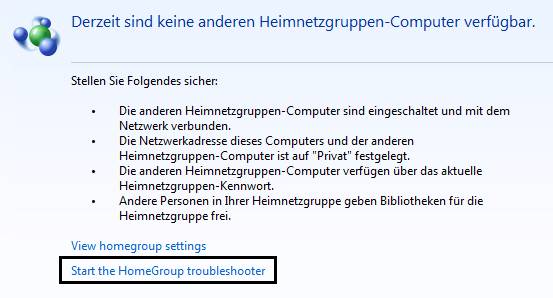

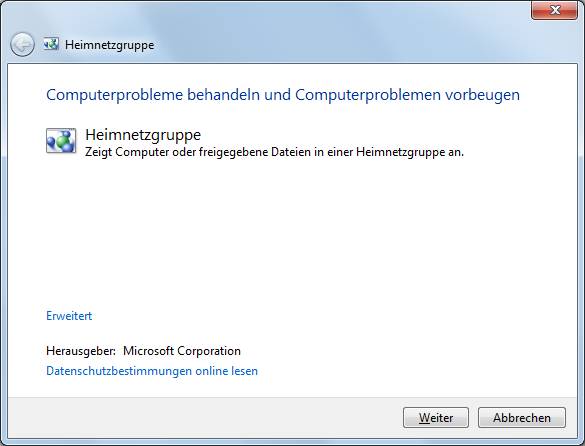

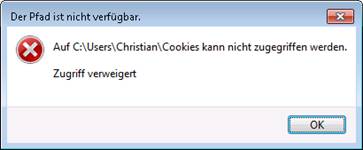

Beispiel 2:

Beim Klicken auf „Heimnetzgruppe“ kommt folgende Meldung:

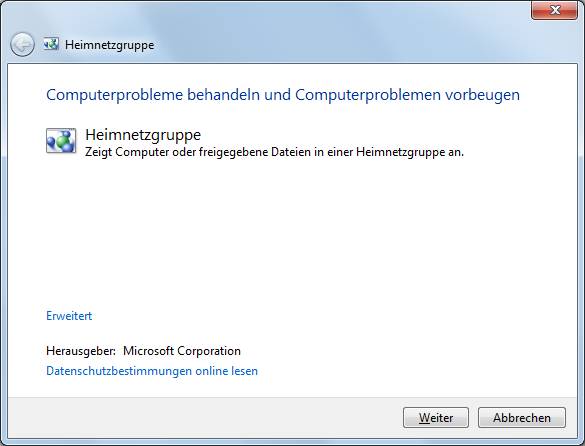

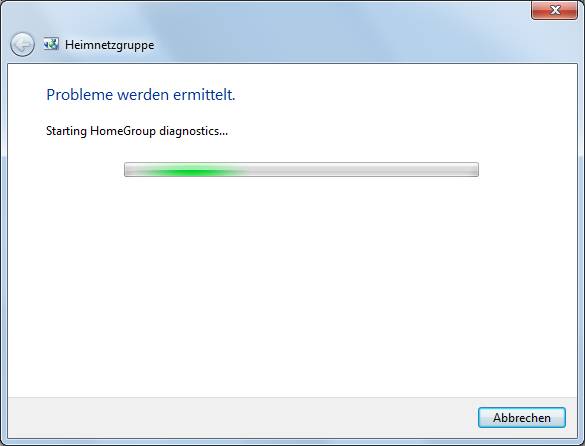

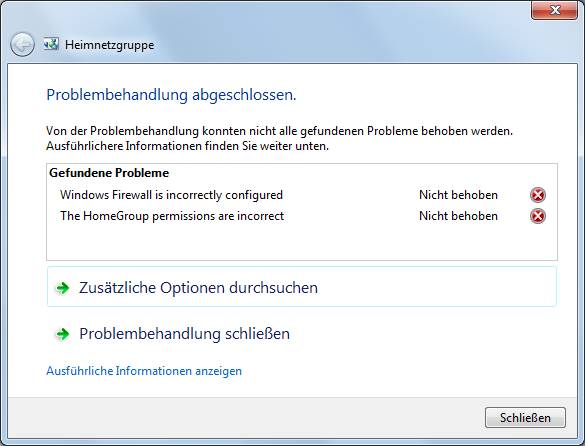

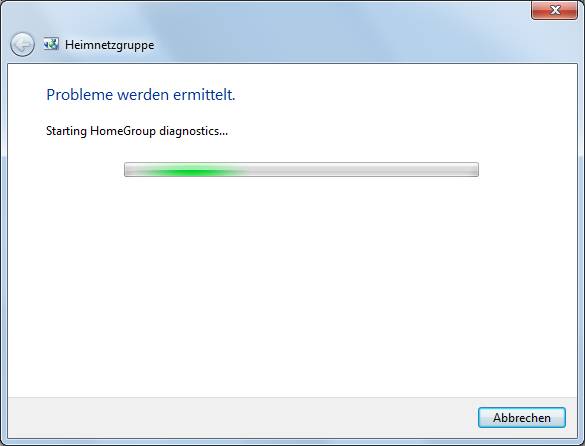

Mit dem Fehlerbehandlungs-Assistenten

können häufige Probleme erkannt und behoben werden:

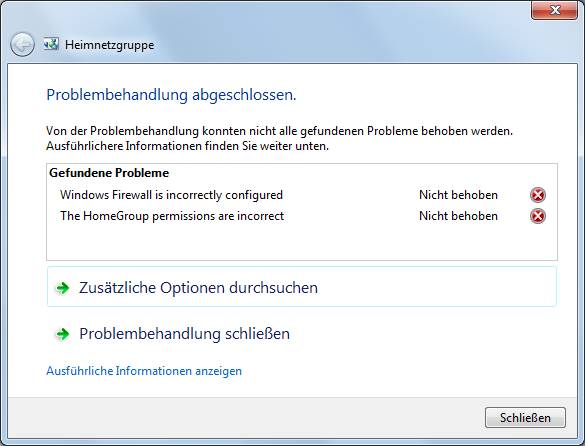

5.2.7

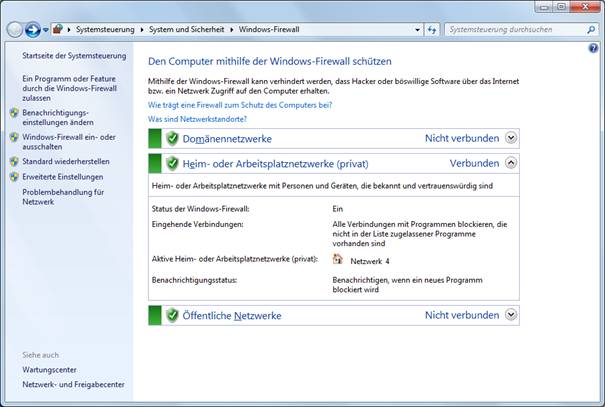

Windows-Firewalleinstellungen für Heimnetzgruppen

Eine häufige Ursache für Probleme im

Zusammenhang mit Heimnetzgruppen sind falsche Einstellungen für die

Windows-Firewall.

Hinweis: Ein

Domänen-Mitgliedscomputer kann auch gleichzeitig Mitglied einer Heimnetzgruppe

sein.

Achten Sie besonders auf die Regeln, die

das PNRP-Protokoll betreffen: So müssen die Ports TCP 3587 und UDP 3540

in beiden Richtungen freigeschaltet sein. Sie finden die vordefinierten Regeln

unter der Rubrik „Heimnetzgruppe“.

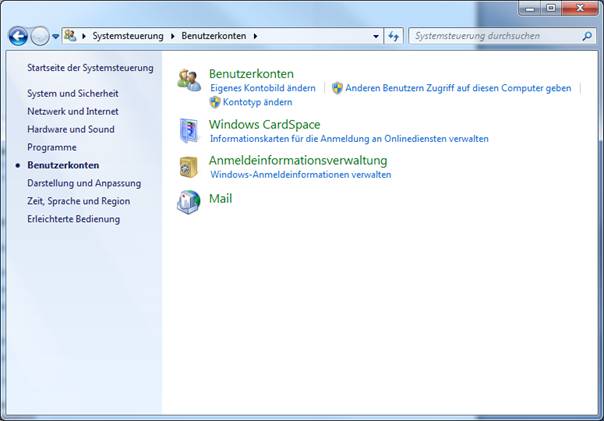

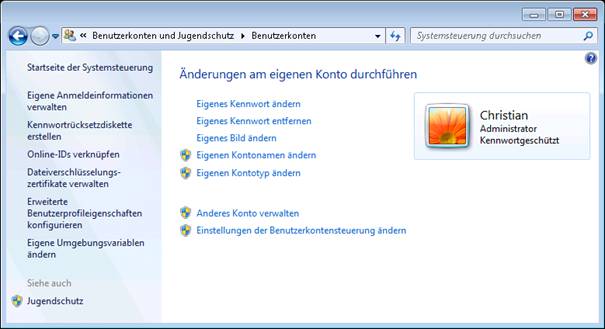

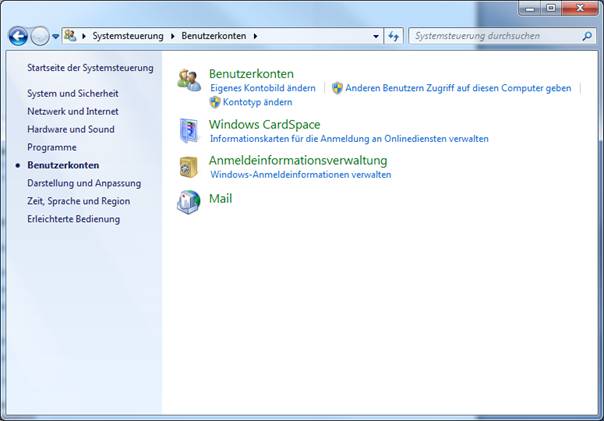

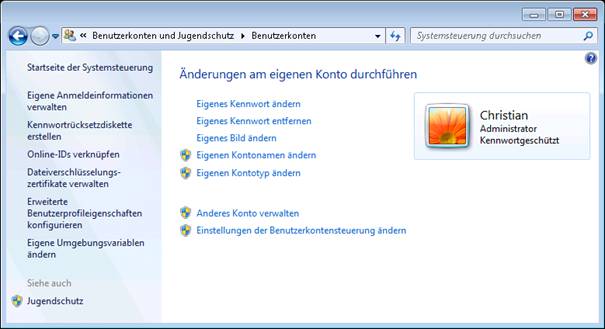

Standardmäßig erfolgt die

Benutzerverwaltung über die Systemsteuerung, Punkt „Benutzerkonten“:

Für jedes hier sichtbare Konto lassen sich

Änderungen durchführen:

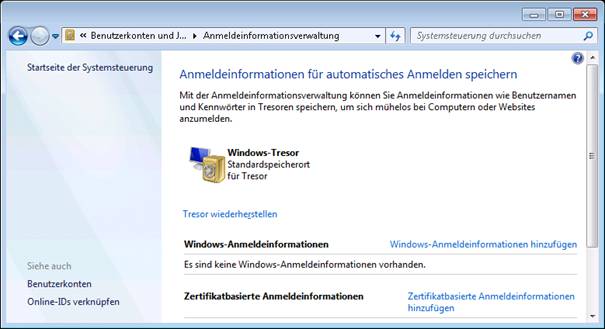

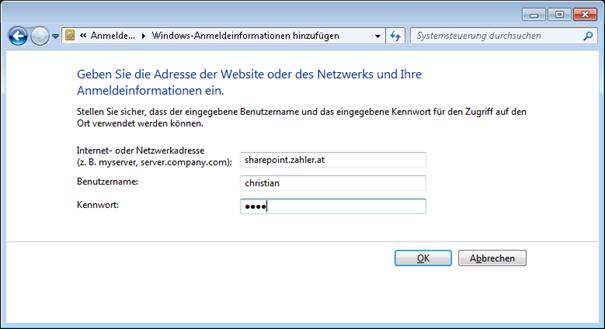

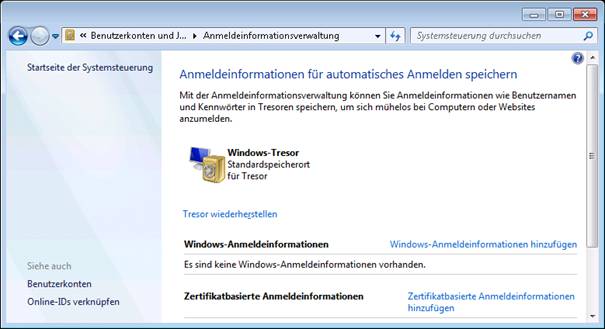

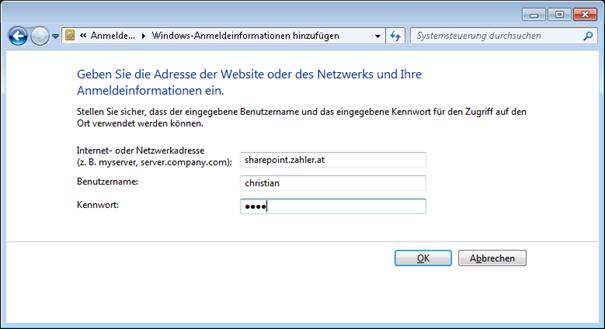

Eine neue Möglichkeit untr Windows 7 steht

unter "Eigene Anmeldeinformationen verwalten" zur Verfügung. Damit

lassen sich die Anmeldeinformationen in einem "Windows-Tresor"

speichern:

Auch zertifikatbasierte

Anmeldeinformationen lassen sich solcherart speichern:

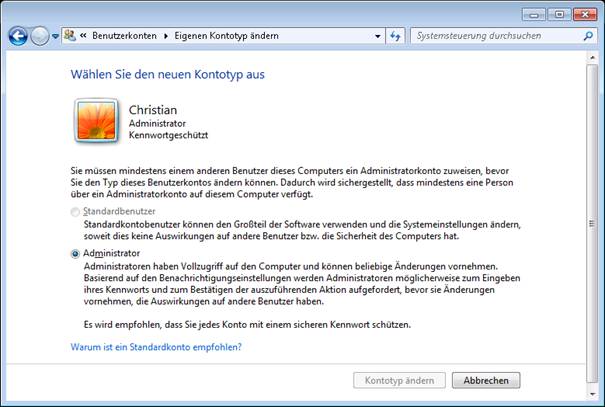

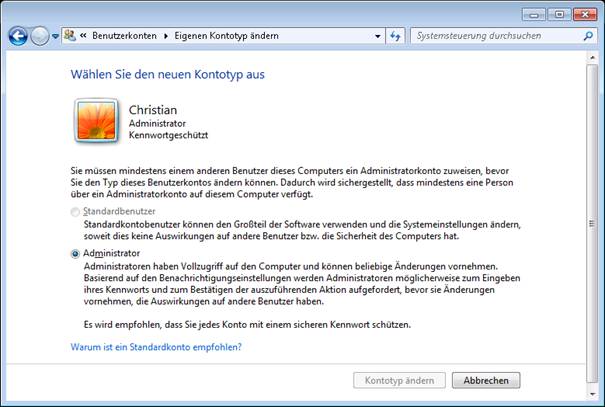

Grundsätzlich stehen zwei Arten von

Benutzerkonten zur Verfügung (diese Variante ist an Windows 7 Home angelehnt):

- Administratoren: dürfen „alles“

- Standardbenutzer: dürfen keine Programminstallationen durchführen, keine

Netzwerkeinstellungen ändern etc.

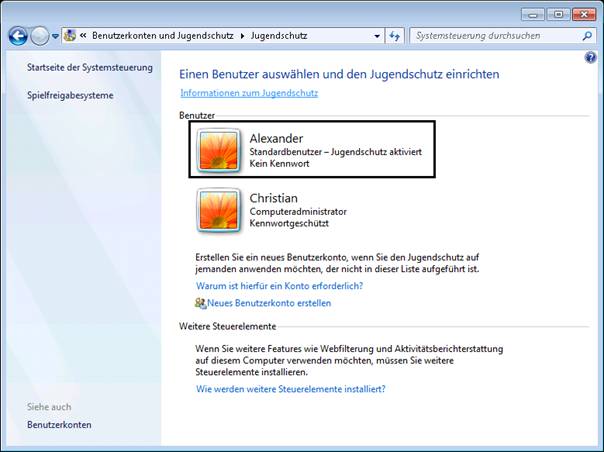

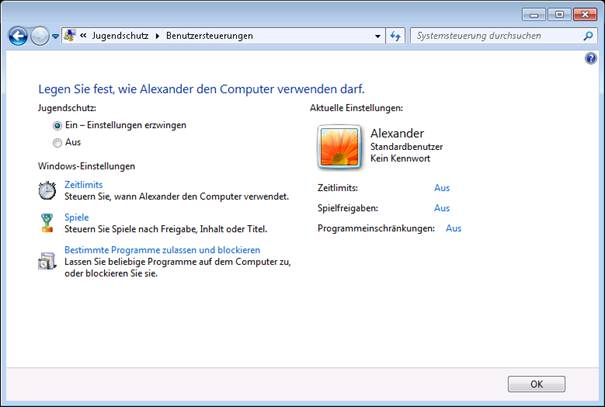

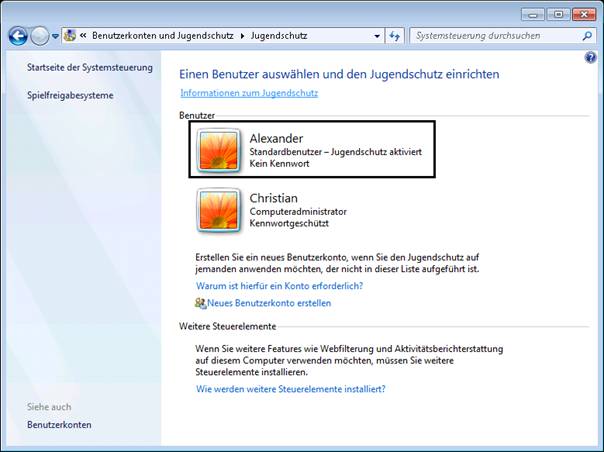

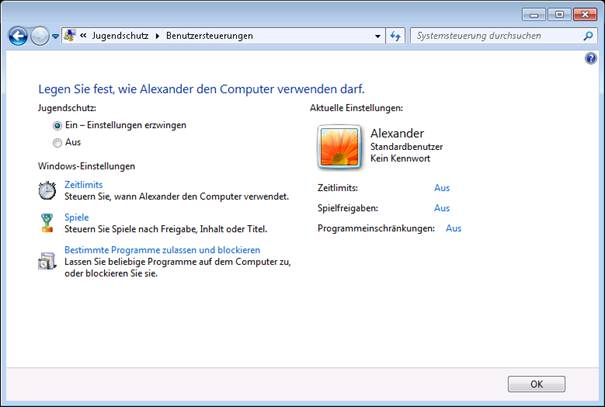

Die Option „Jugendschutz“ ermöglicht es,

für bestimmte lokale Benutzerkonten zusätzliche Einschränkungen zu

definieren:

Jugendschutz-Einstellungen sind nicht bei

Domänen- und Administratoren-Konten möglich.

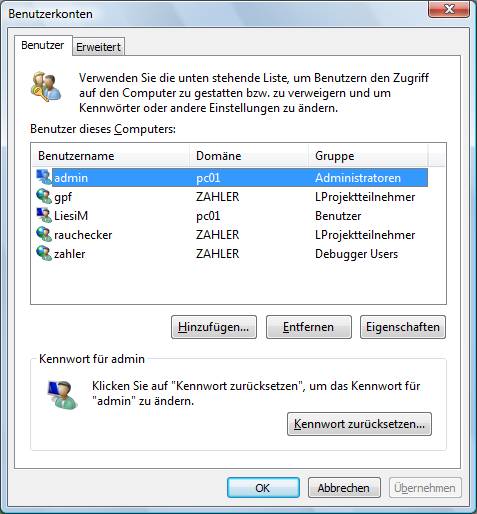

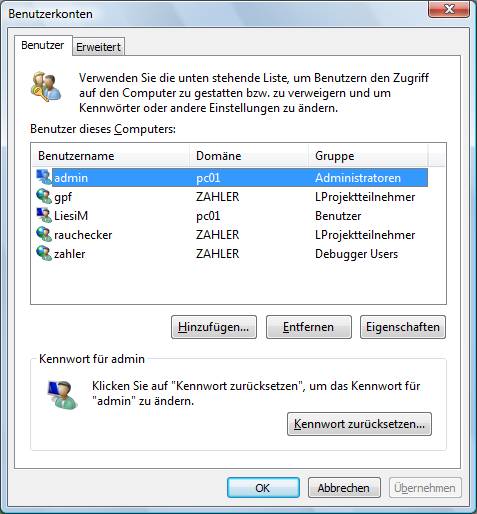

Ist der PC Mitglied einer Domäne, so wird

der Systemsteuerungspunkt „Benutzerkonten“ geändert, sodass folgendes Bild

eingeblendet wird:

Die Benutzerkontosteuerung wurde mit Windows Vista

eingeführt. Sie ermöglicht eine Abwägung zwischen der Flexibilität und dem

Berechtigungsumfang eines Administratorkontos und der Sicherheit eines

Standardbenutzerkontos.

Wenn Sie eine administrative Aufgabe

ausführen möchten, wie z. B. die Installation eines neuen Programms,

fordert sind "elevated privileges" notwendig. Die UAC

"dimmt" den Bildschirm und fordert Sie zur Bestätigung auf, dass Sie

das Programm installieren möchten, bevor Sie diese administrativen Aufgaben

ausführen können. Auf diese Weise wird die Verwendung von Administratorberechtigungen

minimiert, wodurch es für bösartige Software (Malware) wie Viren, Würmer,

Spyware und andere potenziell unerwünschte Programme schwieriger wird, den PC

weitreichend zu befallen.

In Windows 7 kann das Verhalten der

Benutzerkontosteuerung fein abgestimmt werden. Öffnen Sie dazu die

Systemsteuerung und navigieren Sie in das Menü "System und

Sicherheit".

Es gibt nun vier Sicherheitsebenen:

·

Immer benachrichtigen

·

Standard – nur benachrichtigen, wenn Änderungen

an meinem Computer von Programmen (nicht vom User selbst) vorgenommen werden

·

nur benachrichtigen, wenn Änderungen an meinem

Computer von Programmen (nicht vom User selbst) vorgenommen werden sowie

Desktop nicht abblenden ("dimmen")

·

Nie benachrichtigen

Der Benutzerkontoschutz dient auch dem

Schutz der Computer von Familienmitgliedern vor Malware. Malware ist häufig in

Programmen versteckt, die für Kinder reizvoll sind. Um Ihren Computer

abzusichern, können Sie für Ihre Kinder Standardbenutzerkonten erstellen. Wenn

Ihr Kind versucht, eine Softwarekomponente zu installieren, fordert das System

die Eingabe des Kennworts eines Administratorkontos an. Dadurch können Ihre

Kinder neue Programme nicht selbständig installieren.

Technischer Hintergrund (ausführlich in MOC 5949A, Unterrichtseinheit 6, S. 6-6 bis 6-17

erläutert):

In Windows 7 werden zwei Sicherheitstoken

für ein Administratorkonto erzeugt. Die Verwendung des Administratorkontos muss

autorisiert werden.

5.4.1

Steuerung der UAC

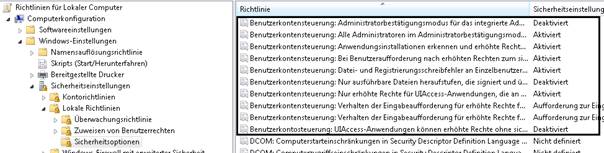

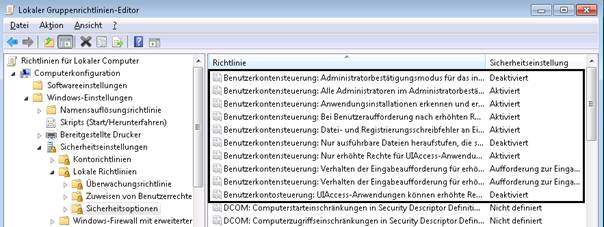

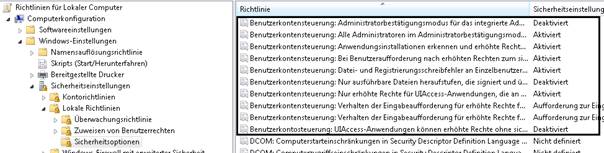

Das Verhalten der UAC kann mit Hilfe von Gruppenrichtlinien

gesteuert werden. Diese Richtlinien können sowohl lokal als auch in der Domäne

konfiguriert werden.

5.4.2

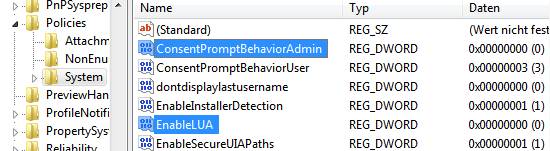

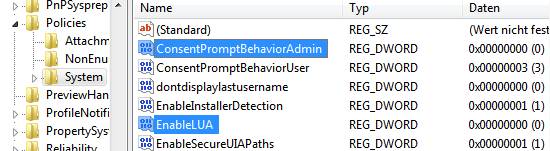

Konfigurieren der UAC über die Registry

Über die Registry kann das

Standardverhalten der UAC für Administratoren und für Standardbenutzer

konfiguriert werden.

Im Schlüssel

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System

befinden sich drei dafür vorgesehene

Einträge vom Typ REG_DWORD:

·

ConsentPromptBehaviorAdmin (Standardwert 5)

·

ConsetPromptBehaviorUser (Standardwert 3)

·

EnableLUA (Standardwert 1)

Die beiden ConsentPromptBehavior-Einträge

können folgende folgende Werte annehmen:

0

Keine Aufforderungen mehr seitens der Benutzerkontensteuerung - alle

Programme werden mit höheren Rechten ausgeführt

5 "Lockerste"

Einstellung

2 "Strengste"

Einstellung

Der Wert EnableLUA muss auf 0 gesetzt

werden, um die UAC auszuschalten.

Achtung:

Aus Sicherheitsgründen sollte davon abgesehen werden, die

Benutzerkontensteuerung auf dem Weg der Registry zu beeinflussen.

5.4.3

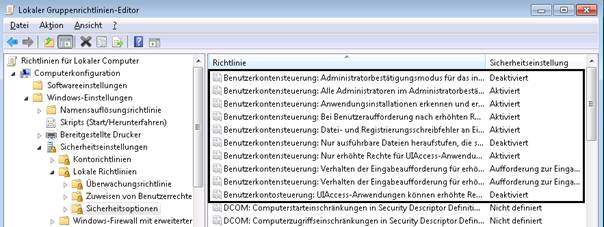

Konfigurieren der UAC über lokale Gruppenrichtlinien

Natürlich ist es auch möglich, das Verhalten der UAC über

lokale GPO-Einstellungen zu beeinflussen:

Um Ordner,

Drucker und Dateien im Netzwerk gemeinsam verwenden zu können, ist die

Einrichtung von Freigaben nötig.

5.5.1

SMB (Server Message Blocks), auch: CIFS (Common

Internet File System)

Voraussetzung für die Verwendung

freigegebener Ordner ist das SMB-Protokoll. SMB 1.0 wurde 1996 eingeführt. Es

besteht aus einer Client- und einer Serverkomponente:

- SMB-Serverdienst

(Dienstname: lanmanserver, Anzeigename: Server):

wird benötigt, um Freigaben zu erstellen

- SMB-Clientdienst (Dienstname: lanmanworkstation, Anzeigename:

Arbeitsstationsdienst) wird benötigt, um auf freigegebenen Ordner und Drucker

zugreifen zu können

In TCP/IP-Netzwerken lief SMB ursprünglich

über den NetBIOS-Port 139, und die Namensauflösung erfolgte mittels WINS. In

der Zwischenzeit wurde auch DNS als Namensauflösungsmechanismus hinzugefügt,

der aber unter SMB 1.0 nur verwendet wird, wenn NetBIOS-Namen nicht verfügbar

sind. Zurzeit läuft SMB auch als Dienst microsoft-ds über den Port TCP/UDP 445.

Seit Windows

Vista und Windows Server 2008 wird SMB 2.0 mit folgenden Verbesserungen

verwendet:

·

Im selben Paket können mehrere SMB-Befehle

übertragen werden. Das reduziert die Anzahl der SMB-Pakete.

·

SMB 2.0 ist besser skalierbar.

·

SMB 2.0 unterstützt symbolische Verknüpfungen.

Natürlich wird

die bisherige Version SMB 1.0 nach wie vor weiter unterstützt.

Freigaben

dürfen von Administratoren und Benutzern durchgeführt werden (beim Server auch

Server-Operatoren).

5.5.2

Netzwerkerkennung

In den Windows-Betriebssystemen von Windows

for Workgroups 3.11 bis Windows XP/Server 2003 gab es einen Netzwerkdienst, der

die Aufgabe hatte, Computer im Netzwerk zu erkennen. Dieser Dienst hatte den

Namen ComputerBrowser (Dienstname: Browser) und arbeitete mit

NetBIOS-Namensbroadcasts.

Obwohl der Dienst aus Gründen der

Abwärtskompatibilität auch in Windows 7 noch enthalten ist, wurde eine völlig

neues Protokoll entwickelt, das nun für diese Aufgaben zuständig ist: die Verbindungsschicht-Topologieerkennung

(engl. Link Layer Topology Discovery, LLTD;

Dienstname: lltdsvc). Der LLTD-Dienst ist zwar standardmäßig installiert, wird

aber nur bei aktivierter Netzwerkerkennung gestartet.

Um von einem Windows XP- bzw. Server

2003-PC aus Windows Vista-/Windows 7-/Windows Server 2008-PCs in der

Netzwerkübersicht sehen zu können, müssen Sie das Verbindungsschicht-Topologieerkennungs-Antwortprogramm

(LLTD Responder) für Windows XP separat downloaden und installieren (KB

922120).

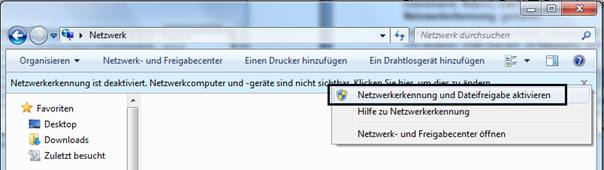

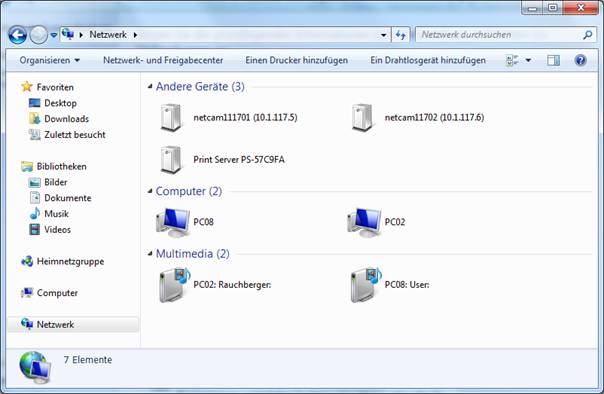

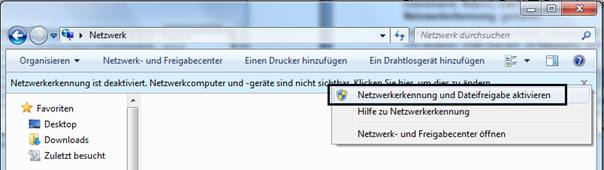

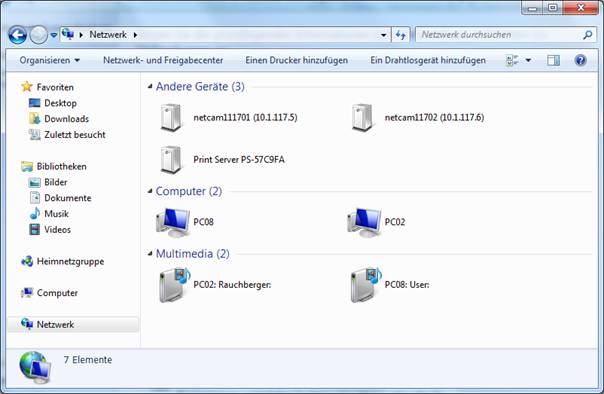

Windows 7 deaktiviert im Profil

„Arbeitsplatz“ standardmäßig die Netzwerkerkennung (das Auffinden von anderen

SMB-Servern im Netzwerk) und die Dateifreigabe. Diese Einstellungen können wie

folgt geändert werden:

Für den problemlosen

Peer-to-Peer-Netzwerkbetrieb (Arbeitsgruppenbetrieb) gibt es seit Windows 7

eine Reihe von neuen Diensten:

|

Anzeigename

|

Dienstname

|

Aufgabe

|

|

Peer Name

Resolution-Protokoll

|

PNRPsvc

|

Aktiviert die

serverlose Peernamenauflösung (ohne DNS-Server) über das Internet. Falls

dieser Dienst deaktiviert ist, können einige Peer-zu-Peer- und

Zusammenarbeitsanwendungen, wie etwa „Windows-Teamarbeit“ und

Filesharing-Applikationen, eventuell nicht ausgeführt werden.

|

|

Peernetzwerk-Gruppenzuordnung

|

p2psvc

|

Dieser Dienst ist für die

Gruppenzuordnungen bei Peer-to-Peer Netzwerken unter Verwendung des

IPv6-Protokolls zuständig.Ohne diesen Dienst kann es bei der Anwendung

"Windows-Teamarbeit" zu Problemen kommen.

|

|

Peernetzwerkidentitäts-Manager

|

p2pimsvc

|

Dieser Dienst ist für

die Identifizierung von Peer-to-Peer Netzwerken unter Verwendung des

IPv6-Protokolls zuständig.Ohne diesen Dienst kann es bei der Anwendung

"Windows-Teamarbeit" zu Problemen kommen.

|

|

PNRP-Computernamenveröffentlichungs-Dienst

|

PNRPAutoReg

|

Dieser Dienst

veröffentlicht einen Computernamen mit dem Peer Name Resolution-Protokoll.

Die Konfiguration wird über den netsh-Kontext "p2p pnrp peer"

verwaltet. Dieser Dienst unterstützt zwar auch IPv4, ist aber in erster Linie

für den Einsatz unter IPv6 gedacht.

|

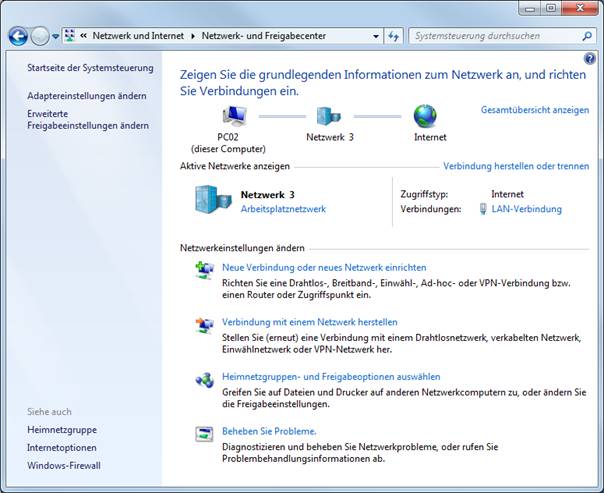

Netzwerk- und Freigabecenter:

In diesem Tool können die Freigabe- und

Erkennungseinstellungen generell konfiguriert werden:

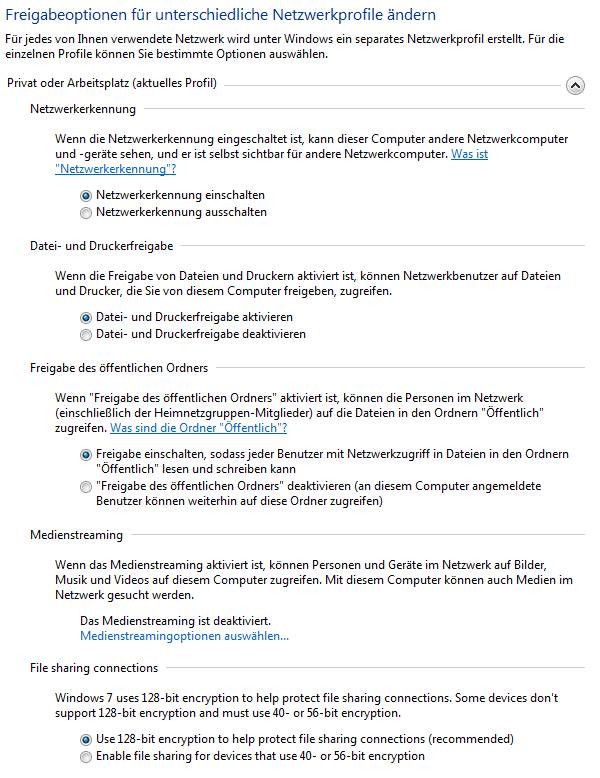

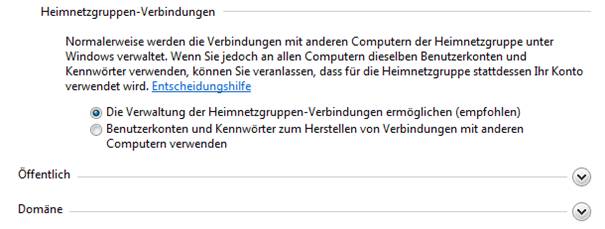

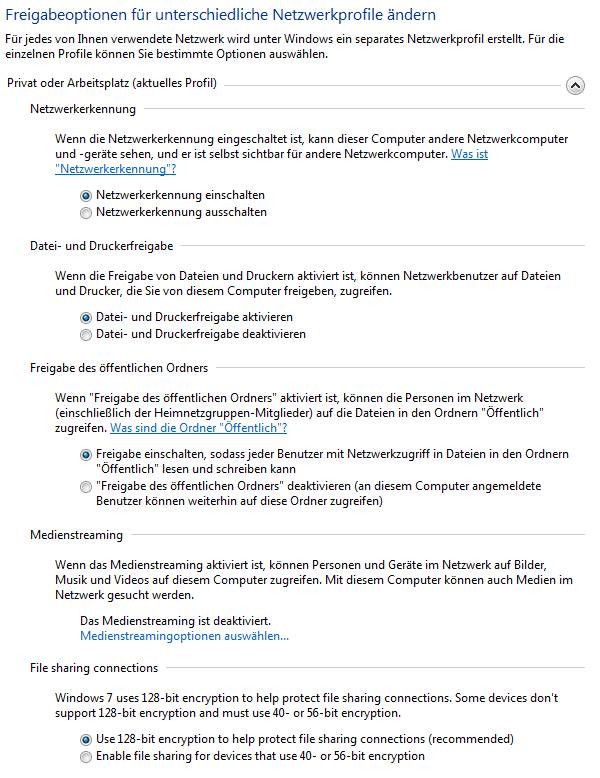

Unter Windows 7 gibt es unter „Erweiterte

Freigabeeinstellungen ändern“ die Möglichkeit, eine Vielzahl von

Konfigurationseinstellungen zu treffen:

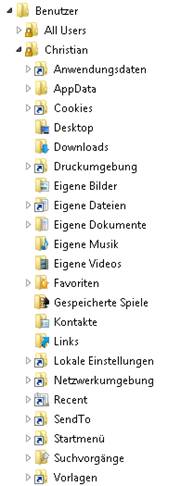

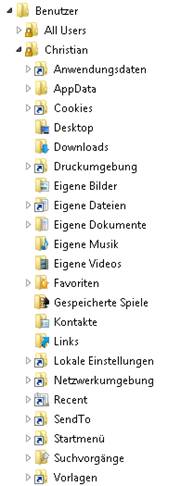

In Benutzerprofilen sind benutzerdefinierte

Desktopumgebungen definiert. Dazu gehören individuelle Einstellungen für die

Anzeige, Netzwerk- und Druckerverbindungen sowie weitere festgelegte Einstellungen.

Ihre Desktopumgebung kann vom Benutzer selbst oder vom Systemadministrator

eingerichtet werden. Technisch gesehen handelt es sich bei Benutzerprofilen um

Unterordner von C:\Benutzer (bis Windows XP „C:\Dokumente und Einstellungen“),

wobei folgende Komponenten das Profil bilden:

- Die Datei NTUSER.DAT stellt einen Teil

der Registry dar und enthält benutzerdefinierte Systemeinstellungen.

- Eine Reihe von Ordnern enthalten

benutzerdefinierte Dateien; bekannt sind etwa die Ordner „Dokumente“

oder „Desktop“.

Das Profil „Default“ stellt eine Vorlage dar, die beim erstmaligen Anmelden eines

Benutzers kopiert wird und den Ausgangsstatus für das neue Benutzerprofil

bildet.

Das Profil „All Users“ gibt es eigentlich nicht mehr; es stellt nur mehr einen System-Link

zum Verzeichnis C:\ProgramData dar. Dieses Verzeichnis enthält die

Startmenüdateien für „alle Benutzer“ in folgendem Pfad:

C:\ProgramData\Microsoft\Windows\Start

Menu\Programs

Neu sind Einträge, die keinen echten

Ordner darstellen.Sie sind mit einem Verknüpfungssymbol (kleiner schwarzer,

nach rechts oben weisender Pfeil) gekennzeichnet, zum Beispiel . Auf solche Verknüpfungen

kann in den meisten Fällen nicht direkt zugegriffen werden, da sie in

Wirklichkeit nur eine Verbindung (engl. Junction) zu einem anderen

Ordner darstellen. . Auf solche Verknüpfungen

kann in den meisten Fällen nicht direkt zugegriffen werden, da sie in

Wirklichkeit nur eine Verbindung (engl. Junction) zu einem anderen

Ordner darstellen.

Hinweis: Junctions werden nur sichtbar,

wenn in den Ordneroptionen in der Karteikarte „Ansicht“ die Einstellung

„Geschützte Systemdateien ausblenden“ deaktiviert wird.

Beispiel: Ein Klick auf den Verweis  führt zur

Meldung: führt zur

Meldung:

|

|

Um nun herauszufinden, auf welchen Ordner

eine Verbindung zeigt, kann der Command-Shell-Befehl dir /a verwendet

werden:

C:\Users>dir

/a

Volume

in Laufwerk C: hat keine Bezeichnung.

Volumeseriennummer:

7448-CE17

Verzeichnis

von C:\Users

26.05.2009

11:04 <DIR> .

26.05.2009

11:04 <DIR> ..

22.04.2009

10:27 <SYMLINKD> All Users [C:\ProgramData]

11.06.2009

09:16 <DIR> Christian

26.05.2009

11:04 <DIR> Default

22.04.2009

10:27 <VERBINDUNG> Default User [C:\Users\Default]

22.04.2009

10:14 174 desktop.ini

22.04.2009

13:07 <DIR> Public

1 Datei(en), 174 Bytes

7 Verzeichnis(se), 24.596.566.016 Bytes frei

Beachten Sie die

Kennzeichnung des "All Users"-Profils als System-Link!

C:\Users\Christian>dir

/a

Volume

in Laufwerk C: hat keine Bezeichnung.

Volumeseriennummer:

7448-CE17

Verzeichnis

von C:\Users\Christian

11.06.2009

09:16 <DIR> .

11.06.2009

09:16 <DIR> ..

26.05.2009

11:04 <VERBINDUNG> Anwendungsdaten [C:\Users\Christian\AppData\

Roaming]

26.05.2009

11:04 <DIR> AppData

26.05.2009

11:05 <DIR> Contacts

26.05.2009

11:04 <VERBINDUNG> Cookies

[C:\Users\Christian\AppData\Roaming\

Microsoft\Windows\Cookies]

12.06.2009

16:58 <DIR> Desktop

12.06.2009

16:55 <DIR> Documents

26.05.2009

11:49 <DIR> Downloads

26.05.2009

11:04 <VERBINDUNG> Druckumgebung [C:\Users\Christian\AppData\Ro

aming\Microsoft\Windows\Printer

Shortcuts]

26.05.2009

11:04 <VERBINDUNG> Eigene Dateien [C:\Users\Christian\Documents

]

Hier sehen Sie, dass es sich beim Ordner Cookies um eine Verbindung

(Junction) auf den tatsächlich existierenden Ordner C:\Users\Christian\AppData\Roaming\Microsoft\Windows\Cookies

handelt. In diesen Ordner können Sie im Explorer ohne Berechtigungsprobleme

hineinschauen.

Einige wichtige Elemente im Benutzerprofil:

- Ordner „Desktop“: Dieser Ordner enthält Dateien, die am Desktop gespeichert sind.

- Ordner „Documents“, „Pictures“,

„Music“, „Videos“: Dieser Ordner enthält

Dateien, die in einer der vier Standardbibliotheken gespeichert sind.

- Ordner „Download“: Dieser Ordner ist ein Standardspeicherort für aus dem Internet

heruntergeladene Dateien.

- Ordner „Favoriten“: Dieser Ordner enthält Verknüpfungen zu bevorzugten Websites,

Dateien und Verzeichnissen.

- Ordner „Appdata“: Dieser Ordner enthält verschiedene Anwendungsdaten, sortiert

nach Position und Verwendung.

|

|

o

Der Ordner „Local“ enthält lokal gespeicherte

Informationen.

o

Der Ordner „LocalLow“

o

Der Ordner „Roaming“ enthält die

servergespeicherten Anteile des Profils.

|

- Ordner „AppData\Local\Microsoft“:

In diesem Ordner sind unter anderem auch die lokalen Mail-Datenbanken

gespeichert, die alle eingegangenen und gesendeten E-Mails, alle Kontakte

und auch die Terminpläne enthalten, die in Outlook bzw. Windows Mail

(Nachfolger von Outlook Express) gespeichert sind.

Outlook 2007

– Ordner „AppData\Local\Microsoft\Outlook“: In

Outlook wird dafür (wenn kein Postfach auf einem Exchange Server konfiguriert

ist) eine einzige Datenbankdatei mit dem Namen outlook.pst verwendet. Der Pfad

zu dieser Datei lautet zum Beispiel:

C:\Users\Benutzername\AppData\Local\Microsoft\Outlook\outlook.pst

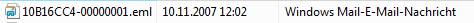

Windows Mail

– Ordner „AppData\Local\Microsoft\Windows Mail“:

Von Windows Mail wird eine komplette Ordnerstruktur erzeugt. Die Nachrichten

landen im Windows.MSMessageStore, werden aber innerhalb der einzelnen Mailordner

(etwa „Inbox“) noch einmal als *.eml (E-Mail-Datei) angezeigt.

- Ordner „AppData\Local\Temp“: enthält temporäre Dateien,

die von Anwendungsprogrammen oder Diensten während der Laufzeit erzeugt

werden (beispielsweise bei der Installation neuer Software). Er sollte

immer leer sein.

- Ordner

„AppData\Local\Microsoft\Windows\Temporary Internet Files“: stellt den Webcache des Internet Explorers dar. In ihm werden

alle besuchten Websites und dazu nötige Cookies zwischengespeichert. Auch

dieser Ordner sollte regelmäßig gelöscht werden. Das Löschen dieses

Ordners ist auch über das Menü [Extras] – [Internetoptionen], Karteikarte

„Allgemein“ möglich:

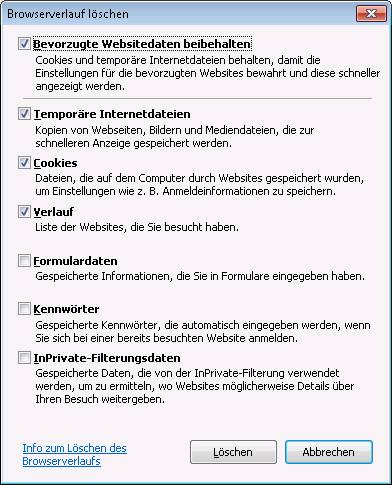

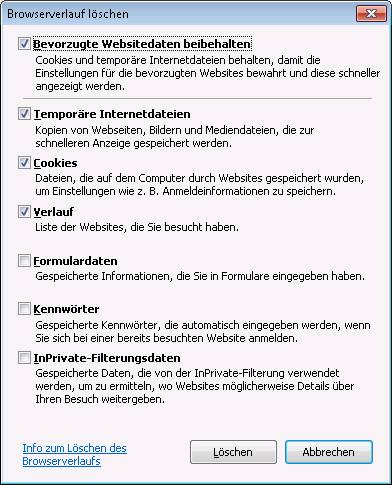

In folgenden

Dialogfeld können temporäre Dateien, die während des Surfend gespeichert

wurden, gelöscht werden:

- Ordner

„AppData\Local\Microsoft\Windows\History“

(Verlauf): Hier speichert der Internet Explorer Links zu besuchten

Websites.

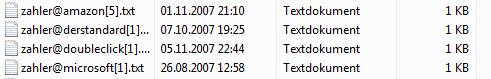

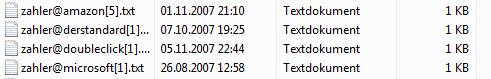

- Ordner „AppData\Roaming\Microsoft\Windows\Cookies“: Unter Cookies versteht man kleine Textdateien, die beim

Anwählen bestimmter Internetsites lokal gespeichert werden und zum

Datenaustausch zwischen Client und Server dienen. In Cookies können

persönliche Vorlieben, Datum und Zeit des letzten Besuchs oder

Benutzernamen und Kennwörter gespeichert werden.

- Ordner „AppData\Roaming\Microsoft\Windows\Start

Menu“ (Startmenü): Dieser Ordner enthält

Verknüpfungen zu Programmen, die im Startmenü – zusammengefasst in Gruppen

– angezeigt werden.

- Ordner „AppData\Roaming\Microsoft\Windows\Recent“

(Zuletzt verwendete Dokumente): Dieser

Ordner enthält Verknüpfungen zu Dokumenten und Ordnern, die in der letzten

Zeit vom Benutzer verwendet wurden. Diese Verknüpfungen werden an der

entsprechenden Stelle im Startmenü angezeigt.

Typen von Benutzerprofilen:

- Lokales Benutzerprofil: Das lokale Benutzerprofil wird beim ersten Anmelden bei einem

Computer erstellt und auf der lokalen Festplatte des betreffenden

Computers gespeichert. Sämtliche Änderungen an Ihrem lokalen

Benutzerprofil sind nur für den Computer wirksam, auf dem die Änderungen

vorgenommen wurden.

- Servergespeichertes Benutzerprofil: Das servergespeicherte Benutzerprofil wird vom

Systemadministrator erstellt und auf einem Server gespeichert. Dieses

Profil steht immer zur Verfügung, wenn Sie sich an einem Computer im

Netzwerk anmelden. An Ihrem servergespeicherten Benutzerprofil

vorgenommene Änderungen werden auf dem Server aktualisiert. Voraussetzung

ist die Verwendung einer Active Directory-Domäne.

- Verbindliches Benutzerprofil: Das verbindliche Benutzerprofil ist ebenfalls ein

servergespeichertes Profil, mit dessen Hilfe bestimmte Einstellungen für

einzelne Benutzer oder einer Benutzergruppe festgelegt werden können.

Änderungen an den verbindlichen Benutzerprofilen können lediglich von den

Systemadministratoren vorgenommen werden. Verbindliche Benutzerprofile

erhält man, indem die Datei NTUSER.DAT in NTUSER.MAN (für „mandatory“)

umbenannt wird. Diese Technologie sollte heute nicht mehr verwendet

werden; sie wurde durch Gruppenrichtlinienobjekte ersetzt.

- Temporäres Benutzerprofil: Ein temporäres Profil wird in jeder Situation ausgegeben, in

der durch eine Fehlerbedingung das Laden des Benutzerprofils verhindert

wird. Temporäre Profile werden am Ende einer Sitzung gelöscht. Änderungen,

die der Benutzer an den Desktopeinstellungen und Dateien vorgenommen hat,

gehen beim Abmelden des Benutzers verloren. Hinweis: Der Benutzer „Gast“

erhält stets ein temporäres Benutzerprofil!

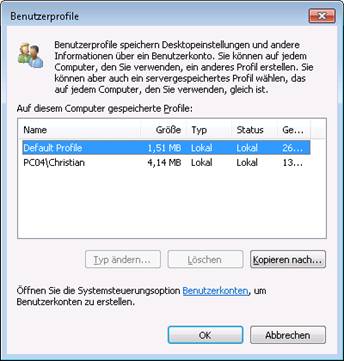

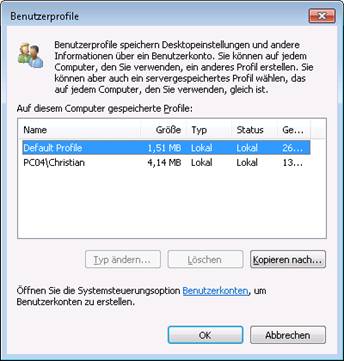

Kopieren von Benutzerprofilen: Benutzerprofile können dupliziert und lokal gelöscht werden; dafür

steht das Dialogfeld „Systemeigenschaften“ zur Verfügung (erreichbar über das

Kontextmenü des Arbeitsplatzes oder über Systemsteuerung – System):

|

Mit der Schaltfläche „Typ ändern“ kann

ein servergespeichertes Profil in ein lokales geändert werden (nicht

umgekehrt!).

|

|

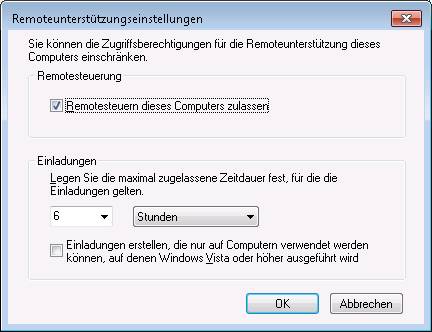

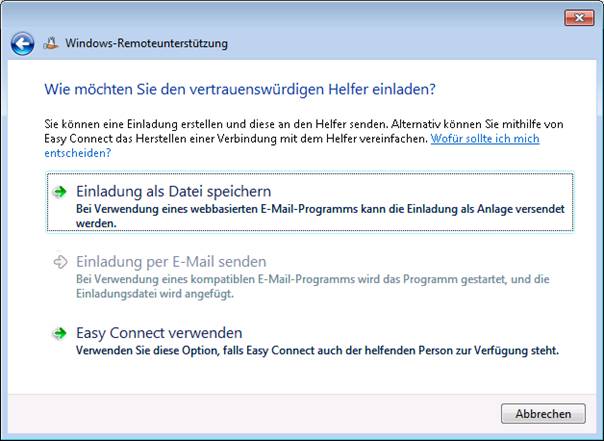

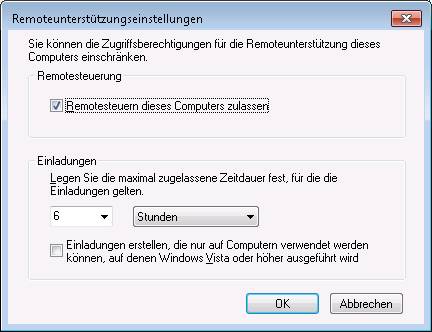

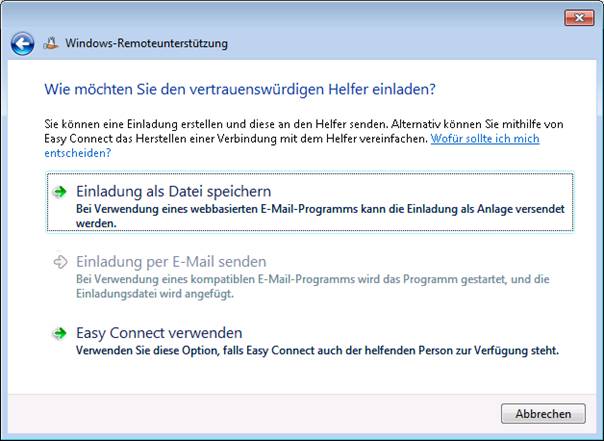

Hier gibt es die neue Möglichkeit „Easy Connect“, die aber

erweiterte Features bei den verwendeten Routern voraussetzt.

Schalten Sie zunächst in den Systemeigenschaften die

Remoteunterstützung frei.

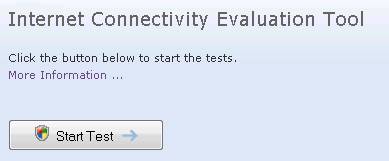

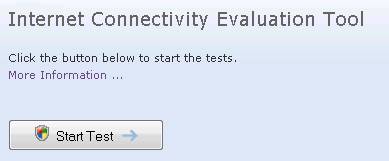

Für EasyConnect müssen beiden Computer

Windows 7 ausführen und PNRP unterstützen (Peer Name Resolution Protocol), die

verwendeten Router müssen IPv6-Tunneling und UPnP unterstützen. Ob Ihre Router

für EasyConnect geeignet sind, können Sie mit einem Microsoft-Tool überprüfen,

das über folgende URL erreichbar ist:

http://www.microsoft.com/windows/using/tools/igd/default.mspx

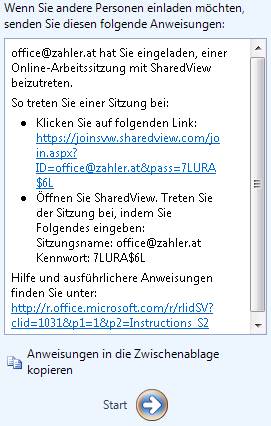

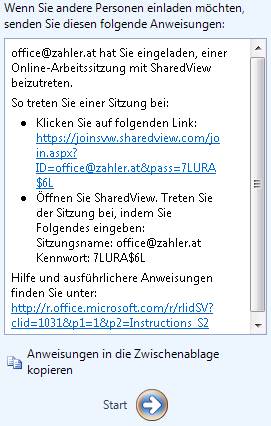

Das unter Windows Vista vorhandene Feature

"Windows Teamarbeit" wurde in Windows 7 durch Microsoft SharedView

ersetzt. Es ist damit möglich, Besprechungen einzurichten und Dokumente oder

Programme für bis zu 15 Personen freizugeben. Der wichtigste Unterschied

zwischen den beiden ist die Erweiterung der Funktionalität von dem internen Netzwerk

aufs Internet durch das Benutzen des HTTP Protokolls. Um Meetings zu erstellen

oder beizutreten, ist ein LiveID-Konto erforderlich.

SharedView muss von der Microsoft-Homepage

heruntergeladen werden.

Unterstützt werden grundsätzlich 32

bit-Betriebssysteme ab Windows Vista; obwohl es derzeit (Stand: Juni 2009) noch

keine offizielle Unterstützung von 64 bit-Plattformen gibt, existieren

Workarounds dafür.

Um eine neue Sitzung zu starten, melden Sie

sich mit Ihrer LiveID an.

Dann klicken Sie auf "Sitzung

starten":

Durch Klicken auf "Neue Sitzung

starten"

Um die Sitzung zu erstellen, klicken Sie

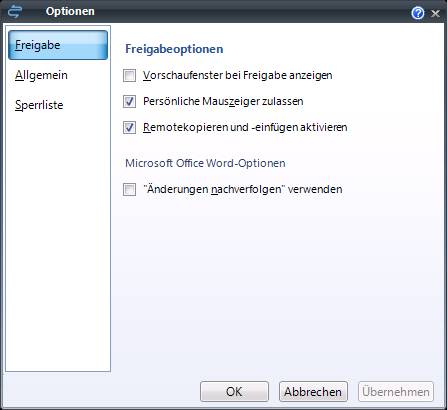

auf "Start".

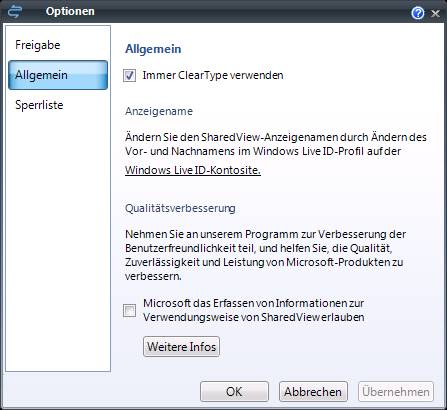

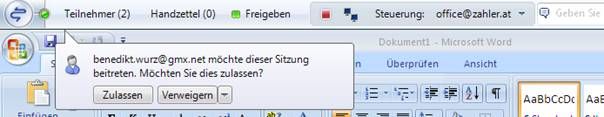

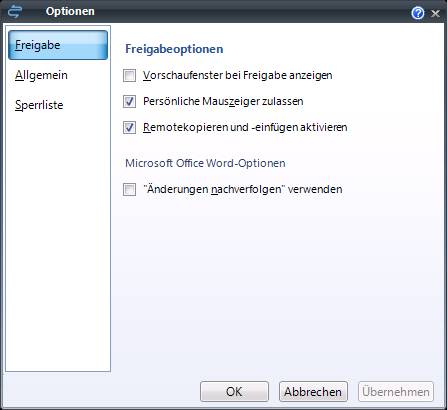

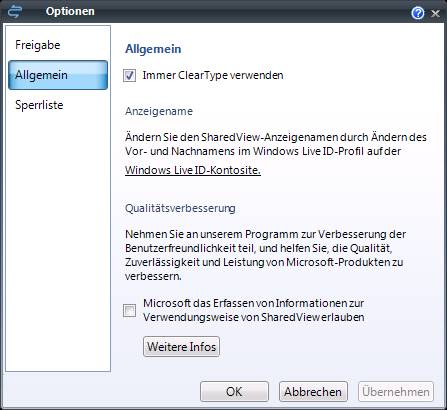

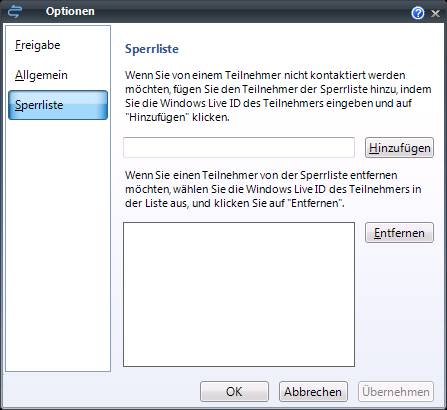

Optionen:

Beitreten zu einer SharedView-Sitzung:

Geben Sie die in den Anweisungen enthaltene

URL im Internet Explorer ein:

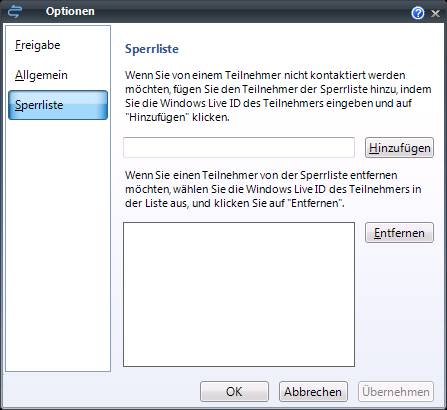

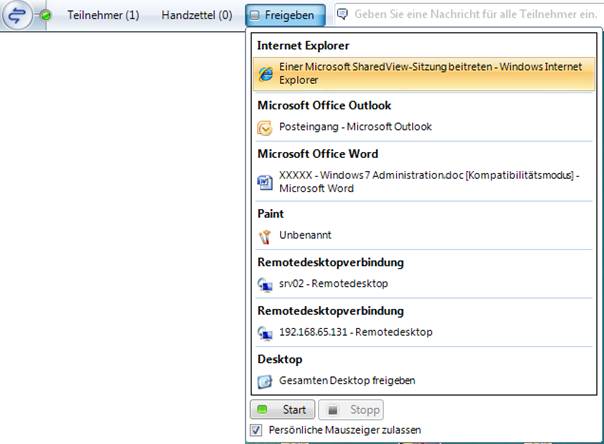

Sitzungsteilnehmer können nun den gesamten

Desktop, Programme oder Daten für andere Teilnehmer freigeben:

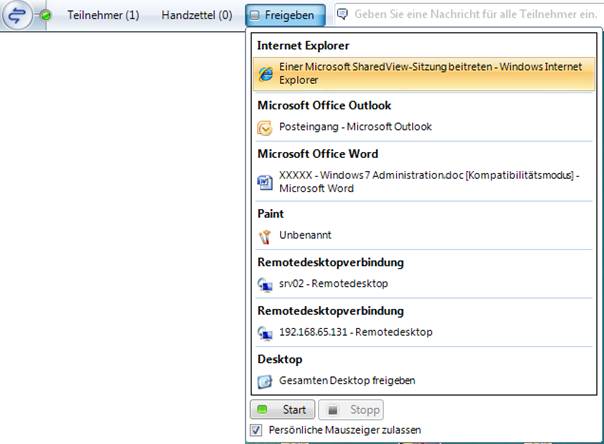

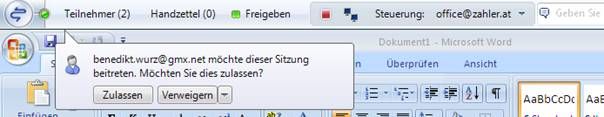

Wenn jemand einer Sitzung beitreten möchte,

so wird das folgendermaßen angezeigt:

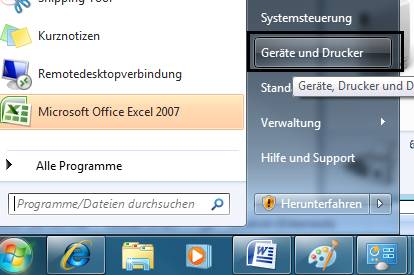

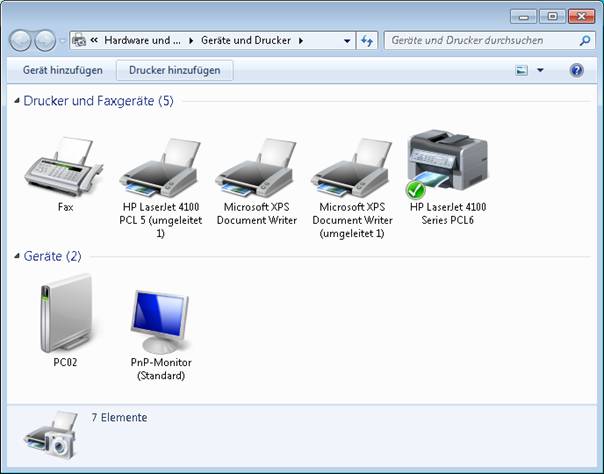

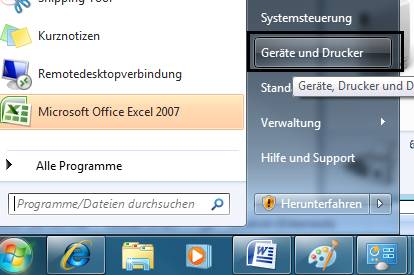

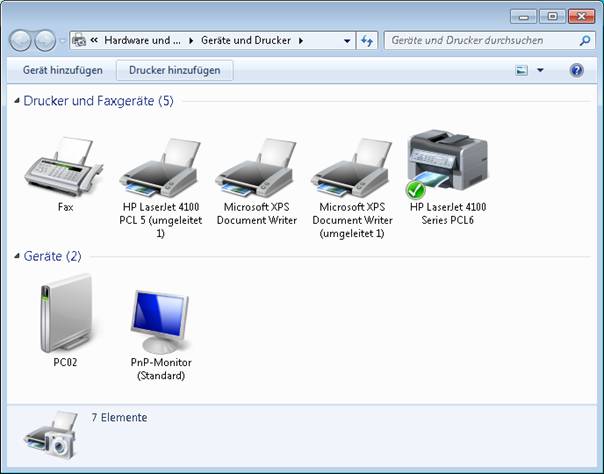

Im Startmenü gibt es einen neuen Menüpunkt „Geräte

und Drucker“:

Zuordnen von

Druckern zu Netzwerkstandorten: Dieses Feature ist neu unter Windows 7.

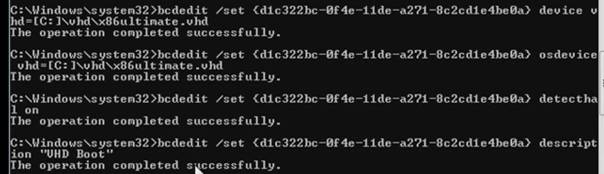

Ein neues Feature von Windows 7 ist die Möglichkeit, direkt

von einer virtuellen Festplatte (VHD) zu booten.

In Windows® 7 können virtuelle Festplatten als ausgeführtes

Betriebssystem auf designierter Hardware ohne ein anderes, übergeordnetes

Betriebssystem, einen virtuellen Computer oder Hypervisor verwendet werden.

VHD-Dateien können mit den Windows 7-Datenträgerverwaltungstools erstellt

werden, d. h. mit dem Befehlszeilentool DiskPart und dem MMC-Snap-In

(Microsoft Management Console) für die Datenträgerverwaltung. Eine Windows

7-Abbilddatei (WIM-Format) kann für die virtuelle Festplatte bereitgestellt

werden, und die VHD-Datei kann auf mehrere Systeme kopiert werden. Der Windows

7-Start-Manager kann für den systemeigenen, oder physikalischen, Start des

Windows-Abbilds auf der virtuellen Festplatte konfiguriert werden. Die

VHD-Datei kann außerdem für die Verwendung mit der Rolle für Hyper-V in Windows

Server® 2008 R2 mit einem virtuellen Computer verbunden werden. Es ist nicht

vorgesehen, dass VHD-Dateien für den systemeigenen Start die vollständige

Abbildbereitstellung auf allen Client- oder Serversystemen ersetzen. In

früheren Windows-Versionen wird das systemeigene Starten von einer virtuellen

Festplatte nicht unterstützt. Zum Starten von einer VHD-Datei sind hier ein

Hypervisor und ein virtueller Computer erforderlich.

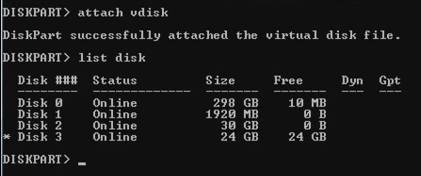

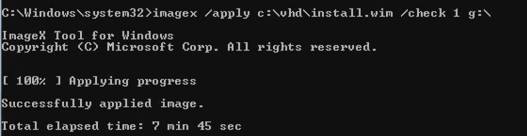

Für die Schritte zum Bereitstellen eines Windows 7- oder

Windows Server 2008 R2-Abbilds in einer VHD-Datei sind die

Windows-Bereitstellungstools erforderlich, einschließlich imagex.exe.

Mit imagex.exe wird eine Windows-Betriebssystempartition im Windows Image-Dateiformat

(WIM) erfasst, und es wird eine WIM-Datei auf eine Dateisystempartition

angewendet, die sich in einer VHD-Datei befinden kann.

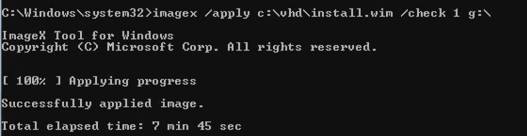

Für den systemeigenen Start von Windows 7 aus einer

VHD-Datei ist auch die Windows 7-Startumgebung erforderlich. Die Windows

7-Startumgebung wird bei der vollständigen Installation des Betriebssystems

initialisiert und umfasst den Windows-Start-Manager und

Startkonfigurationsdaten (Boot Configuration Data, BCD) sowie andere

unterstützende Dateien.

7.1.1

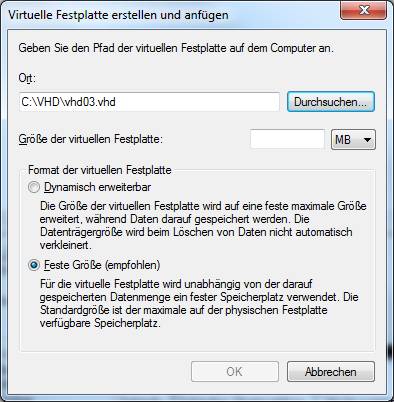

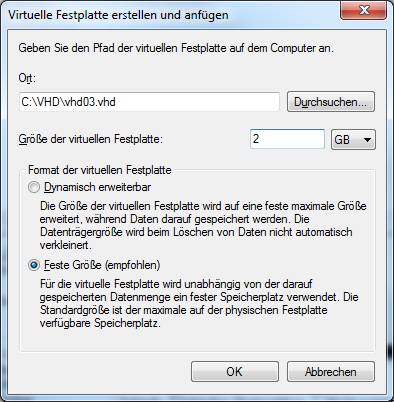

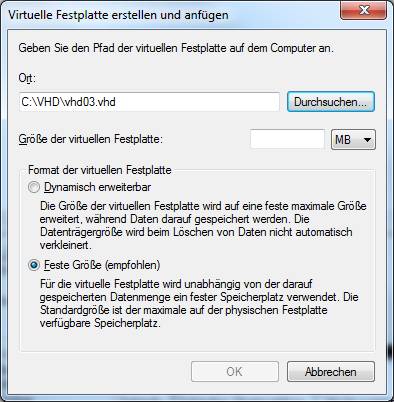

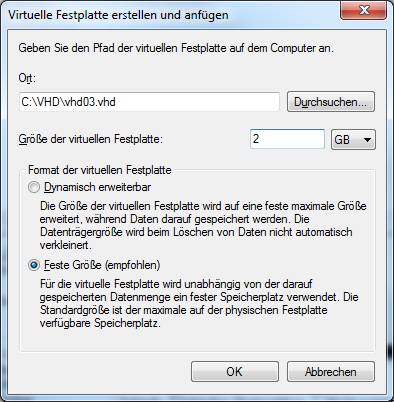

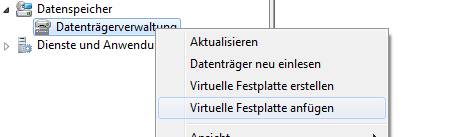

Erstellen einer VHD auf grafischem Weg

Eine virtuelle Festplatte (virtual hard disk, VHD) kann über

das MMC-Snap-In Computerverwaltung erfolgen.

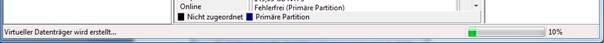

In der Statusleiste wird der Fortschritt angezeigt:

Die erstellte VHD wird als neuer Datenträger angezeigt:

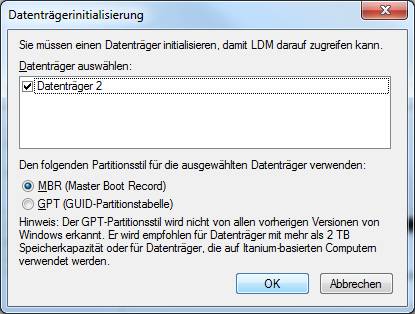

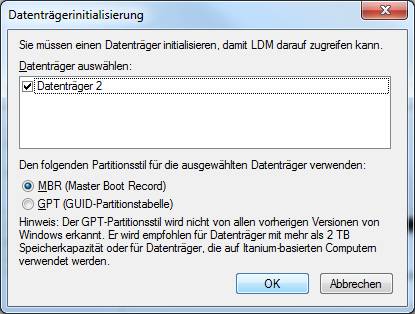

Auch dieser Datenträger muss zunächst initialisiert werden:

Dabei ist die Auswahl zwischen MBR- und GPT-Datenträger

(unterschiedliche Anzahl primärer Partitionen, anderer Aufbau der

Partitionstabelle) zu beachten.

Der virtuelle Datenträger wird dann online geschaltet. Am

blauen Datenträger-Symbol kann man erkennen, dass es sich um einen

VHD-Datenträger handelt. Nun kann der Datenträger partitioniert, formatiert,

einem Laufwerksbuchastaben zugeordnet und gegebenenfalls auch aktiv geschaltet

werden:

Das Zuordnen zu einem Laufwerksbuchstaben wird auch als Mounten

bezeichnet.

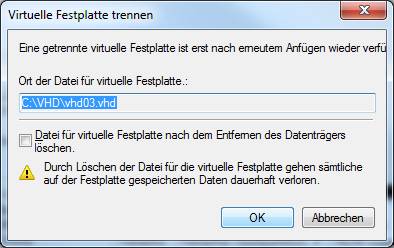

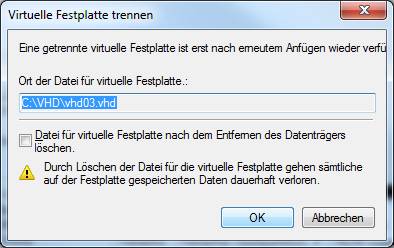

Der Datenträger kann auch wieder getrennt werden:

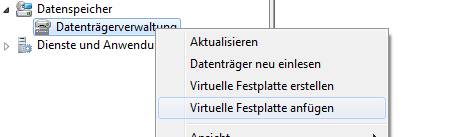

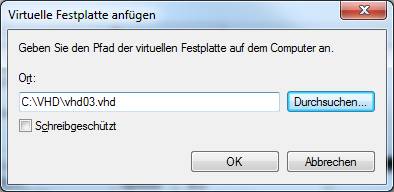

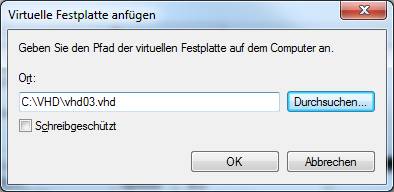

Es ist auch möglich, bestehende VHDs anzufügen:

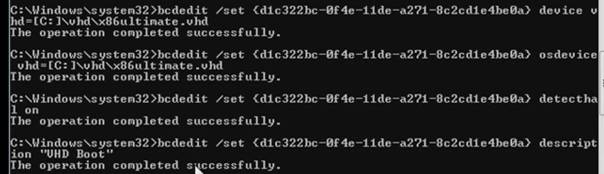

7.1.2

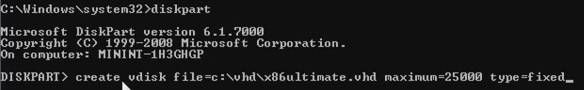

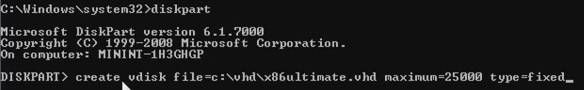

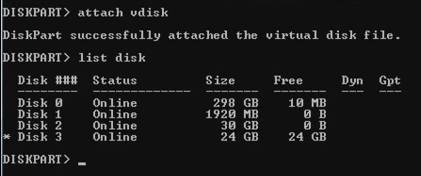

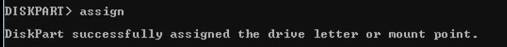

Erstellen einer VHD mit diskpart

Auch das Kommandozeilentools diskpart unterstützt nun die

Erstellung virtueller Festplatten.

Nun kann auf das neue Laufwerk mit dem Explorer zugegriffen

werden.

Detach:

7.2.1

Backup

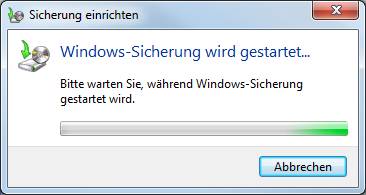

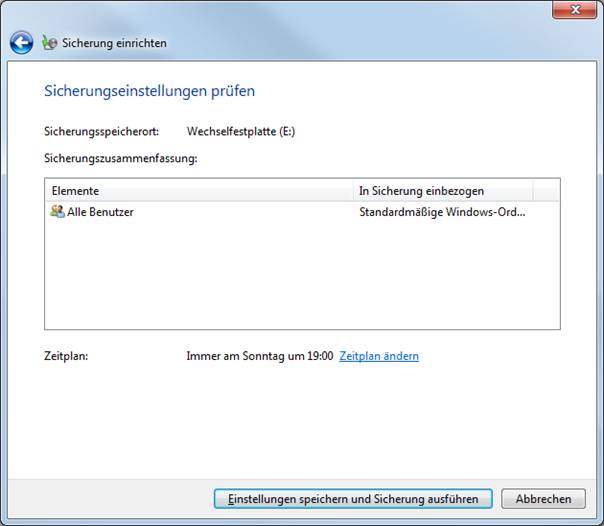

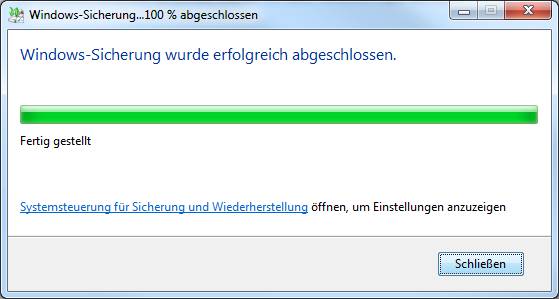

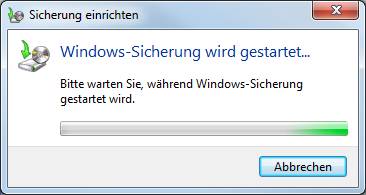

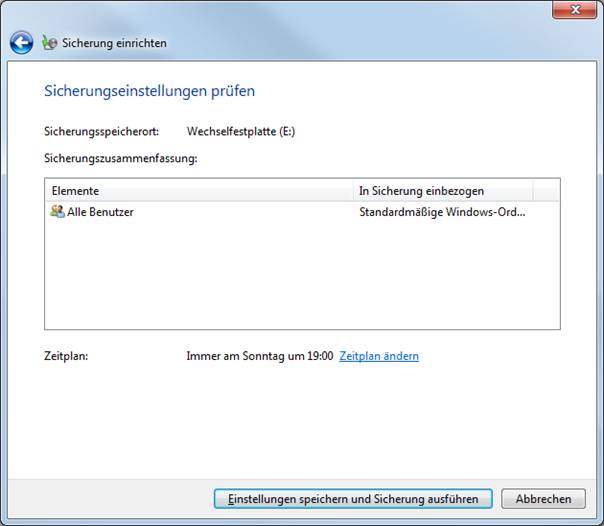

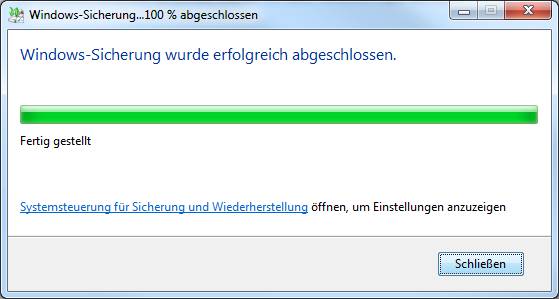

Windows 7 unterstützt Sie bei der

Sicherung von PC-Einstellungen, Dateien und Anwendungen zum gewünschten

Zeitpunkt und am gewünschten Speicherort und bietet eine automatische

Zeitplanung. Sie können Daten auf CD-ROM, DVD-ROM, einer externen Festplatte,

die über USB oder IEEE 1394 am PC angeschlossen ist, einer anderen

Festplatte im PC oder einem anderen mit dem Netzwerk verbundenen PC oder Server

sichern.

Ein Assistent hilft bei der Auswahl der

wiederherzustellenden Dateien und Ordner und fordert die Angabe von

Wiederherstellungsmedien an. Anschließend werden die ausgewählten Dateien

wiederhergestellt.

In der Systemsteuerung findet man das

Backup unter „System und Sicherheit“:

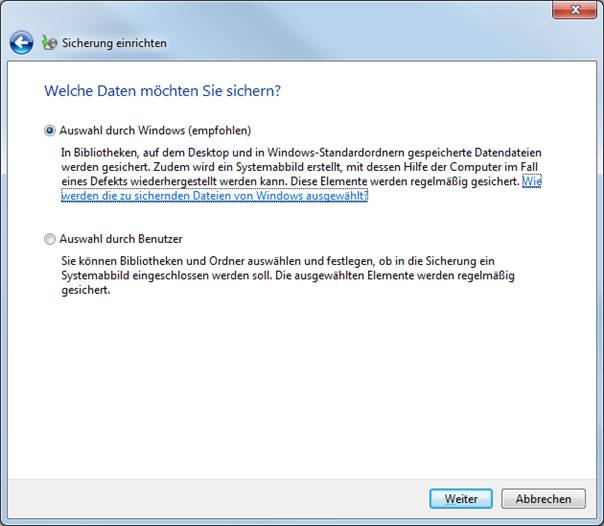

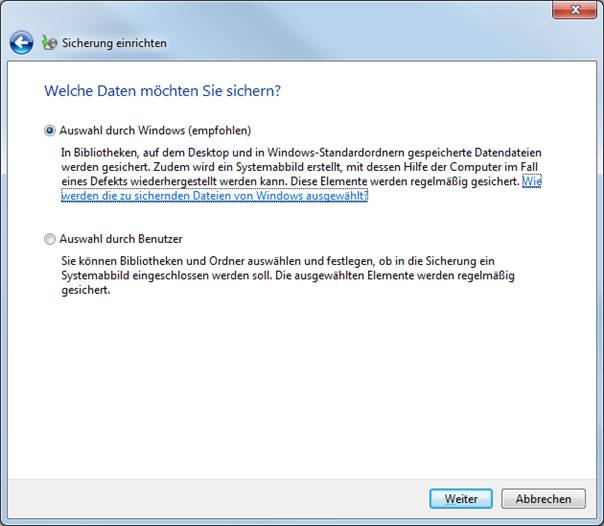

Bei „Auswahl durch Windows“ werden folgende

Elemente gesichert:

·

Bibliotheken: Alle Dateien, die sich in

Bibliotheken befinden, vorausgesetzt, sie sind lokal gespeichert und das

Laufwerk ist mit NTFS formatiert.

·

Desktop: Alle Dateien, die sich auf dem Desktop

befinden.

·

System-Image: Falls genug Platz auf dem

Sicherungsmedium vorhanden ist, wird ein System-Image mit dem gesamten

Betriebssystem, allen Treibern, Registry-Einstellungen und installierten

Softwareprodukten erstellt.

Bei „Auswahl durch Benutzer“ kann aus allen

Ordnern selbst eine Auswahl getroffen werden:

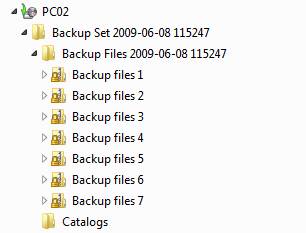

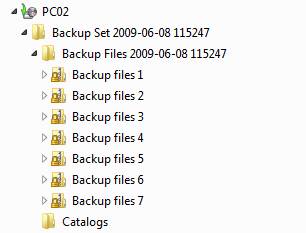

Aufbau des Backup-Verzeichnisses:

Klickt man doppelt auf den PC-Namen, so

erscheint folgendes Menü:

Auf diese Art ist es möglich, einige oder

alle Dateien aus der durchgeführten Sicherung wiederherzustellen.

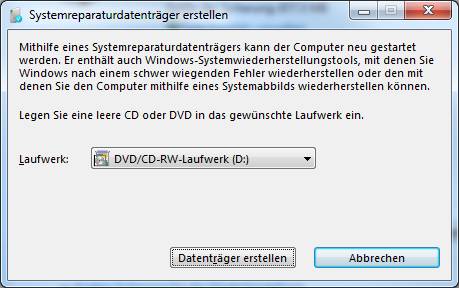

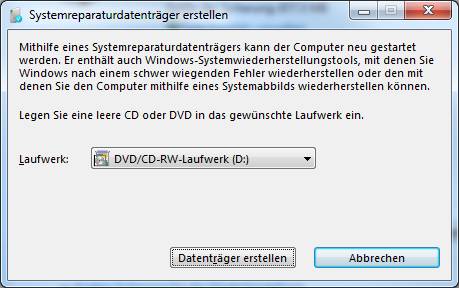

Außerdem ist es möglich, einen Systemreparatur-Datenträger

zu erstellen:

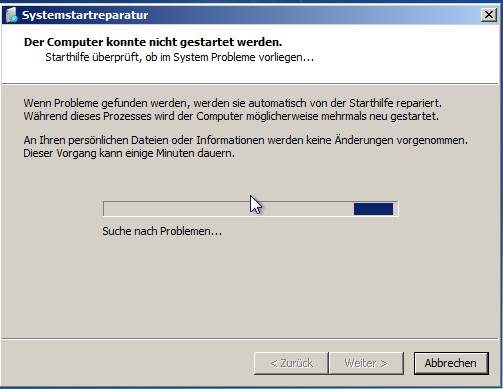

Entweder ist Booten von DVD nötig, dann auf

„Computerreparaturoptionen“ klicken.

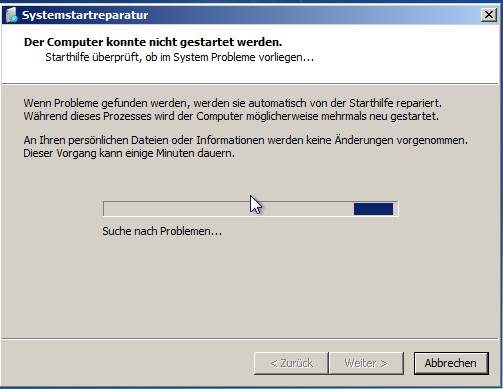

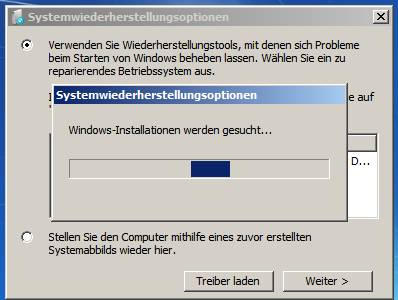

Auf Grund der zusätzlichen Partition kann

Windows 7 Startprobleme auch selbst erkennen und verzweigt dann automatisch in

die Starthilfe-Tools.

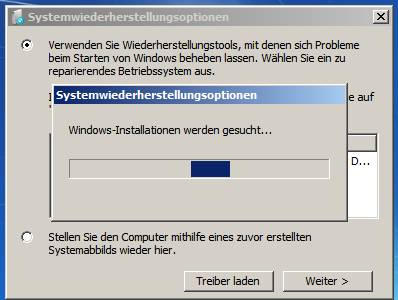

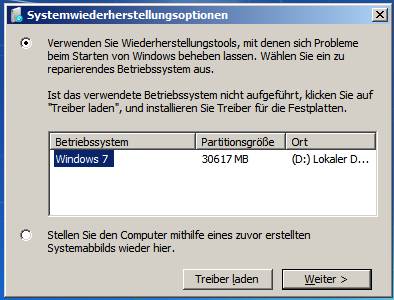

Es werden dann die bestehenden Windows-Installationen

gesucht:

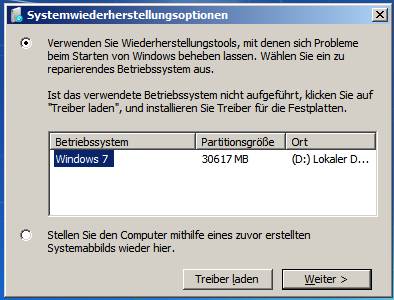

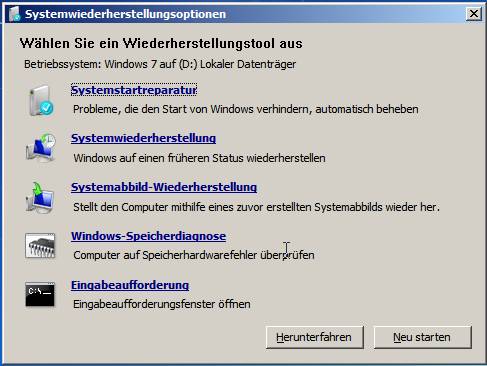

Hier besteht über den Button

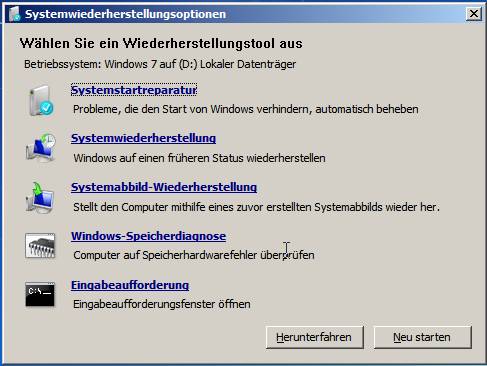

"Treiber" auch die Möglichkeit, zusätzliche Treiber aus einer anderen

Quelle zu laden. Nach der Auswahl der gewünschten Windows-Version wird ein

neues Fenster geöffnet, welches die folgenden Möglichkeiten anbietet:

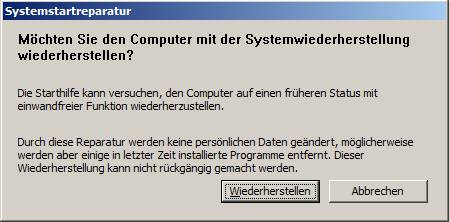

- Systemstartreparatur: Automatisches Reparieren von Windows Startproblemen

(Bootsektor usw.)

- Systemwiederherstellung: Herstellen von Windows über vorhandene

Wiederherstellungspunkte (Konfiguration von Wiederherstellungspunkten

siehe nächstes Kapitel)

- Systemabbild-Wiederherstellung: Stellt das System mit Hilfe eines zuvor mit Windows Backup

erstellten Systemabbilds wieder her.

- Windows-Speicherdiagnosetool: Arbeitsspeicher auf Fehler überprüfen (Neustart erforderlich)

- Eingabeaufforderung (bis Windows XP/2003: „Wiederherstellungskonsole“):

Kommandozeile/Eingabeaufforderung

7.2.3

Systemwiederherstellung und Volumenschattenkopien („Volume Shadow

Copies“)

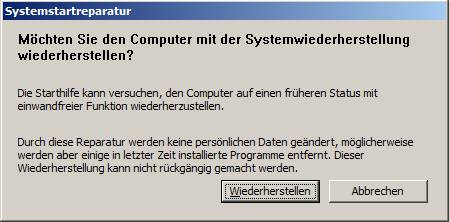

Die Systemwiederherstellung wurde unter

Windows XP eingeführt, damit Benutzer ihre Computer in einen vorherigen

Zustand zurückversetzen können, ohne persönliche Datendateien zu verlieren (wie

z. B. Microsoft Office Word-Dokumente, Grafikdateien und

E-Mail-Nachrichten). Für die Systemwiederherstellung müssen keine

Systemsnapshots erstellt werden, da das System einfach erkennbare

Wiederherstellungspunkte automatisch anlegt, mit deren Hilfe Sie Ihr System auf

einen früheren Zeitpunkt zurücksetzen können. Wiederherstellungspunkte werden

sowohl zum Zeitpunkt wichtiger Systemereignisse (z. B. bei der Installation

von Anwendungen oder Treibern) als auch in regelmäßigen Abständen (täglich)

erstellt. Sie können Wiederherstellungspunkte jederzeit erstellen und benennen.

Die Systemwiederherstellung unter

Windows XP basiert auf einem Dateifilter, der Dateiänderungen für einen

bestimmten Satz von Dateinamenerweiterungen überwacht und Dateien kopiert,

bevor diese überschrieben werden. Wenn ein Problem auftritt, können Sie die

Systemdateien und die Registrierung auf ein vorheriges Datum zurücksetzen, an

dem das System bekanntermaßen ordnungsgemäß funktioniert hat.

Unter Windows 7 ermöglicht die

Systemwiederherstellung eine Wiederherstellung nach einer größeren Vielfalt von

Änderungen als unter Windows XP. Das Dateifiltersystem für die

Systemwiederherstellung in früheren Versionen von Windows wurde durch eine neue

Methode ersetzt. Wenn nun ein Wiederherstellungspunkt erforderlich ist, wird

eine Schattenkopie einer Datei oder eines Ordners erstellt. Eine

Schattenkopie ist im Wesentlichen eine frühere Version der Datei oder des

Ordners zu einem bestimmten Zeitpunkt. Windows 7 kann Wiederherstellungspunkte

automatisch oder nach Aufforderung erstellen. Wenn das System wiederhergestellt

werden muss, werden Dateien und Einstellungen aus der Schattenkopie auf das

aktive von Windows 7 verwendete Volume kopiert. Dadurch wird die Integration

mit anderen Aspekten der Sicherung und Wiederherstellung verbessert und die

Systemwiederherstellungsfunktion noch nützlicher.

|

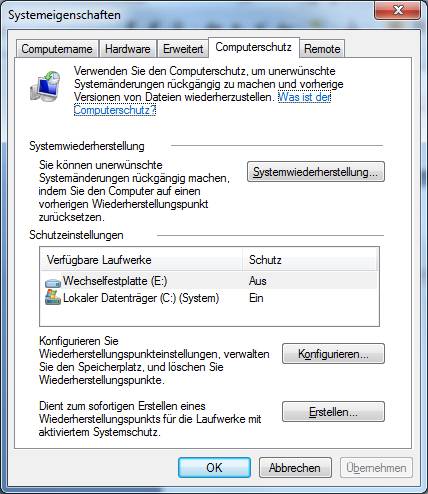

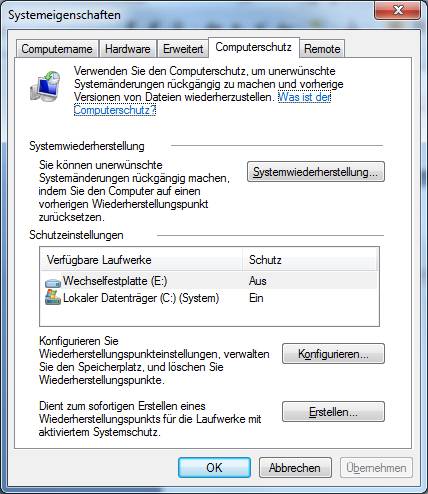

Aktivieren des Computerschutzes: Unter

Systemeigenschaften – Computerschutz:

|

|

Schattenkopien werden automatisch als

Teil eines Wiederherstellungspunkts in den Systemeigenschaften gespeichert.

Wenn der Computerschutz aktiviert ist, erstellt Windows automatisch

Schattenkopien von Dateien, die seit dem letzten Wiederherstellungspunkt, also

in der Regel seit einem Tag, geändert wurden. Wenn die Festplatte partitioniert

ist oder wenn mehrere Festplatten im Computer installiert sind, müssen Sie den

Computerschutz auch auf den anderen Partitionen oder Festplatten aktivieren.

Klicken Sie mit der rechten Maustaste auf

die Datei bzw. den Ordner, und klicken Sie dann auf Vorherige Versionen wiederherstellen.

Es wird eine Liste der verfügbaren

vorherigen Datei- oder Ordnerversionen angezeigt. Die Liste enthält sowohl

Sicherungs- als auch Schattenkopien, sofern beide Typen vorhanden sind.

7.3.1

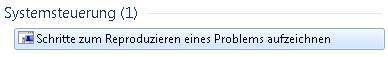

Windows Troubleshooting Platform (WTP)

Die neue Windows Troubleshooting Platform verwendet

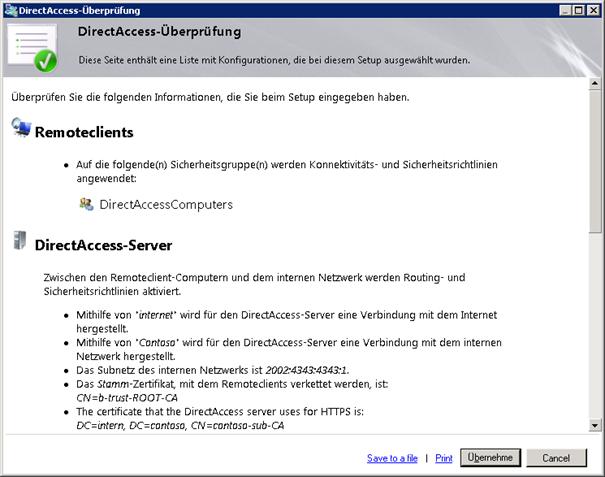

Powershell-Scripts zur Analyse und Behebung computerbezogener Probleme.